National Security Agency

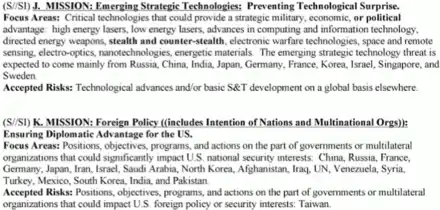

Die National Security Agency (deutsch Nationale Sicherheitsbehörde), offizielle Abkürzung NSA, ist der größte Auslandsgeheimdienst der Vereinigten Staaten. Die NSA ist für die weltweite Überwachung, Entzifferung und Auswertung elektronischer Kommunikation zuständig und in dieser Funktion ein Teil der Intelligence Community, in der sämtliche Nachrichtendienste der USA zusammengefasst sind. Die NSA arbeitet mit Geheimdiensten verbundener Staaten zusammen. In Deutschland bestanden von 2007 bis 2013 die Hauptaufgaben in Strategic Mission J (Wirtschaftsspionage) und Strategic Mission K (Überwachung der politischen Führungspersonen).[5][6]

| |||

|---|---|---|---|

Siegel der NSA | |||

| Staatliche Ebene | Bund | ||

| Aufsichtsbehörde(n) | United States Department of Defense | ||

| Bestehen | seit 4. November 1952 | ||

| Hauptsitz | Crypto City, Fort Meade Maryland, | ||

| Behördenleitung | DIRNSA: General Paul M. Nakasone[1] D/DIRNSA: Richard H. Ledgett[2] | ||

| Mitarbeiter | ca. 40.000 (Schätzung, genaue Angaben geheim) | ||

| Haushaltsvolumen | ca. 10,8 Mrd. US-Dollar[3][4] (Schätzung, genaue Angaben geheim) | ||

| Website | www.nsa.gov | ||

Die NSA operiert sowohl unter der Aufsicht des Verteidigungsministerium der Vereinigten Staaten als auch als Mitglied der United States Intelligence Community unter Aufsicht des Office of the Director of National Intelligence.[7] Der Direktor der NSA ist gleichzeitig der Kommandant des United States Cyber Command und der Chef des Central Security Service.

In Deutschland ist die NSA für ihre offizielle Tätigkeit (NSA/CSS Representative Europe office, NCEUR) in den Patch Barracks in Stuttgart-Vaihingen ansässig.[8] 1989 berichtete das Magazin Der Spiegel über die umfangreichen Lauschtätigkeiten der NSA in Deutschland, welche damals den illegalen Bau einer Chemiefabrik in Libyen aufdeckten (Siehe Imhausen-Chemie).[9] Bereits 1976 hatte der ehemalige NSA-Agent Winslow Peck auf einer Pressekonferenz in Frankfurt am Main erklärt, dass die NSA in Europa „über einen immensen elektronischen Spionageapparat (verfügt), mit dessen Hilfe nicht nur Informationen über den Ostblock, sondern auch über westeuropäische Regierungen gesammelt werden.“[10]

Seit den Enthüllungen von Edward Snowden im Sommer 2013 ist sie Gegenstand einer globalen Überwachungs- und Spionageaffäre. Der daraufhin eingesetzte NSA-Untersuchungsausschuss des Deutschen Bundestages untersucht seit dem 20. März 2014 „Ausmaß und Hintergründe der Ausspähungen durch ausländische Geheimdienste in Deutschland“.

Geschichte

Vorgeschichte

Bereits vor Ende des Zweiten Weltkrieges begann der Wettlauf um geheime Informationen des Deutschen Reiches, wobei die amerikanischen Truppen schneller als die sowjetischen auf Geheiminformationen stießen. Das TICOM (Target Intelligence Committee) war für Suche, Bergung und Transport von geheimdienstlich relevanten Gegenständen (z. B. Verschlüsselungsmaschinen wie der deutschen Enigma) und Personen zuständig.

Die NSA wurde von US-Präsident Harry S. Truman im September 1945 unter dem Namen Army Security Agency (ASA) als Unterabteilung des Department of Defense (Verteidigungsministerium der Vereinigten Staaten) geschaffen. Aus der ASA wurde ab 1949 die Armed Forces Security Agency (AFSA). Am 4. November 1952, dem Tag der Wahl Dwight D. Eisenhowers zum 34. Präsidenten der USA, wurde die NSA offiziell gegründet. Sie wurde mit dem Auftrag eingerichtet, ausländische Nachrichtenverbindungen abzuhören.

In der Frühzeit war die NSA das unerwünschte Stiefkind mächtiger Spionagechefs wie etwa Allen Welsh Dulles. Gegen Ende der 1970er Jahre war die Behörde so einflussreich geworden, dass der damalige CIA-Leiter klagte, sie sei kaum noch zu kontrollieren.

Am 1. Mai 1960 flog der Lockheed-U-2-Pilot Francis Gary Powers in den frühen Morgenstunden einen Spionageflug über die Sowjetunion, um Informationen für die NSA zu beschaffen. Dabei wurde er von der sowjetischen Luftverteidigung abgeschossen. Er überlebte, wurde gefangen genommen und verhört. Das damalige sowjetische Staatsoberhaupt Nikita Chruschtschow „kochte vor Wut“, da dies nicht nur am 1. Mai, sondern kurz vor einem geplanten Gipfeltreffen zwischen den USA und der Sowjetunion geschah. Schon vor diesem Tag hatten amerikanische Spionagepiloten sowjetisches Territorium auf Eisenhowers Befehl gestreift. Dieser versuchte, die Flüge zu vertuschen, und bestritt seine Befehle vor dem Kongress, der eine Untersuchung zum Fall Powers einleitete. Eisenhower führte seine zweite Amtszeit ohne weiteren größeren Schaden zu Ende.[11]

Unter dem NSA-Direktor Laurence H. Frost begann die NSA erstmals eine Abhörflotte zur See auszubauen, da die Luftraum-Spionage zunehmend gefährlicher wurde. Außerdem konnte durch Schiffe erstmals die Südhalbkugel durch die NSA überwacht werden.

Überläufer

Der größte bekannte Vorfall innerhalb der NSA ereignete sich im September 1960, als die NSA-Analytiker William H. Martin und Bernon F. Mitchell nach Moskau überliefen und vor laufender sowjetischer Kamera NSA-Geheimnisse preisgaben. Nach dem Überlaufen von Martin und Mitchell, denen Homosexualität unterstellt wurde, stellte das FBI eine Liste aller in den USA vermuteten homosexuellen Männer auf. Präsident Eisenhower ließ daraus eine schwarze Liste erstellen, was einem Rückfall in den Überwachungseifer der McCarthy-Ära gleichkam.

Aber auch James Harper (alias John Anthony Walker) gelang es, den KGB 17 Jahre lang über amerikanische Militärgeheimnisse auf dem Laufenden zu halten.

James W. Hall versorgte das Ministerium für Staatssicherheit (MfS) umfassend mit Materialien über die Tätigkeit der NSA gegen die Bundesrepublik. Die Dokumente mit 13.088 Seiten gingen in den Besitz der Gauck-Behörde über und wurden 1992 unter Bruch des Stasi-Unterlagen-Gesetzes in Zusammenarbeit mit dem Innenministerium in die USA gebracht.[12]

Mauritius und Chagos-Archipel

In der Welle der Unabhängigkeitsbewegungen in den 1960er Jahren forderte auch die britische Kolonie Mauritius ihre Selbstständigkeit. Nach der Unabhängigkeit zahlte Großbritannien drei Millionen Pfund und beanspruchte den vormals der Kolonie Mauritius zugehörigen Chagos-Archipel, der mitten im Indischen Ozean liegt. Nachdem sich die Pressemeldungen über das ungewöhnliche Geschäft gelegt hatten, machte Großbritannien aus dem Archipel eine Kolonie, um diese sogleich den USA und damit der NSA für eine Verteidigungsanlage kostenlos zu überlassen. Zwischen 1965 und 1973 wurden die seit zwei Jahrhunderten auf den Inseln lebenden Bewohner unter Gewaltanwendung per Schiff nach Mauritius und den Seychellen deportiert.

Angriff auf die USS Liberty durch Israel

Die USS Liberty war ein Schiff aus dem Zweiten Weltkrieg. Sie leistete dem amerikanischen Militär während des Koreakrieges, als sie den Pazifik 18-mal überquerte, wertvolle Dienste. Sie kam 1958 für fünf Jahre auf den Schiffsfriedhof, wurde dann aber für den erneuten Einsatz im Kalten Krieg mit vier 12,7 mm MG bestückt.

_underway_in_Chesapeake_Bay_on_29_July_1967_(K-39927).jpg.webp)

Im Juni 1967 war die USS Liberty unter Kapitän William McGonagle, bestückt mit Abhörgeräten im Wert von 10,2 Millionen US-Dollar, im Mittelmeer vor der Küste des Sinai unterwegs. Zu diesem Zeitpunkt war in diesem Gebiet der Sechstagekrieg zwischen Israel und einer Koalition bestehend aus Syrien, Jordanien und Ägypten in vollem Gange. Obwohl die Liberty als US-Schiff erkennbar war, wurde sie am 8. Juni 1967 von israelischen Kampfflugzeugen und Torpedobooten angegriffen. Dabei kamen 34 Besatzungsmitglieder ums Leben, 171 wurden verletzt. Die israelische Regierung erklärte nach einer Untersuchung des Vorfalls, man habe das Schiff aus der Luft falsch identifiziert und irrtümlich entweder für ein in der Region vermutetes ägyptisches Kriegsschiff oder ein sowjetisches Spionageschiff gehalten, das die arabischen Kriegsgegner mit Informationen versorgt. Zudem sei von US-Seite versichert worden, dass sich keine amerikanischen Schiffe in diesem Bereich aufhalten würden. Obwohl diese Darstellung angesichts der israelischen Aufklärungskapazitäten für Experten wenig plausibel klang, akzeptierte die US-Regierung offiziell diese Erklärung.

Daher vermuteten Kritiker dieser Darstellung, dass der Angriff gezielt erfolgt sein könnte, obwohl man wusste, dass es sich um ein US-Schiff handelte. Spekuliert wurde, dass die Liberty für Israel nachteilige Informationen gesammelt haben könnte, wie z. B. vermeintliche Kriegsverbrechen während des israelischen Vormarsches. Diese Spekulationen erfolgten allerdings ohne irgendwelche Belege.

Zwei Jahre nach dem Vorfall wurden die Verwundeten und Hinterbliebenen von Israel finanziell entschädigt.

Kaperung der USS Pueblo durch Nordkorea

.jpg.webp)

Die USS Pueblo (AGER-2), ein Aufklärungsschiff der Navy, war im Januar 1968 wegen sechs US-amerikanischer und sieben südkoreanischer ermordeter Soldaten sowie des versuchten Abschusses eines amerikanischen Spionageflugzeuges nach Nordkorea unterwegs. Die Navy beschloss, trotz Warnung durch die NSA, diese Aktion durchzuführen. Das Schiff wurde während seines Einsatzes vor der nordkoreanischen Küste nach entsprechender Androhung beschossen, geentert und die Besatzung festgenommen. Die Besatzung wurde gefoltert und über die an Bord befindlichen kryptologischen Geräte verhört. Dabei gingen wertvolle Chiffren verloren, sodass der KGB mit Hilfe des Überläufers John Anthony Walker sensible amerikanische Militärgeheimnisse erfuhr.

Die NSA und der Vietnamkrieg

Schon vor der US-amerikanischen Militärintervention in den Vietnamkrieg drängte der Generalstab der Vereinigten Staaten auf einen militärischen Eingriff in Vietnam. Eine Fehlinformation der NSA lieferte schließlich für Verteidigungsminister Robert McNamara den Grund, von einem unprovozierten Angriff Nordvietnams zu sprechen. Dies lieferte Präsident Lyndon B. Johnson den Vorwand, um 1965 offen in den Krieg eingreifen zu können.

Vor Ort kommunizierten die amerikanischen Soldaten aus Zeitersparnis über selbst ausgedachte Codes oder gar unverschlüsselt. Die von der NSA vorgeschriebenen Chiffren und Geräte wurden umgangen. Genau wie die CIA widersprachen die leitenden NSA-Agenten der Darstellung der Militärführung in Saigon, die die Stärke der feindlichen Verbände möglichst niedrig einschätzte. Die NSA fing vor der Tet-Offensive Nachrichten ab, die auf den bevorstehenden Angriff hindeuteten, aber von den Militärs weitgehend ignoriert wurden.

Beim Rückzug der Amerikaner 1975 wurde ein ganzes Lagerhaus mit den wichtigsten Chiffriermaschinen und anderem Verschlüsselungsmaterial unbeschädigt zurückgelassen. Dies dürfte der größte Verlust von hochgeheimem Gerät und Material in der amerikanischen Geschichte gewesen sein.

Operation Minaret

Im Rahmen der Operation Minaret überwachte die NSA von 1967 bis 1973 Gegner des Vietnamkriegs. Unter den 1650 überwachten US-Bürgern waren die Bürgerrechtler Martin Luther King und Whitney Young, der Sportler Muhammad Ali, und die US-Senatoren Frank Church und Howard Baker. Auch Journalisten der New York Times und der Washington Post wurden überwacht. Alle aus der Überwachung resultierenden Berichte wurden wegen der rechtlich fragwürdigen Natur der Überwachung auf Papier ohne offiziellem NSA-Logo ausgedruckt und per NSA-Kurier direkt an die Empfänger im Weißen Haus geschickt.[13]

Das Project Shamrock

Unter dem stellvertretenden NSA-Direktor Louis W. Tordella verblasste die Trennlinie zwischen ausländischen Feinden und US-Bürgern stark. Tordella ließ FBI-Mitarbeiter in Botschaften fremder Staaten in Washington einbrechen. Unter dem Project Shamrock ließ er ins Ausland kommunizierende Amerikaner täglich belauschen. Dies geschah von 1945 bis 1975, bis der Ermittler L. Britt Snider nach einem Vorstoß von Idahos Senator Frank Church die Sache in einem öffentlichen Ausschuss ans Tageslicht brachte, ungeachtet der Ablehnung durch Präsident Gerald Ford und des Weißen Hauses. Selbst innerhalb der NSA wussten nur wenige Mitarbeiter über Project Shamrock Bescheid, bevor in der New York Times ein Artikel darüber erschien. Lieutenant General Lew Allen, Jr., damals Direktor der NSA, brauchte dank der republikanischen Ausschussvertreter nicht näher auf Project Shamrock einzugehen. Church vertagte die Diskussion auf geschlossene Sitzungen. Er vermied es auch, die Namen von an dem Programm beteiligten Telegrafen- und Telefongesellschaften zu erwähnen, die vor Gericht gekommen wären und erheblichen Schaden erlitten hätten.

Daraufhin gab man an, die Rechte der US-Bürger strenger zu wahren. Durch den Foreign Intelligence Surveillance Act wurden die Kompetenzen der NSA genau festgelegt.

Die NSA im Satelliten-Zeitalter

Mit dem Beginn der Raumfahrt (sog. „Sputnikschock“) schossen die Amerikaner im Juni 1960 den weltweit ersten Spionagesatelliten ins All. Er besaß den Codenamen GRAB (Galactic Radiation and Background) und diente angeblich der Messung der Sonnenstrahlen. Tatsächlich war es ein Satellit zur elektronischen Aufklärung (ELINT, electronic intelligence) und diente der Überwachung sowjetischer Luftverteidigungsradare, die von der US Navy und US Air Force nicht überwacht werden konnten. Die Informationen über dieses Projekt wurden im Juni 1998 zum 75. Jahrestag des United States Naval Research Laboratory (NRL; deutsch US-Marineforschungslabor) freigegeben.

Zu einer wichtigen Informationsquelle wurde er, als die sowjetischen Stellen sämtliche Kommunikationsmöglichkeiten benutzten, um die unterbrochene Verbindung der Bodenkontrolle zu einem Kosmonauten wiederherzustellen. Die NSA war es auch, die in den 1970ern unter Zuhilfenahme von Satelliten für die UKUSA-Mitglieder eine weltumspannende Infrastruktur namens Echelon schuf.[14]

Beziehungen zu Südafrika

Ende der 1970er Jahre belieferte die NSA Südafrikas Apartheidsregime mit der neuesten Abhörtechnik, damit dieses sowjetische Schiffe, die die Küste entlangfuhren, ausspionieren konnte. Als Gegenleistung bekam die NSA Zugang zu den gewonnenen Rohdaten.

Die geheime Nachrichtenorganisation SCS

1978 wurde eine geheime Nachrichtenorganisation namens Special Collection Service gegründet, welche die Nachrichtendienstfähigkeiten der CIA mit den technischen Möglichkeiten der NSA verbindet. Aufgabe des SCS ist es, hoch entwickelte Abhörausrüstung von Wanzen bis hin zu Parabolantennen an schwer erreichbaren Orten unterzubringen und außerdem nach Möglichkeit ausländisches Kommunikationspersonal anzuwerben. Laut Anhörungen im Kongress ließ das SCS nicht nur Einbrüche zu, sondern versuchte auch Personen zu ermorden. Geleitet wird die Gruppe, die aus der Abteilung D der CIA hervorging, abwechselnd von einem NSA- und CIA-Vertreter. Ihr Sitz befindet sich an der Springfield Road in Beltsville, Maryland, nur wenige Kilometer südlich der NSA-Zentrale.

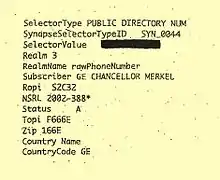

Im Oktober 2013 (kurz nach der Bundestagswahl 2013) legte Der Spiegel Bundeskanzlerin Angela Merkel Abschriften von Dokumenten aus dem Fundus von Edward Snowden vor, die belegen sollen, dass Angela Merkels Handykommunikation von NSA bzw. SCS seit 2002 abgehört wurde.[15][16] Durch entsprechende Veröffentlichungen wurde der Begriff SCS in Deutschland bekannt. Auch der französische Staatspräsident François Hollande und andere Staatspräsidenten wurden abgehört. Merkel reagierte verärgert; zum ersten Mal in der Geschichte der Bundesrepublik wurde der US-Botschafter ins Auswärtige Amt einbestellt.[17]

Weiterhin berichtet Der Spiegel, dass am SCS angeblich weltweit mehr als 80 Botschaften und Konsulate beteiligt sind. 19 sollen sich davon in Europa befinden – beispielsweise in Paris, Madrid, Rom, Prag, Wien und Genf. Lauschposten in Deutschland sollen sich im US-Generalkonsulat Frankfurt und in der Botschaft der Vereinigten Staaten in Berlin befinden, die über die höchste Ausstattungsstufe verfügen – d. h. mit aktiven Mitarbeitern besetzt sind. Den Berichten zufolge betreiben die SCS-Teams eigene Abhöranlagen, mit denen sie alle gängigen Kommunikationstechniken, wie Mobiltelefone, WLANs, Satellitenkommunikation etc. abhören können. Die dazu notwendigen Geräte sind meist in den oberen Etagen der Botschaftsgebäude oder auf Dächern installiert und werden mit Sichtblenden und Aufbauten geschützt.[18][19]

Laut einem Bericht der Bild am Sonntag wurde ab 2002 auch Merkels Vorgänger Gerhard Schröder (Kanzler bis Herbst 2005) abgehört. Anlass sei das Nein der Bundesregierung zu einer Beteiligung am Irakkrieg 2002 gewesen (siehe auch Irakkrise 2003). Dies habe die Frage aufgeworfen, ob Schröder noch vertrauenswürdig sei. Auch Schröders Nähe zum damaligen russischen Präsidenten Wladimir Putin habe beunruhigt. Bild verwendet den Begriff „Handygate“ (in Anspielung an die Watergate-Affäre).[20]

.jpg.webp) Verblendete Dachetage der Botschaft der Vereinigten Staaten in Berlin mit Abhöreinrichtungen der NSA[21]

Verblendete Dachetage der Botschaft der Vereinigten Staaten in Berlin mit Abhöreinrichtungen der NSA[21] Die Telefonnummer der Bundeskanzlerin (geschwärzt) auf einer Abschrift einer geheimen NSA-Datei[22]

Die Telefonnummer der Bundeskanzlerin (geschwärzt) auf einer Abschrift einer geheimen NSA-Datei[22] „Special Collection Service“-Abhörgeräte

„Special Collection Service“-Abhörgeräte

1990er Jahre

Saddam Hussein bekam im Ersten Golfkrieg vier Jahre lang Geheimdienstinformationen über die Kriegsführung des Iran von der NSA, die auch Methoden der Informationsbeschaffung wie Fernmeldeaufklärung umfassten.

Nach dem Ende des Kalten Krieges wurden zahlreiche Horchposten von NSA und GCHQ in aller Welt geschlossen, darunter auch die Station auf dem Eckstein in Bayern. Von 1991 bis 1994 ging die Zahl der von der NSA betriebenen Spionagesatelliten um fast die Hälfte zurück. In den 1990er Jahren wurde viel Personal abgebaut. Von 1990 bis 1997 sank die Mitarbeiterzahl um 17,5 %.

Medien berichteten seit Ende der 1990er Jahre, die NSA hätte u. a. das deutsche Unternehmen Enercon abgehört.[23] Die so gewonnenen Daten seien dem amerikanischen Mitbewerber Kenetech Windpower Inc. übermittelt worden. Dieser hätte die Daten genutzt, um sich Zugang zu Enercons Kerntechnologien zu verschaffen und diese in den USA zu patentieren. Tatsächlich verhängte die zuständige US-Behörde, die International Trade Commission im August 1996 ein Importverbot für Enercon bis zum 1. Februar 2010. Grund war, dass Enercon mit dem beabsichtigten Export von 280 Windkraftanlagen in die USA den Anspruch 131 des US-Patents 5,083,039 verletzen würde. Das Patent wurde bereits am 1. Februar 1991, drei Jahre vor der behaupteten Spionageaktion, von der kalifornischen Firma U.S. Windpower Inc. angemeldet.[24] Kenetech Windpower Inc. hat dieses Patent 1993 erworben und das Importverbotsverfahren angestrengt. Das strittige Patent wurde im Jahr 2002 von der General Electric Company übernommen. Die Enercon GmbH und die General Electric Company haben 2004 ihre Patentrechtsstreitigkeiten beigelegt, womit der amerikanische Markt für Enercon nicht mehr verschlossen war.[25][26][27][28]

Am 15. November 1999 kündigte der damalige NSA-Direktor Michael V. Hayden die „100 Tage des Wandels“ an. Infolgedessen wurden sämtliche Gruppen entfernt, die sich dem Wandel der Kommunikationswelt nicht stellen wollten, darunter konservative Personen wie NSA-Vizedirektorin Barbara McNamara.

2000 bis heute

Nach erfolgreichem Überstehen der umfangreichen Jahr-2000-Problem-Vorbereitungen kam es am 24. Januar 2000 zu einem Totalausfall des gesamten Netzwerks in Fort Meade, was jedoch abgestritten wird. Als Michael V. Hayden Direktor der NSA wurde, soll die Behörde dem neuesten Stand der informationstechnologischen Entwicklung bereits hinterhergehinkt sein. Während die Kommunikation über Satelliten leicht abhörbar ist, erfordert das Abhören von Signalen aus Glasfasern viel Aufwand. Zukunftsträchtig auf dem Glasfasergebiet ist Wavelength Division Multiplexing (WDM). Hierbei handelt es sich um eine Technologie zur höheren Geschwindigkeit der Datenübertragung, bei der über eine Faser die Daten statt mit Licht einer Wellenlänge mit mehreren verschiedenen Wellenlängen übertragen werden und so den Durchsatz deutlich erhöhen. Um nicht den Anschluss an moderne Informationsübertragungstechniken zu verlieren, gründete die NSA MONET (Multiwavelength Optical Networking), eine Lobbyorganisation der Telekommunikationsbranche.

Die NSA unterstützt seit der Regierung Clintons einige Open-Source-Projekte zum Nutzen der Computersicherheit, so etwa SELinux. Weiterhin begann die bis dahin eher im Verborgenen arbeitende Behörde mit „offiziellem Segen“, Ratschläge zur Verbesserung von Computersicherheit zu publizieren. Seit den Terroranschlägen vom 11. September 2001 reduzierte jedoch die Bush-Regierung jedes Engagement im Bereich Open Source und die Publikation von sicherheitsrelevanten Fakten und Anleitungen. Stattdessen erließ Präsident Bush 2005 eine Executive Order, die Abhör-Einschränkungen aufhob, die in den 1970er Jahren eingeführt worden waren.[29]

Die New York Times berichtete 2005, dass die NSA seit 2002 Telefonate im Inland abhöre.[30]

Die in Bayern befindliche Bad Aibling Station wurde im Jahre 2004 endgültig geschlossen, nachdem ein Verfahren der EU zu dem Ergebnis gekommen war, dass die Anlage in größerem Umfang der Wirtschaftsspionage diente (Echelon).[31] Soweit bekannt ist, wurden die Einheiten zum Luftwaffenstützpunkt RAF Menwith, in die Nähe von Griesheim (Dagger Complex) und in die Türkei verlegt. Auf dem ehemaligen August-Euler-Flugplatz wurde im Frühjahr 2004 ein neuer Abhörstützpunkt mit fünf Radomen fertiggestellt.

Seit 2011 baut das United States Army Corps of Engineers für die NSA das Utah Data Center, ein neues Rechenzentrum in Bluffdale im Bundesstaat Utah, welches, nach unbestätigten Medienberichten, nach einigen technischen Problemen Ende 2013 den Betrieb aufgenommen haben soll.[32][33][34] Neben der Speicherung großer Teile der gesamten Internetkommunikation wird auch mit enormen Rechenressourcen am Decodieren des Verschlüsselungsverfahrens Advanced Encryption Standard gearbeitet. Die Kosten des Baus sollen sich auf 2 Milliarden US-Dollar belaufen.[35][36] Außer an dem Utah Data Center (offizieller Projektname: Bumblehive / IC CNCI Data Center 1) wird gegenwärtig (2013) an weiteren Bauprojekten gearbeitet. Laut der US-Behörde Office of the Under Secretary of Defense for Acquisition, Technology, and Logistics sind das für die Haushaltsjahre 2008 bis 2013 Projekte im Vereinigten Königreich, in den US-Bundesstaaten Georgia, Colorado, Maryland und einem Standort, dessen Name als Classified Location nicht veröffentlicht ist. In Fort Meade in Maryland, am Hauptsitz der NSA war am 6. Mai 2013 Grundsteinlegung für das High Performance Computing Center-2. Die Fertigstellung war für 2016 geplant. Ein Bericht der NSA aus dem Jahr 2010 skizziert mögliche Erweiterungsbauten auf dem als Site M bezeichneten Gelände. Demnach könnten dort im Jahr 2029 bis zu 11.000 Mitarbeiter beschäftigt werden.[37][38][39]

Durch den Whistleblower Edward Snowden wurden die NSA-Programme PRISM, Tempora, Boundless Informant und xKeyscore sowie weitere Details zur NSA veröffentlicht.[40] Seither wird PRISM auch oft als Metapher für den NSA-Skandal benutzt. Dabei kommt dem seit 1997 existierenden Office of Tailored Access Operations (TAO) eine zentrale Rolle zu.[41][42] Im Remote Operations Center (ROC) beschaffen 600 Mitarbeiter rund um die Uhr Informationen aus aller Welt.

Die Abteilung Data Network Technologies Branch automatisiert Spionage-Software, die laufend durch neue Abhörmethoden der Telecommunications Network Technologies Branch verbessert wird.[43] Hardware und Infrastruktur werden von der „Mission Infrastructure Technologies Branch“ bereitgestellt.[44]

Falls nötig, verschafft sich die Access Technologies Operations Branch in Zusammenarbeit mit der CIA physischen Zugang zu Zielen und installiert Abhöreinrichtungen vor Ort. Ende Juni 2013 wurde bekannt, dass die NSA in EU-Gebäuden in Washington, New York und Brüssel Abhörgeräte installiert habe.[45]

Laut Presseinformationen stuft die NSA die Bundesrepublik Deutschland intern als „Partner dritter Klasse“ ein, mit dem man bei Bedarf kooperiert, aber dessen Kommunikationsströme als legitime Angriffsziele gelten und umfassend abgeschöpft werden. 2012 wurden so täglich etwa 20 Millionen Telefonverbindungsdaten und 10 Millionen Internetdatensätze in Deutschland ausgespäht.[46]

Am 30. Juni 2013 drohte EU-Justizkommissarin Viviane Reding damit, die Gespräche über das geplante Freihandelsabkommen zwischen der EU und den Vereinigten Staaten ruhen zu lassen. Hintergrund war ein Bericht des Spiegels, laut dem die amerikanische Aufklärung EU-Einrichtungen ausspioniert. „Partner spionieren einander nicht aus“, sagte Reding. „Wir können nicht über einen großen transatlantischen Markt verhandeln, wenn der leiseste Verdacht besteht, dass unsere Partner die Büros unserer Verhandlungsführer ausspionieren.“[47][48]

Geschichtsprofessor Josef Foschepoth hat dokumentiert, wie umfangreich die USA seit den Anfängen der Bundesrepublik die Kommunikation kontrollieren.[49][50][51]

Der Bundesnachrichtendienst lieferte an die NSA eine Kopie seiner Software Mira4 und Veras. NSA-Analysten attestierten diesen Werkzeugen Fähigkeiten, welche die Möglichkeiten der NSA zur nachrichtendienstlichen Informationsgewinnung übertreffen.[52]

Laut einer als geheim eingestuften Liste von Snowden führt die NSA Deutschland als Spionageziel bei den Themen deutsche Außenpolitik, ökonomische Stabilität, Gefahren für die Finanzwirtschaft, Waffenexporte, neue Technologien, hochentwickelte konventionelle Waffen und den internationalen Handel.[53]

Ein Sprecher der US-Regierung gab am 21. August 2013 zu, dass drei Jahre lang verfassungswidrig zehntausende E-Mails von Amerikanern abgeschöpft wurden. Dies geschah angeblich wegen eines technischen Problems.[54]

Globale Überwachungs- und Spionageaffäre

Die Globale Überwachungs- und Spionageaffäre entstand aus Enthüllungen von als Top Secret gekennzeichneten Dokumenten der National Security Agency und darauf folgend weiterer Veröffentlichungen und den internationalen Reaktionen darauf. Der US-amerikanische Whistleblower und ehemalige Geheimdienstmitarbeiter Edward Snowden enthüllte Anfang Juni 2013, wie die Vereinigten Staaten zusammen mit den Five Eyes seit spätestens 2007 in großem Umfang die Telekommunikation und insbesondere das Internet global und verdachtsunabhängig überwachen. Als Rechtfertigung führen Politiker und Geheimdienstchefs der Länder an, dass mit den Maßnahmen terroristischen Anschlägen vorgebeugt werde.

NSA-Untersuchungsausschuss

Der aus der Überwachungs- und Spionageaffäre entstandene NSA-Untersuchungsausschuss ist ein am 20. März 2014 vom Deutschen Bundestag im Auftrag aller Fraktionen eingesetzter Untersuchungsausschuss zur NSA-Affäre um „[…] Ausmaß und Hintergründe der Ausspähungen durch ausländische Geheimdienste in Deutschland auf[zu]klären“.[55]

Auftrag

Die NSA hat den Auftrag, die weltweite Telekommunikation aller Art zu überwachen und nach nachrichtendienstlich verwertbaren Informationen zu filtern, diese zu identifizieren, zu sichern, zu analysieren und auszuwerten. Ferner obliegt ihr das nationale Verschlüsselungswesen und der Schutz eigener nationaler Telekommunikationswege einschließlich der Gewährleistung der nationalen Datensicherheit und Funktion des Cyberspace, davon ausgenommen lediglich die Netzwerke und Kommunikationsnetze der US-Streitkräfte.

Organisation

Die Existenz der NSA wurde viele Jahre geheim gehalten. Das Kürzel NSA wurde daher auch vom eigenen Mitarbeiterstab scherzhaft zu No Such Agency („Keine derartige Behörde“) oder Never Say Anything („Sag niemals irgendetwas“) umgedeutet. Auch heute ist über ihre genauen Tätigkeiten nur wenig bekannt. In der Öffentlichkeit steht vor allem das Führungspersonal der Behörde, der ausschließlich Militärs vorsitzen.

DIRNSA

Der Director of the National Security Agency (DIRNSA) ist Leiter der National Security Agency (NSA), des Central Security Services (CSS) sowie des United States Cyber Command (USCC).

Siehe dazu: Director of the National Security Agency.

Stellvertretende Direktoren

| Zeitraum | stellvertretender Direktor |

|---|---|

| 2. Dezember 1952 bis 28. Juli 1953 | Rear Admiral Joseph N. Wenger, USN |

| 26. Oktober 1953 bis 4. Juni 1956 | Brigadier General John Ackerman, USAF |

| 4. Juni 1956 bis 24. November 1956 | Major General John A. Samford, USAF |

| 2. Februar 1957 bis 18. September 1957 | Joseph H. Ream |

| 18. Oktober 1957 bis 1. August 1958 | Howard T. Engstrom |

| 1. August 1958 bis 21. April 1974 | Louis W. Tordella, USN |

| 22. April 1974 bis 30. April 1978 | Benson K. Buffham |

| 1. Mai 1978 bis 30. März 1980 | Robert E. Drake |

| 1. April 1980 bis 30. Juli 1982 | Ann Z. Caracristi |

| 31. Juli 1982 bis 3. Juli 1986 | Robert E. Rich |

| 9. Juli 1986 bis 13. März 1988 | Charles R. Lord |

| 14. März 1988 bis 28. Juli 1990 | Gerald R. Young |

| 29. Juli 1990 bis 1. Februar 1994 | Robert L. Prestel |

| 2. Februar 1994 bis 12. September 1997 | William P. Crowell |

| 8. November 1997 bis 30. Juni 2000 | Barbara McNamara |

| 10. Juli 2000 bis Juli 2006 | William B. Black, Jr. |

| August 2006 bis 10. Januar 2014 | John C. Inglis |

| seit Januar 2014 | Richard H. Ledgett |

Abteilungen

- Das Directorate of Operations (DO) der NSA ist die größte Einzelabteilung der Behörde.

- Das Defense Special Missile and Astronautics Center (DEFSMAC) ist eine NSA-Abteilung, die Raketenstarts und die Raumfahrt generell überwacht.

- Intelligence and Security Command (INSCOM)

Central Security Service

Der Central Security Service (CSS; Zentraler Sicherheitsdienst) dient als Verbindungsdienst zwischen der NSA und den Nachrichtendiensten der Streitkräfte. Hier wird die Kooperation mit den für Kryptologie zuständigen Dienststellen der Navy (US Fleet Cyber Command), des Marine Corps (US Marine Corps Director of Intelligence), der Army (US Army Intelligence and Security Command), der Air Force (US Air Force's Intelligence, Surveillance and Reconnaissance Agency) sowie der Küstenwache (US Coast Guard Deputy Assistent Commandant for Intelligence) geleitet.[56]

Zentrale „Crypto City“

Das Hauptquartier der NSA befindet sich in Fort George G. Meade in Maryland, circa 32 km nordöstlich von Washington, D.C. Die NSA hat eine eigene Ausfahrt an der Maryland State Route 32 (![]() ), gekennzeichnet mit NSA Employees Only („nur NSA-Mitarbeiter“). Besucher sollten ausschließlich die Exit 10A Canine Road – NSA zum frei zugänglichen National Cryptologic Museum (NCM) wählen. Angeschlossen an die NSA ist ferner das Center for Cryptologic History (CCH), eine Forschungsbibliothek zum Thema Kryptographiegeschichte.

), gekennzeichnet mit NSA Employees Only („nur NSA-Mitarbeiter“). Besucher sollten ausschließlich die Exit 10A Canine Road – NSA zum frei zugänglichen National Cryptologic Museum (NCM) wählen. Angeschlossen an die NSA ist ferner das Center for Cryptologic History (CCH), eine Forschungsbibliothek zum Thema Kryptographiegeschichte.

Das neunstöckige Hauptquartiergebäude wurde 1963 gebaut, das ältere Operationszentrum 1 ist von Anfang der 1950er. Die schwarzen NSA Gebäude 2A und 2B wurden von dem New Yorker Architekturbüro Eggers and Higgins entworfen und 1986 gebaut.[57] Die Fenster des Hauptquartiers und Operationszentrums von „Crypto City“, wie das Hauptquartier auch genannt wird, bestehen unter der schwarzen Glasfassade aus einer Schutzschirmtechnik mit Kupfer, damit keine elektromagnetischen Signale nach außen dringen.

Auf den Straßen patrouilliert eine eigene Polizei, in der es verschiedene Kommandos gibt – beispielsweise jenes, deren Mitglieder aufgrund ihrer paramilitärischen schwarzen Uniformen „Men in Black“ genannt werden. Eine andere Einheit, die Executive Protection Unit, stellt die Fahrer und Leibwächter für die Leitung der NSA und führt im Voraus Sicherheitsuntersuchungen an Orten durch, an denen der Direktor oder sein Stellvertreter auftreten werden.

Crypto City bietet den NSA-Mitarbeitern umfangreiche Abwechslungen. Es existieren in der Stadt viele verschiedene Berufsverbände, mit der National Cryptologic School (NCS) eine eigene Weiterbildungseinrichtung in Linthicum Heights. Für Wintersport-Interessierte gibt es den Sun, Snow & Surf Ski Club, der seinen Mitgliedern Reisen in die Schweiz und nach Österreich anbietet. Die NSA bietet neben einer eigenen Tageszeitung (SIGINT Summary oder auch „SIGSUM“ genannt, die 1997 als National SIGINT File online ging und aktuelles Weltgeschehen durch Fernmeldeaufklärung bietet) auch einen eigenen Fernsehsender mit der Nachrichtensendung Newsmagazine und der Show Talk NSA an.

USA

- Kunia Regional SIGINT Operations Center auf Hawaii, in dem Edward Snowden bis Mitte Mai 2013 tätig war.

- Buckley Air Force Base

Deutschland

Technische Aufklärung ist fester Bestandteil der US-Dienste in der Bundesrepublik, seit es diese gibt; schon früh wurde zu diesem Zweck ein Verbund von Partnerdiensten aufgebaut. Bereits Konrad Adenauer unterschrieb einen Überwachungsvorbehalt, der den ehemaligen Besatzungsmächten weiterhin das Recht einräumte, den in- und ausländischen Post- und Fernmeldeverkehr zu kontrollieren. Das Nachrichtenmagazin Der Spiegel berichtete im Februar 1989: Dass auf westdeutschem Boden „offenbar mit Wissen und Billigung der Bundesregierung jeder Piepser abgehört wird“, gelte unter Geheimdienstexperten als sicher.[59] Unter den deutschen Diensten war für diese Praxis schon immer der Bundesnachrichtendienst (BND) Hauptpartner; 1993 erhielt er das ausschließliche Recht zum Informationsaustausch mit den Partnerdiensten.[60]

Die NSA hatte jahrelang direkt über der Frankfurter Hauptpost eine Abhörzentrale. Nach dem Umzug der Hauptpost in ein nahegelegenes Gebäude war diese auch dort mit der NSA direkt verbunden. Hierzu wurde die Verbindung über gepanzerte Telefonleitungen mit dem Telekommunikations-Knoten der Bundespost in Frankfurt hergestellt. Offiziell benannte sich der Bundesnachrichtendienst (BND) als Mieter der Räume. Auch in der Field Station Berlin war die NSA jahrelang in Deutschland stationiert und diente als Teil des weltweiten Spionagenetzes Echelon.[61] 1998 wurde die United States Army Security Agency (USASA) Field Station Augsburg (jetzt: Abhöranlage Gablingen), in der auch die NSA tätig war, an die Bundeswehr übergeben.[62] Techniker der NSA besuchen auch nach der Übergabe die Anlage regelmäßig, was der Leiter der Abhöranlage im NSA-Untersuchungsausschuss im September 2015 zu Protokoll gab.[63] Unmittelbar neben der Abhöranlage Gablingen befindet sich eine Backbone-Trasse für Kommunikationskabel von Carriern wie Level3, Telefónica und Colt.[64][65][66]

Bei Griesheim, einer Stadt in der Nähe von Darmstadt, befindet sich der Dagger Complex der US-Armee. Er wird von der NSA genutzt.[67][68] Griesheim befindet sich ca. 30 km entfernt von Frankfurt am Main und dem dort befindlichen Internetknoten DE-CIX. Im Zuge der Enthüllungen in den Jahren 2013–2015 zu der Arbeit der NSA und des BNDs geriet der DE-CIX verstärkt in den Fokus, da man vermutete, dass die NSA dort direkt Daten ausleite. Dies sei jedoch „technisch unmöglich“, so die Betreiber des DE-CIX. Es ist jedoch wahrscheinlich, dass die NSA mit Hilfe des Foreign Intelligence Surveillance Acts amerikanische Netzanbieter, die an den DE-CIX angebunden sind, verpflichtet die Überwachungsmaßnahmen durchzuführen.[69]

In Wiesbaden wird zurzeit ein neues Consolidated Intelligence Center der US-Armee errichtet, das 2015 auch die NSA benutzen soll.[70][71] Nach den Unterlagen von Edward Snowden „unterhalten NSA-Abhörspezialisten auf dem Gelände der Mangfall-Kaserne in der Nähe der ehemaligen Bad Aibling Station eine eigene Kommunikationszentrale und eine direkte elektronische Verbindung zum Datennetz der NSA (SUSLAG, Special US Liaison Activity Germany).“ Der BND leitet hier Verbindungsdaten von Telefonaten, E-Mails oder SMS an die NSA weiter. Die Bezeichnung der Datenquelle auf NSA-Seite hierfür ist Sigad US-987LA bzw. -LB. Laut BND werden diese Daten vor der Weiterleitung an die NSA „um eventuell darin enthaltene personenbezogene Daten Deutscher bereinigt.“[52]

Zahlen und Fakten

Die Behörde verfügt über ein eigenes Intranet namens „Webworld“ und ist am Intranet Intelink von CIA, NRO und anderen Mitgliedern der Intelligence Community beteiligt. Intelink expandierte 2001 auf andere englischsprachige Staaten. Ein weiteres sehr schnelles Kommunikationsnetzwerk ist das „Advanced Technology Demonstration Network“, das sich auf DIA, NASA und wenige andere Einrichtungen beschränkt. Das NSA-interne E-Mail-System hieß zumindest unter Direktor Kenneth A. Minihan „Enlighten“.

Daten von 2006 und 2012:[72][73]

Mitarbeiter:

- 2006: 35.321 Mitarbeiter, davon 15.986 Angehörige des Militärs und 19.335 Zivilisten

- 2012: 40.000 Mitarbeiter

Budget:

- 2006: 6,12 Milliarden US-Dollar

- 2012: 10 Milliarden US-Dollar

- 2013: 10,8 Milliarden US-Dollar[74][75]

Daten von 2001:

- Areal: 4 km²

- Gebäude: 50 mit einer Gesamtbürofläche von 200 ha

- Straßen: 50 km Gesamtlänge (sie sind nach Persönlichkeiten der NSA benannt)

- Parkplätze: 48.000

- Registrierte Fahrzeuge: 37.000

- Stromverbrauch: 409 GWh/Jahr

Für das Geschäftsjahr 1998 betrug das offizielle Budget aller Nachrichtendienstaktivitäten (NSA eingeschlossen) 26,7 Mrd. US-Dollar/20,0 Mrd. Euro (1997: 26,6 Mrd. US-Dollar/19,9 Mrd. Euro). 1999 wurde per Gerichtsbeschluss angeordnet, dass „weitere Offenlegungen des Haushalts die nationale Sicherheit beeinträchtigen könnten“ und somit „nicht mehr preisgegeben werden dürfen“.

Schätzungen zufolge soll die Speicherkapazität des großen Datenauswertungszentrums der NSA im US-Bundesstaat Utah bis zu eine Milliarde Terabyte betragen. Ausgedruckt wären das um die 42 Billionen Aktenschränke. Zum Vergleich: Die gesammelten Überwachungsakten der Stasi füllten 48 000 Schränke.[76] Die Datenmenge, die derzeit (August 2013) im Rahmen der NSA-Internetüberwachung anfällt, beträgt 29 Petabytes pro Tag.[77][78]

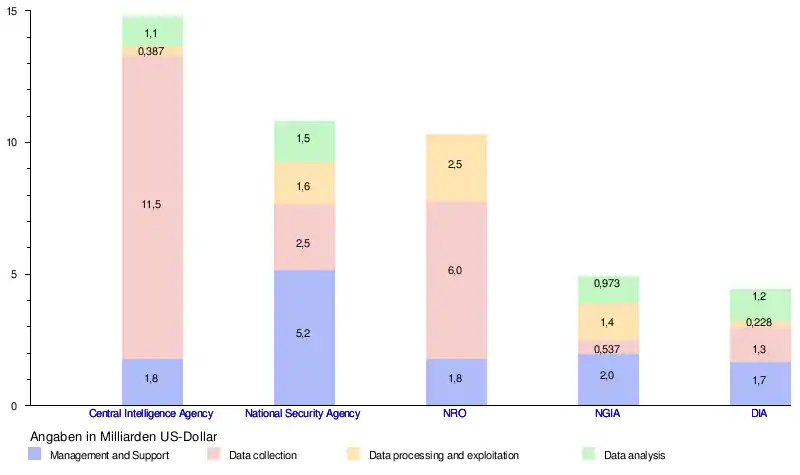

Budget der US-Geheimdienste 2013

Nach einem Bericht der Washington Post beträgt das Budget aller Nachrichtendienste der USA zusammen derzeit 52,6 Milliarden US-Dollar. Nachfolgend sind die fünf größten Behörden aufgeführt, deren jeweilige Budgets die Post in die vier Kategorien Verwaltung und Unterhalt, Datenerfassung, Datenverarbeitung und -verwertung sowie Datenanalyse unterteilt hat.[79]

| Name der Behörde/des Programms | Budget Verwaltung und Unterhalt (Management and support) |

Budget Datenbeschaffung (Data collection) |

Budget Datenverarbeitung und -verwertung (Data processing and exploitation) |

Budget Datenanalyse (Data analysis) |

Budget Gesamt | |

|---|---|---|---|---|---|---|

| Central Intelligence Agency | 1,8 | 11,5 | 0,387 | 1,1 | 14,787 | |

| National Security Agency | 5,2 | 2,5 | 1,6 | 1,5 | 10,8 | |

| National Reconnaissance Program | 1,8 | 6,0 | 2,5 | – | 10,3 | |

| National Geospatial-Intelligence Program | 2,0 | 0,537 | 1,4 | 0,973 | 4,91 | |

| General Defense Intelligence Program | 1,7 | 1,3 | 0,228 | 1,2 | 4,428 | |

| Gesamt | 12,5 | 21,837 | 6,115 | 4,773 | 45,225 | |

Angaben in Milliarden US-Dollar

Zusammenarbeit mit anderen Geheimdiensten

Im Jahr 2010 hat die NSA dem britischen GCHQ für Neuentwicklungen in seiner Anlage in Bude, wo das deutsche Überseekabel TAT-14 eine Zwischenstation hat, 15,5 Millionen Pfund gezahlt.[80]

- Siehe auch: UKUSA-Vereinbarung (Five Eyes)

- Siehe auch: Globale Überwachungs- und Spionageaffäre: Zusammenarbeit von BND und NSA

- Siehe auch: Globale Überwachungs- und Spionageaffäre: Zusammenarbeit von Verfassungsschutz und NSA

Ausrüstung

Allgemeine Entschlüsselungstechnik

Die NSA wird von Datenschützern kritisiert, da sie – u. a. mittels des weltweiten Abhörsystems Echelon – einen Großteil des ausländischen – und wohl auch inländischen – Kommunikationsverkehrs (u. a. E-Mails, Faxe und Telefongespräche) abhöre und mittels neuester Technologien auf bestimmte Schlüsselbegriffe und Stimmprofile überprüfe (Carnivore-Projekt). Das systematische Abhören von Kommunikationsleitungen in Europa geschieht nach Auffassung des EU-Parlaments mit dem Hauptziel, Terrorzellen in Europa zu enttarnen, um dann gegebenenfalls Schlüsse hinsichtlich bevorstehender Terroranschläge ziehen zu können.

In die Schlagzeilen gelangte die NSA im Zusammenhang mit neueren Entwicklungen auf dem Gebiet der Kryptografie, insbesondere der asymmetrischen Verschlüsselungsalgorithmen. Eine allgegenwärtige Verschlüsselung, so die Sorge, würde das Abhören erschweren oder unmöglich machen.

Die NSA war maßgeblich an der Entwicklung des inzwischen überholten symmetrischen Verschlüsselungsalgorithmus DES beteiligt und steuerte auch das Know-how zum Escrowed Encryption Standard (Clipper-Chip) bei. Hierbei handelte es sich um ein Verfahren, das erklärtermaßen eine „Hintertür“, quasi eine Sollbruchstelle, besaß, die es Regierungsbehörden erlauben sollte, jeglichen Datenverkehr nach Belieben zu entschlüsseln. Seine Einführung sollte per Gesetz erfolgen, was jedoch nicht geschah. Die entsprechenden Gesetzesinitiativen in den USA, die den Gebrauch von Verschlüsselungsmethoden regulieren oder staatlichen Stellen eine Entschlüsselungsgarantie geben sollten, blieben erfolglos.

Kommunikationssysteme mit integrierter Verschlüsselungstechnik

- EKMS Electronic Key Management System (elektronisches Verschlüsselungssystem)

- FNBDT Future Narrow Band Digital Terminal (Kurzband-Digital-Konsole der Zukunft)

- Fortezza tragbares PC-kompatibles Verschlüsselungsinstrument

- KL-7 ADONIS Off-line-Rotor-Verschlüsselungsmaschine (genutzt von den 1950er Jahren bis in die 1980er)

- KW-26 ROMULUS integrierte Telefonverschlüsselungsmaschine electronic in-line teletype encryptor (genutzt von den 1960er Jahren bis in die 1980er)

- KW-37 JASON Funk-Verschlüsselungsgerät der Navy (genutzt von den 1960er Jahren bis in die 1980er)

- KY-57 VINSON taktischer Stimmenverzerrer für Handsprechfunkgeräte

- KG-84 Datenverschlüsselungsmaschine

- SINCGARS taktisches Handsprechfunkgerät mit integriertem Verschlüsselungsgerät auf der Basis des ständigen Frequenzwechsels

- STE Sicherheitstelefonausrüstung

- STU-III Telefon mit integrierter Verschlüsselung, wird zurzeit durch die Nachfolgervariante STE ersetzt

- TACLANE Tactical FASTLANE oder Tactical Local Area Network Encryption, Produktlinie eines Universalverschlüsselungsgeräts für Internet Protocol und Asynchronous Transfer Mode von General Dynamics

Computer

- HARVEST war ein Hochleistungscomputersystem von IBM vom Typ 7950, das von 1962 bis 1976 in Gebrauch war.

- FROSTBURG, war eine Connection Machine (CM-5) und Supercomputer, der bei der NSA von 1991 bis 1997 für höhere mathematische Berechnungen genutzt wurde (Entschlüsselung generischer Codes).

Patente

Laut einer Statistik des amerikanischen Patent- und Markenamtes (U.S. PATENT AND TRADEMARK OFFICE, USPTO) wurden der NSA 191 Patente zwischen 1969 und 2008 erteilt. Sie wurden in 55 verschiedenen technischen Gebieten (Patentklassen) angemeldet, die zwei Patentklassen mit den meisten Anmeldungen sind „Cryptography“ und „Semiconductor Device Manufacturing: Process“.[81] Da die NSA bereits davor und danach Patentanmeldungen tätigte und manche Schutzrechte erst nach Publikation auf die NSA übertragen wurden, ist der Patentbestand der NSA größer.

Kontroversen

Entschlüsselungstechnik

1999 wurde Microsoft beschuldigt, in Windows NT einen vordefinierten Generalschlüssel für asymmetrisch verschlüsselte Verbindungen implementiert zu haben, da eine Verschlüsselungskomponente den Namen NSAKEY hatte.[82] Diese Vorwürfe wurden später erhärtet, siehe den Abschnitt Kooperation mit Telekommunikations- und Softwareunternehmen.

Heise online berichtet:

„Wie unter anderem der NSA-Whistleblower Edward Snowden berichtete, sammelt die NSA verschlüsselte Daten der großen Internet-Plattformen für solche Zwecke [nachträgliche Entschlüsselung] in großem Stil präventiv ein.“[83]

Telefonüberwachung

Während der Nominierung des ehemaligen NSA-Chefs General Michael V. Hayden zum neuen CIA-Direktor im Mai 2006 veröffentlichte die Zeitung USA Today einen Bericht, wonach die NSA seit Ende September 2001 die Verbindungsdaten sämtlicher Telefongespräche in den USA ohne gerichtliche Verfügung erfasse und verarbeite. Auch der Senat sei über diese Tätigkeit nicht informiert gewesen.[84] Durch sie sollen verdächtige Muster extrahiert werden, welche die Identifizierung von Terroristen erleichtern sollen. Dies ging über die erst wenige Monate zuvor bekannt gewordenen Aktionen hinaus, wonach die NSA nur die Auslandsgespräche von US-Bürgern observiert habe. Die neuen Enthüllungen haben große Empörung hervorgerufen und auch zu gerichtlichen Klagen gegen die daran beteiligten Unternehmen geführt (z. B. durch die Electronic Frontier Foundation), unter anderem gegen AT&T, Verizon und BellSouth. Nur die vierte große Gesellschaft Qwest verweigerte die Mitarbeit, nachdem die Behörde eine von der Unternehmensführung verlangte gerichtliche Vollmacht des FISC nicht nachweisen konnte.[85] Ursprünglich verantwortlich für die Durchführung der Aktion war Michael V. Hayden. Der Auftrag von Präsident George W. Bush, die telefonischen Aktivitäten der eigenen Staatsbürger zu überwachen, wurde von der Regierung mit der Notwendigkeit der Bekämpfung terroristischer Gruppen gerechtfertigt.

„Kooperation“ mit Telekommunikations- und Softwareunternehmen

Im Januar 2007 berichtete die Washington Post von einer Kooperation zwischen Microsoft und der NSA.[86] Microsoft begründete diese Kooperation in einer Bestätigung, dass dies die Sicherheit ihres damals jüngsten Betriebssystems, Windows Vista, erhöht habe. Andererseits habe das Unternehmen aufgrund seiner herausragenden Marktstellung die Kompatibilität des neuen Produkts mit den Bedürfnissen der (amerikanischen) Bundesregierung sicherstellen wollen.[87] Der Welt zufolge habe Microsoft damit erstmals eine Kooperation mit einem Geheimdienst öffentlich eingestanden, und titelte, letzterer „kontrollier[e] Windows Vista“. Darüber hinaus ist auch die Zusammenarbeit der NSA mit Apple und Novell bekannt geworden.[88][89]

Das deutsche Bundesamt für Sicherheit in der Informationstechnik hielt die Kooperation der Firmen mit Geheimdiensten gegen den Tenor der Berichterstattung für „eher vorbildlich als verwerflich“ und betonte die „Vorteile [dieses Vorgehens] für den Endnutzer sowie die Unternehmen“.[90]

Bereits 1999 berichtete die BBC von Kryptografen, die in den Betriebssystemen Windows 95, 98, NT4 und 2000 einen potenziellen Zugang der NSA zum E-Mail-Dienst Microsofts, Hotmail, gefunden haben wollen. Der Bericht verwarf die Hypothese, die Zusammenarbeit habe dem Nachrichtendienst Zugriffsmöglichkeiten auf alle weltweit ausgelieferten Windows-Betriebssysteme eröffnet, als Verschwörungstheorie, hielt einen eigenen Verschlüsselungscode für amerikanische Regierungscomputer allerdings für plausibel.[91]

Anfang 2010 ist durch die Washington Post bekannt geworden, dass der Suchmaschinenkonzern Google zwecks der Aufklärung von Hackerangriffen auf seine Kommunikationsnetze mit der NSA zusammenarbeiten wolle. Die Angriffe sollen seitens chinesischer Hacker ausgeübt worden sein. Man vermutete, dass diese von der Regierung der Volksrepublik ausgegangen seien, was allerdings noch nicht nachgewiesen werden konnte.[92]

Die NSA ist Mitentwickler der Linux-Kernel-Erweiterung SELinux und entwarf Anfang 2012 „SEAndroid“ als Sicherheitsverbesserung für das Android Betriebssystem von Google.[93] Die NSA-Entwicklungen sollen nach Presseberichten in die Androidversion nach Version 4.2 übernommen werden.[94]

Im Juni 2013 wurde bekannt, dass die NSA im Rahmen des Programms PRISM in großem Umfang weltweit das Internet ausspähen soll, indem es Daten großer Konzerne und deren Nutzer auswertet.[95][96] Dazu gehören nach Medienberichten Google, Microsoft, Apple, Facebook, Yahoo, Paltalk, YouTube, Skype und AOL, die einen direkten Zugriff der NSA auf ihre Server, über eine bis dahin geheime Backdoor, jedoch bestritten haben.[97] Der ehemalige Sicherheitschef von Facebook arbeitet heute für die NSA.[98] Anfang November 2013 stellte sich allerdings auch heraus, dass sich die NSA, zusammen mit dem britischen GCHQ, mittels des Spionageprogramms „MUSCULAR“, Zugriff zu mehreren Millionen Nutzerkonten von Google und Yahoo verschaffte, jedoch ohne das Wissen der Konzerne. Um rechtliche Konsequenzen zu vermeiden hackten sich die Geheimdienste in Server, welche in Ländern wie Irland, Finnland, Belgien, Chile oder Singapur standen.[99]

Freie Softwarealternativen zu von PRISM betroffenen Google-Anwendungen[100] und für ein Umgehen der US-Überwachung boomen seit diesen Enthüllungen: Es gibt eine Zeitrechnung vor und nach Snowden (Alex van Eesteren, Vizepräsident der Suchmaschine Ixquick).[101]

Herausragende NSA-Whistleblower

- Mark Klein

- William Binney

- Thomas Drake

- Thomas Tamm

- Russ Tice

- Edward Snowden

Herausragende Kryptologen

Kryptologen, die bei der NSA eine herausragende Rolle gespielt haben:

Mediale Rezeption

Dokumentationen und Vorträge

- Citizenfour

- Discovery Channel: Top Secret NSA (1997) Video (englisch)

- „NSA – Die Fabrik der Spione“ Regie: James Bamford, C. Scott Willis, Großbritannien, 2008, 50 min Video

- NSA Points of Presence in Österreich (2014) auf YouTube

Filme

- Sneakers – Die Lautlosen

- Der Staatsfeind Nr. 1

- Das Mercury Puzzle

- Die Vergessenen

- xXx – Triple X

- 9/11 attacks

- Good Will Hunting

- Untraceable

- Stirb langsam 4.0

- Die Echelon-Verschwörung

- James Bond 007 – Stirb an einem anderen Tag

- Jumper

- The Box – Du bist das Experiment

- Eagle Eye – Außer Kontrolle

- Snowden

Belletristik

- Cryptonomicon von Neal Stephenson

- Diabolus von Dan Brown

- Kryptum von Agustín Sánchez Vidal

Videospiele

Preise

- Big Brother Awards 2013 in Österreich: Sonderpreis für ein „lebenslanges Ärgernis“

Trivia

Ein weitverbreiteter Internethoax besagt, dass man durch die Rückwärtseingabe von „Illuminati“, also von „Itanimulli“, in der Adressleiste eines Webbrowsers zusammen mit der Top-Level-Domain „.com“ auf der Website der NSA landen würde. Das ist tatsächlich der Fall, jedoch handelt es sich hierbei nicht etwa um eine Absicht von Seiten der NSA, sondern um einen Witz des Computerfreaks John Fenley.[102][103]

Siehe auch

- NSA Scientific Advisory Board, Wissenschaftlicher Beirat der NSA

- Bundesnachrichtendienst (deutscher Auslandsnachrichtendienst)

- Direction Générale de la Sécurité Extérieure (französischer Auslandsnachrichtendienst)

- INTCEN (auch Intelligence Centre, Organ des Europäischen Auswärtigen Dienstes der Europäischen Union mit nachrichtendienstlichen Aufgaben)

- FSB, Inlandsgeheimdienst der Russischen Föderation mit nationalem Rechnerverbund SORM

- Black Chamber

- Wikimedia Foundation v. NSA

Literatur

- James Bamford: NSA. Amerikas geheimster Nachrichtendienst. Orell Füssli, Zürich 1986, ISBN 3-280-01670-3. (Übersetzung der englischen Originalausgabe The Puzzle Palace. Inside the National Security Agency. Penguin, London 1983, ISBN 0-14-023116-1).

- James Bamford: NSA. Die Anatomie des mächtigsten Geheimdienstes der Welt. 4. Auflage. Goldmann, München 2002, ISBN 3-442-15151-1 (Goldmann 15151). (Übersetzung der englischen Originalausgabe Body of Secrets, 2001).

- Arthur S. Hulnick: Fixing the spy machine. Preparing American intelligence for the twenty-first century. Praeger, Westport CT u. a. 1999, ISBN 0-275-96652-6.

- Leslie Lewis, Roger Allen Brown, John Schrader: Top to Bottom an End to End. Improving the National Security Agency's strategic decision processes. RAND, Santa Monica CA u. a. 2005, ISBN 0-8330-3766-8.

- John Perkins: Confessions of an Economic Hit Man. ISBN 978-0-452-28708-2; dt. Übersetzung: Bekenntnisse eines Economic Hit Man. Riemann, München 2005, ISBN 978-3-570-50066-8

- Paul Burkhardt, Chris Waring – NSA Research Directorate: An NSA Big Graph Experiment (PDF; 7,9 MB), Carnegie Mellon University, 20. Mai 2013

- Marcel Rosenbach; Holger Stark: Der NSA-Komplex. Edward Snowden und der Weg in die totale Überwachung. 1. Aufl. München: Dt. Verl.-Anst., 2014. ISBN 978-3-421-04658-1

- Klaus Eichner, G. Schramm: Imperium ohne Rätsel. Was bereits die DDR-Aufklärung über die NSA wusste. edition ost, Berlin 2014, ISBN 978-3-360-01864-9.

- Edward Snowden: Permanent Record. Pan Books, 2019, ISBN 978-1-5290-3566-7 (englisch).

Weblinks

Offizielles

- National Security Agency (englisch)

- Cryptolog (englisch). Im März 2013 veröffentlichte, bis dahin geheim gehaltene Ausgaben der NSA-internen Zeitschrift Cryptolog der Jahre 1974 bis 1997. In den 1950er Jahren hieß sie NSA Technical Journal.

- Sicherheitsnetz der NSA für Linux (englisch)

Berichte

- Nancy Pelosi: The Gap in Intelligence Oversight, in: Washington Post, 15. Januar 2006 (englisch)

- Kai Billen: Echelon – Das globale Abhörnetzwerk (Memento vom 23. Februar 2007 im Internet Archive)

- Tim Schorrock: Watching What You Say, in: The Nation, 11. Mai 2006. (englisch)

- Spiegel Online, Kolumne von Sascha Lobo, 2. Juli 2013: NSA-Lauscher: Das konnte doch keiner ahnen! Oder?

- die Tageszeitung, 18. Juli 2013, Interview mit Thomas Drake: „Sie sind besessen“

- Spiegel Online, 26. Juli 2013: Wie die Zeit vergeht mit … NSA-Skandalen

- Badische Zeitung, Interview mit dem US-Journalist James Bamford, 5. Juli 2013: badische-zeitung.de: Experte: „Die NSA macht es, weil sie es kann“ (4. August 2013)

- Jacob Appelbaum u. a.: Snowden-Dokumente: Was die NSA knacken kann – und was nicht, Spiegel Online am 29. Dezember 2014

- NSA-Affäre auf dem Informationsportal zur politischen Bildung

- Spitzelnde Freunde. Deutschland und der amerikanische Geheimdienst NSA SWR2-Feature

Einzelnachweise

- Biographie von Paul M. Nakasone. NSA, 4. Mai 2018, abgerufen am 30. Mai 2018 (englisch).

- Biographie von Richard H. Ledgett. NSA, 1. April 2014, abgerufen am 3. September 2014 (englisch).

- Christoph Dernbach: Wie die Geheimdienste Internet-Daten überwachen. In: Impulse. 27. Juni 2013.

- Neue Snowden-Enthüllung: Das geheime Budget der US-Geheimdienste. In: stern.de. 30. August 2013.

- United States SIGINT System January 2007 Strategic Mission List. (PDF; 2,0 MB) National Security Agency, 8. Januar 2007, abgerufen am 5. November 2013.

- SIGINT Mission Strategic Plan FY 2008–2013. (PDF; 2,7 MB) National Security Agency, 3. Oktober 2007, abgerufen am 5. November 2013.

- NSA/CSS: Frequently Asked Questions Oversight

- Federal Business Opportunities: J--Installation Maintenance Contract for the U.S. Army Garrison Stuttgart, Solicitation Number: W564KV12R0017. Abgerufen am 19. Mai 2012.

- NSA: Amerikas großes Ohr. In: Der Spiegel. Nr. 8, 1989, S. 30–49 (online).

- Pieter Bakker Schut: Stammheim. Der Prozess gegen die Rote Armee Fraktion. Neuer Malik Verlag, Kiel, 1986, S. 33 ISBN 3-89029-010-8

- Spionage: 2 X U-2. In: Der Spiegel. Nr. 38, 1962, S. 67 f. (online – 19. September 1962).

- Georg Mascolo: Spurenvernichtung im Amt. In: Der Spiegel. Nr. 30, 1999, S. 52–53 (online).

- Matthew M. Aid, William Burr: Secret Cold War Documents Reveal NSA Spied on Senators. Foreign Policy, 25. September 2013

- Sascha Lobo: NSA-Lauscher: Das konnte doch keiner ahnen! Oder? In: Spiegel Online vom 2. Juli 2013.

- NSA-Überwachung: Merkels Handy steht seit 2002 auf US-Abhörliste. In: Spiegel Online. 26. Oktober 2013, abgerufen am 16. Mai 2015.

- DPA: Wusste Obama von den Abhöraktionen? In: FAZ.net. 27. Oktober 2013, abgerufen am 16. Mai 2015.

- Günter Bannas: Es regiert der Konjunktiv. In: FAZ.net. 25. Oktober 2013, abgerufen am 16. Mai 2015.

- Jacob Appelbaum, Nikolaus Blome, Hubert Gude, Ralf Neukirch, René Pfister, Laura Poitras, Marcel Rosenbach, Jörg Schindler, Gregor Peter Schmitz, Holger Stark: Der unheimliche Freund. In: Der Spiegel. Nr. 44, 2013, S. 20–26 (online – 28. Oktober 2013).

- Spiegel Online: NSA hörte Zentrale der Vereinten Nationen in New York ab. In: Der Spiegel. 25. August 2013. Archiviert vom Original am 30. August 2013. Abgerufen am 30. August 2013.

- Abhör-Skandal: US-Präsident Obama billigt Lauschangriff auf Kanzlerin Merkel. In: bild.de. 16. Mai 2015, abgerufen am 16. Mai 2015.

- Frankfurter Allgemeine Zeitung-Autor made: Amerikanische Botschaft in Berlin: Das Dachgeschoss gehört den Spionen. In: Frankfurter Allgemeine Zeitung. 27. Oktober 2013. Archiviert vom Original am 18. Januar 2014. Abgerufen am 26. Februar 2014.

- Rüdiger Ditz: Harald Range und die NSA-Überwachungsaffäre. In: Spiegel Online. 13. Dezember 2014. Abgerufen am 9. Mai 2015.

- Hintertür für Spione.

- Patent US5083039: Variable speed wind turbine. Angemeldet am 1. Februar 1991, veröffentlicht am 21. Januar 1992, Anmelder: US Windpower, Erfinder: Robert D. Richardson, William L. Erdman.

- Bericht der U.S. International Trade Commission (Memento vom 17. Juli 2014 im Internet Archive) (PDF; 7,6 MB).

- Rechtsstandsdatenbank des europäischen Patentamts.

- Pressemitteilung der Enercon GmbH.

- Wind Kraft Journal & Natürliche Energien, Heft 2/96, S. 36.

- “For the NSA, Bush's executive order authorizing the interception of electronic communication without warrants, signed in late 2001, represents a dramatic shift from restrictions on domestic spying imposed after exposure in the mid-1970s of NSA operations against U.S. citizens.” (John Diamond: NSA's surveillance of citizens echoes 1970s controversy)

- USATODAY.com - Bush contends spying program vital, legal. In: usatoday30.usatoday.com.

- Bericht über die Existenz eines globalen Abhörsystems für private und wirtschaftliche Kommunikation (Abhörsystem ECHELON) (PDF; 1,3 MB) auf europarl.europa.eu.

- Groundbreaking Ceremony Held for $1.2 Billion Utah Data Center (Memento vom 5. September 2013 im Internet Archive) nsa.gov

- Neues, riesiges NSA-Rechenzentrum geht heimlich in Betrieb golem.de

- NSA’s Data Center Electrical Problems Aren’t That Shocking ieee.org, abgerufen am 9. Jänner 2014.

- Richard Meusers: US-Geheimdienst NSA baut riesiges Abhörzentrum In Spiegel Online, 16. März 2012.

- The NSA Is Building the Country’s Biggest Spy Center wired.com, abgerufen am 20. März 2012.

- „Zeilen 1752 bis 1770 in der Tabelle des Office of the Under Secretary of Defense for Acquisition, Technology, and Logistics“ (Memento vom 25. März 2014 auf WebCite) (MS Excel; 769 kB).

- „Pressemitteilung der NSA vom 6. Mai 2013“ (Memento vom 13. August 2013 im Internet Archive).

- „Final Environmental Impact Statement“ (Memento vom 18. November 2014 im Internet Archive) (PDF; 6 MB).

- Inside the NSA's Ultra-Secret China Hacking Group.

- NSA-Hacker verwanzen online bestellte Computer zeit.de

- Inside TAO: Documents Reveal Top NSA Hacking Unit spiegel.de; NSA Hackers Get the ‘Ungettable’ With Rich Catalog of Custom Tools wired.com, abgerufen am 8. Jänner 2014.

- Tages-Anzeiger (Schweiz) vom 18. Juni 2013: Die Speerspitze des amerikanischen Hackings (Archiv (Memento vom 7. Juli 2013 auf WebCite)).

- Webseite des Atlantic Council vom 11. Juni 2013: Inside the NSA’s Ultra-Secret Hacking Group (Memento vom 7. Juli 2013 auf WebCite).

- Tagesschau vom 29. Juni 2013: Bericht über Abhöraktion: NSA spähte offenbar auch EU aus (Archiv (Memento vom 7. Juli 2013 auf WebCite)).

- Laura Poitras, Marcel Rosenbach und Holger Stark:„Geheimdokumente: NSA überwacht 500 Millionen Verbindungen in Deutschland“ Spiegel online vom 30. Juni 2013, gesichtet am 30. Juni 2013.

- FAZ.net: „Partner spionieren einander nicht aus“.

- spiegel.de: Geheimdokumente: NSA horcht EU-Vertretungen mit Wanzen aus, Geheimdokumente: NSA überwacht 500 Millionen Verbindungen in Deutschland.

- Franziska Augstein: Die nie ganz souveräne Republik. Der Historiker Josef Foschepoth zeigt, wie Kanzler Adenauer half, Deutschland zu einem Überwachungsstaat zu machen (PDF; 1 MB). In: Süddeutsche Zeitung. 13. November 2012, S. 15.

- Josef Foschepoth: Überwachtes Deutschland. Post- und Telefonüberwachung in der alten Bundesrepublik. 4., durchges. Auflage. Vandenhoeck & Ruprecht, Göttingen 2013, ISBN 978-3-525-30041-1 (eingeschränkte Vorschau in der Google-Buchsuche).

- Interview (SZ, Juli 2013).

- Spiegel Online vom 3. August 2013: Überwachung: BND leitet massenhaft Metadaten an die NSA weiter.

- Spiegel Online vom 10. August 2013: US-Geheimdienst: NSA führt Deutschland als Spionageziel.

- Handelsblatt vom 21. August 2013: NSA bespitzelte aus Versehen auch US-Bürger.

- bundestag.de/bundestag/ausschuesse (Memento vom 7. Oktober 2014 im Internet Archive) – 1. Untersuchungsausschuss „NSA“. Abgerufen am 8. September 2014.

- Central Security Service. In: www.nsa.gov.

- Kriston Capps: The Dark Architecture of National Security. In: Defense One. 10. Juli 2017. Abgerufen am 29. Juni 2017.

- Andre Meister: Internes Dokument belegt: BND und Bundeskanzleramt wussten von Wirtschaftsspionage der USA gegen Deutschland. In: netzpolitik.org. 27. Mai 2015, abgerufen am 27. Mai 2015.

- Zitiert nach NSA: Amerikas großes Ohr. Die National Security Agency, der aggressivste US-Nachrichtendienst, hört Freund und Feind ab. In: Der Spiegel. Nr. 8, 1989, S. 30–49 (online – 20. Februar 1989).

- Matthias Rude: Partnerdienste. US-Geheimdienste in der BRD, Hintergrund-Nachrichtenmagazin, Heft 4, 2013, S. 22–25.

- Christiane Schulzki-Haddouti: Abhör-Dschungel, Geheimdienste lesen ungeniert mit – Grundrechte werden abgebaut. Heise Zeitschriften Verlag (c't Magazin), 1. Mai 1998, abgerufen am 17. September 2013.

- Stefan Mayr: Das große Ohr des BND. In: sueddeutsche.de. 3. August 2013, abgerufen am 25. März 2018.

- Anna Biselli: Live-Blog aus dem Geheimdienst-Untersuchungsausschuss: BND löscht trotz Moratorium Mails mit Selektoren. In: netzpolitik.org. 24. September 2015, abgerufen am 25. September 2015.

- Anna Biselli: Live-Blog aus dem Geheimdienst-Untersuchungsausschuss: J. S. und Alois Nöbauer. In: netzpolitik.org. 25. November 2015, abgerufen am 26. November 2015.;

„Notz: [regt sich auf.] Was ist denn das für ein Laden? Ist ihnen bekannt, dass unmittelbar an ihrem Standort eine Backbone-Trasse für Kommunikationskabel verläuft, wo Carrier wie Level3, Telefonica und Colt ihre Daten vorbeischicken. Wissen sie das?“

- Level 3 Interactive Network Map. In: maps.level3.com. Abgerufen am 26. November 2015.

- Friedhelm Greis: BND-Außenstelle Gablingen: Herr Nöbauer sagt ständig Nö. In: golem.de. 26. November 2015, abgerufen am 26. November 2015.

- Focus vom 1. Juli 2013: Fotos vom Dagger Complex von außen (Archiv (Memento vom 7. Juli 2013 auf WebCite)).

- Frankfurter Rundschau vom 22. September 2008: Goodbye GIs: US-Armee will Flächen behalten.

- Thomas Thiel: NSA-Spionage am Frankfurter Netzknoten? – Der bequemere Weg zu den Datenströmen. FAZ, 3. Juli 2013, abgerufen am 14. August 2015.

- Spiegel Online vom 7. Juli 2013: Interview mit Edward Snowden: NSA liefert BND Werkzeuge für Lauschangriff.

- The official homepage of the united states army; September 26, 2008: Wiesbaden: Upgrades, new facilities transforming garrison.

- Spiegel online: Cover Story: How the NSA Targets Germany and Europe, 1. Juli 2013.

- Christoph Dernbach: Wie die Geheimdienste Internet-Daten überwachen, impulse.de 27. Juni 2013.

- Snowden-Enthüllung über Budget der US-Geheimdienste diepresse.com.

- $52.6 Billion The Black Budget .washingtonpost.com, abgerufen am 30. August 2013.

- Katharina Nocun: Populisten im schlüsselfertigen Überwachungsstaat. Digitale Plattformen und der vernetzte Staat haben auch in Demokratien ein Instrumentarium für die Rundumüberwachung geschaffen. Was passiert, wenn Autoritäre die Macht übernehmen? 19. Oktober 2018, abgerufen am 22. Oktober 2018.

- zdnet.com: NSA hunger demands 29 petabytes of data a day, vom 12. August 2013.

- NSA: NSA: Missions, Authorities, Oversight and Partnerships (Memento vom 24. Februar 2014 auf WebCite) (PDF; 117 kB), vom 9. August 2013.

- The Black Budget. Covert action. Surveillance. Counterintelligence. The U.S. “black budget” spans over a dozen agencies that make up the National Intelligence Program. The Washington Post, 30. August 2013, abgerufen am 7. September 2013 (englisch).

- Nick Hopkins, Julian Borger: Exclusive: NSA pays £100m in secret funding for GCHQ. In: The Guardian. 1. August 2013, abgerufen am 18. April 2014.

- UNITED STATES OF AMERICA, DIRECTOR NATIONAL SECURITY AGENCY - U.S. Government Utility Patent Grants, CY 1969–2008, By Technology and application_date. In: www.uspto.gov.

- vgl. Groß, Andreas: http://www.inggross.de/text/NSA_Hintert%C3%BCrchen_in_jedem_Windows-Rechner_-_Das_Betriebssystem_ist_der_Trojaner Zugriff: 30. Juli 2010.

- Heise Online vom 26. Juli 2013: US-Behörden fordern angeblich geheime SSL-Schlüssel von Internet-Dienstleistern.

- https://tsarchive.wordpress.com/2006/05/11/meldung117872/ (tagesschau.de-Archiv)

- USATODAY.com: NSA has massive database of Americans’ phone calls, 11. Mai 2006.

- vgl. Klein, Alec; Nakashima, Ellen: For Windows Vista Security, Microsoft Called in Pros, in: Washington Post Online, 9. Januar 2007. Zugriff: 14. Mai 2009.

- vgl. McMillan, Robert: NSA Helped Microsoft Make Vista Secure, in: PC World, 10. Januar 2007. Zugriff: 14. Mai 2009.

- Winckler, Lars: US-Geheimdienst kontrolliert Windows Vista, in; Welt Online, 10. Januar 2007. Zugriff: 14. Mai 2007.

- vgl. Deutschlandfunk: Windows für Schlapphüte, 20. Januar 2007. Zugriff: 14. Mai 2009.

- o. V.: BSI: „Kooperation von Apple und Novell mit der NSA haben nichts Verwerfliches“

- Nuttall, Chris: Windows 'back door' security alert, in: BBC Online, 3. September 1999. Zugriff: 14. Mai 2009.

- China-Hack: Google sucht Hilfe bei Geheimdienst NSA, 4. Februar 2010, Stand 8. Februar 2010.

- Android Welt: „NSA veröffentlicht gehärtete Android-Variante“ vom 19. Januar 2012, gesichtet am 5. Juli 2013.

- SE Android soll Version 4.2 „Key Lime Pie“ sicherer machen vom 19. Oktober 2013, gesichtet am 5. Juli 2013.

- NSA slides explain the PRISM data-collection program. In: The Washington Post. 6. Juni 2013, abgerufen am 8. Juni 2013 (englisch).

- NSA Prism program taps in to user data of Apple, Google and others. In: The Guardian. 7. Juni 2013, abgerufen am 8. Juni 2013 (englisch).

- Moritz Stückler: PRISM: NSA und FBI haben angeblich Zugriff auf beliebige Nutzerdaten von Facebook, Google, Microsoft und Co. (Nicht mehr online verfügbar.) In: t3n Magazin. 7. Juni 2013, ehemals im Original; abgerufen am 8. Juni 2013: „Viele der betroffenen Firmen haben sich inzwischen zur Sache geäußert und bestreiten vehement die Existenz eines solchen Backdoor-Zugangs für die US-Behörden.“

- Heise Online vom 21. Juni 2013: Bericht: Facebooks Ex-Sicherheitschef arbeitet für die NSA.

- NSA-Skandal: Daten von Google und Yahoo abgezapft. Archiviert vom Original am 11. Dezember 2013; abgerufen am 7. Dezember 2013.

- Andreas Winterer: Leben ohne Google in zehn Schritten. 13. März 2013, archiviert vom Original am 1. Juli 2013; abgerufen am 5. Juli 2013.

- Jonas Rest: Google-Konkurrenz bewirbt Datenschutz. 2. Juli 2013, abgerufen am 5. Juli 2013.

- Thomas „Tom“ Wannenmacher: Weltverschwörung 2.0: Illuminati = Itanimulli = NSA?. In: Mimikama.at. Abgerufen am 19. Mai 2017.

- David Mikkelson: 'Illuminati' Spelled Backwards Points to the NSA?. In: Snopes.com. Abgerufen am 19. Mai 2017.