Geschichte der Kryptographie

Kryptographie bezeichnet die Verschlüsselung von Nachrichten oder Daten zum Zwecke der Geheimhaltung. Die Geschichte der Kryptographie kann man in drei Epochen aufteilen. In der ersten wurde per Hand (zum Beispiel „mit Papier und Bleistift“ oder auch mit mechanischen Scheiben) verschlüsselt, in der zweiten (etwa 1920 bis 1970) wurden spezielle Maschinen verwendet, in der dritten (etwa seit 1970) übernahmen Computer eine zentrale Rolle. Die Kryptoanalyse (in neueren Publikationen: Kryptanalyse) bildet das ergänzende Gegenstück zur Kryptographie. Dabei werden Methoden erforscht, um kryptographische Verfahren zu analysieren und möglichst zu brechen (Entzifferung). Kryptographie und Kryptoanalyse sind Teilgebiete der Kryptologie.

Aus der Kryptographie sind nur wenige alte Systeme bekannt. Durch Neuentdeckungen von Dokumenten aus Altertum und Antike sowie durch Öffnung von Archiven, Zeitzeugenbefragungen konnten die Kenntnisse über kryptographische Systeme der Vergangenheit erweitert werden.

Epoche der Verschlüsselung von Hand

Altertum

Die Epoche des Altertums umfasste ungefähr den Zeitraum Mitte des 4. Jahrtausend v. Chr. bis 6. Jahrhundert nach Christi Geburt. Der früheste Einsatz von Kryptographie findet sich im dritten Jahrtausend v. Chr. in der altägyptischen Kryptographie des Alten Reiches. Hauptmotiv der auf dem Prinzip des Rebus und der Akrophonie aufbauenden Verschlüsselung altägyptischer mythologisch-religiöser Texte stellte das Tabu der öffentlichen Aussprache verschiedener Gottheiten dar. Gleiches galt auch für den Schriftbereich, weshalb in diesen Fällen andere Hieroglyphen verwendet wurden. Außerdem sahen sich die Priester in einer elitären Rolle und wachten deshalb über das Geheimwissen der Götter, was eine Verschlüsselung magischer Texte nach sich zog.[1]:125–127 Diese Handhabungen können als erste dokumentierte Fälle einer Verschlüsselung betrachtet werden.

Es gibt einige weitere Fälle von Verschlüsselung im Altertum, die dokumentiert sind:

- Um das Jahr 1500 v. Chr. fertigte ein Töpfer in Mesopotamien eine Tontafel an, auf der er das Rezept für eine Glasur in veränderten Buchstaben notierte.

- Auch die Griechen nutzen bereits Kryptographie. Mit der Skytale entwickelten sie im 5. Jahrhundert v. Chr. einen Verschlüsselungsstab der auf dem Prinzip der Transposition beruhte.[2]:105

- Julius Cäsar (etwa 100 v. Chr. bis 44 v. Chr.) soll die nach ihm benannte Cäsar-Chiffre genutzt haben, die jeden Buchstaben im Alphabet um einen festgelegten Wert verschiebt.

- Die Geheimschrift gehört zu 64 im indischen Kamasutra (ungefähr 200 bis 300 n. Chr.) beschriebenen Künsten. Die Vorschrift Mūladevīya ordnet bestimmten Buchstaben eines Alphabets neue Buchstaben zu.[3]:74–75[2]:49

Mittelalter

Erst gegen Ende des 20. Jahrhunderts erkannte man, dass es zwischen den Jahren 500 und 1400 vor allem aus der arabischen Welt bedeutende Beiträge zur Kryptographie gab, die man in der modernen Forschung nicht berücksichtigt hatte. Das erste Buch zu diesem Thema stammt von dem islamischen Theologen und Philosophen al-Kindī, der auch als erster statistische Methoden zur Kryptoanalyse beschrieb.[4]

Im europäischen Raum gab es hingegen wenige Neuerungen in der Kryptographie.[3]:89–91 Karl der Große (747 oder 748–814) soll als Verschlüsselungsmethode ein unbekanntes Alphabet in Verbindung mit einer einfachen Substitution (auch Ersetzungsverfahren genannt) benutzt haben. Die Verwendung einer solchen Methodik wird auch der heiligen Hildegard von Bingen (1098–1179) nachgesagt.[2]:47 Bekannt ist das „Isruna-Traktat“ aufgrund von 5 Handschriften aus dem 9.–11. Jahrhundert.[5]:184f. In diesem „Eisrunen-Traktat“ werden die gemeinten Schriftzeichen dadurch identifiziert, dass ihre Position in einem vorgegebenen System bestimmt wird. Der einzige europäische Gelehrte, von dem namentlich aus dieser Zeit eine Abhandlung über Kryptographie überliefert ist, war der englische Mönch und Universalgelehrte Roger Bacon (1214–1292 oder 1294). Er zählte sieben Verschlüsselungsmethoden auf, darunter das Weglassen von Vokalen und die Verwendung eines unbekannten Alphabets.

Neuzeit

Wie viele andere Wissenschaften erlebte auch die Kryptographie mit dem Beginn der Renaissance (ungefähr Ende des 14. Jahrhunderts bis frühes 17. Jahrhundert) einen erheblichen Aufschwung. Die seit Jahrtausenden kaum veränderten Verfahren wurden in dieser Zeit weiterentwickelt.

Chiffrierscheibe

Die bedeutendste Entwicklung aus dieser Zeit ist die Chiffrierscheibe, die 1466 von dem Italiener Leon Battista Alberti (1404–1472) beschrieben wurde. In Italien gab es zu dieser Zeit mehrere verfeindete Stadtstaaten, die aus Angst vor Mitlesern wichtige Mitteilungen verschlüsselten. Italien wurde dadurch zur führenden Kryptographie-Nation der damaligen Zeit. Unübliche Zeichen und damit ein unbekanntes Alphabet verwendete Giambattista della Porta (1535–1615) auf seiner Chiffrierscheibe aus dem Jahr 1563. Dabei wurde die Technik der unipartiten einfachen Substitution verwendet.[2]:46–47 Ein ähnliches Prinzip verfolgten die Chiffrierschieber. Hierbei wurden zum Beispiel im England zur Zeit Elisabeth I. (1533–1603) zwei gegeneinander verschiebbare Lineale zur Verschlüsselung benutzt. Im 19. Jahrhundert wurden die Schieber Saint-Cyr-Schieber genannt. Chiffrierstäbchen verfolgten denselben Zweck.[2]:53–54

Vigenère-Chiffre

Blaise de Vigenère (1523–1596) veröffentlichte die aus den durch den deutschen Benediktinerabt Johannes Trithemius (1462–1516) im Jahre 1508 im fünften Band seines in lateinischer Sprache geschriebenen sechsbändigen Werkes Polygraphiae libri sex (deutsch: Sechs Bücher zur Polygraphie) entnommene Tabula recta unter eigenem Namen. Diese unter falschen Namen veröffentlichte Vigenère-Chiffre galt lange als unknackbar und wurde erst nach fast 300 Jahren von Charles Babbage systematisch entziffert. Schließlich veröffentlichte Friedrich Wilhelm Kasiski 1863 ein nach ihm benanntes Verfahren für die Bestimmung der Schlüsselwortlänge und Entzifferung des Verfahrens.

Babington-Komplott

Sowohl Kryptographie als auch Kryptoanalyse spielen eine Rolle in der Babington-Verschwörung während der Regierungszeit von Königin Elizabeth I[6]:15. Die Babington-Verschwörung hat ihren Namen von Anthony Babington, der im Jahr 1586 gemeinsam mit einer Gruppe befreundeter Katholiken plante, die protestantische englische Königin Elisabeth I. zu ermorden und Maria Stuart aus dem Gefängnis zu befreien und sie auf den englischen Thron zu bringen. Maria erhielt Briefe von ihren Anhängern, die mit einem Nomenklator verschlüsselt waren.

Zum Unglück für die Verschwörer war der Überbringer der Botschaften Gilbert Gifford ein Spion der englischen Königin Elisabeth, der dafür sorgte, dass alle Briefe zu Francis Walsingham, dem Sicherheitsminister von Elisabeth, kamen. Da die Briefe verschlüsselt waren, stellte Walsingham den erfahrenen Codeknacker Thomas Phelippes als Geheimsekretär ein, dem die Entzifferung der Nachrichten mit Hilfe der Häufigkeitsanalyse gelang. Durch die Briefe kam die Nachricht über den geplanten Mord an Elisabeth ans Tageslicht. Walsingham wartete aber noch ab, denn er wollte die Namen aller Beteiligten erfahren. Um das zu erreichen, gab er Phelippes den Auftrag, die Briefe von und für Maria zu fälschen und diese mit einem anderen Text zu ergänzen. Am 17. Juli 1586 antwortete Maria den Verschwörern und unterschrieb damit ihr eigenes Todesurteil. Bereits einen Monat später wurden die Verschwörer gefasst und am 20. September 1586 hingerichtet. Bis heute ist nicht geklärt, ob die Briefe tatsächlich von Maria Stuart stammen.

Voynich-Manuskript

Mutmaßlich um das Jahr 1500 entstand das bis heute am meisten diskutierte Objekt in der Geschichte der Kryptographie: das Voynich-Manuskript. Es handelt sich dabei um ein 224 Seiten starkes Buch, das in einer unbekannten Schrift verfasst ist. Statistische Untersuchungen deuten darauf hin, dass es sich dabei nicht um ein in einer natürlichen Sprache verfasstes Buch handelt, sondern dass eine Verschlüsselung vorliegt (sofern es sich nicht um eine sinnlose Buchstabenfolge handelt). Bis heute ist diese Verschlüsselung nicht gelöst. Neuere Forschungen sprechen eher für eine bedeutungslose Buchstabenfolge.

Beale-Chiffre

Ebenfalls ungelöst ist die so genannte Beale-Chiffre, die angeblich die Lage eines Goldschatzes verrät.[6]:108 Diesen Schatz soll ein gewisser Thomas J. Beale in den Jahren 1820/22 versteckt haben, woraufhin er die verschlüsselte Lagebeschreibung einer Vertrauensperson übergab, über die sie nach einigen Jahrzehnten öffentlich bekannt wurde. Einer von drei Teilen der Beale-Chiffre konnte mittels der amerikanischen Unabhängigkeitserklärung entziffert werden. Die Zahlen repräsentieren die Anfangsbuchstaben der n-ten Worte im Originaltext. Die zwei anderen Teile sind bis heute nicht gelöst, und der Schatz wurde noch nicht gefunden.

Die Beale-Chiffre hat bereits einige Kryptoanalytiker und Schatzsucher beschäftigt. Auf Grund verschiedener Ungereimtheiten nimmt man inzwischen jedoch an, dass der Schatz in Wirklichkeit gar nicht existiert und die gesamte Geschichte erfunden ist.[7]

Dorabella-Chiffre

Ende des 19. Jahrhunderts entstand ein weiteres kryptographisches Rätsel, das bis heute ungelöst ist: Die Dorabella-Chiffre. Damit bezeichnet man einen Code, den der englische Komponist Edward Elgar 1897 in einem Brief verwendete. Der von Rätseln und Chiffren faszinierte Edward Elgar hatte bereits einen längeren Briefwechsel mit der zwanzig Jahre jüngeren Dora Penny (* 1877), als er am 14. Juli 1897 einem seiner Briefe einen Zettel mit kryptischen Zeichen beilegte. Auf drei Zeilen verwendete Elgar 20 verschiedene Zeichen.

Kryptographie im Sezessionskrieg

Im amerikanischen Sezessionskrieg (1861–1865) wurde zwar bereits Telegrafie genutzt, doch die Bedeutung der Datenverschlüsselung und der Dechiffrierung wurden noch unterschätzt.[3]:212 Auf beiden Seiten des Konflikts gab es keine Koordination im Bereich der Kryptographie, geschweige denn qualifizierte Experten. Welches Verfahren für welchen Zweck eingesetzt wurde, lag daher im Ermessen des jeweiligen Befehlshabers. Obwohl beide Seiten nur geringen Aufwand in das Knacken der Codes der Gegenseite investierten, gelangen zahlreiche Entzifferungen.

Weiterentwicklung durch Aufkommen der Telegrafie

Ende des 19. Jahrhunderts kam es aufgrund der weiten Verbreitung des Telegrafen (den man auf einfache Weise anzapfen und abhören konnte) zu neuen Überlegungen in der Kryptographie. So formulierte Auguste Kerckhoffs von Nieuwenhof mit dem nach ihm benannten Kerckhoffs’ Prinzip einen Grundsatz der Kryptographie, nachdem die Sicherheit eines kryptographischen Verfahrens allein auf der Geheimhaltung des Schlüssels basieren soll – das Verfahren selbst muss also nicht geheim gehalten werden und kann im Gegenteil veröffentlicht und von vielen Experten untersucht werden. Kerckhoffs’ Prinzip ist bis heute ein wichtiger Grundsatz der Kryptographie, der auch bei der Verschlüsselung im Internet eingehalten wird.

Erster Weltkrieg

Im Ersten Weltkrieg wurden für taktische Zwecke noch vergleichsweise simple Verfahren eingesetzt, die per Hand mit Papier und Bleistift ausgeführt werden konnten. Das bekannteste hatte den Namen ADFGX.[3]:338 Dem französischen Artillerie-Offizier Capitaine Georges Painvin gelang es im April 1918 (kurz vor und während der deutschen Frühjahrsoffensive) ADFGX zu knacken. Nach Ansicht einer Reihe von Historikern und Kryptologen trug er damit maßgeblich dazu bei, dass es deutschen Soldaten im Ersten Weltkrieg nicht gelang, Paris einzunehmen.

Der Erste Weltkrieg gilt als der erste Krieg, in dem die Möglichkeiten der Kryptoanalyse systematisch genutzt wurden. Der Aufwand, den die Kriegsparteien zur Entzifferung gegnerischer Funksprüche trieben, stieg im Verlauf des Kriegs deutlich an, nachdem einige Staaten zu Kriegsbeginn noch gar keine Entzifferungseinheiten betrieben hatten. Die Entwicklung neuer Verschlüsselungsverfahren konnte mit dieser Entwicklung nicht Schritt halten, weshalb nahezu alle im Ersten Weltkrieg verwendeten Methoden mit vergleichsweise wenig Aufwand geknackt wurden.

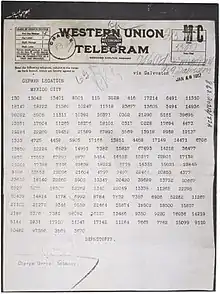

Auf höherer Ebene wurden im Ersten Weltkrieg vor allem Codebücher verwendet, mit denen jedes Wort eines Texts in ein unverständliches anderes Wort oder eine Zahl umgewandelt wurde. Am 19. Januar 1917 sandte Arthur Zimmermann, der Außenminister des Deutschen Reiches, ein auf diese Weise verschlüsseltes Telegramm an den deutschen Gesandten in Mexiko.[3]:266 In diesem, als Zimmermann-Depesche bekannt gewordenen Telegramm, wurden der Regierung von Mexiko Gebietsgewinne in den Vereinigten Staaten angeboten, sollte sie auf der Seite Deutschlands in den Krieg eintreten. Das Telegramm wurde vom britischen Geheimdienst abgefangen und dechiffriert (siehe auch: Signalbuch der SMS Magdeburg). Das Telegramm zwang die Vereinigten Staaten, ihre Neutralitätspolitik zu überdenken, und trug letzten Endes entscheidend dazu bei, die Öffentlichkeit für den Kriegseintritt zu mobilisieren.

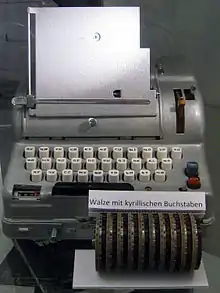

Epoche der Verschlüsselung mit Maschinen

Vorläufer: Die Machina deciphratoria von Gottfried Wilhelm Leibniz

Eine weitere „Rechenmaschine“ von Gottfried Wilhelm Leibniz blieb Konzept: die Machina deciphratoria. Bereits in den späten 1670er-Jahren hat er die Chiffriermaschine erfunden, allerdings erst 1688 in einem Schriftsatz für eine Audienz bei Kaiser Leopold I. in Wien beschrieben. „Damit nahm er um reichlich 200 Jahre das Prinzip der Rotor-Schlüsselmaschine von Arvid Damm (1869–1927) vorweg, nach dem die erste Generation der mechanischen Chiffriermaschinen (ab 1918) funktionierte.“[8]

In den Jahren 2010–2011 hat Nicholas Rescher das Prinzip aus Leibnizens Aufzeichnungen rekonstruiert und Klaus Badur den Entwurf in Detailkonstruktionen umgesetzt, aufgrund der das funktionierende Gerät 2014 von der Firma G. Rottstedt in Garbsen gebaut wurde. Kaiser Leopold hat Leibnizens Angebot nicht weiter erwogen, da seine Berater ihre damaligen Verfahren (fälschlich) für sicher hielten.

Zur Funktionsweise: „Für die leibnizsche Maschine besteht der Schlüssel aus a) einem Sortiment von sechs Chiffrieralphabeten, die mitsamt den zugehörigen Dechiffrieralphabeten auf die Trommel aufzubringen sind; b) der Angabe, welches von zwölf möglichen Lückenzahnrädern zum Einsatz kommt; c) der Anfangsposition dieses Lückenzahnrads. Für die sechs Chiffrieralphabete hat man im Prinzip die Auswahl aus 26! = 1 × 2 × … × 26 ≈ 4 × 1026 Möglichkeiten. Realistischerweise hätte man dem Diplomaten wohl kaum mehr als 50 Alphabetpaare in den Geheimkoffer gegeben. Aber solange der Spion nicht an den Koffer kommt, muss er das komplette Sortiment der Möglichkeiten in Betracht ziehen. Und selbst mit 50 Alphabetpaaren bleiben 50!/(50 − 6)! = 11.441.304.000 Möglichkeiten, sie auf der Trommel zu montieren – die Reihenfolge der Streifen mitgerechnet.“[9]

Das 20. Jahrhundert

Die verheerenden Erfahrungen im Ersten Weltkrieg führten dazu, dass noch während des Kriegs sowie in den Jahren danach erste Maschinen zur Verschlüsselung entwickelt wurden. Diese boten eine deutlich höhere Sicherheit als die bis dahin üblichen manuellen Methoden. Die zahlreichen Verschlüsselungsmaschinen, die nun eine neue Epoche in der Kryptographie-Geschichte einläuteten, sollten jedoch nicht darüber hinwegtäuschen, dass (vor allem aus Kostengründen) vorläufig noch zahlreiche manuelle Verfahren eingesetzt wurden – wenn auch meist nur für weniger wichtige Zwecke.

One-Time-Pad

In die Zeit der ersten Maschinenentwicklungen fällt auch die Erfindung des One-Time-Pad. Bei diesem Verfahren wird der Text zeichenweise gemeinsam mit einer zufälligen Zeichenfolge verschlüsselt, die nur einmal verwendet wird. Wenn es sich wirklich um eine Zufallsfolge handelt, ist jedes Verschlüsselungsergebnis gleich wahrscheinlich. In diesem Sinne ist das Verfahren mathematisch sicher. Als Erfinder gilt der Ingenieur Gilbert Vernam (1890–1960), der die Idee 1918 erstmals vorstellte. Der Amerikaner Joseph O. Mauborgne (1881–1971) setzte diese Idee um und prägte den Begriff „One-Time Pad“ (deutsch: Einmal-Block). Kurz darauf arbeiteten auch die Deutschen Werner Kunze, Rudolf Schauffler und Erich Langlotz an dieser Methode. Der um 1890 geborene Kunze war wie Schauffler Mathematiker und stieß nach erfolgreicher Tätigkeit als Kryptograph im Ersten Weltkrieg 1918 zum Chiffrierdienst des Auswärtigen Amtes. Die deutschen Kryptographen schlugen im Jahr 1921 vor, Blöcke, die mit zufällig erstellten Ziffern bedruckt waren, zur Überschlüsselung der damaligen diplomatischen Codes zu verwenden und bezeichneten diese als i-Wurm (individueller Wurm). Diese Methode wurde vom diplomatischen Dienst der Weimarer Republik auch tatsächlich eingesetzt.

Der One-Time-Pad wurde schnell populär, zumal sich das Verfahren sowohl per Maschine als auch von Hand nutzen ließ. Während des Zweiten Weltkriegs verwendete die Rote Kapelle in Frankreich ein Verfahren, bei dem anstatt einer Zufallsfolge ein schwer erhältliches Buch verwendet wurde. Als die deutsche Abwehr dieses Buch trotzdem besorgen konnte, war sie in der Lage alle mitgehörten Funksprüche nachträglich zu entschlüsseln. Mit heutigen Mitteln könnte man diese Art Verschlüsselung statistisch knacken – das Bigramm ‚en‘ ist beispielsweise häufiger als das Bigramm ‚xa‘.

Wahrscheinlich wurde der One-Time-Pad während des Kalten Krieges am Roten Telefon verwendet. Sicher ist, dass viele Spione mit diesem Verfahren arbeiteten. Sie erhielten von ihren Agentenführern kleine Zettel mit Zufallszahlenreihen, die als Schlüssel dienten. Der Spion konnte die Ver- bzw. Entschlüsselung manuell erledigen. Dieses Verfahren war sicher und unverdächtig, da zur Durchführung neben dem Zettel keine auffälligen Hilfsmittel benötigt wurden.

Kryha-Maschine

Der gebürtige Ukrainer Alexander von Kryha kam Mitte der zwanziger Jahre nach Deutschland und entwickelte dort eine Verschlüsselungsmaschine (Kryha-Maschine), die er mit für damalige Verhältnisse modernen Marketing-Methoden zu verkaufen versuchte. Die Maschine war leicht zu bedienen und sah im Gegensatz zu anderen Verschlüsselungsgeräten der Zeit elegant und hochwertig aus. Die Sicherheit der Maschine wurde vom Mathematiker Georg Hamel überprüft, der die Größe des Schlüsselraums errechnete. Die angeblich hohe Sicherheit erwies sich jedoch als trügerisch. Im Jahr 1933 konnte William F. Friedman gemeinsam mit Solomon Kullback, Frank Rowlett und Abraham Sinkov eine Kryha-verschlüsselte Botschaft bestehend aus 1135 Zeichen innerhalb von zwei Stunden und 41 Minuten entziffern. Trotz der damit nachgewiesenen Schwäche der Maschine wurde sie noch bis in die 1950er Jahre verwendet.

Hagelin-Maschinen

Zum erfolgreichen Unternehmer in Sachen Verschlüsselungsmaschinen entwickelte sich der Schwede Boris Hagelin (1892–1983). Hagelin beendete sein Studium in Stockholm im Jahr 1914 und arbeitete danach in Schweden und in den USA. Sein Vater war Mitbesitzer der Firma AB Cryptograph, die Rotor-Chiffriermaschinen nach dem Patent von Arvid Damm baute. Im Jahr 1927 übernahm Hagelin die Firma, reorganisierte sie und änderte den Namen in AB Cryptoteknik. Die Hagelin-Maschinen sind bekannt für ihre einzigartige drum-and-lug-Mechanik. Seine erfolgreichsten Verschlüsselungsmaschinen waren die M-209 im Zweiten Weltkrieg und die C-52 im Kalten Krieg, die sehr populär war und in mehr als 60 Länder verkauft wurde.

Deutsche Kryptographie im Zweiten Weltkrieg

Im Zweiten Weltkrieg nutzten die Deutschen mindestens sieben unterschiedliche Verschlüsselungsmaschinen:

- Enigma: siehe unten

- Lorenz-Schlüsselmaschine: Diese auf höchster militärischer Ebene genutzte Fernschreibschlüsselmaschine wurde von den Briten mit Hilfe des Computer-Vorläufers Colossus geknackt.

- T52: Diese ebenfalls für wichtige Nachrichten verwendete Fernschreibschlüsselmaschine wurde in einer frühen Version vom schwedischen Mathematiker Arne Beurling geknackt.

- T43: Die T43 realisierte einen One-Time-Pad und war dadurch in der Theorie unknackbar.

- Schlüsselgerät 39: Diese Maschine war eine Weiterentwicklung der Enigma, deren Entwicklung jedoch zu Gunsten des Schlüsselgeräts 41 eingestellt wurde.

- Schlüsselgerät 41 (Hitlermühle): Die Hitlermühle war eine deutsche Weiterentwicklung einer Hagelin-Maschine, die die Enigma ersetzen sollte. Es kam jedoch zu keinem großflächigen Einsatz mehr.

- Hellschreiber, ein Geheimschreiber von Rudolf Hell: Über diese Maschine ist kaum etwas bekannt.

In Bereichen, wo ein Maschineneinsatz nicht möglich oder zu teuer war, wurden weiterhin manuelle Systeme verwendet.

Enigma

Die ENIGMA wurde am 23. Februar 1918 von Arthur Scherbius zum Patent angemeldet und zunächst kommerziell vermarktet.[10]:124 Ende der 1920er Jahre interessierten sich zunehmend deutsche Militärs für die Maschine. Die allgemeine militärische Aufrüstung ab 1933 trug zur intensiven Nutzung der ENIGMA bei. Sie kam schließlich im Zweiten Weltkrieg zu Zehntausenden zum Einsatz und galt auf deutscher Seite irrtümlicherweise als „unbrechbar“.

Nachdem polnische Abhörstationen bereits am 15. Juli 1928 zum ersten Mal einen mit der ENIGMA chiffrierten deutschen Funkspruch abgefangen hatten,[2]:114 und 1932 der polnische Kryptoanalytiker Marian Rejewski die innere Verdrahtung der Rotoren aufdecken konnte,[2]:411–420 gelang dem Biuro Szyfrów (polnischer Chiffrierdienst) zur Jahreswende 1932/33 die ersten ENIGMA-Entzifferungen. 1939 weihten sie ihre britischen und französischen Verbündeten beim Treffen von Pyry ein und übergaben ihnen polnische Nachbauten der ENIGMA. Den britischen Codebreakers um Alan Turing gelang es während des Zweiten Weltkriegs äußerst erfolgreich, die mithilfe der Y-Stations abgefangenen deutschen Funksprüche zu entziffern. Dazu nutzten sie die eine spezielle elektromechanische „Knack-Maschine“, genannt die Turing-Bombe. Ab Januar 1940 wurde der deutsche ENIGMA-Funkverkehr mit nur wenigen Ausnahmen kontinuierlich „mitgelesen“.[2]:421–426

US-Kryptographie im Zweiten Weltkrieg

Die Amerikaner nutzten im Zweiten Weltkrieg die M-209, die von Boris Hagelin entwickelt worden war. Dabei handelte es sich um eine vergleichsweise kleine und handliche Maschine, die in großen Stückzahlen gebaut wurde. Den Deutschen gelang es, diese Maschine mit Hilfe eines speziellen Dechiffriergeräts zu knacken.

Für wichtigere Nachrichten kam die SIGABA zum Einsatz. Dies war eine Rotor-Verschlüsselungsmaschine, deren Funktionsweise der Enigma ähnelte, die jedoch eine größere Sicherheit bot. Die SIGABA wurde nach heutigem Wissensstand nie geknackt.

Eine wichtige Rolle spielte zudem der Navajo-Code. Der Navajo-Code war eine während des Pazifikkriegs der USA gegen Japan ab 1942 eingesetzte Verschlüsselungsmethode, die darauf beruhte, Angehörige des nordamerikanischen Indianer-Stammes der Diné (auch Navajo) als Codesprecher zu benutzen. Diese übersetzten die militärischen Anweisungen jeweils in ihre Muttersprache Navajo, die zur Sprachfamilie Na-Dené gehört. Diese ist mit keiner europäischen oder asiatischen Sprache verwandt und machte den Navajo-Code so undurchdringlich.

US-amerikanischen Dechiffrierern gelangen im Zweiten Weltkrieg große Erfolge. Hier ist insbesondere das Entziffern der japanischen PURPLE zu nennen. Nach ersten Einbrüchen in japanische Code-Systeme um 1940 wurde PURPLE nach und nach von einer Gruppe um den amerikanischen Mathematiker und Kryptologen William Friedman entschlüsselt. Später war man in der Lage, die Maschine nachzubauen und Funksprüche im Rahmen der Aktion MAGIC zu entschlüsseln. Im Dezember 1941 wurde ein mit PURPLE verschlüsselter Funkspruch mitgehört und entschlüsselt. Der 14-teilige Text enthielt den Abbruch der diplomatischen Beziehungen und war letztendlich die Kriegserklärung vor dem Angriff auf Pearl Harbor. Verzögerungen bei der Auswertung und Weitergabe der Information verhinderten eine rechtzeitige Warnung, die Nachricht traf, mittels regulär-zivilem Telegramm, nach dem Angriff auf dem Flottenstützpunkt ein.

Nach dem Zweiten Weltkrieg

In der Zeit nach dem Zweiten Weltkrieg wird die Quellenlage bei militärischen Verfahren schlechter, da die meisten relevanten Informationen als geheim eingestuft wurden. Staaten, die keine eigene Krypto-Technik entwickelten, setzten meist auf die von Hagelin hergestellten Chiffriermaschinen, die in den fünfziger Jahren eine hohe Sicherheit erreichten. Ab etwa 1970 übernahmen elektronische Geräte diese Aufgabe, womit in der Kryptographie die Computer-Epoche begann.

Das Zeitalter moderner Kryptographie begann mit Claude Shannon, möglicherweise dem Vater der mathematischen Kryptographie. 1949 veröffentlichte er den Artikel Communication Theory of Secrecy Systems.[11] Dieser Artikel, zusammen mit seinen anderen Arbeiten über Informations- und Kommunikationstheorie, begründete eine starke mathematische Basis der Kryptographie. Damit wurde die offene wissenschaftliche Diskussion über das Verschlüsselungsverfahren zum Kern der Entwicklung, während Taktiken wie Security through obscurity auf die Plätze verwiesen wurden.

VENONA-Projekt

Das VENONA-Projekt war ein Gemeinschaftsprojekt der Geheimdienste der USA und des MI5, des Geheimdiensts Großbritanniens, zur Entschlüsselung sowjetischer Geheimnachrichten. Die im Rahmen des Projekts erzielten Erfolge sind die letzten bedeutenden militärischen Kryptoanalyse-Erfolge, die öffentlich bekannt sind. In der Zeit von 1942 bis 1945 hörte und speicherte die U.S. Army Signal Security Agency (SSA) eine große Menge von sowjetischen Nachrichten ab. Obwohl die Nachrichten mit dem (eigentlich unknackbaren) One-Time-Pad chiffriert worden waren, konnten im Laufe von 40 Jahren ca. 2.200 Nachrichten entschlüsselt und übersetzt werden. Die sowjetische Seite hatte die One-Time-Pad Methode nämlich falsch eingesetzt. Wie der Name sagt, darf jeder einzelne Geheimschlüssel nur einmalig verwendet werden. Die Sowjets setzten sie jedoch mehrfach ein, um verschiedene Botschaften zu verschlüsseln. In den ersten Jahren des Kalten Kriegs war dies eine der wichtigsten Quellen für die Spionageaktivität der USA.

Epoche der Verschlüsselung mit Computern

In den siebziger Jahren wandelte sich die Kryptographie von einer reinen Geheimwissenschaft zu einer Forschungsdisziplin, die auch öffentlich betrieben wurde. Dies ist vor allem darauf zurückzuführen, dass mit Aufkommen des Computers eine immer größere Nachfrage nach Datenverschlüsselung entstand.

Data Encryption Standard (DES)

1976 gab es zwei wichtige Fortschritte. Erstens war dies der DES (Data Encryption Standard)-Algorithmus, entwickelt von IBM und der National Security Agency (NSA), um einen sicheren einheitlichen Standard für die behördenübergreifende Verschlüsselung zu schaffen (DES wurde 1977 unter dem Namen FIPS 46-2 (Federal Information Processing Standard) veröffentlicht). DES und sicherere Varianten davon (3DES) werden bis heute z. B. für Bankdienstleistungen eingesetzt.

Public-Key-Kryptographie

Der zweite und wichtigere Fortschritt war 1976 die Veröffentlichung des Artikels New Directions in Cryptography von Whitfield Diffie und Martin Hellman (Diffie-Hellman-Schlüsselaustausch). Dieser Aufsatz stellte eine radikal neue Methode der Schlüsselverteilung vor und gab den Anstoß zur Entwicklung von Public-Key-Verfahren. Der Schlüsselaustausch ist eines der fundamentalen Probleme der Kryptographie. Eines der bekanntesten Public Key Verfahren war 1977 das RSA-Kryptosystem, kurz RSA (von Ronald L. Rivest, Adi Shamir, Leonard Adleman). Es ist ein Beispiel für ein Asymmetrisches Kryptosystem.

Vor dieser Entdeckung waren die Schlüssel symmetrisch, und der Besitz eines Schlüssels erlaubte sowohl das Verschlüsseln als auch das Entschlüsseln einer Nachricht. Daher musste der Schlüssel zwischen den Kommunikationspartnern über einen sicheren Weg ausgetauscht werden, wie beispielsweise durch einen vertrauenswürdigen Kurier oder beim direkten Treffen der Kommunikationspartner. Diese Situation wurde schnell unüberschaubar, wenn die Anzahl der beteiligten Personen anstieg. Auch wurde ein jeweils neuer Schlüssel für jeden Kommunikationspartner benötigt, wenn die anderen Teilnehmer nicht in der Lage sein sollten, die Nachrichten zu entschlüsseln. Ein solches Verfahren wird als symmetrisch oder auch als „Secret-Key“-, „Shared-Secret“- oder „Private-Key“-Verfahren bezeichnet.

Bei der Public Key Cryptography wird ein Paar zusammenpassender Schlüssel eingesetzt. Der eine ist ein öffentlicher Schlüssel, der – im Falle eines Verschlüsselungsverfahrens – zum Verschlüsseln von Nachrichten für den Schlüsselinhaber benutzt wird. Der andere ist ein privater Schlüssel, der vom Schlüsselinhaber geheim gehalten werden muss und zur Entschlüsselung eingesetzt wird. Ein solches System wird als asymmetrisch bezeichnet, da für Ver- und Entschlüsselung unterschiedliche Schlüssel verwendet werden. Mit dieser Methode wird nur ein einziges Schlüsselpaar für jeden Teilnehmer benötigt, da der Besitz des öffentlichen Schlüssels die Sicherheit des privaten Schlüssels nicht aufs Spiel setzt. Ein solches System kann auch zur Erstellung einer digitalen Signatur genutzt werden. Die digitale Signatur wird aus den zu signierenden Daten oder ihrem Hash-Wert und dem privaten Schlüssel berechnet. Die Korrektheit der Signatur – und damit die Integrität und Authentizität der Daten – kann durch entsprechende Operationen mit dem öffentlichen Schlüssel überprüft werden. Public-Key-Verfahren können auch zur Authentifizierung in einer interaktiven Kommunikation verwendet werden.

Public-Key-Kryptographie wurde unter Geheimhaltung bereits vom Militär entwickelt, bevor die öffentliche Forschung dies erreichte. Am 17. Dezember 1997 veröffentlichte das britische GCHQ (Government Communications Headquarters in Cheltenham) ein Dokument, in welchem sie angaben, dass sie bereits vor der Veröffentlichung des Artikels von Diffie und Hellman ein Public-Key-Verfahren gefunden hätten. Verschiedene als geheim eingestufte Dokumente wurden in den 1960ern und 1970ern unter anderem von James H. Ellis, Clifford Cocks und Malcolm Williamson geschrieben, die zu Entwürfen ähnlich denen von RSA und Diffie-Hellman führten.

Die Sicherheit der faktorisierungsbasierten Public-Key-Kryptographie liegt in der Verwendung eines Produkts aus großen Primzahlen, welches als öffentlicher Schlüssel dient. Der private Schlüssel besteht aus den dazugehörenden Primfaktoren bzw. davon abgeleiteten Werten. Die Zerlegung eines hinreichend großen öffentlichen Schlüssels gilt aufgrund der mathematisch sehr aufwendigen Faktorisierung als nicht praktikabel.

Insbesondere nach der Einführung von Elliptic Curve Cryptography in den 1980er Jahren wurden fortgeschrittene zahlentheoretische Methoden in der Kryptographie angewandt.

Pretty Good Privacy

In Zeiten des Internets wurde der Ruf auch nach privater Verschlüsselung laut. Bislang waren es Regierungen und globale Großunternehmen, die die RSA-Verschlüsselung aufgrund notwendiger, leistungsstarker Computer einsetzen konnten. Der amerikanische Physiker Phil Zimmermann entwickelte daraufhin eine RSA-Verschlüsselung für die breite Öffentlichkeit, die er Pretty Good Privacy (PGP) nannte und im Juni 1991 im Usenet veröffentlichte. Neu bei diesem Verfahren war die Möglichkeit, eine E-Mail mit einer digitalen Unterschrift zu unterzeichnen, die den Urheber der Nachricht eindeutig ausweist.

Advanced Encryption Standard (AES)

Im Januar 1997 begann die Suche nach einem Nachfolger für den DES-Standard. Neuartig war dabei, dass nicht mehr wie beim DES eine Firma zusammen mit der NSA den Algorithmus entwickeln sollte, sondern Kryptologen aus der ganzen Welt Vorschläge machen konnten, die dann öffentlich analysiert wurden. Nach zwei Konferenzen 1998 und 1999 blieben von den ursprünglichen fünfzehn Vorschlägen noch fünf (MARS, RC6, Rijndael, Serpent, Twofish) übrig, von denen auf der letzten Konferenz im Jahr 2000 Rijndael wegen seiner überlegenen Geschwindigkeit als der neue AES ausgewählt wurde.

Weiteres

Die Bestrebungen der US-amerikanischen Regierung in den 1990er Jahren, die private Verschlüsselung von Daten zu unterbinden, machten als Crypto Wars von sich reden.

Quantenkryptographie

Quantenkryptographie ist ein kryptographisches Verfahren, das quantenmechanische Effekte bei Quantenkommunikation oder Quantencomputern verwendet. Die bekanntesten Beispiele der Quantenkryptographie sind der Quantenschlüsselaustausch und der (noch nicht praktikable) Shor-Algorithmus zum Faktorisieren großer Zahlen. Quantenkryptographie erlaubt das Entwickeln von Verfahren, die klassisch (d. h. ohne den Einsatz von Quanteneffekten) unmöglich sind. Zum Beispiel kann bei einem Quantenkanal ein Lauscher entdeckt werden, weil seine Messung die gesendeten Daten beeinflusst.

Rezeption

Kryptographie in der Fiktion

Es gibt zahlreiche Bücher und Filme, in denen die Kryptographie eine wichtige Rolle spielt. Als Filme seien genannt:

- Enigma – Das Geheimnis mit Kate Winslet

- The Imitation Game – Ein streng geheimes Leben

- U-571

- Windtalkers

Es folgt eine Auswahl an Romanen:

- Enigma (Roman) von Robert Harris

- Cryptonomicon von Neal Stephenson

- Sakrileg von Dan Brown

- Diabolus von Dan Brown

Kryptographie-Geschichte als Forschungsgegenstand

Als Begründer der Kryptographie-Geschichtsforschung gilt der US-Historiker David Kahn. Dessen Buch „The Codebreakers“ (Erstausgabe 1967) betrachtete das Thema erstmals systematisch und gilt bis heute als Standardwerk. Heute ist die Geschichte der Kryptographie ein sehr aktives Forschungsgebiet, in dem derzeit jedes Jahr neue Entdeckungen hinzukommen. Als wichtigste Publikation für neue Forschungsergebnisse gilt die vierteljährliche US-Zeitschrift Cryptologia. Das Interesse der Forschungsszene konzentriert sich vor allem auf die Zeit von 1920 bis heute. Viele Erkenntnisse der Kryptographie-Geschichtsforschung stammen von Hobby-Forschern. Trotz deutlicher Fortschritte in den letzten Jahren gibt es immer noch große Lücken:

- Die Hintergründe der Kryha-Maschine (insbesondere die Biographie von Alexander von Kryha) ist kaum erforscht.

- Über die Geschichte der Kryptographie in der DDR ist bisher vergleichsweise wenig bekannt.

- Über die Kryptographie der Sowjetunion ist ebenfalls wenig bekannt.

Simulatoren

Für zahlreiche historische Verschlüsselungsverfahren sind inzwischen Simulationsprogramme verfügbar. Zu nennen ist an dieser Stelle die Open-Source-Software CrypTool, die neben modernen Verfahren auch mehrere manuelle Verfahren sowie eine Enigma-Verschlüsselung unterstützt.

Siehe auch

Literatur

- David Kahn: The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet. 2nd revised edition. Simon & Schuster, 1997, ISBN 978-0684831305

- Klaus Schmeh: Codeknacker gegen Codemacher. Die faszinierende Geschichte der Verschlüsselung. 2. Auflage. W3L-Verlag, Herdecke/Dortmund 2007, ISBN 978-3937137896

- Simon Singh: Geheime Botschaften. Die Kunst der Verschlüsselung von der Antike bis in die Zeiten des Internet. Hanser, 1999, ISBN 3-446-19873-3

- Friedrich L. Bauer: Entzifferte Geheimnisse. 3. überarbeitete und erweiterte Auflage. Springer, Berlin/Heidelberg/New York 2000, ISBN 3-540-67931-6.

- Hans J. Vermeer: Eine altdeutsche Sammlung medizinischer Rezepte in Geheimschrift. In: Sudhoffs Archiv. Band 45, 1961, S. 235–246.

Weblinks

- Jörn Müller-Quade: Hieroglyphen, Enigma, RSA – Eine Geschichte der Kryptographie. Fakultät für Informatik der Universität Karlsruhe. Abgerufen: 17. Mai 2009. PDF; 2,1 MB

- Daniel Faber: Facharbeit zum Thema Kryptologie. Archiviert vom Original am 10. Februar 2013.

- Überblick und Geschichte der Kryptologie

Belege

- Vgl. Alexandra von Lieven: Grundriss des Laufes der Sterne – Das sogenannte Nutbuch. The Carsten Niebuhr Institute of Ancient Eastern Studies (u. a.), Kopenhagen 2007, ISBN 978-87-635-0406-5.

- Friedrich L. Bauer: Entzifferte Geheimnisse. 3., überarbeitete und erweiterte Auflage. Springer, 2000, ISBN 3-540-67931-6

- David Kahn: The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet. Scribner, New York, Auflage Rev Sub, 1996.

- Al-Kadi, Ibrahim A.: The origins of cryptology: The Arab contributions. In: Cryptologia, 16(2) (April 1992), S. 97–126.

- Klaus Düwel: Runenkunde. 3. Auflage. Metzler, Stuttgart Weimar 2001, ISBN 3-476-13072-X.

- Simon Singh: Geheime Botschaften. Die Kunst der Verschlüsselung von der Antike bis in die Zeiten des Internet. Hanser 1999.

- Klaus Schmeh: 'Die Jäger des verschlüsselten Schatzes'. Telepolis 2007, https://www.heise.de/tp/artikel/26/26817/1.html

- Klaus Badur: Die Vorfahren der Enigma und des Computers, in: Spektrum der Wissenschaft September 2016, S. 76–87; darin enthalten: Nicholas Rescher: Die Geheimnismaschine von Leibniz, S. 84–87; hier: Rescher, S. 84

- Badur, S. 87

- Klaus Schmeh: Codeknacker gegen Codemacher Die faszinierende Geschichte der Verschlüsselung. Verlag: W3l; 2. Auflage, 2007.

- C.Shannon: Communication Theory of Secrecy Systems (PDF; 563 kB), 1949