Überwachungsstaat

In einem Überwachungsstaat (selten auch Big-Brother-Staat) überwacht der Staat seine Bürger in großem Stil mit einer Vielzahl verschiedener, staatlich legalisierter technischer Mittel. Der Begriff ist negativ besetzt und beinhaltet sinngemäß, dass die Überwachung ein solches Ausmaß angenommen hat, dass sie ein wesentliches oder sogar zentrales Merkmal des staatlichen Handelns geworden ist. Kritiker solcher Maßnahmen führen an, dass die massenhafte Überwachung der Bevölkerung eine Vielzahl von Gefahren für demokratische Gesellschaften berge.

Als häufig zitiertes Negativ-Beispiel und als Symbol eines zur Diktatur ausgearteten Überwachungsstaats gilt der Roman 1984 des britischen Schriftstellers George Orwell, der auch den Begriff Big Brother (engl. f. Großer Bruder) prägte. Bedenken gegen die zunehmende staatliche Überwachung führten bereits seit den Terroranschlägen vom 11. September 2001 verstärkt zu öffentlichen Debatten, in Deutschland etwa unter dem Schlagwort Stasi 2.0, und zu Protesten wie den Freiheit-statt-Angst-Demonstrationen. Seit den Enthüllungen zur umfassenden Internet- und Telekommunikationsüberwachung durch die USA und das Vereinigte Königreich im Rahmen der globalen Überwachungs- und Spionageaffäre ist die Thematik seit Mitte 2013 wieder verstärkt Gegenstand öffentlicher und medialer Debatten.[2]

Definition und Beispiele für Auswirkungen

Der Begriff wird vor allem von Kritikern eines Ausbaus staatlicher Überwachungsmaßnahmen benutzt. Befürworter solcher Maßnahmen führen an, dass damit Gesetzesverstößen vorgebeugt werden könne und diese, falls doch begangen, effizient verfolgt werden könnten. Kritikern, die auf die Gefahren und Nachteile hinweisen, wird regelmäßig das Argument entgegengehalten, dass ein „rechtschaffener Bürger“ schließlich grundsätzlich „nichts zu verbergen habe“.

Definition

In einem vollendeten Überwachungsstaat besitzt dieser zu jedem Bürger zu jedem Zeitpunkt alle Informationen über dessen Aufenthaltsort, Handlungen und über den Inhalt und die Adressdaten von dessen Kommunikation mit Anderen.

Kritik

Kritiker sehen mehrere der oben genannten Aspekte spätestens durch die umstrittene Einführung der so genannten Vorratsdatenspeicherung auf europäischer Ebene, bzw. durch eine Vielzahl anderer schon bestehender Maßnahmen zum Beispiel in Deutschland bereits als erfüllt an.

Dies stehe im grundsätzlichen Widerspruch zu dem etwa in Deutschland höchstrichterlich festgelegten Grundrecht auf informationelle Selbstbestimmung. Außerdem baue ein solches System auf der Grundannahme auf, dass jeder Mensch grundsätzlich ein potenzieller Straftäter sei und daher überwacht werden müsse, was mit den Grundgedanken und dem Menschenbild eines demokratischen Staates unvereinbar sei.

Zudem wird häufig auf die vielfältigen Möglichkeiten des Missbrauchs der so erstellten persönlichen Datenprofile von Menschen hingewiesen. So könnte eine demokratisch an die Macht gekommene Regierung ein umfangreiches Überwachungssystem als hocheffizientes Werkzeug zur Errichtung einer Diktatur missbrauchen. Kriminelle können über Kontaktpersonen im Überwachungsapparat Zugriff auf persönliche Daten erhalten oder gezielt selbst erheben, um diese zum Zweck der Erpressung zu nutzen, wofür es bereits erwiesene Beispiele gibt.

Erwiesene Erpressung durch Kriminelle in Geheimdiensten

Für den systematischen Missbrauch solcher Überwachungssysteme gab es 2006 in Italien ein gravierendes Beispiel, bei dem mehrere tausend Menschen unter der Beteiligung des Sicherheitsverantwortlichen der Telecom Italia, der organisierten Kriminalität und von Mitarbeitern verschiedener Polizeieinheiten und Geheimdienste systematisch abgehört und mit diesen Daten erpresst wurden.[3] Verhaftet wurde damals auch Marco Mancini, der Vize-Chef des italienischen Militär-Geheimdienstes SISMI, der eine führende Rolle in dem Abhör- und Erpresserring spielte, und bei dem darüber hinaus umfangreiche Unterlagen über das illegale Ausspionieren von politischen Gegnern des damaligen Regierungschefs Silvio Berlusconi gefunden wurden.[4] Roberto Preatoni, eine der Schlüsselpersonen des Skandals, nannte die Vorgänge so komplex, dass sie „wahrscheinlich nie komplett aufgeklärt“ werden könnten, beteiligt gewesen seien unter anderem italienische und US-Geheimdienste, korrupte italienische Polizisten, sowie italienische und US-Sicherheitsunternehmen.[5] Aufsehen erregte, dass der Hauptbelastungszeuge der Staatsanwaltschaft, der ehemalige Sicherheitsbeauftragte der Mobilfunk-Sparte der Telecom Italia, einen Monat nach der Aufdeckung des Skandals unter ungeklärten Umständen in Neapel von einer Autobahnbrücke stürzte und starb.[3][4]

Aktuelle Bezüge

In der Folge des von den USA ausgerufenen Kriegs gegen den Terror nach den Terroranschlägen am 11. September 2001 wurden in vielen Ländern neue Überwachungsmaßnahmen und -gesetze eingeführt und bestehende Maßnahmen verschärft. In jüngster Zeit wurde das EU-Forschungsprojekt INDECT wegen der Entwicklung eines umfassenden Überwachungssystems mit bisher ungekanntem Ausmaß und Komplexität scharf kritisiert. Den Prototyp eines modernen, zur Diktatur ausgearteten Überwachungsstaats schilderte George Orwell in seinem Roman 1984, der von Überwachungs-Kritikern daher häufig als Negativbeispiel bzw. als Warnung zitiert wird. Erneut diskutiert wird der Begriff seit den Enthüllungen des amerikanischen Whistleblowers Edward Snowden über diverse groß angelegte staatliche Überwachungsprogramme wie PRISM und Tempora, siehe dazu Überwachungs- und Spionageaffäre 2013.

Methoden, Ziele und Kritik

Zu den möglichen Mitteln eines Überwachungsstaats zählen, neben vielen anderen Maßnahmen (siehe unten), vor allem die Langzeit-Speicherung von Telekommunikationsdaten inklusive des Aufenthaltsorts bei Mobiltelefon-Nutzern, die umfassende Videoüberwachung des öffentlichen Raums, das inhaltliche Überwachen des Internet-Datenverkehrs, das unbemerkte elektronische Eindringen von staatlichen Stellen in private Computer („Online-Durchsuchung“), die Nachverfolgung des elektronischen Zahlungsverkehrs mit ec- und Kreditkarten und die umfassende Überwachung von Banküberweisungen. In einem verschärften Szenario zählt auch die inhaltliche, computergestützte Überwachung von Telefongesprächen („Abhören“) zu den Methoden, was etwa im Rahmen des multinationalen Geheimdienst-Projekts Echelon inoffiziell bereits weltweit in großem Stil betrieben wird.

Vorgebliches Ziel eines Überwachungsstaats ist es, die Bürger von Gesetzesverstößen abzuhalten und diese, falls sie begangen werden, mit einer hohen Erfolgsquote zu erkennen und schnell bzw. effizient zu verfolgen. Befürworter führen die Verhinderung von Straftaten, organisierter Kriminalität und Terrorismus als Gründe für die Etablierung einer stärkeren Überwachung der Bürger an. Kritiker halten einen Überwachungsstaat hingegen für schwer oder gar nicht mit einer Demokratie und der Freiheitlich-demokratischen Grundordnung vereinbar und halten die angeblichen Vorteile bei der Verbrechensbekämpfung für massiv übertrieben bzw. vorgeschoben. Als eine der Gefahren wird genannt, dass Überwachungsmaßnahmen die Überwachten zur Selbstzensur veranlassen und dadurch indirekt das Recht auf freie Meinungsäußerung beschneiden können. So zeigte eine 2016 veröffentlichte Studie auf, dass Versuchsteilnehmer, die auf staatliche Überwachung hingewiesen wurden, anschließend seltener eine Meinung vertraten, von der sie glaubten, dass sie nur von einer Minderheit vertreten wurde.[6] Zudem wird häufig auf die Gefahr des Missbrauchs der erhobenen persönlichen Daten durch Personen im Überwachungsapparat angeführt, etwa zu Erpressungszwecken. Es gibt bereits Beispiele aus jüngerer Zeit, bei denen dies durch Mitglieder der organisierten Kriminalität in Zusammenarbeit mit Polizei- und Finanzbeamten und Telekommunikationsunternehmen in großem Stil mit mehreren tausend erpressten Opfern betrieben wurde.[3]

Kennzeichen des Überwachungsstaates

Im Überwachungsstaat sollen die Erkenntnisse aus der Überwachung laut ihren Fürsprechern hauptsächlich zur Verhinderung und Ahndung von Gesetzesverstößen, sowie zur Gewinnung von geheimdienstlichen Informationen über Individuen und Bevölkerungsgruppen genutzt werden. Die Prävention von Straftaten und anderen unliebsamen Verhaltensweisen der Bürger findet im Überwachungsstaat durch einen hohen Überwachungsdruck statt. In diversen überwachenden Staaten waren beziehungsweise sind „präventive“ Festnahmen überwachter Personen vor Veranstaltungen üblich, um das öffentliche Erscheinungsbild der Veranstaltungen zu beeinflussen (Volksrepublik China, Nepal, Kolumbien, DDR, UdSSR).

In der Bundesrepublik Deutschland werden in seltenen Fällen Menschen in Präventivgewahrsam genommen, ohne dass ihnen eine Straftat zur Last gelegt wird.[7] Zuvor wurde darüber nachgedacht, gewaltbereite Störer präventiv in Haft zu nehmen (zum Beispiel im Zusammenhang mit den Demonstrationen beim G8-Gipfel in Heiligendamm 2007).[8][9] Ende 2011 sprach der Europäische Gerichtshof für Menschenrechte zwei Klägern Haftentschädigung zu.

Der Überwachungsstaat zeichnet sich durch die Einschränkung des Datenschutzes, der Privatsphäre und der informationellen Selbstbestimmung aus. So gesehen ist das Recht auf informationelle Selbstbestimmung der direkte Gegenspieler des Überwachungsstaates. Als Beispiele für rechtliche Maßnahmen eines Überwachungsstaates werden Kameraüberwachung öffentlicher Straßen, Plätze und öffentlicher Verkehrsmittel, die routinemäßige Erstellung von Bewegungsprofilen, Gendatenbanken (Genetischer Fingerabdruck), biometrische Datenbanken, umfassende Telekommunikationsüberwachung sowie die Schleppnetz- und Schleierfahndung und die am 1. Januar 2008 in der Europäischen Union eingeführte Vorratsdatenspeicherung genannt. Eine neue Qualität staatlicher Überwachung wird derzeit im Rahmen des von der EU geförderten Forschungsprojekts INDECT erprobt. Bei diesem Vorhaben sollen eine Vielzahl bestehender Überwachungstechnologien zu einem universellen Überwachungsinstrument gebündelt werden, um so eine verbrechensvorbeugende Polizeiarbeit zu ermöglichen (Fusion Center).

Eine genaue Abgrenzung zwischen Überwachungsstaat und Präventionsstaat ist schwierig, da der eine in den anderen übergeht. Um sinnvoll Prävention betreiben zu können, muss zunächst umfangreiches Wissen erhoben werden. Die Bezeichnung Präventionsstaat weist deshalb in Ergänzung zum Überwachungsstaat darauf hin, dass Informationen aus den Überwachungsmaßnahmen des Staates genutzt werden, um Gesetzesverstöße oder unliebsames Verhalten bereits im Vorfeld zu ermitteln (vgl. "Soziale Kontrolle").

Technologien/Methoden zur Überwachung

Folgende Technologien oder Methoden können zur Überwachung eingesetzt werden:

- Rasterfahndung

- Großer Lauschangriff

- Videoüberwachung

- Telefonüberwachung

- Online-Überwachung

- Vorratsdatenspeicherung

- Bewegungsprofile

- durch RFID-Chips (zum Beispiel in Banknoten, Ausweisen, Kredit- und Debit-Karten, Implantaten, Fahrkarten, Kleidung, Aufklebern usw.)

- durch satellitenbasierte Pkw-Maut

- durch automatische Nummernschilderkennung (Zeichenerkennungssoftware)

- durch städtische Gesichtserkennungssysteme (Beispiel: London, geplant: Peking, ein Pilotprojekt im Hauptbahnhof Mainz wurde wegen mangelnder Praxistauglichkeit eingestellt)

- durch Ortung des Mobiltelefons

- Gendatenbanken zur Speicherung des Genetischen Fingerabdrucks

- Datenbanken (zentral oder in RFID-Chips) zur Speicherung biometrischer Merkmale wie:

- Informanten (zum Beispiel IMs, V-Männer)

- Agents provocateurs

Das EU-Projekt INDECT

Kritiker sehen in dem bis 2013 laufenden EU-Forschungsprojekt INDECT Tendenzen hin zu einem übermächtigen Überwachungsstaat. Das Projekt erforscht „präventive Verbrechensbekämpfung“ auf der Basis der automatisierten Auswertung und Verknüpfung von Bildern von Überwachungskameras des öffentlichen Raums mit einer großen Zahl weiterer Datenquellen (siehe oben), wie etwa Daten aus Sozialen Netzwerken und der Telekommunikationsüberwachung. Dabei soll unter anderem durch Videoanalyse automatisiert „abnormales Verhalten“ von Menschen in der Öffentlichkeit erkannt werden.

Überwachung in der Bundesrepublik Deutschland

Folgende Überwachungstechnologien und -maßnahmen werden in Deutschland eingesetzt oder sind beschlossen. Kritiker sehen hierin deutliche Schritte hin zu einem Überwachungsstaat oder bereits dessen Existenz.

- Einführung der Steuer-Identifikationsnummer zum 1. Juli 2007 ähnlich der PKZ der DDR[10][11]

- Aufbau eines übergreifenden Bundesmelderegisters[12][13] und eines Ausländerzentralregisters

- Banknoten mit eindeutiger Seriennummer, deren Ausgabe am Automaten und deren Rücklauf bei den Landeszentralbanken erfasst wird. Speicherung der Seriennummern in Geldzählgeräten.[14]

- Bundesweite Einkommensdatenbank ELENA[15]

- teilweise Aufhebung des Bankgeheimnisses, hauptsächlich durch das Gesetz zur Förderung der Steuerehrlichkeit, Kontenabruf[16]

- Ausweispflicht

- Biometrischer Personalausweis[17]

- Einführung der Abgabepflicht von Fingerabdrücken für biometrische Reisepässe (siehe auch AFIS), sowie aller neu ausgestellten Personalausweise ab 2020.[18]

- Einführung von biometrischen Kontrollen[19][20] und biometrischen Datenbanken

- Gesundheitskarte (siehe auch GKV-Modernisierungsgesetz[21]), teilweise Aufhebung der ärztlichen Schweigepflicht[22]

- Erstellung von Bewegungsprofilen

- durch bargeldloses Bezahlen[23]

- Pflicht zur Arbeitszeiterfassung[24]

- Videoüberwachung mit biometrischen Identifikationsmethoden[25]

- Ortung von Mobiltelefonen[26]

- automatisierter Kfz-Kennzeichenabgleich auf öffentlichen Straßen (inzwischen verboten)[27]

- Maut

- Vollerfassung bei Reisen (Flugzeug, Bahn, Schiff, Auto – auf Autobahnen, an Grenzen und Tunneln)

- Lauschangriff (auch innerhalb der Wohnung dritter Personen), Online-Überwachung, Online-Durchsuchung

- automatisiertes Abhören von Telefon- und Internet-Kommunikation im Allgemeinen und E-Mail-Kommunikation im Besonderen (siehe auch Telekommunikations-Überwachungsverordnung)

- Bei E-Mail-Überwachung in Deutschland werden alle E-Mails, die mindestens eine zu überwachende E-Mail-Adresse im MIME-Header haben, als vollständige Kopie an ein Staatsorgan weitergeleitet.

- Allerdings ist es legal, diese E-Mails zu verschlüsseln (Verschlüsselung)

- siehe auch Briefgeheimnis und Postgeheimnis

- Mobiltelekommunikation:

- IMSI-Catcher

- GTP* (GPRS Tunneling Protocol*)

- automatisierte Funkpeilung und Kreuzpeilung über die Sendemasten zur Erstellung und Auswertung von aktuellen oder historischen Bewegungsprofilen (geographische Funkzellendaten, Peilung, Signalstärke und Datum/Uhrzeit der Kommunikation werden gespeichert, siehe auch Vorratsdatenspeicherung) unterstützt durch den nicht legalen Einsatz von Silent Messages zur Auslösung einer Kommunikationsverbindung eines anzupeilenden Mobilfunkgerätes

- Bei E-Mail-Überwachung in Deutschland werden alle E-Mails, die mindestens eine zu überwachende E-Mail-Adresse im MIME-Header haben, als vollständige Kopie an ein Staatsorgan weitergeleitet.

- Vorratsdatenspeicherung bei Internetzugangsanbietern und Telekommunikationsanbietern

- Anti-Terror-Datei[28]

- heimliches Betreten von Wohnungen – (BKA-Gesetz)

- Raster- und Schleierfahndung

- Abnahme einer Speichelprobe bei schweren oder wiederholten Straftaten und dazugehörige Gendatenbanken

- Datenaustausch auf europäischer und weltweiter Ebene mit teilweise direktem Zugriff auf zahlreiche nationale Datenbanken wie DNA-Datenbanken, Fingerabdruckkarteien und KFZ-Register (geregelt im Prümer Vertrag), angedacht ist Fahndern Einsicht in den innereuropäischen Zahlungsverkehr durch Zugriff auf SWIFT zu geben.[29][30][31][32][33][34]

Die Umsetzbarkeit einiger der folgenden Schritte wird auch in Deutschland geprüft:

- Nehmen einer Speichelprobe auch bei leichten Straftaten und Überführung in einschlägige Gendatenbanken

- RFID im Bargeld

- RFID im Ausweisdokument

- RFID in Waren aller Art (zum Beispiel in Jeans eingearbeitet)

- Automatisierter Abgleich biometrischer Daten in Personalausweisen zur Abwehr von Gefahren für die öffentliche Sicherheit und Ordnung im Rahmen von Polizeikontrollen.[35]

- Eine stärkere Überwachung terrorverdächtiger Kinder durch den Verfassungsschutz mittels elektronischer Speicherung personenbezogener Daten.[36]

Folgende Schritte sind in der Umsetzung:

- Platzverweis

- Unterbindungsgewahrsam

- Aussetzung des Schengener Abkommens, um aus dem Ausland einreisende Teilnehmer von Demonstrationen und anderen Aktionen kontrollieren zu können

- Schleierfahndung

- Geruchsprobe

Aufgrund zunehmender Überwachungsmaßnahmen im sogenannten Krieg gegen den Terror hat sich in Deutschland mittlerweile der Begriff Stasi 2.0 in Anlehnung an das Ministerium für Staatssicherheit der DDR und das Web 2.0, als kritisches Schlagwort unter Datenschützern verbreitet.

Geschichte

- Bereits mit den Karlsbader Beschlüssen (1819) gab es Bestrebungen zu einem Überwachungs- und Präventionsstaat.

- Die Nationalsozialisten führten bald nach ihrer Machtergreifung 1933 zahlreiche überwachungsstaatliche Maßnahmen ein.

- Es gab Hunderttausende rangniedrige Funktionäre der NSDAP und ihrer Nebenorganisationen wie Deutsche Arbeitsfront, NS-Frauenschaft oder NS-Volkswohlfahrt. Zum Beispiel hatten die Blockleiter Helfer (als Blockwalter, Blockhelfer oder Hauswarte bezeichnet), die – oft ehrenamtlich – für die NSDAP und/oder nationalsozialistische Nebenorganisationen tätig waren.[37]

- ein Schornsteinfegergesetz führte Kehrbezirk-Monopole ein. Dieses ermöglichte den Schornsteinfegern flächendeckend den Zugang zu allen Dachböden und Kellern; sie konnten damit auch prüfen, ob sich dort Personen (zum Beispiel versteckte Juden) aufhielten oder ob es Indizien für unerlaubte Tätigkeiten gab.

- Eine große Bedeutung hatten freiwillige Denunziationen aus der Bevölkerung, die mit den Zielen der Nationalsozialisten weitgehend einverstanden waren. Daher spricht der kanadische Historiker Robert Gellately von einer selbstüberwachenden Gesellschaft.[38]

- Zum Alltag in der DDR gehörte die flächendeckende Überwachung von fast allem und fast jedem. Der Staatssicherheitsdienst (kurz die Stasi für die Staatssicherheit) überwachte alle gesellschaftlichen Bereiche Ostdeutschlands und legte für alle als „feindlich-negativ“ (MfS-Sprachgebrauch) eingeschätzten Personen und Aktivitäten Akten an. Die Stasi beschäftigte 1989 rund 91.000[39] hauptamtliche und schätzungsweise 189.000[40] inoffizielle Mitarbeiter. (Siehe auch Polizeistaat)[41]

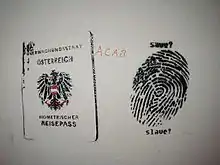

Überwachung in Österreich

In Österreich sind nach gerichtlicher Genehmigung Rasterfahndung und Lauschangriff erlaubt. Österreichische Reisepässe enthalten Mikrochips, auf denen biometrische Daten sowie Fingerabdrücke gespeichert sind.

Im September 2007 warnte der Präsident des Verfassungsgerichtshofs Karl Korinek vor einem Abrutschen Österreichs in einen Überwachungsstaat: „… Ich habe manchmal den Eindruck, wir werden ähnlich stark überwacht wie seinerzeit die DDR-Bürger von der Stasi …“. Im Oktober desselben Jahres kommentierte Hans Zeger, Vorsitzender der ARGE Daten, die kurz zuvor verkündete Einigung der SPÖ/ÖVP-Koalition bezüglich Überwachung von Privatcomputern mittels Schadprogrammen als „… Wir leben schon heute in einem Stasi-ähnlichen Überwachungssystem …“.

Mit der Änderung des SPG im Dezember 2007 darf die Polizei ab 2008 ohne richterliche Kontrolle auf IP-Adressen und Standortdaten von Handys zugreifen.

Im Februar 2018 beschloss die neue ÖVP-FPÖ-Regierung ein Maßnahmenpaket zur Überwachung. Unter anderem gibt es Behörden Zugriff auf die Video- und Tonüberwachung aller öffentlichen und privaten Einrichtungen, beseitigt die Möglichkeit, Prepaid- oder SIM-Karten ohne Angabe seiner Identität zu erwerben und führt die automatische Erfassung von Fahrer und Kennzeichen aller PKW ein.[42]

Überwachung in Schweden

Das FRA-Gesetz erlaubt dem schwedischen Staat das Abhören von Telefon- und Internetverbindungen, die über seine Grenzen ein- oder ausgehen.

Überwachung in Frankreich

In Frankreich werden durch ein Dekret seit dem 1. Juli 2008 Daten potenzieller Gewalttäter ab 13 Jahren vom Inlandsgeheimdienst DCRI (Direction centrale du renseignement intérieur) in der Datenbank "Edvige" (exploitation documentaire et valorisation de l’information générale) zentral erfasst. Diese können, auch wenn die Person keine Straftat begangen hat, gesammelt werden. Die gespeicherten Daten umfassen Angaben zu Adressen, Familienstand, Steuer, Vorstrafen, zur Anmeldung des Autos, zum Bekanntenkreis, Körper- und Wesensmerkmalen, Fotos und in Ausnahmefällen auch zur ethnischen Abstammung, der Gesundheit und dem Geschlechtsleben. Es ist auch möglich, Daten von Personen zu speichern, die ein politisches, gewerkschaftliches oder wirtschaftliches Mandat bekleiden oder eventuell vorhaben, eine bedeutende Rolle im öffentlichen Leben zu spielen. Unter das Dekret fallen ebenso Individuen bzw. Gruppen, die möglicherweise die öffentliche Ordnung stören könnten.[43][44]

Überwachung der USA

Das Überwachungsprogramm von George W. Bush im Jahr 2006 sorgte für einen gehörigen Skandal, so dass die Ausgabe des deutschen Spiegel Online-Magazins ihn als „George Orwell“ bezeichnete. Der Grund war, dass der damalige US-Präsident eine der größten geheimen Datenbanken, die es jemals gab, angelegt hatte. Der Abgeordnete aus dem Lager der Demokraten, Maurice Hinchey, bezeichnete den Skandal als das "Big-Brother-Programm". Begründung für diesen „Lauschangriff“ war es „terrorverdächtige Verhaltensmuster“ via Telefon aufzudecken. Dazu filterte die NSA nachträglich verdächtige Informationen heraus.[45]

Im April 2013 erfolgte ein Beschluss des Geheimgerichtes Foreign Intelligence Surveillance Court (FISC) (Gericht für Auslandsüberwachung) in dem Fall der TOP SECRET-Akte BR 15-80, der die US-amerikanische Regierung zu einem erneuten Überwachungsprogramm berechtigt, das im Juni 2013 als PRISM-Projekt durch Whistleblower Edward Snowden bekannt wurde und die Überwachungs- und Spionageaffäre 2013 auslöste. Der Inhalt der Akte wurde zuerst im Londoner Guardian veröffentlicht. Das Spiegel Online verlieh Obama Anfang Juni 2013 den Titel George W. Obama. Grund dafür sind die umfassenden Ausspähmaßnahmen der NSA in den USA und weltweit in puncto Telefon und Internet. Die NSA sammelt gemäß den veröffentlichten Informationen seit Jahren Daten von jedem geführten Telefonat sowie die gespeicherten Informationen der Internetseiten von Verizon, Google, Apple, AOL, Yahoo, Facebook und Microsoft.[46]

Überwachung in China

In Chinas Städten kommt die Überwachung durch Überwachungskameras großflächig auf Straßen und öffentlichen Plätzen zum Einsatz.[47] So hatte der Staat bis Mitte 2018 einem Bericht der New York Times zufolge ca. 200 Millionen Überwachungskameras in der Öffentlichkeit aufgebaut.[48] Die Behörden nutzen zur Auswertung der Bilder unter anderem die Face++-Bild- bzw. Gesichtserkennungssoftware von Megvii.[49]

Meinung

Ilija Trojanow und Juli Zeh warnten 2009 in ihrem Buch: Angriff auf die Freiheit. Sicherheitswahn, Überwachungsstaat und der Abbau der bürgerlichen Rechte vor dem Ende von Freiheit und Demokratie durch die Erschaffung eines Überwachungsstaates zur Terrorbekämpfung. Nach den Anschlägen vom 11. September seien grundlegende Auffassungen bürgerlicher Freiheit wie Ballast über Bord geworfen worden. Zivilisatorische Errungenschaften, die durch individuelle Skepsis und gemeinschaftlichen Widerstand, oft genug mit dem Leben bezahlt, errungen wurden seien im Handumdrehen entsorgt worden. Ausgerechnet den Skeptikern der staatlichen Kontrollmaßnahmen werde Mißtrauen gegenüber den Behörden vorgeworfen. Der Bürger solle auf die guten Absichten des Staates vertrauen während er von diesem auf Schritt und Tritt überwacht wird. Kritiker seien als „Grundrechtsalarmisten“ und „Rechtsstaatshysteriker“ mundtot gemacht worden und ihnen wurde eine Art „Wehrkraftszersetzung“ bei der Verteidigung gegen den Terrorismus vorgeworfen. Sie stellen fest das der Journalismus und die Politik beim Thema Terrorismus so einträchtig zusammenarbeiten würden, daß man zum Verschwörungstheoretiker werden könne. Die Medien betrieben „Massenverängstigung an vorderster Front“ denn ohne Angst sei kein Überwachungsstaat zu machen. Nur angesichts der Gefahr gibt man Freiheit zugunsten von Sicherheit auf. Die geschürte Angst stände in keinem Verhältnis zur tatsächlichen Sicherheitslage. Am Ende stellen sich die beiden Autoren die Frage: „Warum will der Staat plötzlich so dringend von jedem einzelnen Bürger wissen, wo er sich gerade befindet, mit wem er spricht, was er ißt, wofür er sein Geld ausgibt, was für ein Gesicht er macht?“. Sie bescheinigen dem Staat und den politischen Eliten Angst durch Kontrollverlust und ein tiefsitzendes Mißtrauen gegenüber ‚Netzwerken’. Diese Angst des Staates sei nach dem Ende des Kalten Krieges entstanden als die Welt unübersichtlich wurde. Grenzen zwischen Staaten, zwischen politischen Lagern, zwischen Deutungssystem lösten sich auf. Weder Religion noch die Idee der Familie oder ein politische Ideologie vermag es die Menschen „auf Linie“ zu halten. Die Menschen seien schwer einschätzbar geworden und das Internet überwindet jede geographische und soziale Barriere.[50]

Adaptionen

Filme und Serien

|

Fiktionale LiteraturComputerspiele |

Zitate

- „Jene, die Freiheit aufgeben, um eine vorübergehende Sicherheit zu erwerben, verdienen weder Freiheit noch Sicherheit.“ (Benjamin Franklin, 1706–1790)

(„He, who trades freedom for temporary security, deserves neither freedom nor security.“)

- „Wer Sicherheit der Freiheit vorzieht, ist zu Recht ein Sklave.“ – Aristoteles

- „Wer die Vergangenheit kontrolliert, der kontrolliert die Zukunft; wer die Gegenwart kontrolliert, der kontrolliert die Vergangenheit!“ – George Orwell, aus dem Roman 1984

- „Einen Staat, der mit der Erklärung, er wolle Straftaten verhindern, seine Bürger ständig überwacht, kann man als Polizeistaat bezeichnen.“ – (Ernst Benda, ehemaliger Präsident des Bundesverfassungsgerichts)

Siehe auch

Literatur

- Sabine Leutheusser-Schnarrenberger (MdB) Bundesministerin der Justiz a. D.: Einführungsrede zur Vorstellung des Grundrechte-Reports 2004 (5 Seiten)

- Michel Foucault: Überwachen und Strafen (Philosophie der Überwachung)

- Pär Ström: Die Überwachungsmafia – Das gute Geschäft mit unseren Daten, Carl Hanser Verlag, 2005 ISBN 3-446-22980-9

- Die Riesenwandkarte der Überwachung Telepolis-Artikel zum Überwachungsstaat

- Sandro Gaycken, Constanze Kurz (Hrsg.): 1984.exe. Gesellschaftliche, politische und juristische Aspekte moderner Überwachungstechnologien, Bielefeld: transcript 2008, ISBN 978-3-89942-766-0

- Stephan Heinrich: Auf dem Weg in einen Überwachungsstaat? – Informationssicherheit und Kontrolle in offenen Kommunikationsnetzen, 2004, ISBN 978-3-8288-8597-4

- Stefan M. Gergely: Überwachungsstaat Österreich

- Peter Koch/Reimar Oltmanns: „SOS Sicherheit – Ordnung – Staatsgewalt Freiheit in Deutschland?“ München, 1980, ISBN 3-442-11503-5

- Ilija Trojanow, Juli Zeh: "Angriff auf die Freiheit" ISBN 978-3-446-23418-5

- Tobias Singelnstein, Peer Stolle: Die Sicherheitsgesellschaft. Soziale Kontrolle im 21. Jahrhundert. 2. Auflage, Wiesbaden 2008, ISBN 3-531-15478-8

- Gregor Wiedemann: Regieren mit Datenschutz und Überwachung. Informationelle Selbstbestimmung zwischen Sicherheit und Freiheit, 2011, ISBN 978-3-8288-2636-6

Weblinks

- Was ist ein Überwachungsstaat? – Youtube.com vom 28. Juli 2013

- Was ist ein elektronischer Polizeistaat? – Golem.de vom 12. Mai 2009

- Thilo Weichert: Überwachung ohne Transparenz fördert staatliche Willkür.

- Initiative der Grünen Österreich: Onlineabstimmung gegen Überwachungsstaat

- Privacy International – Internationales Ranking (engl.)

- Burkhard Hirsch: Die Herrschaftsmaschine bei sueddeutsche.de

- Umfrage der Tagesschau: Inwieweit sind die Pläne zur Terrorabwehr verhältnismäßig?

- Überparteiliches Komitee gegen biometrische Pässe und Identitätskarten: Volksabstimmung vom 17. Mai 2009 über die biometrischen Pässe und Identitätskarten in der Schweiz

- Artikel auf ZEIT online über einen Aufklärungs-Kurzfilm zum Thema

Einzelnachweise

- Reiner Luyken: Big Brother ist wirklich ein Brite. ZEIT online, 16. Januar 2007

- Gregor Waschinski: Kämpfer gegen den Überwachungsstaat. Frankfurter Rundschau, 10. Juni 2013

- Kriminelles Netzwerk hört Tausende Prominente ab. Spiegel online, 21. September 2006

- Patrick Radden Keefe: Italy's Watergate. Slate.com, 27. Juli 2006

- John Leyden: Preatoni breaks silence over Telecom Italia spying probe. The Register, 14. April 2008

- Elizabeth Stoycheff: Under Surveillance: Examining Facebook’s Spiral of Silence Effects in the Wake of NSA Internet Monitoring, 2016, doi:10.1177/1077699016630255. Zitiert nach: Karen Turner: Mass surveillance silences minority opinions, according to study. Washington Post, 28. März 2016, abgerufen am 14. Oktober 2016 (englisch).

- Zwei Islamisten in München festgesetzt, faz.net

- Vorbeugend in Haft: "Bundesinnenminister Wolfgang Schäuble (CDU) bekräftigte am Freitag, dass nach der bestehenden Rechtslage gewaltbereite Störer vorbeugend in Haft genommen werden können." (Memento vom 19. Dezember 2013 im Internet Archive)

- In Netzeitung vom 12. Mai 2007

- Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein – Steuer-ID ab 1. Juli 2007: Die Verkettung kann beginnen (Memento vom 18. Juli 2011 im Internet Archive)

- ARD – Bericht über die Steuer-Identifikationsnummer Video(13MB)

- Innenministerium forciert Pläne für zentrales Melderegister Heise.de vom 7. Februar 2008

- Schäuble macht Druck für zentrale Einwohnermeldedatenbank Golem.de vom 27. Juni 2008

- Website Jetscan (Memento vom 29. Juni 2012 im Internet Archive): „Mit der optionalen Seriennummernerfassung wird eine unübertroffene Falschgelderkennung erreicht. Die Seriennummern aller Banknoten können erfasst und gespeichert werden – für 1.200 Banknoten pro Minute! Es existieren verschiedene Lösungen, um die Nummern in einer Datenbank zu speichern und zur späteren Rückverfolgung wiederzufinden.“

- Bundesweite Einkommensdatenbank ELENA beschlossen Golem.de vom 25. Juni 2008

- daserste.de/plusminus/beitrag_dyn~uid,c6bjjejdq16yq0my~cm.asp — Geheime Kontenabfrage – Wie Behörden vorgehen – plusminus 11. März 2008 (Link nicht mehr abrufbar)

- Bundeskabinett verabschiedet Gesetz zum biometrischen Personalausweis heise.de vom 23. Juli 2008

- Christian Kerl: Personalausweis: Fingerabdruck wird ab 2020 Pflicht. In: abendblatt.de. 19. Februar 2019, abgerufen am 14. Mai 2020.

- Verbände fordern biometrische Kontrollen an deutschen Flughäfen Heise.de vom 27. Juni 2008

- Berlin will Videoüberwachung mit biometrischer Gesichtserkennung testen Heise.de vom 9. September 2008

- Big Brother Award 2004 in der Kategorie "Gesundheit und Soziales" BigBrotherAwards 28. Oktober 2007

- Datenschützer kritisieren ärztliche Meldepflicht von Piercings und Tattoos heise.de vom 30. Juni 2008

- Kreditkarten und Buchgeld

- Bundestag will Pflicht zur Arbeitszeiterfassung FAZ vom 25. Juni 2008

- Big Brother is watching (Memento vom 18. April 2008 im Internet Archive) ARTE 19. Juni 2006

- Nutzen und Rechtslage der Handy-Standortbestimmung (PDF) Netzeitung vom 8. September 2007

- Unabhängiges Landeszentrum für Datenschutz – Der Autofahrer bald unter elektronischer Totalkontrolle? (Memento vom 1. Januar 2007 im Internet Archive)

- Von der Anti-Terror-Gesetzgebung über die Anti-Terror-Datei zum "Schäuble-Katalog" ct vom 28. Februar 2007

- EU-Innenminister vereinbaren Austausch von DNA-Daten und Fingerabdrücken heise.de vom 12. Juni 2007

- EU-Staaten streben mehr Datenaustausch an heise.de vom 6. Juli 2008

- EU-Diplomaten segnen Flugdaten-Abkommen mit den USA ab heise.de vom 29. Juni 2007

- Bundestag nickt Abkommen zur Weitergabe von Fluggastdaten ab heise.de vom 16. November 2007

- FBI will mehr private Daten von EU-Bürgern heise.de vom 29. Juni 2008

- Bundestag bestätigt Abkommen zum Datentransfer an die USA heise.de vom 6. Juli 2009

- Empfehlungen der Ausschüsse des Bundesrates zum Entwurf eines Gesetzes über Personalausweise: Drucksache 550/1/08 vom 8. September 2008 (Memento vom 31. August 2009 im Internet Archive) (PDF; 60 kB)

- Berliner Zeitung: Geheimdienst nimmt Kinder ins Visier 20. Februar 2009

- Detlef Schmiechen-Ackermann: Der „Blockwart“. Die unteren Parteifunktionäre im nationalsozialistischen Terror- und Überwachungsapparat. In: Vierteljahrshefte für Zeitgeschichte. 48, Heft 4 (2000), S. 575–602, online.

- Robert Gellately: Die Gestapo und die deutsche Gesellschaft. Zur Entstehungsgeschichte einer selbstüberwachenden Gesellschaft. In: Detlef Schmiechen-Ackermann (Hrsg.): Anpassung – Verweigerung – Widerstand. Soziale Milieus, Politische Kultur und der Widerstand gegen den Nationalsozialismus in Deutschland im regionalen Vergleich. Gedenkstätte Deutscher Widerstand, Berlin 1997, S. 109–121.

- Vgl. Jens Gieseke: Die hauptamtlichen Mitarbeiter der Staatssicherheit, Berlin 2000, S. 557, ISBN 3-86153-227-1.

- Focus Online: DDR-Geschichte: Mehr Stasi-Spitzel als angenommen, eingesehen am 12. Juli 2010.

- Bundeszentrale für politische Bildung Alles unter Kontrolle?

- Tilman Wittenhorst: Österreich setzt auf Überwachung. In: Heise online. 21. Februar 2018, abgerufen am 22. Februar 2018.

- heise-online.de:Geheimdienst-Datenbank "Edvige" beunruhigt die Öffentlichkeit Abgerufen am 23. Juli 2008

- derStandard.at:potenzieller Gewalttäter Abgerufen am 23. Juli 2008

- Marc Pitzke: US-Abhörskandal: George Orwell, 2006, Spiegel 12. Mai 2006

- Obama baut USA zum Überwachungsstaat aus – SPIEGEL ONLINE

- Überwachungsstaat in China: Kameras und Roboter in Peking. In: Spiegel Online Video. Abgerufen am 14. Mai 2020.

- Paul Mozur: Inside China’s Dystopian Dreams: A.I., Shame and Lots of Cameras. In: nytimes.com. 8. Juli 2018, abgerufen am 14. Mai 2020 (englisch).

- Big Brother made in China. In: Spiegel Online Video. 9. Februar 2018, abgerufen am 14. Mai 2020.

- Ilija Trojanow, Juli Zeh: Angriff auf die Freiheit. Sicherheitswahn, Überwachungsstaat und der Abbau der bürgerlichen Rechte. München 2014, S. 12 ff., 82 und 119 ff.