IMSI-Catcher

IMSI-Catcher sind Geräte, mit denen die auf der SIM-Karte eines Mobiltelefons gespeicherte International Mobile Subscriber Identity (IMSI) ausgelesen und der Standort eines Mobiltelefons innerhalb einer Funkzelle eingegrenzt werden kann.

Funktionsweise

Der IMSI-Catcher[1] arbeitet gegenüber dem Mobiltelefon wie eine Funkzelle (Basisstation) und gegenüber dem Netzwerk wie ein Mobiltelefon. Das Gerät simuliert also ein Mobilfunknetzwerk; alle Mobiltelefone in einem gewissen Umkreis buchen sich bei dieser Funkzelle aufgrund ihres stärksten Signals ein.

Mit einem IMSI-Catcher ist das Abhören von Mobilfunktelefonaten möglich.[2] Auch Daten Unbeteiligter im Funknetzbereich des IMSI-Catchers können erfasst werden, ohne dass dies von Betroffenen erkennbar ist. Der IMSI-Catcher setzt unter Umständen den gesamten Mobilfunkverkehr der betroffenen Mobiltelefone außer Funktion, sodass gegebenenfalls auch ein Notruf unterbunden werden könnte.

IMSI-Catcher werden hauptsächlich von Strafverfolgungsbehörden und Nachrichtendiensten zur Bestimmung eines Aufenthaltsortes und zum Erstellen eines Bewegungsprofils von Personen benutzt.[3]

Der Catcher simuliert eine bestimmte Mobilfunkzelle des Netzbetreibers. Der Catcher steigt in der Kanal-Nachbarschaftsliste des Mobiltelefons als Serving-Cell auf. Der IMSI-Catcher strahlt eine veränderte Location Area Identity aus und veranlasst somit die Mobiltelefone dazu, Kontakt zum (simulierten) Mobilfunk-Netz aufzubauen („Location Update“-Prozedur). Der Catcher fordert daraufhin einen „Identity Request“-Befehl an. Das Mobiltelefon antwortet mit einem Identity Response, welcher IMSI oder TMSI (temporary IMSI) sowie IMEI enthalten kann. Die erhaltenen Daten müssen dann mit vorhandenen Datenbeständen verglichen werden.

Der gesamte Vorgang wird dadurch ermöglicht, dass ein Mobiltelefon sich zwar gegenüber dem Mobilfunknetz authentifiziert, nicht aber das Mobilfunknetz sich gegenüber dem Mobiltelefon. Nachdem der Catcher als Basisstation das Mobiltelefon übernommen hat, bringt er das Mobiltelefon über einen dafür vorgesehenen Signalisierungsweg im GSM-Protokoll in den unverschlüsselten Übertragungsmodus. Somit wird ein über den Catcher geführtes Gespräch abhörbar. Um das abgehörte Gespräch weiterzuleiten (Man-in-the-Middle-Angriff), muss sich der IMSI-Catcher gegenüber dem Mobilfunknetz als Mobiltelefon ausgeben. Dabei kann er die unverschlüsselt abgehörten Nachrichten nicht unverschlüsselt weiterleiten, da das Mobilfunkgerät zwar von der Basisstation dazu gebracht werden kann, unverschlüsselt zu senden, diesen Modus aber nicht von sich aus wählen darf. Deshalb benötigt der IMSI-Catcher eine eigene SIM-Karte und leitet die abgehörten Daten als eigenes Gespräch weiter. Anrufe, die von einem abgehörten Mobiltelefon aus getätigt werden, zeigen dem Angerufenen daher auch nicht die Telefonnummer des tatsächlichen Anrufers an, sondern die des IMSI-Catchers, bzw. sie werden nicht angezeigt.

Obwohl die Firmware eines Mobiltelefons den unüblichen Modus der Nicht-Verschlüsselung von Gesprächen dem Benutzer signalisieren könnte, wird darauf verzichtet. Lediglich bei einigen Modellen ist es möglich, Aufschluss zu erlangen, ob das Mobilfunkgerät im verschlüsselten Modus überträgt. Hierzu muss ein interner Netzwerkmonitor des Geräts aktiviert werden. Dieser ist jedoch zumeist nicht benutzerfreundlich und erfordert Fachkenntnisse, um die angezeigten Werte richtig zu deuten. Ohnehin ist bei Mobilfunkgesprächen ebenso wie bei Festnetzgesprächen zu beachten: Staatliche Abhörmaßnahmen finden direkt bei der Mobilfunk- / Telefongesellschaft statt und sind aus Gründen, die sich aus der Systematik der Abhörmethode ergeben, nicht am Endgerät feststellbar.

Beispielszenario

Eine Zielperson befindet sich in ihrer Wohnung. Ermittler nähern sich der Zielperson mit einem Fahrzeug, in welchem der Catcher untergebracht ist, und führen je eine Simulation pro Netzbetreiber durch. Nun dürften gerade in einer Großstadt pro Messung und Netz eine Menge an Kennungspaaren „IMSI“ oder „TMSI“, „IMEI“ gefangen werden. Dieser Umstand dürfte es erforderlich machen, mehrere Messungen durchzuführen.

Nun verlässt die Zielperson die Wohnung und fährt z. B. in eine andere Stadt. Die Ermittler verfolgen die Zielperson und führen evtl. schon auf der Fahrt erneut Messungen durch. Durch den Abgleich der ersten Serie an Messungen mit der zweiten oder weiteren Messungsserien kann herausgefunden werden, welche Kennungen gleich sind. Die IMSI und IMEI, welche bei der ersten sowie der zweiten Messungsserie identisch sind, gehören mit hoher Wahrscheinlichkeit zur Zielperson.

Auch wenn die Person die SIM-Karte wechselt, bleibt immer noch die IMEI des Mobiltelefons gleich. Aus diesem Grund sind Kriminelle dazu übergegangen, neben dem Wechsel der SIM-Karte ein anderes Mobiltelefon einzusetzen, also mehrere verschiedene Mobiltelefone mit unterschiedlichen SIM-Karten zu benutzen. Durch Vergleich mit allen gesammelten Daten sind Rückschlüsse auf den Tauschzyklus möglich.

Bei manchen älteren Mobiltelefonen lässt sich über eine besondere Software mit Hilfe eines Datenkabels auch die IMEI abändern. Die Änderung einer IMEI kann auffallen, wenn die neue IMEI einen unstimmigen Type Approval Code bzw. Ländercode verwendet, der in der Praxis nicht von Herstellern vergeben wird.

BKA und Verfassungsschutz verwenden bereits Geräte, welche Gespräche abhören können (z. B. GA 090).[4] Sie gelten – bei einem Preis von 200.000 bis 300.000 € – auch bereits als Exportschlager.

Weitere Einsatzfelder

Eine vielfach nicht erwähnte und auch unterschätzte Problematik stellt die Besonderheit von IMSI-Catchern dar. Sie können die in ihrem Wirkungsbereich befindlichen Mobiltelefone blockieren,[1] so dass auch ein Notruf an Polizei, Feuerwehr oder Rettungsdienst während eines solchen Einsatzes unmöglich ist.

Gerade damit lässt sich aber auch eine gewollte Kommunikationsunterdrückung im Rahmen von polizeilichen Überwachungs- und Zugriffsmaßnahmen realisieren.

IMSI-Catcher können auch sehr nützlich bei der Suche nach vermissten Personen sein, wie 2015 bei der Suche nach einem verunglückten Wingsuit-Flieger in den Schweizer Alpen.[5]

Grenzen der Einsetzbarkeit

In Großstädten dürfte es nur sehr schwer möglich sein, die IMSI und IMEI eines Mobiltelefonnutzers anhand nur eines Standortes in kurzer Zeit zu ermitteln. Wenn das Mobiltelefon also nur an einem bestimmten Ort eingesetzt wird (z. B. ein Haus mit vielen Parteien) und die Position nicht verändert wird, geht das gesuchte Mobiltelefon in der Menge der anderen unter und ist schwerer zu identifizieren. Darüber hinaus müsste das simulierte Signal des IMSI-Catchers über längere Zeit wesentlich stärker sein als die Funknetzversorgung des Netzbetreibers. Dies würde zu einer schnellen Enttarnung des IMSI-Catchers führen.

Nachweisbarkeit

Mit Hilfe spezieller Monitor-Software, die ununterbrochen alle Signale aufzeichnet (z. B. Zellen-ID, Kanal, Location-Area, Empfangspegel, Timing Advance, Mindest-/Maximal-Pegel) kann der Einsatz eines IMSI-Catchers unter Umständen nachvollzogen werden. Da IMSI-Catcher auch von Geheimdiensten eingesetzt werden, ist anzunehmen, dass jene gut getarnt sind. Dies bedeutet, dass eine Netzbetreiberzelle eins zu eins kopiert wird.

Auffällig ist jedoch, dass bei allen Mobiltelefonen eines Netzbetreibers in der Nähe des Catchers zur gleichen Zeit „Kommunikation“ stattfindet. Dies ist beispielsweise durch Monitor-Software feststellbar. Noch auffälliger: Dieses Phänomen wiederholt sich in kurzen Abständen bei allen Netzbetreibern in der Nähe des Catchers. Um dies festzustellen, wären also mindestens zwei Mobiltelefone pro Netzbetreiber nötig, deren Daten per Software laufend ausgewertet werden.

Beispiel eines möglichen Signalisierungsprofils – als // dargestellt – und vier Mobile Network Codes (Netzbetreiber). Für jeden MNC werden 2 Mobiltelefone eingesetzt, daher der Doppelstrich (//). Die Reihenfolge der MNCs ist unerheblich. Ein einfacher Strich (/) ist z. B. ein Periodic Location Update.

t (Zeitachse) -------->

MNC1.......//................/...........

MNC2.........//..........................

MNC3............//.........../...........

MNC4...../.........//....................

Die Treppenstruktur weist auf einen Fremdeingriff durch einen Catcher in das Mobilfunknetz hin.

Ein normales Profil ohne Standortwechsel und eigenen Eingriff ist völlig unstrukturiert:

t (Zeitachse) ----->

MNC1............................/........

MNC2...../............................./.

MNC3................../..................

MNC4........../................../.......

Allerdings ist diesem erkennbaren Muster auf einfachste Art und Weise durch den IMSI-Catcher zu entgegnen, indem ein script pseudo-zufällig für Aktivität zu den einzelnen eingebuchten Teilnehmern sorgt, z. B. durch stille SMS oder RRLP-Abfragen. Dadurch werden die T3212-Timer der einzelnen Teilnehmer dazu gebracht, nicht mehr quasi-synchron zu laufen, die Aktivitätsmuster erscheinen zufälliger, und diese einfache Erkennungsmöglichkeit wird verhindert.

Da der IMSI-Catcher zwar gegenüber dem Mobiltelefon ein GSM-Netzwerk simulieren kann, jedoch nicht gegenüber dem Netzwerk ein Mobiltelefon, ist ein Scan-Vorgang mit IMSI-Catcher auch recht einfach durch einen Telefonanruf zu enttarnen: Man ruft das fragliche Mobiltelefon an. Wenn es nicht klingelt, wurde die vom „echten“ Netz kommende Signalisierung verschluckt. Ein erfolgreicher terminierter Anruf kann den Einsatz eines „einfachen“ IMSI-Catchers ausschließen (z. B. R&S GA 090). Mittlerweile gibt es jedoch intelligentere IMSI-Catcher, die nur halbaktiv arbeiten. Somit lassen sich auch eingehende Gespräche belauschen. Ein paar Mobiltelefone (z. B. frühere Geräte von SonyEricsson) zeigen jedoch eine deaktivierte Verschlüsselung an („Ciphering Indication Feature“), was auf den Einsatz eines IMSI-Catchers zurückzuführen sein kann – vorausgesetzt, dass der Netzbetreiber dies nicht über das OFM bit in EF_AD (Operational Feature Monitor LSB in Byte 3 der Elementary File: Administrative Data „6FAD“) auf der SIM unterdrückt. Davon unbeeinträchtigt sind jedoch Überwachungsfunktionen, die direkt vom echten Netzwerk vollkommen ohne IMSI-Catcher gesteuert werden.

Nationale Rechtsgrundlagen

Normalerweise werden Telefonüberwachungen über den Betreiber abgewickelt und werden von diesen erst nach richterlicher Genehmigung vorgenommen. IMSI-Catcher kann die Polizei (technisch gesehen) jederzeit einsetzen und somit die richterliche Überprüfung umgehen. Dieses Vorgehen wäre zwar dann illegal, nachzuweisen ist das jedoch nur schwer. Spätestens bei einer Gerichtsverhandlung wären so unrechtmäßig erhobene Daten jedoch nicht als Beweise zulässig.

Deutschland

In Deutschland ist der am 14. August 2002 in Kraft getretene § 100i der Strafprozessordnung die Rechtsgrundlage für den Einsatz eines IMSI-Catchers durch Strafverfolgungsbehörden.[1][6] Die Vorschrift dient unter anderem der Fahndung sowie der Begründung von Sachbeweisen. In einem Beschluss vom 22. August 2006[7] bestätigte das Bundesverfassungsgericht die Vereinbarkeit des Einsatzes von IMSI-Catchern zur Strafverfolgung mit dem Grundgesetz. Nach Ansicht der Richter verstößt dieser Einsatz weder gegen Datenschutzbestimmungen noch gegen Grundrechte wie das Fernmeldegeheimnis oder das allgemeine Persönlichkeitsrecht.

Präventiv ist die Nutzung in den jeweiligen Polizeigesetzen im Abschnitt der Datenerhebung geregelt.

Österreich

In Österreich ist die Verwendung des IMSI-Catchers durch eine Novelle des Sicherheitspolizeigesetz (SPG) seit 1. Januar 2008 auch ohne richterliche Erlaubnis möglich. Da dies eine enorme Bedrohung der Privatsphäre darstellt, initiierten Die Grünen eine Petition, die eine erneute Prüfung dieser Gesetzesänderung verlangte; jedoch wurde dieser Forderung von den zuständigen Ministerien nicht nachgegangen. Eine parlamentarische Anfrage des Abgeordneten Alexander Zach (Liberales Forum) an den damaligen Innenminister Günther Platter ergab, dass innerhalb der ersten vier Monate, also von Januar bis April 2008 bereits über 3800 Anfragen (32 Mal pro Tag) zur Überwachung von Mobiltelefon und Internet erfolgten.[8]

Mit dem Sicherheitspaket 2018 wurde der Einsatz der Mobiltelefon-Ortung erstmals eindeutig gesetzlich geregelt (§ 135 Abs. 2a und 2b StPO). Zulässig ist nur die Feststellung von geographischen Standorten und der zur internationalen Kennung des Benutzers dienenden Nummer (Lokalisierung einer technischen Einrichtung, § 134 Z. 2a StPO).[9] Mit der gleichzeitig eingeführten Wertkartenregistrierung (Ausweispflicht beim Erwerb, Abschaffung anonymer SIM-Karten)[10] kann damit der Telefonbesitzer festgestellt werden. Kritisiert wurde die Einführung dieser Maßnahme vor allem, da der IMSI-Catcher deutlich mehr kann als die Rechtsgrundlage erlaubt. Die Organisation epicenter.works kritisierte vor allem, dass keine geeigneten "rechtlichen, technischen und organisatorischen Sicherungen" geschaffen wurden um vor einem solchen rechtswidrigen Einsatz zu schützen.[11]

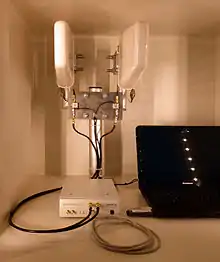

Geräte

Rohde & Schwarz

In Deutschland am weitesten verbreitet ist wohl das „GA 090“ der Firma Rohde & Schwarz. In Österreich befinden sich bereits mehrere Geräte der Firma Rohde & Schwarz im Einsatz, die Anschaffung eines Geräts mit UMTS-Tauglichkeit wurde beschlossen.[12]

L3Harris Technologies

Den Stingray phone tracker gibt es in mehreren verschiedenen Ausführungen. Am meisten verbreitet ist er in den USA und in Kanada.

Weitere Hersteller

Geräte gibt es auch von den Herstellern Septier, Kavit Electronics Industries Ltd, Proximus LLC, PKI Electronic, Phantom Technologies Ltd, Comstrac, NovoQuad und Redeye.[13]

Siehe auch

- IMEI Seriennummer zur eindeutigen Identifizierung von Mobilfunk-Endgeräten

- IMSI zur eindeutigen Identifizierung von Netzteilnehmern in GSM- und UMTS-Mobilfunknetzen

- SIM-Karte zur Identifikation des Nutzers im Mobilfunknetz

- GSM-Ortung

- Stealth Ping – auch Silent SMS oder Stille SMS zur Ortung von Mobiltelefonen oder zur Erstellung von Bewegungsprofilen

- Cell-ID ist ein Verfahren der mobilen Positionsbestimmung im GSM-Mobilfunknetz

Weblinks

- IMSI-Catcher – Wanzen für Handys. In: hp.kairaven.de. 31. Oktober 2008, archiviert vom Original am 22. August 2010; abgerufen am 22. August 2010.

- IMSI-Catcher. secorvo.de (PDF; 48 kB)

- Vortrag auf dem 18C3, ccc.de (MP3; 10,2 MB) – mit technischen Details

Deutschland:

- Bundesverfassungsgerichtsentscheidung

- Strafprozessuale Maßnahmen bei Mobilfunkendgeräten – Die Befugnis zum Einsatz des sog. IMSI-Catchers. hrr-strafrecht.de

Diverse Artikel, international:

- Per Anders Johansen: Secret surveillance of Norway’s leaders detected. Aftenposten (Norwegen) 13. Dezember 2014, aktualisiert 16. Dezember 2014.

- Ashkan Soltani, Craig Timberg: Tech firm tries to pull back curtain on surveillance efforts in Washington. Washingtonpost, 17. September 2014.

Sofware:

- SnoopSnitch: Eine Android-App zum Analysieren von Mobilfunkverkehrsdaten. Gibt dem Nutzer Informationen über den Verschlüsselungs- und Authentifizierungsalgorithmus, SMS- und SS7-Attacken sowie IMSI-Catcher.

Einzelnachweise

- Leitfaden zum Datenzugriff insbesondere für den Bereich der Telekommunikation. (PDF; 429 kB) Generalstaatsanwaltschaft München, Juni 2011, abgerufen am 5. Dezember 2011.

- Stefan Krempl: 26C3: GSM-Hacken leicht gemacht. In: Heise News. Heise Zeitschriften Verlag. Abgerufen am 10. Juli 2013.

- IMSI-Catcher: Schweigen im Zürcher Überwachungsstaat. Digitale Gesellschaft, 4. März 2014

- Bericht zu den Maßnahmen nach dem Terrorismusbekämpfungsgesetz. (PDF; 429 kB)

- Wingsuit-Flieger stürzt in den Tod. In: http://www.blick.ch/. 10. Juli 2015. Abgerufen am 11. Juli 2015.

- Katz und Maus: Die Hell’s Angels und die Polizei. In: c’t, 11. August 2009

- Beschluss 2 BvR 1345/03

- Handy- und Internetüberwachung. Der Standard, 3. Juli 2008, abgerufen am 21. Januar 2009.

- RIS - BGBLA_2018_I_27 - Bundesgesetzblatt authentisch ab 2004. Abgerufen am 21. Januar 2019.

- RIS - BGBLA_2018_I_29 - Bundesgesetzblatt authentisch ab 2004. Abgerufen am 21. Januar 2019.

- Stellungnahme zum Überwachungspaket 2.0 (Strafprozessrechtsänderungsgesetz 2018 – 17 d.B. XXVI. GP). 21. März 2018, abgerufen am 21. Januar 2019.

- Peter Pilz (live aus dem Innenausschuss): Nach zehn Monaten tagt ... Platter Blog, platterwatch.at, Peter Pilz, Die Grünen, 24. Jänner 2008, abgerufen 20. Mai 2019.

- IMSI Catcher Market 2020. In: marketwatch.com. 10. August 2020, abgerufen am 5. November 2020.

- IMSI-Catcher für 1500 Euro im Eigenbau. Heise online, 1. August 2010, archiviert vom Original am 2. August 2010; abgerufen am 2. August 2010.

- Kommunikationsüberwachung: Der Feind schreibt eine SMS. In: Faz.net, 24. Oktober 2013. Abgerufen im 19. Dezember 2014.