Biometrie

Die Biometrie (auch Biometrik – von altgriechisch βίος bíos „Leben“ und μέτρον métron „Maß, Maßstab“) ist eine Wissenschaft, die sich mit Messungen an Lebewesen und den dazu erforderlichen Mess- und Auswerteverfahren beschäftigt.

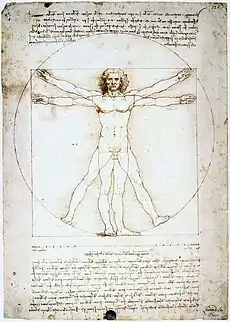

Der vitruvianische Mensch

Je nach Anwendungsbereich gibt es unterschiedliche Definitionen. Christoph Bernoulli benutzte 1841 als einer der ersten Wissenschaftler den Begriff Biometrie[1] in einer wörtlichen Interpretation für die Messung und statistische Auswertung der menschlichen Lebensdauer.

Der Begriff der Biometrie besitzt die zwei Facetten der biometrischen Statistik und der biometrischen Erkennungsverfahren, die auch in der Praxis getrennt sind.

Bei biometrischer Statistik geht es um die Entwicklung und Anwendung statistischer Methoden zur Auswertung von Messungen aller Art an lebenden Wesen. Sie wird intensiv von allen Lebenswissenschaften genutzt. Wegbereiter der wissenschaftlichen Methodik war Karl Pearson (1857–1936). In diesem Kontext wird Biometrie auch als Synonym für Biostatistik verwendet.

Als Erkennungsverfahren setzte man schon früh die Biometrie zur Personenidentifikation ein. So entwickelte Alphonse Bertillon 1879 ein später Bertillonage genanntes System zur Identitätsfeststellung, das auf 11 Körperlängenmaßen basierte (Anthropometrie). 1892 legte Francis Galton den wissenschaftlichen Grundstein für die Nutzung des Fingerabdrucks[2] (Daktyloskopie).

Heute definiert man Biometrie im Bereich der Personenerkennung auch als automatisierte Erkennung von Individuen, basierend auf ihren Verhaltens- und biologischen Charakteristika[3].

Weitere Anwendungsgebiete der Biometrie sind beispielsweise automatisierte Krankheits-Diagnoseverfahren.

Biometrie lebt vom Zusammenspiel der Disziplinen Lebenswissenschaften, Statistik, Mathematik und Informatik. Erst die heutige Informationstechnologie macht es möglich, die hohen Rechenleistungsanforderungen üblicher biometrischer Verfahren zu bewältigen.

Biometrische Statistik

Biometrie als Entwicklung und Anwendung statistischer Methoden im Rahmen empirischer Untersuchungen an Lebewesen dient dem wissenschaftlichen Erkenntnisgewinn, der Entscheidungsfindung und der wirtschaftlichen Optimierung von Produkten. Hier einige Beispiele:

- Biologie

- Epidemiologie: Erforschung von Krankheitsursachen, Verbreitungswegen und Umwelteinflüssen, z. B. zur Unterstützung einer effektiven Gesundheitspolitik und Krankheitsvorbeugung

- Forstwirtschaft

- Genetik: Untersuchung der genetischen Komponenten von Krankheiten zur besseren Vorbeugung und Steigerung der Heilungschancen

- Landwirtschaft: Futtermittelentwicklung und -optimierung; Pflanzenzucht, Ertragsoptimierungen in Abhängigkeit von Umweltparametern

- Medizin: Ermittlung von Risikofaktoren bei bestimmten Krankheiten; Klinische Studien im Vorfeld von Arzneimittelzulassungen zur Bestimmung von Wirkungen und Nebenwirkungen, Bewertung des Nutzen-Risiko-Verhältnisses

- Versicherungsmathematik: Berechnung und Prognose der relevanten Parameter für Lebensversicherer, z. B. der Sterbetafel.

- Veterinärmedizin: Abbauverhalten von Arzneimitteln; Erforschung von Krankheitsursachen, Verbreitungswegen und Umwelteinflüssen

Biometrische Erkennungsverfahren

Biometrische Erkennungsmethoden haben in den letzten Jahren einen enormen Aufschwung erlebt. Der technologische Fortschritt erlaubt in zunehmendem Maße die rasche Messung biologischer Charakteristika und deren Auswertung mit vertretbarem Aufwand und hoher Qualität. Der Einsatz von Biometrie ist ein vielversprechender Ansatz, das ungelöste Problem vieler Sicherheitskonzepte zu lösen: Wie verbindet man Identitäten und die dazugehörigen Rechte mit den die richtige Identität aufweisenden physischen Personen?

Biometrische Charakteristika

Beim Einsatz der Biometrie zur automatisierten Erkennung von Personen kommt es darauf an, individuelle biometrische Verhaltens- oder Körpercharakteristika zu finden, die sich u. a. durch folgende Eigenschaften auszeichnen:

- Einmaligkeit: Der Messwert des Charakteristikums ist für möglichst alle Personen unterschiedlich

- Konstanz: Der Messwert hängt nicht vom Alter der Person oder dem Messzeitpunkt ab

- Messbarkeit: Es sollte eine gut definierbare Messgröße existieren, für die es geeignete Sensoren gibt

- Universalität: Das Charakteristikum kommt bei möglichst vielen Personen vor.

Biometrische Charakteristika werden häufig unterschieden in aktiv/passiv, verhaltens-/physiologiebasiert oder dynamisch/statisch. Zu den langfristig stabilen verhaltensbasierten Charakteristika zählen die Stimme, die Hand- oder Unterschrift, das Tippverhalten und die Gangdynamik. Langfristig stabile physiologische Charakteristika sind beispielsweise der Fingerabdruck, die Iris oder die Handgeometrie. Diese Unterscheidung ist zwar weitgehend akzeptiert, es existieren aber Grenzbereiche. So sind die meisten verhaltensbasierten biometrischen Charakteristika beeinflusst durch die Physiologie, etwa die Stimme durch den Sprachapparat des Menschen.

Als biometrische Charakteristika können u. a. verwendet werden:

- DNA (mobiler DNA-Test, genetischer Fingerabdruck)

- Fingerabdruck (Fingerlinienbild)

- Gangerkennung (engl. automatic gait recognition)

- Gesichtsgeometrie

- Handgeometrie

- Handlinienstruktur

- Handvenenstruktur

- Iris (Regenbogenhaut) / Iris-Erkennung

- Körpergeruch

- Körpergröße (Anthropometrie)

- Lippenbewegung, meist im Zusammenhang mit Stimmerkennung (Klangfarbe)

- Nagelbettmuster

- Ohrform

- Retina (Augenhintergrund)

- Stimme / Sprecherauthentifizierung (nicht zu verwechseln mit Spracherkennung)

- Tippverhalten auf Tastaturen (engl. keystroke dynamics)

- Unterschrift (statisch, dynamisch, auch Handschrift)

- Zahnabdruck

Realisierung und Funktionsweise

Ein biometrisches Erkennungssystem setzt sich im Wesentlichen aus den Komponenten Sensor (Messwertaufnehmer), Merkmalsextraktion und Merkmalsvergleich zusammen. Welche Arten von Sensoren zum Einsatz kommen, hängt stark vom biometrischen Charakteristikum ab. So ist eine Videokamera für die meisten Charakteristika geeignet; für die Fingerabdruckerkennung kommen auch andere bildgebende Verfahren in Frage. Die Sensorkomponente liefert als Ergebnis ein biometrisches Sample. Die Merkmalsextraktion entfernt mittels komplexer Algorithmen alle vom Sensor gelieferten Informationen, die nicht die geforderten Merkmalseigenschaften erfüllen und liefert als Ergebnis die biometrischen Merkmale. Der Merkmalsvergleicher errechnet schließlich einen Vergleichswert (Score) zwischen dem in der Einlernphase gespeicherten biometrischen Template und dem aktuellen, von der Merkmalsextraktion gelieferten Datensatz. Über- bzw. unterschreitet dieser Vergleichswert eine (einstellbare) Schwelle, gilt die Erkennung als erfolgreich.

In der „Einlernphase“, dem Enrolment, werden die biometrischen Merkmalsdaten als Referenzmuster in digitaler Form verschlüsselt abgespeichert. Beim nächsten Kontakt mit dem biometrischen System wird ein aktuelles Sample aufgenommen und mit dem Referenzmuster (Template) verglichen. Das System entscheidet dann, ob die Ähnlichkeit der beiden Muster hinreichend hoch ist und damit beispielsweise ein Zutritt erfolgen darf oder nicht.

Die wichtigsten Erkennungsarten sind die Verifikation und die Identifikation. Bei der Verifikation muss die zu verifizierende Person dem System zunächst ihren Namen oder ihre User-ID mitteilen. Danach entscheidet das biometrische System, ob die Person zum zugehörigen Referenzmerkmalsdatensatz gehört oder nicht. Bei der Identifikation offenbart die zu erkennende Person ausschließlich ihr biometrisches Charakteristikum, das System ermittelt daraus durch Vergleich mit den Referenzmerkmalsdatensätzen aller Nutzer den zugehörigen Namen bzw. die User-ID.

Leistungskriterien

Da die vom biometrischen Sensor gelieferten Samples starken statistischen Schwankungen unterliegen, kann es gelegentlich zu Falscherkennungen kommen. Die Zuverlässigkeit der Identifikation bzw. Verifikation wird hauptsächlich nach zwei Kriterien beurteilt: nach der Zulassungsrate Unberechtigter und nach der Abweisungsrate Berechtigter:

- Falschakzeptanzrate (FAR) = Zulassungsrate Unberechtigter

- Falschrückweisungsrate (FRR) = Abweisungsrate Berechtigter

Beide Raten hängen gegenläufig vom Entscheidungsschwellwert ab: Eine höher gewählte Schwelle verringert zwar die FAR, erhöht zugleich aber die FRR und umgekehrt. Deshalb ergibt z. B. die alleinige Angabe der FAR ohne zugehörige FRR keinen Sinn. Bei einer FRR von 10 % kann die (Verifikations-) FAR bei guten biometrischen Systemen je nach Charakteristikum Werte von 0,1 % bis < 0,000001 % erreichen.

Während die FAR bei Verfikationssystemen bei gegebener Entscheidungsschwelle eine Konstante ist, wächst sie bei Identifikationssystemen mit der Zahl der gespeicherten Referenzdatensätze. Näherungsweise ergibt sich die resultierende Gesamt-FAR aus der Multiplikation der zugrunde liegenden Verifikations-FAR mit der Zahl der Datensätze. Dies ist der Grund, warum nur stark distinktive Charakteristika wie Iris und Zehnfingerprint eine zuverlässige Identifikation über große Datenbasen mit Millionen von Einträgen ermöglichen.

Schließlich beschreibt die

- Falschenrolmentrate (FER) = Rate erfolgloser Enrolments

den Umstand, dass nicht jedes biometrische Charakteristikum bei jedem Menschen jederzeit in ausreichender Qualität zur Verfügung steht. Die FER hängt nicht nur von der jeweiligen Verfassung des biometrischen Charakteristikums ab, sie wird wie die anderen Fehlerraten auch durch die Leistungsfähigkeit der Technik und die Mitwirkung der enrolten Testperson beeinflusst.

In der Regel lassen sich die beschriebenen Fehlerraten nicht theoretisch berechnen, sondern sind in aufwändigen statistischen Untersuchungen zu ermitteln. Dabei steigt der Aufwand mit abnehmenden Fehlerraten umgekehrt proportional an. Verfahren zur Leistungsprüfung und -auswertung für biometrische Systeme beschreibt die Norm ISO/IEC 19795.

Bei biometrischen Systemen spielt aber auch die Erkennungszeit eine große Rolle. Neben der Sicherheit und Zuverlässigkeit sind die Benutzerakzeptanz und die Gebrauchstauglichkeit (usability) bei der Beurteilung eines biometrischen Systems entscheidende Kriterien.

Anwendungen

Biometrische Erkennungsverfahren sind fast überall einsetzbar, wo die Identität einer Person direkt oder indirekt eine Rolle spielt. Allerdings sind nicht notwendigerweise alle Anwendungen erfolgreich. Wichtig ist, dass die Anwendung und die Möglichkeiten eines speziellen biometrischen Charakteristikums zusammenpassen. Die gängigsten Verfahren sind die Verifikation mit Karte/Ausweis und die reine Identifikation, bei der der Anwender ausschließlich über das biometrische Charakteristikum authentifiziert wird. Letzteres ist zwar sehr komfortabel, stellt aber mit steigender Nutzerzahl hohe Anforderungen an das biometrische Charakteristikum (FAR), die Rechenleistung und den Datenschutz und ist in der Regel nicht für sicherheitskritische Bereiche geeignet. Bei Benutzung eines Ausweises können die biometrischen Referenzdaten in einem Chip gespeichert oder auf der Karte als 2D-Strichcode aufgedruckt sein. Es gibt auch Systeme, die die Karte nur als Pointer für den in einer Datenbank gespeicherten Referenzdatensatz nutzen.

Automatisierte Fingerabdruck-Identifizierungssysteme (AFIS) unterstützen den Daktyloskopen beim Vergleich von Tatortfingerabdruckspuren mit den gespeicherten oder abzunehmenden Fingerabdrücken von Straftätern bzw. Verdächtigen. Während die manuelle Auswertung von Fingerabdrücken in Deutschland bereits seit 1903 zu den bewährten Ermittlungswerkzeugen der Kriminalpolizei gehört, fanden die ersten computergestützten Verfahren in den 1980er Jahren in den USA und 1993 in Deutschland Eingang in die Ermittlungsarbeit.

PC-Anmeldung per Fingerabdruck: Mit dem Erscheinen kostengünstiger Halbleiter-Fingerprintsensoren ab ca. 1998 etablierten sich die ersten Produkte am Markt, die die Passwort-Anmeldung am PC bzw. am Firmennetzwerk durch eine Fingerprinterkennung ersetzten oder ergänzten. Obwohl sich solche Systeme bisher nur im professionellen Bereich durchsetzen konnten, ist in Zukunft zu erwarten, dass die meisten Notebooks standardmäßig mit noch kostengünstigeren Streifensensoren ausgestattet sein werden. (Streifensensoren erfordern vom Nutzer eine aktive Bewegung über den Sensor.) Als Hauptargument wird die Kosteneinsparung durch Wegfall vergessener Passwörter genannt.

Biometrische Reisepässe und Personalausweise: Basierend auf dem internationalen Standard 9303 der ICAO werden in Deutschland seit dem 1. November 2005 nur noch Reisepässe mit integriertem Chip ausgegeben, auf dem ein digitales Lichtbild als biometrisches Sample gespeichert ist. Seit November 2007 werden auch die Fingerabdrücke erfasst. Biometrische Reisepässe zeichnen sich durch folgende Eigenschaften aus: eventuelle Personaleinsparungen bei der Grenzkontrolle durch höhere Abfertigungsrate, Unterstützung bei der Feststellung der Zugehörigkeit von Pass und Inhaber, hohe Kosten, die der Passinhaber zu tragen hat, sowie ungeklärte datenschutzrechtliche Situation bei Nutzung der biometrischen Daten durch Fremdstaaten. In der Schweiz ist die Aufnahme elektronischer biometrischer Charakteristika in den Pass freiwillig. Ab dem 1. November 2010 sind auch die deutschen Personalausweise mit biometrischen Merkmalen versehen. Hiervon teilweise ausgenommen sind die vorläufigen Reisepässe (erkennbar am grünen Umschlag), die Kinderreisepässe oder die vorläufigen Personalausweise. Diese haben zwar keinen integrierten Chip, setzen aber trotzdem ein biometrisches Foto voraus. Bei Kindern sind mehr Abweichungen auf den Fotos zugelassen und Fingerabdrücke können wahlweise erst ab dem 6. Lebensjahr abgegeben werden.

Dauerkarten: Für nicht übertragbare Dauerkarten bietet sich der Einsatz biometrischer Erkennung an, um eine Weitergabe an Nichtberechtigte zu verhindern. Der Zoo Hannover setzt für diesen Zweck bereits seit einigen Jahren erfolgreich ein Gesichtserkennungssystem ein. Weitere Anwendungen, meist auf Basis Fingerprint, finden immer mehr Verbreitung in Fitnessstudios, Solarien und Thermalbädern.

Physischer Zutritt: Für den Zugang zu besonders schützenswerten Bereichen werden herkömmliche Authentifikationsmethoden um biometrische Verfahren ergänzt. Beispiele sind Gesichtserkennung in Personenschleusen zu Chipkartenentwicklungsbereichen, Fingerprinterkennung in Kernkraftwerksbereichen und Iriserkennung in der Babystation einer Berchtesgadener Klinik. In Japan erfreut sich die Handvenenerkennung großer Beliebtheit.

Bezahlen per Fingerabdruck: Immer mehr Geschäfte bieten ihren registrierten Stammkunden die Möglichkeit, statt mit einer Kundenkarte per Fingerabdruck zu bezahlen, wobei die Bezahlung durch Abbuchung erfolgt. Eigenschaften: der Kunde braucht weder Bargeld noch eine Karte; es bestehen datenschutzrechtlich ähnliche Probleme wie bei Rabattkartensystemen.

Erfassung von Asylsuchenden: Von Asylsuchenden werden bei ihrer Einreise in die EU die Abdrücke aller 10 Finger erfasst. Mit Hilfe der zentralen EURODAC-Datenbank kann dann festgestellt werden, ob ein Asylsuchender bereits von einem anderen EU-Land abgewiesen wurde.

Spielkasinos setzen gelegentlich Biometrie ein (meist Gesichtserkennung und Fingerprint), um Spielsüchtige am Zutritt zu hindern. Spieler, die von sich selbst wissen, dass sie zeitweise süchtig sind, können freiwillig beim Spielkasino ihre biometrischen Daten hinterlegen, um sich auf diese Weise vor der Ausübung ihres Suchtverhaltens zu schützen.

Zweifelhafte Anwendungen: Der Einsatz von Biometrie ist nur sinnvoll, wenn das biometrische Charakteristikum die spezifischen Anforderungen einer Anwendung erfüllen kann. So ist beispielsweise mit extrem hohen Fehlerraten (FRR) zu rechnen, wenn man versucht, Bauarbeiter zwecks Anwesenheitskontrolle vor Ort mit Fingerprintsystemen zu identifizieren. Grund sind die Verschmutzung und temporäre Abnutzung der Fingerlinien. Eine vollautomatisierte Suche von Zielpersonen per Gesichtserkennung an herkömmlichen Überwachungskameras scheitert in der Regel an der zu geringen Erkennungsrate, hervorgerufen durch eine für die Identifikation zu schlechte Bildqualität und eine zu niedrige Auftretenswahrscheinlichkeit der Gesuchten. So wurden beispielsweise beim Champions-League-Finale 2017 in Cardiff 2000 Fans von einem Gesichtserkennungssystem fälschlicherweise als Kriminelle eingestuft.[4] Experten raten dringend von Anwendungen ab, die Angreifer dazu verleiten könnten, Finger von Berechtigten abzuschneiden (Beispiele: Wegfahrsperre oder Geldautomat im Identifikationsmodus).

Sicherheitsaspekte

In Anwendungen, in denen eine fehlerhafte Verifikation oder Identifikation einen Schaden herbeiführen kann, ist nicht nur eine hinreichend niedrige Falschakzeptanzrate (FAR) von Bedeutung. Da sich biometrische Charakteristika als mechanische Muster oder als Datensatz kopieren lassen, ist je nach Anwendung und Charakteristikum auch sicherzustellen, dass das biometrische Erkennungssystem in der Lage ist, Faksimile von Originalen zu unterscheiden und erstere gegebenenfalls abzuweisen. Dies ist besonders deshalb wichtig, weil sich ein biometrisches Charakteristikum in der Regel nicht wie ein Passwort auswechseln lässt.

Zur Lösung dieses Problems existieren unterschiedlich leistungsfähige Verfahren zur automatisierten Kopienerkennung. Die Abwehr der missbräuchlichen Verwendung abgetrennter Körperteile erfolgt hingegen durch Methoden der Lebenderkennung[5]. Kopien- und Lebenderkennung kommen allerdings aus Kostengründen meist nur bei hohen Sicherheitsanforderungen in Frage. Andere Methoden setzen auf die Kombination mehrerer Charakteristika, auf die Verbindung mit herkömmlichen Authentifikationsmethoden oder auf manuelle Überwachung zur Erkennung von Angriffsversuchen. Die meisten einfachen biometrischen Systeme für geringe Schutzhöhe sind derzeit nicht mit einer Kopien- oder Lebenderkennung ausgestattet, was im Einzelnen zu Kritik an Biometrie führt.[6] Die meisten dokumentierten Fälschungsversuche gehen allerdings von bewusst und in guter Qualität hinterlassenen Latenzfingerabdrücken aus. Wissenschaftliche Untersuchungen, wie hoch das Risiko im wirklichen Leben ist, scheinen derzeit nicht zu existieren.[7]

Datenschutz

Biometrische Authentifikationssysteme unterliegen in der Regel dem gesetzlichen Datenschutz. Für den Datenschutz sind folgende Eigenschaften von Bedeutung:

- Biometrische Charakteristika lassen sich mehr oder weniger gut als eindeutige Identifikatoren nutzen. Auf dieser Basis ist auch ein Missbrauch möglich, wie man ihn von E-Mail-Adressen, US-Sozialversicherungsnummern oder Kreditkartennummern kennt. Werden die biometrischen Charakteristika in verschiedenen Anwendungen (z. B. Bezahlsystemen, Zutrittskontrolle) verwendet, können sie auch eine Zuordnung von Personen über diese Anwendungen hinweg (Cross-Matching) und die Ermittlung von Profilen ermöglichen. Weiterhin ist der Einsatz von Biometrie zur Überwachung (z. B. des Aufenthaltsortes oder Verhaltens) möglich bis hin zum staatlichen Missbrauch.

- Biometrische Charakteristika lassen sich nicht wie Passwörter oder kryptographische Schlüssel ändern bzw. „zurückrufen“.

- Biometrische Charakteristika sind in der Regel keine perfekten Geheimnisse, sondern können aus Aufnahmen oder Spuren auch ohne Wissen und Einverständnis des Eigentümers erfasst werden.

- Biometrische Systeme lassen sich nur unvollkommen gegen Faksimile schützen.

- Biometrische Charakteristika können weitere Informationen, z. B. über Geschlecht, ethnische Herkunft, körperliche Konstitution oder den Gesundheitszustand, enthalten.

Aus all diesen Gründen ist die Einhaltung datenschutzrechtlicher Grundprinzipien unerlässlich. Dazu gehören im Fall der Biometrie:

- Vermeidung von Risiken: Zugriffsgeschützte und verschlüsselte Speicherung der biometrischen Referenzdaten möglichst unter der vollständigen Verfügungsgewalt der biometrischen Testperson. Alternativ kann Biometric Template Protection eingesetzt werden, um den Missbrauch der gespeicherten Referenzdaten zu verhindern.

- Eliminierung von Sample-Informationen, die nicht zur Erkennung erforderlich sind (Krankheiten etc.).

- Beschränkung auf Anwendungen, in denen kein Schaden für die biometrische Testperson entsteht, wenn die biometrischen Daten in falsche Hände geraten.

- Freiwilligkeit der Anwendung für die biometrische Testperson und Möglichkeit, diskriminierungsfrei andere Authentifikationsarten nutzen zu dürfen.

Siehe auch

Literatur

- Astrid Albrecht: Biometrische Verfahren im Spannungsfeld von Authentizität im elektronischen Rechtsverkehr und Persönlichkeitsschutz (= Frankfurter Studien zum Datenschutz. Band 24). Nomos-Verlags-Gesellschaft, Baden-Baden 2003, ISBN 3-8329-0387-9. (Zugleich: Frankfurt am Main, Univ., Diss., 2003)

- Michael Behrens, Richard Roth (Hrsg.): Biometrische Identifikation. Grundlagen, Verfahren, Perspektiven. Vieweg, Braunschweig u. a. 2001, ISBN 3-528-05786-6.

- Anil K. Jain, Ruud M. Bolle, Sharath Pankanti (Hrsg.): Biometrics. Personal Identification in Networked Society. Springer, New York NY 2006, ISBN 0-387-28539-3 (englisch).

- Wolfgang Köhler, Gabriel Schachtel, Peter Voleske: Biostatistik. Eine Einführung für Biologen und Agrarwissenschaftler. 3., aktualisierte und erweiterte Auflage. Springer, Berlin u. a. 2002, ISBN 3-540-42947-6.

- D. Rasch, M. L. Tiku, D. Sumpf (Hrsg.): Elsevier's Dictionary of Biometry. Elsevier, Amsterdam/ London/ New York 1994, ISBN 0-444-81495-7.

- Hans J. Trampisch, Jürgen Windeler (Hrsg.): Medizinische Statistik. 2., überarbeitete und aktualisierte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-66824-1.

Weblinks

Biometrische Statistik

Biometrische Erkennungsverfahren

- Bundesamt für Sicherheit in der Informationstechnik, BSI, Biometrie

- FAQ der Bioidentifikation

- Erklärung der Funktionsweisen der einzelnen biometrischen Identifikationssysteme. Whitepaper Biometrie als PDF zum Download.

- Biometrie – wie einsetzen und wie keinesfalls? (PDF, 1,5 MB)

Einzelnachweise

- Handbuch der Populationistik. S. 389, 1841.

- Francis Galton and Fingerprints, Finger Prints, 1892

- ISO/IEC: Harmonized Biometric Vocabulary

- BBC News: 2,000 wrongly matched with possible criminals at Champions League. 4. Mai 2018, abgerufen am 10. September 2020 (englisch).

- Fraunhofer FOKUS Kompetenzzentrum Öffentliche IT: Das ÖFIT-Trendsonar der IT-Sicherheit. April 2016, abgerufen am 19. Mai 2016.

- ARD: Einzelhandel − Fingerprint-System überlistet. (Nicht mehr online verfügbar.) Archiviert vom Original am 8. Februar 2008; abgerufen am 13. Dezember 2010. (Video)

- BBC News: Malaysia car thieves steal finger. Abgerufen am 13. Dezember 2010 (englisch).