Schadprogramm

Als Schadprogramm, Schadsoftware oder zunehmend als Malware [ˈmalwɛːɐ̯] – englisch badware, evilware, junkware oder malware [ˈmælˌwɛə] (Kofferwort aus malicious ‚bösartig‘ und software) – bezeichnet man Computerprogramme, die entwickelt wurden, um, aus Sicht des Opfers, unerwünschte und gegebenenfalls schädliche Funktionen auszuführen. Der Begriff des Virus ist häufig nicht klar abgegrenzt. So ist die Rede von Virenschutz, womit viel allgemeiner der Schutz vor Schadsoftware jeglicher Art gemeint ist.

Von Malware abzugrenzen ist fehlerhafte Software, obwohl auch diese selbst Schaden anrichten kann oder durch Sicherheitslücken beziehungsweise mangelnde Informationssicherheit zum Angriff auf Computersysteme ausgenutzt werden kann.

Die Schadfunktionen sind gewöhnlich getarnt, oder die Software läuft gänzlich unbemerkt im Hintergrund (Typisierung siehe unten). Schadfunktionen können zum Beispiel die Manipulation oder das Löschen von Dateien oder die technische Kompromittierung der Sicherheitssoftware und anderer Sicherheitseinrichtungen (wie z. B. Firewalls und Antivirenprogramme) eines Computers sein, aber auch das ungefragte Sammeln von Daten zu Marketing-Zwecken. Es ist bei mancher Malware auch üblich, dass eine ordnungsgemäße Deinstallation mit den generell gebräuchlichen Mitteln fehlschlägt, so dass zumindest Software-Fragmente im System verbleiben. Diese können möglicherweise auch nach der Deinstallation weiterhin unerwünschte Funktionen ausführen.

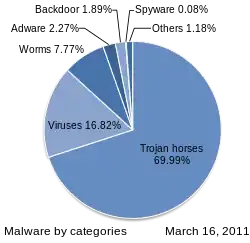

Die bisher bekannte Malware kann man grundsätzlich in drei verschiedene Klassen einteilen: Die Computerviren, die Computerwürmer und die Trojanischen Pferde.

- Ein Computervirus ist per Definition ein Programmcode, der sich selbstständig oder automatisiert weiterverbreiten kann, indem er Dateien infiziert. Der Begriff „computer virus“ wurde im Jahr 1981 durch den Informatiker Leonard M. Adleman etabliert, der die Bezeichnung erstmals öffentlich verwendete.[1] Vergleiche von Programmcodes mit biologischen Viren gab es aber schon in den Jahren zuvor. Das erste bekannte Computervirus soll den meisten Quellen nach Elk Cloner für den Apple II im Jahr 1982 gewesen sein.[2]

- Ein Computerwurm ist per Definition ein eigenständiges Computerprogramm oder Skript, das sich selbstständig oder automatisiert weiterverbreitet. Als Erfinder des theoretischen Konzepts der Selbstreplikation gilt John von Neumann im Jahr 1953.[3] Die erste bekannte Schadsoftware überhaupt war der Computerwurm Creeper im Jahr 1971.[4] Die Bezeichnung „computer worm“ geht auf den Endzeit-Roman Der Schockwellenreiter von John Brunner aus dem Jahr 1975 zurück. Ob Brunner den Begriff wirklich selbst erfunden hat, ist nicht bekannt. Er prägte ihn aber zumindest dauerhaft.[5]

- Ein Trojanisches Pferd ist per Definition ein eigenständiges Programm das als Haupt- oder Nebenfunktion schädlichen Code enthält, sich aber nicht selbstständig oder automatisiert weiterverbreiten kann. Die Infektion erfolgt daher großteils durch Drive-by-Download oder durch Spam-Kampagnen. Daniel Edwards stellte 1972 das theoretisches Konzept solcher Malware als Bedrohung für die Rechnersicherheit auf und benannte sie erstmals als „trojan horse“.[6] Das Spiel Pervading Animal aus dem Jahr 1975 wird als das erste bekannte Trojanische Pferd bezeichnet.[7]

Klassifizierung

Computerviren

Computerviren werden üblicherweise nach Art der Wirtsdatei/en in folgende Unterklassen eingeordnet:

- Bootsektorviren infizieren Bootblöcke wie Bootsektor und/oder MBR, RDB etc. Ein Bootblock ist technisch gesehen eine Datei.

- Companionviren erstellen infizierte Kopien einer

Exe-Datei alsCom-Variante. - Dateiviren infizieren ausführbare Dateien mit der Endung

ExeoderCom. - Kernelviren infizieren Dateien die zum Kernel des Betriebssystems gehören.

- Clusterviren infizieren Sektoren auf dem Datenträger und verlinken darauf. Davon ausgenommen sind Bootsektor und Bootblock.

- Makroviren infizieren MS-Office-Dokumente.

- Hybridviren infizieren

Exe- oderCom-Dateien und ebenfalls Bootsektoren bzw. MBR.

Wird in einer anderen Datei ein Link auf den eigentlichen Viruscode gesetzt, gilt auch diese Datei als infiziert, bzw. zählt als Wirtsdatei, da der Link als Bestandteil des Viruscode angesehen wird.

Speicherresidente Viren infizieren zusätzlich den RAM, was für diese Einteilung aber ohne Belang ist, da der RAM keine Wirtsdatei darstellt.

Die zahlreichen weiteren Bezeichnungen für Viren beziehen sich meist auf ihr Infektions-Verhalten, die Wirtssysteme, den Payload, eingebaute Trigger oder angewendete Techniken.

Computerwürmer

Würmer unterteilt man nach der Art ihrer Verbreitung in folgende Klassen:

- Netzwerkwürmer nutzen Sicherheitslücken und schwache Passwörter in Betriebssystemen und Anwendungen, um sich über das Netzwerk (z. B. P2P) direkt auf andere Computer zu kopieren. Als Mittel zum Zweck wurden in den ersten zehn Jahren des 21. Jahrhunderts häufig die damals beliebten Tauschbörsen und BitTorrents ausgenutzt. Auch Instant-Messager werden von Würmern zur Verbreitung zweckentfremdet.

- E-Mailwürmer verschicken sich automatisiert oder teilautomatisiert per Email und nutzen dabei oft Exploits in Outlook oder anderen E-Mail-Programmen.

- Würmer für Wechseldatenträger oder für USB-Kleingeräte verbreiten sich über USB-Sticks und Wechselfestplatten und nutzen dabei häufig Sicherheitslücken in der Autostart-Funktion.

- IRC-Würmer nutzen die Steuerungsskripte des Internet Relay Chat aus, um sich zu verbreiten.

- Bluetooth-Würmer nutzen Exploits der Bluetooth-Technik von Mobiltelefonen und Tablet-Computern.

- MMS-Würmer versenden sich automatisiert per Multimedia Messaging Service.

Würmer werden in den Massenmedien oft fälschlich als Viren bezeichnet. Als klares Unterscheidungsmerkmal gilt, dass ein Computerwurm keine Wirtsdatei benötigt.

Trojanische Pferde

Je nach der Art ihres schädlichen Auswirkungen gibt es eine Vielzahl weiterer, mehr oder weniger etablierter Bezeichnungen für Malware. Oft handelt es sich bei diesen Programmen um Trojanische Pferde, da sie sich nicht selbstständig oder automatisiert weiterverbreiten können. Eine häufig verwendete Kurzform ist Trojaner, dieser Terminus wird aufgrund seiner Wortherkunft aber häufig als falsch angesehen. Allerdings ist der Begriff in der deutschen Sprache sowohl im Fachbereich als in der Allgemeinheit fest etabliert und stellt somit eine korrekte Bezeichnung dar. Ein Trojanisches Pferd lädt man meist aufgrund von Täuschung aus dem Internet, fängt es sich als Drive-by-Download ein, oder bekommt es versehentlich oder absichtlich zugespielt.

Die folgenden Typen von Malware treten meist in Form von Trojanischen Pferden auf:

- Adware forscht den Computer und das Nutzerverhalten aus um gezielt Werbung zu platzieren. Adware wird häufig zusammen mit gewünschten Installationen oder Webabrufen, ohne Nachfrage und ohne Nutzen für den Anwender, gestartet. Die gesammelten Informationen dienen häufig nicht nur der personalisierten Werbung, sie stellen auch einen finanziellen Wert beim Verkauf an die Marktforschung dar.

- Hintertür (Backdoor) ist eine verbreitete Schadfunktion, die üblicherweise durch Viren, Würmer oder Trojanische Pferde eingebracht und installiert wird. Sie ermöglicht Dritten einen unbefugten Zugang („Hintertür“) zum Computer, jedoch versteckt und unter Umgehung der üblichen Sicherheitseinrichtungen. Backdoors werden oft genutzt, um den kompromittierten Computer als Spamverteiler oder für Denial-of-Service-Angriffe zu missbrauchen.

- Spyware spioniert den Computer, die Daten und das Nutzerverhalten aus und senden die Daten an Dritte weiter. Diese Form von Malware wird häufig zusammen mit anderer, nützlicher Software installiert, ohne den Anwender zu fragen, und bleibt auch häufig nach deren Deinstallation weiter tätig.

- Scareware ist darauf angelegt, den Benutzer zu verunsichern und ihn dazu zu verleiten, schädliche Software zu installieren oder für ein unnützes Produkt zu bezahlen. Beispielsweise werden gefälschte Warnmeldungen über angeblichen Virenbefall des Computers angezeigt, den eine käuflich zu erwerbende Software zu entfernen vorgibt.

- Ransomware blockiert den Zugriff auf das Betriebssystem bzw. verschlüsselt potenziell wichtige Dateien und fordert den Benutzer zur Zahlung von Lösegeld auf – meist über das digitale Bezahlsystem Bitcoin.[8]

- Keylogger sind eine Unterklasse der Spyware. Sie sind Programme die dazu verwendet werden, die Eingaben des Benutzers an der Tastatur eines Computers zu protokollieren und einem Dritten bereitzustellen. Dabei werden unter anderem eingegebene Benutzernamen und Passwörter erfasst, diese geben dem Dritten wiederum die Möglichkeit auf die Systeme zuzugreifen für die diese Zugangsdaten bestimmt sind.

- Rogueware (auch Rogue-Software, Rogue-Sicherheitssoftware oder englisch „rogue security software“) gaukelt dem Anwender vor, vermeintliche andere Schadprogramme zu entfernen. Manche Versionen werden kostenpflichtig angeboten, andere Versionen installieren weitere Schadprogramme während des Täuschungsvorgangs.[9][10]

- Coin mining (auch Cryptocurrency mining) bezeichnet eine Technik, bei der ein Angreifer die Hardware- und Energieressourcen von Opfern unbemerkt und ohne deren Zustimmung zum rechenintensiven Mining verwendet werden, z. B. über manipulierte Webseiten oder durch Schadsoftware.[11][12]

- Riskware ist Software, die für legale Zwecke beworben wird, aber dabei erhebliche Sicherheitsprobleme aufwerfen kann. Beispielsweise der Missbrauch von Fernwartungsprogrammen als Backdoor-Trojaner.

- Archivbomben sind stark komprimierte Dateien, wie beispielsweise einfarbige Bitmapdatei in Gigabyte-Größe. Nach dem Packen haben diese eine Größe von wenigen 100 Kilobyte. Das bringt möglicherweise den Systemspeicher beim Entpacken an seine Grenzen. Virenscanner hatten früher Probleme mit der Prüfung von Archivbomben, weil sie sich dabei oft in Endlosschleifen verfingen.

- Dropper sind Trojaner, die einen Virus aussetzen. Meistens handelt es sich dabei um einen Bootsektorvirus. Sie dienen zu Erstfreisetzung oder zur gezielten Infektion.

Grayware

Grayware wird teils als eigene Kategorie benutzt, um Software wie Spyware und Adware oder andere Varianten, die Systemfunktionen nicht direkt beeinträchtigen, von eindeutig schädlichen Formen, der Malware, abzugrenzen. Der Begriff ist nicht zu verwechseln mit Grauware oder dem Reimport von Waren am offiziellen Importeur vorbei.

Bei Greyware handelt es sich bis auf wenige Ausnahmen um Trojanische Pferde. Strittig ist aber in vielen Einzelfällen ob es sich nun um überhaupt um Grey- oder doch um Malware handelt. Das subjektive Empfinden spielt hier eine entscheidende Rolle und gerade diese Unklarheit ist ein Definitionsmerkmal von Greyware. Oft als solche angesehen werden unter anderem:

- Dialer, Einwahlprogramme auf Telefon-Mehrwertrufnummern, werden oft unter Malware genannt, obwohl sie im engeren Sinne nicht dazu zählen, sondern nur missbräuchlich für Betrugszwecke genutzt werden. Illegale Dialer-Programme führen die Einwahl heimlich, d. h. im Hintergrund und vom Benutzer unbemerkt, durch und fügen dem Opfer finanziellen Schaden zu, der etwa über die Telefonrechnung abgerechnet wird. Strafrechtlich handelt es sich hier um Onlinebetrug. Der ursprüngliche Sinn von Dialern war aber der legale Hintergrund eine Möglichkeit des einfachen und unkomplizierten Bezahlens im Internet zu ermöglichen.

- Govware bezeichnet meist Spyware-Trojaner oder in selteneren Fällen auch Spionagesoftware mit Wurmeigenschaften. Der Unterschied zur Malware besteht lediglich in der offiziellen Verwendung durch Geheimdienste, Zoll und andere berechtigte Institutionen.

Logikbomben

Eine logische Bombe ist ein schädlicher Programmcode, welcher primär durch Bedingungen; sogenannte Auslöser (trigger), schädliche Befehle (malicious commands) ausführt, teilweise komplexe Aufgaben über bspw. Sprungbefehlen auch mehrere Befehlsketten ausführt.

Hintertüren (engl. backdoors/ trapdoors)

Eine Hintertür (häufig als Backdoor) dient dem geheimen Zugriff auf ein installiertes System, auf Softwareebene, meist mehrfach in Betriebssystemen; Systemsoftware, Treibersoftware, Softwarepaketen, Treiberdateien, Upgrades und Updates und zunehmend Einzelsoftware. Mit höherer Programmierdichte (Code-Dichte), Software-Komplexität, steigt unweigerlich die Fehlerrate und damit das Risiko von ungewollten Hintertürchen.

Hostile Applets

Hostille Applets (aus dem Englischen; feindliche Kleinanwendungen) werden meist innerhalb anderer Computerprogramme eingesetzt und sind häufig Unteranwendungen (wie Add-Ons). Applets sind ähnlich, aber umfangreicher als Makros. Hostile Applets nutzen vorwiegend Fehlimplementationen, z. B. in Sandboxen und virtuellen Maschinen, aus. Eingesetzt werden sie vorwiegend um sensible, geheime Daten auszuspähen, Schadsoftware einzuschleusen, Daten zu manipulieren.

Hybride Schadprogramme

Moderne und professionelle Schadsoftware basiert auf verschiedenen Schadkonzepten, Mischungen aus Logikbomben und anderen Schadprogrammtypen sind mit am häufigsten anzutreffen, ebenso die Verschleierungstaktiken; Tarnung ist kreativer und vielfältiger geworden (resp. erwähnt sei die Tarnung mittels Homographie, als Systemdatei, durch gefälschte oder irrtümlich erlangte Sicherheitssignaturen).

Keine Malware

- Testviren wie die Eicar-Testdatei, bzw. der darin enthaltene Code, sind kein Virus. Die Eicar-Datei ist unter MS-DOS ein ausführbares Programm und kann sich oder den Testcode nicht weiterverbreiten.[13] Wenn man die Testdatei überhaupt als Malware ansehen will, dann ist sie de facto ein Trojaner.

- Bloatware ist eine Bezeichnung für Software, die mit Funktionen überladen ist oder die Anwendungen sehr unterschiedlicher Arbeitsfelder ohne gemeinsamen Nutzen bündelt.

- Crapware bezeichnet die vorinstallierte Software auf einem neu erworbenen Gerät. Diese wird oft als unnütz und lästig empfunden.

- Nagware ist ein Name für reguläre und nützliche Freeware-Anwendungen, welche auf lästige Art sehr häufig mit Pop-Up-Fenstern oder Ähnlichem zur Registrierung auffordert oder für den Kauf der Vollversion wirbt.

- Hoaxes; engl. für Scherze, sind streng genommen keine Schadprogramme, sondern ein Mittel des Social Engineering, zu meist im Rahmen von Phishing.

Verbreitung

Im Jahr 2008 wurden von Sicherheits-Unternehmen wie F-Secure „eine Million neuer Schädlinge“ erwartet. Täglich erreichen demnach etwa 25.000 neue Schadprogramme – sogenannte Unique Samples, also Schädlinge mit einzigartigem „Fingerabdruck“ nach MD5 – speziell hierfür eingerichtete Server, z. B. Honeypots. Dagegen konnte AV-Test bereits Mitte April 2008 zehn Millionen neue Schadprogramme im Jahr 2008 zählen. Es sei eine starke Veränderung bei der Verbreitung von Schadsoftware zu erkennen: Trojanische Pferde in E-Mail-Dateianhängen werden immer seltener, während die Angriffe über das Web etwa mittels Drive-by-Download zunehmen. Außerdem käme der Einsatz von Rootkit-Techniken zum Verstecken der Schädlinge immer häufiger vor.[14][15] Laut dem kalifornischen Malware-Spezialisten Kindsight Security waren 2012 in Deutschland durchschnittlich 13 % der privaten Rechner durch Malware infiziert. Nach einer Sicherheitsstudie der Zeitschrift <kes> und Microsoft von 2014[16] ist die „Infektion durch Schadsoftware“ auf den ersten Platz der Gefährdungen für die Unternehmens-IT vorgerückt. Sie hat damit „Irrtum und Nachlässigkeit der Mitarbeiter“ auf den zweiten Platz verdrängt. 74 Prozent der Studienteilnehmer hätten angegeben, dass sie in den letzten zwei Jahren von Schadsoftware-Vorfällen betroffen waren. An der Spitze der Infektionswege stehe in den befragten Unternehmen die E-Mail. Danach würden Webinhalte folgen, die die Schadsoftware über aktive Inhalte oder „Drive-by-Downloads“ verteilen.[17]

Motivation

Eine Studie, die sich mit den Motivationsgründen der Entwickler von Schadsoftware auseinandersetzt, ist im Jahr 2006 zu den fünf primären Ergebnissen gekommen:[18]

- Habgier: Angriffe werden durchgeführt, um einen persönlichen, materiellen Gewinn daraus zu erzielen.

- Neugier: Angriffe werden durchgeführt, um die persönliche Neugier zu stillen.

- Spionage: Angriffe werden durchgeführt, um gezielt in den Besitz bestimmter Informationen zu gelangen.

- Vergeltung: Angriffe werden durchgeführt, um gezielt und zur Befriedigung persönlicher Emotionen Schäden zu erzeugen.

- Konspiration: Angriffe werden durchgeführt, um eventuelle Verfolger auf falsche Fährten zu locken.

Als weitere Komponente ist mittlerweile der sogenannte Cyberkrieg dazugekommen, der über schlichtes Spionieren weit hinausgeht. Ein bekanntes Beispiel für Sabotage durch Geheimdienste war der Netzwerkwurm Stuxnet, der im Jahr 2010 bekannt wurde. Man verwendete diese Govware zum Manipulieren iranischer Atomanlagen.[19]

Siehe auch

Literatur

- Eugene Kaspersky: Malware: Von Viren, Würmern, Hackern und Trojanern und wie man sich vor ihnen schützt. Hanser-Verlag, München 2008, ISBN 978-3-446-41500-3.

Weblinks

- Risiken durch Schadsoftware aus dem Internet (Seminararbeit FH Würzburg, PDF-Datei und Powerpoint-Präsentation)

- Viren, Würmer, trojanische Pferde Informationsseite des CERT der Universität Stuttgart (RUS-CERT) zu Schadsoftware

- Kaspersky Malware Classifications Einstufung der Arten von Malware nach Schädlichkeit

- Mikko Hypponen: The Malware Museum. Internet Archive, 2016, abgerufen am 8. Februar 2016 (Sammlung von Emulationen historischer Schadprogramme).

- Schadsoftware: Wie Sie Malware erkennen, entfernen und vorbeugen. 1und1.de/digitalguide, 2. Juni 2016, abgerufen am 30. Juni 2017.

Einzelnachweise

- Professor Len Adelman Explains Computer Virus Term welivesecurity.com.

- Who Invented the Computer Virus priceonomics.com.

- Viren - Infektiöse Schadsoftware mit langer Ahnenreihe ceilers-news.de.

- Kaspersky.de: A Brief History of Computer Viruses an what the Future holds….

- Klassiker neu gelesen - Der Schickwellenreiter heise.de.

- Computer Security Technology Planning Study, 1972, S. 62, (PDF; 8,1 MB)

- news.cnet.com 25th anniversary of the computer virus? Not so fast! von Don Reisinger, 30. November 2013

- wsj.com: In the Bitcoin Era, Ransomware Attacks Surge.

- Bitdefender.de: E-Threat-Trends 2011, abgerufen am 8. Juli 2013.

- Microsoft.com: Nehmen Sie sich vor falschen Viruswarnungen in Acht, abgerufen am 8. Juli 2013.

- Marvin Strathmann: CoinHive – Diese Software schürft heimlich digitales Geld, während Sie surfen. In: Süddeutsche Zeitung. 30. November 2017 (sueddeutsche.de, abgerufen am 1. Dezember 2017).

- October’s Most Wanted Malware: Cryptocurrency Mining Presents New Threat, Check Point Research Team vom 13. November 2017, abgerufen am 1. Dezember 2017.

- Was ist der EICAR Testvirus? auf der Webseite Ebert Lang

- heise.de: F-Secure erwartet dieses Jahr 1 Million Schädlinge

- Spiegel-Online: Virenjäger Kaspersky: „[…] die Zeit der E-Mail-Viren ist vorbei […]. Heute braucht niemand mehr eine E-Mail, um einen Virus in Umlauf zu bringen. Kriminelle verteilen ihre Viren über gekaperte Web-Seiten: Dabei reicht schon der Besuch, um den Rechner zu infizieren. Sie verbergen ihre Programme in Multimediadateien und bringen diese über soziale Netzwerke (→ Soziale Software) in Umlauf. Sie hinterlassen Links in Gästebüchern oder bei Wikipedia, und wenn man darauf klickt, fängt man sich etwas.“

- <kes>/Microsoft-Sicherheitsstudie 2014 Sonderdruck. 2014.

- Heise Security: Studie: Malware ist Hauptgefährdung für Unternehmens-IT vom 1. Oktober 2014. Abgerufen am 14. Oktober 2014.

- Bedrohungen. In: Security@Work. Springer Berlin Heidelberg, 2006, ISBN 3-540-36226-6, S. 49–83, doi:10.1007/3-540-36226-6_5.

- Computerwurm Stuxnet zeit.de.