Enigma-M4

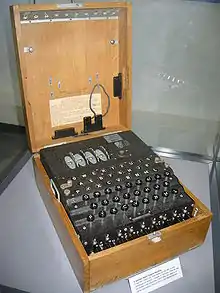

Die Enigma-M4 (auch Schlüssel M genannt, genauer Schlüssel M Form M4) ist eine Rotor-Schlüsselmaschine, die im Zweiten Weltkrieg ab dem 1. Februar 1942 im Nachrichtenverkehr der deutschen Kriegsmarine zur geheimen Kommunikation zwischen dem Befehlshaber der U‑Boote (BdU) und den im Atlantik operierenden deutschen U‑Booten verwendet wurde.[1]

Im Gegensatz zur vorher verwendeten Enigma‑M3 sowie der von Heer und Luftwaffe eingesetzten Enigma I und der von den deutschen Geheimdiensten verwendeten Enigma‑G zeichnet sich die Enigma‑M4 durch vier Walzen (außer der Eintritts- und der Umkehrwalze) aus. Damit ist ihre Verschlüsselung kryptographisch deutlich stärker als die der übrigen Enigma-Varianten mit nur drei Rotoren und konnte deshalb durch die Alliierten lange Zeit nicht gebrochen werden.

Das Wort „Enigma“ (griechisch αἴνιγμα) bedeutet „Rätsel“.

Vorgeschichte

_booklet.jpg.webp)

Alle Teile der deutschen Wehrmacht setzten zur Verschlüsselung ihrer geheimen Nachrichten die Rotor-Chiffriermaschine Enigma ein. Allerdings kamen unterschiedliche Modelle zum Einsatz. Während Heer und Luftwaffe fast ausschließlich die Enigma I benutzten, gab es für die Marine unterschiedliche Modellvarianten der Enigma‑M, die diese zumeist als „Schlüssel M“ bezeichnete. Der Hauptunterschied bestand in der Verwendung von mehr Walzen als bei der Enigma I, bei der drei Walzen aus einem Sortiment von fünf ausgewählt werden konnten. Dies ergab 5·4·3 = 60 mögliche Walzenlagen der Enigma I.

Die Enigma‑M1 hingegen verfügte über ein Sortiment von sechs unterschiedlichen Walzen (gekennzeichnet mit den römischen Zahlen I bis VI), von denen drei in die Maschine eingesetzt wurden. Dies erhöhte die kombinatorische Komplexität auf 6·5·4 = 120 mögliche Walzenlagen. Bei der Enigma‑M2 war das Walzensortiment um eine weitere vergrößert worden, so dass nun 7·6·5 = 210 Walzenlagen möglich waren. Und bei der Enigma‑M3, die zu Beginn des Krieges von der Marine verwendet wurde, waren es acht Walzen, von denen drei eingesetzt wurden. Damit verfügte die M3 über 8·7·6 = 336 mögliche Walzenlagen. Während bei den Modellen M1 bis M3 immer nur drei Walzen in der Maschine zum Einsatz kamen, waren es bei der M4 vier Walzen, die sich nebeneinander in der Maschine befanden. Dies erhöhte die kryptographische Sicherheit der M4 im Vergleich zu ihren Vorgängermodellen ganz erheblich.

Um geheim kommunizieren zu können, stellt die Schlüsselmaschine selbst die eine wichtige Komponente dar. In moderner Sprache, übertragen auf ein Computersystem, nennt man es die Hardware. Zur vollen Funktionsfähigkeit muss diese durch eine andere Komponente ergänzt werden, bei Computern ist es die Software beziehungsweise die dadurch umgesetzten Algorithmen. Handlungsvorschriften können bei einer Schlüsselmaschine im Prinzip frei zwischen Sender und Empfänger vereinbart werden. Im Fall der militärischen Verwendung der Enigma wurden die Verfahren, wie die Maschinen zu benutzen ist, durch einschlägige Dienstvorschriften der Wehrmacht geregelt. Bei der Kriegsmarine gab es hierzu die Marine-Dienstvorschrift M.Dv.Nr. 32/1 mit dem Titel „Der Schlüssel M – Verfahren M Allgemein“.[2] Hierin wurde die bei der Enigma‑M4 zur Anwendung kommende Schlüsselprozedur genau definiert.

Ein besonders wichtiger Bestandteil des Schlüsselverfahrens, neben der korrekten Bedienung, war die Vereinbarung eines gemeinsamen kryptologischen Schlüssels. Wie bei allen symmetrischen Kryptosystemen, mussten auch bei der Enigma der Sender und der Empfänger einer verschlüsselten Geheimnachricht nicht nur über die gleiche Maschine verfügen, sondern diese auch identisch zueinander einstellen. Dazu wurden vorab hochgeheime Schlüsseltafeln an alle befugten Teilnehmer verteilt. Um die Sicherheit innerhalb einer so großen Organisation wie der Kriegsmarine zu gewährleisten, gab es, wie auch bei Heer und Luftwaffe, viele unterschiedliche Schlüsselnetze, beispielsweise Aegir für Überwasserkriegsschiffe und Hilfskreuzer in Übersee, Hydra für Kriegsschiffe in Küstennähe, Medusa für U‑Boote im Mittelmeer, Neptun für Schlachtschiffe und Schwere Kreuzer und Triton für die Atlantik-U‑Boote. Es gab noch weitere Schlüsselnetze. Bei allen setzte die Kriegsmarine zunächst ausschließlich die Enigma‑M3 ein.

Bald wurde jedoch die Notwendigkeit erkannt, für die auf Hoher See operierenden Einheiten ein separates, besonders gesichertes Schlüsselnetz zu bilden. Im Oktober 1941 wurde mit Schreiben des Oberkommandos der Kriegsmarine (OKM) an den Befehlshaber der Schlachtschiffe die „Schlüsseltafel Neptun“ als neuer Schlüssel eingeführt und hierzu die Verwendung der Enigma‑M4 befohlen. Dies geschah bereits vier Monate vor Indienststellung der M4 für die U‑Boote. Das Schlüsselnetz Neptun wurde niemals gebrochen.[3]

„Die Notwendigkeit, Nachrichten an und von Seestreitkräften, die abgesetzt von den engeren Heimischen Gewässern für mehrere Wochen im Nordatlantik operieren, z.B. Operationen der Schlachtschiffe Gneisenau, Scharnhorst, Tirpitz, Prinz Eugen, Admiral Hipper noch schärfer als bisher auch von den Dienststellen in der Heimat geheim zu halten, gibt Veranlassung für solche Operationen einen eigenen Schlüssel zum Schlüssel M zu verwenden.

Hierzu werden folgende Schlüsselmittel benutzt:

a) Der Schlüssel M Form M4, deren Anbordgabe mit OKM Skl/Chef MND 5489/41 geh. vom 5.7.41 den Stat. Kdos. befohlen war. Auf OKM Skl/Chef MND No. 7283/41 geh. vom 25.8.41 (nicht an B.d.S. und B.d.K.) wird hingewiesen.

b) Die Schlüsseltafel ‚Neptun‘, die hiermit als neuer Schlüssel eingeführt wird.

Der Schlüssel ‚Neptun‘ ist nur bei dem Schlüssel M Form M4 (von Prüfnr. 2802 an aufwärts) anwendbar.“

Aufbau

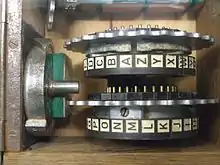

Der Aufbau der Enigma‑M4 weist im Vergleich zu dem der Enigma I einige Besonderheiten auf. Der wichtigste Unterschied ist der Einsatz von vier Walzen (Rotoren) gegenüber nur drei bei den anderen Modellen. Die vier Walzen wurden aus einem Sortiment von insgesamt acht plus zwei Walzen ausgewählt. Dabei musste zwischen den auch bei der Enigma I verwendeten Walzen I bis V sowie den von der Enigma‑M3 bekannten Walzen VI bis VIII und den speziell für die Enigma‑M4 neu konstruierten beiden Walzen unterschieden werden, die eine geringere Dicke als die anderen aufwiesen und daher als „dünne“ Walzen bezeichnet wurden.

Technischer Grund für die Anfertigung von dünnen Walzen war der Wunsch der Marine, das gleiche Gehäuse wie Enigma I und Enigma‑M3 weiter verwenden zu können. Dazu musste der Platz, den bisher eine (dicke) Umkehrwalze einnahm, nun durch eine dünne Umkehrwalze und eine der neu hinzugekommenen dünnen vierten Walzen genutzt werden. Statt mit römischen Zahlen wurden die dünnen Walzen mit griechischen Buchstaben, nämlich „β“ (Beta) und „γ“ (Gamma) gekennzeichnet. Sie konnten zwar manuell jeweils in eine von 26 Drehstellungen gedreht werden, im Gegensatz zu den Walzen I bis VIII drehten sie sich während des Verschlüsselungsvorgangs jedoch nicht weiter.

Die Tabelle[5][6] zeigt das damals als „Geheime Kommandosache“[7] eingestufte streng geheime Verdrahtungsschema der bei der Enigma‑M4 verfügbaren acht drehbaren Walzen (I bis VIII), der beiden nicht rotierenden dünnen Walzen „Beta“ und „Gamma“ und der beiden ebenfalls dünnen Umkehrwalzen (UKW) „Bruno“ und „Cäsar“:

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| I | E | K | M | F | L | G | D | Q | V | Z | N | T | O | W | Y | H | X | U | S | P | A | I | B | R | C | J |

| II | A | J | D | K | S | I | R | U | X | B | L | H | W | T | M | C | Q | G | Z | N | P | Y | F | V | O | E |

| III | B | D | F | H | J | L | C | P | R | T | X | V | Z | N | Y | E | I | W | G | A | K | M | U | S | Q | O |

| IV | E | S | O | V | P | Z | J | A | Y | Q | U | I | R | H | X | L | N | F | T | G | K | D | C | M | W | B |

| V | V | Z | B | R | G | I | T | Y | U | P | S | D | N | H | L | X | A | W | M | J | Q | O | F | E | C | K |

| VI | J | P | G | V | O | U | M | F | Y | Q | B | E | N | H | Z | R | D | K | A | S | X | L | I | C | T | W |

| VII | N | Z | J | H | G | R | C | X | M | Y | S | W | B | O | U | F | A | I | V | L | P | E | K | Q | D | T |

| VIII | F | K | Q | H | T | L | X | O | C | B | J | S | P | D | Z | R | A | M | E | W | N | I | U | Y | G | V |

| Beta | L | E | Y | J | V | C | N | I | X | W | P | B | Q | M | D | R | T | A | K | Z | G | F | U | H | O | S |

| Gamma | F | S | O | K | A | N | U | E | R | H | M | B | T | I | Y | C | W | L | Q | P | Z | X | V | G | J | D |

| UKW Bruno | E | N | K | Q | A | U | Y | W | J | I | C | O | P | B | L | M | D | X | Z | V | F | T | H | R | G | S |

| UKW Cäsar | R | D | O | B | J | N | T | K | V | E | H | M | L | F | C | W | Z | A | X | G | Y | I | P | S | U | Q |

Die Verdrahtung der beiden dünnen Walzen und der Umkehrwalzen war so überlegt, dass die Kombination der Umkehrwalze (UKW) mit der dazu „passenden“ Walze (das heißt Bruno mit Beta beziehungsweise Cäsar mit Gamma) genau dieselbe involutorische Zeichenpermutation ergibt wie die Umkehrwalzen B und C (dick) der Enigma I und der Enigma‑M3 allein. Dies diente dazu, die geheime Kommunikation zu anderen Wehrmachtteilen zu ermöglichen, die nicht über die M4 verfügten. Voraussetzung dafür war lediglich, dass der Spruchschlüssel von den U‑Booten so gewählt wurde, dass er mit „A“ begann. Dann befand sich die linke Walze in genau der Stellung, in der sie zusammen mit der passenden UKW so wirkte wie die entsprechende UKW der anderen Enigma-Modelle.

Bedienung

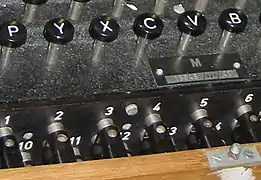

Wie erläutert, standen bei der Enigma‑M4 acht unterschiedliche Walzen zur Verfügung, die mit römischen Zahlen (I bis VIII) durchnummeriert waren und die an jeder der drei rechten Positionen im Walzensatz eingesetzt werden konnten.[8] Die zwei weiteren etwas dünneren Walzen fanden nur an der Position ganz links im Walzensatz Platz. Diese mit den griechischen Buchstaben „Beta“ und „Gamma“ gekennzeichneten Walzen wurden von den Funkern der U‑Boote knapp als die „Griechenwalzen“ bezeichnet. Schließlich gab es die zwei Umkehrwalzen, die sich ebenfalls durch ihre geringere Dicke von den in der Enigma I eingesetzten Umkehrwalzen B und C unterschieden und als Umkehrwalze „B dünn“ oder „Bruno“ beziehungsweise als „C dünn“ oder „Cäsar“ bezeichnet wurden.

Zur vollständigen Einstellung des Schlüssels unterschied die Marine zwischen „äußeren“ und „inneren“ Schlüsselteilen.[9] Zum inneren Schlüssel zählte die Auswahl der Walzen, die Walzenlage und die Ringstellung. Die inneren Schlüsseleinstellungen durften nur durch einen Offizier vorgenommen werden, der dazu das Gehäuse aufschloss, die Walzen entsprechend auswählte, einrichtete und anordnete. Danach schloss er die Enigma wieder zu und übergab sie dem Funkmaat.

Aufgabe des Funkers war es, die äußeren Schlüsseleinstellungen vorzunehmen, also die zehn Steckerpaare dem Tagesschlüssel entsprechend in das Steckerbrett an der Frontplatte der M4 einzustecken, die Frontklappe zu schließen und danach die vier Walzen in die richtige Anfangsstellung zu drehen. Während die inneren Einstellungen nur alle zwei Tage verändert wurden, mussten die äußeren jeden Tag gewechselt werden. Der Schlüsselwechsel passierte auch auf hoher See um 12:00 D.G.Z. („Deutsche gesetzliche Zeit“), also beispielsweise bei U‑Booten, die gerade vor der amerikanischen Ostküste operierten, am frühen Morgen.

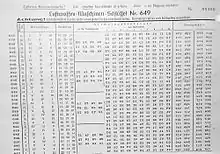

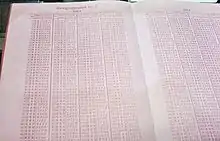

Die befohlenen Schlüssel waren auf damals streng geheimen „Schlüsseltafeln“ verzeichnet. Auch hierbei wurde zwischen inneren und äußeren Einstellungen unterschieden. Die für den Offizier bestimmte Schlüsseltafel mit den inneren Einstellungen hatte etwa folgendes Aussehen:[10]

Schlüssel M " T r i t o n "

---------------------------

Monat: J u n i 1945 Prüfnummer: 123

------ ----------------

Geheime Kommandosache!

----------------------

Schlüsseltafel M-Allgemein

---------------------------

(Schl.T. M Allg.)

Innere Einstellung

------------------

Wechsel 1200 Uhr D.G.Z.

--------------------------

----------------------------------------------

|Monats- | |

| tag | Innere Einstellung |

----------------------------------------------

| 29. |B Beta VII IV V |

| | A G N O |

----------------------------------------------

| 27. |B Beta II I VIII |

| | A T Y F |

----------------------------------------------

| 25. |B Beta V VI I |

| | A M Q T |

----------------------------------------------

Oben sind beispielhaft nur wenige Monatstage dargestellt, wobei, wie damals üblich, die Tage absteigend sortiert sind. So kann man leicht die „verbrauchten“ Codes der vergangenen Tage abschneiden und vernichten. Ähnlich strukturiert war die andere Schlüsseltafel, die die äußeren Schlüsselteile verzeichnete.

Schlüssel M " T r i t o n "

---------------------------

Monat: J u n i 1945 Prüfnummer: 123

------ ----------------

Geheime Kommandosache!

----------------------

Schlüsseltafel M-Allgemein

---------------------------

(Schl.T. M Allg.)

Äußere Einstellung

------------------

Wechsel 1200 Uhr D.G.Z.

--------------------------

----------------------------------------------------------------------

| Mo- | | Grund- |

| nats-| S t e c k e r v e r b i n d u n g e n | stel- |

| tag | | lung |

----------------------------------------------------------------------

| 30. |18/26 17/4 21/6 3/16 19/14 22/7 8/1 12/25 5/9 10/15 |H F K D |

| 29. |20/13 2/3 10/4 21/24 12/1 6/5 16/18 15/8 7/11 23/26 |O M S R |

| 28. |9/14 4/5 18/24 3/16 20/26 23/21 12/19 13/2 22/6 1/8 |E Y D X |

| 27. |16/2 25/21 6/20 9/17 22/1 15/4 18/26 8/23 3/14 5/19 |T C X K |

| 26. |20/13 26/11 3/4 7/24 14/9 16/10 8/17 12/5 2/6 15/23 |Y S R B |

Beispiel für den 27. des Monats: Innere Einstellung "B Beta II I VIII" bedeutet, der Offizier hatte als Umkehrwalze die Walze B (dünn) zu wählen. Die Griechenwalze Beta war links (als nichtrotierende Walze), dann Walze II (als langsamer Rotor) und Walze I und schließlich Walze VIII rechts (als schneller Rotor) einzusetzen. Die Ringe, die außen am Walzenkörper angebracht sind und den Versatz zwischen der internen Verdrahtung der Walzen und dem Buchstaben bestimmen, zu dem der Übertrag auf die nächste Walze erfolgt, waren auf die Buchstaben A, T, Y und F einzustellen. (Die Griechenwalze wurde fast immer mit Ringstellung „A“ betrieben.) Der Offizier übergab die M4 nun an den Funker.

Der Funkmaat musste die an der Frontplatte angebrachten doppelpoligen Steckbuchsen mit entsprechenden doppelpoligen Kabeln beschalten. In der Regel wurden genau zehn Kabel eingesteckt. Sechs Buchstaben blieben „ungesteckert“. Die Steckerverbindungen wurden bei der Marine (im Gegensatz zu den anderen Wehrmachtteilen) numerisch und nicht alphabetisch verzeichnet. In der dazugehörigen geheimen Marine-Dienstvorschrift M.Dv.Nr. 32/1 mit dem Titel „Der Schlüssel M – Verfahren M Allgemein“ (siehe auch: „Der Schlüssel M“ unter Weblinks) war als Hilfe für den Bediener eine Umsetzungstabelle angegeben.[11]

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| 01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | 09 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 |

Nun musste der Schlüssler noch die vier Walzen in eine definierte Anfangsstellung drehen, und die Enigma‑M4 war zur Verschlüsselung oder auch Entschlüsselung von Funksprüchen bereit.[12]

Schlüsselraum

Die Größe des Schlüsselraums der Enigma‑M4 lässt sich aus den vier einzelnen Teilschlüsseln sowie der Anzahl der jeweils möglichen unterschiedlichen Schlüsseleinstellungen berechnen.[13] Der gesamte Schlüsselraum der Enigma‑M4 ergibt sich aus den folgenden vier Faktoren:

- a) die Walzenlage

- Drei von acht Walzen für die rechten drei Plätze werden ausgewählt.[14] Dazu eine von zwei Griechenwalzen für den linken Platz und eine von zwei Umkehrwalzen ganz links. Das ergibt 2·2·(8·7·6) = 1344 mögliche Walzenlagen (entspricht einer „Schlüssellänge“ von etwa 10 bit).

- b) die Ringstellung

- Es gibt jeweils 26 verschiedene Ringstellungen für die beiden rechten Walzen. Die Ringe der beiden linken Walzen tragen nicht zur Vergrößerung des Schlüsselraums bei, da die Griechenwalze nicht fortgeschaltet wird. Insgesamt sind 26² = 676 Ringstellungen (entspricht etwa 9 bit) relevant.

- c) die Walzenstellung

- Es gibt für jede der vier Walzen 26 unterschiedliche Walzenstellungen. (Die Umkehrwalze kann nicht verstellt werden.) Insgesamt sind somit 264 = 456.976 Walzenstellungen verfügbar (entspricht knapp 19 bit). Setzt man die Ringstellung als bekannt voraus, so sind davon aufgrund einer unwichtigen Anomalie des Fortschaltmechanismus (siehe auch: Anomalie) 26³ = 17.576 Anfangsstellungen als kryptographisch redundant zu eliminieren. Als relevant übrig bleiben dann 26·26·25·26 = 439.400 Walzenstellungen (entspricht ebenfalls etwa 19 bit).

- d) die Steckerverbindungen

- Es können bis zu maximal 13 Steckerverbindungen zwischen den 26 Buchstaben durchgeführt werden. Ausgehend vom Fall des leeren Steckerbretts (in der unteren Tabelle als Nummer Null berücksichtigt) gibt es für die erste Verbindung 26 Auswahlmöglichkeiten für das eine Steckerende und dann noch 25 für das andere Ende des Kabels. Somit gibt es für das erste Kabel 26·25 unterschiedliche Möglichkeiten es einzustecken. Da es aber keine Rolle spielt, in welcher Reihenfolge die beiden Kabelenden gesteckt werden, entfallen davon die Hälfte der Möglichkeiten. Es bleiben also 26·25/2 = 325 Möglichkeiten für die erste Verbindung. Für die zweite erhält man analog 24·23/2 = 276 Möglichkeiten. Allgemein gibt es (26-2n+2)·(26-2n+1)/2 Möglichkeiten für die n-te Steckerverbindung (siehe auch: Gaußsche Summenformel).

| Nummer der Steckverbindung |

Möglichkeiten für | Möglichkeiten für Steckverbindung | |

|---|---|---|---|

| erste Seite | zweite Seite | ||

| 0 | 1 | 1 | 1 |

| 1 | 26 | 25 | 325 |

| 2 | 24 | 23 | 276 |

| 3 | 22 | 21 | 231 |

| 4 | 20 | 19 | 190 |

| 5 | 18 | 17 | 153 |

| 6 | 16 | 15 | 120 |

| 7 | 14 | 13 | 91 |

| 8 | 12 | 11 | 66 |

| 9 | 10 | 9 | 45 |

| 10 | 8 | 7 | 28 |

| 11 | 6 | 5 | 15 |

| 12 | 4 | 3 | 6 |

| 13 | 2 | 1 | 1 |

Die Gesamtzahl der möglichen Steckkombinationen bei Verwendung von mehreren Steckern ergibt sich aus dem Produkt der Möglichkeiten für die einzelnen Steckerverbindungen. Da aber auch hier die Reihenfolge der Durchführung keine Rolle spielt (es ist kryptographisch gleichwertig, wenn beispielsweise zuerst A mit X gesteckert wird und danach B mit Y oder umgekehrt zuerst B mit Y und dann A mit X), dürfen die entsprechenden Fälle nicht als Schlüsselkombinationen berücksichtigt werden. Dies sind bei zwei Steckerverbindungen genau die Hälfte der Fälle. Das vorher ermittelte Produkt ist also durch 2 zu dividieren. Bei drei Steckerverbindungen gibt es 6 mögliche Reihenfolgen für die Durchführung der Steckungen, die alle sechs kryptographisch gleichwertig sind. Das Produkt ist also durch 6 zu dividieren. Im allgemeinen Fall, bei n Steckerverbindungen, ist das Produkt der vorher ermittelten Möglichkeiten durch n! (Fakultät) zu dividieren. Die Anzahl der Möglichkeiten für genau n Steckerverbindungen ergibt sich als

| Stecker | Möglichkeiten für | ||

|---|---|---|---|

| Steckver- bindung |

genau n Steck- verbindungen |

bis zu n Steck- verbindungen | |

| 0 | 1 | 1 | 1 |

| 1 | 325 | 325 | 326 |

| 2 | 276 | 44850 | 45176 |

| 3 | 231 | 3453450 | 3498626 |

| 4 | 190 | 164038875 | 167537501 |

| 5 | 153 | 5019589575 | 5187127076 |

| 6 | 120 | 100391791500 | 105578918576 |

| 7 | 91 | 1305093289500 | 1410672208076 |

| 8 | 66 | 10767019638375 | 12177691846451 |

| 9 | 45 | 53835098191875 | 66012790038326 |

| 10 | 28 | 150738274937250 | 216751064975576 |

| 11 | 15 | 205552193096250 | 422303258071826 |

| 12 | 6 | 102776096548125 | 525079354619951 |

| 13 | 1 | 7905853580625 | 532985208200576 |

Bei der M4 waren genau zehn Steckerverbindungen durchzuführen. Für diese ergeben sich nach der obigen Tabelle 150.738.274.937.250 (mehr als 150 Billionen) Steckmöglichkeiten (entspricht etwa 47 bit).

Der gesamte Schlüsselraum einer Enigma‑M4 mit drei aus einem Vorrat von acht ausgewählten Walzen, einer von zwei Griechenwalzen und einer von zwei Umkehrwalzen sowie bei Verwendung von zehn Steckern lässt sich aus dem Produkt der in den obigen Abschnitten a) bis d) ermittelten 1344 Walzenlagen, 676 Ringstellungen, 439.400 Walzenstellungen und 150.738.274.937.250 Steckermöglichkeiten berechnen. Er beträgt:

- 1344 · 676 · 439.400 · 150.738.274.937.250 = 60.176.864.903.260.346.841.600.000

Das sind mehr als 6·1025 Möglichkeiten und entspricht einer Schlüssellänge von fast 86 bit.

Der Schlüsselraum ist riesig groß. Wie allerdings im Hauptartikel über die Enigma ausführlicher erläutert wird, ist die Größe des Schlüsselraums jedoch nur eine notwendige, aber keine hinreichende Bedingung für die Sicherheit eines kryptographischen Verfahrens. Selbst eine so simple Methode wie eine einfache monoalphabetische Substitution verfügt (bei Verwendung von 26 Buchstaben wie die M4) über einen Schlüsselraum von 26! (Fakultät), das ist grob 4·1026 und entspricht ungefähr 88 bit und ist somit sogar noch etwas größer als bei der Enigma‑M4. Dennoch ist eine monoalphabetische Substitution sehr unsicher und kann leicht gebrochen (entziffert) werden.

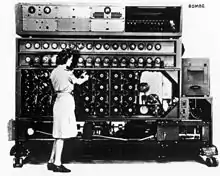

Entzifferung

Basierend auf den Ergebnissen, die polnische Codeknacker bereits vor dem Zweiten Weltkrieg erzielen konnten, arbeiteten britische Kryptoanalytiker seit Ausbruch des Krieges im etwa 70 km nordwestlich von London gelegenen Bletchley Park (B.P.)[17] an der Entzifferung der Enigma. Das wichtigste Hilfsmittel dabei war eine spezielle elektromechanische „Knackmaschine“, genannt die Turing-Bombe, die vom englischen Mathematiker Alan Turing ersonnen worden war, und mit der die jeweils gültigen Tagesschlüssel ermittelt werden konnten. Hierzu wurden „wahrscheinliche Wörter“ benötigt, also Textpassagen, die im zu entziffernden Klartext auftauchen. Der englische Fachbegriff dafür, wie er in B.P. verwendet wurde, ist Crib. Hierbei profitierten die Codebreakers von der deutschen Gründlichkeit bei der Abfassung von Routinemeldungen, wie Wetterberichten, mit wiederkehrenden Mustern, welche zur Entzifferung genutzt werden konnten. So gelang es mithilfe der Turing-Bombe bald nach Kriegsbeginn zunächst die von der Luftwaffe und später auch die vom Heer verschlüsselten Funksprüche zu entziffern.[18]

Die Verschlüsselungsverfahren der Kriegsmarine, also der „Schlüssel M“, zeigte sich deutlich widerstandsfähiger gegenüber den Entzifferungsversuchen. Schon die Enigma‑M3, mit ihren nur drei (und noch nicht vier) Walzen, war schwieriger zu brechen als die von Luftwaffe und Heer benutzte Enigma I. Dies lag außer an der Verwendung eines größeren Walzensortiments (acht statt nur fünf zur Auswahl) ganz wesentlich auch an einem besonders ausgeklügelten Verfahren zur Spruchschlüsselvereinbarung, das die Marine benutzte. Den britischen Codeknackern gelang der Einbruch in den Schlüssel M erst im Mai 1941 nach Kaperung des deutschen U‑Boots U 110 mitsamt einer intakten M3-Maschine und sämtlicher Geheimdokumente (Codebücher) inklusive der wichtigen Doppelbuchstabentauschtafeln durch den britischen Zerstörer Bulldog (Bild) am 9. Mai 1941.[19]

Eine besonders schmerzliche Unterbrechung („Black-out“) für die Briten gab es dann, als am 1. Februar 1942 die M3 (mit drei Walzen) bei den U‑Booten durch die M4 abgelöst wurde.[20] Dieses von den Deutschen „Schlüsselnetz Triton“ und von den Engländern Shark (deutsch: „Hai“) genannte Verfahren konnte zehn Monate lang nicht gebrochen werden, eine Zeit, von den U‑Boot-Fahrern die „zweite glückliche Zeit“ genannt, in der die deutsche U‑Bootwaffe erneut große Erfolge verbuchen konnte. Der Einbruch in Shark gelang erst im Dezember 1942,[21] nachdem der britische Zerstörer Petard am 30. Oktober 1942 im Mittelmeer das deutsche U‑Boot U 559 aufbrachte.[22] Ein Prisenkommando enterte das Boot und erbeutete wichtige geheime Schlüsselunterlagen wie Kurzsignalheft und Wetterkurzschlüssel, mit deren Hilfe es die Codeknacker in Bletchley Park schafften, auch die Enigma‑M4 und Triton zu überwinden.[23] Die Entzifferung der Nachrichten dauerte aber zunächst noch mehrere Tage, was ihren Wert schmälerte.[24]

Nun kamen auch die Amerikaner zu Hilfe, die unter Federführung von Joseph Desch[25] im United States Naval Computing Machine Laboratory (NCML), mit Sitz in der National Cash Register Company (NCR) in Dayton (Ohio), ab April 1943 mehr als 120 Stück[26] Hochgeschwindigkeitsvarianten der britischen Bombe produzierten, die speziell gegen die M4 gerichtet waren. Amerikanische Behörden, wie die Signal Security Agency (SSA), die Communications Supplementary Activity (CSAW), und die United States Coast Guard Unit 387 (USCG Unit 387) nahmen den Briten einen Großteil der aufwendigen täglichen „Knackarbeit“ ab und konnten Triton schnell und routinemäßig brechen. Die Briten überließen die Entzifferung der M4 nun ihren amerikanischen Verbündeten und deren schnellen Desch-Bombes. Ab September 1943 dauerte die Entzifferung von M4-Funksprüchen in der Regel weniger als 24 Stunden.[27] Allerdings war zu beachten, dass auch wenn ein Funkspruch vollständig entziffert werden konnte, nicht immer alle Teile verständlich waren, denn Positionsangaben wurden mithilfe eines besonderen Verfahrens „überschlüsselt“ und dadurch besonders geschützt. Die Kriegsmarine hatte dazu im November 1941 das sogenannte Adressbuchverfahren eingeführt.

Die Kaperung von U 505 am 4. Juni 1944, dem einzigen deutschen U‑Boot, das im Zweiten Weltkrieg von US-amerikanischen Schiffen aufgebracht und in einen Hafen abgeschleppt wurde,[28] war von „unschätzbaren Wert“,[29] nicht nur, weil eine Enigma erbeutet wurde, sondern wichtige Schlüsselunterlagen, wie Kurzsignalheft, Kenngruppenheft und vor allem das sogenannte Adressbuch.[30] Dies war die dringend gesuchte geheime Verfahrensvorschrift zur Überschlüsselung der U‑Boot-Standorte. Nach Ansicht des renommierten Marine-Historikers Ralph Erskine war das Adressbuch das wichtigste Geheimdokument, das dabei in alliierte Hände fiel (englisch “… making the Adressbuch the most valuable item to be taken from U 505”).[31] Die Ausbeute an Geheimmaterial kam der von U 110 und U 559 gleich oder übertraf diese sogar noch.[32]

Während des gesamten Krieges wurden in der Hut Eight (Baracke 8) in B.P. etwa 1.120.000 (mehr als eine Million) Marine-Funksprüche entziffert.[33] Dies umfasst den Zeitraum ab Herbst 1941 bis zur bedingungslosen Kapitulation der Wehrmacht im Mai 1945, wobei, mit Ausnahme des „Blackouts“ zwischen Februar und Dezember 1942, während der gesamten Zeit die wichtige Kontinuität (Unterbrechungsfreiheit) der Entzifferung gewahrt werden konnte.

Kriegsgeschichtliche Bedeutung

.jpg.webp)

Die Entzifferung des M4-Funkverkehrs hatte eine enorme Bedeutung für die alliierten Fortschritte in der U‑Boot-Abwehr. Die Meldungen der Boote mit genauen Positions- und Kursangaben lieferten den Alliierten ein komplettes strategisches Lagebild. Zwar verrieten sich die U‑Boote auch schon durch das bloße Absenden von Funktelegrammen, was durch Funkpeilung wie Huff-Duff von alliierten Kriegsschiffen detektiert und lokalisiert werden konnte. Und auch Radar als Mittel zur Funkortung auf See sowie ASDIC, eine frühe Form von Sonar, zur Schallortung unter Wasser war ein weiteres wichtiges taktisches Hilfsmittel zur U‑Boot-Jagd. Aber all dies erlaubte kein so vollständiges Lagebild, wie es das „Mitlesen“ der Funksprüche erbrachte.

Unmittelbare Folge der amerikanischen Entzifferungen war die Versenkung von elf der achtzehn deutschen Versorgungs-U‑Boote („Milchkühe“) innerhalb weniger Monate im Jahr 1943.[34][35] Dies führte zu einer Schwächung aller Atlantik-U‑Boote, die nun nicht mehr auf See versorgt werden konnten, sondern dazu die lange und gefährliche Heimreise durch die Biskaya zu den U‑Boot-Stützpunkten an der französischen Westküste antreten mussten.

Insbesondere zur Durchführung der Operation Overlord, der geplanten Invasion in der Normandie, war für die alliierte Führung die Kenntnis eines möglichst umfassenden, aktuellen und natürlich korrekten Lagebildes entscheidend wichtig. Nach Kaperung von U 505 unmittelbar vor dem geplanten „D-Day“, der dann zwei Tage später am 6. Juni stattfand, befürchteten sie, dass die deutschen Schlüsselprozeduren als Folge des Bekanntwerdens der Kaperung von U 505 plötzlich geändert werden könnten. So hätte der Bruch der Enigma-Schlüssel am Tag der Invasion eventuell verhindert werden können, mit möglicherweise fatalen Konsequenzen für die Invasionstruppen. Tatsächlich blieb aber alles unverändert und so konnte der Tageschlüssel nach gewohntem Muster mithilfe des Cribs „WETTERVORHERSAGEBISKAYA“, den die britischen Kryptoanalytiker leicht erraten konnten und korrekt vermuteten, in weniger als zwei Stunden nach Mitternacht gebrochen werden[36] und die Invasion gelang.

Viele deutsche U‑Boot-Fahrer, allen voran der ehemalige Chef des B‑Dienstes (Beobachtungsdienst) der Kriegsmarine, waren sich noch lange nach dem Krieg sehr sicher, dass „ihre“ Vierwalzen-Schlüsselmaschine „unknackbar“ gewesen ist.[37] Als dann Anfang der 1970er-Jahre britische Informationen bekannt wurden, die klar belegten, dass das Gegenteil der Fall war, löste dies bei den Überlebenden des U‑Boot-Kriegs einen regelrechten Schock aus, denn von den rund 40.000 deutschen U‑Boot-Fahrern waren etwa 30.000 vom Einsatz nicht heimgekehrt – die höchste Verlustrate aller deutschen Waffengattungen. Die besondere kriegsgeschichtliche Bedeutung der Enigma‑M4 und ihrer Entzifferung wird durch eine Aussage des ehemaligen britischen Premierministers Winston Churchill unterstrichen: „The only thing that really frightened me during the war was the U‑boat peril.“[38] (deutsch: „Das einzige, wovor ich im Krieg wirklich Angst hatte, war die U‑Boot-Gefahr.“)

Sicherheitskontrolle

Aufgrund verschiedener verdächtiger Ereignisse wurden auf deutscher Seite mehrfach Untersuchungen zur Sicherheit der eigenen Maschine angestellt. Ein bezeichnendes Beispiel für die deutschen Überlegungen, Vorgehensweisen, Schlussfolgerungen und daraus abgeleiteten Maßnahmen kann einem englischsprachigen, damals als TOP SECRET „ULTRA“ eingestuften, hochgeheimen Verhörprotokoll entnommen werden, das unmittelbar nach dem Krieg, am 21. Juni 1945, vom alliierten (britisch-amerikanischen) TICOM (Target Intelligence Committee) in der Marinenachrichtenschule in Flensburg-Mürwik erstellt worden ist.[39] Es protokolliert die Aussagen des deutschen Marineoffiziers, Lt.z.S Hans-Joachim Frowein, der von Juli bis Dezember 1944 die Aufgabe erhalten hatte, im OKM/4 Skl II (Abteilung II der Seekriegsleitung) die Sicherheit der M4 zu untersuchen. Der in diesem Zusammenhang ebenfalls verhörte führende deutsche Kryptoanalytiker Wilhelm Tranow erklärte als Grund für diese Untersuchung die extrem hohe Verlustrate, unter der die deutsche U‑Boot-Waffe insbesondere 1943 und im ersten Halbjahr 1944 zu leiden hatte. Die deutsche Marineleitung konnte sich dies nicht erklären, speziell nicht, warum U‑Boote an ganz bestimmten Positionen versenkt wurden, und stellte sich erneut die Frage: „Ist die Maschine sicher?“

Zur Klärung dieser Frage wurde Frowein ab Juli 1944 für ein halbes Jahr von Skl III an Skl II abgestellt mit dem Befehl, eine gründliche Untersuchung der Sicherheit der Vierwalzen-Enigma durchzuführen. Dazu wurden ihm zwei weitere Offiziere sowie zehn Mann zugeteilt. Sie begannen ihre Untersuchungen mit der Annahme, der Feind kenne die Maschine, inklusive aller Walzen, und ihm läge ein vermuteter Klartext (Crib) von 25 Buchstaben Länge vor. Grund für die Wahl dieser relativ geringen Crib-Länge war ihr Wissen, dass U‑Boot-Funksprüche häufig nur sehr kurz waren. Das Ergebnis ihrer Untersuchung war: Dies reicht aus, um Walzenlage und Stecker zu erschließen.

Frowein war in der Lage, den britischen Verhöroffizieren seine damaligen Überlegungen und Vorgehensweisen bei der Aufklärung der eigenen Maschine detailliert zu erläutern. Obwohl weder er noch einer seiner Mitarbeiter zuvor Erfahrungen in der Kryptanalyse von Schlüsselmaschinen gesammelt hatten, beispielsweise der kommerziellen Enigma, war ihnen innerhalb eines halben Jahres, zumindest in der Theorie, der Bruch der M4 gelungen. Die entwickelten Methodiken hatten verblüffende Ähnlichkeit mit den von den Briten in B.P. tatsächlich angewandten Verfahren, was aber Frowein natürlich nicht wusste. Wie er weiter ausführte, hatte er darüber hinaus erkannt, dass seine Einbruchsmethode allerdings empfindlich gestört wurde, falls es zu einem Fortschalten der linken oder mittleren Walze innerhalb des Cribs kam. Dann wären bei der Kryptanalyse Fallunterscheidungen nötig geworden, die den Arbeitsaufwand um den Faktor 26 erhöht hätten, was als praktisch untragbar hoch für einen möglichen Angreifer erachtet wurde.

Nach Vorlage der Ergebnisse kam die Skl zu dem Schluss, dass zwar die M3 und selbst die M4 theoretisch angreifbar seien, aber dies dann nicht mehr der Fall sei, wenn man dafür sorgte, dass die Walzenfortschaltung (der mittleren Walze) ausreichend häufig passierte. Im Dezember 1944 wurde daher befohlen, dass ab sofort nur noch Walzen mit zwei Übertragskerben, also eine der Walzen VI, VII oder VIII, als rechte Walze eingesetzt werden durfte. Durch diese Maßnahme wurde zwar die Anzahl der möglichen Walzenlagen halbiert (von 8·7·6 = 336 auf 8·7·3 = 168), was eine Schwächung der kombinatorischen Komplexität bedeutete, gleichzeitig allerdings die Maschine gegen die erkannte Schwäche gestärkt.

Wie seine britischen Verhöroffiziere schon damals wussten, waren Froweins Untersuchungsergebnisse und Schlussfolgerungen durchaus zutreffend und auch die daraus abgeleiteten Maßnahmen der Skl zur kryptographischen Stärkung der M4 grundsätzlich richtig. Dennoch unterschätzten die Deutschen das bis dahin bereits erfolgte vollständige Eindringen der Alliierten in die Enigma. Wären statt nur zwei Kerben beispielsweise mindestens fünf verwendet worden (wie bei der britischen Typex), um das Fortschalten der Walzen wesentlich häufiger zu gestalten, und wären alle acht Walzen (statt nur drei) so ausgestattet gewesen, hätte es vermutlich geholfen. Allerdings hätten auch solche Maßnahmen einen Einbruch nicht sicher verhindern können. Viel besser wäre es gewesen, die Walzen, ähnlich wie bei der ab 1944 vereinzelt bei der Luftwaffe eingesetzten Umkehrwalze Dora,[40][41][42] frei verdrahtbar zu gestalten, und die Anzahl der in der Enigma befindlichen Walzen nicht auf nur drei oder vier zu beschränken, sondern, ähnlich wie bei der Enigma II (aus dem Jahr 1929), acht Walzen nebeneinander in der Maschine zu verwenden.[43] Das entscheidende kryptographische Element des Schlüssels, für das es keine kryptanalytische Abkürzung gibt, nämlich die Anzahl der Walzenlagen, hätte bei acht austauschbaren Walzen dann 8! oder 40.320 betragen statt der tatsächlich realisierten vergleichsweise winzigen 336 oder nur 168.

Vor allem aber kam jegliche noch im Dezember 1944 umgesetzte Stärkung um mindestens fünf Jahre zu spät, um die bis dahin erreichten alliierten Erfolge noch zu gefährden oder gar zu verhindern. Die Kriegsmarine ließ die Untersuchungsergebnisse auch den anderen Wehrmachtteilen zukommen, die weiterhin nur die im Vergleich zur M4 kryptographisch schwächere Enigma I mit ihren lediglich drei Walzen und den daraus resultierenden nur 60 Walzenlagen verwendete. Laut Froweins Aussage im TICOM-Bericht zeigte sich die Heeresführung „erstaunt über die Ansicht der Marine, die auf dieser Untersuchung fußte“ (…the Army were astonished at the Navy’s view based on this investigation).[44]

Chronologie

Im Folgenden sind einige wichtige Zeitpunkte zur Geschichte der Enigma‑M4 aufgelistet:

| 23. Feb. 1918 | Erstes Patent zur Enigma |

| 26. Jul. 1939 | Zweitägiges alliiertes Geheimtreffen bei Pyry (Übergabe der Walzen I bis V)[45] |

| 12. Feb. 1940 | Erbeutung der Walzen VI und VII von U 33[46] |

| Aug. 1940 | Erbeutung der Walze VIII[47] |

| Mai 1941 | Bletchley Park erhält ein von U 110 erbeutetes Exemplar des Wetterkurzschlüssels |

| 5. Okt. 1941 | Einführung des Schlüsselnetzes „Triton“ für die U‑Boote zunächst noch mit der M3 |

| 15. Okt. 1941 | Einführung des Schlüsselnetzes „Neptun“ für die Schlachtschiffe bereits mit der M4 |

| 1. Feb. 1942 | Einführung der M4 nun auch für die U‑Boote (zunächst nur Griechenwalze β) |

| 30. Okt. 1942 | HMS Petard erbeutet zweite Ausgabe des Wetterkurzschlüssels von U 559 |

| 12. Dez. 1942 | B.P. gelingt der Einbruch in Triton |

| 10. März 1943 | Dritte Ausgabe des Wetterkurzschlüssels |

| 1. Juli 1943 | Einführung der Griechenwalze γ[48] |

| Jahr | J | F | M | A | M | J | J | A | S | O | N | D |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 1939 | o | o | o | o | ||||||||

| 1940 | o | o | o | o | o | o | o | o | o | o | o | o |

| 1941 | o | o | o | o | # | # | # | # | # | o | # | # |

| 1942 | # | o | o | o | o | o | o | o | o | o | o | # |

| 1943 | # | # | o | # | # | # | # | # | # | # | # | # |

| 1944 | # | # | # | # | # | # | # | # | # | # | # | # |

| 1945 | # | # | # | # | # |

Legende:

- o Keine Entzifferung möglich

- # Entzifferung gelingt

Auffällig sind die drei Lücken (o) in der Entzifferungsfähigkeit der Alliierten. Die Gründe dafür sind: Im Oktober 1941 wurde „Triton“ als ein eigenes Schlüsselnetz nur für die U‑Boote (zunächst noch mit der M3) gebildet. Im Februar 1942 wurde die M4 eingeführt, die erst zehn Monate später im Dezember überwunden werden konnte. Im März 1943 gab es eine neue Ausgabe des Wetterkurzschlüssels. Ab September 1943 wurden die M4-Funksprüche in der Regel innerhalb von 24 Stunden gebrochen.

Authentischer Funkspruch

.jpg.webp)

Als Beispiel dient eine Mitteilung von Kapitänleutnant Hartwig Looks, Kommandant des deutschen U‑Boots U 264, die am 19. November 1942 mit einer Enigma‑M4 verschlüsselt wurde. Vor der Verschlüsselung übertrug der Funker den Text in eine Kurzfassung, die er dann Buchstabe für Buchstabe mit der M4 verschlüsselte und schließlich den Geheimtext im Morsecode sendete. Da die Enigma nur Großbuchstaben verschlüsseln kann, wurden Zahlen ziffernweise ausgeschrieben, Satzzeichen durch „Y“ für Komma und „X“ für Punkt ersetzt, Eigennamen in „J“ eingeschlossen sowie wichtige Begriffe oder Buchstaben als Schutz vor Missverständnissen durch Übertragungsfehler verdoppelt oder verdreifacht. Außerdem war es bei der Marine üblich, den Text in Vierergruppen anzuordnen, während Heer und Luftwaffe Fünfergruppen benutzten. Kurze Funksprüche sowie die in der Praxis nahezu unvermeidlichen Schreib- und Übertragungsfehler erschweren dabei Entzifferungen, die sich auf statistische Analysen stützen.

- Von U 264 Hartwig Looks – Funktelegramm 1132/19 – Inhalt:

- Bei einem Angriff durch Wasserbomben wurden wir unter Wasser gedrückt. Der letzte von uns erfasste Standort des Gegners war um 8:30 Uhr das Marine-Quadrat AJ 9863, Kurs 220 Grad, Geschwindigkeit 8 Seemeilen pro Stunde. Wir stoßen nach. Wetterdaten: Luftdruck 1014 Millibar fallend. Wind aus Nord-Nord-Ost, Stärke 4. Sichtweite 10 Seemeilen.

Verkürzter Klartext:

- Von Looks – FT 1132/19 – Inhalt:

- Bei Angriff unter Wasser gedrückt, Wabos.

- Letzter Gegnerstand 0830 Uhr

- Mar.-Qu. AJ 9863, 220 Grad, 8 sm. Stosse nach.

- 14 mb, fällt. NNO 4. Sicht 10.

Transkribierter Klartext in Vierergruppen:

vonv onjl ooks jfff ttte inse insd reiz woyy eins neun inha ltxx beia ngri ffun terw asse rged ruec ktyw abos xlet zter gegn erst andn ulac htdr einu luhr marq uant onjo tane unac htse chsd reiy zwoz wonu lgra dyac htsm ysto ssen achx eins vier mbfa ellt ynnn nnno oovi erys icht eins null

Geheimtext (mit Schreib- und Übertragungsfehlern):

NCZW VUSX PNYM INHZ XMQX SFWX WLKJ AHSH NMCO CCAK UQPM KCSM HKSE INJU SBLK IOSX CKUB HMLL XCSJ USRR DVKO HULX WCCB GVLI YXEO AHXR HKKF VDRE WEZL XOBA FGYU JQUK GRTV UKAM EURB VEKS UHHV OYHA BCJW MAKL FKLM YFVN RIZR VVRT KOFD ANJM OLBG FFLE OPRG TFLV RHOW OPBE KVWM UQFM PWPA RMFH AGKX IIBG

Der Geheimtext konnte am 2. Februar 2006 mit den folgenden Schlüsseleinstellungen entziffert werden[51] (siehe auch „Moderne Entzifferung der M4“ unter Weblinks):

Schlüssel:

- UKW: Bruno, Walzenlage: Beta 2 4 1

- Ringstellung: AAAV

- Stecker: AT BL DF GJ HM NW OP QY RZ VX

- Spruchschlüssel: VJNA

Entzifferter Text (mit Schreib- und Übertragungsfehlern):

„von von j looks j hff ttt eins eins drei zwo yy qnns neun inhalt xx bei angriff unter wasser gedrueckt y wabos x letzter gegnerstand nul acht drei nul uhr mar qu anton jota neun acht seyhs drei y zwo zwo nul grad y acht sm y stosse nach x ekns vier mb faellt y nnn nnn ooo vier y sicht eins null“

Literatur

- Arthur O. Bauer: Funkpeilung als alliierte Waffe gegen deutsche U‑Boote 1939–1945. Selbstverlag, Diemen Niederlande 1997, ISBN 3-00-002142-6.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-67931-6.

- Ralph Erskine, Frode Weierud: Naval Enigma – M4 and its Rotors. In: Cryptologia. Band 11, Nr. 4, 1987, S. 235–244, doi:10.1080/0161-118791862063.

- Stephen Harper: Kampf um Enigma. Die Jagd auf U‑559. Mittler, Hamburg 2001, ISBN 3-8132-0737-4.

- OKM: Der Schlüssel M – Verfahren M Allgemein. Berlin 1940. cryptomuseum.com (PDF; 3,3 MB)

- Joachim Schröder: Folgenschwerer Fund – Der „Fall“ U 110 und die sensationelle Erbeutung der „Enigma“. In: Clausewitz – Das Magazin für Militärgeschichte, Heft 1, 2015, S. 56–61.

- Hugh Sebag-Montefiore: Enigma – The battle for the code. Cassell Military Paperbacks, London 2004, ISBN 0-304-36662-5.

Weblinks

Details

- Enigma M4 im Crypto Museum (englisch).

- Schlüssel M4 Fotogalerie und Erläuterungen zur M4 und Zubehör (englisch).

- The History of Hut Eight 1939 – 1945 von A. P. Mahon (englisch).

- Die verschiedenen Arten von U‑Boot-Funksprüchen (PDF, 378 kB), Auszüge aus dem Buch von Arthur O. Bauer.

- The pinch from U 559, Erbeutung des Wetterkurzschlüssels und des Kurzsignalhefts (englisch).

Dokumente

- Der Schlüssel M (PDF; 3,3 MB), Scan der Originalvorschrift von 1940 im Crypto Museum.

- Doppelbuchstabentauschtafeln Kennwort: „Quelle“.

- Doppelbuchstabentauschtafeln Kennwort: „Meer“.

- Doppelbuchstabentauschtafel B Kennwort: „Fluß“ (authentische Schreibweise).

Entzifferungen

- Breaking German Navy Ciphers, moderne Entzifferung der M4 (englisch).

- M4 Message Breaking Project, moderne Entzifferung der M4 (englisch).

- Allied Breaking of Naval Enigma von Ralph Erskine (englisch).

Exponate

Fotos, Videos und Audios

- Foto einer „Griechenwalze“ Beta (β) im Crypto Museum.

- Video-Interview mit Hartwig Looks (2003) zu einem Geleitzugangriff bei YouTube (4′15″).

Nachbauprojekte

- Nachbau einer M4.

- Nachbau einer M4 (englisch).

Simulationen der M4

Einzelnachweise

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 115.

- Der Schlüssel M – Verfahren M Allgemein. Oberkommando der Kriegsmarine, Berlin 1940, S. 26. cdvandt.org (PDF; 0,7 MB) abgerufen am 29. Dezember 2020.

- Enigma M4 und Neptun im Crypto Museum (englisch), abgerufen am 21. Dezember 2020.

- Scan eines (damals) geheimen Schreibens des OKM vom 15. Oktober 1941 an den Befehlshaber der Schlachtschiffe mit Eingangsstempel vom 23. Oktober 1941, abgerufen im Crypto Museum am 21. Dezember 2020.

- Ralph Erskine, Frode Weierud: Naval Enigma – M4 and its Rotors. Cryptologia, 11:4, 1987, S. 237, doi:10.1080/0161-118791862063.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 119.

- Der Schlüssel M – Verfahren M Allgemein. Oberkommando der Kriegsmarine, Berlin 1940, S. 23. cdvandt.org (PDF; 0,7 MB) abgerufen 15. April 2008

- Arthur O. Bauer: Funkpeilung als alliierte Waffe gegen deutsche U‑Boote 1939–1945. Selbstverlag, Diemen Niederlande 1997, S. 31–48, ISBN 3-00-002142-6.

- Dirk Rijmenants: Enigma Message Procedures Used by the Heer, Luftwaffe and Kriegsmarine. Cryptologia, 2010, 34:4, S. 329–339, doi:10.1080/01611194.2010.486257.

- Authentische Schlüsseltafel Schlüssel M Triton. PDF; 0,5 MB abgerufen am 4. April 2021 in Frode Weierud’s CryptoCellar.

- Der Schlüssel M – Verfahren M Allgemein. Oberkommando der Kriegsmarine, Berlin 1940, S. 26. cdvandt.org (PDF; 0,7 MB) abgerufen: 15. April 2008

- Louis Kruh: How to use the German Enigma Cipher Machine – A Photographic Essay. Cryptologia, 1983, 7:4, S. 291–296, doi:10.1080/0161-118391858026.

- Arthur O. Bauer: Funkpeilung als alliierte Waffe gegen deutsche U‑Boote 1939–1945. Selbstverlag, Diemen Niederlande 1997, ISBN 3-00-002142-6, S. 33.

- Ralph Erskine, Frode Weierud: Naval Enigma – M4 and its Rotors. Cryptologia, 1987, 11:4, S. 235–244, doi:10.1080/0161-118791862063.

- John A. N. Lee, Colin Burke, Deborah Anderson: The US Bombes, NCR, Joseph Desch, and 600 WAVES – The first Reunion of the US Naval Computing Machine Laboratory. IEEE Annals of the History of Computing, 2000. S. 35. thecorememory.com (PDF; 0,5 MB) abgerufen am 23. Mai 2018.

- Impact Of Bombe On The War Effort, abgerufen am 23. Mai 2018.

- Gordon Welchman: The Hut Six Story – Breaking the Enigma Codes. Allen Lane, London 1982; Cleobury Mortimer M&M, Baldwin Shropshire 2000, S. 11. ISBN 0-947712-34-8

- Gordon Welchman: The Hut Six Story - Breaking the Enigma Codes. Allen Lane, London 1982; Cleobury Mortimer M&M, Baldwin Shropshire 2000, ISBN 0-947712-34-8, S. 230.

- Hugh Sebag-Montefiore: Enigma – The battle for the code. Cassell Military Paperbacks, London 2004, ISBN 0-304-36662-5, S. 149 ff.

- Hugh Sebag-Montefiore: Enigma – The battle for the code. Cassell Military Paperbacks, London 2004, ISBN 0-304-36662-5, S. 225.

- Rudolf Kippenhahn: Verschlüsselte Botschaften, Geheimschrift, Enigma und Chipkarte. Rowohlt, Reinbek bei Hamburg 1999, ISBN 3-499-60807-3, S. 247.

- Stephen Harper: Kampf um Enigma – Die Jagd auf U‑559. Mittler, Hamburg 2001, ISBN 3-8132-0737-4, S. 50 ff.

- Stephen Harper: Kampf um Enigma – Die Jagd auf U‑559. Mittler, Hamburg 2001, ISBN 3-8132-0737-4, S. 66 ff.

- Naval Enigma bei macs.hw.ac.uk (englisch), abgerufen am 30. Dezember 2020.

- Hugh Sebag-Montefiore: Enigma – The battle for the code. Cassell Military Paperbacks, London 2004, ISBN 0-304-36662-5, S. 311.

- Jennifer Wilcox: Solving the Enigma – History of the Cryptanalytic Bombe. Center for Cryptologic History, NSA, Fort Meade 2001, S. 52. nsa.gov (Memento vom 19. Juli 2004 im Internet Archive) (PDF; 0,6 MB) abgerufen 26. März 2008.

- Naval Enigma bei macs.hw.ac.uk (englisch), abgerufen am 30. Dezember 2020.

- Bereits am 28. August 1941 hatten die Briten U 570 erbeutet, nach Island abgeschleppt und am 19. September 1941 als HMS Graph in den Dienst der Royal Navy gestellt.

- Clay Blair: U‑Bootkrieg Bd. 2, S. 795.

- Ralph Erskine: Captured Kriegsmarine Enigma Documents at Bletchley Park, Cryptologia, 2008, 32:3, S. 199–219, doi:10.1080/01611190802088318.

- Ralph Erskine: The German Naval Grid in World War II. Cryptologia, 1992, 16:1, S. 47, doi:10.1080/0161-119291866757.

- Clay Blair: U‑Bootkrieg Bd. 2, S. 798.

- The History of Hut Eight 1939 – 1945 by A. P. Mahon (englisch), S. 115. Abgerufen: 17. Juni 2016.

- Erich Gröner: Die deutschen Kriegsschiffe 1815–1945;- Band 3: U‑Boote, Hilfskreuzer, Minenschiffe, Netzleger, Sperrbrecher. Bernard & Graefe, Koblenz 1985, ISBN 3-7637-4802-4, S. 118f

- Nach Eberhard Rössler: Geschichte des deutschen U‑Bootbaus. Band 1. Bernard & Graefe, Bonn 1996, ISBN 3-86047-153-8, S. 248–251 gingen von Mai bis Oktober 1943 die folgenden Boote vom Typ XB (4 von 8) beziehungsweise Typ XIV (7 von 10) verloren:

- am 15. Mai; jedoch lt. Wikipedia am 16. Mai U 463 (Typ XIV),

- am 12. Juni U 118 (Typ XB),

- am 24. Juni U 119 (Typ XB),

- am 13. Juli U 487 (Typ XIV),

- am 24. Juli U 459 (Typ XIV),

- am 30. Juli U 461 (Typ XIV),

- am 30. Juli U 462 (Typ XIV),

- am 04. Aug. U 489 (Typ XIV),

- am 07. Aug. U 117 (Typ XB),

- am 04. Okt. U 460 (Typ XIV),

- am 28. Okt. U 220 (Typ XB).

- Francis Harry Hinsley, Alan Stripp: Codebreakers – The inside story of Bletchley Park. Oxford University Press, Reading, Berkshire 1993, ISBN 0-19-280132-5, S. 121.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 221.

- Winston Churchill: The Second World War. 1948 bis 1954, Sechs Bände. (deutsch: Der Zweite Weltkrieg. Scherz-Verlag, Bern/ München/ Wien 1985, ISBN 3-502-16131-3), ausgezeichnet mit dem Nobelpreis für Literatur.

- TICOM I-38: Report on Interrogation of Lt. Frowein of OKM/4 SKL III, on his Work on the Security on the German Naval Four-Wheel Enigma. Marinenachrichtenschule, Flensburg-Mürwik, Juni 1945. (englisch).

- Philip Marks: Umkehrwalze D: Enigma’s rewirable reflector – Part 1. In: Cryptologia, 25:2, 2001, S. 101–141.

- Philip Marks: Umkehrwalze D: Enigma’s rewirable reflector – Part 2. In: Cryptologia, 25:3, 2001, S. 177–212.

- Philip Marks: Umkehrwalze D: Enigma’s rewirable reflector – Part 3. In: Cryptologia, 25:4, 2001, S. 296–310.

- Louis Kruh, Cipher Deavours: The commercial Enigma – Beginnings of machine cryptography. Cryptologia, 26:1, S. 1–16, doi:10.1080/0161-110291890731.

- TICOM I-38: Report on Interrogation of Lt. Frowein of OKM/4 SKL III, on his Work on the Security on the German Naval Four-Wheel Enigma. Marinenachrichtenschule, Flensburg-Mürwik, Juni 1945, S. 5. (englisch).

- Ralph Erskine: The Poles Reveal their Secrets – Alastair Dennistons’s Account of the July 1939 Meeting at Pyry. Cryptologia. Rose-Hulman Institute of Technology. Taylor & Francis, Philadelphia PA 30.2006,4, S. 294

- David Kahn: An Enigma Chronology. Cryptologia. Rose-Hulman Institute of Technology. Taylor & Francis, Philadelphia PA 17.1993,3, S. 240, ISSN 0161-1194.

- David Kahn: An Enigma Chronology. Cryptologia. Rose-Hulman Institute of Technology. Taylor & Francis, Philadelphia PA 17.1993,3, S. 239, ISSN 0161-1194.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 220.

- Allied breaking of Naval Enigma abgerufen 17. April 2008.

- Looks Message, abgerufen am 28. Dezember 2020.

- Authentischer Funkspruch von U 264 und dessen Entzifferung, abgerufen am 28. Dezember 2020.