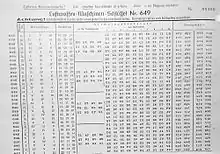

Schlüsseltafel

Schlüsseltafel wird in der Kryptologie ein geheimes und zumeist tabellarisches Verzeichnis genannt, das übersichtlich die in einem bestimmten Zeitraum gültigen und somit zu verwendenden kryptologischen Schlüssel angibt. Danach gelten diese Schlüssel als „verbraucht“ und dürfen nicht mehr verwendet werden.

Bei symmetrischen Verfahren (sowohl bei manuell durchzuführenden als auch bei maschinellen Methoden) wird zur Verschlüsselung und Entschlüsselung derselbe Schlüssel verwendet. Hier ist es sinnvoll und üblich, dass sowohl der Sender als auch der Empfänger der verschlüsselten Nachricht(en) – und sonst möglichst niemand – im Besitz derselben Schlüsseltafel sind. Diese wird zumeist im Voraus zwischen Sender und Empfänger ausgetauscht oder aber von einer zentralen Schlüsselstelle an beide verteilt. Im letzteren Fall gibt es einen Dritten, der die geheimen Schlüssel kennt, was prinzipiell nachteilig für die Sicherheit sein kann.

Oft findet auch geheime Kommunikation zwischen mehr als zwei Teilnehmern statt. Für solch ein „Schlüsselnetz“ können mehrere Kopien der Schlüsseltafel hergestellt und jeweils eine an jede der beteiligten Stellen verteilt werden. Stets ist zu beachten, dass kein einziges Exemplar in „feindliche Hände“ fällt. In dem Fall wäre der verschlüsselte Nachrichtenverkehr im gesamten Netz kompromittiert, das heißt, die Nachrichten könnten dann durch Unbefugte „mitgelesen“ werden.

Ein Beispiel aus dem Zweiten Weltkrieg ist das Schlüsselnetz Triton, das die deutsche Kriegsmarine zur geheimen Kommunikation des Befehlshabers der U-Boote (BdU) mit den im Atlantik auf alliierte Geleitzüge operierenden U-Booten nutzte.

Literatur

- Friedrich L. Bauer: Entzifferte Geheimnisse, Methoden und Maximen der Kryptographie. Springer, Berlin 2000 (3. Aufl.), ISBN 3-540-67931-6.

Weblinks

- Luftwaffen-Maschinenschlüssel Nr. 619 (PDF; 316 kB), authentische Schlüsseltafel zur Enigma. Abgerufen: 25. April 2018.