Tor (Netzwerk)

Tor ist ein Overlay-Netzwerk zur Anonymisierung von Verbindungsdaten. Es wird für TCP-Verbindungen eingesetzt und kann beispielsweise im Internet für Browsing, Instant Messaging, IRC, SSH, E-Mail oder P2P benutzt werden. Tor schützt seine Nutzer vor der Analyse des Datenverkehrs. Es basiert auf der Idee des Onion-Routings. „TOR“ war ursprünglich ein Akronym für The Onion Routing[4] oder The Onion Router (englisch onion für Zwiebel). Da das Projekt den Namen nicht mehr als Akronym verwendet, schreibt man „Tor“ nicht mehr in Versalien.[5] Im Juli 2021 nutzten täglich ca. 2 Millionen Nutzer das Tor-Netzwerk.[6]

| Tor | |

|---|---|

| |

| Basisdaten | |

| Entwickler | Roger Dingledine und Nick Mathewson |

| Erscheinungsjahr | 20. September 2002[1] |

| Aktuelle Version | 0.4.6.7[2] (16. August 2021) |

| Betriebssystem | plattformübergreifend |

| Programmiersprache | C, Python |

| Kategorie | Sicherheitssoftware |

| Lizenz | BSD-Lizenz |

| deutschsprachig | ja |

| torproject.org http://2gzyx…53wid.onion/de – Onion Service, nur über das Tor-Netzwerk erreichbar.[3] | |

Geschichte

Die ersten Ideen für Tor stammen aus dem Jahr 2000. Zwei Jahre später wurde die Arbeit an Tor durch Matej Pfajfar an der Universität Cambridge begonnen. Darauf folgte am 20. September 2002 die Veröffentlichung der ersten Alpha-Version.[7] In der Anfangszeit von 2001 bis 2006 wurde Tor durch das United States Naval Research Laboratory mit Unterstützung des Office of Naval Research (ONR) und der Defense Advanced Research Projects Agency (DARPA),[8] vertreten durch Paul Syverson, unterstützt.

Die weitere Entwicklung wurde vom Freehaven-Projekt unterstützt. Die Electronic Frontier Foundation (EFF) unterstützte die Entwicklung von Tor zwischen dem letzten Quartal 2004 bis ins späte Jahr 2005 hinein.[8] Im Dezember 2006 gründeten Dingledine, Mathewson und andere das Tor-Projekt, die The Tor Project, Inc, eine Non-Profit-Organisation für Forschung und Bildung, verantwortlich für die Aufrechterhaltung von Tor.[9]

Im März 2011 wurde das Tor-Projekt von der Free Software Foundation mit dem Preis für gesellschaftlichen Nutzen (engl. „social benefit“) ausgezeichnet. Als Grund wurde angegeben, dass Tor weltweit ca. 36 Millionen Menschen unzensierten Zugang zum Internet mit der Kontrolle über Privatsphäre und Anonymität ermögliche. Tor habe sich als sehr wichtig für die Oppositionsbewegungen im Iran und in Ägypten erwiesen.[10] Im Jahr 2011 finanzierte sich das Projekt zu etwa 60 % aus Zuwendungen der US-Regierung und zu 40 % aus privaten Spenden.[11]

Im Juni 2014 machte der Fall des Erlanger Studenten Sebastian Hahn[12] eine größere Öffentlichkeit und insbesondere den gerade tagenden NSA-Untersuchungsausschuss darauf aufmerksam, dass die NSA neben der Bundeskanzlerin auch den Betreiber eines Tor-Knotens überwacht.[13]

Seit Ende Oktober 2014 ist Facebook über eine eigene Adresse im Tor-Netzwerk erreichbar (https://www.facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion/), um damit den Zugang für Menschen zu erleichtern, in deren Ländern der Zugang zu Facebook durch Zensur erschwert wird.[14][15] DigiCert hat für Facebook eines der ersten TLS-Zertifikate für eine .onion-Adresse ausgestellt.[16]

Die bisherige Tor-Führungsspitze, der Verwaltungsrat, hat im Juli 2016 sechs neue Mitglieder gewählt und ist gleichzeitig selbst zurückgetreten. Zu den zurückgetretenen zählen auch die Projektmitgründer Roger Dingledine und Nick Matthewson, die jedoch weiterhin die technische Entwicklung des Dienstes leiten. Zum neuen Aufsichtsgremium gehören unter anderem der prominente Kryptologe Bruce Schneier und die Leiterin der Electronic Frontier Foundation, Cindy Cohn.[17]

2019 stellten die BBC und die Deutsche Welle ihre Internetseiten über das Tor-Netzwerk bereit, um Zensurmaßnahmen von antidemokratischen Staaten zu umgehen.[18][19]

Hilfsprogramme

Ideal für Verbindungen aus Diktaturen (autoritäre Länder) mit strenger Zensur im Internet.

Tor Browser

| Tor Browser | |

|---|---|

Tor Browser unter Windows 10 | |

| Basisdaten | |

| Entwickler | The Tor Project, Inc, Roger Dingledine |

| Erscheinungsjahr | 20. September 2002[1] |

| Aktuelle Version | 11.0.6[20] (09. Februar 2022) |

| Betriebssystem | GNU/Linux[21], Microsoft Windows[21], BSD-Betriebssystem[21], macOS[21], Android[22], Unix-ähnliches System |

| Programmiersprache | C[23][24], Python, Rust[25] |

| Lizenz | 3-Klausel-BSD-Lizenz[26] |

| deutschsprachig | ja |

| www.torproject.org | |

Der Tor Browser (auch Tor Browser Bundle) enthält eine vorkonfigurierte Kombination aus Tor (Client) und einer modifizierten Version des Browsers Mozilla Firefox ESR (mit NoScript, HTTPS Everywhere, Torbutton und TorLauncher). Dank der auf Einfachheit ausgelegten Software ist auch Laien ein schneller Einstieg in das Tor-Netzwerk möglich.[27] Das Paket ist portabel und kann somit auch wie im Fall des PrivacyDongle von einem Wechseldatenträger gestartet werden, wodurch es relativ unabhängig vom laufenden Betriebssystem ist. Die Standardsuchmaschine ist duckduckgo. Wirksam zur Verhinderung von Filterblasen und Canvas Fingerprinting.

Orbot (Android ab Version 2.0)

Orbot ist ein quelloffener Tor-Proxy für Android, der bei gerooteten Android-Geräten den gesamten Internetverkehr durch das Tor-Netzwerk leiten kann. Alternativ können Apps einen SOCKS- oder HTTP(S)-Proxy nutzen. Die Portnummer kann in Orbot eingestellt werden. Einige Apps, z. B. ChatSecure, F-Droid oder Xabber, bieten eine Option an, die es dem Nutzer erlaubt, den Traffic über Orbot zu leiten, ohne das genutzte Protokoll des Proxys und die Portnummer einstellen zu müssen. Eine weitere App namens OrWall kann sämtlichen Datenverkehr, der nicht durch Orbot geleitet wird, blockieren (siehe auch Firewall und Whitelisting). Orbot kann die VPN-API von Android nutzen und den Traffic ausgewählter Apps über das Tor-Netzwerk leiten. Es sollte darauf geachtet werden, dass der Nutzer über eindeutige Gerätekennungen und Tracking-IDs trotzdem identifiziert werden kann.[28]

Orfox (Android) und Tor Browser für Android

Orfox ist ein speziell für das Tor-Netzwerk optimierter, quelloffener Browser für Android, der auch sonst sehr großen Wert auf den Schutz der Privatsphäre legt. Er kommt auf Geräten ohne Root-Berechtigungen zum Einsatz, um zusammen mit Orbot anonym mit einem Tor-Proxy zu surfen. Für die Nutzung von Orfox muss Orbot gestartet und eine Verbindung zum Tor-Netzwerk hergestellt sein.

Seit September 2018 stand, alternativ zu Orfox, der Tor Browser für Android als Alphaversion zur Verfügung. Am 21. Mai 2019 wurde die erste stabile Version für Android veröffentlicht. Noch im selben Jahr wurde der Browser Orfox offiziell durch den Tor Browser für Android abgelöst.[29][30]

Onion Browser (Apple iOS ab Version 5.1)

Der Onion Browser ist ein Browser für Apple iOS, der die Seitenaufrufe über das Tor-Netzwerk durchführt. Er ist kostenlos im iOS App Store erhältlich, die Quelldateien sind auf GitHub offen verfügbar.[31][32]

Brave (Private browsing mode)

Snowflake

Snowflake stellt zensierten Internetnutzern den Zugang zum Tor-Netzwerk als Tor-Bridge über temporäre Proxys mittels WebRTC zur Verfügung. Dies wird über die Installation von Firefox- und Chrome-Plugins oder einer Browser- bzw. Standalone-Instanz von Freiwilligen ermöglicht. Clients stellen dann WebRTC-Verbindungen zu dem Browser oder der Instanz her, der dann den Datenverkehr zwischen dem Snowflake-Proxy und der Snowflake-Bridge vermittelt.[33][34] Derzeit (Stand: Juli 2021) sind ungefähr 8.000 Snowflake-Proxies pro Tag verfügbar. Der Einzug als Standard-Bridge in den Tor-Browser erfolgte in der Version 10.5.[35]

Sonstige Anwendungen

Sicherheit Betriebssystem

Arbeitsweise

Anonymes Surfen

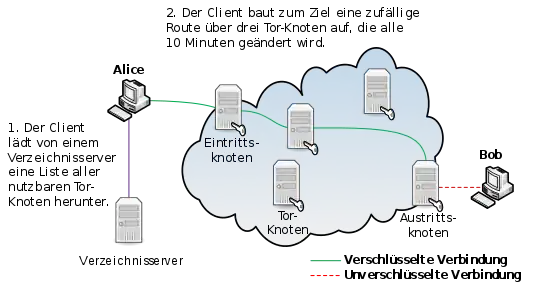

Die Software basiert auf dem Prinzip des Onion-Routings und wurde mit einigen Abwandlungen implementiert:

- Der Nutzer installiert auf seinem Computer einen Client, den sogenannten Onion-Proxy. Dieses Programm verbindet sich mit dem Tor-Netzwerk. In der Startphase lädt sich das Programm eine Liste aller vorhandenen und verwendbaren Tor-Server (engl. relays) herunter. Diese mit einer digitalen Signatur versehene Liste wird von Verzeichnisservern (engl. directory server bzw. directory authority) aufbewahrt. Deren öffentliche Schlüssel werden mit dem Tor-Quellcode geliefert. Das soll sicherstellen, dass der Onion-Proxy authentische Verzeichnisdaten erhält.

- Wenn die Liste empfangen wurde, wählt der Onion-Proxy eine zufällige Route über die Tor-Server.

- Der Client verhandelt mit dem ersten Tor-Server eine verschlüsselte Verbindung. Wenn diese aufgebaut ist, wird sie um einen weiteren Server verlängert. Diese Prozedur wiederholt sich, so dass eine Verbindungskette immer mindestens drei Tor-Server enthält. Jeder Server kennt seinen Vorgänger und seinen Nachfolger. Die Entwickler des Projektes wählten die Zahl Drei, um möglichst große Anonymität bei noch akzeptabler Verzögerungszeit zu erreichen. Der Erfolg hängt dabei davon ab, dass mindestens einer der Server vertrauenswürdig ist und ein Angreifer nicht schon den Anfangs- und Endpunkt der Kommunikation überwacht.

- Nachdem eine Verbindung aufgebaut worden ist, werden über diese Server die Daten versandt. Der letzte Server tritt dabei als Endpunkt der Kommunikation auf. Er wird als Exit- oder Austritts-Server oder -Knoten (engl. exit node) bezeichnet.[36]

Der oben beschriebene Verbindungsaufbau wird in regelmäßigen Abständen wiederholt, und die Verbindungsstrecken werden nach etwa 10 Minuten gewechselt. Der erste Server („Guard“-Node) wechselt innerhalb von 2-3 Monaten nicht.[37]

Die Pakete innerhalb des Tor-Netzwerkes werden immer verschlüsselt weitergegeben. Erst wenn der Exit-Knoten die Pakete weitergibt, können diese unter Umständen unverschlüsselt sein. Daher ist es weiterhin wichtig, Transportverschlüsselung und -Integritätsschutz einzusetzen, da der Betreiber eines Exit-Knotens ansonsten den gesamten Datenverkehr mitlesen und manipulieren kann.

Tor Onion Services

Tor ermöglicht, dass beide Seiten einer Kommunikation anonym bleiben. Der Abrufer von Informationen nutzt hierzu die vorgestellten Funktionen von Tor. Ein Anbieter von Informationen verwendet dabei Onion Services, die früher versteckte Dienste (engl. hidden services) genannt wurden:

- Bob möchte einen Dienst anbieten (beispielsweise eine Webseite mit sensiblen Informationen). Zuerst richtet er die dazu notwendige Software (in dem Beispiel einen Webserver) auf dem betreffenden Rechner ein. In diesem Schritt ist Tor nicht involviert.

- Nun wird Tor so eingestellt, dass die Softwarepakete vom Webserver über das Netzwerk weitergegeben werden.

- Nach einem Neustart wird ein Schlüsselpaar erstellt, das den Dienst identifizieren soll. Die Tor-Software erledigt diesen Schritt automatisch.

- Zusammen mit einer Liste von zufällig ausgewählten Eintritts-Punkten (engl. introduction point) sendet er den öffentlichen Schlüssel an einen Verzeichnis-Server und baut eine Verbindung zu den Eintritts-Punkten auf. Damit ist die Einrichtung des versteckten Dienstes abgeschlossen.

- Alice möchte eine Verbindung zu Bobs Dienst aufnehmen. Hierzu benötigt sie den Hash-Wert des öffentlichen Schlüssels. Dieser hat die Form wie 6sxoyfb3h2nvok2d.onion. Bobs Webseite könnte beispielsweise über die Adresse http://oldd6th4cr5spio4.onion/ erreichbar sein. Mit diesem Hash-Wert erhält Alice die Details des Dienstes vom Verzeichnis-Server.

- Alice baut über das Tor-Netzwerk eine Verbindung zu einem zufälligen Tor-Server auf, den sie als Rendezvous-Punkt bestimmt.

- Danach baut sie eine weitere Verbindung zu einem der Eintritts-Punkte auf. Diese Information befand sich in den Details vom Verzeichnisserver. Alice schickt eine verschlüsselte Mitteilung an Bob. In dieser ist der Rendezvous-Punkt beschrieben, zu dem Alice eine Verbindung aufrechterhält. Bob und Alice werden sich dort „treffen“.

- Nachdem Bob diese Mitteilung erhalten hat, entscheidet er, ob er mit Alice kommunizieren will, und baut im positiven Fall eine Verbindung zum Rendezvous-Punkt auf.

- Am Rendezvous-Knoten werden die Kommunikationskanäle, die zu Bob und Alice gehören, verbunden. Beide können jetzt Daten austauschen, ohne dass sie gegenseitig ihre Identität kennen.

Onion Services sind nur über das Tor-Netzwerk erreichbar. Allerdings können Betreiber, welche einen gewissen Dienst anbieten, ihren Dienst als Onion Service und auch gleichzeitig als normalen Dienst (welcher ganz normal über das Internet erreichbar ist ohne Anonymisierungssoftware) anbieten. Den Tor-Browser kann man so einstellen, dass eine für eine normale URL angebotene .onion-Seite automatisch aufgerufen wird. Dies hat den Vorteil, dass Benutzer, welche großen Wert auf Privatsphäre legen, den Weg über das Tor-Netzwerk gehen können.[38]

Entry Guards

Tor kann, wie alle Echtzeitanonymisierungsdienste, keinen ausreichenden Schutz gegen Angreifer bieten, die den ersten und den letzten Knoten einer Verbindung kontrollieren. Dies ist unabhängig davon, wie viele Knoten dazwischen liegen. Der Angreifer kann hier allein über Paketanzahl und zeitliche Abfolge von Paketen einen Zusammenhang – auch über die Zwischenknoten hinweg – herstellen und hätte somit die Verbindung zwischen Sender und Empfänger aufgedeckt.[39] Da Tor-Routen kurzlebig sind und regelmäßig neu ausgewählt werden, geht die Wahrscheinlichkeit, dass so zumindest eine der vom Tor-Client aufgebauten Routen durch einen Angreifer aufdeckbar wäre, für jeden Tor-Nutzer auf Dauer gegen 100 %.[A 1] Insbesondere Nutzer, die Tor regelmäßig zum Schutz einer immer gleichen Kommunikationsbeziehung nutzen, würden bezüglich dieser früher oder später nahezu sicher deanonymisiert. Verschärfend kommt hinzu, dass der Angreifer eine Route boykottieren kann, wenn er mindestens einen beliebigen Knoten in ihr kontrolliert. Auf diese Weise kann er auf allen Routen eine Neuauswahl der Knoten erzwingen, bei denen er beteiligt ist, aber nicht die zur Deanonymisierung nötige Kontrolle über den Start- und Endknoten hat. Somit müssen zusätzliche Routen aufgebaut werden, und damit steigt die Wahrscheinlichkeit einer für den Angreifer günstigen Route an.[40]

Deshalb werden bei Tor, dem Standardmodell des Onion-Routings widersprechend, die ersten Knoten der Routen vom Client nicht dynamisch gewählt, sondern es werden für alle aufgebauten Routen dieselben Einstiegsknoten verwendet, sogenannte Entry Guards.[41] Der Client wählt dazu aus einer Liste mit Entry Guards zufällig eine kleine Menge (standardmäßig drei) aus und verwendet diese anschließend über mehrere Wochen und Sitzungen hinweg als erste Knoten auf allen aufgebauten Routen. Lediglich bei Ausfall dieser Knoten wird eine ggf. vorübergehende Ersatzauswahl getroffen. Entry Guards können dabei nur Knoten werden, die bereits längere Zeit laufen, über diese Zeit eine hohe Verfügbarkeit aufwiesen und eine überdurchschnittliche Übertragungskapazität haben.[42]

Auf diese Weise kann weitgehend ausgeschlossen werden, dass auf Dauer jeder Nutzer nahezu zwangsläufig eine für einen Angreifer deanonymisierbare Route aufbaut. Sollte der Nutzer nämlich keine der durch einen Angreifer kontrollierten Entry Guards gewählt haben, kann er auf obigem Weg überhaupt nicht deanonymisiert werden, da der erste Knoten der Routen dann stets außerhalb der Kontrolle des Angreifers ist. Liegen die gewählten Entry Guards des Nutzers dagegen unter der Kontrolle des Angreifers, so ist die Wahrscheinlichkeit einer Deanonymisierung erhöht, bzw. diese geschieht entsprechend häufiger, weil der Eingangsknoten dann sicher vom Angreifer kontrolliert wird und die Sicherheit der Route nur noch von der Wahl des Ausgangsknotens abhängt.[43] Außerdem wird auf diese Weise das Risiko gesenkt, dass ein Angreifer eine Liste sämtlicher Tor-Nutzer erstellen kann. Da die Nutzer sich stets mit denselben Eingangsknoten verbinden, werden die vom Angreifer kontrollierten Entry Guards immer nur von derselben Gruppe Nutzer kontaktiert, während alle anderen Tor-Nutzer stets bei ihren Eingangsknoten außerhalb des Einflussbereiches des Angreifers bleiben.

Zensurresistenz/Tor-Bridges

Tor kann nicht nur genutzt werden, um anonyme Internetzugriffe zu ermöglichen, sondern auch, um Zugriffssperren zu umgehen. Die Verbindung wird – an der Sperre vorbei – über das Tor-Netzwerk umgeleitet und kann so das Ziel erreichen. Aus Sicht des Sperrenden ist das, insbesondere im Bereich der Zensur, kein wünschenswerter Zustand. Deshalb wurde ebenfalls der Zugang zu Tor in einigen Fällen (u. a. durch die chinesische Internetkontrolle) bereits unterbunden. Das ist besonders einfach, da die Liste aller Tor-Nodes öffentlich ist. Auf Grund des gewählten Anonymisierungsmodells lässt sich der Zugang zu dieser Liste auch nicht einschränken, da die Auswahlmöglichkeit aus vielen Knoten Voraussetzung ist.

Tor wurde deshalb um eine Bridge-Funktionalität erweitert, die eine Vermittlung zwischen gesperrten Nutzern und dem Tor-Netzwerk vornimmt.[44] Damit kann jeder Nutzer seinen Tor-Client als sogenannte Bridge konfigurieren, wodurch er auch anderen Nutzern den Zugriff auf das Tor-Netzwerk ermöglicht. Die zum Zugriff nötige eigene Internetadresse kann er dann anderen selbst mitteilen, oder er hinterlegt sie bei einer vertrauenswürdigen Zentralinstanz (engl. „bridge authority“) zur weiteren Verteilung. Dort gelangt sie in genau eine von momentan drei Adress-Sammlungen (engl. „address pools“), denen unterschiedliche Verteilungsstrategien zu Grunde liegen.[45] Die Verteilung erfolgt in Pool 1 über eine Website, in Pool 2 über E-Mail und in Pool 3 über Instant Messaging, soziale Netzwerke und ähnliche Direktkontakte. Um ein Ausforschen der Pools zu verhindern, werden in Pool 1 für Anfragen von der gleichen IP-Adresse (maßgeblich sind nur die ersten 24 bit) nur Bridges aus einem stets gleichen Bereich der Gesamtliste zurückgegeben (offen ist das Problem, dass hier auch Anfragen über verschiedene Proxy-Rechner bzw. verschiedene Tor-Knoten selbst erfolgen könnten und staatliche Stellen bzw. Internetanbieter Zugriff auf sehr große Adresskontingente haben). In Pool 2 gilt dies entsprechend für Anfragen von derselben E-Mail-Adresse. Um ein massenhaftes Erstellen von unterschiedlichen E-Mail-Adressen zu verhindern, werden ausschließlich Anfragen von Gmail- und Riseup-Adressen beantwortet.[46] Dort vertraut Tor darauf, dass die Anbieter selbst entsprechende Maßnahmen ergriffen haben, um massenhafte Kontenerstellung zu verhindern. Pool 3 setzt darauf, dass es schwierig ist, unter verschiedenen Identitäten ausreichend menschliches Vertrauen aufzubauen, um über Direktkontakte an viele Bridge-Adressen zu kommen. Sollte sich eine der Verteilungsstrategien als so schwach erweisen, dass ein Angreifer darüber doch sehr viele Adressen erhalten und Zugriffe dorthin dann unterbinden bzw. als Tor-Zugriffe identifizieren kann, stünden die Adressen der anderen Pools trotzdem weiterhin zur Verfügung.

China gelingt es allerdings bereits seit 2009 bzw. 2010, die Verteilstrategien 1 und 2 erfolgreich zu brechen und Zugriffe chinesischer Bürger auf die entsprechenden Bridges zu unterbinden.[47] Eine Ursache dafür ist, dass die Anzahl der Bridges mit rund 500 Stück gegenüber den Ressourcen der chinesischen Internetkontrolle zu gering ist. So wird unter ausreichend vielen verschiedenen IP-Adressen bzw. E-Mail-Konten die gesamte Liste der entsprechenden Pools abgefragt. Ferner wurde im Herbst 2011 durch Benutzerkommentare bekannt, dass China die Zieladresse von Verbindungen testet, die als möglicherweise mit Tor verschlüsselt erkannt werden.[48] Sollte das Ziel dann tatsächlich das Tor-Protokoll sprechen, wird es in eine Sperrliste aufgenommen. Auf diese Weise kann China sogar Bridges erkennen, deren Adressen nicht öffentlich verteilt werden, und Zugriffe darauf unterbinden.[49]

Aus Sicht der Anonymität kann es für einen Nutzer sogar vorteilhaft sein, eine Bridge zu betreiben. Für einen Angreifer lassen sich Aktionen des Nutzers nicht mehr unbedingt von denen der darüber nur weitergeleiteten Nutzer unterscheiden. Auf der anderen Seite existieren auch Risiken: Sollte ein Angreifer in der Lage sein, eine weitergeleitete Verbindung über die Folge-Knoten vom Verbindungsziel her rückwärts zu deanonymisieren, könnte der weiterleitende Nutzer zu Unrecht in Verdacht geraten, der Ursprung der Verbindung zu sein. Auch kann der Betrieb einer Bridge dafür sorgen, dass über einen längeren Zeitraum eigener, über Tor abgewickelter, Verkehr deanonymisierbar wird.[50] Dieser Angriff basiert darauf, dass die Bridge in der Regel durch einen Nutzer nur genau dann zur Verfügung gestellt werden wird, wenn er selbst gerade Tor nutzt. Angenommen, jemand nutzt Tor, um hin und wieder neue Einträge in seinem Blog zu veröffentlichen. Hat er die Bridge-Funktionalität aktiviert und könnte sich ein Angreifer eine große Anzahl der Tor-Bridge-Adressen beschaffen, dann könnte der Angreifer regelmäßig überprüfen, welche Bridges wann zur Verfügung stehen. So könnte der Angreifer sehr schnell den Kreis der Urheber einschränken. Es kommen dafür nur noch Bridge-Betreiber in Frage, die zu allen fraglichen Zeitpunkten ihre Bridge aktiv hatten.

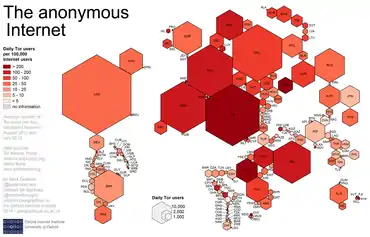

Größe des Tor-Netzwerkes

Zum 31. Oktober 2011 standen rund 2350 Tor-Knoten zur Verfügung, davon etwa 850 Exit-Nodes. Die von den Knoten selbst propagierte verfügbare Datenübertragungsrate lag insgesamt bei 12,8 Gbit/s, davon wurden durchschnittlich 8 Gbit/s verwendet. Bei der Tor Bridge-Authority waren die Adressen von rund 650 Tor-Bridges hinterlegt.[51]

Im Oktober 2019 standen 6472 Tor-Knoten mit einer Datenübertragungsrate von 184,64 GBit/s zur Verfügung.[52]

Ende Juli 2021 standen 6647 Knoten und 1442 Bridges zur Verfügung, angeboten wurde eine Bandbreite von 559,32 GBit/s, genutzt wurden 273,96 GBit/s.[53][54]

Kritik und Schwachstellen

Grenzen der Anonymität

Tor bietet keine Anonymität gegen jeden Angreifer.[36] So ist es durch Überwachung einer ausreichend großen Anzahl von Tor-Knoten oder größeren Teilen des Internets möglich, nahezu sämtliche über Tor abgewickelte Kommunikation nachzuvollziehen.[55] Ein solches Szenario ist beispielsweise bei Betreibern von Internet-Knoten oder wichtigen Backbones – insbesondere durch Kooperation – durchaus vorstellbar: Gelingt es, den ersten und letzten Knoten der Verbindung zu überwachen, lässt sich mit Hilfe einer statistischen Auswertung auf den Ursprung der Verbindung schließen.[56]

Gegebenenfalls kann das auch durch staatliche Einflussnahme oder geheimdienstliche Tätigkeit erfolgen. Begünstigt wird es sowohl durch die Struktur des Internets, das sich stark auf einzelne Betreiber stützt, als auch durch die sehr ungleiche Verteilung der Tor-Server weltweit, die sich stark auf wenige Länder konzentrieren. Dadurch würde die Zusammenarbeit von wenigen Instanzen ausreichen, um die Wirkung von Tor deutlich zu schwächen.

Vor- und Nachteile des Anonymisierungsmodells

Tor basiert auf einem verteilten Anonymisierungsnetzwerk mit dynamischer Routenwahl. Bereits das unterscheidet Tor von vielen anderen Anonymisierungsdiensten, die auf dem Ansatz von statischen Routen in Form von Mixkaskaden beruhen. Die Grundannahme für die Sicherheit von Tor lautet, dass es niemandem möglich ist, große Teile des Internets zu überwachen. Diese Grundannahme ruft Kritik hervor. Zum einen ist fraglich, ob sie realistisch ist, zum anderen existiert mit dem Modell der Mixkaskade eine Möglichkeit der Anonymisierung bei Totalüberwachung des zu Grunde liegenden Netzwerkes – zumindest in der Theorie. Das theoretisch stärkere Modell der Mixkaskade muss bei der praktischen Umsetzung im Internet sehr viele Abstriche machen, um benutzbar zu bleiben: Beispielsweise können nur bestimmte der benötigten Mixfunktionen tatsächlich implementiert werden. Dadurch kompensieren sich die Vorteile des Mixkaskadenmodells gegenüber dem Ansatz von Tor, und die kaskadenbasierten Anonymisierungsdienste können ebenfalls nur eine sehr begrenzte Anonymität bieten.

Es gibt aber auch einige praktische Gründe, die explizit für das von Tor gewählte Konzept sprechen. So kann besonders das Ressourcenproblem, das beim Betrieb eines Anonymisierungsdienstes auftritt (es wird sehr viel Bandbreite und für die Kryptographie eine gewisse Rechenleistung benötigt), sehr einfach gelöst werden, indem die Ressourcen gemeinschaftlich erbracht werden. Hier kann also nahezu jeder Besitzer eines Breitbandanschlusses durch Betrieb eines Tor-Knotens etwas zum Anonymisierungsdienst beitragen. Beim Mixkaskadenmodell muss die benötigte Bandbreite dagegen durch wenige Instanzen (Mixbetreiber) allein aufgebracht werden, um die Anonymitätsgruppen groß zu halten. Da dies für die Mixbetreiber entsprechende Kosten verursacht, stellt sich dort automatisch auch immer die Finanzierungsfrage. Andererseits stellt die niedrige Beteiligungshürde bei Tor auch immer eine Gefahr dar: Es kann keine ausreichende Prüfung der Beteiligten erfolgen. So ist beispielsweise vorstellbar, dass eine Person unter verschiedenen Identitäten sehr viele Tor-Knoten betreibt. Verbindungen, die ausschließlich über die von ihr kontrollierten Knoten laufen, können dadurch aufgedeckt werden. Beim Mixkaskadenmodell sind wesentlich weniger Anonymitätsanbieter nötig – diese können also wesentlich besser auf ihre Identität und ihre Absichten geprüft werden. Auch im Falle staatlicher Zwangsmaßnahmen können sie sowohl sich selbst als auch ihre Nutzer juristisch verteidigen (wie beispielsweise bei JAP geschehen). Bei Tor existieren derartige gegenseitige Unterstützungen erst im Ansatz. Insbesondere für die Betreiber von Exit-Knoten können sich juristische Risiken ergeben. Denn als Betreiber des Knotens müssen sie bei eventuellem Missbrauch die Beschlagnahmung der Rechner durch Ermittlungsbehörden fürchten. Sie werden als Zeugen in dem betreffenden Verfahren behandelt. Es kann jedoch auch vorkommen, dass ein Verfahren gegen den Betreiber selbst geführt wird.[57]

Der stark verteilte Ansatz bei Tor schützt gegenüber dem Mixkaskadenkonzept besser vor staatlichen Zwangsmaßnahmen bezüglich des Aufdeckens von Verbindungen, da die staatlichen Stellen nicht wie beim Kaskadenansatz eine kleine Gruppe an Verantwortlichen gegenüber haben, mit denen sie die Überwachungsmaßnahmen direkt durchführen können. Sie müssten hier den wesentlich aufwendigeren und international kaum durchsetzbaren Umweg über die Netzbetreiber wählen. Auch Strafverfolgung wird dadurch erheblich erschwert.

Schwachpunkte der Implementierung

Tor verwendet – entgegen dem Grundmodell des Onion-Routings – dieselbe Route für die Datenübertragung mehrerer Anwendungen, die auf dem Client-Rechner ausgeführt werden. Begründet wird dies zum einen mit höherer Effizienz (durch das Teilen einer Route für mehrere TCP-Streams müssen weniger Routen aufgebaut werden und somit wird weniger kryptographischer Aufwand, insbesondere für die asymmetrische Kryptographie, benötigt), zum anderen mit einer Verbesserung der Anonymität (da man weniger Routen aufbaut, ist die Wahrscheinlichkeit geringer, dass man einmal eine Route aus Knoten zusammenstellt, die alle in den Händen eines Angreifers liegen, und der Datenverkehr darüber somit nicht anonym ist).[58] Sollte allerdings eine der Anwendungen die Anonymität schädigen (beispielsweise indem sie die IP-Adresse des Clients nachvollziehbar macht), so kann insbesondere ein Exit-Knoten-Betreiber dann auch die über dieselbe Route übertragenen Daten aller anderen Anwendungen dieses Clients zuordnen. Es genügt also gegebenenfalls eine Anwendung, die Absenderdaten preisgibt, damit der Client auch bezüglich anderer Aktivitäten deanonymisiert werden kann. Aus diesem Grund raten die Entwickler von der Nutzung von BitTorrent über das Tor-Netzwerk explizit ab.

Forscher am Institut national de recherche en informatique et en automatique haben dies Anfang 2010 mit BitTorrent praktisch demonstriert.[59] Es wurden dazu mehrere Tor-Exit-Knoten betrieben und der von den Clients darüber laufende BitTorrent-Verkehr ausgewertet bzw. manipuliert. Dabei wurde ausgenutzt, dass oftmals nur die Tracker-Kommunikation über Tor anonymisiert wird, die eigentliche Datenübertragung mit anderen Peers (sowohl beim eigentlichen Filesharing als auch bezüglich des Zugriffs auf die verteilte Hashtabelle beim Trackerless-Betrieb) dann aber meist direkt ohne Anonymisierung erfolgt, da dies über Tor zu langsam wäre bzw. die dabei teilweise verwendete UDP-Kommunikation auch von Tor nicht unterstützt wird. Auf diese Weise konnte die direkte Kommunikation der Clients außerhalb des Tor-Netzwerkes (insbesondere ihre IP-Adressen) ihrer Kommunikation innerhalb des Tor-Netzwerkes zugeordnet werden. Falls der Client neben BitTorrent noch weitere, eigentlich sichere Anwendungen über dieselbe Tor-Route laufen hatte, war somit auch deren Kommunikation deanonymisiert. Da mit der eindeutigen Peer-ID bei BitTorrent ein Langzeitverkettungsmerkmal existiert, sind nach einer einmalig erfolgten Deanonymisierung ggf. auch neue Tor-Routen dann schnell zuordenbar, falls durch sie ebenfalls BitTorrent-Kommunikation abgewickelt wird.

Neben Anwendungen kann aber auch unvorsichtiges Benutzerverhalten den gleichen Effekt haben. Sollte ein Benutzer parallel zu seiner anonym zu haltenden Kommunikation auch persönlich zuzuordnende Kommunikation über Tor abwickeln, so kann letztere die anonyme Kommunikation auf derselben Tor-Route für den Exit-Node-Betreiber deanonymisieren. Das muss nicht einmal durch Übertragung von Klarnamen geschehen, eventuell reichen die ohnehin vorhandenen Metadaten einer der Verbindungen (Uhrzeit, übertragene Datenmenge, Zieladresse) für den Exit-Node-Betreiber schon aus, um auf den Urheber schließen zu können. Damit wäre dann auch die restliche Kommunikation innerhalb derselben Tor-Route deanonymisiert.

Verwendung und Missbrauch

Jeder Interessierte kann selbst einen Tor-Knoten betreiben. Die Architektur ist bereits für DSL-Zugänge ausgelegt. Somit kann jeder Nutzer mit einem DSL-Anschluss mit einer Senderate von mindestens 20 kB/s (= 160 kbit/s)[60] einen Tor-Server betreiben.

Im Zusammenhang mit Vorermittlungen der Staatsanwaltschaft Konstanz im Bereich der Verbreitung von Kinderpornographie wurden am 7. September 2006 einige deutsche Tor-Server beschlagnahmt, die bei deutschen Host-Providern angemietet und untergebracht waren. Die Ermittlungen richteten sich nicht gegen deren Betreiber. Die Staatsanwaltschaft erhoffte sich lediglich Erkenntnisse über die zugreifenden Nutzer. Aufgrund der Struktur des Tor-Netzwerks war dies als aussichtslos einzustufen.[61][62]

Dan Egerstad konnte mit einem Versuchsaufbau, in dem er fünf Exit-Knoten über eigene Rechner zur Verfügung stellte und diese mit Sniffer-Tools abhörte, darlegen, dass viele Nutzer die Sicherung der letzten, unverschlüsselten Meile noch nicht berücksichtigen. Egerstad konnte unverschlüsselte Zugangsdaten, insbesondere von E-Mail-Postfächern, aufzeichnen, und veröffentlichte einen Auszug aus 100 Postfächern, die er Botschafts- und Regierungsangehörigen zuordnen konnte, um auf die Brisanz hinzuweisen und gleichsam zum Handeln zu bewegen. In diesem Zusammenhang soll laut einem Artikel vom 10. September 2007 eine stark gestiegene Anzahl von Exit-Knoten in China und den USA stehen.[63] Um Missbrauch dieser Art zu verhindern, genügt eine Transportverschlüsselung, beispielsweise mit HTTPS.

Ausnutzung von Sicherheitslücken im Webbrowser

Im August 2013 wurde bekannt, dass eine Sicherheitslücke im Webbrowser Firefox – der auch Teil des Tor-Browser-Bundles ist – zum Einschleusen von Schadcode ausgenutzt wurde. Die als „Magneto“ titulierte Malware protokollierte das gesamte Surfverhalten eines Tor-Benutzers und übermittelte die gesammelten Daten an einen Server des Unternehmens „Science Applications International Corporation“, das mit dem FBI und anderen Geheimdiensten kooperiert. Die Entwickler von Tor stellten die Vermutung an, dass der Angriff im Zusammenhang mit der Zerschlagung des Netzwerks Freedom Hosting steht, das gezielt Server für Hidden Services von Tor bereitstellte und nachweislich von Kriminellen in Anspruch genommen wurde.

Betroffen waren zwei Versionen von Firefox und damit einhergehend vier Versionen des Tor-Browser-Bundles, wovon sich jedoch drei im Alpha-Stadium befanden. Obwohl sich die ausgenutzte Sicherheitslücke in allen Portierungen von Firefox befand, wurden offenbar nur Windows-Versionen angegriffen.[64][65]

Aus gerichtlichen Unterlagen ging 2014 hervor, dass mittels Magneto ein in Frankreich befindlicher Server für den Hidden Service „Tor Mail“ erfolgreich kompromittiert und später beschlagnahmt werden konnte. Damit war es Ermittlern des US-amerikanischen FBI möglich, eine bis dato unbekannte Person zu verhaften, der Kreditkartenbetrug vorgeworfen wird. Ferner konnte dem Verdächtigen nachgewiesen werden, einen illegalen Onlineshop ebenfalls als Hidden Service im Tor-Netzwerk betrieben zu haben.[66]

Brechen der Anonymität durch Protokollierung

Eine im Jahr 2013 veröffentlichte Studie von Wissenschaftlern des U.S. Naval Research Laboratory und der Georgetown University befasste sich mit dem bereits bekannten Problem der ausgedehnten Protokollierung des Netzwerkverkehrs von Tor. Ziel war es, unter realistischen Bedingungen die Wahrscheinlichkeit und den Zeitraum einschätzen zu können, der benötigt wird, um genügend Daten für eine Zerstörung der Anonymität zu sammeln. Dabei gelang es in 6 Monaten durch den Betrieb eines einzigen mittleren Tor-Relays, die Anonymität von 80 % der verfolgten Benutzer zu brechen. Hinsichtlich des PRISM-Skandals betonten die Wissenschaftler, dass eine größere Infrastruktur die benötigte Zeit deutlich reduzieren kann; besäße der Angreifer Zugriff auf entsprechende autonome Systeme und Internet-Knoten, schätzten sie die Wahrscheinlichkeit einer Deanonymisierung mit 95 % ein.[68]

Ein Artikel der britischen Zeitung The Guardian hingegen berichtet von geringen Erfolgen, welche die National Security Agency beim Versuch verbuchte, Tor-Benutzer zu identifizieren. Zugrunde lagen dem Artikel die durch Edward Snowden veröffentlichten Geheimdokumente über PRISM.[67]

Im Juli 2014 wurde ein Angriff auf die Anonymisierung durch das Tor-Netzwerk entdeckt.[69] Hierbei kamen seit Januar 2014 modifizierte Tor-Knoten zum Einsatz, die durch eine Lücke im Protokoll Datenpakete mit Klartextinformationen markierten. Durch die hohe Anzahl der modifizierten Knoten (bis 6,4 Prozent), die sowohl als Entry Guards wie auch als Exit Nodes zum Einsatz kamen, konnten so Datenpakete bis zur realen IP-Adresse des Nutzers oder eines Hidden Service verfolgt werden.[70] Die Lücke wurde in den Versionen 0.2.4.23 und 0.2.5.6-alpha geschlossen. Die Angreifer sowie deren Motivation sind nicht bekannt. Ein möglicher Zusammenhang mit einem abgesagten Vortrag auf der Black-Hat durch Studenten der Carnegie-Mellon-Universität[71] wurde in der Tor-Nutzergemeinschaft jedoch kontrovers diskutiert.

Operation Onymous 2014

Im November 2014 gab das FBI bekannt, dass durch eine großangelegte Zusammenarbeit mit der US-Zoll- und Einwanderungsbehörde, dem Department of Homeland Security und in Europa dem European Cybercrime Center so wie Eurojust im Rahmen der Operation „Onymous“ ein massiver Schlag gegen illegale Aktivitäten innerhalb des Tor-Netzwerkes gelungen war. Die Ermittler konnten zahlreiche Personen de-anonymisieren, infolgedessen kam es zu 17 Verhaftungen weltweit. Auch konnte die Kontrolle über Domains des Netzwerks erlangt werden, wodurch mehrere illegale Plattformen des Darknet-Marktes gesperrt wurden;[72] eine anfangs genannte Anzahl von 44 Domains wurde später revidiert. Ferner wurden mindestens 10 Exit-Nodes und ein Relay-Server abgeschaltet, womit die Infrastruktur des Netzwerks insgesamt geschädigt wurde.

Im Gegensatz zu früheren Razzien machten die Behördensprecher keine Angaben darüber, wie die Anonymität der Verdächtigen gebrochen wurde. Die Entwickler von Tor zeigten sich von der Aktion überrascht. Sie stellten die Vermutung an, dass die abgeschalteten Plattformen womöglich unsicher konfiguriert waren oder sich in der eingesetzten Software möglicherweise Backdoors befanden. Hinsichtlich der Tatsache, dass illegale Geschäfte im Internet zunehmend mit Bitcoins als Zahlungsmittel abgewickelt werden, verwiesen die Entwickler auch auf die Möglichkeit, über derartige Transaktionen Personen zurückzuverfolgen.[73][74]

Torbenutzer in Extremistendatenbank der NSA

Im Nachgang zur Snowden-Affäre berichteten der Norddeutsche Rundfunk und der Westdeutsche Rundfunk im Sommer 2014, die Benutzer des Tor-Netzwerkes und der Linux-Distribution Tails würden von dem Ausspäh-Programm XKeyscore automatisch in eine Datenbank der NSA eingetragen, in der Daten über Extremisten gesammelt werden. Das hätten die Journalisten Lena Kampf, Jacob Appelbaum und John Goetz nach Prüfung des Quellcodes von XKeyscore herausgefunden. Die Sammlung erfolge über die IP-Adressen derjenigen, die auf die Directory Authorities, über die der Zugang zu dem Tor-Netzwerk erfolgt, zugreifen.[75][76]

Deanonymisierungsangriffe seit 2017 (KAX17)

Seit mindestens 2017 hat ein unbekannter, mit umfangreichen Ressourcen ausgestatteter und offenbar staatlich unterstützter Angreifer tausende potenziell schädliche Server im Tor-Netzwerks betrieben, um mittels einer Sybil-Attacke den Dienst zu unterwandern. Der Akteur mit den Namen KAX17 betrieb in der Spitze mehr als 900 Server im Tor-Netzwerk mit einer maximalen Bandbreitenkapazität von 155 GBit/s. Das Sicherheitsteam des Tor-Projekts habe daraufhin im Oktober 2020 alle Exit-Knoten des Akteur entfernt. Kurz darauf seien aber einige solcher Server ohne Kontaktinformationen wieder online gegangen. Es sei wahrscheinlich, dass KAX17 dahinterstehe.[77][78]

Rezeption in Medien

- In der Fernsehserie House of Cards wird Tor als Möglichkeit zum anonymen Surfen dargestellt.[A 2][79]

- In Tatort-Folge 1015 (Borowski und das dunkle Netz) werden die Funktionsweise von Tor und des Tor-Browsers mittels Animationen erklärt.[80]

- Edward Snowden verwendete „Tails“, eine freie Linux-Distribution, die Tor fest ins Betriebssystem einbindet, um im Juni 2013 Informationen über PRISM an die Washington Post und den Guardian zu senden.[81]

- In dem Roman Little Brother von Cory Doctorow verwendet die Hauptfigur Marcus Yallow das Tor-Netzwerk, um anonym ins Internet zu gehen, ohne dass es die Schulbehörde mitbekommt.

Literatur

- Roger Dingledine u. a.: Tor: The Second-Generation Onion Router. (PDF; 175 kB) In: Proceedings of the 13th USENIX Security Symposium, August 9–13, 2004, San Diego, CA, USA. S. 303–320, abgerufen am 14. September 2010.

- E. Filiol, M. Delong, J. Nicolas: Statistical and Combinatorial Analysis of the TOR Routing Protocol – Structural Weaknesses Identified in the TOR Network. In: Proceedings of the 4th International Conference on Information Systems Security and Privacy. Volume 1: ForSE. 2018, ISBN 978-989-758-282-0, S. 507–516. doi:10.5220/0006634705070516

- Christian Rentrop: Der Tor-Browser: Unzensiert im Darknet surfen. In: heise.de. 14. Mai 2020, abgerufen am 21. August 2020.

Weblinks

- torproject.org – offizielle Website

- Tor Project – Relay Operations. In: community.torproject.org.

- Theresa Locker: Das sind die Helden, die das Tor-Netzwerk am Leben halten. In: motherboard.vice.com. 11. Juni 2015.

- Stefan Mey: Missing Link: Wie sicher ist der Anonymisierungsdienst Tor? In: heise.de. 21. November 2021.

- Stefan Mey: Missing Link: 25 Jahre Anonymisierung mit Tor, eine Geschichte mit Widersprüchen. In: heise.de. 29. November 2020.

Konferenz-Vorträge

- Gareth Owen: Tor: Hidden Services and Deanonymisation. In: media.ccc.de. 30. Dezember 2014. (Website des Chaos Computer Clubs)

- mo: "Tadeln können zwar alle Tor, aber klüger handeln nicht." In: media.ccc.de. 27. März 2016.

- Roger Dingledine – The Tor Censorship Arms Race The Next Chapter – DEF CON 27 Conference auf YouTube, vom 15. November 2019

Einzelnachweise

- Roger Dingledine: pre-alpha: run an onion proxy now!. 20. September 2002 (englisch, abgerufen am 5. März 2016).

- "dgoulet": New Stable Releases: Tor 0.3.5.16, 0.4.5.10 and 0.4.6.7. In: Tor Blog. The Tor Project, 16. August 2021, abgerufen am 17. August 2021 (englisch).

- Peter Palfrader: onion.torproject.org. The Tor Project, abgerufen am 2. Juni 2021 (englisch).

- Re: OSI 1-3 attack on Tor? in it.wikipedia (englisch) – Erklärung von einem der Entwickler auf der Tor-Diskussionsliste, vom 13. Februar 2008 (abgerufen am: 2. Januar 2014)

- Tor FAQ: Why is it called Tor? The Tor Project, abgerufen am 1. Juli 2011.

- Users – Tor Metrics. In: metrics.torproject.org. Abgerufen am 5. Juli 2021 (englisch).

- pre-alpha: run an onion proxy now! 20. September 2002, abgerufen am 17. April 2014.

- Tor: Sponsors. The Tor Project, abgerufen am 17. April 2014.

- Tor’s great rebranding, "The Daily Dot" 26. März 2015 Abruf 12. 2015

- 2010 Free Software Awards announced. Abgerufen am 5. April 2014.

- Tor Annual Report 2012 (PDF; 2,8 MB) S. 6.

- Hahn unterhält eine Website zur Dokumentation seiner aktuellen diesbezüglichen Kommunikation (die Originalversion auf Deutsch ist hier zu finden).

- Vgl. z. B. Ole Reißmann: Tor-Netzwerk. Aktivisten trotzen der NSA. In: Spiegel Online 3. Juli 17, 2014, S. 23 Uhr oder Deutsche im Visier des US-Geheimdienstes. Von der NSA als Extremist gebrandmarkt (Memento vom 3. Juli 2014 im Internet Archive), Tagesschau, 3. Juli 2014.

- Facebook geht ins Tor-Netz. In: heise.de

- Tor-Nutzer können nun leichter auf Facebook zugreifen. In: zeit.de

- Facebook, hidden services, and https certs | The Tor Blog. Abgerufen am 20. März 2017 (englisch).

- Tor-Projekt tauscht Aufsichtsgremium aus, Axel Kannenberg, heise online, 14. Juli 2016, Abruf 2. Juni 2017.

- Deutsche Welle (www.dw.com): DW-Seiten jetzt über Tor-Browser erreichbar – DW – 20.11.2019. In: dw.com. 19. November 2019, abgerufen am 22. November 2019.

- heise online: BBC bekommt News-Website im Tor-Netzwerk. In: heise online. Abgerufen am 15. Mai 2020.

- "richard": New Release: Tor Browser 11.0.6 (Windows, macOS, Linux, Android). In: Tor Blog. The Tor Project, 9. Februar 2022, abgerufen am 9. Februar 2022 (englisch).

- In: Free Software Directory.

- Orbot: Tor for Android. (abgerufen am 17. Juni 2020).

- www.torproject.org.

- The tor Open Source Project on Open Hub: Languages Page. In: Open Hub. (abgerufen am 17. Juli 2018).

- lists.torproject.org.

- Tor's source code. (englisch, abgerufen am 5. März 2016).

- What is Tor Browser? In: torproject.org, Abgerufen am 24. Mai 2019 (englisch).

- Tor Onion Router für Android Smartphones. Abgerufen am 19. September 2020.

- Orfox Paved the Way for Tor Browser on Android | Tor Blog. Abgerufen am 15. Mai 2021.

- Was ist mit Orfox passiert? | Tor Project | Hilfe. Abgerufen am 15. Mai 2021.

- Tor at the Heart: Onion Browser (and more iOS Tor) – The Tor Blog. In: blog.torproject.org. Abgerufen am 15. Mai 2020.

- OnionBrowser/OnionBrowser. In: GitHub. 30. Juni 2021, abgerufen am 14. Juli 2021 (englisch).

- Snowflake. In: snowflake.torproject.org. Abgerufen am 16. April 2021.

- Home · Wiki · The Tor Project / Anti-censorship / Pluggable Transports / Snowflake · GitLab. In: gitlab.torproject.org. 19. März 2021, abgerufen am 16. April 2021 (englisch).

- cohosh: Snowflake moving to stable in Tor Browser 10.5 – Tor Blog. 8. Juni 2021, abgerufen am 3. Juli 2021 (englisch).

- Tor: The Second-Generation Onion Router. In: svn.torproject.org. Abgerufen am 15. Mai 2020.

- Why is the first IP address in my relay circuit always the same? | Tor Project | Support. Abgerufen am 19. September 2020.

- Tor Onion Services (Darknet). In: privacy-handbuch.de. Abgerufen am 29. Dezember 2019.

- Paul Syverson, Gene Tsudik u. a.: Towards an Analysis of Onion Routing Security. In: Proceedings of the Workshop on Design Issues in Anonymity and Unobservability. Juli 2000, Berkeley, CA, abgerufen am 25. August 2011 (gzipped PS; 102 kB).

- Nikita Borisov, George Danezis u. a.: Denial of Service or Denial of Security? How Attacks on Reliability can Compromise Anonymity. In: Proceedings of the 14th ACM Conference on Computer and Communications Security (ACM CCS 2007), Oktober 2007, Alexandria, VA. Abgerufen am 25. August 2011 (PDF; 260 kB).

- Tor Project FAQ: What are Entry Guards? abgerufen am 25. August 2011.

- Research problem: better guard rotation parameters. In: blog.torproject.org, 20. August 2011, abgerufen am 25. August 2011.

- Matthew Wright, Micah Adler u. a.: Defending Anonymous Communications Against Passive Logging Attacks. (Memento vom 4. Februar 2012 im Internet Archive) In: Proceedings of the 2003 IEEE Symposium on Security and Privacy. Mai 2003, Oakland, CA, abgerufen am 25. August 2011 (PDF; 236 kB).

- R. Dingledine, N. Mathewson: Design of a blocking-resistant anonymity system. In: svn.torproject.org, abgerufen am 27. August 2011 (PDF; 154 kB).

- KAIST freshmen working on bridge distribution strategies. In: blog.torproject.org, 8. September 2009, abgerufen am 31. Dezember 2009.

- BridgeDB. Abgerufen am 3. Januar 2020.

- Research problems: Ten ways to discover Tor bridges. In: blog.torproject.org. 31. Oktober 2011, abgerufen am 18. November 2011.

- Andy Greenberg: China’s Great Firewall Tests Mysterious Scans On Encrypted Connections. In: Forbes. 17. November 2011, abgerufen am 22. November 2011 (englisch).

- Philipp Winter, Stefan Lindskog: How China Is Blocking Tor. 2. April 2012, arxiv:1204.0447v1 (englisch).

- J. McLachlan, N. Hopper: On the risks of serving whenever you surf. Proceedings of the Workshop on Privacy in the Electronic Society (WPES 2009). Abgerufen am 31. Dezember 2009 (PDF; 1,7 MB).

- Andrew Lewman: Tor Progress Report October 2011. (PDF; 675 kB) The Tor Project, Inc., 8. November 2011, abgerufen am 22. November 2011 (englisch).

- Tor Network Status v3.6.1: TorStatus – Tor Network Status. (Nicht mehr online verfügbar.) In: Tor Network Status. 7. Oktober 2019, ehemals im Original; abgerufen am 7. Oktober 2019 (englisch). (Seite nicht mehr abrufbar, Suche in Webarchiven)

- Tor Metrics – Servers. In: Tor Metrics. 31. Juli 2021, abgerufen am 14. August 2021 (englisch).

- Tor Metrics – Traffic. In: Tor Metrics. 31. Juli 2021, abgerufen am 14. August 2021 (englisch).

- Steven J. Murdoch, Piotr Zieliński: Sampled Traffic Analysis by Internet-Exchange-Level Adversaries (Memento vom 31. August 2008 im Internet Archive) (PDF; 1,5 MB)

- The Tor Project, Inc.: Tor Project: Overview. (Nicht mehr online verfügbar.) In: tor.eff.org. Archiviert vom Original am 22. Februar 2017; abgerufen am 15. Mai 2020.

- „Herr Weber“: Anonymisierungsdienst TOR: Wenn die Polizei 2× klingelt. In: Datenschleuder 91/2007, S. 16 ff. (PDF; 8,1 MB)

- Bittorrent over Tor isn’t a good idea. In: blog.torproject.org, 29. April 2010, abgerufen am 14. April 2011.

- Stevens Le Blond, Pere Manils u. a.: One Bad Apple Spoils the Bunch: Exploiting P2P Applications to Trace and Profile Tor Users. In: Proceedings of 4th USENIX Workshop on Large-Scale Exploits and Emergent Threats (LEET ’11), 29. März 2011, Boston, MA. Abgerufen am 13. April 2011 (PDF; 882 kB).

- Anleitung zum Serverbetrieb

- German Police Seize TOR Servers 11/2006.

- Marc Störing: Im Visier der Strafverfolger – Staatlicher Zugriff auf Anonymisierungsserver. In: c’t 24/2006, S. 208–210.

- heise Security: Anonymisierungsnetz Tor "abgephisht". In: Security. Abgerufen am 15. Mai 2020.

- Tor bestätigt Schadcode zur Nutzeridentifizierung. In: Golem.de

- Offizielle Ankündigung des Tor-Entwicklerteams

- FBI ermittelt gegen Nutzer von Tor Mail. In: Golem.de

- Neues von der NSA: „Tor stinkt“. In: heise.de

- Studie Users Get Routed: Traffic Correlation on Tor by Realistic Adversaries. In: ohmygodel.com, (PDF; englisch)

- Tor security advisory: „relay early“ traffic confirmation attack. In: blog.torproject.org, abgerufen am 31. Juli 2014 (englisch)

- Erfolgreicher Angriff auf Tor-Anonymisierung. In: heise.de, abgerufen am 31. Juli 2014.

- Anwälte sagen Black-Hat-Vortrag zu Tor-Schwachstellen ab. In: heise.de, abgerufen am 31. Juli 2014.

- Operation "Onymous" – FBI und Europol schließen Hunderte Seiten im Dark Web SPIEGEL ONLINE 7. November 2014, Abruf 12. März 2017.

- Operation Onymous: Großrazzia bei illegalen Handelsplattformen. In: golem.de

- Großrazzia im Tor-Netzwerk: Die Fahndung nach der Schwachstelle. In: golem.de

- Patrick Beuth: XKeyscore: NSA hält alle Tor-Nutzer für verdächtig. In: Die Zeit. 3. Juli 2014, ISSN 0044-2070 (zeit.de [abgerufen am 25. Mai 2016]).

- Kristian Kißling: NSA ordnet Tor-User als Extremisten ein. In: Linux-Magazin. Abgerufen am 25. Mai 2016.

- Stefan Krempl: Tor-Netzwerk: KAX17 führt massive Deanonymisierungsangriffe durch. In: heise.de. 4. Dezember 2021, abgerufen am 12. Dezember 2021.

- Patrick Beuth: Mysterium »KAX17«: Im Tor-Netzwerk hat sich ein unbekannter Beobachter ausgebreitet. In: Der Spiegel. 6. Dezember 2021, abgerufen am 12. Dezember 2021.

- There was a mention of Tor + illegal activities on House of Cards… (Scene link inside – 0:40). 20. Februar 2014, abgerufen am 27. Februar 2014.

- texte zum film. Abgerufen am 24. März 2021.

- Darknet – Netz ohne Kontrolle. (Nicht mehr online verfügbar.) In: Daserste.de. 30. Juni 2013, archiviert vom Original am 4. Juli 2013; abgerufen am 5. April 2013.

Anmerkungen

- Sei das Verhältnis der vom Angreifer kontrollierten Knoten zur Anzahl aller Knoten. Die Wahrscheinlichkeit, dass bei zufälliger Knotenwahl der Angreifer Start- und Endknoten einer Route kontrolliert, liegt somit bei . Dass keine einzige von aufgebauten Routen so durch den Angreifer kontrollierbar ist, hat nur noch eine Wahrscheinlichkeit von – geht mit steigendem also gegen .

- Staffel 2, Episode 2