Proxy (Rechnernetz)

Ein Proxy (von englisch proxy representative „Stellvertreter“, von lateinisch Procuratorem „für etwas sorge tragen“) ist eine Kommunikationsschnittstelle in einem Netzwerk aus Rechnern in Form eines physischen Computers (z. B. Server oder seltener auch Personal Computer). Er arbeitet als Vermittler, der auf der einen Seite Anfragen entgegennimmt, um dann über seine eigene Adresse eine Verbindung zur anderen Seite herzustellen.

Wird der Proxy als Netzwerkkomponente eingesetzt, bleibt einerseits die tatsächliche Adresse eines Kommunikationspartners dem jeweils anderen Kommunikationspartner verborgen, was eine gewisse Anonymität schafft. Als (mögliches) Verbindungsglied zwischen unterschiedlichen Netzwerken kann er andererseits eine Verbindung zwischen Kommunikationspartnern selbst dann realisieren, wenn deren Adressen zueinander inkompatibel sind und eine direkte Verbindung nicht möglich ist.

Im Unterschied zu einer einfachen Adressumsetzung (NAT) kann ein Proxy-Server, auch Dedicated Proxy genannt, die Kommunikation selbst führen und beeinflussen, statt die Pakete ungesehen durchzureichen. Auf ein bestimmtes Kommunikationsprotokoll spezialisiert, wie z. B. HTTP oder FTP, kann er die Daten zusammenhängend analysieren, Anfragen filtern und bei Bedarf beliebige Anpassungen vornehmen, aber auch entscheiden, ob und in welcher Form die Antwort des Ziels an den tatsächlichen Client weitergereicht wird. Mitunter dient er dazu, bestimmte Antworten zwischenzuspeichern, damit sie bei wiederkehrenden Anfragen schneller abrufbar sind, ohne sie erneut vom Ziel anfordern zu müssen. Auf einem einzigen Gerät kommen oft mehrere Dedicated Proxies parallel zum Einsatz, um unterschiedliche Protokolle bedienen zu können.

Ein Generischer Proxy, auch Circuit Level Proxy genannt, findet als protokollunabhängiger Filter auf einer Firewall Anwendung. Er realisiert dort ein port- und adressbasiertes Filtermodul, welches zudem eine (mögliche) Authentifizierung für den Verbindungsaufbau unterstützt. Daneben kann er für eine einfache Weiterleitung genutzt werden, indem er auf einem Port eines Netzwerkadapters lauscht und die Daten auf einen anderen Netzwerkadapter und Port weitergibt. Dabei kann er die Kommunikation weder einsehen noch sie selbst führen oder beeinflussen, da er das Kommunikationsprotokoll nicht kennt.

Arbeitsweise und Abgrenzung

Der Unterschied zu einem NAT-Gerät

Technisch gesehen arbeitet ein typischer Proxy als ein in den Verkehr eingreifender Kommunikationspartner auf der OSI-Schicht 7, wobei die Verbindungen auf beiden Seiten terminiert werden (es handelt sich somit um zwei eigenständige Verbindungen), statt die Pakete wie ein NAT-Gerät einfach durchzureichen. Ein solcher Dedicated Proxy ist also ein Dienstprogramm für Computernetze, das im Datenverkehr vermittelt, und wird daher auch Proxy-Server genannt: Als aktiver Vermittler verhält er sich dem anfragenden Client gegenüber wie ein Server, der anderen Seite, dem Zielsystem, gegenüber wie ein Client.

Überschneidungen zu NAT gibt es allerdings bei dem generischen, auf den OSI-Schichten 3 und 4 operierenden Circuit Level Proxy, der unter Umständen auf die Technik der einfachen Adressumsetzung zurückgreift. Dessen ungeachtet nimmt NAT eine kaum beachtete Rolle unter den Proxys ein. Daher wird im Folgenden von der erstbeschriebenen Variante ausgegangen, wenn allgemein von einem (typischen) Proxy die Rede ist.

Überblick

Sichtbarkeiten

Ein konventioneller Proxy tritt beiden Seiten selbst als Kommunikationspartner gegenüber. Er wird von ihnen also bewusst angesprochen (adressiert). Hier bittet der Client den Proxy, stellvertretend für ihn die Kommunikation mit dem Zielsystem zu übernehmen. So wird z. B. der Webbrowser derart konfiguriert, dass er sämtliche Anfragen nicht direkt zur Zieladresse schickt, sondern als Anforderung formuliert zum Proxy sendet.

Daneben gibt es den transparenten Proxy als spezielle Netzwerkkomponente, der sich einer der beiden Seiten gegenüber transparent (nahezu unsichtbar) verhält. Diese Seite adressiert direkt das Ziel und nicht den Proxy. Durch eine entsprechend konfigurierte Infrastruktur des Netzes wird die betreffende Anfrage automatisch über den Proxy dorthin geleitet, ohne dass der Absender dies bemerkt oder gar beeinflussen kann. Für die andere Seite aber stellt der Proxy weiterhin den zu adressierenden Kommunikationspartner dar, der stellvertretend für den tatsächlichen Kommunikationspartner angesprochen wird.

Somit tritt ein Proxy generell für wenigstens eine der beiden Seiten selbst als vermeintlicher Kommunikationspartner in Erscheinung.

Lage

Ein Proxy als separate Netzwerkkomponente befindet sich physisch zwischen dem Quell- und Zielsystem. Innerhalb eines IP-Netzes nimmt er eine Konvertierung der IP-Adresse vor, sobald die Pakete durch das Netz hindurch auf ihrem Weg zum Ziel den Proxy passieren. Dadurch lassen sich die wahre IP-Adresse des tatsächlichen Kommunikationspartners verbergen und einzelne Teilnehmer eines Netzes oder gar ganze Netzwerke selbst dann miteinander verbinden, wenn sie adressierungstechnisch inkompatibel zueinander sind. Letzteres wird durch eine spezielle Port-Verwaltung ermöglicht, die es einem Proxy z. B. gestattet, ein privates (in sich geschlossenes) Netz über eine einzige offizielle IP-Adresse mit dem Internet zu verbinden. Da das Zielsystem nicht den Client, sondern nur den Proxy sieht, sind mögliche Angriffe von dort an den dafür prädestinierten Proxy gerichtet und treffen nicht direkt den Client.

Der lokale Proxy läuft dagegen direkt auf dem Quell- oder Zielsystem und befindet sich zwischen dem zu kontaktierenden Netzwerkdienst und dem anfragenden Client. Er wird meist als Filter oder Konverter eingesetzt. Da er vor Ort in Aktion tritt, also noch bevor die Pakete in das Netz geleitet werden (lokaler Proxy auf dem Quellsystem), oder nachdem die Pakete das Zielsystem erreicht haben (lokaler Proxy auf dem Zielsystem), ist dieser Proxy nicht in der Lage, die wahre IP-Adresse des Kommunikationssystems zu verbergen. Das unterscheidet ihn maßgeblich von anderen Proxys eines IP-Netzwerkes. Allerdings kann ein lokaler Proxy auf dem Quellsystem durchaus dabei behilflich sein, die Netzwerkanfrage automatisiert über einen externen Proxy zu schicken, wobei der lokale Proxy diese Art der Umleitung dann verwaltet und somit seinen Teil zur Anonymisierung der eigenen IP-Adresse beiträgt.

Mögliche Funktionen eines Proxys

- Schutz der Clients (Forward-Proxy)

- Der Proxy kann eine Schnittstelle zwischen dem privaten Netz und dem öffentlichen Netz bilden. Die Clients des privaten Netzes greifen so über den Proxy beispielsweise auf Webserver des öffentlichen Netzes zu. Da das kontaktierte Zielsystem aus dem öffentlichen Netz seine Antwortpakete nicht direkt an den Client schickt, sondern an den Proxy sendet, kann dieser die Verbindung aktiv kontrollieren.[1] Ein unerwünschter Fernzugriff auf den Client (der über die Antwortpakete hinausgeht) wird somit unterbunden oder wenigstens erschwert. Entsprechende Sicherungsmaßnahmen und deren fortwährende Kontrolle beschränken sich so auf einen einzelnen oder einige wenige Proxys, statt auf eine Vielzahl von Clients. Sie lassen sich in einem vorgeschalteten Bastionsnetz auch einfacher und zuverlässiger realisieren. So sind zusätzlich eigene Server besser geschützt, die selbst keinen Zugriff auf das Internet benötigen, aber im selben Segment stehen, wie die durch den Proxy abgeschirmten Clients. Damit bleibt das interne Netz auch bei einer Kompromittierung des Proxys zunächst geschützt und verschafft so der IT-Abteilung zusätzliche Zeit für geeignete Reaktionen auf einen eventuellen Angriff von außen.

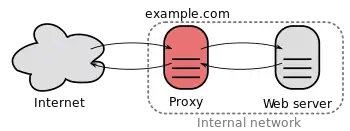

- Schutz der Server (Reverse-Proxy)

- Ein Proxyserver kann allgemein dazu verwendet werden, den eigentlichen Server in ein geschütztes Netz zu stellen, wodurch er vom externen Netz aus nur durch den Proxy erreichbar wird. Auf diese Weise versucht man den Server vor Angriffen zu schützen.[1] Die Proxy-Software ist weniger komplex und bietet daher weniger Angriffspunkte. Diese Lösung wird zum Beispiel bei Online-Shops angewendet: Der Webserver befindet sich samt Proxy im Internet und greift auf die Datenbank mit Kundendaten hinter einer Firewall zu.

- Bandbreitenkontrolle

- Der Proxy teilt verschiedenen Benutzern und Gruppen je nach Auslastung unterschiedliche Ressourcen zu. Der Proxy-Server Squid beherrscht dieses Verfahren, wobei er ebenso zum Schutz des Servers beitragen kann und Methoden für bessere Verfügbarkeit unterstützt.

- Verfügbarkeit

- Über einen Proxyverbund lassen sich mit relativ geringem Aufwand Lastverteilung und Verfügbarkeit erreichen.

- Aufbereitung von Daten

- Proxy-Server können auch gewisse Applikationsfunktionen übernehmen, beispielsweise Daten in ein standardisiertes Format bringen.

- Inhaltliche Kontrolle häufig verwendeter Protokolle

- Auf ein bestimmtes Netzwerkprotokoll spezialisiert kann ein Proxy die Pakete des jeweiligen Protokolls analysieren und dabei als Verbindungs- und Befehlsfilter fungieren.

- Funktionserweiterung eines Netzwerkdienstes

- Ein Reverse-Proxy kann den üblichen Funktionsumfang eines Dienstes erweitern, indem er dank der Analyse des Protokolls z. B. spezielle Statistiken erstellt, die der Dienst normalerweise nicht anbietet. Da er Anfragen selbst beantworten kann, sind beliebige weitere funktionelle Erweiterungen denkbar.

- Protokollierung

- Viele Proxys erlauben es, Verbindungen, die über sie laufen, zu protokollieren. Das ermöglicht statistische Auswertungen und Erkennen ungewollter Verbindungen.

- Offener Proxy

- Als offenen Proxy oder Open Proxy (englisch open proxy) bezeichnet man einen Proxy, der von jedem ohne Anmeldung (offen bzw. öffentlich) benutzt werden kann. Einerseits entstehen sie unwissentlich durch falsche Konfiguration oder durch trojanisierte PCs (siehe auch: Botnet), andererseits werden aber auch viele offene Proxy-Server absichtlich aufgesetzt, um eine weitgehende Anonymität zu ermöglichen – wie beispielsweise im Freifunk-Netz; solche Proxys sind häufig mit zusätzlichen Funktionen zur Anonymisierung versehen.

- Proxy als Anonymisierungsdienst

- Der Anonymisierungs-Proxy (z. B. Anonymizer, Tor) leitet die Daten des Clients zum Server weiter, wodurch der Server die IP-Adresse des Clients nicht mehr direkt auslesen kann (siehe auch: Anonymität im Internet). Sie werden verwendet, um die Herkunft eines Clients zu verschleiern. So können Internetnutzer versuchen, sich vor staatlicher oder anderer Verfolgung bzw. Kontrolle zu schützen. In einem anderen Szenario werden Proxys angeboten – teils frei verfügbar – bei denen man unter der URL des Proxys beliebige Webseiten anfordern kann. Diese Proxys können dazu verwendet werden, um beispielsweise Einschränkungen von Firmen- oder Schulnetzen zu umgehen (manchmal werden allerdings diese, wenn es der Betreiber merkt, gesperrt). Sie sind insofern anonym, als der Zielserver nur die URL des Anonymisierungsdienstes sieht.

- Zugang zu gesperrten Inhalten

- Durch die Nutzung eines Proxy-Servers in einem anderen Land kann Geoblocking umgangen werden.

- Translating Proxy

- Manche Proxys übersetzen ein Protokoll in ein anderes. Diese heißen dann Gateway, Transport, Agent. Ein Cern Proxy kommuniziert beispielsweise mit dem Client über HTTP, während er eine Verbindung zum Server über FTP oder Gopher aufbaut. Auch XMPP-Transports liegt dieses Konzept zu Grunde.

Der Proxy als Netzwerkkomponente

Um zu verstehen wie es einem solchen Gerät gelingen kann, die Identität der wahren Kommunikationspartner zu verbergen, kann es hilfreich sein, wenn man sich den Proxy als automatisiertes Postfach vorstellt: Wird von der verdeckten (internen) Adresse aus ein Paket durch den Proxy hindurch in das externe Netz geschickt, verbindet sich der Proxy selbst mit dem Zielsystem und versieht so die ausgehenden Pakete automatisch mit seiner eigenen Absenderadresse.

Das Zielsystem schickt seine Antwortpakete nun zurück zum Postfach (Proxy), welcher die empfangenen Pakete ggf. analysiert und danach an den internen Client weiterreicht. Auf diese Weise leitet der Proxy alle aus dem externen Netz eingehenden Antwortpakete an den tatsächlichen Empfänger aus dem internen Netz weiter, ohne dass der Absender die tatsächliche (interne) Adresse des Empfängers kennt.

Der lokale Proxy

Auch bei einer lokal auf dem Quell- oder Zielsystem installierten Proxy-Software wird intern eine Adresskonvertierung vorgenommen. Das ist Teil ihrer internen Arbeitsweise und kann sich auf eine Umleitung des Ports beschränken, bezieht sich oft aber auf eine Umsetzung zu Localhost (der sogenannten Loopback-Schnittstelle 127.0.0.1).

Auf dem Quellsystem

Als Beispiel könnte eine Anwendung ihre Internetanfragen nicht mehr direkt zum Zielsystem, sondern an ihr eigenes System zum Port der dort installierten Proxysoftware schicken. Dafür muss die Anwendung entsprechend konfiguriert werden. Die Proxy-Software ermittelt nun die Adresse des gewünschten Zielsystems und leitet die Anfrage stellvertretend für die Anwendung dorthin. Dabei wird als Absender die Adresse des Quellsystems nebst Rückgabeport der Proxy-Software angegeben, damit die Antwortpakete wieder den lokalen Proxy erreichen, der sie dann an die ursprüngliche Anwendung durchreichen kann. Auf diese Weise kann ein solcher Proxy ausgehende Anforderungen genauso analysieren (und ggf. filtern) wie die Antworten des Zielsystems. Polipo ist so eine freie Proxy-Software für das Hypertext Transfer Protocol (HTTP) mit Caching- und Filterfunktionalität, z. B. für den Laptop oder das Netbook. Ein anderes Beispiel für einen lokalen Proxy ist Proxomitron, der unter anderem verhindert, dass JavaScripte die Browseridentität und dessen Versionsnummer auflösen und das Betriebssystem auslesen. Auch der Spam-Filter SpamPal wird mit einem lokalen Proxy installiert, zumindest für gewisse Mailclients wie Vivian Mail.

Auf dem Zielsystem

Hierbei schickt die Anwendung auf dem Quellsystem ihre Anfragen direkt zum Zielsystem. Ohne dass es dem Quellsystem bewusst sein muss, verbirgt sich jedoch hinter dem adressierten Port des Zielsystems nicht der begehrte Netzwerkdienst, sondern eine Proxy-Software.

Die Proxy-Software nimmt somit Anfragen aus dem Netz entgegen und stellt dann stellvertretend für das Quellsystem eine Verbindung zum tatsächlichen Netzwerkdienst seines eigenen Systems her. Dieser beantwortet die Anfrage und schickt die Antwort zurück zur Proxy-Software, welche sie nun analysieren und beliebig verändern oder auch nur statistisch auswerten kann, bevor sie sie zum tatsächlichen Client weiterleitet.

Proxybezeichnungen

Dedicated Proxy (Proxy-Server)

Ein Dedicated Proxy ist ein Dienstprogramm, das im Datenverkehr zwischen dem anfragenden Client und dem Zielsystem vermittelt. Er ist auf das Kommunikationsprotokoll spezialisiert, das der Dienst verwendet, und kann daher die Kommunikation analysieren und bei Bedarf deren Inhalt manipulieren. Darüber hinaus kann er eigenständig Anfragen an den Kommunikationspartner senden und mitunter als Zwischenspeicher fungieren (also von sich aus auf eine Anfrage antworten, ohne sie erneut vom tatsächlichen Zielsystem anfordern zu müssen).

Manchmal wird er lokal auf dem Quell- oder Zielsystem installiert, um dort die entsprechende Aufgabe vor Ort umzusetzen. Demgegenüber kann es sich hierbei auch um ein aktiv in die Kommunikation eingreifendes Filtermodul handeln, das auf einer Proxy-Firewall aufgesetzt wird. Unter anderem kommen Dedicated Proxys als (z. B. SMTP-) Virenscanner oder (z. B. FTP-) Verbindungs- und Befehlsfilter zum Einsatz.

Auf einem einzigen Gerät können mehrere Dedicated Proxys parallel laufen, um unterschiedliche Protokolle bedienen zu können. Da er in die Pakete hineinsehen muss, verrichtet ein Dedicated Proxy seine Arbeit auf der OSI-Schicht 7.

Häufig werden Dedicated Proxys für die folgenden Protokolle verwendet:

- HTTP/HTTPS

- Die meisten Provider bieten ihren Kunden die Verwendung eines solchen Proxys an. Er kann folgende Funktionen erfüllen:

- SSL-Terminierung

- Eine HTTPS-Verbindung kann mittels Webproxy aufgebrochen (terminiert) werden, um auch dessen Inhalt auf Schädlinge zu überprüfen. Die weitere Verschlüsselung zum Client (Browser) erfolgt dann mit einem vom Proxy angebotenen Zertifikat. Das Problem dabei ist, dass der Benutzer des Browsers nicht mehr das Originalzertifikat des Webservers zu sehen bekommt und dem Proxy-Server vertrauen muss, dass er eine Gültigkeitsprüfung des Webserver-Zertifikats übernommen hat.

- Zwischenspeicher (Cache)

- Der Proxy kann gestellte Anfragen bzw. deren Ergebnis speichern. Wird die gleiche Anfrage erneut gestellt, kann diese aus dem Speicher beantwortet werden, ohne zuerst den Webserver zu fragen. Der Proxy stellt sicher, dass die von ihm ausgelieferten Informationen nicht allzu veraltet sind. Eine vollständige Aktualität wird in der Regel nicht gewährleistet. Durch das Zwischenspeichern können Anfragen schneller beantwortet werden, und es wird gleichzeitig die Netzlast verringert. Beispielsweise vermittelt ein derartiger Proxy eines Unternehmens den gesamten Datenverkehr der Computer der Mitarbeiter mit dem Internet.

- Zensur/Zugriffssteuerung

- Mittels Proxy können bestimmte Webseiten für den Benutzer gesperrt oder Zugriffe darauf protokolliert werden. Es kann auch der Inhalt auf schädliche Programme durchsucht werden (Viren, Malware, Skripte etc.). Somit ist ein Proxy meist Teil eines Firewall-Konzepts. Vor allem Schulen oder öffentliche Einrichtungen, aber auch Firmen verhindern auf diese Weise den Zugriff aus ihrem Netz auf beliebige Webseiten, um beispielsweise das Herunterladen von Musikdateien wegen der damit verbundenen rechtlichen Probleme zu unterbinden. Zudem können Schutzbefohlene so vor für sie gefährlichen Webseiten (Pornographie, rassistische Webseiten oder ähnlichem) geschützt werden. Mittels Benutzerauthentisierung können einzelnen Benutzern oder Benutzergruppen außerdem unterschiedliche Webfilterungen zugewiesen werden.

- Ausfiltern von Werbung

- Werbung kann erhebliche Mengen an Datenverkehr erzeugen – viele Werbeflächen laden sich z. B. regelmäßig neu. Was für den Privatanwender an einer Breitband-Leitung unproblematisch ist, kann beispielsweise für ein Netz von mehreren Dutzend Anwendern an dieser Leitung zum Problem werden.

- SMTP

- Manche Firewalls bieten einen SMTP-Proxy an, der den Mailverkehr zwischen Internet und Mailserver überwacht und bestimmte gefährliche bzw. unerwünschte Befehle ausfiltert. Durch das Design des SMTP-Protokolls ist jeder SMTP-Server auch als SMTP-Proxy verwendbar.

- IMAP-Proxy

- Holt z. B. automatisch E-Mails vom zentralen IMAP-Server auf eine lokale Maschine, von der die Clients dann die E-Mail abholen.

- IRC-Proxy

- Ein solcher Proxy vermittelt IRC-Verbindungen und kann diese aufrechterhalten, auch wenn der Client abgeschaltet ist.

- NNTP-Proxy

- Der Proxy (z. B. Leafnode) kann für News verwendet werden und erlaubt es z. B. Filter für unerwünschte Gruppen zu definieren.

- Exchange-Frontend-Server

- Er stellt eine Proxy-Funktion zur Verfügung, der das RPC-Protokoll über HTTP(S) tunnelt.

- Citrix Secure Gateway

- Hier wird das ICA-Protokoll über HTTP(S) getunnelt.

Circuit Level Proxy (generischer Proxy)

Als Circuit Level Proxy (auch Generischer Proxy genannt) wird ein Paketfiltermodul bezeichnet, mit dem man auf einer Firewall beliebige IP-Adressen und Ports sperren bzw. freischalten kann, ohne jedoch die Möglichkeit zu haben, die Paketinhalte damit zu analysieren.

Ein solcher Proxy, der auf den OSI-Schichten 3 und 4 operiert, reicht die Pakete mitunter einfach durch, ohne die Verbindungen selbst zu terminieren. Der Circuit Level Proxy realisiert die Adressumsetzung dann mithilfe von NAT auf der OSI-Schicht 3. Während die Adressfilterung ebenfalls auf der dritten OSI-Schicht angesiedelt ist, realisiert er zudem eine Port-Filterung auf der vierten OSI-Schicht.

Es gibt auch Circuit Level Proxys, die dank einem speziellen Protokoll eine Authentifizierung auf der OSI-Schicht 5 realisieren können. Der Client holt sich so eine Verbindungsgenehmigung z. B. per Eingabe einer Kennung nebst Passwort. Dieses spezielle Authentifizierungsprotokoll muss der Client allerdings kennen, weshalb ein derart befähigter Circuit Level Proxy weniger generisch ist (er funktioniert nur mit Anwendungen auf dem Client zusammen, die entsprechend erweitert wurden). Als Beispiel für ein solches Authentifizierungsprotokoll sei SOCKS genannt. Solch ein erweiterter Circuit Level Proxy greift nicht zwangsläufig auf NAT zurück. Einige von ihnen machen dies gar vom Protokoll abhängig; so wird z. B. die TCP-Verbindung terminiert, während eine UDP-Verbindung schlicht weitergereicht wird.

Ein generischer Proxy kann auch für eine einfache Weiterleitung genutzt werden. Der denkbar einfachste Proxy ist das Linux-Programm Redir, das auf einer Schnittstelle und einem Port lauscht und die Daten auf ein anderes Interface und Port weitergibt. Dies ist auch mit dem iptables-Kommando unter Linux möglich und wird beispielsweise verwendet, um den Exit-Datenverkehr eines Tor-Servers über mehrere Proxys zu leiten, um so den Tor-Server zu schützen.

Proxy-Firewall

Eine Proxy-Firewall ist eine Firewall, die auf Dedicated Proxys oder Circuit Level Proxys als Filtermodule zurückgreift. Diese Filtermodule setzen Regeln um, indem sie entscheiden, welche Daten an den tatsächlichen Kommunikationspartner weitergeleitet werden und welche nicht. Auf diese Weise versucht die Proxy-Firewall das eigene Netz(segment) vor unerlaubten Zugriffen zu schützen. Sie kann darüber hinaus aber auch eine Konvertierung der Daten vornehmen, bestimmte Inhalte zwischenspeichern und sämtliche weiteren Funktionen ausüben, die einem Proxy eigen sind.

Dedicated Proxys auf einer Stateful Inspection Firewall

Einige Hersteller bieten für ihre Stateful Inspection Firewall (SIF) ebenfalls Dedicated Proxys an. Definitionstechnisch ist das allerdings ein wenig problematisch: Da dieser Firewalltyp nach dem ursprünglichen Konzept von Checkpoint lediglich auf einem generischen Paketfilter basiert, und sich so ausschließlich auf Paketfilter-Regeln konzentriert, wird eine SIF ganz klar als Paketfilter-Firewall klassifiziert. Wird dort allerdings ein Dedicated Proxy aktiviert, so ist die SIF tatsächlich keine Paketfilter-Firewall mehr, sondern gehört dann der Kategorie Proxy-Firewall an, die eine Stateful Packet Inspection durchführt. Diese exakte Unterscheidung wird in der Fachwelt jedoch selten vorgenommen, weshalb eine als SIF klassifizierte Firewall in der Praxis nur zum Teil der Definition einer Paketfilter-Firewall gerecht wird.

Transparenter Proxy

Ein Transparenter Proxy besteht grundsätzlich aus zwei Komponenten. Zunächst werden am Router die gewünschten Ports der Protokolle abgegriffen (beispielsweise über Iptables unter Einsatz eines Redirects) und dann an einen Proxy weitergeleitet. Für den Anwender ist die Verbindung über einen transparenten Proxy in der Benutzung nicht von einer direkten Verbindung über den Router zu unterscheiden. Das Vorhandensein eines transparenten Proxys bietet aber den Vorteil, dass eine Konfiguration der Proxyeinstellungen am einzelnen PC unterbleiben kann (siehe Abschnitt Sichtbarkeiten).

Reverse Proxy

Ein Proxy tritt im Falle des Reverse Proxys als vermeintliches Zielsystem in Erscheinung, wobei die Adressumsetzung dann in der entgegengesetzten Richtung vorgenommen wird und so dem Client die wahre Adresse des Zielsystems verborgen bleibt. Während ein typischer Proxy dafür verwendet werden kann, mehreren Clients eines internen (privaten – in sich geschlossenen) Netzes den Zugriff auf ein externes Netz zu gewähren, funktioniert ein Reverse Proxy genau andersherum.

Die Internetzugriffe des Browsers über einen Proxy leiten

Es gibt mehrere Möglichkeiten, die Zugriffe des Browsers über einen Proxy zu leiten:

- Umgebungsvariable

- Einige Browser, zum Beispiel Lynx, werten eine Umgebungsvariable (in diesem Fall 'http_proxy=') aus und verwenden den dort eingetragenen Wert, wenn er nicht leer ist.

- Direkte Konfiguration

- Hier werden der Name (oder die IP-Adresse) des Proxy-Servers und der Port, auf welchen er hört, direkt im Browser eingetragen. Der Nachteil ist, dass man dies bei jedem Client manuell tun muss und Änderungen daran auf jeden Client einzeln nachzutragen sind.

- Transparenter Proxy

- Hier wird an den Clients nichts konfiguriert; sie richten ihre Anfragen an das Ziel auf die Ports 80 (HTTP), als ob sie eine direkte Verbindung zum Internet hätten. Die Infrastruktur des Netzes sorgt dafür, dass ihre Anfragen an den Proxy geleitet werden.

- Automatische Proxy-Konfiguration (Proxy Auto-Config)

- Hier wird im Browser die URL einer JavaScript-Datei eingetragen, die Adresse und Port des Proxy-Servers enthält. Wenn diese Arbeit einmalig getan ist, können weitere Änderungen zentral im Skript erfolgen. Das Skript kann auch auf einen Reverse-Proxy zuweisen.

- Web Proxy Autodiscovery Protocol (WPAD)

- Dies ist ein Protokoll, mit dem Web-Clients wie ein Browser automatisiert zu verwendende Web-Proxys innerhalb eines Rechnernetzes finden können, indem eine Proxy Auto-Config (PAC-Datei) unter einer erratbaren URL gespeichert wird, beispielsweise:

http://wpad.example.com/wpad.dat

Mögliche Probleme bei der Verwendung eines Proxys

Gefahren

Ein schlecht konfigurierter Proxy kann eine Gefahr darstellen, da er Dritten erlaubt, über die Adresse des Proxys im Internet zu agieren. Als Beispiel könnte der Proxy für einen Angriff oder – ähnlich einem offenen Mail-Relay – zum Versenden von Spam missbraucht werden. Bei einem Missbrauch wird dann als Quelle der Proxy ermittelt, was unter Umständen unangenehme Folgen für den Betreiber haben kann.

Statistik für Zugriffe

Besonders kommerzielle Server, die Werbeflächen vermieten, begründen ihre Attraktivität für Werbung mit Zugriffszahlen, deren Statistik vom Webserver erzeugt wird. Proxy-Server und Filter beeinflussen diese Zahlen natürlich negativ, da aus dem Cache gelieferte Inhalte dort nicht erscheinen und ein Teil der Werbung erst gar nicht geladen wird. Manche Anbieter von Webseiten bemühen sich daher, ihre Inhalte schlecht oder gar nicht cache-fähig zu gestalten.

Proxy-Protokolldateien können anwenderspezifisch ausgewertet werden. So können Statistiken über Benutzer (oder IP-Adressen), deren besuchte Webseiten und Verweildauer auf den Webseiten erstellt werden.

Proxy als Anonymisierungsdienst

In verschiedenen Internetforen, und auch der Wikipedia, wird das Anlegen oder Verändern von Beiträgen über offene Proxy-Server oft durch Sperrung der entsprechenden IP-Adressen verhindert, um eine anonyme Teilnahme zu erschweren. Sinnvollerweise wird dies oft nur für nicht angemeldete Anwender vorgenommen.

Zu bedenken bleibt, dass der Betreiber eines offenen Proxys nahezu die volle Kontrolle über die Sitzung hat, dabei Daten aufzeichnen und beliebige Webinhalte fälschen kann, ohne dass der Anwender davon etwas bemerkt.

Um die Gefahr eines Missbrauchs des Anonymisierungsdienstes durch den Betreiber des Proxys einzugrenzen, könnten Konzepte wie F2F eine Lösung bieten: Bei einem F2F-Proxy werden die Daten durch einen „Freund“ geleitet; dies erhöht die Sicherheit, da keine unbekannten Proxy-Server genutzt werden. Das Friend-to-Friend-Netzwerk garantiert, dass ausschließlich private und geprüfte Verbindungen genutzt werden. Abhilfe können auch gängige Verschlüsselungs- und Zertifizierungsverfahren bieten, wie SSL/TLS mit dem Zielsystem hinter dem Proxy, beispielsweise durch die Nutzung einer HTTPS-Verbindung. Hierbei kann der Proxy keine Manipulation vornehmen, zumindest solange die Implementierung des genutzten Verfahrens nicht fehlerhaft ist und das Verfahren selbst nicht untergraben wird.

Weblinks

- Linkkatalog zum Thema Proxy software and scripts bei curlie.org (ehemals DMOZ)

- Linkkatalog zum Thema Free web-based proxy services bei curlie.org (ehemals DMOZ)

- Linkkatalog zum Thema Free http proxy servers bei curlie.org (ehemals DMOZ)

- Proxy einrichten unter Chrome, Internet Explorer, Android und iOS

Einzelnachweise

- Was ist ein Proxy-Server? Abgerufen am 10. Januar 2022.