Transport Layer Security

Transport Layer Security (TLS, englisch für Transportschichtsicherheit), auch bekannt unter der Vorgängerbezeichnung Secure Sockets Layer (SSL), ist ein Verschlüsselungsprotokoll zur sicheren Datenübertragung im Internet.

| Anwendung |

HTTPS | IMAPS | POP3S | SMTPS | … |

| Anwendung | TLS | ||||

| Transport | TCP | ||||

| Internet | IP (IPv4, IPv6) | ||||

| Netzzugang | Ethernet | Token Bus |

Token Ring |

FDDI | … |

TLS besteht aus den beiden Hauptkomponenten TLS Handshake und TLS Record. Im TLS Handshake findet ein sicherer Schlüsselaustausch und eine Authentisierung statt. TLS Record verwendet dann den im TLS Handshake ausgehandelten symmetrischen Schlüssel für eine sichere Datenübertragung – die Daten werden verschlüsselt und mit einem MAC gegen Veränderungen geschützt übertragen.

Für den Schlüsselaustausch sind in den älteren TLS-Versionen verschiedene Algorithmen mit unterschiedlichen Sicherheitsgarantien im Einsatz. Die neueste Version TLS 1.3[1] verwendet allerdings nur noch das Diffie-Hellman-Schlüsselaustausch Protokoll (DHE oder ECDHE). Dabei wird für jede Verbindung ein neuer Sitzungsschlüssel (Session Key) ausgehandelt. Da dies ohne Verwendung eines Langzeitschlüssels geschieht, erreicht TLS 1.3 Perfect Forward Secrecy.

TLS in der Praxis

TLS-Verschlüsselung wird gegenwärtig vor allem mit HTTPS eingesetzt. Die meisten aktuellen Webbrowser und Webserver bevorzugen TLS 1.3 und TLS 1.2, meist wird auch noch TLS 1.1 und TLS 1.0 unterstützt, es führt jedoch zu einer Sicherheitswarnung.[2][3][4] In aktuellen Browsern ist SSLv3 und SSLv2 deaktiviert,[5] da diese Protokollversion eine Reihe von Sicherheitslücken, unter anderem des Poodle-Angriffs aufweist.[6][7] Die Weiterentwicklung TLS 1.3 wird von allen nennenswert verbreiteten Browsern auf Desktops und Smartphones unterstützt[8], TLS 1.2 wird von 98,7 Prozent aller Browserinstallationen unterstützt; Ausnahmen sind mehrere Jahre alte Versionen (Stand 02/2022).[9]

Das Deutsche Bundesamt für Sicherheit in der Informationstechnik empfiehlt bei der Verwendung von TLS die Versionen 1.2 und 1.3. Cipher Suiten mit Perfect Forward Secrecy werden bevorzugt empfohlen.[10]

Seit einiger Zeit nutzen immer mehr Webseitenbetreiber Extended-Validation-TLS-Zertifikate (EV-TLS-Zertifikat). In der Adresszeile des Browsers wird zusätzlich ein Feld angezeigt, in dem Zertifikats- und Domaininhaber im Wechsel mit der Zertifizierungsstelle eingeblendet werden. Zudem wird je nach verwendetem Browser und/oder Add-on die Adresszeile (teilweise) grün eingefärbt. Internetnutzer sollen so schneller erkennen, ob die besuchte Webseite echt ist, und besser vor Phishingversuchen geschützt werden. EV-TLS-Zertifikate bieten in technischer Sicht keinen erweiterten Schutz, die Verschlüsselung und deren Stärke ist identisch. Nur der Inhaber wird dabei besser und aufwändiger verifiziert. Seit 2019 werden diese Zertifikate in den Browsern nicht mehr prominent hervorgehoben, weil der erwartete Sicherheitsgewinn für den Endbenutzer ausblieb.[11]

Seit Januar 2017 markiert der Web-Browser Chrome Internetseiten als unsicher, die Informationen sammeln, ohne dabei HTTPS zu nutzen. Das wird voraussichtlich zu einem signifikanten Anstieg des Einsatzes von HTTPS führen. Im Februar 2017 war HTTPS bei 2,57 % aller registrierten deutschen Internet-Domains[12] sowie bei 3,70 % der österreichischen Domains[13] und 9,71 % der Schweizer Domains[14] aktiviert. Eine Untersuchung von rund 40.000 Webseiten klein- und mittelständischer Unternehmen in Baden-Württemberg durch den Landesbeauftragten für den Datenschutz und die Informationsfreiheit Baden-Württemberg hat ergeben, dass rund 7 % der untersuchten Webseiten über HTTPS angeboten werden. Bei jenen Webseiten, die über HTTPS angeboten werden, ist die serverseitige Unterstützung für TLS 1.0 noch sehr weit verbreitet (99 %).[15]

TLS ist ohne eine zertifikatsbasierte Authentifizierung anfällig für Man-in-the-Middle-Angriffe: Ist der Man-in-the-Middle vor der Übergabe des Schlüssels aktiv, kann er beiden Seiten seine Schlüssel vorgaukeln und so den gesamten Datenverkehr im Klartext aufzeichnen und unbemerkt manipulieren. Wegen der mangelnden Vertrauenswürdigkeit einiger Zertifizierungsstellen wird seit Anfang 2010 die Sicherheit von TLS grundsätzlich angezweifelt.[16][17][18][19] Durch die Deaktivierung fragwürdiger Zertifizierungsstellen im eigenen Browser lässt sich dieses Risiko jedoch weitgehend beseitigen.

In Verbindung mit einem virtuellen Server, zum Beispiel mit HTTP (etwa beim Apache HTTP Server über den VHost-Mechanismus), ist es grundsätzlich als Nachteil zu werten, dass pro Kombination aus IP-Adresse und Port nur ein Zertifikat verwendet werden kann, da die eigentlichen Nutzdaten des darüber liegenden Protokolls (und damit der Name des VHosts) zum Zeitpunkt des TLS-Handshakes noch nicht übertragen wurden. Dieses Problem wurde mit der TLS-Erweiterung Server Name Indication (SNI) im Juni 2003 durch den RFC 3546 behoben. Dabei wird bereits beim Verbindungsaufbau der gewünschte Servername mitgesendet. Die ursprüngliche Erweiterung wurde für TLS 1.0 beschrieben, aufgrund der Kompatibilität der einzelnen TLS-Versionen zueinander wird SNI auch bei TLS 1.1, Version 1.2 und 1.3 entsprechend der Empfehlung umgesetzt. In der Version 1.3 wird zusätzlich auch versucht, die SNI zu verschlüsseln, um mitzulesenden Parteien nicht zu ermöglichen, trotz verschlüsselter Verbindung Informationen über den Zielserver preiszugeben. Das muss jedoch vom Browser unterstützt, im Domain Name System (DNS) ein Schlüssel hinterlegt und verschlüsseltes DNS genutzt werden.[20]

Im Tor-Netzwerk sind TLS-Zertifikate für Verbindungen in das Internet von besonderer Bedeutung, da ein Abhören der einer unverschlüsselten Verbindung mittels Man-in-the-Middle-Angriff dort durch den Rechner, der die Verbindung in das Internet herstellt (bezeichnet als „exit node“) sehr einfach möglich wäre. Da eine Verbindung zwischen zwei Endpunkten im Tor-Netzwerks jedoch verschlüsselt ist, kann die verschlüsselte Übertragung von Daten innerhalb des Netzwerks nachrangig betrachtet werden, sofern man dem Routing der Verbindungen vertraut. Hier liegt das Hauptmerkmal der TLS-Verschlüsselung in der Authentizität der Gegenseite.

Neben HTTPS als verschlüsselte Variante von HTTP sind weitere bekannte Anwendungsfälle für TLS beispielsweise:

- POP3S für POP3

- SMTPS für SMTP

- NNTPS für NNTP

- SIPS für SIP

- IMAPS für IMAP

- XMPPS für XMPP

- IRCS für IRC

- LDAPS für LDAP

- MBS/IP-TLS

- FTPS für FTP

- EAP-TLS

- TN3270-TLS

- OpenVPN

Auch Verbindungen zu Datenbanksystemen können über TLS abgesichert werden. Dabei werden die Identität des Servers oder auch des Clients geprüft und die gesamte Kommunikation verschlüsselt.[21]

Versionen

| Version | Erscheinungsjahr | Bemerkungen |

|---|---|---|

| SSL 1.0 | 1994 | |

| SSL 2.0 | 1995 | Verwendung seit März 2011 unzulässig[22] |

| SSL 3.0 | 1996 | Verwendung seit Juni 2015 unzulässig[23] |

| TLS 1.0 | 1999 | Verwendung seit März 2021 unzulässig[24] |

| TLS 1.1 | 2006 | Verwendung seit März 2021 unzulässig[25] |

| TLS 1.2 | 2008 | |

| TLS 1.3 | 2018[26] | RFC 8446, enthält auch neue Anforderungen für TLS 1.2.[27] |

| Legende: | Ältere Version; nicht mehr unterstützt | Ältere Version; noch unterstützt | Aktuelle Version | Zukünftige Version |

|---|

Geschichte

- Die erste Protokollversion von TLS wurde ab August 1986 im Rahmen des im September 1987 erstmals beschrieben Projektes Secure Data Network System (SDNS) entwickelt.[28]

- 1994, neun Monate nach der ersten Ausgabe von Mosaic, dem ersten verbreiteten Webbrowser, stellte Netscape Communications die erste Version von SSL (1.0) fertig.

- Fünf Monate später wurde zusammen mit einer neuen Ausgabe des Netscape Navigator die nächste Version SSL 2.0 veröffentlicht.

- Ende 1995 veröffentlichte Microsoft die erste Version seines Webbrowsers Internet Explorer. Kurz darauf wurde auch die erste Version ihres SSL-Pendants bekannt, PCT 1.0 (Private Communication Technology). PCT hatte einige Vorteile gegenüber SSL 2.0, die später in SSL 3.0 aufgenommen wurden.

- Im Sommer 1996 übergab Netscape die Versionskontrolle über sein Protokoll SSL 3.0 an die IETF zur Entwicklung eines Internet-Standards.

- Ab November 1996[29] entwickelte die IETF TLS WG auf Basis von Netscapes SSL 3.0 das verbesserte Protokoll "Transport Layer Security (TLS) Protocol Version 1.0" (interne Versionsnummer 3.1), welches schließlich im Januar 1999 als RFC 2246[30] veröffentlicht wurde. Das finale Spezifikationsdokument von Netscapes SSL 3.0 war viele Jahre schwer zu finden und wurde im August 2011 nachträglich veröffentlicht als RFC 6101[31].

- Später wurde TLS durch weitere RFCs erweitert:

- RFC 2712 – Addition of Kerberos Cipher Suites to Transport Layer Security (TLS).

- RFC 2817 – Upgrading to TLS Within HTTP/1.1 erläutert die Benutzung des Upgrade-Mechanismus in HTTP/1.1, um Transport Layer Security (TLS) über eine bestehende TCP-Verbindung zu initialisieren. Dies erlaubt es, für unsicheren und für sicheren HTTP-Verkehr die gleichen „well-known“ TCP Ports (80 bzw. 443) zu benutzen.

- RFC 2818 – HTTP Over TLS trennt sicheren von unsicherem Verkehr durch getrennte Server-TCP-Ports.

- RFC 3268 – Advanced Encryption Standard (AES) Ciphersuites for Transport Layer Security (TLS) nutzt die Erweiterbarkeit von TLS und fügt den symmetrischen Verschlüsselungsalgorithmen (RC2, RC4, International Data Encryption Algorithm (IDEA), Data Encryption Standard (DES) und Triple DES) den Advanced Encryption Standard (AES) hinzu.

- RFC 3546 – Transport Layer Security (TLS) Extensions führt das Konzept der Erweiterungen ein, wodurch optionale Datenfelder oder Header vor allem bei der anfänglichen Aushandlung übertragen werden können. Eine dieser Erweiterungen ist Server Name Indication.

- Im April 2006 wurde in RFC 4346 die Version 1.1 von TLS standardisiert und damit RFC 2246 obsolet. In TLS 1.1 wurden kleinere Sicherheitsverbesserungen vorgenommen und Unklarheiten beseitigt.

- Im August 2008 erschien mit RFC 5246 die Version 1.2 von TLS, welche RFC 4346 obsolet machte. Hierbei wurde die Festlegung auf MD5/SHA-1 in der Pseudozufallsfunktion (PRF) und bei signierten Elementen ersetzt durch flexiblere Lösungen, bei denen die Hash-Algorithmen spezifiziert werden können.

- Im Februar 2015 wurde RFC 7465[32] veröffentlicht, das RC4 für Verschlüsselung verbietet.[33]

- Im Mai 2015 wurden mit RFC 7525[34] Empfehlungen zum sicheren Einsatz von TLS und DTLS veröffentlicht. Demnach sollen SSLv2, SSLv3, RC4 und sonstige durch Exportbeschränkungen auf unter 112 Bit Schlüssellänge beschränkte Verschlüsselungsalgorithmen nicht verwendet werden. Vom Einsatz von 3DES zur Verschlüsselung und RSA zum Schlüsselaustausch mit statischen Parametern wird abgeraten. Empfohlen werden Cipher Suiten, die zum Schlüsselaustausch Ephemeral Diffie-Hellman kombiniert mit RSA verwenden, was Forward Secrecy (gegen späteres nachträgliches Entschlüsseln) bietet, zur Verschlüsselung AES im Galois/Counter Mode mit 128 oder 256 Bit Schlüssellänge sowie die Hashfunktion SHA-256 oder SHA-384 für die Pseudozufallsfunktion von TLS.[35]

- Im August 2018 wurde in RFC 8446 TLS-Version 1.3 veröffentlicht, das seit 2014 entwickelt wurde.[27]

- Im Oktober 2018 gaben die Hersteller der Browser Firefox, Chrome, Edge und Safari an, die in die Jahre gekommenen Protokolle TLS 1.0 und 1.1 beginnend ab März 2020 nicht mehr zu unterstützen.[2][3] In Google Chrome 84 wurde die Unterstützung für TLS 1.0 und 1.1 daher entfernt.[4]

Funktionsweise

Der Client baut eine Verbindung zum Server auf. Der Server authentifiziert sich gegenüber dem Client mit einem Zertifikat. Der Client überprüft hierbei die Vertrauenswürdigkeit des X.509-Zertifikats und ob der Servername mit dem Zertifikat übereinstimmt. Optional kann sich der Client mit einem eigenen Zertifikat auch gegenüber dem Server authentifizieren. Dann schickt entweder der Client dem Server eine mit dem öffentlichen Schlüssel des Servers verschlüsselte geheime Zufallszahl, oder die beiden Parteien berechnen mit dem Diffie-Hellman-Schlüsselaustausch ein gemeinsames Geheimnis. Aus dem Geheimnis wird dann ein kryptographischer Schlüssel abgeleitet. Dieser Schlüssel wird in der Folge benutzt, um alle Nachrichten der Verbindung mit einem symmetrischen Verschlüsselungsverfahren zu verschlüsseln und zum Schutz von Nachrichten-Integrität und Authentizität durch einen Message Authentication Code abzusichern.

TLS-Protokolle im Protokollstapel

Im OSI-Modell ist TLS in Schicht 5 (der Sitzungsschicht) angeordnet. Im TCP/IP-Modell ist TLS oberhalb der Transportschicht (zum Beispiel TCP) und unterhalb Anwendungsprotokollen wie HTTP oder SMTP angesiedelt. In den Spezifikationen wird dies dann zum Beispiel als „HTTP over TLS“ bezeichnet. Sollen jedoch beide Protokolle zusammengefasst betrachtet werden, wird üblicherweise ein „S“ für Secure dem Protokoll der Anwendungsschicht angehängt (zum Beispiel HTTPS). TLS arbeitet transparent, so dass es leicht eingesetzt werden kann, um Protokollen ohne eigene Sicherheitsmechanismen abgesicherte Verbindungen zur Verfügung zu stellen. Zudem ist es erweiterbar, um Flexibilität und Zukunftssicherheit bei den verwendeten Verschlüsselungstechniken zu gewährleisten.

Das TLS-Protokoll besteht aus zwei Schichten:

| TLS Handshake Protocol | TLS Change Cipher Spec. Protocol | TLS Alert Protocol | TLS Application Data Protocol |

|---|---|---|---|

| TLS Record Protocol | |||

TLS Record Protocol

Das TLS Record Protocol ist die untere der beiden Schichten und dient zur Absicherung der Verbindung. Es setzt direkt auf der Transportschicht auf und bietet zwei verschiedene Dienste, die einzeln oder gemeinsam genutzt werden können:

- Ende-zu-Ende-Verschlüsselung mittels symmetrischer Algorithmen. Der verwendete Schlüssel wird dabei im Voraus über ein weiteres Protokoll (zum Beispiel das TLS Handshake Protocol) ausgehandelt und kann nur einmal für die jeweilige Verbindung verwendet werden. TLS unterstützt für die symmetrische Verschlüsselung unter anderem DES, Triple DES und AES

- Sicherung der Nachrichten-Integrität und Authentizität durch einen Message Authentication Code, in der Regel HMAC.

Außerdem werden zu sichernde Daten in Blöcke von maximal 16.384 (214) Byte fragmentiert und beim Empfänger wieder zusammengesetzt. Dabei schreibt der Standard vor, dass die Blockgröße diesen Wert nicht übersteigt, außer der Block ist komprimiert oder verschlüsselt – dann darf die Blockgröße um 1024 Byte (bei Kompression) bzw. 2048 Byte (bei Verschlüsselung) größer sein. Auch können die Daten vor dem Verschlüsseln und vor dem Berechnen der kryptografischen Prüfsumme komprimiert werden. Das Komprimierungsverfahren wird ebenso wie die kryptografischen Schlüssel mit dem TLS Handshake-Protokoll ausgehandelt.

Der Aufbau einer TLS-Record-Nachricht lautet wie folgt: Content Type (1 Byte: Change Cipher Spec = 20, Alert = 21, Handshake = 22, Application Data = 23) | Protokollversion Major (1 Byte) | Protokollversion Minor (1 Byte) | Länge (1 Short bzw. zwei Byte)

TLS Handshake Protocol

Das TLS Handshake Protocol baut auf dem TLS Record Protocol auf und erfüllt die folgenden Funktionen, noch bevor die ersten Bits des Anwendungsdatenstromes ausgetauscht wurden:

- Aushandeln zu benutzender kryptografischer Algorithmen und Schlüssel. TLS unterstützt auch eine unverschlüsselte Übertragung.

- Identifikation und Authentifizierung der Kommunikationspartner auf Basis asymmetrischer Verschlüsselungsverfahren und Public-Key-Kryptografie. Dieser Schritt ist optional eine Zwei-Wege-Authentifizierung (in diesem Fall wird manchmal von mutual TLS gesprochen), für gewöhnlich authentifiziert sich aber nur der Server gegenüber dem Client.

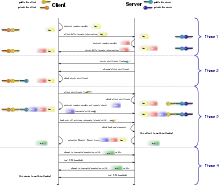

Der Handshake selbst kann in vier Phasen unterteilt werden:

- Der Client schickt zum Server ein ClientHello, und der Server antwortet dem Client mit einem ServerHello. Die Parameter der Nachrichten sind:

- die Version (die höchste vom Client unterstützte TLS-Protokoll-Version)

- eine 32 Byte lange Zufallsinformation (4 Byte Timestamp + 28 Byte lange Zufallszahl), die später verwendet wird, um das pre-master-secret zu bilden (sie schützt damit vor Replay-Attacken)

- eine Session-ID

- die zu verwendende Cipher Suite (Algorithmen für Schlüsselaustausch, Verschlüsselung und Authentifizierung)

- Optional den gewünschten FQDN für die Unterstützung von Server Name Indication

- in der TLS 1.3 Version (mit Diffie-Hellman-Schlüsselaustausch) werden hier auch schon die Key-Shares übertragen, die den gemeinsamen Schlüssel definieren.

- Der Server identifiziert sich gegenüber dem Client. Hierzu wird per Certificate ein X.509v3-Zertifikat an den Client geschickt, gefolgt von einem CertificateVerify (in einigen TLS Versionen). Die CertificateVerify Nachricht enthält eine Unterschrift von zuvor ausgetauschten Nachrichten. Damit beweist der Server, dass er einen Secret-Key besitzt, der zu dem auf dem Server-Zertifikat enthaltenen Public-Key passt. Der Client prüft das Zertifikat und die Unterschrift. Bei Misserfolg bricht der Client die Verbindung ab. Außerdem kann der Server optional per CertificateRequest ein Zertifikat zur Client-Authentifizierung anfordern. Diese Phase darf nur weggelassen werden, wenn eine anonyme Cipher Suite ohne Authentifizierung verwendet wird.

- Das zuvor erhaltene Server-Zertifikat enthält den öffentlichen Schlüssel des Servers. Wird eine Cipher Suite mit RSA-Schlüsselaustausch verwendet (siehe Abbildung), so wird das vom Client generierte pre-master-secret mit diesem öffentlichen Schlüssel verschlüsselt und kann vom Server mit dem nur ihm bekannten privaten Schlüssel wieder entschlüsselt werden. Alternativ kann hier auch der Diffie-Hellman-Schlüsselaustausch verwendet werden, um ein gemeinsames pre-master-secret zu generieren. Werden die Diffie-Hellman-Geheimnisse von Server und Client während des Handshakes frisch und zufällig ausgehandelt, sind die Voraussetzungen für Perfect Forward Secrecy erfüllt. Nach der Übertragung des pre-master-secrets identifiziert sich der Client mittels Zertifikat gegenüber dem Server, sofern dieser einen CertificateRequest geschickt hat. Dazu schickt der Client per Certificate das Client-Zertifikat, gefolgt von einem CertificateVerify. Die CertificateVerify Nachricht enthält eine Unterschrift aller zuvor ausgetauschten Nachrichten. Damit beweist der Client gegenüber dem Server, dass er einen Secret-Key besitzt, der zu dem auf dem Client-Zertifikat enthaltenen Public-Key passt. Ab hier ist dem Server also bekannt, mit wem er kommuniziert.

- Diese Phase schließt den Handshake ab. Aus dem vorhandenen pre-master-secret kann das master secret abgeleitet werden, das einen einmaligen Sitzungsschlüssel (englisch session key) darstellt. Aus dem master secret werden wiederum Schlüssel abgeleitet, die zum Ver- und Entschlüsseln der Daten sowie für die Integritätsprüfung verwendet werden. Die Nachrichten, die die Kommunikationspartner sich nun gegenseitig zusenden, werden nur noch verschlüsselt übertragen. Falls sich der Server nicht im Schritt 2 via CertificateVerify authentisiert hat, ist dem Client erst nach dem Erhalt der ersten verschlüsselten Nachricht bekannt, dass er mit dem rechtmäßigen Besitzer des Zertifikats kommuniziert.

TLS Change Cipher Spec Protocol

Das Change Cipher Spec Protocol besteht nur aus einer einzigen Nachricht. Diese Nachricht ist ein Byte groß und besitzt den Inhalt 1. Durch diese Nachricht teilt der Sender dem Empfänger mit, dass er in der aktiven Sitzung auf die im Handshake Protocol ausgehandelte Cipher Suite wechselt. Ein wesentlicher Grund für die Definition eines eigenen Protokolls für diese Nachricht besteht darin, dass TLS-Implementierungen mehrere Nachrichten eines Protokolls in einem Record (also einer TLS-Dateneinheit) zusammenfassen können. Für die Nachricht „Change Cipher Spec“ ist das unerwünscht. Weil Records verschiedener Protokolle nicht zusammengefasst werden dürfen, ist das Problem durch Definition eines eigenen Protokolls gelöst.[36]

TLS Alert Protocol

Das Alert Protocol unterscheidet etwa zwei Dutzend verschiedene Mitteilungen. Eine davon teilt das Ende der Sitzung mit (close_notify). Andere beziehen sich zum Beispiel auf die Protokollsyntax oder die Gültigkeit der verwendeten Zertifikate. Es wird zwischen Warnungen und Fehlern unterschieden, wobei letztere die Verbindung sofort beenden.

Der Aufbau einer Fehlermeldung lautet wie folgt: AlertLevel (1 Byte: Warning = 1, Fatal = 2) | AlertDescription (1 Byte: close_notify = 0, […], no_renegotiation = 100).

In der Spezifikation von TLS werden die folgenden schweren Fehlertypen definiert:

| unexpected_message | Unpassende Nachricht wurde empfangen. |

| bad_record_mac | Ein falscher MAC wurde empfangen. |

| decompression_failure | Dekomprimierungsalgorithmus empfing unkorrekte Daten. |

| handshake_failure | Absender konnte keine akzeptable Menge von Sicherheitsparametern bearbeiten. |

| illegal_parameter | Ein Feld in der Handshake-Nachricht lag außerhalb des erlaubten Bereichs oder stand im Widerspruch mit anderen Feldern. |

In der Spezifikation von TLS werden die folgenden Warnungen definiert:

| close_notify | Teilt Empfänger mit, dass Absender keine weiteren Nachrichten auf dieser Verbindung senden wird. Muss von jedem Partner einer Verbindung als letzte Nachricht gesendet werden. |

| no_certificate | Kann als Antwort auf eine Zertifikatanforderung gesendet werden, falls passendes Zertifikat nicht verfügbar ist. (Wurde in TLS 1.0 entfernt[37]) |

| bad_certificate | Empfangenes Zertifikat war unvollständig oder falsch. |

| unsupported_certificate | Der Typ des empfangenden Zertifikats wird nicht unterstützt. |

| certificate_revoked | Zertifikat wurde vom Unterzeichner zurückgerufen. |

| certificate_expired | Zertifikat ist abgelaufen. |

| certificate_unknown | Andere, nicht genau spezifizierte Gründe sind beim Bearbeiten des Zertifikats aufgetreten, die dazu führen, dass das Zertifikat als ungültig gekennzeichnet wurde. |

In der Spezifikation von TLS 1.0 wurden folgende Warnungen ergänzt:[37]

| decryption_failed | Entschlüsselung fehlgeschlagen. |

| record_overflow | |

| unknown_ca | Unbekannte oder nicht vertrauenswürdige CA. |

| access_denied | Zugriff verweigert. |

| decode_error | Decodierungsfehler. |

| decrypt_error | Entschlüsselungsfehler. |

| export_restriction | Exportbeschränkung. |

| protocol_version | Veraltete Version von TLS/SSL. |

| insufficient_security | Unzureichende Sicherheit. |

| internal_error | Interner Fehler. |

| user_canceled | Abbruch durch Benutzer. |

| no_renegotiation |

TLS Application Data Protocol

Die Anwendungsdaten werden über das Record Protocol transportiert, in Teile zerlegt, komprimiert und in Abhängigkeit vom aktuellen Zustand der Sitzung auch verschlüsselt. Inhaltlich werden sie von TLS nicht näher interpretiert.

Berechnung des Master Secrets

Aus dem pre-master-secret wird in früheren Protokollversionen mit Hilfe der Hashfunktionen SHA-1 und MD5, in TLS 1.2 mit Hilfe einer durch eine Cipher Suite spezifizierten Pseudozufallsfunktion das Master Secret berechnet. In diese Berechnung fließen zusätzlich die Zufallszahlen der Phase 1 des Handshakes mit ein. Die Verwendung beider Hash-Funktionen sollte sicherstellen, dass das Master Secret immer noch geschützt ist, falls eine der Funktionen als kompromittiert gilt. In TLS 1.2 wird dieser Ansatz durch die flexible Austauschbarkeit der Funktion ersetzt.

Sicherheit

Auf SSL und TLS sind jeweils eine Reihe von Angriffen bekannt, die die Sicherheitsgarantien untergraben.[38] Die folgende Liste stellt einen Teil der bekannten Angriffe dar.

Padding-Oracle-Angriffe

Der Kryptologe Serge Vaudenay entdeckte 2002, dass ein Man-in-the-Middle-Angreifer aus dem Padding einer mit dem Cipher Block Chaining Mode (CBC) verschlüsselten Nachricht Informationen erhalten kann, die zur Entschlüsselung der Nachricht genutzt werden können. Durch gezielte Manipulation einer verschlüsselten Nachricht lernt der Angreifer, ob der Server ein gültiges Padding meldet und damit ein Teil des Klartexts richtig erraten wurde.[39]

Als Schutzmaßnahme sollte der Server ungültige Nachrichten verwerfen, ohne dabei zu offenbaren, ob das Padding oder die Nachrichtenauthentizität ungültig war. Allerdings kann ein Angreifer diese Information auch durch eine Analyse der Antwortzeiten herleiten (Timing-Angriff). Betroffen sind SSL, TLS bis Version 1.2 und DTLS, sofern eine Cipher Suite mit CBC verwendet wird. Cipher Suites mit Authenticated Encryption sind nicht betroffen.[40]

Im Oktober 2014 demonstrierten Sicherheitsforscher den POODLE-Angriff (Padding Oracle On Downgraded Legacy Encryption), mit dem ein Angreifer ein Versions-Downgrade einer TLS-Verbindung erzwingt, um einen Padding-Oracle-Angriff gegen SSL 3.0 durchzuführen. Zwecks Kompatibilität wurde SSL 3.0 trotz zu dem Zeitpunkt bekannter Sicherheitsschwächen noch von Webbrowsern und anderen Implementierungen unterstützt. Im Nachgang hat die Internet Engineering Task Force SSL 3.0 als überholt gekennzeichnet[41] und ein Verfahren zum Schutz vor Downgrade-Angriffen auf TLS spezifiziert.[42]

BEAST

SSL 3.0 und TLS 1.0 verwenden im CBC-Modus einen vorhersagbaren Initialisierungsvektor. Ein Angreifer kann dadurch mit einem Chosen-Plaintext-Angriff unbekannte Teile des Klartexts ermitteln. Ein Angriffsszenario ist das Stehlen von HTTP-Cookies, die verschlüsselt übertragen werden. Hierzu muss der Angreifer das Angriffsopfer auf eine bösartige Website locken, die wiederholt HTTP-Anfragen an eine fremde Domain auslöst, wobei der Webbrowser automatisch die für die Domain gesetzten HTTP-Cookies mitsendet. Durch den teilweise selbst gewählten Inhalt der HTTP-Anfragen und durch Abhören der verschlüsselten TLS-Nachrichten kann der Angreifer das Cookie zeichenweise erraten.

Die Grundlagen des Angriffs wurden 2004 beschrieben[43] und 2011 erstmals in der Praxis unter dem Namen BEAST (Browser Exploit Against SSL/TLS) demonstriert.[44][45] TLS-Version 1.1 und höher sind nicht betroffen, da jede Nachricht mit einem pseudozufälligen Initialisierungsvektor verschlüsselt wird.

Der kryptographische Unterschied zwischen TLS 1.0 und TLS 1.1 ist marginal und es gibt einen trivialen und abwärtskompatiblen Workaround mittels 1/(n-1) TLS record splitting, welcher diesen marginalen Unterschied zwischen TLS 1.0 und TLS 1.1 formal beweisbar irrelevant macht. Dieser triviale Workaround wurde von allen von BEAST betroffenen Anwendungen im Laufe des Jahres 2011 eingebaut. BEAST betrifft nur Webbrowser, Java im Browser und SSL-VPNs, weil BEAST nur als Inside-Angriff möglich ist.[46]

Kompressionsangriffe

Die Verwendung der optionalen Kompression von Nutzdaten eröffnet eine Klasse von Angriffen, die das Erraten von Teilen des Klartexts ermöglichen. Das Angriffsszenario ist ähnlich wie beim BEAST-Angriff: der Angreifer führt einen Chosen-Plaintext-Angriff durch und beobachtet die verschlüsselten TLS-Nachrichten im Netz. Das Kompressionsverfahren entfernt Redundanzen aus den Nutzdaten, sodass der zu verschlüsselnde Klartext und damit auch der Geheimtext kürzer wird. Hat der Angreifer einen Teil des unbekannten Klartexts erraten, zum Beispiel ein Zeichen eines HTTP-Cookies, so erfährt er dies aus dem Längenunterschied einer verschlüsselten TLS-Nachricht.

Der Angriff wurde 2012 von den Urhebern des BEAST-Angriffs unter dem Namen CRIME (Compression Ratio Info-leak Made Easy) veröffentlicht.[47] Neben SSL und TLS ist auch das SPDY-Protokoll betroffen. Als Schutzmaßnahme wird von der Verwendung der Kompression abgeraten. TLS ab Version 1.3 unterstützt keine Kompression mehr. Der SPDY-Nachfolger HTTP/2 verwendet ein vereinfachtes Kompressionsformat (HPACK), das weniger effizient komprimiert als Deflate, dafür aber schwerer anzugreifen ist.[48]

TIME und BREACH sind verbesserte Varianten des Angriffs. TIME (Timing Info-leak Made Easy) leitet die Größe einer verschlüsselten TLS-Nachricht aus der Antwortzeit her, ohne dass der Netzwerkverkehr abgehört werden muss.[49] Beide Angriffe erlauben das Erraten von TLS-verschlüsselten Inhalten, wenn TLS-Kompression abgeschaltet ist und stattdessen HTTP-Kompression verwendet wird. Da TLS Kompressionsangriffe nicht grundsätzlich verhindern kann, müssen anwendungsspezifische Schutzmaßnahmen verwendet werden, zum Beispiel der vollständige Verzicht auf Kompression.

Downgrade auf Exportverschlüsselung

Als Folge der Exportbeschränkungen von Kryptographie aus den Vereinigten Staaten sind in TLS zahlreiche exporttaugliche Cipher Suites spezifiziert, die nur kurze Schlüssel verwenden. Trotz bekannter Sicherheitsschwächen wurden oder werden diese zum Teil noch von Implementierungen unterstützt. Der TLS-Handshake soll eigentlich verhindern, dass ein Man-in-the-Middle-Angreifer einen Downgrade auf eine nicht angefragte Cipher Suite erzwingen kann, indem die Handshake-Nachrichten authentifiziert werden. Die Sicherheit der Authentifizierung hängt allerdings auch von der ausgehandelten Cipher Suite ab, sodass der Angreifer den Schlüssel brechen kann.

Beim 2015 veröffentlichten FREAK-Angriff (Factoring RSA Export Keys) findet ein Downgrade auf RSA-basierte Cipher Suites mit 512 Bit langen Exportschlüsseln statt.[50] Der Angriff setzt einen Implementierungsfehler voraus, bei dem der Client den 512-Bit-Schlüssel anstatt des längeren Schlüssels aus dem Serverzertifikat verwendet. Der Fehler betraf unter anderem OpenSSL und SecureTransport (Apple).[51][52]

Kurz darauf veröffentlichte ein Forscherteam den Logjam-Angriff, der einen Downgrade des Diffie-Hellman-Schlüsselaustauschs auf 512-Bit-Restklassengruppen ermöglicht. Ursache ist die Unterstützung von exporttauglichen Cipher Suites mit Ephemeral Diffie-Hellman.[53] Anders als bei FREAK handelt es sich um eine Protokollschwäche in TLS, die auch ohne Implementierungsfehler ausgenutzt werden kann. Der Logjam-Angriff kann in der Praxis performant durchgeführt werden, da ein Großteil der Rechenarbeit zum Brechen des Schlüssels schon vor dem Verbindungsaufbau durchgeführt werden kann. Der erforderliche Rechenaufwand während des eigentlichen Schlüsselaustauschs dauert etwa 70 Sekunden. Als Schutzmaßnahme sollten Server die Unterstützung für exporttaugliche Cipher Suites abschalten und mindestens 2048 Bit lange Gruppen verwenden. Clients sollten Gruppen verwerfen, die kürzer als 1024 Bit sind.[54]

Implementierungsfehler

Neben Sicherheitsschwächen im Protokoll sind TLS-Implementierungen in wiederkehrender Regelmäßigkeit von sicherheitsrelevanten Implementierungsfehlern betroffen. Einer der schwerwiegendsten Fehler war der 2014 entdeckte Heartbleed-Bug in OpenSSL.

Öffentlicher und vorsätzlicher Bruch der Verschlüsselung

Über die ETSI wurde ein sozialer Angriff auf den TLS-Standard gestartet, bei dem eine nachschlüsselfähige und daher als gebrochen anzusehende Version des Standards Eingang in allgemeine Kommunikationsprozesse finden soll.

Die Angreifer leiten eine Berechtigung für ihren Angriff auf die Verschlüsselung daraus ab, dass es in der Wirtschaft, insbesondere in der Finanzindustrie, sowie bei Behörden Möglichkeiten geben müsse, übergeordneten Einblick in verschlüsselte Kommunikation zu nehmen, ohne dass die Beteiligten davon erfahren.[55] Viele Fachleute und Organisationen, wie z. B. die EFF warnen aufgrund der möglichen Kollateralschäden sehr deutlich vor der Nutzung dieses Verfahrens.[56]

Der Versuch, diese defekte Verschlüsselung als „eTLS“ („Enterprise TLS“)[57] in die TLS-Familie einzuführen, wurde über die Namensrechte an TLS abgewehrt.[58] weshalb das Verfahren in ETS umbenannt werden wird.

Da ETS/eTLS als CVE von TLS anerkannt ist, kann man ETS/eTLS auch als (vorsätzlich) fehlerhafte Implementierung von TLS bezeichnen.[59]

Infolge dessen erhielt das Technical Committee CYBER des ETSI 2019 den Negativpreis BigBrotherAward:

„für seine Bemühung, das ‚Enterprise Transport Security‘ Protokoll (ETS) als Teil des neuen technischen Standards für die Verschlüsselung im Internet festzulegen und damit abgesicherte Verbindungen mit einer Sollbruchstelle auszustatten“

Vor- und Nachteile

Der Vorteil des TLS-Protokolls ist die Möglichkeit, jedes höhere Protokoll auf Basis des TLS-Protokolls zu implementieren. Damit ist eine Unabhängigkeit von Anwendungen und Systemen gewährleistet.

Der Nachteil der TLS-verschlüsselten Übertragung besteht darin, dass der Verbindungsaufbau auf Serverseite rechenintensiv und deshalb langsamer ist. Die Verschlüsselung selbst beansprucht je nach verwendetem Algorithmus nur wenig Rechenzeit.

Verschlüsselte Daten sind auf niedrigeren Schichten (etwa auf PPTP-Ebene) kaum durch Kompression zu verdichten.

TLS verschlüsselt nur die Kommunikation zwischen zwei Stationen. Es sind Szenarien in serviceorientierten Architekturen denkbar, in denen eine Nachricht über mehrere Stationen gesendet wird. Wenn jede Station nur einen Teil der Nachricht lesen darf, reicht TLS nicht aus, da jede Station alle Daten der Nachricht entschlüsseln kann. Somit entstehen Sicherheitslücken an jeder Station, die nicht für sie bestimmte Daten entschlüsseln kann.

Implementierungen

Zu den bekanntesten Programmbibliotheken, die Transport Layer Security implementieren, gehören:

Siehe auch

Literatur

- Eric Rescorla: SSL and TLS. Designing and building secure systems. Addison-Wesley, New York NY u. a. 2001, ISBN 0-201-61598-3.

- Roland Bless u. a.: Sichere Netzwerkkommunikation. Grundlagen, Protokolle und Architekturen. Springer Verlag, Berlin u. a. 2005, ISBN 3-540-21845-9, (X.systems.press).

- Claudia Eckert: IT-Sicherheit. Konzepte – Verfahren – Protokolle. 6. überarbeitete Auflage. Oldenbourg, München u. a. 2009, ISBN 978-3-486-58999-3.

Weblinks

- TLS-Arbeitsgruppe der IETF

- Dierks, Rescorla: RFC 5246. – TLS 1.2 Spezifikation (Proposed Standard). August 2008. (Löst RFC 4346 ab – englisch).

- SSL 3.0 Spezifikation (Memento vom 8. Februar 2008 im Internet Archive)

- Einführung in SSL von Markus Repges Beschreibt Handshake und Protokoll im Detail

- Funktionsweise einer SSL-Verschlüsselung von Websites im Video

- Aktuelle Richtlinie BSI TR-02102-2 „Kryptographische Verfahren: Verwendung von Transport Layer Security (TLS)“ mit Auflistung der empfohlenen Cipher Suiten für TLS 1.2 und 1.3; Stand: Februar 2019

Einzelnachweise

- Eric Rescorla <ekr@rtfm.com>: The Transport Layer Security (TLS) Protocol Version 1.3. Abgerufen am 10. September 2020 (englisch).

- Christopher Wood: Deprecation of Legacy TLS 1.0 and 1.1 Versions. In: WebKit. 15. Oktober 2018, abgerufen am 18. August 2020.

- Martin Thomson: Removing Old Versions of TLS. Abgerufen am 18. August 2020 (amerikanisches Englisch).

- TLS 1.0 and TLS 1.1 - Chrome Platform Status. Abgerufen am 18. August 2020.

- Firefox kann keine sichere Verbindung aufbauen weil die Website eine ältere unsichere Version des SSL-Protokolls verwendet. Abgerufen am 19. Januar 2016.

- SSLv2 insecure – should be disabled by default. Abgerufen am 19. Januar 2016.

- On SSL 2 and older protocols. Abgerufen am 19. Januar 2016.

- Can I use... Support tables for HTML5, CSS3, etc. Abgerufen am 29. März 2021.

- Can I use... Support tables for HTML5, CSS3, etc. Abgerufen am 13. Februar 2022.

- TR-02102-2 Kryptographische Verfahren: Empfehlungen und Schlüssellängen. Bundesamt für Sicherheit in der Informationstechnik, 22. Februar 2019, abgerufen am 6. März 2020.

- Golem.de: IT-News für Profis. Abgerufen am 29. März 2021.

- Deutsch Internet Statistiken reflecte.de. (Nicht mehr online verfügbar.) Archiviert vom Original am 14. Februar 2017; abgerufen am 22. Februar 2017. Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- Österreichisch Internet Statistiken reflecte.at. (Nicht mehr online verfügbar.) Archiviert vom Original am 14. Februar 2017; abgerufen am 22. Februar 2017. Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- Schweizerisch Internet Statistiken avidom.ch. (Nicht mehr online verfügbar.) Archiviert vom Original am 14. Februar 2017; abgerufen am 22. Februar 2017. Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- Ronald Petrlic, Klaus Manny: Wie sicher ist der Zugriff auf Websites im Internet? In: Datenschutz und Datensicherheit – DuD. Band 41, Nr. 2, 3. Februar 2017, ISSN 1614-0702, S. 88–92, doi:10.1007/s11623-017-0734-y.

- EFF zweifelt an Abhörsicherheit von SSL. Abgerufen am 19. Januar 2016.

- New Research Suggests That Governments May Fake SSL Certificates. Abgerufen am 19. Januar 2016.

- Certified Lies: Detecting and Defeating Government Interception Attacks Against SSL. (PDF) (Nicht mehr online verfügbar.) Archiviert vom Original am 16. Februar 2016; abgerufen am 19. Januar 2016 (englisch). Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- Law Enforcement Appliance Subverts SSL. Abgerufen am 19. Januar 2016.

- Was ist verschlüsselte SNI? Cloudflare Inc., abgerufen am 30. März 2021.

- PostgreSQL: Certificate Authentication. Abgerufen am 23. März 2021.

- S. Turner, T. Polk: RFC 6176. (englisch).

- R. Barnes, M. Thomson, A. Pironti, A. Langley: RFC 7568. (englisch).

- K. Moriarty, S. Farrell: RFC 8996. (englisch).

- K. Moriarty, S. Farrell: RFC 8996. (englisch).

- [TLS] Protocol Action: ‘The Transport Layer Security (TLS) Protocol Version 1.3’ to Proposed Standard. Abgerufen am 31. März 2018 (draft-ietf-tls-tls13-28.txt).

- RFC 8446. – The Transport Layer Security (TLS) Protocol Version 1.3. August 2018. (englisch).

- Creating TLS: The Pioneering Role of Ruth Nelson. Abgerufen am 7. Dezember 2021 (englisch).

- (draft-00)The TLS Protocol Version 1.0. IETF, 26. November 1996, abgerufen am 10. Dezember 2020.

- RFC 2246. – The TLS Protocol Version 1.0. Januar 1999. (englisch).

- RFC 6101. – The Secure Sockets Layer (SSL) Protocol Version 3.0. August 2011. (englisch).

- RFC 7465. – Prohibiting RC4 Cipher Suites. Februar 2015. (englisch).

- Jürgen Schmidt: IETF verbietet RC4-Verschlüsselung in TLS. Heise Security, 20. Februar 2015, abgerufen am 20. Februar 2015.

- RFC 7525. – Recommendations for Secure Use of Transport Layer Security (TLS) and Datagram Transport Layer Security (DTLS). Mai 2015. (englisch).

- Jürgen Schmidt: IETF spezifiziert Richtlinien für den Einsatz von Verschlüsselung. Heise Security, 8. Mai 2015, abgerufen am 10. Mai 2015.

- Joshua Davies: Implementing SSL / TLS Using Cryptography and PKI. John Wiley and Sons, Indianapolis 2011, S. 344.

- Schwenk, Jörg (2010): Sicherheit und Kryptographie im Internet. Von sicherer E-Mail bis zu IP-Verschlüsselung, herausgegeben von Vieweg+Teubner Verlag / GWV Fachverlage GmbH, Wiesbaden. ISBN 978-3-8348-0814-1.

- RFC 7457. – Summarizing Known Attacks on Transport Layer Security (TLS) and Datagram TLS (DTLS). Februar 2015. (englisch).

- Serge Vaudenay: Security Flaws Induced by CBC Padding Applications to SSL, IPSEC, WTLS… In: Advances in Cryptology – EUROCRYPT 2002 (= Lecture Notes in Computer Science). Band 2332. Springer, Berlin / Heidelberg 2002, S. 535–545, doi:10.1145/586110.586125 (iacr.org [PDF]).

- Nadhem J. AlFardan, Kenneth G. Paterson: Lucky Thirteen: Breaking the TLS and DTLS Record Protocols. In: IEEE Symposium on Security and Privacy. IEEE, 2013, S. 526–540, doi:10.1109/SP.2013.42 (ieee-security.org [PDF]).

- RFC 7568. – Deprecating Secure Sockets Layer Version 3.0. Juni 2015. (englisch).

- RFC 7507. – TLS Fallback Signaling Cipher Suite Value (SCSV) for Preventing Protocol Downgrade Attacks. April 2015. (englisch).

- Gregory V. Bard: The Vulnerability of SSL to Chosen Plaintext Attack. In: Cryptology ePrint Archive. 2004, doi:10.1145/586110.586125 (iacr.org [PDF]).

- Thai Duong, Juliano Rizzo: Here Come The Ninjas. (PDF) 13. Mai 2011, abgerufen am 10. Januar 2016.

- Juliano Rizzo, Thai Duong: Browser Exploit Against SSL/TLS. 3. Oktober 2011, abgerufen am 10. Januar 2016.

- Eric Rescorla (EKR): Rizzo/Duong BEAST Countermeasures. 5. November 2011, abgerufen am 10. Dezember 2020.

- Juliano Rizzo, Thai Duong: The CRIME attack. (PDF) 2012, abgerufen am 11. Januar 2016 (Präsentation bei der Ekoparty 2012.).

- RFC 7541. – HPACK: Header Compression for HTTP/2. Mai 2015. (englisch).

- Tal Be’ery, Amichai Shulman: A Perfect CRIME? Only TIME Will Tell. (PDF) 2013, abgerufen am 11. Januar 2016.

- Cipher Suites mit „RSA_EXPORT“ im Namen.

- Benjamin Beurdouche, Karthikeyan Bhargavan, Antoine Delignat-Lavaud, Cédric Fournet, Markulf Kohlweiss, Alfredo Pironti, Pierre-Yves Strub, Jean Karim Zinzindohoue: A Messy State of the Union: Taming the Composite State Machines of TLS. In: IEEE Symposium on Security and Privacy. IEEE, 2015, S. 535–552, doi:10.1109/SP.2015.39 (research.microsoft.com [PDF]).

- Benjamin Beurdouche, Karthikeyan Bhargavan, Antoine Delignat-Lavaud, Cédric Fournet, Markulf Kohlweiss, Alfredo Pironti, Pierre-Yves Strub, Jean Karim Zinzindohoue: A messy state of the union: Taming the Composite State Machines of TLS. (PDF) 2015, abgerufen am 11. Januar 2016 (Präsentationsfolien).

- Cipher Suites mit „DHE_EXPORT“ im Namen.

- David Adrian, Karthikeyan Bhargavan, Zakir Durumeric, Pierrick Gaudry, Matthew Green, J. Alex Halderman, Nadia Heninger, Drew Springall, Emmanuel Thomé, Luke Valenta, Benjamin VanderSloot, Eric Wustrow, Santiago Zanella-Béguelin, Paul Zimmermann: Imperfect Forward Secrecy: How Diffie-Hellman Fails in Practice. In: Proceedings of the 22nd ACM SIGSAC Conference on Computer and Communications Security. ACM, New York 2015, S. 5–17, doi:10.1145/2810103.2813707 (weakdh.org [PDF]).

- TLS-Standardisierung: Behörden und Banken wollen Verschlüsselung aushöhlen. Heise Online; abgerufen am 2. März 2019

- ETS Isn’t TLS and You Shouldn’t Use It. EFF, abgerufen am 2. März 2019

- ETSI TS 103 523-3: CYBER; Middlebox Security Protocol; Part 3: Profile for enterprise network and data centre access control (PDF; 235 kB) Technische Spezifikation der ETSI; abgerufen 2. März 2019

- IETF an ETSI: Finger weg von TLS. Heise Online; abgerufen am 3. Februar 2019

- CVE-2019-9191 The ETSI Enterprise Transport Security (ETS, formerly known as eTLS) protocol does not provide per-session forward secrecy. nist.gov; abgerufen am 2. März 2019

- Frank Rosengart: Laudatio Technik: „Technical Committee CYBER“ des Europäischen Instituts für Telekommunikationsnormen (ETSI). In: bigbrotherawards.de. 8. Juni 2019, abgerufen am 21. Juni 2019.

- Google entwickelt eigene SSL-Bibliothek auf heise online