Qubes OS

Qubes OS ist ein auf IT-Sicherheit fokussiertes Computer-Betriebssystem, welches dies durch Isolation gewährleistet. Die dafür benötigte Virtualisierung wird durch Xen ermöglicht. Die Benutzerumgebung kann basierend auf Fedora, Debian, Whonix, Windows und weiteren anderen sein.[2][3]

| Qubes OS | |

|---|---|

| |

| |

| Entwickler | Invisible Things Lab |

| Lizenz(en) | GNU/GPL |

| Akt. Version | 4.1.0 [1] |

| Kernel | Linux |

| Abstammung | GNU/Linux ↳ Fedora ↳ Qubes OS |

| Architektur(en) | x64 |

| qubes-os.org http://qubesos…ymdad.onion – Onion Service, nur über das Tor-Netzwerk erreichbar. | |

Am 16. Februar 2015 wurde Qubes als Finalist für den Access Innovation Price 2014 für Endpoint Security Solution ausgewählt.[4]

Sicherheitsziele

Qubes gewährt Sicherheit durch Isolation.[5] Die Annahme ist, dass es keine perfekte fehlerfreie Desktop-Benutzerumgebung gibt. So eine Umgebung besteht aus Hunderten von Millionen an Code-Zeilen und mehreren Billionen von Software- und Hardware-Interaktionen. Ein kritischer Fehler in einer dieser Interaktionen kann dazu führen, dass bösartige Software die Kontrolle über den PC übernehmen kann.[6][7]

Um den Desktop abzusichern, sollte ein Qubes-Benutzer gewisse Teile der Benutzerumgebung von anderen Teilen isolieren. Für den Fall, dass einer der Teile kompromittiert wird, kann die bösartige Software nur auf Daten, die sich auch in demselben isolierten Bereich befinden, zugreifen. Dadurch kann kein weiterer Schaden angerichtet werden.

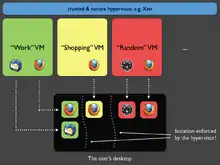

In Qubes wird die Isolation durch zwei Dimensionen bereitgestellt: Hardware Controller können in unterschiedliche funktionale Domänen eingeteilt werden (zum Beispiel: Netzwerkdomänen, USB-Controller-Domänen), wohingegen sich das digitale Leben des Benutzers in einer anderen Vertrauensstufe befindet. Zum Beispiel: Arbeitsdomäne (höchste Vertraulichkeit), Einkaufsdomäne, Zufallsdomäne (geringste Vertraulichkeit).[8] Jede dieser Domänen läuft in einer eigenen virtuellen Maschine (kurz VM).

Qubes ist kein Mehrbenutzersystem.[9]

Systemarchitektur Übersicht

Xen hypervisor und Administrative Domäne (Dom0)

Der Hypervisor ermöglicht eine Isolation der Daten in unterschiedliche virtuelle Maschinen. Die administrative Domäne, auch Dom0 (ein Ausdruck abgeleitet von Xen) genannt, hat standardmäßig direkten Zugriff auf die gesamte Hardware. Dom0 stellt die Domäne für die grafische Benutzeroberfläche (GUI) bereit und kontrolliert die grafischen Geräte sowie Eingabegeräte wie Maus und Tastatur. In der GUI-Domäne läuft der X-Server, welcher für die Anzeige des Desktops zuständig ist. Auch der Fenstermanager, der für das Starten und Stoppen von Applikationen zuständig ist, befindet sich in dieser Domäne.

Die Darstellung der unterschiedlichen virtuellen Maschinen in einer Benutzeroberfläche wird durch den Application Viewer ermöglicht. Dieser erzeugt für den Benutzer eine Illusion, als würden die Applikationen nativ auf dem Desktop ausgeführt werden, während sie aber isoliert in unterschiedlichen virtuellen Maschinen arbeiten. Qubes integriert all diese virtuellen Maschinen in eine gewöhnliche Desktop-Umgebung.

Weil Dom0 besonders sicherheitsrelevant ist, ist sie vom Netzwerk isoliert. Sie besitzt so wenig wie möglich Schnittstellen und Verbindungen zu anderen Domänen, um die Möglichkeit eines Angriffes, ausgehend von einer anderen infizierten virtuellen Maschine, so gering wie möglich zu halten.[10][11]

Die Dom0-Domäne verwaltet die virtuellen Festplatten von den anderen virtuellen Maschinen, welche sich als Dateien auf dem Dom0-Dateisystem befinden. Der Festplattenspeicher wird von unterschiedlichen virtuellen Maschinen verwaltet, welche im schreibgeschützten Modus auf das gleiche Wurzeldateisystem zugreifen können. Ein separater Speicherplatz wird nur für die Benutzerdaten und die einzelnen VM-Einstellungen verwendet. Dadurch wird ermöglicht, dass Softwareinstallationen und Aktualisierungen zusammengefasst werden können. Software kann auch auf einer ausgewählten virtuellen Maschine installiert werden. Dies ist nur möglich, wenn die Software als non-root-Benutzer oder in der non-standard Qubes speziellen /rw Struktur installiert wird.

Netzwerkdomäne

Der Netzwerkmechanismus ist Angriffen am meisten ausgesetzt. Deshalb ist er isoliert in einer separaten, unprivilegierten virtuellen Maschine, der Netzwerkdomäne.

Eine zusätzliche VM wird verwendet, um die Linux-Kernel-basierende Firewall abzuschotten. Der Vorteil ist, dass selbst wenn die Netzwerkdomäne wegen eines Bugs gefährdet ist, die Firewall weiterhin isoliert und geschützt bleibt (so als würde sie in einem separaten Linux-Kernel in einer anderen virtuelle Maschine laufen).[12]

Virtuelle Maschine für Applikationen (AppVM)

AppVMs sind die virtuellen Maschinen, die verwendet werden, um Benutzer-Anwendungen wie Webbrowser, E-Mail-Client oder einen Texteditor zu starten. Aus Sicherheitsgründen können diese Programme in unterschiedliche Domänen gruppiert werden wie zum Beispiel „Persönliches“, „Einkauf“, „Bank“ oder andere. Diese Sicherheitsdomänen werden als separate virtuelle Maschinen implementiert. Dadurch ist es, als liefen sie auf unterschiedlichen Maschinen.

Einige Dokumente oder Applikationen können über den Dateimanager in einer Art „Wegwerf“-VM gestartet werden. Hier macht man sich den Mechanismus von Sandboxing zunutze. Nachdem das Dokument oder das Programm geschlossen worden ist, wird auch die virtuelle Maschine zerstört.[13]

Jede Sicherheitsdomäne ist mit einer Farbe versehen. Jedes Programmfenster hat die Farbe der Domäne, zu der es gehört. Dadurch ist die Zugehörigkeit eines Fensters zu einer Sicherheitsdomäne jederzeit sichtbar.

Falls der Benutzer ein Programm einer bestimmten Domäne geöffnet hat, kann dieses Programm ausschließlich mit den Daten dieser Domäne interagieren. Zum Beispiel sieht ein Textbearbeitungsprogramm, das in der Domäne „Arbeit“ läuft, beim Öffnen von Dokumenten keine Dateien aus anderen Domänen wie „Privat“, sondern nur die der eigenen Domäne.

Verschieben und Kopieren von Daten zwischen den Domänen kann nur mittels spezieller Befehle geschehen. Diese Vorgänge erfordern jedoch eine Autorisierung durch den Benutzer und können nicht automatisch erfolgen. Dasselbe gilt auch für die Zwischenablage. Daten, die in einer Domäne kopiert werden, können nicht in einer anderen Domäne eingefügt werden.[14] Um dies trotzdem zu ermöglichen, gibt es in Qubes eine spezielle Funktion.[15]

Weblinks

- Offizielle Website oder qubesosfasa4zl44o4tws22di6kepyzfeqv3tg4e3ztknltfxqrymdad.onion – Onion Service, nur über das Tor-Netzwerk erreichbar.[16]

- Invisible Things Lab

- Invisible Things Blog

- DistroWatch overview

- Trusted Computing Technologies, Intel Trusted Execution Technology, Sandia National Laboratories, Jänner 2011, von Jeremy Daniel Wendt und Max Joseph Guise

Einzelnachweise

- https://www.qubes-os.org/news/2022/02/04/qubes-4-1-0/

- Qubes OS Templates.

- Installing and using Windows-based AppVMs.

- Endpoint Security Prize Finalists Announced!. Michael Carbone. 13. Februar 2014.

- The three approaches to computer security. Joanna Rutkowska. 2. September 2008.

- Qubes OS: An Operating System Designed For Security. Tom's hardware. 30. August 2011.

- A digital fortress?. The Economist. 28. März 2014.

- Partitioning my digital life into security domains. Joanna Rutkowska. 13. März 2011.

- Joanna Rutkowska: Google Groups - Qubes as a multi-user system. In: Google Groups. 3. Mai 2010.

- (Un)Trusting your GUI Subsystem. Joanna Rutkowska. 9. September 2010.

- The Linux Security Circus: On GUI isolation. Joanna Rutkowska. 23. April 2011.

- Playing with Qubes Networking for Fun and Profit. Joanna Rutkowska. 28. September 2011.

- Qubes To Implement Disposable Virtual Machines. OSnews. 3. Juni 2010.

- Qubes OS: Moving Data. official Qubes OS. 8. Mai 2017.

- Qubes OS: Copy and Paste. official Qubes OS. 8. Mai 2017.

- Qubes OS: A reasonably secure operating system. In: qubes-os.org. Abgerufen am 13. April 2021 (englisch).