WannaCry

WannaCry, auch bekannt als Wcrypt, WCRY, WannaCrypt oder Wana Decrypt0r 2.0, ist ein Schadprogramm für Windows, das im Mai 2017 für einen schwerwiegenden Cyberangriff genutzt wurde. WannaCry befällt Windows-Betriebssysteme, die nicht mit einem bestimmten, seit März 2017 von Microsoft angebotenen Patch nachgebessert wurden.

| WannaCry | |

|---|---|

| Name | WannaCry |

| Aliase | WannyCrypt |

| Bekannt seit | 2017 |

| Herkunft | evtl. Nordkorea |

| Typ | Netzwerkwurm |

| Weitere Klassen | Ransomware |

| Autoren | Unbekannt |

| Speicherresident | ja |

| Verbreitung | Exploit (EternalBlue)[1] |

| System | Windows XP, Vista, 7 u. a. |

Nach Befall eines Computers verschlüsselt das Schadprogramm bestimmte Benutzerdateien des Rechners und fordert als Ransomware den Nutzer auf, Bitcoins im Wert von etwa 300 US-Dollar zu zahlen,[2] nach ungenutztem Ablauf einer Frist droht das Programm mit Datenverlust. Außerdem versucht der Netzwerkwurm weitere Windows-Rechner zu infizieren,[3] und installiert die schon länger bekannte Backdoor DoublePulsar.[4]

Cyberangriff im Mai 2017

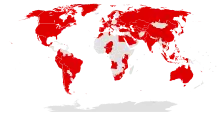

Am 12. Mai 2017 startete ein großer Cyberangriff mit WannaCry, bei dem über 230.000 Computer in 150 Ländern infiziert und jeweils Lösegeldzahlungen verlangt wurden. Der Angriff wurde von Europol hinsichtlich seines Ausmaßes als noch nie da gewesenes Ereignis beschrieben.[5][6]

Vorgeschichte

WannaCry basiert auf EternalBlue, einem Exploit der Sicherheitslücke MS17-010 im SMB-Protokoll (auch NetBIOS) von Microsoft.[6] Der US-amerikanische Auslandsgeheimdienst NSA nutzte diese Lücke über mehr als fünf Jahre, ohne Microsoft über sie zu informieren, für eigene Zwecke mit einem Exploit, der den Namen EternalBlue erhielt und von Hackern der vermutlich NSA-nahen Equation Group entwickelt worden war.[7][8] Erst nachdem die NSA erfahren hatte, dass das Wissen über EternalBlue gestohlen worden war, informierte sie Microsoft über die Sicherheitslücke.[9] Das Unternehmen stellte daraufhin am 14. März 2017 einen Sicherheits-Patch für den SMBv1-Server zur Verfügung, damals allerdings nur für die noch von Microsoft unterstützten Betriebssysteme Windows Vista, Windows 7, Windows 8.1 und Windows 10 sowie für Windows Server 2008 und jünger.[10][11] Einen Monat nach den Updates durch Microsoft wurde EternalBlue von der Hacker-Gruppierung The Shadow Brokers öffentlich gemacht.[12]

Betroffene Unternehmen und Einrichtungen

Der Cyberangriff betraf mehrere global tätige Unternehmen. Darunter sind der spanische Telekommunikationskonzern Telefónica[13] und einige andere große Unternehmen in Spanien, Teile des britischen National Health Service (NHS) mit mehreren Krankenhäusern, das US-Logistikunternehmen FedEx[13], der französische Automobilkonzern Renault, der japanische Automobilhersteller Nissan in Großbritannien, die Deutsche Bahn mit der Logistiktochter Schenker, die spanische Banco Bilbao Vizcaya Argentaria, das brasilianische Telekommunikationsunternehmen Vivo, das schwedische Unternehmen Sandvik, der chinesische Ölkonzern PetroChina. Über andere Ziele in mindestens 99 Ländern wurde ebenfalls berichtet. In Rumänien war das Außenministerium betroffen. In Russland waren mehr als 1000 Computer des Innenministeriums (MWD), das Katastrophenschutzministerium sowie das Telekommunikationsunternehmen MegaFon betroffen.[14]

Bei der Deutschen Bahn wurden rund 450 Rechner infiziert und führten unter anderem zum Ausfall von Anzeigetafeln an vielen Bahnhöfen, von Videoüberwachungssystemen und einer regionalen Leitstelle in Hannover.[13]

In China konnten Kunden an mehr als 20.000 Tankstellen nur noch in bar bezahlen.[13]

Hemmung der Ausbreitung

Bereits am 12. Mai entdeckten Sicherheitsforscher bei ihren Analysen durch Zufall eine Art „Notausschalter“ (kill switch), der eine weitere Infektion eindämmte.[15] Die Forscher fanden im Code der Schadsoftware einen Hinweis auf eine zu dem Zeitpunkt nicht registrierte Domain.[16] Einer der Forscher, Marcus Hutchins, registrierte die Domain, weil er sich davon weitere Erkenntnisse über den Kryptotrojaner versprach. Auf einem unter dieser Adresse betriebenen Server verzeichnete er sofort tausende Verbindungsversuche. Als das Schadprogramm auf diese Domain zugreifen konnte, stoppte es seine Weiterverbreitung.[17]

Spätere Varianten von WannaCry, die nicht mehr auf diesen Notausschalter reagierten, verbreiteten sich deutlich schwächer. Dies wurde darauf zurückgeführt, dass viele potentiell betroffene Computer zwischenzeitlich mit den bereitgestellten Sicherheitsupdates versorgt wurden.[18]

Staatliche Ermittlungen und Reaktionen

In Deutschland hält das Bundesinnenministerium den Fall für besonders schwerwiegend. Das BKA hat die Ermittlungen übernommen. Regierungsnetze sollen nicht betroffen sein.[19] Der Präsident des Bundesamts für Sicherheit in der Informationstechnik Arne Schönbohm äußerte sich in einer Pressemitteilung:

„[…] Die aktuellen Angriffe zeigen, wie verwundbar unsere digitalisierte Gesellschaft ist. Sie sind ein erneuter Weckruf für Unternehmen, IT-Sicherheit endlich ernst zu nehmen und nachhaltige Schutzmaßnahmen zu ergreifen. Die aktuelle Schwachstelle ist seit Monaten bekannt, entsprechende Sicherheitsupdates stehen zur Verfügung. Wir raten dringend dazu, diese einzuspielen.“

Microsofts Präsident und Rechtsvorstand Brad Smith verweist auf wiederholtes Bekanntwerden von Exploits aus Beständen der CIA und der NSA, das mit dem Abhandenkommen von Marschflugkörpern aus militärischen Einrichtungen zu vergleichen sei,[21] und wirft „den Regierungen der Welt“ vor, nicht ausreichend vor Software-Schwachstellen (Exploits) zu warnen, welche ihre Geheimdienste entdecken:

„Wir brauchen Regierungen, die sich des Schadens für Zivilpersonen bewusst sind, der aus dem Anhäufen und Ausnutzen solcher Software-Sicherheitsprobleme entsteht“

Die älteren Windows-Versionen XP, nicht auf Windows 8.1 aktualisiertes Windows 8 sowie Windows Server 2003 erhielten bis zum Zeitpunkt des Angriffs zunächst kein Update mehr, da diese außerhalb des Supportzeitraums lagen. Microsoft reagierte erst am 12. Mai 2017 mit der Veröffentlichung von Patches auch für diese bisher nicht mehr unterstützten Betriebssysteme.[6] Diese Beschränkung der Sicherheitsupdates durch Microsoft wurde kritisiert, da laut einer Umfrage damals noch 52 % der Unternehmen mindestens einen Rechner mit Windows XP nutzten.[23] Analysen zeigten später jedoch, dass das Ausnutzen der Sicherheitslücke auf Windows XP nicht zum Erfolg führte und Computer mit Windows XP somit kaum eine Rolle gespielt hätten. Die große Ausbreitung sei vielmehr damit zu erklären, dass vorhandene Sicherheitsupdates für noch unterstützte Betriebssysteme nicht eingespielt wurden.[24] 98 % der Infektionen betrafen das Betriebssystem Windows 7, weniger als 0,1 % der Infektionen betrafen Windows XP.[25]

Die Sicherheitsfirmen Kaspersky Lab und Symantec gaben am 15. Mai 2017 bekannt, dass sie Teile des Codes, mit dem frühe Versionen der Schadsoftware programmiert wurden, der Lazarus-Gruppe zuordnen,[26] einer Gruppierung, von der angenommen wird, dass sie im staatlichen Auftrag von Nordkorea operiert.[27] Beide Unternehmen betonen, dass es sich bei ihren Erkenntnissen bloß um Indizien handelt, die weit davon entfernt sind, beweiskräftig zu sein.[28]

Ein Vertreter der US-Regierung schrieb die Verantwortung für „WannaCry“ in einem Artikel im Dezember 2017 Nordkorea zu. Der Angriff wurde dabei von einem der Sicherheitsberater des Präsidenten als „feige“, „teuer“ und „rücksichtslos“ beschrieben.[29]

Im Juli 2020 verhängte die Europäische Union (EU) diesbezüglich Sanktionen in Form von Einreiseverboten und Kontensperrungen gegen zwei Unternehmen aus China und Nordkorea, Mitglieder des russischen Geheimdienstes GRU, sowie gegen zwei mutmaßliche Mitglieder der chinesischen Hackergruppe APT10.[30]

Übertragungswege

Die Infektion eines Computers erfolgt durch andere bereits befallene Rechner: Ohne weiteres Zutun des Nutzers sucht WannaCry aufgrund seiner Wurm-Eigenschaft im lokalen Netzwerk nach weiteren ungeschützten Rechnern, infiziert diese und sendet zahlreiche IP-Anfragen ins Internet, um auch darüber nicht geschützte Rechner zu infizieren.[31] Anders als zunächst angenommen verbreitet sich WannaCry nicht über E-Mails.[32][33]

Verantwortlich für die Infektion per Netzwerk ist eine Schwachstelle in der Implementierung der SMB-Schnittstelle, welche unter vielen Windows-Versionen zur Datei- und Druckerfreigabe benötigt wird. Die Sicherheitslücke ermöglicht es, dass der jeweilige Windows-Rechner von außerhalb dazu gebracht werden kann, einen beliebigen anderen Code auszuführen – in diesem Fall WannaCry mit seinen diversen Modulen. Betroffen war die Implementierung der Version 1 des SMB-Protokolls, welche aus Kompatibilitätsgründen auch bei neueren Windows-Versionen noch standardmäßig aktiv ist.[34][31][35][36]

Schadwirkung

Während der initialen Ausbreitung verschafft WannaCry dem gerade aktiven Windows-Konto Administratorrechte, blendet auch als versteckt markierte Dateien ein und verschlüsselt etwa 100 verschiedene Dateitypen von Dokument-, Bild-, Video- oder Audioformaten, welche auf der internen Festplatte, einem Netzlaufwerk oder einem anderen angeschlossenen Speichermedium mit Laufwerksbuchstaben gefunden werden, mit einem 2048-Bit-RSA-Schlüssel.[16] Die verschlüsselten Dateien erhalten die Dateiendung .WNCRY.[31] Um eine Wiederherstellung mit automatischen Backups, sogenannte Schattenkopien, zu verhindern löscht WannaCry diese zusätzlich mit dem Windows Systemwerkzeug vssadmin.[37] Danach fordert die Ransomware einen bestimmten fallweise unterschiedlichen Betrag in der Kryptowährung Bitcoin, der binnen einer Frist von wenigen Tagen gezahlt werden soll, um die Dateien zu entschlüsseln. Nach ungenutztem Ablauf der Frist droht das Programm außerdem mit Datenlöschung. Außerdem können RDP-Verbindungen (für die Fernsteuerung des PCs) missbraucht werden.[38]

Zahlung von Lösegeld

Der Programmcode von WannaCry sieht vor, für jeden befallenen Computer eine individuelle Bitcoin-Adresse zu generieren. Damit können eingegangene Lösegelder dem Rechner zugeordnet und die Entschlüsselungscodes an die Opfer übermittelt werden. Aufgrund eines sogenannten „kritischen Wettlauffehlers“ versagt jedoch die Erzeugung individueller Bitcoin-Adressen, stattdessen findet ein Rückgriff auf eine von drei festen Bitcoin-Adressen statt. Es ist dann davon auszugehen, dass die Täter nicht erkennen können, ob für einen bestimmten gekaperten Computer das Lösegeld entrichtet wurde. Die Sicherheitsfirma Symantec geht deshalb davon aus, dass Lösegeldzahlungen nicht zum Erfolg führen.[39] Nach anderen Angaben hingegen führten einige Zahlungen zur Entschlüsselung, nachdem sie manuell ausgehandelt wurden.[40][41] Bei späteren Varianten der Malware, die aber geringe Ausbreitung erreichten, wurde der Programmfehler behoben.[39]

Schutzmaßnahmen

Neben dem Einspielen der aktuellen Sicherheitsupdates wird der Einsatz aktueller Antivirenprogramme empfohlen. Allerdings blockieren einige Antivirenprogramme den Zugriff auf die KillSwitch-Domain, die die ursprüngliche Variante des Schädlings an der Verbreitung hinderte, weil sie den erhöhten Datenverkehr mit ihr für verdächtig halten. Das erwies sich als kontraproduktiv, da das Schadprogramm dann wegen unterbleibender Aktivierung des Notausschalters versuchte, sich weiterzuverbreiten.[42]

Außerdem können mithilfe der Firewall die eingehenden Signale für TCP-Ports 445/139/137 und die UDP-Ports 137 und 138 (alle fünf werden durch SMB benutzt) gesperrt werden, sowie ein- und ausgehende Verbindungen des TCP-Port 3389 (RDP) geschlossen werden.[43] Ein Eindringen der derzeit häufigsten Variante des Schädlings wird damit verhindert.[44] Dies schützt die darauf aufbauenden Dienste dauerhaft vor Angriffen von außen.

Neu freigesetzte Varianten des Schadprogramms wie auch ganz andere Angreifer können allerdings andere Lücken und Ports zum Eindringen und zur Verbreitung nutzen. Daher ist laut Einschätzung der Fachpresse eine Reihe weiterer Maßnahmen sinnvoll: SMB und die Dateifreigabe können ganz deaktiviert werden.[43] Dateien mit unpassender oder mehrfacher Dateiendung oder sonst wie verdächtige Dateianhänge in Mails – selbst von bekannten Absendern – sollten nicht geöffnet werden, weil deren Rechner ohne Wissen der Absender bereits kompromittiert sein könnte. Microsoft Office und ähnliche Programme sollten keine Makros ausführen dürfen und Programme, die nicht vertrauenswürdig erscheinen, sollten nicht gestartet werden. Um den Schaden im Falle einer Infektion so gering wie möglich zu halten, empfehlen die Autoren darüber hinaus, regelmäßige Datensicherungen durchzuführen und die Backup-Medien nach dem Backup vom System abzutrennen, damit sie nicht ihrerseits infiziert werden.[45]

Trivia

Kurz nach dem Erscheinen von WannaCry entdeckten Sicherheitsforscher eine neue Schadsoftware namens EternalRocks, welche sich als WannaCry auszugeben versuchte. Hinter der versuchten Täuschung steckte vermutlich die Absicht, vor Sicherheitsforschern unentdeckt zu bleiben.[46]

Im Mai 2017 wurde bekannt, dass auch die Software Samba, welche Windows-Funktionen wie die Datei- und Druckdienste auf verschiedenen Betriebssystem wie Linux zur Verfügung stellt, von einer ähnlichen Schwachstelle wie Windows-Systeme betroffen ist.[47] In Anlehnung wird diese als SambaCry bezeichnet. Die injizierten Schadprogramme führen auf befallenen Systemen wie beispielsweise NAS-Systemen ein Mining für die Kryptowährung Monero aus.[48]

Weblinks

- Weltweite Cyber-Sicherheitsvorfälle durch Ransomware. In: bsi.bund.de. Abgerufen am 13. Mai 2017.

- Dusan Zivadinovic: WannaCry: BSI ruft Betroffene auf, Infektionen zu melden – heise online. In: heise.de. 13. Mai 2017, abgerufen am 13. Mai 2017.

- Msrc Team: Customer Guidance for WannaCrypt attacks. In: blogs.technet.microsoft.com. 12. Mai 2017, abgerufen am 13. Mai 2017 (englisch).

- Ransom:Win32/WannaCrypt. In: microsoft.com. 12. Mai 2017, abgerufen am 13. Mai 2017 (englisch).

- Microsoft Security Bulletin MS17-010 - Critical. In: technet.microsoft.com. 14. März 2017, abgerufen am 13. Mai 2017 (englisch).

Einzelnachweise

- WannaCry - Alles Wichtige über das EternalBlue-Virus | Proofpoint DE. 24. Mai 2021, abgerufen am 12. Januar 2022.

- hacker:HUNTER - Wannacry: The Marcus Hutchins Story - All 3 Chapters. Abgerufen am 10. April 2021 (deutsch).

- Code: GitHub - GregorSpagnolo/WannaCrypt: Known WannCrypt Bitcoin addresses. In: github.com. 15. Mai 2017, abgerufen am 15. Mai 2017 (englisch).

- GitHubGist: Wannacryptor factsheet, Abruf 15. Mai 2017

- BBC News: Ransomware cyber-attack threat escalating - Europol. In: BBC.co.uk. 14. Mai 2017, abgerufen am 14. Mai 2017.

- Dusan Zivadinovic: WannaCry: Microsoft liefert Sicherheits-Patches für veraltete Windows-Versionen. In: heise.de. 13. Mai 2017, abgerufen am 13. Mai 2017.

- Jenny Stern: Wanna Cry: Angriffstool aus dem Waffenschrank der NSA, in: Tagesschau Faktenfinder, online 13. Mai 2017

- Dennis Schirrmacher: Angebliche Hacker-Waffen der NSA zum Verkauf, in: Heise.de, online 16. August 2016

- NSA officials worried about the day its potent hacking tool would get loose. Then it did. In: The Washington Post. 16. Mai 2017, abgerufen am 18. Mai 2017.

- Microsoft: Sicherheitsupdate für Microsoft Windows SMB-Server (4013389), online 14. März 2017

- Microsoft: Sicherheitsupdate KB4012598 vom 12. März und 13. Mai 2017

- Dan Goodin: Mysterious Microsoft patch killed 0-days released by NSA-leaking Shadow Brokers. In: Ars Technica. 15. April 2017, abgerufen am 15. Mai 2017.

- Maik Baumgärtner, Frank Hornig, Fabian Reinbold, Marcel Rosenbach, Fidelius Schmid, Hilmar Schmundt, Wolf Wiedmann-Schmidt: „Ooops“. In: Der Spiegel. Nr. 21, 2017, S. 10–17 (online).

- Volker Briegleb: Ransomware WannaCry befällt Rechner der Deutschen Bahn – heise online. In: heise.de. 13. Mai 2017, abgerufen am 13. Mai 2017.

- How to Accidentally Stop a Global Cyber Attacks. In: MalwareTech. 13. Mai 2017, abgerufen am 15. Mai 2017.

- Player 3 Has Entered the Game: Say Hello to ‘WannaCry’. In: Cisco’s Talos Intelligence Group Blog. 12. Mai 2017, abgerufen am 15. Mai 2017.

- Michael Link: Ransomware WannaCry: Sicherheitsexperte findet "Kill-Switch" – durch Zufall. In: heise.de. 13. Mai 2017, abgerufen am 15. Mai 2017.

- Cyberattacke - WannaCry 2.0 hat weniger angerichtet als befürchtet. In: Deutschlandfunk. (deutschlandfunk.de [abgerufen am 30. Mai 2017]).

- Volker Briegleb: WannaCry: BKA übernimmt Ermittlungen nach weltweiter Cyber-Attacke – heise online. In: heise.de. 13. Mai 2017, abgerufen am 13. Mai 2017.

- BSI - Presseinformationen des BSI - Weltweite Cyber-Sicherheitsvorfälle durch Ransomware. In: bsi.bund.de. Abgerufen am 15. Mai 2017.

- Brad Smith: The need for urgent collective action to keep people safe online: Lessons from last week’s cyberattack, in: Microsoft on the issues, online 14. Mai 2017

- "WannaCry"-Angriff: Microsoft macht Regierungen Vorwürfe. In: Spiegel Online. Abgerufen am 15. Mai 2017.

- Chris Merriman: Microsoft, it's not just the NSA. If you want to kill WannaCry, fix broken Windows, in: The Inquirer, online 15. Mai 2017

- Windows XP computers were mostly immune to WannaCry. 30. Mai 2017, abgerufen am 30. Mai 2017.

- heise online: WannaCry: Fast nur Windows-7-PCs infiziert. Abgerufen am 30. Mai 2017.

- "NHS cyber attack: Everything you need to know about 'biggest ransomware' offensive in history" Daily Telegraph vom 17. Mai 2017

- Phil Muncaster : "Lazarus Group Exposed with Major New North Korea Link" infosecurity-magazine.com vom 4. April 2017

- heise online: WannaCry: Sony-Pictures-Hacker aus Nordkorea unter Verdacht. Abgerufen am 17. Mai 2017.

- Justin McCurry: "WannaCry cyberattack: US says it has evidence North Korea was 'directly responsible' " The Guardian vom 19. Dezember 2017

- DER SPIEGEL: EU beschließt Sanktionen gegen Hacker aus Russland und China - DER SPIEGEL - Politik. Abgerufen am 22. Oktober 2020.

- msft-mmpc: WannaCrypt ransomware worm targets out-of-date systems, in: Microsoft Blog Technet / Windows Security, online 13. Mai 2017

- How did the WannaCry ransomworm spread? - Malwarebytes Labs | Malwarebytes Labs. Abgerufen am 16. Juni 2017 (amerikanisches Englisch).

- nakedsecurity-Blogger Bill Brenner: WannaCry: the ransomware worm that didn’t arrive on a phishing hook.

- Vulnerability CVE-2017-0144 in SMB exploited by WannaCryptor ransomware to spread over LAN. ESET North America. Archiviert vom Original am 16. Mai 2017. Abgerufen am 16. Mai 2017.

- US States Computer Readiness Emergency Team (US-CERT): Alert (TA17-132A) Indicators Associated With WannaCry Ransomware, in: US Department of Homeland Security, online Abruf 15. Mai 2017

- heise online: WannaCry: Was wir bisher über die Ransomware-Attacke wissen. In: heise online.

- Technische Analyse der „WannaCry“-Ransomware

- Zammis Clark: The worm that spreads WanaCrypt0r. 12. Mai 2017, abgerufen am 20. Mai 2017.

- What you need to know about the WannaCry Ransomware, 15. Mai 2017

- Teardown: WannaCry Ransomware, 17. Mai 2017

- Wie viel die «Wanna Cry»-Hacker verdienen, 16. Mai 2017.

- WannaCry: Was wir bisher über die Ransomware-Attacke wissen. In: heise online. 15. Mai 2017, abgerufen am 31. Mai 2017.

- Mohit Kumar: WannaCry Ransomware: Everything You Need To Know Immediately. In: thehackernews. 15. Mai 2017, abgerufen am 18. Mai 2017.

- Martin Holland, Axel Kannenberg: WannaCry: Angriff mit Ransomware legt weltweit Zehntausende Rechner lahm. In: heise.de. 12. Mai 2017, abgerufen am 13. Mai 2017.

- heise Security: WannaCry & Co.: So schützen Sie sich. Abgerufen am 15. Mai 2017.

- EternalRocks worm uses seven NSA exploits (WannaCry used two). In: CNET. (cnet.com [abgerufen am 1. Juni 2017]).

- CVE-2017-7494 - Remote code execution from a writable share. Abgerufen am 23. Juli 2017.

- SambaCry is coming