Computerwurm

Ein Computerwurm (im Computerkontext kurz Wurm) ist ein Schadprogramm (Computerprogramm oder Skript) mit der Eigenschaft, sich selbst zu vervielfältigen, nachdem es einmal ausgeführt wurde.[1] In Abgrenzung zum Computervirus verbreitet sich der Wurm, ohne fremde Dateien oder Bootsektoren mit seinem Code zu infizieren.[2]

Würmer verbreiten sich häufig per Massen-E-Mailversand, über Netzwerke[3] oder über Wechselmedien[4] wie USB-Sticks. Dafür benötigen sie gewöhnlich (aber nicht zwingend[5]) ein Hilfsprogramm wie einen Netzwerkdienst oder eine Anwendungssoftware als Schnittstelle zum jeweiligen Netz; für Wechselmedien benötigen sie meist einen Dienst, der nach dem Anschluss des belasteten Mediums den automatischen Start des Wurms ermöglicht (wie z. B. Autorun, mitunter auch den aktiven Desktop von Windows[6]).

Ein solches Hilfsprogramm könnte beispielsweise ein E-Mail-Programm sein, das der Wurm verwendet, um sich an alle dort eingetragenen E-Mail-Adressen zu verteilen. Je nach Art des Hilfsprogramms kann sich der Wurmcode auf den Zielsystemen manchmal sogar selbst ausführen, weshalb dann keine Interaktion mit dem Benutzer mehr notwendig ist, um sich von dort aus weiter zu verbreiten. Daher ist diese Methode im Vergleich zum Ausbreitungsverfahren eines Virus sowohl effektiver als auch effizienter. Auf Systemen, die dem Wurm keinen Zugriff auf das benötigte Hilfsprogramm ermöglichen, kann sich der Wurm allerdings nicht, oder zumindest nicht automatisiert, reproduzieren.

Der Wurm zählt zur Familie unerwünschter bzw. schädlicher Programme, der sogenannten Malware, was Schutzmaßnahmen gegen Würmer notwendig macht. Neben der geheimen Verbreitung, die bereits ungefragt Ressourcen bindet, kann eine mögliche Schadfunktion des Wurms vom Anwender nicht kontrollierbare Veränderungen am System vornehmen. Es besteht die Gefahr, dass zahlreiche miteinander vernetzte Computer kompromittiert werden.

Unterschied zwischen Wurm, Virus und Trojaner

Einem Virus und einem Wurm gemein ist die Eigenschaft, sich auf Computern zu verbreiten. Ein Virus tut dies, indem er sich in den Bootbereichen eines Datenträgers einträgt (Bootsektorvirus) oder in andere Dateien einbettet (Dateivirus, Makrovirus).[7] Durch Interaktion des Benutzers, der ein infiziertes Wechselmedium an ein anderes System anschließt (und in diesem Zustand rebootet) oder eine infizierte Datei öffnet, gelangt der Virencode auch dort zur Ausführung, wodurch weitere Systeme mit dem Virus infiziert werden. Der Virus wird durch Mithilfe des Anwenders verbreitet.

Ein Wurm verbreitet sich auf eine andere Art, ohne Dateien oder Bootbereiche der Datenträger zu infizieren.[3] Er nutzt gewöhnlich eine bestehende Infrastruktur, um sich automatisiert auf andere Systeme zu kopieren. Um bei dem Beispiel der Einleitung zu bleiben, könnte der Wurm sich selbst an alle von einem E-Mail-Programm verwalteten E-Mail-Adressen verschicken.[8] Auf den Zielsystemen braucht es mitunter auch hier eine Interaktion mit dem Benutzer, der den E-Mail-Anhang öffnet und damit den darin erhaltenen Wurm ausführt. Einmal ausgeführt, verschickt sich der Wurm dann wiederum an alle E-Mail-Adressen, die das neue System verwaltet, und gelangt so auf weitere Systeme.

Als Trojanisches Pferd, kurz Trojaner, wird ein Computerprogramm oder Skript bezeichnet, das sich als nützliche Anwendung tarnt, im Hintergrund aber ohne Wissen des Anwenders eine andere Funktion erfüllt.[9] Das einfachste Beispiel dafür ist eine schädigende Datei, wie ich_zerstoere_Daten.exe, die einen Dateinamen erhält, der auf eine andere Funktion schließen lässt, wie lustiger_Bildschirmschoner.exe. Dabei ist es unerheblich, ob der „lustige Bildschirmschoner“ tatsächlich auch einen Bildschirmschoner anzeigt, während er die Daten zerstört. Die Nutzung des irreführenden Dateinamens genügt völlig, um das Programm als Trojanisches Pferd zu klassifizieren. Des Weiteren können Trojanische Pferde sich grundsätzlich nicht selbst oder automatisiert verbreiten.

In dem oben aufgezeigten Beispiel des Wurms, der als E-Mail-Anhang darauf aus ist, dass der Anwender ihn öffnet, nutzt der Wurm gerne die Verschleierungstechniken des Trojanischen Pferdes. Statt also einen Anhang mit dem Namen „ich bin ein Wurm“ zu verwenden, gibt er sich lieber als „wichtiges Dokument“ (z. B. eine „Rechnung“, wobei es unerheblich ist, ob diese echt ist) aus, damit der Anwender den Wurm auch öffnet. Er bildet dann eine Mischform aus Wurm und Trojaner.

Ebenso hält niemand den Entwickler des Wurms davon ab, für die Verbreitung seines Programms einen zweiten Weg, den Weg des Virus, einzuschlagen. Der Wurm kann also zusätzlich auch Dateien des Systems, auf dem er ausgeführt wird, mit seinem Code infizieren. Ein solches Programm bildet dann eine Mischform aus Wurm und Virus.

Verbreitung

Würmer verbreiten sich über Netzwerke[3] oder über Wechselmedien[4] wie z. B. USB-Sticks.

Da der Wurm selbst in Form eines ausführbaren Programms oder Skripts auftritt, ist er darauf angewiesen, auf dem Zielsystem ausgeführt zu werden. Entweder geschieht dies durch den Benutzer, der den Wurm „von Hand“ öffnet, oder er wird im Zusammenhang mit dem Empfang des Wurmcodes automatisch auf dem Zielsystem ausgeführt.[10] Letzteres ist auch durch einen Fehler im Design des Hilfsprogramms, einen technischen Programmierfehler (wie Pufferüberlauf) oder eine andere Sicherheitslücke möglich. Da dem Hersteller bekannte Sicherheitslücken bei funktionierender Unterstützung über kurz oder lang geschlossen werden, kommt der Verbreitung des Wurms durch Bequemlichkeit, Unwissenheit und Fehlverhalten des Benutzers eine große Bedeutung zu, indem er die Software seines Systems nicht aktualisiert oder den Wurm selbst startet.

Für den Start des Wurms „von Hand“ siehe das Beispiel zum E-Mail-Wurm mit Ausführung durch den Benutzer.

Automatische Ausführung

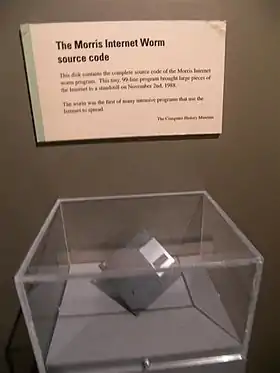

Robert T. Morris schrieb 1988 ein Programm, das unter anderem eine Remote Shell nutzt, um sich auf andere Systeme zu kopieren und dort auszuführen, mit dem Ziel, sich von dort aus auf weitere Systeme zu kopieren und dort auszuführen. Als sein Programm außer Kontrolle geriet, sah sich die Welt mit dem ersten Internetwurm konfrontiert. Sein Programm versuchte, sich der Entdeckung und Analyse auf den befallenen Systemen zu entziehen, enthielt aber keine explizite Schadroutine. Dessen permanent arbeitende Verbreitungsroutine legte dennoch zahlreiche Systeme lahm. Moderne Würmer nutzen mitunter noch immer solche oder ähnliche Automatisierungsmechanismen eines Programms, wie sie beispielsweise die Remote Shell zur Verfügung stellt, um ihren Code auf ein entferntes System zu kopieren und dort auszuführen.

Der Morris-Wurm zeigte darüber hinaus einen Weg auf, wie man Programmierfehler ausnutzt, um einen solchen Mechanismus in Programmen zu erschaffen, die normalerweise eine derartige Automatisierung gar nicht vorsehen (Command-Execution-Exploit durch einen Fehler im Netzwerkdienst finger über einen buffer overflow in der Funktion gets()).[11] Als weiteres Beispiel nutzt der Wurm Blaster einen Exploit in der RPC/DCOM-Schnittstelle von Windows 2000 und XP, um Computer über Netzwerke zu suchen und zu infizieren, auf denen die von dem Wurm genutzte Sicherheitslücke existiert.

Alternativ dazu können Würmer auch Sicherheitslücken im Design einer Anwendung nutzen, wenn die Anwendung beispielsweise Funktionen vorsieht, die den Komfort der Anwendung erhöhen, dafür aber die üblichen Sicherheitseinschränkungen durchbrechen. Dazu gehört ein Programmcode, der als „Objekt“ in eine Webseite oder eine HTML-E-Mail eingebunden werden kann, und Ähnliches. Bei Letzterem wird der Wurmcode dann bereits beim Lesen der E-Mail gestartet, ohne einen Anhang öffnen zu müssen. Konkret kann die Verwendung von ActiveX-Objekten sowie die Implementierung von JScript und VBScript eine gewisse Benutzerfreundlichkeit ermöglichen, birgt aber die genannten Risiken. Letztlich führte dies dazu, bestimmte vom Entwickler eigentlich gewollte Funktionen wieder zu blockieren; der Anwender muss sie nun explizit in seiner Anwendung freischalten, wenn er sie trotzdem nutzen möchte. Demgegenüber gibt es die Methode, bestimmte Quellen mit Hilfe von digitalen Zertifikaten als vertrauenswürdig einzustufen und ihnen den Zugriff auf sonst blockierte Mechanismen zu erlauben. Bei all diesen Methoden, angefangen von der Softwareimplementierung der Blockade bis hin zum Regelwerk, kommt es hin und wieder zu Fehlern, die bei der Verbreitung von Würmern genutzt werden.

Konkret gibt es beispielsweise eine Reihe von Würmern, die einen Fehler einer älteren Version des E-Mail-Programms Microsoft Outlook Express in der folgenden Form ausnutzen: Die Anlagen von HTML-E-Mails werden von Outlook Express üblicherweise inline, also direkt in der Nachricht selbst, dargestellt. Alternativ kann der Quelltext der E-Mail auch eine Referenz enthalten, unter der die betreffende Datei online hinterlegt ist, und dann in einem Inlineframe dargestellt wird. Innerhalb eines HTML-Quelltextes können Dateiformate, die nicht dem Internetstandard entsprechen und deshalb normalerweise nicht direkt in eine HTML-Seite eingebunden werden können, als „Objekte“ definiert werden. Dazu wird dem System mitgeteilt, welcher Art das „Objekt“ ist und wie das System damit zu verfahren hat. Der HTML-Parser mshtml.dll müsste jetzt abfragen, ob diese Art von „Objekt“ bekannt ist und ausgeführt werden darf. Diese Abfrage ist der Schwachpunkt des Systems, da eine bestimmte fehlerhafte Abfrage zu einem Systemfehler und daraufhin zur Ausführung des „Objektes“ führt, obwohl das Gegenteil zu erwarten wäre. Allein das Betrachten des E-Mail-Textes startete also – ohne weiteres Zutun des Anwenders – die Schadsoftware. Dieser Fehler wurde durch eine Aktualisierung der Software behoben. Eine ähnliche Sicherheitslücke existierte auch im E-Mail-Programm „Eudora“.

E-Mail-Würmer

Viele Würmer benutzen E-Mails, um sich zu verbreiten. Dabei wird entweder die ausführbare Datei oder ein Hyperlink zur ausführbaren Datei versendet. Die E-Mails können entweder durch Fernsteuerung von vorinstallierten Programmen wie Microsoft Outlook oder durch ein eigenes SMTP-Unterprogramm des Wurms verschickt werden. Die E-Mail-Adresse des Empfängers wird häufig in vorinstallierten Adressbüchern gefunden. Es können aber auch andere Dateien auf den Festplatten (wie in temporären Internetdateien) von dem Wurm genutzt oder für die initiale Verteilung E-Mail-Adressen aus speziellen Webseiten (etwa Online-Gästebücher) verwendet werden. Bekannte Vertreter dieser Art sind Loveletter, der sich im Mai 2000 explosionsartig per E-Mail verbreitet hat, oder Netsky.

Instant-Messaging-Würmer

Instant-Messaging-Programme wie zum Beispiel WhatsApp, ICQ, MSN Messenger oder Skype sind durch ihre Web-Anbindung ebenfalls anfällig für Malware. Ein Wurm dieser Art verbreitet sich, indem an einen Messenger ein Link zu einer Webseite geschickt wird, die den Wurm enthält. Klickt der Benutzer auf den Link, wird der Wurm auf dessen Computer installiert und ausgeführt, da der Instant-Messenger zumeist keinen eigenen HTML-Parser enthält, sondern den Parser des Internet Explorers mitnutzt. Nun sendet der Wurm von diesem Computer den Link an alle eingetragenen Kontakte weiter.

IRC-Würmer

IRC-Clients sind Programme, mit denen jeder beliebige Benutzer mit anderen Benutzern virtuell in Echtzeit Textnachrichten im Internet Relay Chat austauschen kann. Die meisten IRC-Programme benutzen, um sich am IRC-Server anzumelden, ein spezielles Script, das beim Starten des Programms ausgeführt wird. Dieses Script beinhaltet Befehle, die das IRC-Programm ausführt. Diese Befehle sind zum Beispiel das Anmelden an einem Channel, das Schreiben von Meldungen, aber auch das Versenden von Dateien. Ein IRC-Wurm, der einen Computer infiziert hat, sucht nach IRC-Programmen, die er benutzen kann, um sich weiterzuverbreiten. Wenn er ein solches Programm gefunden hat, modifiziert er das Script, welches automatisch geladen wird. Beim nächsten Start des IRC-Programms wird der Wurm selbständig an alle Benutzer in einem Chatraum verschickt. Wenn ein Benutzer das Herunterladen akzeptiert und die geladene Datei öffnet, wiederholt sich das Ganze. Derzeit gibt es für wenigstens fünf IRC-Programme IRC-Würmer (mIRC, pIRCh, vIRC, dIRC und Xircon).

P2P-Würmer

Peer-to-Peer ist eine Netzwerkform, die ohne Server Computer im Netz verbindet, d. h. eine Direktverbindung zwischen den einzelnen Benutzern herstellt. Die meisten im Internet bestehenden Tauschbörsen wie Kazaa, Morpheus oder BitTorrent-Systeme nutzen Peer-to-Peer-Technik. Es gibt prinzipiell drei Möglichkeiten, wie sich ein Wurm in einer Tauschbörse verbreitet:

Die erste Möglichkeit ist, dass sich der Wurm in den freigegebenen Ordner kopiert, von dem andere Benutzer Dateien herunterladen können. Für diese Art von Würmern ist die richtige Namensgebung wichtig, da mehr Benutzer eine Datei mit einem interessanten Namen herunterladen als eine Datei mit einem zufällig erstellten Namen. Darum gibt es Würmer, die ihre Namen im Internet auf speziellen Seiten suchen, um so glaubwürdig wie möglich zu sein. Diese Art der Verbreitung in Tauschbörsen ist einfach, aber nicht besonders effektiv, da in Tauschbörsen üblicherweise eher große Dateien getauscht werden und fast jedes Filesharing-Programm inzwischen wirksame Filter besitzt, um bestimmte verdächtige Dateiformate auszugrenzen.

Bei der zweiten Möglichkeit der Verbreitung bietet der Wurm über ein Peer-to-Peer-Protokoll bei jeder Suchabfrage den anderen Benutzern des P2P-Netzwerkes eine infizierte Datei als Suchergebnis (Hashset oder .torrent-File) an. Der Benutzer kopiert dann den Wurm als vermeintlich gesuchte Datei auf seinen Computer und infiziert ihn beim Öffnen. Diese Art der Verbreitung ist sehr effektiv, sofern die Dateigröße des Wurms annähernd so groß ist wie die gesuchte Datei, aber schwierig zu programmieren und deshalb kaum verbreitet.

Die dritte Methode ist ein Angriff des Wurms auf eine Sicherheitslücke seiner Nachbarn im P2P-Netzwerk. Diese Methode kann in seiner Ausbreitungsgeschwindigkeit sehr effizient sein, wenn keine Aktion seitens des Benutzers (wie das Herunterladen einer Datei und deren Start auf dem Computer) benötigt wird. Der Wurm infiziert diese Systeme dann voll automatisiert. Sobald der Wurm zudem in der Lage ist, bei jedem infizierten Client eine Liste seiner Nachbarn im P2P-Netzwerk einzusehen, kann er diese gezielt ansprechen. Dadurch kann der Wurm einer Entdeckung vorbeugen, da er keine übergroße Anzahl an Verbindungen zu anderen Systemen im Internet aufzubauen braucht, was als anormales Verhalten angesehen wird und auffällig wäre. Ein P2P-Netzwerk basiert darauf, dass jeder Nutzer viele Verbindungen zu anderen Teilnehmern aufbaut, was die Erkennung des Wurms anhand des von ihm verursachten Datenverkehrs deutlich erschwert.

Würmer für Wechseldatenträger

Wechseldatenträger sind austauschbare Datenträger für Computer, wie USB-Sticks. Diese Würmer kopieren sich selbständig auf die Datenträger,[4] um sich von einem Computer zu einem anderen zu verbreiten. Im Unterschied zu den bisher erwähnten Arten benutzt diese Gruppe kein Netzwerk, um sich zu verbreiten. Dabei kann sich das Programm den automatischen Start des Datenträgers zunutze machen.[12]

Demgegenüber gibt es auch Würmer, die sich auf Disketten kopieren, ohne irgendeine Form des automatischen Starts zu benutzen.[5] Sie sind die einzigen Würmer, die für ihre Verbreitung kein Hilfsprogramm benötigen, wobei sie darauf angewiesen sind, dass der Anwender sie selbst findet und „von Hand“ startet. Da Disketten nicht mehr weit verbreitet sind, haben solche Würmer heute jedoch keine Chance mehr, sich weit zu verbreiten.[5] Grundlegend ist eine solche Art der Verbreitung aber auch mit aktuellen Medien, etwa eine beschreibbare CD, möglich. Das Kopieren des Schadcodes ist hier jedoch komplizierter.

Würmer für USB-Kleingeräte

Neben USB-Memory-Sticks können auch andere USB-Kleingeräte zur Verbreitung von Würmern genutzt werden.[13] Solche Angriffe sind nicht auf die Autostart-Fähigkeit eines USB-Speichers angewiesen, sondern bilden mit einem Kleinprozessor eine Tastatur nach. Von dieser gefälschten Tastatur aus schleust das angreifende Gerät Befehle in das System, die scheinbar vom echten Benutzer stammen. Auf diese Weise wird die Schadsoftware gestartet, die sich auf dem ebenfalls eingebauten USB-Massenspeicher befindet.

Für diese Methode des Angriffs eignen sich alle Arten von USB-Kleingeräten, die man als scheinbares Werbegeschenk an das Opfer senden kann.

Handywürmer

Würmer für Mobiltelefone sind zuerst im Juni 2004 aufgetreten. Antivirenhersteller vermuten, dass in diesem Bereich immer mehr Viren und Würmer auftreten werden, ähnlich dem Verlauf im Computersektor.

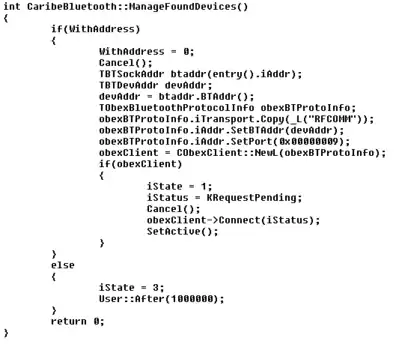

Die derzeitigen Würmer verbreiten sich meist über Bluetooth, eine kabellose Verbindung zwischen Mobiltelefonen, Drucker oder Scanner mit einer Reichweite von ungefähr zehn bis 100 Metern. Handywürmer greifen derzeit überwiegend das Betriebssystem Symbian OS an und versuchen, sich selbst mit Bluetooth an alle erreichbaren Bluetooth-Empfänger zu schicken. Seit dem Jahr 2005 ist es auch möglich, dass sich diese Würmer durch MMS verbreiten.

Antivirenhersteller empfehlen ihren Kunden daher, Bluetooth standardmäßig zu deaktivieren.

Weitere Verbreitungen sind über GPRS/UMTS sowie über WLAN möglich. Der erste bekannte iOS-Wurm, der nur auf iPhones mit Jailbreak gelang, welcher sich über das UMTS-Netz verbreitet hat (Australien), war der Ikee. Sein Nachfolger hieß iPhone/Privacy.A und sucht seinen Weg über das WLAN.

Beispiel: E-Mail-Wurm mit Ausführung durch den Benutzer

In diesem Beispiel wird der Wurm als E-Mail-Anhang empfangen. Der Empfänger soll nun veranlasst werden, den Anhang zu öffnen und somit eine weitere Verbreitung des Wurms auslösen. Die im Folgenden verwendeten Methoden zielen daher auf den Benutzer des EDV-Systems und nicht auf das System selbst.

Tarnung

Der Wurm muss sich vor den Augen des Benutzers tarnen, um unter den beschriebenen Voraussetzungen erfolgreich zu sein. Dies erfolgt unter zwei sich ergänzenden Konstellationen:

- Der Empfänger der E-Mail muss ein besonderes Interesse daran haben, den Anhang zu öffnen.

- Der Empfänger darf sich der Gefährlichkeit des Anhangs nicht bewusst werden.

Der erste Punkt zielt auf eine Technik, die unter dem Begriff „Social Engineering“ bekannt ist, die mentale Beeinflussung des Empfängers auf sozialer Ebene. Sie bezieht sich hier auf den Text der E-Mail, der auf den Benutzer einen besonderen Eindruck hinterlassen soll und ihn so zu Dingen veranlasst, die er normalerweise (womöglich) nicht täte, wie das Öffnen des Anhangs.

Der zweite Punkt greift auf die Technik des „Trojanischen Pferdes“ zurück, die dafür benutzt wird, den E-Mail-Anhang selbst nicht als Wurm, sondern als „ungefährliche, nützliche Datei“ auszugeben.

Psychische Beeinflussung des Empfängers

Das Interesse des Empfängers am Anhang wird geweckt, wenn der Inhalt der dazugehörigen E-Mail auf eine besondere Schockwirkung abzielt, indem beispielsweise mit Rechtsmitteln bis hin zur Strafverfolgung gedroht wird. Andere Begleittexte versuchen Neugier oder Begierden zu erwecken, indem hohe Geldbeträge versprochen oder vermeintlich private Bilddateien mit oder ohne pornographischem Inhalt angeboten werden.

In jedem Fall wird der Empfänger auf den Anhang der E-Mail verwiesen, welcher ausführliche Informationen enthalten soll. Das so geweckte Interesse am Dateianhang dämpft naturgemäß auch eventuelle Sicherheitsbedenken.

Doppelte Dateinamenserweiterung

Einige (vor allem ältere) E-Mail-Programme für das Betriebssystem Windows halten sich an die Standardeinstellung des Betriebssystems und blenden die Dateiendung bekannter ausführbarer Dateien aus. Dadurch kann ein Wurm als Datei beliebiger Art maskiert sein, sodass eine schädigende Datei „Musik.mp3.exe“ dem Benutzer namentlich nur als „Musik.mp3“ angezeigt wird und somit auf den ersten Blick nicht von einer ungefährlichen MP3-Musikwiedergabedatei zu unterscheiden ist.

Der Anwender könnte den wahren Dateityp jedoch erkennen, wenn das angezeigte Dateisymbol (Icon) dem Standardsymbol einer Anwendung entspricht. Ob allerdings dieses Standardsymbol oder das in der Anwendung eingebettete Icon angezeigt wird, hängt von dem verwendeten E-Mail-Programm ab. Besser ist es, die Einstellung des Programms dahingehend zu ändern, dass Endungen bekannter Dateitypen nicht mehr ausgeblendet werden, damit der gesamte Dateiname angezeigt wird.

Grundsätzlich sollte man unverlangte Dateien aus externen Quellen nicht öffnen. E-Mail-Anhänge, die man öffnen möchte, sollten nicht einfach über die Option „öffnen“, sondern über die Option „öffnen mit“ geöffnet werden. Das bietet die Möglichkeit, ein Programm auszuwählen, das die entsprechende Datei wiedergeben soll. Eine Anwendung zum Abspielen von Musikdateien kann eine derartig getarnte ausführbare Datei nicht abspielen und reagiert mit einer Fehlermeldung, während die Option „öffnen“ die Datei einfach ausgeführt und den Wurm dadurch gestartet hätte.

Vermeintlich ungefährliche Dateitypen mit typfremdem Inhalt

Eine weitere Möglichkeit, ausführbaren Code unter einer „harmlosen“ Dateiendung zu verstecken, bieten Programme, die den Dateityp unabhängig von seiner Endung selbst analysieren und sie entsprechend ihrem tatsächlichen Typ behandeln. Als Beispiel ist es zwar theoretisch nicht möglich, in einer RTF-Datei ausführbaren Makrocode zu hinterlegen, da dieses Dateiformat keine Makros unterstützt. Jedoch wird eine Datei namens „gefährlich.doc“, die man in „harmlos.rtf“ umbenennt, von Office anhand des Dateiinhalts als DOC-Datei erkannt, woraufhin der darin hinterlegte Makrocode trotz der Dateiendung .rtf ausgeführt wird.

Auch hierfür lässt sich über die Option „öffnen mit“ aus den meisten E-Mail-Programmen heraus ein Programm auswählen, mit dem die Datei geöffnet wird. Um eine Ausführung des Wurms zu verhindern, ist es sinnvoll, statt der installierten Bearbeitungssoftware (Office) besser ein Programm auszuwählen, welches die Datei anzeigen und ausdrucken kann, ohne jedoch die Möglichkeit zu unterstützen, dabei auch Makrocode auszuführen. Der Softwarehersteller Microsoft bietet dafür kostenlose Windows-Anwendungen wie Word-Viewer,[14] Excel-Viewer[15] und PowerPoint-Viewer[16] an.

Nicht ausführbare Dateitypen, die über einen Exploit doch ausführbar werden

Ein Command-Execution-Exploit nutzt Programmierfehler eines Programms aus, um seinen Code zur Ausführung zu bringen. Der Code kann jedoch nur dann gestartet werden, wenn die belastete Datei tatsächlich mit dem Programm geöffnet wird, für das der Exploit bestimmt ist.

Abhängig von dem Programm, auf dessen Schwachstelle der Exploit basiert, kann sich der ausführbare Code in jedem Dateityp verbergen, also auch in Dateien, die normalerweise nicht ausführbar sind. So gibt es beispielsweise Möglichkeiten, ausführbaren Code in einer Grafikdatei zu hinterlegen.[17]

Da Programme vorgefertigte Mechanismen (gemeinsam benutzte Bibliotheken) des Betriebssystemherstellers nutzen können, um beispielsweise bestimmte Dateitypen anzuzeigen, sind Fehler in diesen Mechanismen auch für Anwendungen von Fremdherstellern relevant. Das gilt insbesondere für Sicherheitslücken, die für den Internet Explorer bekannt werden. Eine Sicherheits-Aktualisierung des Internet Explorers schließt dann auch gleichzeitig die Sicherheitslücke für diese Programme.

Lange Dateinamen

Die Verwendung eines unverdächtigen, aber äußerst langen Dateinamens (etwa „private_bilder_meiner_familie_aus_dem_sommercamp_nordsee_2003.exe“) soll über die Dateinamenerweiterung hinwegtäuschen. Sobald der Dateiname in einem relativ kleinen Fenster angezeigt wird, bleibt der letzte Teil des Dateinamens und somit die Erweiterung verborgen (angezeigt etwa als „private_bilder_meiner_familie_aus_dem_sommercamp_nor…“).

Diese Taktik ist ausbaufähig, beispielsweise indem als Dateiname zunächst ein kurzer, unverdächtiger Name mit falscher Dateinamenerweiterung verwendet wird, an den eine Vielzahl von Leerzeichen vor der echten Erweiterung eingefügt sind (etwa „lustiger_Elch.jpg <noch zahlreiche weitere Leerzeichen…> Checked by Antivirus.exe“). Hierbei kommen zwei Methoden der Verschleierung kombiniert zum Einsatz: Zum einen ist die Wahrscheinlichkeit groß, dass die tatsächliche Dateiendung aufgrund der Länge des Namens dem Benutzer nicht angezeigt wird und er durch die verwendeten Leerzeichen auch keinen Hinweis auf den erheblich längeren Dateinamen erhält. Wird (abhängig vom E-Mail-Programm) der Dateiname doch vollständig angezeigt, kann der Benutzer zum anderen den weit von dem scheinbar vollständigen Dateinamen entfernten Text „Checked by Antivirus.exe“ auch lediglich als Hinweis deuten, ohne ihn in den direkten Zusammenhang mit dem Dateityp des Anhangs zu bringen.

Nutzung wenig verbreiteter Typen von ausführbaren Dateien

Da Anwendungen des Typs .exe als ausführbare Dateien relativ bekannt sind, wird mitunter auch auf weniger verbreitete Dateitypen (Dateiformate) zurückgegriffen, wie beispielsweise .com, .bat, .cmd, .vbs, .scr, .scf, .wfs, .jse, .shs, .shb, .lnk oder .pif. Die Dateiendung .com ist zudem geeignet, einen Link auf eine Webseite vorzutäuschen (beispielsweise „www.example.com“).

Komprimierung und Verschlüsselung

Durch die Verwendung von Komprimierungsformaten, wie beispielsweise das ZIP-Format, wird der Dateityp des darin eingebetteten Wurms so lange verschleiert, bis er ausgepackt wird, was die Anwendung automatischer Schutzvorkehrungen grundsätzlich erschwert. Fehler in der Implementierung von Komprimierungsverfahren können eine Untersuchung der Datei auf Malware sogar verhindern.[18] Zusätzlich kann die Datei verschlüsselt übertragen werden, was eine automatisierte Untersuchung einer solchen Datei zu einem Zeitpunkt, noch bevor der Benutzer sie öffnet, ausschließt.

Gefährdung

Laut einer Untersuchung von Sophos, einem Hersteller von Anti-Viren-Software, bestand im Jahr 2005 eine 50-prozentige Wahrscheinlichkeit für einen PC mit Windows XP ohne Softwareaktualisierung, im Internet innerhalb von zwölf Minuten mit schädlicher Software infiziert zu werden.[19] Dies ist möglich, da bestimmte Würmer Schwächen und Fehler in Netzwerkdiensten ausnutzten, die auf einem PC ohne entsprechende Updates noch nicht geschlossen sind.

Insbesondere durch die in späteren Windowsversionen standardmäßig aktivierte Desktop-Firewall und den vermehrten Einsatz von SoHo-Routern, die beide einen Fernzugriff auf Netzwerkdienste einschränken, hat sich diese Gefahr verringert.[20] Einzelne Programmdateien oder ausführbare Skripte dürfen bei den meisten E-Mailanbietern grundsätzlich nicht mehr als Attachment gesendet werden. Da sich diese Einschränkung aber leicht umgehen lässt, reagieren viele E-Mailanbieter heutzutage durch automatische Sperren und Sicherheitsvorkehrungen deutlich schneller auf Massenversand.

Die größte Gefahr liegt in neu entdeckten Sicherheitslücken, insbesondere im Betriebssystem, Browser oder E-Mailclient, für die es noch keinen Hotfix gibt. Nutzt ein Computerwurm ein solches Exploit aus, kann man sich je nach Einzelfall nicht effektiv davor schützen.

Wirtschaftlicher Schaden

Der finanzielle Schaden, den Computerwürmer anrichten können, ist höher als bei Computerviren. Grund dafür ist der erhebliche Verbrauch an Netzwerkressourcen allein durch die Art, wie sich ein Wurm verbreitet, was zu einem Ausfall von Netzwerkteilnehmern wegen Überlastung führen kann. Wenn beispielsweise ein Server eines Unternehmens ausfällt, kann dies zu einem Arbeitsausfall führen.

Anfang Mai 2004 erlitt eine Anzeigetafel des Flughafens Wien-Schwechat durch den Wurm „Sasser“ kurzfristig einen Totalausfall.[21] SQL Slammer belastete stellenweise die Internet-Infrastruktur derart, dass vielerorts die Verbindungen komplett zusammenbrachen.[22]

Einen weiteren wirtschaftlichen Schaden können in Zukunft Handywürmer nach sich ziehen, die sich über MMS verbreiten. Wenn ein solcher Wurm dutzende kostenpflichtige MMS verschickt, ist mit einem hohen finanziellen Verlust zu rechnen.

Weitere finanzielle Schäden können durch sogenannte Distributed-Denial-of-Service-Attacken entstehen. Wie am Beispiel W32.Blaster ersichtlich ist, können dadurch sogar große Unternehmen wie SCO oder Microsoft in Bedrängnis gebracht werden.[23]

Kopfgeld auf Wurmautoren

Im November 2003 gründete Microsoft ein sogenanntes Anti-Virus-Reward-Programm, um weltweit die Jagd auf Verantwortliche für die Verbreitung von Würmern und Viren zu unterstützen. Bei der Gründung erhielt die Initiative ein Startkapital von 5 Millionen US-Dollar, wovon bereits ein Teil der Summe für die Ergreifung und Verurteilung aktueller Wurmverbreiter zur Belohnung ausgesetzt wurde. Damit will Microsoft die zuständigen Ermittlungsbehörden bei der Fahndung nach den Verursachern unterstützen. Microsoft arbeitet mit Interpol, dem FBI, dem Secret Service und dem „Internet Fraud Complaint Center“ zusammen, denn „boshafte Würmer und Viren sind kriminelle Attacken auf jedermann, der das Internet benutzt“.

Auf dieser „Wanted“-Liste erschienen unter anderem die Autoren der Würmer W32.Blaster, Sasser, Netsky und Sobig.

Im Mai 2004 hatte dieses Programm seinen ersten Erfolg, als der Wurmautor von Sasser und Netsky verhaftet und verurteilt wurde. Der zu diesem Zeitpunkt 18-jährige Schüler aus Waffensen im Kreis Rotenburg/Wümme wurde von vormaligen Freunden wegen der ausgesetzten Belohnung angezeigt.[24]

Schutzmaßnahmen

Im Folgenden werden Teile des Artikels zusammengefasst, die sich auf den Schutz vor Würmern beziehen. Darüber hinaus werden gängige Softwarelösungen aus diesem Bereich behandelt.

Schutz vor Social Engineering

Vor der psychologischen Beeinflussung des Benutzers (Social Engineering), beispielsweise durch den Text einer E-Mail, kann man sich technisch nicht schützen. Der Benutzer kann aber über die Risiken und Methoden von Schadsoftware aufgeklärt werden (siehe dazu das Beispiel zum „E-Mail-Wurm mit Ausführung durch den Benutzer“). Aufklärung erhöht die Hemmschwelle und macht es einem Wurm schwerer, den Benutzer zum Öffnen einer belasteten Datei, wie des E-Mail-Anhangs oder Ähnlichem, zu überreden.

Umgang mit E-Mail-Anhängen und anderen Dateien aus externen Quellen

Es ist ratsam, keine unverlangten Dateien aus E-Mail-Anhängen oder sonstigen anderen Quellen zu öffnen. Auch dann nicht, wenn sie von einem Absender stammen, der dem Empfänger bekannt ist. Denn auch bekannte Absender sind keine Gewährleistung für die Echtheit, da zum einen der Eintrag für den Absender gefälscht sein kann und zum anderen selbst bekannte Absender ebenfalls Opfer von Würmern werden können. Im Zweifelsfall sollte man beim Absender nachfragen.

Dateien, die man öffnen möchte, lassen sich zuvor dahingehend untersuchen, ob sie eine allgemein bekannte Schadsoftware enthalten (siehe den Abschnitt zum Virenscanner weiter unten).

Für Dateien, die zu einer bestimmten Anwendung gehören (wie beispielsweise .mp3 als Musikdatei oder .jpg als Grafikdatei) gilt, dass man sie nicht einfach über die Option „öffnen“, sondern über die Option „öffnen mit“ unter Auswahl des dazugehörenden Programms öffnen sollte (siehe dazu den Abschnitt „Doppelte Dateinamenserweiterung“).

Speziell Office-Dokumente (darunter .doc, docx, .xls, .ppt und .rtf-Dateien) aus externen Quellen sollten nicht mit dem installierten Officeprogramm geöffnet werden, wenn man sie lediglich einsehen will. Denn das Officeprogramm birgt die für diesen Zweck unnötige Gefahr, dass dabei ein in dem Dokument hinterlegter Makrocode ausgeführt wird. Besser ist es, hierfür eine Anwendung zu verwenden, die solche Datei anzeigen und ausdrucken kann, ohne die Möglichkeit zu bieten, dabei Makrocode auszuführen. Der Abschnitt „Vermeintlich ungefährliche Dateitypen mit typfremdem Inhalt“ geht darauf näher ein mit Hinweis auf eine kostenlose Alternative.

Wer sichergehen will, dass kein Schadcode bereits beim Lesen der E-Mail zur Ausführung gelangt (siehe „Automatische Ausführung“), kann sein E-Mail-Programm dahingehend konfigurieren, dass es keinen HTML-Code darstellt, sondern nur Text anzeigt.

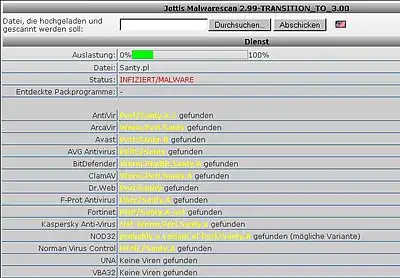

Virenscanner

Ein Virenscanner spürt allgemein bekannte Viren, Würmer und Trojanische Pferde auf und versucht, diese zu blockieren und zu beseitigen.

Was für den Einsatz eines Virenscanners spricht

Wird eine Schadsoftware von dem Virenscanner erkannt, noch bevor die belastete Datei erstmals auf dem eigenen Computersystem ausgeführt wird, ist der Schutzmechanismus voll wirkungsvoll. Bevor eine auf dem Computer neu hinzugekommene Datei ausgeführt/in einer Anwendungssoftware eingelesen wird, die aus einer externen Quelle stammt (beispielsweise von einem Wechselmedium, von einer Webseite oder aus einer E-Mail), ist es daher ratsam, sie einer Überprüfung durch eine aktualisierte Antivirensoftware zu unterziehen.

Um darüber hinaus weitere Infektionswege auszuschließen, gilt gleiches auch für Dateien, die auf einem gemeinsam genutzten Netzlaufwerk liegen, wenn eine zwischenzeitliche Infektion einer solchen Datei durch eines der anderen Systeme nicht ausgeschlossen werden kann (Mischformen zwischen Wurm und Virus).

Speziell zur Abwehr von Computerwürmern, die sich nicht Datei-basiert, sondern über Sicherheitslücken verbreiten, sind verhaltenserkennende Komponenten der Antivirensoftware zwingend notwendig, die sich entsprechend in das Betriebssystem einbetten.

Grenzen

Ein Virenscanner erkennt mit der Suchmethode „Signaturvergleich“ ausschließlich Schadsoftware, die ihm bekannt ist; ihm (noch) nicht bekannte Schadsoftware kann er so nicht erkennen. Er kann daher auf diese Weise nur feststellen, dass eine Datei, ein Datenträger oder gar das Computersystem frei von ihm bekannter Schadsoftware ist. Der Programmierer eines Computerwurms versucht, den Wurm möglichst versteckt zu halten oder eine bekannte Variante so stark zu verändern, dass sie nicht mehr erkannt wird; der Virenscanner-Hersteller versucht, die Signaturdatenbank möglichst aktuell zu halten – ein „Wettlauf“.

Aufgrund dieses prinzipiellen „Hinterherlaufens“ der Antivirensoftware enthält diese auch Komponenten, die laufende Prozesse im Computersystem auf verdächtige Aktivitäten hin überwachen, um eine Schadsoftware selbst dann zu erkennen, wenn sie dem Virenscanner nicht bekannt ist. Auch hier besteht ein Wettlauf mit der Schadsoftware – zwar nicht bzgl. der Bekanntheit der Schadsoftware selbst, dafür bzgl. der verwendeten Methoden und Vorgehensweisen der Schadprogramme.[25]

Einmal ausgeführten Schadprogrammen kann es gelingen, die Antivirensoftware zu deaktivieren oder das System derart zu manipulieren, dass die Schadprogramme vom Virenscanner nicht mehr entdeckt werden (siehe Rootkit). Bzgl. Datei-basierter Schadsoftware lässt sich das gesamte Computersystem besser über ein separates Bootmedium auf einen möglichen Befall einer Schadsoftware hin untersuchen, wie sie etwa auf bootfähigen Live-CDs (beispielsweise Desinfec’t, ehemals Knoppicillin) zum Einsatz kommen. Hierbei wird verhindert, dass die eigene Softwareumgebung des Scanners entsprechend belastet ist.

Eine bereits ausgeführte (also auf dem System installierte) Schadsoftware lässt sich nur bedingt zuverlässig durch eine Antivirensoftware aus dem System entfernen. Denn der Schädling wird meist anhand einer Signatur erkannt, die manchmal keine genaue Aussage über die Variante des Schädlings und seiner Schadroutine trifft. Manche Schädlinge können auch Komponenten nachladen, meist über das Internet. Bei ihnen ist dann unbekannt, welche andere Schadsoftware sie ggf. nachgeladen haben und welche Änderungen diese am System vorgenommen hat. Diese Änderungen bleiben dann nach der Entfernung des Schädlings erhalten. Im günstigsten Fall kann die AV-Software die Schadsoftware jedoch komplett entfernen und die getätigten Änderungen am System korrigieren. Unter „Alternative Lösungen“ wird ein zuverlässiger Weg gezeigt, wie sich der Schädling ganz entfernen lässt.

Was gegen den Einsatz eines Virenscanners spricht

Bei einem Virenscanner handelt es sich um eine komplexe Software, die sich mitunter sehr tief in das Computersystem einbettet, um bestimmte Abläufe kontrollieren zu können. Je komplexer eine Software ist, desto eher enthält sie Fehler,[26] die sich auf die Performance, Stabilität[27] und Sicherheit[28] des Computersystems auswirken können.

Speziell zur Abwehr von Computerwürmern, die sich nicht Datei-basiert, sondern über Sicherheitslücken verbreiten, sind jedoch verhaltenserkennende Komponenten der Antivirensoftware zwingend notwendig, die sich in das eigene System einbetten.

Virenscanner bieten keinen absolut zuverlässigen Schutz vor Schadsoftware, werden jedoch mitunter vollmundig entsprechend beworben. Benutzer könnten nachlässig werden und dann unbedarft handeln.

Siehe auch: Überprüfbarkeit des Quelltextes

Alternative Lösungen, um eine Schadsoftware aus dem System zu entfernen

Die Bereinigung des Systems über die Einspielung des letzten „sauberen“ Abbildes der Festplatte (Image) ist ein zuverlässiger Weg, um eine Schadsoftware recht sicher aus dem Computersystem zu entfernen. Man installiert also das Betriebssystem, richtet seine Software ein, passt das System derart an, dass alle persönlichen Dateien auf ein anderes Laufwerk abgelegt werden (sie dürfen also nicht auf demselben Laufwerk liegen, auf dem das Betriebssystem installiert wurde). Dann legt man eine Kopie des Laufwerks (genauer der Systempartition) an, auf dem das Betriebssystem installiert wurde, und speichert es in eine Imagedatei. Wird das System später mit einer Schadsoftware infiziert, kann man den gespeicherten Softwarestand mithilfe der Imagedatei wiederherstellen und entfernt so üblicherweise die Schadsoftware und alle zwischenzeitlichen Änderungen aus seinem System.

Probleme:

- Um Sicherheitslücken zu schließen, sollten Betriebssystem und Anwendungen mit den aktuellen Updates aufgefrischt sein. Diese sollten nicht über ein Netzwerk bezogen werden, da das System dann mit noch bestehenden Lücken an dieses angeschlossen wird. Das Vorgehen ist deutlich aufwendiger als die üblichen Online-Update-Wege zu verwenden.

- Manche Anwendungssoftware muss bei der Installation beim Hersteller registriert werden – auch hierzu muss der Computer meist mit dem Internet verbunden werden. Ansonsten kann die Software vor der Imagedatei-Erstellung nicht installiert werden und ist dann nicht in dieser enthalten.

- Soll der Updatestand in der Imagedatei aktuell gehalten werden, so muss diese regelmäßig neu erstellt werden, was erheblichen Arbeitsaufwand bedeuten kann.

- Das Behalten der persönlichen Dateien stellt ein Risiko dar, da die Schadsoftware auch in diesen gespeichert sein kann. Eine „sichere Entfernung“ ist so nicht zu garantieren. Eine Antivirensoftware mit aktualisierter Signaturdatenbank sollte dort suchen, bevor mit den persönlichen Dokumenten weitergearbeitet wird.

- Alle Änderungen und Einstellungen seit Image-Erzeugung, die auf der Systempartition vermerkt wurden, gehen verloren.

Siehe auch: Die Systempartition schreibschützen

Personal Firewall (auch Desktop-Firewall)

Erst ein Netzwerkdienst oder eine gestartete Anwendung mit entsprechender Funktionalität schafft die Möglichkeit, um über das Netzwerk auf Ressourcen des Computers (wie z. B. Dateien und Drucker) zugreifen zu können. Hinzu kommt, dass eine Sicherheitslücke in einem Netzwerkdienst die Basis dafür liefern kann, um über die normalen Zugriffsfunktionen hinaus Aktionen auf dem Computer auszuführen.

Als Personal Firewall oder Desktop-Firewall wird eine lokal auf dem Computer installierte Firewall-Software bezeichnet. Zu ihrer Aufgabe gehört es, bösartige und ungewollte Zugriffe von außen auf Netzwerkdienste des Computers zu unterbinden. Abhängig vom Produkt kann sie zudem versuchen, Anwendungen davon abzuhalten, ohne das Einverständnis des Anwenders mit der Außenwelt zu kommunizieren.

Was für den Einsatz einer Personal Firewall spricht

Würmer, die einen Sicherheitsfehler in einem Netzwerkdienst ausnutzen, um sich zu verbreiten, können den Computer nur dann infizieren, wenn der entsprechende Netzwerkdienst für den Wurm erreichbar ist. Hier kann eine Personal Firewall den Fernzugriff auf den Netzwerkdienst einschränken und somit eine Infektion erschweren oder sogar verhindern.

Benötigt wird eine solche Filterung jedoch nur, wenn ein erforderlicher Netzwerkdienst auf dem Computer betrieben wird und der Zugriff darauf auf einige wenige Computer beschränkt werden soll. Manchmal soll auch lediglich das lokale System (localhost, die sogenannte Loopback-Schnittstelle 127.0.0.1) den Dienst nutzen können, ohne dass sich die Software dahingehend konfigurieren lässt. In allen anderen Fällen ist die Deaktivierung der Netzwerkdienste einer Blockade durch eine Personal Firewall vorzuziehen.

Darüber hinaus können die Regeln der Personal Firewall im günstigsten Fall unterbinden, dass ein heimlich reaktivierter oder installierter Dienst ungehindert vom Netzwerk aus ansprechbar ist, falls trotz aller Vorsicht eine Schadsoftware beispielsweise per E-Mail-Anhang auf dem System aktiviert wird. Ein solcher Erfolg der Firewall-Software ist allerdings stark von dem Geschick der jeweiligen Schadsoftware abhängig (in Fachartikeln aus Microsofts TechNet Magazine[29] und der c’t[30] wird davor gewarnt, dass die Personal Firewall unerwünschte Netzwerkzugriffe nur unterbinden kann, wenn sich die Schadsoftware keine große Mühe gibt, ihre Aktivitäten zu verbergen). Wenn man die (mögliche) Meldung der Firewall-Software nutzt, um reaktivierte Dienste nebst Schadsoftware gleich wieder zu entfernen, kann der Einsatz der Personal Firewall doch lohnend gewesen sein.

Grenzen

Personal Firewalls oder andere Programme zur Netzwerküberwachung bieten keinen Schutz vor der Installation einer Schadsoftware, die darauf basiert, dass der Anwender eine belastete Datei öffnet. Sie können unter Umständen aber auf unautorisierte Netzwerkkommunikation und dadurch auf den Wurm aufmerksam machen. Einige Personal-Firewall-Produkte bieten als zusätzliche Maßnahme auch eine Überwachung der Autostarteinträge des Systems an, was dem Anwender unter Umständen einen Hinweis auf eine Installation des Wurms liefert, wenngleich auch die Firewall-Software von zahlreichen Schadprogrammen deaktiviert und überlistet[31] werden kann.

Was gegen den Einsatz einer Personal Firewall spricht

Es gibt Situationen, die zum Absturz oder sogar zur dauerhaften Deaktivierung der Firewall-Software führen können,[32] wodurch ein uneingeschränkter Zugriff auf die zuvor gefilterten Netzwerkdienste möglich wird, ohne dass der Anwender dies bemerkt.

Es ist zudem ein Problem des Konzepts, dass sich die Firewall-Software zwischen die normale Netzwerkimplementierung des Betriebssystems und die Außenwelt stellt, wodurch zwar nicht mehr die ursprüngliche Netzwerkimplementierung, dafür aber die wesentlich komplexere Firewall-Software direkt angreifbar wird.[33] Die Erfahrung zeigt, dass eine Software desto mehr Fehler und Angriffspunkte enthält, je komplexer sie ist.[26] Da ihre Komponenten (zumindest teilweise) mit erweiterten Rechten laufen und in der Regel sogar Kernelkomponenten installiert werden, wirken sich Programmier- und Designfehler hier besonders verheerend auf die Leistung, Sicherheit und Stabilität des Systems aus. Auf diese Weise können Angriffs- und Spionagemöglichkeiten geschaffen werden, die es ohne die installierte Firewall-Software nicht gibt. So können Personal Firewalls selbst Sicherheitslücken enthalten, die einem Wurm erst Ansätze für einen Fernzugriff bieten.[34]

Während eine externe Firewall lediglich eine Auswirkung auf den Netzwerk-Datendurchsatz bei der Kommunikation mit dem externen Netz (Internet) hat, beeinflusst eine Personal Firewall die gesamte Netzwerkperformance negativ und verlangsamt zudem die allgemeine Arbeitsgeschwindigkeit des PCs, auf dem sie installiert wurde.

Alternative Lösungen, um einen Fernzugriff des Wurms auf Netzwerkdienste zu unterbinden

Die Deaktivierung aller nicht benötigten Netzwerkdienste[35] bietet den besten Schutz gegen ungewollte Fernzugriffe.

Um einen Zugriff auf verbleibende Netzwerkdienste aus dem Internet heraus zu verhindern, sollten sie nicht an den Netzwerkadapter gebunden sein, der an dem Internet angeschlossen ist. Diese Aufgabe ist für einen Laien nicht ganz trivial, weshalb sich der Einsatz eines vermittelnden Gerätes, wie beispielsweise eines DSL-Routers, anbietet. Dieses Gerät sorgt automatisch dafür, dass kein Netzwerkdienst aus dem internen (privaten) Netz direkt aus dem Internet heraus zugreifbar ist.

Statt des eigenen Computers wird in diesem Fall also der DSL-Router an das Internet angeschlossen, wobei die eigenen PCs wiederum mit diesem Gerät vernetzt werden. Das Gerät bildet die einzige Schnittstelle zwischen dem externen Netz (Internet) und dem eigenen (privaten) internen Netz. Die privaten PCs übermitteln ihre Anfragen an das Internet nun an den DSL-Router, welcher stellvertretend für die PCs auf das Internet zugreift. Das Zielsystem sieht daher als Absender nur den DSL-Router, der wiederum die Antwortpakete des Zielsystems an den entsprechenden PC im internen Netz weiterleitet.

Mögliche Angriffe aus dem Internet sind nun an den dafür prädestinierten DSL-Router gerichtet und treffen nicht direkt den internen PC. Jemand aus dem Internet, der auf der Netzwerkadresse des DSL-Routers nach einem Netzwerkdienst (wie z. B. die Datei- und Druckerfreigabe) sucht, wird nicht fündig, da der Dienst auf dem PC und nicht auf dem DSL-Router läuft. Auf diesem Level ist der DSL-Router also nicht angreifbar, und die Netzwerkdienste der internen PCs sind aus dem Internet heraus nicht erreichbar.

Auch eine Schadsoftware, die womöglich auf dem PC heimlich einen Netzwerkdienst installiert, kann an diesem Zustand nichts ändern. Der Netzwerkdienst ist nur aus dem privaten Netz heraus ansprechbar, nicht jedoch aus dem Internet heraus (die Schadsoftware kann schließlich keinen Dienst auf dem DSL-Router installieren, sondern nur auf dem PC).

Allerdings hat dieser Mechanismus auch seine Grenzen: Damit ein DSL-Router ohne permanenten manuellen Konfigurationsaufwand funktioniert, muss er in der Lage sein, dynamische Regeln zu erstellen. Diese Regeln erlauben automatisch alle Kommunikationsverbindungen, die von dem internen Netz (also von den privaten PCs) angefordert wurden. Wenn also die Schadsoftware lediglich einen Netzwerkdienst installiert, der auf eine externe Verbindung wartet, so funktioniert der Schutzmechanismus recht gut. Baut sie jedoch selbst eine Verbindung zum Internet auf, so wird der DSL-Router die Verbindung zulassen, da sie vom internen Netz heraus angefordert wurde. Ein solch konfiguriertes Gerät kann also lediglich externe Verbindungsanfragen effektiv unterbinden. Hier bietet eine Personal Firewall mitunter mehr Möglichkeiten, ist dafür aber auch leichter zu umgehen und beinhaltet die oben genannten Risiken. Eine Personal Firewall ist also kein ebenbürtiger Ersatz für solche Geräte, sie kann aber unter bestimmten Bedingungen als eine entsprechende Ergänzung dienen.

Beschränkung per Sandbox und Benutzerrechte

Auch für Betriebssysteme, die über keine eigene Rechteverwaltung verfügen, gibt es die Möglichkeit, den Systemzugriff einer Anwendung über eine Sandbox einzuschränken. Ein Programm, das aus dieser Sandbox heraus gestartet wird, kann dann zum Beispiel nicht mehr in wichtige Systemverzeichnisse hineinschreiben, zumindest solange es dem Programm nicht gelingt, aus der Sandbox auszubrechen.

Betriebssysteme wie Mac OS, Linux, Windows (ab NT, XP – jedoch nicht die Home-Version – und Nachfolgende) bieten von Haus aus eine Umgebung, die eine Zugriffsberechtigung auf sensible Bereiche abhängig von der Benutzerkennung und den dazugehörenden Gruppen verwaltet. Arbeitet also ein Benutzer unter einer Kennung, die nicht über die Zugriffsberechtigung verfügt, Änderungen in wichtigen Systembereichen vorzunehmen, dann hat dies eine ähnliche Auswirkung wie bei der Verwendung einer Sandbox: Eine Schadsoftware, die beispielsweise über einen E-Mail-Anhang geöffnet wird, ist dann in seiner Aktionsfreiheit eingeschränkt, was eine Verbreitung eines Wurms verhindern kann.

Arbeiten Benutzer jedoch mit Administratorrechten, setzen sie damit viele Sicherheitsschranken des Betriebssystems außer Kraft. Ein versehentlich oder automatisch gestartetes Wurmprogramm (das Gleiche gilt für Viren) kann sich ungehindert die Kontrolle über viele Systemfunktionen aneignen. Sinnvoller ist der Gebrauch von zwei unterschiedlich konfigurierten Benutzerkonten, eines für die routinemäßige Arbeit mit stark eingeschränkten Benutzerrechten (insbesondere mit eingeschränkten Rechten zur Softwareinstallation), das andere Konto mit Administratorrechten allein für Installations- und Konfigurationsarbeiten.

Grenzen

Für alle Betriebssysteme gilt, dass das Arbeiten mit eingeschränkten Benutzerrechten die Verbreitung von Computerwürmern zwar einschränken, jedoch nicht in jedem Fall verhindern kann. Grund dafür ist, dass jeder Benutzer zum Beispiel in der Lage sein soll, E-Mails zu verschicken, und eine Schadsoftware unter der Kennung des Benutzers dieselben Rechte besitzt und dies daher auch tun kann.

Die Systempartition schreibschützen

Frühe Betriebssysteme konnten auch von einer schreibgeschützten Diskette gestartet werden, dagegen mussten nachfolgende Versionen bald auf ein beschreibbares Medium, die Festplatte, installiert werden. Unter anderen war Windows 95 eines dieser Systeme, da es nach dem Start des Betriebssystems permanent versuchte, in eine Registry hineinzuschreiben, was bei einem schreibgeschützten Medium nicht möglich wäre.

Dennoch gab es auch für solche Systeme Konzepte, um Veränderungen am Systemlaufwerk zu unterbinden.[36] Das geht jedoch nur über einen Umweg. Der Umweg sah vor, dass das Computersystem von einem schreibgeschützten Medium, wie einem CD-ROM-Laufwerk, bootet. Die Software auf der CD-ROM legt nun eine RAM-Disk an, kopiert sämtliche für den Betrieb notwendigen Dateien dort hinein und startet das Betriebssystem von dort. Die Ramdisk existiert lediglich im Arbeitsspeicher, verhält sich aber wie ein normales Laufwerk. Die Anwendungen können dort hineinschreiben. Auch einer Schadsoftware ist es möglich, sich dort zu installieren. Wird der Computer allerdings neu gestartet, so verschwindet diese Ramdisk und mit ihr sämtliche zwischenzeitlich vorgenommene Anpassungen. Die neue Ramdisk erhält wieder alle ursprünglichen Dateien und Einstellungen von der CD-ROM. Das System wird so bei jedem Start des Computers automatisch auf den vorherigen Stand zurückgesetzt. Einer Schadsoftware, wie beispielsweise einem Wurm, fehlt die Möglichkeit, sich in dieses System dauerhaft einzubetten.

Sogenannte „Live-Systeme“, die sich von einem schreibgeschützten Medium booten lassen, funktionieren ähnlich dem zuvor beschriebenen Konzept auch für zahlreiche andere Betriebssysteme.

Grenzen

Mögliche Dateien des Benutzers müssen naturgemäß auf einem anderen Laufwerk abgelegt werden als auf dem Systemlaufwerk, damit sie nicht ebenfalls zurückgesetzt werden. Schreibt sich eine Schadsoftware auch in diese Dateien (beispielsweise als Makrocode in Office-Dokumente), so wird das System zwar bei jedem Neustart zurückgesetzt, infiziert sich jedoch jedes Mal neu, sobald der Benutzer eine belastete Datei öffnet.

Weiterhin hat dieses Konzept den Nebeneffekt, dass man für jede noch so kleine Anpassung am System das Bootmedium neu erstellen muss. Dagegen bieten Virtuelle Betriebsumgebungen ebenfalls Möglichkeiten an, das (virtualisierte) Betriebssystem bei jedem Neustart zurückzusetzen, können darüber hinaus aber veranlasst werden, bestimmte Anpassungen des Systems gezielt zu übernehmen. Ebenso gibt es beispielsweise für Windows XP alternative Konzepte jenseits des Live-Systems, um das Betriebssystem bei jedem Neustart auf einen definierten Stand zurückzusetzen.[37][38] Mithilfe eines EWF-Filtertreibers ist hier eine Anpassung der Betriebssystemumgebung möglich. Stellt man beispielsweise während der Arbeit am PC fest, dass eine Software-Aktualisierung verfügbar ist, startet man das System neu und macht damit alle bis dahin unkontrollierten Anpassungen am System rückgängig. Nach dem Neustart deaktiviert man über ein Menü den Schreibschutz, installiert die Aktualisierungen, startet das System abermals neu, gibt dem System ein paar Minuten Zeit, um den Vorgang abzuschließen, und schaltet dann den Schreibschutz wieder ein. Danach ist der PC wieder für die normale Arbeit bereit. Sämtliche Änderungen an diesem System werden somit kontrolliert vorgenommen.

Nematoden

Die Sicherheitsforscher Susan Young und Dave Aitel stellten 2005 mit Nematoden eine weitere Methode vor, um Würmer zu bekämpfen.[39] Ein Nematode verwendet dieselben Sicherheitslücken wie der zu bekämpfende Wurm, um auf die infizierten Systeme zu gelangen. Danach wird der Wurm deaktiviert oder gelöscht. Der Name leitet sich davon ab, dass Nematoden Schnecken und andere Schädlinge bekämpfen können.

Die Idee war aber keineswegs neu. Bereits der erste bekannte Netzwerkwurm, Creeper im Arpanet, wurde auf diese Art wieder ausgerottet. Man ließ den Wurm Reaper folgen, der sich auf dieselbe Art verbreitete, Creeper bekämpfte und sich nach einiger Zeit selbst löschte.

Der Einsatz von Nematoden stellt mittlerweile rechtlich in vielen Ländern wie den USA, dem Vereinigten Königreich und Deutschland ein Eindringen in fremde Computersysteme dar und ist gesetzlich verboten.

In der „Ära der Würmer“, dem ersten Jahrzehnt des neuen Jahrtausends, tauchten mehrmals derartige hilfreiche Würmer auf. Teilweise bekämpften sie nicht nur andere Würmer, sondern schlossen auch gleich die entsprechenden Sicherheitslücken, die die Verbreitung ermöglichten. In Einzelfällen richteten aber solche Würmer auch Schäden an, da sie fehlerhaft programmiert wurden oder zu viel Netzwerkverkehr verursachten.

Im Jahr 2016 wurde ein Nematode zur Bekämpfung des Botnetzes Mirai vorgeschlagen,[40] welches einen großen Teil der Internetinfrastruktur lahmgelegt hatte.[41]

Sicherheitslücken in Anwendungen

Anwendungen sind anfälliger für Fehler, je komplexer sie sind. Bei komplexen Programmen geht man sogar davon aus, dass sie Fehler enthalten.[26] Bestimmte Fehler lassen sich dazu benutzen, über die normale Funktion der Anwendung hinaus beliebige Befehle in Form von fremdem Programmcode zur Ausführung zu bringen. Beispielsweise könnten geschickt aufgebaute Daten einer .mp3-Datei plötzlich einen fehlerhaften MP3-Player dazu veranlassen, Dinge zu tun, die er normalerweise nicht tun würde. Das kann auch Wurm- oder Viren-Code, das Löschen wichtiger Daten oder andere Schadfunktionen beinhalten. Der fremde Code kann jedoch nur gestartet werden, wenn die belastete Datei tatsächlich mit dem Programm geöffnet wird, für das die Datei bestimmt ist. Bei einem anderen MP3-Player bliebe diese „Erweiterung“ der .mp3-Datei also wirkungslos (siehe auch „Nicht ausführbare Dateitypen, die über einen Exploit doch ausführbar werden“).

Viele Würmer nutzen Sicherheitslücken veralteter Softwareversionen bestimmter Programme aus, um sich zu verbreiten. Für einen wirkungsvollen Schutz gegen solche Sicherheitslücken wird dem Benutzer viel Aufmerksamkeit abverlangt: Die Software des eigenen Systems, angefangen vom Betriebssystem bis hin zum E-Mail-Programm, sollte auf dem aktuellen Stand gehalten werden. Außerdem gilt es sich zu informieren, ob die verwendete Konfiguration der Anwendungen und des Betriebssystems sicherheitskritisch ist und wie man diese Lücken schließen kann. Windows beispielsweise startet schon beim Systemstart in der Standardeinstellung eine Vielzahl von im Einzelfall zumeist unnötigen Netzwerkdiensten. Mehrere Würmer nutzten bereits Sicherheitslücken in diesen Diensten aus. Werden unnötige Netzwerkdienste deaktiviert,[35] so fallen diese Infektionswege weg (siehe auch „Alternative Lösungen, um einen Fernzugriff des Wurms auf Netzwerkdienste zu unterbinden“).

Überprüfbarkeit des Quelltextes

Bei Softwareprodukten ist eine freie Einsicht in deren Quellcode ein Aspekt der Computersicherheit. Dabei gilt es unter anderem die Gefahr zu minimieren, dass ein Produkt Funktionalitäten enthalten kann, von denen der Anwender nichts wissen soll. So gibt es beispielsweise einige Closed-Source-Produkte aus dem Bereich der Personal Firewalls, die selbst heimlich Daten zum Hersteller schicken, also genau das tun, was einige Anwender mit dem Produkt eigentlich zu verhindern suchen.[42]

Quelloffene Software lässt sich von der Öffentlichkeit dahingehend überprüfen und darüber hinaus mit rechtlich unbedenklichen Mitteln auf Schwachstellen untersuchen, die auf diese Weise schneller geschlossen werden können.

Quelloffene Software kann zwar durch jeden mit entsprechender Sachkunde selbst auf heimliche Funktionalitäten und Schwachstellen hin untersucht werden, das bedeutet jedoch nicht, dass die bloße Verfügbarkeit des Quelltextes eine Garantie dafür ist, dass dieser von den Computernutzern hinreichend überprüft wurde. Über einen langen Zeitraum bestehende Sicherheitslücken in quelloffener Software weisen auf diesen Umstand hin.[43][44] Zudem ist selbst eine geschickt verbaute Hintertür auch mit fundierten Fachkenntnissen mitunter schwer zu erkennen. Der Zeitaufwand für eine Analyse ist bei komplexen Programmen oft beträchtlich. Demgegenüber ist hier aber wenigstens eine Überprüfung des Quelltextes möglich.

Ob das von einer externen Quelle bezogene ausführbare Programm tatsächlich mit dem veröffentlichten Quellcode erstellt wurde, ist für den Anwender oft schwer zu erkennen. Auch hierfür gilt, dass mit entsprechender Sachkunde hier wenigstens eine Überprüfung möglich ist.

Geschichte

Anfänge

1971 gerät der experimentelle Netzwerkwurm Creeper außer Kontrolle und verbreitet sich im ARPANET. Er gilt als erster bekannter Wurm überhaupt, sowie als erste Malware In-the-wild.

1972 lässt man einen zweiten Wurm folgen um Creeper zu stoppen. Reaper entfernt ihn wieder von den infizierten Systemen, und löscht sich später selbst. Reaper gilt als erstes Antimalware-Programm der Welt.

1975 wird das Konzept von Internet, Computerviren und Netzwerkwürmern im Science-Fiction-Buch The Shockwave Rider (dt. Der Schockwellenreiter) von John Brunner beschrieben. Die Bezeichnung "Wurm" für ein sich selbst replizierendes Programm etabliert sich durch das bekannte Buch in der Computerszene.

1987 wird das VNET vom XMAS EXEC kurzfristig völlig lahmgelegt.

1988, genauer am 2. November, wird von Robert Morris der erste Internet-Computerwurm programmiert und freigesetzt.[45] Der sogenannte Morris-Wurm verbreitet sich unter Ausnutzung von einigen Unix-Diensten, wie z. B. sendmail, finger oder rexec sowie der r-Protokolle.[11] Zwar hatte der Wurm keine direkte Schadensroutine, trotzdem machte er wegen seiner aggressiven Weiterverbreitung teilweise 10 % des Datenverkehrs im damals noch sehr kleinen Internet aus. Etwa 6000 Rechner waren betroffen.[46]

Die Entwicklung von Computerwürmern bleibt bis Mitte der 1990er Jahre beinahe stehen. Grund dafür ist, dass das Internet noch nicht die Ausdehnung besitzt, die es heute hat. Bis dahin können sich Computerviren schneller verbreiten.

Mitte der 90er bis 2000

In diesem Zeitraum nehmen Computerwürmer in ihrer Bedeutung unter der Schadsoftware zu.

1997 verbreitet sich der erste E-Mail-Wurm, bekannt unter dem Namen ShareFun. Er wurde in der Makrosprache WordBasic für Microsoft Word 6/7 geschrieben. Im selben Jahr wird der erste Wurm entdeckt, der sich über IRC verbreiten kann. Er benutzt dafür die script.ini-Datei des Programms mIRC. Homer, ein Wurm, der als Erster für seine Verbreitung das Transferprotokoll FTP benutzt, tritt in Erscheinung. Ab diesem Zeitpunkt wurde klar, dass auch Netzwerkprotokolle von Würmern ausgenutzt werden können.

1999 verbreitet sich über Outlook der oft mit einem E-Mail-Wurm verwechselte Makrovirus Melissa weltweit. Melissa sorgte für große Aufmerksamkeit der Medien. Komplexe Würmer treten in Erscheinung, wie Toadie (der sowohl DOS- als auch Windows-Dateien infiziert und sich über IRC und E-Mail verbreitet) und W32.Babylonia (der sich als erste Malware selbst aktualisieren kann).

2000 geriet ein Wurm besonders ins öffentliche Bewusstsein: Mit seinem massiven Auftreten inspiriert der I-love-you-E-Mail-Wurm viele Nachahmer.

2001 bis heute

2001 erscheinen erste Würmer mit einer eigenen SMTP-Engine. Ab diesem Zeitpunkt sind Würmer nicht mehr auf Microsoft Outlook (Express) angewiesen, können aber auch auf diesem Weg noch Erfolg haben, wie der Anna-Kournikova-Wurm zeigte. Zudem werden die ersten Würmer entdeckt, die sich via ICQ oder Peer-to-Peer-Netzwerken verbreiten können. Der Wurm Code Red erreicht eine große Verbreitung, indem er ein Sicherheitsloch in Microsofts Internet Information Services ausnutzt. Durch das Ausnutzen von Schwachstellen in Netzwerkdiensten können nun auch die ersten dateilosen Würmer in Erscheinung treten. Sie verbreiten sich durch Sicherheitslücken und bleiben nur im RAM, nisten sich also nicht auf die Festplatte ein. Auch Linux-User bleiben nicht verschont, der Wurm Ramen nutzt Sicherheitslücken in Red-Hat-Distributionen.

2002 wird mit dem Wurm Slapper die bis zurzeit am weitesten verbreitete Malware für das Betriebssystem Linux geschrieben.

2003 verbreitet sich der Wurm SQL Slammer zügig durch das Ausnutzen einer Sicherheitslücke im Microsoft SQL Server. Bis dahin wurden Privat-Anwender von dieser Art von Würmern verschont. Das ändert sich im August 2003, als der Wurm W32.Blaster eine Sicherheitslücke im Microsoft-Windows-Betriebssystem ausnutzt.

2004 nutzt der Wurm Sasser ebenfalls eine Sicherheitslücke im Windows-Betriebssystem und greift damit die Computer von Privatanwendern an. Der Wurm Mydoom wird das erste Mal gesichtet. Die schnelle Verbreitung des Wurms führt für ein paar Stunden zu einer durchschnittlich 10-prozentigen Verlangsamung des Internetverkehrs und einer durchschnittlich erhöhten Ladezeit der Webseiten von 50 Prozent. SymbOS.Caribe ist der erste Handywurm, der sich mit der Bluetooth-Netzwerktechnik auf Smartphones mit dem Betriebssystem Symbian OS weiterverbreitet. Er wurde von einem Mitglied der Virenschreibergruppe 29A entwickelt, und sein Quellcode wird veröffentlicht. Daher werden in den darauf folgenden Monaten mehrere Varianten des Wurms entdeckt. Vor allem bei großen Veranstaltungen gibt es immer wieder Masseninfektionen durch Bluetooth-Würmer.

2005 erscheint mit SymbOS.Commwarrior der erste Wurm, der sich selbst als MMS verschicken kann. Die Verbreitung von Handywürmern wird mittlerweile von mehreren Antivirenprogramm-Herstellern gemeldet.

2006, genauer am 13. Februar, wird der erste Wurm für Apples macOS-Betriebssystem über ein Forum einer US-amerikanischen Gerüchteseite veröffentlicht. Bisher ist sich die Applegemeinde noch nicht sicher, ob es sich bei diesem Wurm tatsächlich um einen Wurm (Art der Verbreitung) oder einen Virus (Infizierung von ausführbarem Programmcode und verstecken darin) handelt. Auch die Benennung des Wurmes ist nicht eindeutig. Das Unternehmen Sophos nennt ihn OSX/Leap-A, Andrew Welch (verfasste die erste technische Beschreibung der „Schadensroutinen“) nennt ihn OSX/Oomp-A (nach der Überprüfungsroutine, die den Wurm vor der Reinfektion schützen soll). Im März wird von einer niederländischen Forschergruppe rund um den Universitätsprofessor Andrew Tanenbaum der erste Computerwurm für RFID-Funkchips veröffentlicht. Durch eine SQL-Injection im Datenbankprogramm Oracle kann sich das 127 Byte große Programm selbständig verbreiten.[47]

2008 hat das United States Strategic Command in einer Direktive den Einsatz von persönlichen USB-Sticks und weiterer tragbarer Speichermedien im eigenen Rechnernetz verboten, um es vor Computerwurm-Angriffen zu schützen. Grund hierfür ist die Verbreitung des Wurms Agent.btz.[48]

2010 wurde der Stuxnet-Wurm (auch LNK-Wurm) entdeckt, der gleich vier Zero-Day-Exploits für Windows ausnutzt, um Kontrolle über WinCC, eine SCADA-Software von Siemens, zu übernehmen.[49] Zudem sticht dieser Wurm durch eine ungewohnt hohe Komplexität heraus, die sich auch in der Dateigröße niederschlägt[50] und einen staatlichen Ursprung wahrscheinlich macht.[51] Stuxnet wurde zur Sabotage iranischer Atomanlagen verwendet.

Siehe auch

Literatur

- John Biggs: Black Hat – Misfits, Criminals, and Scammers in the Internet Age. Apress, Berkeley Cal 2004, ISBN 1-59059-379-0 (englisch)

- Ralf Burger: Das große Computer-Viren-Buch. Data Becker, Düsseldorf 1989, ISBN 3-89011-200-5.

- Peter Szor: The Art Of Computer Virus Research And Defense. Addison-Wesley, Upper Saddle River NJ 2005, ISBN 0-321-30454-3 (englisch)

Weblinks

- RFC 4949: Internet Security Glossary, Version 2 (u. a. Definition von Worm; englisch)

- VX Heavens (Memento vom 17. März 2012 im Internet Archive) – Bibliothek mit Fachliteratur zu Malware, Code-Sammlung etc. (englisch)

- Journal in Computer Virology – wissenschaftliches Magazin zum Thema Computerviren und Würmer (englisch)

Einzelnachweise

- Definition Computerwurm aus computerlexikon.com

- What is a worm? (Memento vom 24. November 2010 im Internet Archive) von symantec.com, Auszug: „Worms are programs that replicate themselves from system to system without the use of a host file. This is in contrast to viruses, which requires the spreading of an infected host file […]“

- Definition Computerwurm aus dem IT-Lexikon von wissen.de

- USB-Stick-Würmer mit Autorun: Sophos warnt vor neuer Wurmfamilie, die sich auf portable Laufwerke spezialisiert hat (Memento vom 3. März 2012 im Internet Archive) von info-point-security.com; Downadup is a USB worm von f-secure.com, 27. Januar 2009; W32.USBWorm von spywareguide.com, Mai 2007.

- Floppy-Wurm ohne Autorun: W32/Trab.worm von McAfee, 28. März 2003; W32/Winfig.worm von McAfee, 4. Oktober 2001.

- Floppy-Wurm mit Autorun über den aktiven Desktop von Windows: Worm Propagation Via Floppies, Revisited von avertlabs.com, McAfee Labs Blog, Rodney Andres, 12. Dezember 2007.

- Computerviren (Memento vom 7. Dezember 2011 im Internet Archive) (PDF; 72 kB) von Baowen Yu, tu-muenchen.de, 13. November 2002.

- Beschreibung der Arbeitsweise eines E-Mail-Wurms (Memento vom 19. Juni 2010 im Internet Archive) von viruslist.com

- Bundesamt für Sicherheit in der Informationstechnik: Trojaner – wie erkenne ich getarnte Schadprogramme? In: bsi.bund.de. Abgerufen am 27. November 2021.

- Definition Computerwurm (Memento vom 7. Dezember 2011 im Internet Archive) im IT-Lexikon von masterscripts.de

- Auszug aus „Angewandte IT-Sicherheit“ (PDF; 111 kB) ab Seite 73, von Prof. Dr. Felix Freiling, Vorlesung im Herbstsemester 2006, Universität Mannheim

- F-Secure: When is AUTORUN.INF really an AUTORUN.INF?

- Angriff der Computer-Maus c't-News-Meldung vom 29. Juni 2011.

- Word-Viewer, von microsoft.com, Anzeige von Officedokumenten ohne Makrocode auszuführen

- Excel--Viewer, von microsoft.com, Anzeige von Officedokumenten ohne Makrocode auszuführen

- PowerPoint--Viewer, von microsoft.com, Anzeige von Officedokumenten ohne Makrocode auszuführen

- Erster Exploit für Fehler im veröffentlichten Windows-Quellcode von zdnet.de, Jason Curtis, 17. Februar 2004.

- Sicherheitsforscher warnen vor in ZIP-Dateien versteckter Malware, von zdnet.de, Elinor Mills und Stefan Beiersmann, 15. April 2010.

- Top Ten der Viren im ersten Halbjahr 2005 von sophos.de, 1. Juli 2005.

- heise.de:NAS-Potpourri Netzwerkspeicher-Gehäuse zum Selbstbestücken fürs Heim und Büro

- Sasser-Wurm: Kleine Ursache, große Wirkung, wcm.at, Martin Leyrer, 4. Mai 2004.

- Ben Schwan: Microsoft soll für Internet-Angriff zahlen. (Memento vom 11. März 2012 im Internet Archive) In: netzeitung.de, 4. Februar 2003.

- Microsoft lässt Angriff von Lovsan/W32.Blaster ins Leere laufen, heise security auf heise.de, von Jürgen Schmidt, 16. August 2003.

- Stern: Der Wurm von der Wümme

- Scheinsicherheit von Virenscannern (Memento vom 25. März 2010 im Internet Archive)

- Melanie Ulrich: Software mit Fehlern und deren Folgen. (PDF) (Nicht mehr online verfügbar.) In: US-Magazin Wired. 14. Januar 2007, ehemals im Original; abgerufen am 27. November 2021. (Seite nicht mehr abrufbar, Suche in Webarchiven)

- Anti-Viren-Software von Mcafee legt Rechner lahm; Rechnerabstürze weltweit. handelsblatt.com, Deutsche Presse-Agentur (dpa), 23. April 2010.

- Sicherheitslücken im Virenscanner ClamAV (Memento vom 4. Mai 2007 im Internet Archive) von buerger-cert.de, 26. April 2007.

- Deconstructing Common Security Myths, von Microsoft TechNet Magazine, Jesper Johansson und Steve Riley, Mai/Juni 2006.

- ZoneAlarm im Kreuzfeuer, Heise online, Jürgen Schmidt, 24. Januar 2006; Der Spion der aus dem Inneren kam. Warum Personal Firewalls als Detektiv versagen, c’t-Heft 17 (Memento vom 16. Oktober 2007 im Internet Archive), S. 108–110, Jürgen Schmidt, 7. August 2006; Schutz vor Viren unter Windows Antworten auf die häufigsten Fragen (Memento vom 16. Oktober 2007 im Internet Archive), c't Heft 18, Daniel Bachfeld. S. 196.

- Personal Firewalls, Teil2 (Memento vom 12. Februar 2010 im Internet Archive) von copton.net, Alexander Bernauer

- Bagle-Würmer deaktivieren Windows Firewall, winfuture.de, Meldung vom 31. Oktober 2004.

- Personal Firewalls, Teil1 (Memento vom 15. April 2011 im Internet Archive) von copton.net, Alexander Bernauer

- Wurm Witty dringt über Lücke in Sicherheitsprodukte von ISS ein, von heise.de, Daniel Bachfeld, 22. März 2004.

- Netzwerkdienste auf einem Windowssystem deaktivieren: win32sec von dingens.org (grafisch), svc2kxp.cmd von ntsvcfg.de (batch)

- Manfred Kratzl: Boot-CD für Windows 95/98/Me. (Nicht mehr online verfügbar.) In: computerwissen.de. Ehemals im Original; abgerufen am 27. November 2021. (Seite nicht mehr abrufbar, Suche in Webarchiven) , aus Der Windows-Berater, Ausgabe Januar/Februar 2003.

- Windows XP mit Schreibschutz, com-magazin.de, Andreas Dumont, Heft: com!, Ausgabe 4/2009, S. 22 bis 31

- PC Schreibschützen gegen Schadsoftware mit Hilfe des EWF-Treibers, windowspage.com, 6. August 2007.

- Susan Young, Dave Aitel: The Hacker's Handbook: The Strategy behind Breaking into and Defending Networks. Hrsg.: Auerbach Publications. 2005, ISBN 0-8493-0888-7.

- Fabian A. Scherschel: DDoS-Rekord-Botnetz Mirai ließe sich bekämpfen – allerdings illegal. Heise online, 2. November 2016, abgerufen am 3. November 2016.

- Holger Bleich: DDoS-Attacke legt Twitter, Netflix, Paypal, Spotify und andere Dienste lahm. Heise online, 21. Oktober 2016, abgerufen am 3. November 2016.

- Firewall telefoniert nach Hause, Personal Firewall Zone Alarm schickt verschlüsselte Daten an den heimischen Server, Zeitschrift com! Ausgabe 4/2006, S. 12.

- Der quelloffene IRC-Server UnrealIRCd enthielt von November 2009 bis Juni 2010 einen Backdoor, der es Fremden gestattet, Kommandos mit den Rechten des UnrealRCd-Benutzers auf dem Server auszuführen – Meldung von heise Security, Autor Reiko Kaps, 12. Juni 2010.

- Am 13. Mai 2008 gab das Debian-Projekt bekannt, dass das OpenSSL-Paket der Distributionen seit 17. September 2006 (Version 0.9.8c-1 bis 0.9.8g-9) eine Sicherheitslücke enthielt.

- Malware-Jubiläum: 20 Jahre Internet-Würmer, pressetext.at, Thomas Pichler, 1. Oktober 2008.

- RFC 1135 The Helminthiasis of the Internet

- Is Your Cat Infected with a Computer Virus?

- US-Militär: Wegen Wurm-Attacke werden USB-Sticks verboten, gulli.com, 21. November 2008; Under worm attack, US Army bans USB drives, zdnet.com, Ryan Naraine, 20. November 2008.

- Windows-LNK-Lücke: Lage spitzt sich zu. In: heise online. 20. Juli 2010.

- Gregg Keizer: Is Stuxnet the ’best’ malware ever? (Memento vom 5. Dezember 2012 im Webarchiv archive.today) 16. September 2010.

- Trojaner „stuxnet“: Der digitale Erstschlag ist erfolgt. In: FAZ, 22. September 2010.