Datensicherung

Datensicherung (englisch backup [ˈbækʌp]) bezeichnet das Kopieren von Daten mit der Absicht, diese im Falle eines Datenverlustes zurückkopieren zu können. Somit ist Datensicherung eine elementare Maßnahme zur Datensicherheit.

Die auf einem Speichermedium redundant gesicherten Daten werden als Sicherungskopie, engl. Backup, bezeichnet. Die Wiederherstellung der Originaldaten aus einer Sicherungskopie bezeichnet man als Datenwiederherstellung, Datenrücksicherung oder (englisch) Restore.

Umsetzung

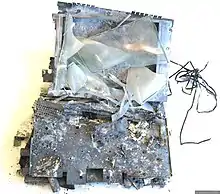

Die Aufbewahrung von Datensicherungen sollte örtlich entfernt von der EDV-Anlage und in einer sicheren Umgebung erfolgen. Das Herstellen der Datensicherung kann zusätzlich auf einem anderen Medium für Datenspeicherung erfolgen, um typische technische Risiken zu mindern.

- Für Privatpersonen bieten sich externe Festplatten mit FireWire, eSATA oder USB-Anschluss an. Diese lassen sich unkompliziert an das zu sichernde System anschließen und wieder von diesem trennen und ermöglichen so eine entfernte Aufbewahrung. Auch netzwerkbasierte Festplatten und Wechselplatten sind einfach anzuschließen und zu entfernen, wodurch schnelle Sicherungen möglich sind.

- Für kleinere Unternehmen eignen sich z. B. Bankschließfächer zur Datenträgeraufbewahrung. Allerdings kann in der Regel nicht zu jeder Zeit darauf zugegriffen werden, da der Zugang zu den Datenträgern nur während der Öffnungszeiten der Bank möglich ist. Eine Alternative dazu stellt die Online-Datensicherung dar: die Datensicherung erfolgt außer Haus, meist in einem Rechenzentrum, und es kann jederzeit darauf zugegriffen werden. In diesem Fall ist aber darauf zu achten, dass der Datentransfer in gesicherter Art und Weise erfolgt; auch der externe Dienstleister sollte die Inhalte nicht lesen können.

- Für größere Unternehmen können sich speziell gesicherte Safes oder Räumlichkeiten (sog. Zellen) zur feuersicheren Unterbringung der Tape-Library lohnen. Auch können die gesicherten Daten auf mehrere Standorte oder Rechenzentren verteilt werden.

Gesetzeslage in Deutschland

Die Pflicht zur Datensicherung in Betrieben ergibt sich unter anderem aus den gesetzlichen Vorschriften über eine ordnungsgemäße, nachvollziehbare, revisionssichere Buchführung (HGB). Von der kurzzeitigen Aufbewahrung (begrenzt auf einen Tag bis drei oder auch sechs Monate) unterscheidet sich die längerfristige Datenarchivierung, die anderen Gesetzmäßigkeiten unterliegt. Die Grundsätze zur Archivierung und Nachprüfbarkeit digitaler Datenbestände sind in Deutschland seit Januar 2002 für Unternehmen verbindlich in den Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff (GoBD), herausgegeben vom Bundesfinanzministerium, zusammengefasst.

Dokumentation

Bei der Datensicherung ist es sehr wichtig, eine gute Dokumentation zu führen, da von ihr der Erfolg und die Geschwindigkeit der Datensicherung sowie der Wiederherstellung abhängen können.

Die Dokumentation sollte umfassen:

- Ablauf der Datensicherung

- Aufbau der Archivierung

- zu treffende (Sofort-)Maßnahmen

- Kompetenzen (der Mitarbeiter und Dienstleister)

- Prioritäten für besonders zeitkritische Daten und Systeme

Für eine bessere Übersichtlichkeit kann die Dokumentation für Sicherung und Wiederherstellung jeweils getrennt in einem Sicherungs- bzw. Wiederherstellungsplan festgelegt werden.

Sicherungsarten

Je nach Veränderungsintensität der zu sichernden Daten können beim konkreten Sicherungsvorgang bestimmte Sicherungsarten eingesetzt werden. Einzelne Sicherungsvorgänge können in Volldatensicherung, differenzielle und inkrementelle Sicherung unterschieden werden. Differenzielle und inkrementelle Sicherung setzen mindestens eine erfolgte Volldatensicherung voraus. Bei der normalen Datensicherung werden bestimmte Dateien und/oder Verzeichnisse (Ordner) ausgewählt, deren Inhalt gesichert werden soll. Es besteht auch die Möglichkeit, nur bestimmte Dateiformate zu sichern. Daneben lassen sich auch ganze Datenträger – oder Partitionen daraus – als Abbild sichern. In allen Fällen ist es möglich, auch lediglich Teile aus einem vollständigen Sicherungssatz wiederherzustellen.

Es wird unterschieden in:

Komplett-/Vollsicherung

Die Komplett- oder Vollsicherung wird in Programmen auch als „Normale Sicherung“ bezeichnet. Hierbei werden die jeweils zu sichernden Daten (ein komplettes Laufwerk, eine Partition, bestimmte Verzeichnisse und/oder bestimmte Dateien, bestimmte Dateiformate) komplett auf das Sicherungsmedium übertragen und als gesichert markiert.

Als Vorteil gilt, dass die Vollsicherung technisch sehr einfach ist – reines Kopieren der Daten reicht und das Schreiben eigener Backup-Programme gestaltet sich leicht. Nachteilig ist der sehr hohe Speicherbedarf. Außerdem ist eine Vollsicherung bei großen Datenmengen sehr zeitintensiv. Oft wird die Sicherung deshalb parallelisiert, wodurch allerdings die Arbeitsgeschwindigkeit reduziert wird.[1]

Bei manchen Dateisystemen kann auch ein nur lesbarer Snapshot der zu sichernden Daten erstellt werden. Während der Inhalt dieses Snapshots im Hintergrund gesichert wird, können bereits Änderungen an den Daten vorgenommen werden, welche dann über Copy-On-Write gespeichert werden.[2] Der Vorteil besteht darin, dass das Dateisystem auch während der Dauer des Backups genutzt werden kann und eine konsistente Sicherung entsteht.

Speicherabbildsicherung

Bei der Speicherabbild-Sicherung (englisch image backup) kann der komplette Datenträger (meist die Festplatte, aber auch USB-Massenspeicher, optische Medien oder bei einigen Programmen auch Datenträger im Netzwerk) oder nur eine Partition durch ein 1-zu-1-Abbild gesichert werden. So können beispielsweise nicht nur die Nutzdaten, sondern das gesamte Dateisystem, inklusive Betriebssystem und Benutzereinstellungen, gespeichert werden. Der Vorteil dieser Sicherung besteht darin, dass bei einem Totalausfall des Rechners das Speicherabbild auf den Datenträger zurückgeschrieben und dadurch der Zustand der jeweiligen Datenträger zum Sicherungszeitpunkt vollständig wiederhergestellt werden kann. Bei einer derartigen Wiederherstellung wird entweder das gesamte Dateisystem in seiner Originalstruktur wiederhergestellt (in diesem Fall ist kein Dateisystemtreiber erforderlich, sondern lediglich ein Gerätetreiber für den Datenträgerzugriff), oder ein besonderer Treiber liest regulär das Dateisystem und extrahiert nur die gewünschten Verzeichnisse und Dateien aus der Sicherung, um diese als normale Verzeichnisse und Dateien in das aktuelle Dateisystem zu integrieren bzw. die aktuellen mit den älteren gesicherten zu überschreiben (siehe auch „Inkrementelle Sicherung“). Seit einigen Jahren sind auch Programme auf dem Markt, die solche Sicherungen ebenfalls inkrementell anlegen können.

Differenzielle Sicherung

Bei der sogenannten differenziellen Sicherung werden alle Dateien, die seit der letzten Komplettsicherung geändert wurden oder neu hinzugekommen sind, gespeichert. Es wird also immer wieder auf der letzten Komplettsicherung aufgesetzt, wobei gegenüber einer neuen Vollsicherung Speicherplatz und Zeit gespart werden kann. Wenn eine Datei geändert wurde, wird die jeweilige Version der Datei bei jedem differenziellen Lauf gesichert.

Vorteilig ist der deutlich reduzierte Speicherbedarf, und dass die derzeit aktuelle Datensicherung nur einen Schritt von der letzten Vollsicherung entfernt ist. Die Programmierung der Backup-Software kann relativ simpel sein. Ebenfalls von Vorteil ist, dass nicht mehr benötigte Sicherungsstände unabhängig voneinander gelöscht werden können, während inkrementelle Sicherungen zwangsläufig miteinander verkettet sind. Bei sehr großen Dateien, die sich häufig ändern (virtuelle Maschinen, Datenbanken, Postfach-Dateien mancher E-Mail-Programme) ist die differenzielle Sicherung jedoch nachteilig; die differenzielle Sicherung sichert trotz kleinster Änderungen in jedem Fall die ganze Datei erneut.

Inkrementelle Sicherung

Bei der inkrementellen Sicherung werden immer nur die Dateien oder Teile von Dateien gespeichert, die seit der letzten inkrementellen Sicherung oder (im Falle der ersten inkrementellen Sicherung) seit der letzten Komplettsicherung geändert wurden oder neu hinzugekommen sind. Es wird also immer auf der letzten inkrementellen Sicherung aufgesetzt. Dieses Verfahren hat den Nachteil, dass bei einer Wiederherstellung die Daten in der Regel aus mehreren Sicherungen wieder zusammengesucht werden müssen. Mittels verschiedener Techniken (Datumsstempel, Prüfsummen) muss gewährleistet sein, dass die vollständige Kette (Vollsicherung – inkrementelle Sicherungen 1, 2, 3 usw. – Originaldaten) fehlerfrei nachvollziehbar ist.

Zu beachten ist, dass die Inkremente auf zwei Weisen gespeichert werden können:

- Üblich sind die forward deltas. Dies entspricht dem oben beschriebenen Fall: Die (ältere) Vollsicherung dient als Fundament und wird nicht verändert, während darauf die Inkremente aufgebaut werden. Der aktuelle Datenbestand kann nur unter Berücksichtigung von Inkrementen wiederhergestellt werden. Beispiele: duplicity.

- Eine inkrementelle Sicherung mit reverse deltas kehrt dieses Prinzip um. Man stelle sich die Kante eines Daches vor, von der Eiszapfen herunterwachsen. Die Vollsicherung verändert sich bei jeder Datensicherung und stellt hier die Dachkante dar. Die anwachsenden Eiszapfen sind die Inkremente. Hat sich eine Datei gegenüber der letzten Vollsicherung verändert, wird die vorherige Dateiversion als Inkrement gespeichert – der Eiszapfen wächst nach unten – während die derzeit aktuelle Version in die Vollsicherung eingefügt wird. Auf die Vollsicherung kann jederzeit problemlos zugegriffen werden, während eine ältere Version einer Datei nur durch Berücksichtigung der Inkremente wiederhergestellt werden kann. Beispiel: rdiff-backup.

Vorteil der inkrementellen Sicherung ist der sehr geringe Speicherbedarf; das Verfahren eignet sich daher für die Datensicherung in Netzwerken oder in der Cloud. Andererseits sind prinzipbedingt alle Inkremente miteinander verkettet, weshalb es nur mit sehr großem Rechenaufwand möglich ist, ein Inkrement zwischen zwei anderen Inkrementen zu entfernen, etwa um Speicherplatz zu sparen oder private Daten zu löschen.

Erkennung veränderter Dateien

Zur Unterscheidung von veränderten Dateien und bereits gesicherten, unveränderten Dateien setzen manche Dateisysteme spezielle Dateiattribute ein, die bei einer Veränderung automatisch vom System gesetzt werden und bei einer Voll- oder inkrementellen Sicherung vom Sicherungsprogramm wieder gelöscht werden (z. B. das Archivbit bei FAT und NTFS). Stehen solche Attribute nicht zur Verfügung, muss die Backupsoftware über die Dateien Buch führen, etwa durch den Abgleich des Datei-Datums, der Dateigröße oder den Einsatz von Prüfsummen wie SHA-1. Als Beispiele verwendet tar[3] bloße Zeitstempel, rdiff-backup Zeitstempel und die Dateigrößen, und duplicity zusätzlich auch SHA-1.

Problematik bei verschlüsselten Daten

Das Backup von verschlüsselten Dateien ist in zweierlei Hinsicht problematisch: Wird der Inhalt der Datei nur geringfügig verändert, verfügt der Angreifer dank verschiedener Backups über verschiedene Versionen der verschlüsselten Datei. Die Annahme, dass von Inkrement zu Inkrement der Klartext der Datei nur geringfügig verändert wurde und die deutliche Mehrheit des Klartextes identisch bleibt, kann für die Kryptoanalyse nützlich sein.

Einige Verschlüsselungstools (wie TrueCrypt) speichern das Änderungs-Datum nicht ab und verändern die Größe der verschlüsselten Datei nicht (Containerdatei mit fixer Größe, oder Padding, um die Datei auf die gewünschte Fixgröße aufzufüllen). Dies hat vor allem den Zweck, dem Angreifer die Suche nach den geheimen Inhalten zu erschweren. Dies hat aber zur Folge, dass die Backup-Software die veränderte Datei nicht erkennen kann. Dies führt dann zu einem anderen Problem: Von verschlüsselten Daten werden unter Umständen keine Backups erstellt, solange die Backup-Software nicht mit Prüfsummen arbeitet.

First in, first out (FIFO)

FIFO ist die einfachste Strategie. Sobald die Speichermedien – oder der Speicherplatz eines Mediums – zur Neige geht, wird die älteste Vollsicherung gelöscht, beziehungsweise auch alle inkrementellen oder differenziellen Backups, die auf der ältesten Vollsicherung beruhen.

Großvater-Vater-Sohn

Auch als Generationenprinzip bekannt, ist „Großvater-Vater-Sohn“ eine der häufigsten Strategien für die Erstellung von Backups.

Das „Sohn“-Backup als häufigstes wird jeden Werktag erstellt, jene des „Vaters“ am Ende der Woche, und jene des „Großvaters“ am Ende des Monats. Verwendet man Vollsicherungen – und pro Vollsicherung ein Speichermedium – benötigt man vier Medien für die Wochentage (am letzten Werktag wird nämlich die wöchentliche Sicherung durchgeführt), und fünf[4] Speichermedien für das am Freitag stattfindende Backup. Hinzu kommen beliebig viele Speichermedien, um die vergangenen Monate abzudecken.

Auf macOS verwendet Time Machine eine ähnliche Strategie auf einem einzelnen Speichermedium: Für die letzten 24 Stunden werden stündliche Backups vorgehalten, für den letzten Monat tägliche Backups, und schließlich wird das jeweils älteste monatliche Backup erst gelöscht, wenn der Speicherplatz ausgeht. Da jeweils das älteste Backup eine Vollsicherung darstellt, müssen vor dem Löschvorgang die Daten in das zweitälteste Backup transferiert werden.

Türme von Hanoi

Um einen guten Kompromiss bei der Anzahl der vorgehaltenen Datensicherungen und der zur Verfügung zu stellenden Hardware zu erreichen, benutzt man auch die Sicherungsart „Türme von Hanoi“. Diese Sicherungsstrategie basiert auf dem gleichnamigen Knobelspiel. Jedes verwendete Sicherungsmedium entspricht einer Scheibe der Türme und bei jeder Bewegung der Scheibe wird ein Backup auf das entsprechende Medium gespielt. Somit wird das erste Medium jeden zweiten Tag benutzt (1, 3, 5, 7, 9, …), das zweite jeden vierten (2, 6, 10, …) und das dritte jeden achten (4, 12, 20, …).[5]

Mit n Medien kann man somit 2 n-1 Tage auskommen, bis das letzte Medium überschrieben wird. Somit hat man bei drei Medien noch Backups von vor vier Tagen, am fünften Tag wird das Backup C überschrieben. Bei vier Medien hat man acht Tage bis am neunten Tag Medium D überschrieben wird und bei fünf Medien hat man 16 Tage bis am 17 das Medium E überschrieben wird usw. Dateien können jeweils, abhängig von der Menge der Medien, von vor 1, 2, 4, 8, 16, …, 2 n-1 Tagen wiederhergestellt werden.[6] Mathematisch betrachtet wird das zu verwendende Medium durch die Anzahl der Nullen auf der rechten Seite der Binärdarstellung der Tage seit Beginn des Backups bestimmt.

Die folgenden Tabellen zeigen, welche Medien an welchen Tagen verwendet werden bei verschiedener Anzahl an Medien. Dabei muss beachtet werden, dass bei dieser Methode das erste Backup bereits nach zwei Tagen überschrieben wird. Dies kann aber umgangen werden, indem man am Ende des Zyklus (in den Tabellen rot markiert) anfängt.

| Tag des Zyklus | ||||||||

|---|---|---|---|---|---|---|---|---|

| 01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | |

| Medium | A | A | A | A | ||||

| B | B | |||||||

| C | C | |||||||

| Tag des Zyklus | ||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | 09 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | |

| Medium | A | A | A | A | A | A | A | A | ||||||||

| B | B | B | B | |||||||||||||

| C | C | |||||||||||||||

| D | D | |||||||||||||||

| Tag des Zyklus | ||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | 09 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 | 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | 32 | |

| Medium | A | A | A | A | A | A | A | A | A | A | A | A | A | A | A | A | ||||||||||||||||

| B | B | B | B | B | B | B | B | |||||||||||||||||||||||||

| C | C | C | C | |||||||||||||||||||||||||||||

| D | D | |||||||||||||||||||||||||||||||

| E | E | |||||||||||||||||||||||||||||||

Sonderfall Privatnutzer

Für Privatanwender hängt die Art der sinnvollsten Datensicherung stark von der zur Verfügung stehenden Hardware, dem vorhandenen Fachwissen und nicht zuletzt von der persönlichen Einstellung zu den zu sichernden Daten und deren Sicherung ab. Mit ausreichendem Engagement lassen sich schon mit einfachen Mitteln Datensicherungen erstellen und die Sicherheit auf industrielles Niveau ausbauen.

Auf dem Softwaremarkt stehen sowohl kommerzielle wie auch kostenlose sowie freie Programme zur Verfügung. Zu den bekanntesten kommerziellen Angeboten gehören die Programme True Image der Firma Acronis, ShadowProtect der Firma StorageCraft, DriveImage XML von runtime software und Carbon Copy Cloner für Mac OS X der Firma Bombich Software. Im Freeware-Bereich können Cobian oder Areca als Beispiele genannt werden, aber auch simple Tools wie robocopy bzw. SyncToy von Microsoft. Für unixoide Betriebssysteme wie etwa Linux besteht eine große Vielfalt von freien Backup-Programmen, die sehr unterschiedliche Anwender und Bedürfnisse ansprechen. Beispiele sind duplicity, rsnapshot, rdiff-backup, Synchronisationsprogramme wie rsync und unison und schließlich Archivierungsprogramme wie tar. Ab Mac OS X Leopard (10.5) ist mit Time Machine eine automatisierte Datensicherungslösung für Sicherheitskopien auf externe Festplatten (USB/FireWire oder Netzwerklaufwerke) in das Betriebssystem integriert.

Beispiel

Sinnvoll ist eine Sicherung auf einer separaten Festplatte. Eine externe Festplatte kann nach der Datensicherung getrennt vom Computer an einem sicheren Ort aufbewahrt werden. Bei einer internen Festplatte ist wenigstens darauf zu achten, dass eventuelle Viren und Schadprogramme während des regulären Betriebs keinen Schreibzugriff auf das Sicherungsmedium haben. Festplatten mit sehr großem Speichervermögen werden immer preiswerter. Auch auf einem USB-Speicherstick oder auf DVD/DVD-RW sind Sicherungen praktikabel. Brenner in Notebooks und Desktop-PCs gehören seit Langem zur üblichen Grundausstattung und die Leermedien sind günstig. Die einfachste Möglichkeit, ohne Software und mit nur wenig Hintergrundwissen eine solide Sicherungskopie zu erstellen, ist die Anlage von mindestens zwei Sicherungen im regelmäßigen Abstand auf physisch unabhängigen Datenträgern. So kann das Großvater-Vater-Sohn-Prinzip nachgebildet werden. Mit drei oder mehr Medien lässt sich dieses Prinzip dahingehend ausbauen, kleinschrittige Änderungen rückgängig machen zu können oder weiter zurückliegende Versionen vorzuhalten. Mit anderen Medien lässt sich die Geschwindigkeit und Kapazität steigern.

Sind die Daten auf der ursprünglichen Festplatte entsprechend sortiert, kann die Sicherung aktueller oder besonders wichtiger Daten in kürzeren Zeitabständen erfolgen (z. B. täglich) als die der übrigen Bestände.

Geschichte

Als in den 1980er Jahren noch im Wesentlichen auf Disketten gearbeitet wurde, konnten diese recht einfach kopiert werden. Die aufkommenden Festplatten wuchsen allerdings so schnell in ihrer Kapazität, dass eine Sicherung auf Dutzenden Disketten bald nicht mehr praktikabel war. Als reine Sicherungsmedien kamen auch bei Privatleuten und vor allem bei Firmen einfache Bandlaufwerke auf, die über den Diskettencontroller oder professioneller über SCSI angeschlossen wurden.

In den 1990er Jahren versuchte Iomega, die Zip-Disketten mit – für damalige Verhältnisse – vergleichsweise hohen Kapazitäten von 100, später bis zu 750 Megabyte im Bereich Datensicherungslösungen zu positionieren. Ab Ende der 1990er Jahre wurden als sehr beliebte Sicherungsmedien auch beschreibbare CDs und später DVDs verwendet, die andere Lösungen im Privatsektor praktisch vollständig verdrängten.

Magnetbänder haben heute im privaten Bereich eine überaus niedrige Verbreitung und sind den Festplatten an Geschwindigkeit und vor allem bei den Kosten pro Speicherplatz manchmal unterlegen. Im Energieverbrauch sowie in der Haltbarkeit sind sie jedoch überlegen, was sie im Firmeneinsatz noch bestehen lässt. Festplatten bieten mittlerweile mit großen Kapazitäten und relativ stabilen Gerätepreisen eine attraktive Alternative zu Wechselmedien. Auch Flash-Speicher haben praktikable Kapazitäten erreicht und können sich als Sicherungsmedien eignen.

Medientypen der Datensicherung

Im Jahr 2005 wurden die meisten Datensicherungen von festplattenbasierten Produktionssystemen auf Magnetband großer Kapazität (z. B. Digital Linear Tape, Linear Tape Open), Festplatte oder optischen Speicher wie CD-R, DVD, DVD-RAM und vergleichbare Formate gemacht.

Solche Speichermedien unterscheiden sich von mechanischen Festplatten und Flash-Speichern dadurch, dass die Steuerungs-Hardware nicht an das jeweilige Medium gebunden ist. Im Defektsfall eines Laufwerkes kann so der Datenträger entnommen und durch ein anderes, funktionstüchtiges Laufwerk ausgelesen werden.

Mit der Zunahme günstiger Breitband-Internetverbindungen gewinnen Netzwerk- und Online-Datensicherungen auf externen Servern mehr Bedeutung. Allerdings eignen sich externe Dienste nicht als einziger Sicherungsort, da diese technisch nicht vom Endbenutzer kontrollierbar sind. Dementsprechend sind technische Störungen unvorhersehbar.

Im Privatbereich werden auch weitere Sicherungsmedien eingesetzt (siehe Sonderfall Privatnutzer).

Echtzeitanwendungen

Datenbanken müssen in einem konsistenten Zustand gesichert werden (Datenkonsistenz, siehe auch Datenbankarchivierung). Dies kann dadurch erreicht werden, indem die Datenbank heruntergefahren wird, dann ein Datenexport durchgeführt und anschließend die Datenbank wieder hochgefahren wird. Dieses Verfahren wird im Fachjargon auch Cold Backup genannt, da hierbei – im Gegensatz zum Hot Backup – die Datenbank vom Produktivnetz (also z. B. dem Internet oder Intranet) getrennt und dadurch der Betrieb unterbrochen wird.

Hot Backup

Ein Hot Backup (engl. heiße Sicherung) ist eine Sicherung eines Systems (beispielsweise einer Datenbank), die während des laufenden Betriebs dieses Systems erstellt wird. Dieses Verfahren wird auch Online Backup genannt. Meistens muss das System diese Sicherungsmethode unterstützen, da sonst eine Sicherung aufgrund der aktiven Nutzung Inkonsistenzen aufweisen kann. Durch ein Hot Backup kann eine Sicherung möglichst aktuell gehalten werden – im Idealfall ist sie auf dem gleichen Stand wie das Live-System. Vorteil dieser Methode ist das Vorhalten eines aktuellen „Ersatz-Datenbestandes“, der im Fall eines Systemabsturzes sofort einsatzbereit ist. Ein Nachteil ist, dass Fehler in einem Datensatz sofort auf die Sicherung übertragen werden. Um dies zu umgehen, kann man einen leichten zeitlichen Versatz einbauen, welcher natürlich wiederum zum Fehlen der in diesem Zeitraum entstandenen Daten im Ausfallszenario führt.

Cold Backup

Ein Cold Backup (engl. kalte Sicherung) ist eine Sicherung eines Echtzeit-Systems, die erstellt wird, während das System nicht aktiv ist. Dadurch wird erreicht, dass die Daten in einem konsistenten Zustand gesichert sind. Der Nachteil dieser Methode liegt darin, dass das System für den Zeitraum der Sicherung nicht verfügbar ist. Für hochverfügbare Dienste ist sie also ungeeignet. Um Schutzkopien von Umgebungen zu erstellen, die beispielsweise nur tagsüber verfügbar sein müssen, bietet es sich hingegen an. Dieses Verfahren wird auch Offline Backup genannt.

Ein bei Oracle-Datenbanken verbreitetes Verfahren ist, die Datenbank bei Beginn der Sicherung in den Datenspeicherungsmodus zu versetzen und danach wieder in den Produktionsmodus.

Verschiedene Hersteller von Datensicherungsprogrammen und andere Hersteller bieten Online-Integrationen (Integrationsagent) und Zusatzprodukte wie den Open File Manager von St. Bernhard an.

Datensicherungsstrategie

Eine Datensicherungsstrategie kann überall dort zum Einsatz kommen, wo es einzigartige Daten eines gewissen Wertes gibt, sei es im Privatanwenderbereich, in Projekten oder im Unternehmensbereich. Letzterenfalls kann diese als bindende Vorgabe in Form einer Richtlinie existieren.

In ihr kann festgelegt werden:

- Wie die Datensicherung zu erfolgen hat.

- Wer für die Datensicherung verantwortlich ist.

- Wann Datensicherungen durchgeführt werden.

- Welche Daten gesichert werden sollen.

- Welches Speichermedium zu verwenden ist.

- Wo die Datensicherung sicher aufbewahrt wird.

- Wie die Datensicherung vor Datendiebstahl zu sichern ist (zum Beispiel durch Verschlüsselung).

- Wie lange Datensicherungen aufzubewahren sind.

- Wann und wie Datensicherungen auf ihre Wiederherstellbarkeit überprüft werden.

Außerdem sollte festgelegt werden, wann und ob (a) eine vollständige Sicherung (z. B. am Wochenende) und/oder (b) eine inkrementelle oder differenzielle Sicherung (z. B. werktags um Mitternacht) durchgeführt wird.

Weitere Punkte sind:

- Wenn die Wiederherstellung von Daten notwendig ist, sollte das Vorgehen mehreren Mitarbeitern bekannt sein. Eine Checkliste für diesen Fall ist sehr nützlich, da im Ernstfall oft niemand Zeit oder Nerven hat, nachzudenken, was als Nächstes zu tun ist.

- Nach Möglichkeit sollten die Daten vor der Sicherung nicht komprimiert werden. Redundanz kann bei der Wiederherstellung von Daten nützlich sein.

- Es ist zumindest ein Laufwerk bereitzuhalten, welches die verwendeten Medien lesen kann.

- Der wirtschaftliche Nutzen von Datensicherungen (Kosten, um die Daten ohne Datensicherung wiederherzustellen) muss in einem sinnvollen Verhältnis zu dem für die Datensicherung betriebenen Aufwand stehen.

- Der einzig sichere Beweis einer erfolgreichen Datensicherung ist der Nachweis, dass die gesicherten Daten auch vollständig und innerhalb eines angemessenen Zeitraums wiederhergestellt werden können. Aus diesem Grund sollten in regelmäßigen Abständen Rücksicherungstests erfolgen.

Kriterien

Die optimale Datensicherungsstrategie ist von vielen Faktoren abhängig und daher in jedem Einzelfall neu zu ermitteln. Wichtige Faktoren, die berücksichtigt werden müssen, sind:

Die Art der Daten

- Maschinell wiederherstellbare Daten

- Dazu gehören Daten und zum Beispiel installierte Software, die nach einem Datenverlust nur wieder eingespielt werden muss. Meistens reicht hier eine Backupsoftware, deren einwandfreie Funktion getestet wurde.

- Manuell wiederherstellbare Daten

- Dazu gehören zum Beispiel Texte, Pläne und Bilder, die ebenfalls auf Papier vorhanden sind. Diese können durch Abtippen oder Einscannen (z. B. Texterkennung) wieder digitalisiert werden. Zu beachten ist allerdings, dass auch die aufwändige Konfiguration und Administration von installierter Software in diese Rubrik fällt. Ebenso muss etwa ein eingescannter Bauplan manuell weiterverarbeitet werden, damit er wieder nahtlos in der CAD-Software eingesetzt werden kann. So muss zusätzlich die manuelle Wiederherstellung dokumentiert werden, damit die wiederhergestellten Daten der geforderten Qualität entsprechen.

- Unersetzliche Daten

- Dazu gehören zum Beispiel digitale Fotos und Videos, aber auch eingescannte Belege, wenn die Originale nicht mehr vorhanden sind. Da die Daten unersetzlich sind, muss die Datensicherung den höchsten Anforderungen entsprechen.

Der Wert der Daten

Hier sind drei Aspekte zu unterscheiden: Erstens, welcher Verlust entsteht, wenn die Daten unwiederbringlich zerstört werden? Wenn z. B. in einem Unternehmen Daten tagesaktuell in der Nacht gesichert werden, müssen bei einem Datenverlust kurz vor Feierabend alle Erfassungen wiederholt werden. Aus der Arbeitszeit der betroffenen Mitarbeiter ergibt sich ein Anhaltspunkt für den Verlust. Vor allem bei den unersetzlichen Daten ist allerdings oft auch der ideelle Wert zu berücksichtigen.

Zweitens, welcher Verlust entsteht durch die Zeit, die die vollständige Wiederherstellung benötigt und in der ggf. nicht gearbeitet werden kann? Wenn z. B. die Installation eines PC einen Tag benötigt, kann der Schaden den Wert der installierten Software weit übersteigen. Hier wäre also ein Sicherungsverfahren zu wählen, das es ermöglicht, den installierten Stand sehr schnell wieder vollständig zu rekonstruieren (Speicherabbild).

Drittens, welche Kosten entstehen aus der Informationspflicht, die u. U. gemäß Bundesdatenschutzgesetz oder Rechtsvorschriften anderer Staaten besteht? Bei Datenverlusten von bestimmten Arten personenbezogener Daten müssen die Betroffenen, die Aufsichtsbehörden oder die Öffentlichkeit über die Datenpanne informiert werden.

Die Änderungshäufigkeit der Daten

Dieser Faktor hat entscheidenden Einfluss auf die Anwendung und Gestaltung des Generationenprinzips. Daten mit geringer Änderungshäufigkeit, wie z. B. Betriebssystem und installierte Software müssen nicht unbedingt regelmäßig gesichert werden. Es kann auch ausreichend sein, diese Bereiche nur vor oder nach Eingriffen zu sichern.

Je schneller Daten verändert werden, desto geringer wird man die Zyklendauer der Sicherung entsprechend dem Generationenprinzip wählen. Zu beachten ist hier auch die Verfallsdauer. Während es für viele Daten im Geschäftsleben gesetzlich geregelte Aufbewahrungszeiten gibt (beispielsweise Rechnungsdaten), können z. B. aktuelle Inhalte von Webseiten u. U. schon nach kurzer Zeit verworfen werden, wenn sie nicht mehr benötigt werden.

Gesetzliche Anforderungen

Die Datensicherungsstrategie muss in der Lage sein, mögliche gesetzliche Auflagen zu garantieren (z. B. Revisionssicherheit).

Zu beachten sind die Grundsätze ordnungsmäßiger DV-gestützter Buchführungssysteme, speziell Absatz 5.1 und 5.2.

Speicherort

Da es also sehr unterschiedliche Arten von Daten mit unterschiedlichen Anforderungen an die Sicherungsstrategie gibt, ist es zweckmäßig diese Daten schon im Vorfeld auf verschiedene Speicherorte (Festplatten, Partitionen) zu trennen. Für jeden Speicherort kann dann die optimale Strategie gewählt werden. Zusätzlich existieren unfallgeschützte Datenspeicher. Bei der Online-Datenspeicherung werden die Daten in den meisten Fällen in einem Rechenzentrum aufbewahrt.

Zeitaufwand der Datensicherung

Bei der Wahl eines geeigneten Konzepts spielt insbesondere aus unternehmerischer Sicht der für die Datensicherung benötigte Zeitaufwand eine wichtige Rolle. Der Gesamtaufwand setzt sich aus dem wiederkehrenden Sicherungsaufwand und dem im Falle eines Datenverlusts anfallenden Wiederherstellungsaufwand zusammen. Die Relation, in der diese beiden Größen zueinanderstehen, ist abhängig von der Auswahl eines konkreten Datensicherungsverfahrens. Ein geringer Sicherungsaufwand wird insbesondere dann angestrebt, wenn große Datenmengen während des Sicherungsvorganges gesperrt werden müssen, was bei vielen Systemen bereits seit Jahrzehnten aber oft vermieden werden kann. Zu diesem Zweck gibt es Software, die Daten eines Systems im laufenden Betrieb sichern kann.

Anforderungen

Je nach Medium und Art der Datensicherung werden die Kriterien anders ausfallen. Meistens erwähnt werden jedoch folgende Punkte:

- Regelmäßigkeit

- Datensicherungen sollen in regelmäßigen, periodischen Abständen erfolgen. Diese Abstände variieren je nach Anwendung. Eine monatliche Sicherung der Daten auf einem privaten PC kann durchaus ausreichend sein, während in Produktionsumgebungen meistens tägliche Sicherungen der Produktivdaten erforderlich sind. Sie erhöhen die Zuverlässigkeit der Datenwiederherstellung.

- Aktualität

- Die Aktualität der Datensicherung ist abhängig von der Anzahl der Datenänderungen. Je öfter wichtige Daten verändert werden, desto häufiger sollten diese gesichert werden.

- Verwahrung

- Datensicherungen von Unternehmen beinhalten unter anderem Firmengeheimnisse oder personenbezogene Daten und müssen vor unbefugtem Zugriff geschützt werden.

- Anfertigung von zwei Datensicherungen

- Die Anfertigung von zwei räumlich getrennten Datensicherungen eines Datenbestandes erhöht die Zuverlässigkeit der Datenwiederherstellung, um die Auswirkungen plötzlich auftretender Ereignisse wie Feuer oder physikalischer Zufälle zu minimieren. Datensicherungen sollten räumlich getrennt von der EDV-Anlage gelagert werden. Die Entfernung sollte so groß sein, dass eine Katastrophe (Brand, Erdbeben, Flut …), welche die EDV-Anlage heimsucht, den gesicherten Datenbestand nicht gefährdet. Alternativ können unfallgeschützte Datenspeicher eingesetzt werden.

- Ständige Prüfung auf Vollständigkeit und Integrität

- Datensicherungen und Datensicherungsstrategien müssen regelmäßig überprüft und angepasst werden. Wurden die Daten wirklich vollständig gesichert? Ist die eingesetzte Strategie konsistent? Erfolgte die Sicherung ohne Fehler?

- Regelmäßige Überprüfung auf Wiederherstellbarkeit

- Ein Rückspielen der Daten muss innerhalb eines festgelegten Zeitraums durchgeführt werden können. Dazu muss die Vorgehensweise einer Datenwiederherstellung ausreichend dokumentiert sein und die benötigten Ressourcen (Personal, Medien, Bandlaufwerke, Speicherplatz auf den Ziellaufwerken) müssen verfügbar sein.

- Datensicherungen sollten automatisch erfolgen

- Manuelle Datensicherungen können durch menschliche Fehler beeinflusst werden.

- Verwendung von Standards

- Die Verwendung von Standards macht die Datenwiederherstellung einfacher.

- Datenkompression

- Datenkompression kann Speicherplatz sparen, hängt aber von der Komprimierfähigkeit der Daten ab. Moderne Laufwerke (z. B. DAT, DLT oder LTO) können die Daten bei der Sicherung komprimieren. Unkomprimierte Daten sind jedoch möglicherweise einfacher wiederherzustellen.

- Eine Datenkompression kann die automatische Überprüfung der Datenintegrität erschweren und zusätzliche Rechenzeit benötigen.

- Zeitfenster

- Sicherungsvorgänge können eine lange Zeit zur Fertigstellung benötigen, das kann in Produktionsumgebungen unter Umständen zu Problemen führen (Beeinträchtigung des Datentransfers, Zugriffsmöglichkeit). Eine Kompression kann ebenfalls Einfluss auf die Dauer der Datensicherung haben.

- Löschung veralteter Datensicherungen

- Nicht mehr benötigte Datensicherungen sollten gelöscht werden, damit die Vertraulichkeit der gespeicherten Daten gewahrt bleibt.

Siehe auch

Literatur

- Klaus-Rainer Müller: IT-Sicherheit mit System. Sicherheitspyramide – Sicherheits-, Kontinuitäts- und Risikomanagement – Normen und Practices – SOA und Softwareentwicklung. 4., erweiterte und aktualisierte Auflage. Vieweg, Wiesbaden 2011, ISBN 978-3-8348-1536-1.

- W. Curtis Preston: Backup and Recovery. 1. Auflage. O’Reilly Media, Beijing u. a. 2007, ISBN 978-0-596-10246-3.

- Egbert Wald: Backup & Disaster Recovery. (Risikoanalyse und Präventionsmaßnahmen, Datencrash und Datenrettung, Notfallpläne und Katastrophen-Management). MITP, Bonn 2002, ISBN 3-8266-0585-3 (IT-Management).

Weblinks

- Linkkatalog zum Thema Datensicherung bei curlie.org (ehemals DMOZ)

Informationen

- Erklärung zum Thema Datensicherung proDatenrettung

- Grundlagen Datensicherung (Backup) unter Windows Wikidorf

- Infos zum Thema Datensicherung Bundesamt für Sicherheit in der Informationstechnik

- Methoden zur Datensicherung (PDF; 1,36 MB; 107 Seiten) zu Backup-Strategien und Techniken

- Zusammenfassung zur Datensicherung mit UNIX-Bordmitteln (PDF; 12 kB)

- Datensicherung im Rahmen von Forschungsprojekten

- Datensicherung mit Band, Festplatte und Virtual Tape Library im Überblick

- Tutorial für die private Datensicherung mit Crash Plan

- Aktuelle Umfrage zum Backupverhalten von CeBIT Besuchern

Einzelnachweise

- Datensicherung. Abgerufen am 20. Januar 2020.

- Ann Chervenak, Vivekenand Vellanki, Zachary Kurmas: Protecting file systems: A survey of backup techniques. In: Joint NASA and IEEE Mass Storage Conference. 1998, S. 20, Kapitel 2.4 (englisch, storageconference.us [PDF]).

- GNU: Using tar to Perform Incremental Dumps

- Es gibt Monate mit 5 Freitagen, wie z. B. den September und Dezember 2017. Deshalb 5 und nicht 4 Freitagsbänder.

- San Francisco Computer Repair: Backup Methods. 13. Januar 2008, abgerufen am 21. Februar 2008.

- Alvechurch Data Ltd: Tower of Hanoi pattern for backup. 27. November 2007, abgerufen am 12. März 2008.