Ransomware

Ransomware (von englisch ransom für „Lösegeld“), auch Erpressungstrojaner, Erpressungssoftware, Kryptotrojaner oder Verschlüsselungstrojaner, sind Schadprogramme, mit deren Hilfe ein Eindringling den Zugriff des Computerinhabers auf Daten, deren Nutzung oder auf das ganze Computersystem verhindern kann. Dabei werden private Daten auf dem fremden Computer verschlüsselt oder der Zugriff auf sie verhindert, um für die Entschlüsselung oder Freigabe ein Lösegeld zu fordern.

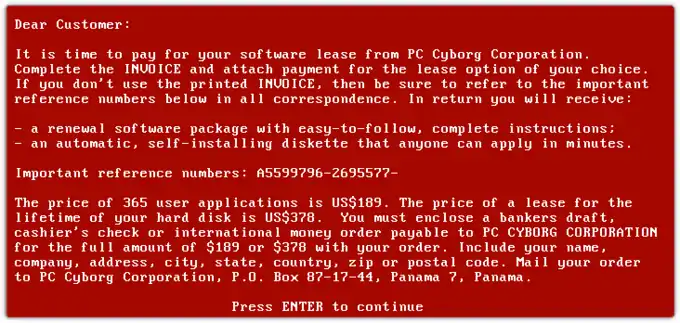

Beispiel eines Erpresserschreibens bei Ransomware:

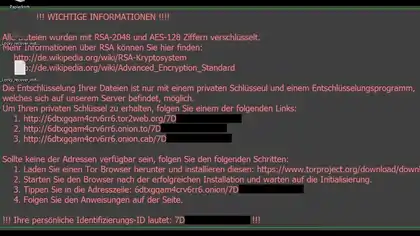

Your personal files are encrypted!

Your important files encryption produced on this computer: photos, videos, documents, etc. Here is a complete list of encrypted files, and you can personally verify this.

Encryption was produced using a unique public key RSA-2048 generated for this computer. To decrypt files you need to obtain the private key.

This single copy of the private key, which will allow you to decrypt the files, located on a secret server on the Internet; the server will destroy the key after a time specified in this window. After that, nobody and never will be able to restore files…

To obtain the private key for this computer, which will automatically decrypt files, you need to pay 300 USD / 300 EUR / similar amount in other currency.

Click Next to select the method of payment.

Any attempt to remove or damage this software will lead to immediate destruction of the private key by server.

Die Bezeichnung setzt sich zusammen aus ransom, dem englischen Wort für Lösegeld, und ware, entsprechend dem für verschiedene Arten von Computerprogrammen üblichen Benennungsschema (Software, Malware etc.). Im zweiten Quartal 2012 gab es laut Kindsight Security etwa 123.000 neue Varianten.[1]

Geschichte

Die Idee geht auf das Jahr 1989 zurück, als das Trojanische Pferd AIDS auf Disketten per Post an zahlreiche Forschungseinrichtungen verschickt wurde. Nach einiger Zeit verschlüsselte das Programm die Daten auf der Festplatte. Laut Bildschirmmeldung war die Lizenz abgelaufen. Der Name eines Unternehmens wurde genannt, und eine Postfachadresse in Panama, an die man einen Scheck senden sollte um einen Lizenzschlüssel zu erwerben und die Daten wieder freizugeben. Das Vorgehen war somit nicht unmittelbar als Erpressung erkennbar. Der Täter, der Biologe Joseph L. Popp Jr., konnte überführt werden. Wegen einer psychischen Erkrankung wurden die Ermittlungen gegen ihn eingestellt.

Die erste Malware überhaupt, die Dateien verschlüsseln konnte, war das Bootsektorvirus Disk Killer. Das bösartige Programm war aber nicht auf Erpressung ausgelegt, sondern sollte Datenverluste auf Serveranlagen verursachen. Es erschien ebenfalls im Jahr 1989, laut Signatur wurde es bereits vor dem AIDS-Trojaner geschrieben. Nicht jede Ransomware verschlüsselt Daten, einfachere Programme dieser Art sperren den Rechner mit unterschiedlichen Methoden.

Einer der ersten bekannten Versuche, Ransomware über das Internet zu verbreiten, wurde von Cyberkriminellen im Jahr 2005 mit dem Trojaner TROJ_PGPCODER.A durchgeführt. Für die Entschlüsselung der Daten sollten die Betroffenen mehrere hundert US-Dollar bezahlen. Seit sich Kryptowährungen etabliert haben, ist die Geldüberweisung für die Täter deutlich einfacherer und risikoloser geworden. Daher kam es etwa ab dem Jahr 2010 nahezu weltweit zu einem massiven Anstieg von Straftaten mit Ransomware.

Im polizeilichen Kriminalitätsbericht des Landes Sachsen-Anhalt von 2011 wird ein Fall beispielhaft erwähnt. Ein Täter hatte 831 Computer in diesem Bundesland mit einer Erpressungssoftware infiziert.[2]

Etwa seit 2012 kam es zu häufigen Vorfällen mit verschiedenen Varianten des BKA-Trojaners. Er gab vor, den Rechner im Auftrag einer Strafverfolgungsbehörde wegen illegaler Aktivitäten gesperrt zu haben. Zur Entsperrung sollte ein Bußgeld bezahlt werden. Diese Trojaner verschlüsselten meist keine Daten, sondern sperrten nur das System. In den meisten Fällen ließ sich der Schaden leicht beheben. Opfer, die die geforderte Summe bezahlten, erhielten zudem keine Antwort, bzw. keine Anleitung zum Entsperren des Systems.[3]

Inzwischen sind kostenpflichtige sowie kostenfreie Baukastensysteme, sogenannte Crimeware-Kits, in Untergrundforen aufgetaucht, mit deren Hilfe Ransomware erstellt werden kann.[4]

Im Oktober 2013 wurde die Ransomware CryptoLocker bekannt, die erstmals eine Bezahlung in Bitcoin forderte.[3]

2016 ist der Kryptotrojaner Locky aufgetaucht, welcher zehntausende PCs und unter anderem das Fraunhofer-Institut in Bayreuth infizierte.[5] Der Tesla X3-Cryptovirus befiel im Februar 2016 u. a. Rechner des Rathauses in Rheine.[6] Vom 1. Dezember 2015 bis zum 29. Februar 2016 wurden nach Angaben des nordrhein-westfälischen Landeskriminalamts 156 Anzeigen wegen Angriffen durch Ransomware erstattet, die Dunkelziffer wird weit darüber vermutet.[7] Betroffen waren 113 Firmen und Einrichtungen, unter denen sich etliche Kliniken sowie das Ministerium für Inneres und Kommunales des Landes Nordrhein-Westfalen in Düsseldorf befanden, welches im Dezember 2015 einen Angriff erlitt.[7][8]

Im März 2016 wurde KeRanger gefunden, eine Variante eines Kryptotrojaners für OS X.[9] Anfang Juni 2016 informierte das Fraunhofer-Institut für Sichere Informationstechnologie darüber, dass auch Smartphones durch Ransomware betroffen sein können, insbesondere falls diese mit Security-Apps versehen sind, die Sicherheitslücken enthalten, wie sie vom Fraunhofer-Institut in sämtlichen der sieben exemplarisch getesteten Anwendungen gefunden und dem jeweiligen Hersteller zur Behebung gemeldet wurden.[10]

Im Mai 2017 befiel WannaCry unter anderem mehrere global tätige große Unternehmen in sehr kurzer Zeit; es wurden über 230.000 Computer in 150 Ländern infiziert. Aufgrund dieser Ausmaße bezeichnete das Europäische Polizeiamt den Ausbruch als noch nie da gewesenes Ereignis. Neben der üblichen Verbreitung durch E-Mail-Anhang besitzt WannaCry Wurm-Eigenschaften und versucht, weitere Rechner über Sicherheitslücken in Betriebssystemen aktiv und ohne Nutzerzutun zu infizieren. Die auf aktuellem Update-Stand (April 2017 bei Microsoft) befindlichen Systeme seien nicht betroffen gewesen. Bestimmte Datei- und Druckerdienste müssen freigegeben sein, womit WannaCry die Ausbreitung vor allem in unternehmensinternen Datennetzen mit teilweise lange fehlerbehafteten Rechnersystemen gelang.

Im Juli 2021 nutzten Cyberkriminelle eine Sicherheitslücke in einer Software für VSA-Server der Firma Kaseya aus. Die Fernwartungssoftware wurde manipuliert um den Trojaner Sodinokibi.N aufzuspielen. Damit wurden die Daten im Netzwerk verschlüsselt. Für die Cyberattacke erklärte sich die russische Hackervereinigung REvil verantwortlich.

Mittlerweile sind Ransomware-Kriminelle dazu übergegangen, nicht nur die Systeme Ihrer Opfer zu verschlüsseln und Lösegeld für die Entschlüsselung zu verlangen, sondern auch sensible Kunden- und Unternehmensdaten auszuleiten und mit deren Veröffentlichung zu drohen ("double extortion").[11]

Vorgehen der Schädlinge

Ransomware kann auf den gleichen Wegen wie ein Computervirus auf einen Computer gelangen. Zu diesen Wegen zählen präparierte E-Mail-Anhänge, die Ausnutzung von Sicherheitslücken in Webbrowsern oder über Datendienste wie Dropbox.

So werden etwa E-Mails versandt, die vorgeben, eine im Anhang befindliche ZIP-Datei enthalte eine Rechnung oder einen Lieferschein über bestellte Ware.[4] Auch wird manchmal behauptet, das Bundeskriminalamt, die Bundespolizei, die GEMA oder Microsoft habe illegale Aktivitäten auf dem Computer festgestellt und diesen daraufhin gesperrt.[12]

Ein befallener Computer kann auf unterschiedliche Weise blockiert werden.

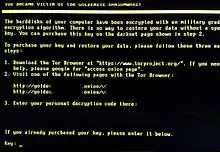

Blockade des Systems

Einfachere und harmlosere Erpressungsversuche äußern sich nur in einem Hinweisfenster, das bei jedem regulären Systemstart erscheint und nicht geschlossen werden kann. Auch der Taskmanager wird blockiert. Unerfahrene PC-Benutzer wissen nicht, wie sie diese Blockade beenden können. Es scheint nur den Ausweg zu geben, das Lösegeld zu zahlen, indem beispielsweise eine Paysafecard oder Ukash-Karte gekauft wird.[13] Der Betrag wird dem Erpresser gutgeschrieben, indem man die Gutscheinnummer des Bezahlsystems am befallenen PC eingibt, wodurch sie dem Täter elektronisch mitgeteilt wird. Als weitere anonyme Bezahlmethode wird die Kryptowährung Bitcoin eingesetzt.

Verschlüsselung von Dokumenten

Besonders bösartige Varianten der Ransomware haben ein größeres Schadpotenzial: Sie verschlüsseln Dateien auf dem Computer; vorzugsweise Dateien, für die anzunehmen ist, dass sie für den Besitzer des Computers sehr wichtig und möglicherweise unwiederbringlich sind. Auf Windows-Systemen beginnt Ransomware in der Regel daher im Ordner Eigene Dateien und bevorzugt dort mit Office-Anwendungen erstellte Dokumente, sowie u. a. auch E-Mails, Datenbanken, Archive und Fotos.[12] Ohne Entschlüssel-Passwort hat der Benutzer keinen Zugriff mehr auf ihre Inhalte. Im Gegensatz zu Spyware werden hier also keine großen Datenmengen verschoben.

Um die von der Ransomware verschlüsselten Daten wieder entschlüsseln zu können, wird der geschädigte Benutzer von dem Eindringling aufgefordert, ein Lösegeld zu bezahlen, damit er eine Software zur Entschlüsselung bzw. das benötigte Passwort erhalte. Mitunter wird er dazu zunächst zu einer gesonderten Kontaktaufnahme mit dem Ransomware-Erzeuger aufgefordert, beispielsweise per E-Mail an eine bestimmte E-Mail-Adresse, über den Aufruf einer bestimmten Webseite oder über eine Formularmaske. Häufig drohen die Kriminellen, dass bei einer Kontaktaufnahme mit der Polizei sämtliche Daten vernichtet würden.

Der befallene Computer kann durch die Schadsoftware noch weiter manipuliert und überwacht sein; er darf daher nicht für weitere Arbeiten, insbesondere nicht für Tätigkeiten, die ein Passwort benötigen, verwendet werden. Das Lösegeld vom betroffenen Rechner aus per Onlinebanking zu überweisen ist als grobe Fahrlässigkeit zu werten.

In einigen Fällen ist die Möglichkeit der Entschlüsselung der verschlüsselten Dateien vonseiten des Angreifers gar nicht vorgesehen, sodass diese Dateien unwiderruflich verloren sind, sofern keine Sicherheitskopie der verschlüsselten Dateien existiert.[12]

Schutz- und Gegenmaßnahmen

Das Nationale Zentrum für Cybersicherheit der schweizerischen Bundesverwaltung hat auf ihrer Website Empfehlungen für Privatnutzer sowie für Unternehmen veröffentlicht:[14]

- Regelmäßige Datensicherungen auf einem externen Medium, welches nur während des Backupvorgangs mit dem Computer verbunden ist. Bleibt das Sicherungslaufwerk angeschlossen, kann die aktive Ransomware auch die Datensicherung zerstören.

- Betriebssystem auf dem neuesten Stand halten, Updates zügig installieren.

- Vorsicht bei E-Mails, die von einem unbekannten Absender stammen. Links können auf Webseiten mit Schadprogrammen führen, angefügte Dateien können ein Schadprogramm enthalten.

- Einen Virenschutz installieren und regelmäßig updaten.

- Eine Firewall benutzen.

Das deutsche Bundesamt für Sicherheit in der Informationstechnik hat eine Situationsanalyse veröffentlicht, in der auch umfangreiche Empfehlungen zu Schutz- und Gegenmaßnahmen aufgeführt sind, sowie die empfohlene Verhaltensweisen im eingetretenen Fall. Die Analyse richtet sich an professionelle Anwender und IT-Verantwortliche in Unternehmen, Behörden und anderen Institutionen.[15] Die Website No More Ransom ist eine Initiative der National High Tech Crime Unit der niederländischen Polizei, Europols europäischem Cybercrime Center und zwei Cyber Security-Unternehmen mit dem Ziel, den Nutzern Ransomware zu erklären, ihnen Gegenmaßnahmen zu empfehlen, um eine Infektion wirksam zu verhindern, sowie Opfern von Ransomware bei der Entschlüsselung zu helfen.[16]

Eine weitere Gegenmaßnahme ist die Verwendung von entsprechenden Dateisystemen, welche die ursprünglichen Daten durch Überschreiben nicht unmittelbar oder gar nicht entfernen. Dies kann entweder ein versionierendes Dateisystem wie NILFS unter Linux sein. Eine weitere Möglichkeit ist der Einsatz von Systemdiensten wie Volume Shadow Copy Service (VSSS) unter Windows welche laufend Momentaufnahmen (englisch Snapshots) von Dateien bei Veränderung erstellen und so den Versionsverlauf speichern. Weiters besteht die Möglichkeit umfangreiche Dateisysteme wie ZFS auf Speichersystemen einzusetzen. ZFS bietet die Möglichkeit auch bei sehr großen Dateisystemen periodisch und in kurzen Intervallen von einigen Minuten schreibgeschützte Momentaufnahmen von dem kompletten Dateisystem zu erstellen und diese Momentaufnahmen schreibgeschützt im Dateisystem zu speichern. Bei entsprechender Konfiguration sind Dateisysteme wie ZFS weitgehend immun gegen Ransomware.[17]

Ratschläge für Betroffene

Erste Maßnahme beim Feststellen eines Befalls des Computers ist, den Computer sofort hart auszuschalten (nicht „Herunterfahren“, sondern vom Strom trennen!) – auch wenn das Ransomware-Fenster dies „verbietet“, damit möglichst viele noch nicht verschlüsselte Dateien unverschlüsselt bleiben. An einem anderen, nicht betroffenen Computer kann dann das weitere Vorgehen recherchiert werden.

Obwohl einer Umfrage 2010 zufolge rund ein Viertel der Opfer ein Lösegeld zahlen würde,[18] rät auch das Bundesamt für Sicherheit in der Informationstechnik (BSI), nicht auf die Forderungen einzugehen. Selbst nach Bezahlung des Lösegelds sei nicht sicher, ob die Daten tatsächlich wieder entschlüsselt würden. Da zudem die Zahlungsbereitschaft des Opfers identifiziert würde, sind weitere Forderungen nicht auszuschließen. Bei einer Zahlung mittels Kreditkarte würden dem Täter darüber hinaus weitere private Informationen zugänglich. Es wird geraten, Anzeige zu erstatten.[19]

Bei den im Zeitraum 2011 bis Februar 2012 weit verbreiteten Schadprogrammen wurde zwar der Zugriff auf die Daten verhindert, es fand jedoch keine Verschlüsselung statt. Handelsübliche Antivirusprogramme konnten einige dieser Schädlinge entfernen. Dazu waren kostenlose Programme, beispielsweise Malwarebytes Anti-Malware oder Avira, ausreichend. Sämtliche Säuberungs-, Entschlüssel- und andere Maßnahmen sind von einem „sauberen System“ aus durchzuführen – niemals „aus dem betroffenen Betriebssystem selbst heraus“.

Teilweise gelingt es Sicherheitsforschern, Ransomware zu knacken und Entschlüsselungswerkzeuge zur Verfügung zu stellen, mit denen die verschlüsselten Daten dann wieder entschlüsselt werden können.[20] So ist es beispielsweise im Februar 2016 gelungen, die Verschlüsselung von TeslaCrypt 2 bis zur Version 2.2.0 zu brechen.[21][22] Im April 2016 wurde zeitweilig die Verschlüsselung des Erpressungstrojaners Petya (Version bis Dezember 2016) geknackt. Die Software hack-petya erzeugte einen Schlüssel, mit welchem die Daten wieder entschlüsselt werden konnten.[23]

In einigen Fällen ist eine Datenrettung auch nach erfolgter Verschlüsselung möglich[24]:

- Manche Ransomware verschlüsselt nur den Beginn der Dateien. Eine Rekonstruktion betroffenen Dateien ist in vielen Fällen trotzdem möglich, gerade bei Dateien mit größerer Kapazität (zum Beispiel bei Datenbanken oder Archiv-Dateien).

- In manchen Fällen kann mit computerforensischen Methoden der Schlüssel für die verwendete Verschlüsselung auf dem Datenträger noch gefunden werden und somit die Daten entschlüsselt werden.

- Die Rekonstruktion von gelöschten Dateien ist in vielen Fällen möglich. Gerade bei der Bearbeitung von Dokumenten werden oft temporäre Dateien angelegt und danach gelöscht. Gelöschte Dokumente werden bis dato von Ransomware meistens nicht verschlüsselt.

- Datensicherungen auf NAS werden von Ransomware obwohl behauptet in vielen Fällen nicht verschlüsselt, sondern nur gelöschte Bereiche mit Zufallsdaten überschrieben. Eine Datenrettung ist auch hier meistens möglich.

Weblinks

- Lagedossier Ransomware In: Bundesamt für Sicherheit in der Informationstechnik (BSI), 7. Juli 2016.

- Ransomware: Bedrohungslage, Prävention & Reaktion. In: BSI, 11. März 2016.

- Gerald Himmelein: WannaCry & Co.: So schützen Sie sich – heise online. In: heise.de. 15. Mai 2017, abgerufen am 15. Mai 2017.

- Bestimmung von Ransomware:

- id-ransomware.malwarehunterteam.com

- nomoreransom.org – Crypto Sheriff von Europol und der niederländischen Polizei

- bleib-Virenfrei.de – Ransomware-Liste inkl. Decryptor

- botfrei.de: Anti-Botnet Beratungszentrum

- Bundesamt für Sicherheit in der Informationstechnik: Beschreibung: Trojan.Gpcoder, Aktivitäten und Wiederherstellung. 22. Mai 2005, archiviert vom Original am 16. Februar 2008; abgerufen am 3. Januar 2013.

- Security-Insider.de, Stephan Augsten: Wie Ransomware entwickelt und verbreitet wird. 2. November 2015, abgerufen am 3. November 2015.

- heise.de: Goldeneye Ransomware: Die Bedrohung erkennen, Mitarbeiter warnen, Infektion verhindern. 7. Dezember 2016, abgerufen am 13. Dezember 2016.

Einzelnachweise

- pc-gesund.de: Der PC Gesund Malware Report 2012: Zusammenfassung: Ransomware – die Malware-Innovation. (Nicht mehr online verfügbar.) In: pc-gesund.de. 2012, archiviert vom Original am 22. November 2012; abgerufen am 18. Januar 2021.

- Pressemitteilung - Polizeiliche Kriminalstatistik 2011. PM Nr.: 015/2012. In: sachsen-anhalt.de. Ministerium für Inneres und Sport des Landes Sachsen-Anhalt, 27. Februar 2012, abgerufen am 18. Januar 2021.

- c't Security (2018): Sicherheitsratgeber 2018 für Internet & PC, S. 45

- PC-Welt Pocket: Erpresserviren aus dem Baukasten, 7/2012, S. 22

- Mehr als 5.000 Infektionen pro Stunde in Deutschland. Abgerufen am 19. Februar 2016.

- Westfälische Nachrichten: Virus legt Rathaus in Rheine lahm, Westfalen, Rheine, mas, 2. März 2016

- Westfälische Nachrichten: Alarm im Internet: Landeskriminalamt warnt vor massiven Cyber-Attacken, Titelseite, Düsseldorf/Münster, Hilmar Riemenschneider, Elmar Ries, 9. März 2016

- Westfälische Nachrichten: Der Krieg der Hacker: Cyber-Erpressungen erleben einen neuen Boom / Auch im Münsterland finden die Kriminellen Opfer, Westfalen, Münsterland, Elmar Ries, 9. März 2016

- Neue OS X Ransomware KeRanger infiziert via Transmission BitTorrent Client Installer. Abgerufen am 6. März 2016.

- Westfälische Nachrichten: Sicherheits-Apps für Android-Geräte können Lücken haben, Service, dpa, 4. Juni 2016

- Cyber-Kriminalität boomt - dank Corona. Deutsche Welle, abgerufen am 31. Mai 2021.

- PC-Welt Pocket: Die Erpresserviren kommen, Arne Arnold, Moritz Jäger, 7/2012, S. 24

- Heise: Bot erpresst Facebook-Nutzer, 19. Januar 2011

- Verschlüsselungstrojaner. In: admin.ch, abgerufen am 1. Dezember 2020.

- bsi.bund.de: Ransomware – Bedrohungslage, Prävention & Reaktion, 2016, abgerufen am 29. August 2018 (PDF).

- Website No More Ransom

- Defeating CryptoLocker Attacks with ZFS. 10. September 2015, abgerufen am 6. Juli 2021.

- Gulli.com, Umfrage zu Ransomware: Rund ein Viertel würde Lösegeld zahlen, 17. Juli 2010

- Westfälische Nachrichten: Hilfe nach Erpressung mit Schadsoftware, dpa, 30. Mai 2016

- Heinl et al.: AntiPatterns regarding the application of cryptographic primitives by the example of ransomware. In: Proceedings of the 15th International Conference on Availability, Reliability and Security (ARES '20). August 2020, abgerufen am 27. August 2020.

- Dennis Schirrmacher: Verschlüsselungs-Trojaner TeslaCrypt 2 geknackt; Kriminelle rüsten nach. In: Heise Security. Heise Medien GmbH & Co. KG, 5. Februar 2016, abgerufen am 9. Februar 2016.

- Dennis Schirrmacher, Jürgen Schmidt: TeslaCrypt 2.0 entschlüsselt. In: Heise Security. Heise Medien GmbH & Co. KG, 5. Februar 2016, abgerufen am 9. Februar 2016.

- Helmut Martin-Jung: Erpressungs-Trojaner geknackt: Opfer bekommen Daten zurück. In: Sueddeutsche.de. 12. April 2016, abgerufen am 2. Februar 2018.

- Attingo Datenrettung: Datenrettung bei Ransomware ist möglich. Abgerufen am 11. Mai 2021.