Spam

Als Spam /spæm/ oder Junk (/dʒʌŋk/, englisch für ,Müll') werden unerwünschte, in der Regel auf elektronischem Weg übertragene massenhafte Nachrichten (Informationen) bezeichnet, die dem Empfänger unverlangt zugestellt werden, ihn oft belästigen und auch häufig werbenden Inhalt enthalten. Dieser Vorgang wird Spamming oder Spammen genannt, der Verursacher Spammer.

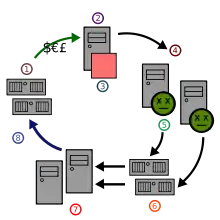

(1): Spamwebseite

(2): Spammer

(3): Spam

(4): Infizierte Computer

(5): Virus oder Trojaner

(6): E-Mail-Server

(7): Computernutzer

(8): Internetverkehr

Begriffsherkunft

SPAM war ursprünglich ein Markenname für Dosenfleisch, der bereits 1936 entstanden ist aus SPiced hAM, fälschlicherweise auch Spiced Pork And Meat/hAM oder Specially Prepared Assorted Meat[1] genannt. Während der Rationierung im Krieg war Spam eines der wenigen Nahrungsmittel, die in Großbritannien praktisch überall und unbeschränkt erhältlich waren. Die Omnipräsenz dieses Fleisches, ähnlich wie später die unerwünschten Botschaften (zum Beispiel als E-Mails), förderte die Entwicklung des Begriffs. Als Synonym für eine unnötig häufige Verwendung und Wiederholung wurde der Begriff durch den Spam-Sketch der englischen Comedyserie Monty Python’s Flying Circus geprägt: In einem Café besteht die Speisekarte fast ausschließlich aus Gerichten mit Spam. Mehrfach stimmt eine Gruppe Wikinger lauthals ein Lied an, dessen Text fast nur aus dem Wort Spam besteht, wodurch jedes normale Gespräch unmöglich wird. In die Texte eines Touristen und eines Nachrichtensprechers schleicht sich zunehmend das Wort ein, und im Abspann der Episode wimmelt es unpassend von "spam" und vereinzelt anderen Nahrungsmitteln (z. B. Graham spam spam spam Chapman).

.jpg.webp)

Die Nutzung des Begriffs Spam im Zusammenhang mit Kommunikation hat ihren Ursprung wahrscheinlich in den Multi User Dungeons, also textbasierten Computer-Rollenspielen für mehrere Mitspieler, in den 1980er Jahren.[2] Dort bezeichnete Spam zunächst nicht Werbung, sondern das von manchen Nutzern praktizierte massenhafte Überschwemmen des Text-Interfaces mit eigenen Botschaften.

In den Zusammenhang mit Werbung wurde das Phänomen Spam zum ersten Mal im Usenet gebracht. Dort bezeichnet man damit mehrfach wiederholte Artikel in den Newsgroups, die substanziell gleich sind oder für dieselbe Dienstleistung werben.

Die erste Spam-E-Mail wurde wohl am 3. Mai 1978 mit einem Werbeinhalt der Firma DEC versendet, allerdings erst im Jahr 1993 als solche bezeichnet.[3][4]

Auswirkungen

| weltweiter Viren- und Spamversand | ||||

|---|---|---|---|---|

| Land | ||||

| China | Viren | 16 % | ||

| Spam | 45 % | |||

| Singapur | Viren | 10 % | ||

| Spam | 35 % | |||

| Irland | Viren | 8 % | ||

| Spam | 67 % | |||

| Deutschland | Viren | 8 % | ||

| Spam | 64 % | |||

| Hongkong | Viren | 7 % | ||

| Spam | 62 % | |||

| Österreich | Viren | 5 % | ||

| Spam | 50 % | |||

| Japan | Viren | 5 % | ||

| Spam | 36 % | |||

| Frankreich | Viren | 4 % | ||

| Spam | 51 % | |||

| Australien | Viren | 4 % | ||

| Spam | 40 % | |||

| Schweiz | Viren | 3 % | ||

| Spam | 75 % | |||

| Großbritannien | Viren | 3 % | ||

| Spam | 60 % | |||

| Belgien | Viren | 3 % | ||

| Spam | 56 % | |||

| Niederlande | Viren | 3 % | ||

| Spam | 50 % | |||

| USA | Viren | 2 % | ||

| Spam | 77 % | |||

| Kanada | Viren | 1 % | ||

| Spam | 77 % | |||

| bezogen auf empfangene E-Mails im Jahr 2005[5] | ||||

Spam verursacht im System der weltweiten Kommunikation erheblichen Schaden. Dieser ist vor allem auf die zusätzliche Datenmenge und den Aufwand der damit verbundenen Bearbeitung zurückzuführen.

- Das Aussortieren und Lesen von Spam kostet Arbeitszeit.

- Spamfilter müssen beschafft und gewartet werden.

- Da Unternehmen und Internetdienstanbieter ihre Leitungen typischerweise nicht nach Zeit, sondern nach übertragener Datenmenge abrechnen, entstehen Kosten für jedes Byte Spam, das übertragen wird.

- Die Bearbeitung der Mails kann zu einem Ausfall oder zu einer Verlangsamung des erwünschten Mailverkehrs führen. Die Kompensation der Belastung erzeugt wiederum Kosten für neue leistungsfähigere Hardware.[6]

- Unverlangte E-Mails können Schadprogramme enthalten oder Betrugsversuche einleiten.

- Bei Fax-Spam können Kosten durch den Verbrauch von Papier und Tinte beziehungsweise Toner entstehen.

Durch Spam entsteht allein in den Vereinigten Staaten pro Jahr ein Schaden von 22 Milliarden US-Dollar.[7] Nach einer 2009 erstellten Studie verbrauchen 62 Billionen Spam-Mails jährlich zirka 33 Milliarden Kilowattstunden Energie sowie 100 Milliarden Stunden Arbeitszeit zum Sichten und Löschen der Spam-Mails.[8][9] Demnach macht Spam mittlerweile je nach Schätzung 89[10][11] bis 97 % des gesamten E-Mail-Volumens aus.[12]

Arten von Spam

E-Mail-Spam

Unverlangte Massen-E-Mail

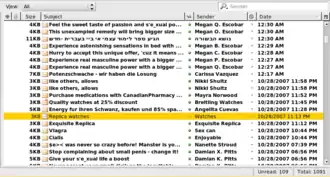

An erster Stelle ist wegen des großen Umfangs und des daraus resultierenden Bekanntheitsgrades die Unverlangte Massen-E-Mail (kurz UBE, von englisch „Unsolicited Bulk E-Mail“) zu nennen. Es handelt sich dabei um E-Mails, die an eine große Anzahl Empfänger verschickt werden. Häufig handelt es sich dabei um E-Mail-Marketing-Aktionen – missionierende oder volksverhetzende E-Mails und Kettenbriefe gehören aber ebenfalls in diese Kategorie.

Durch die Fülle der Varianten haben sich für einige besonders häufige Typen eigene Begriffe herausgebildet, wie Scam, Phishing, Joe-Job, Hoax und Aktienspam.

Unverlangte kommerzielle E-Mail

Die unverlangte kommerzielle E-Mail (kurz UCE, von englisch „Unsolicited Commercial E-Mail“) ist eine E-Mail mit kommerziellen Inhalten, die an Empfänger (auch wenige oder einzelne) verschickt werden. UCE ist in Deutschland unter bestimmten Umständen legal, siehe Rechtslage in Deutschland. Typische Beispiele für UCE sind dubiose oder besonders günstig erscheinende Angebote für Sex, Potenzmittel, Pornographie, Penisvergrößerung, illegale Online-Glücksspiel-Casinos, gefälschte Uhren, Lebensverlängerung, Software, Markenprodukte, Finanzdienstleistungen oder Medikamente usw.

Kollateraler Spam, Backscatter

Als kollateraler Spam oder Backscatter werden E-Mails bezeichnet, die als Antwort auf eine eingehende E-Mail erzeugt und einem unbeteiligten Dritten zugestellt werden. Auslöser von kollateralem Spam sind besonders häufig Malware- oder Spam-Mails, da hier in der Regel gefälschte Absender benutzt werden.

Kollateraler Spam entsteht im Wesentlichen auf zwei Wegen:

- Wenn E-Mails mit gefälschter Absender-Adresse (der Adresse des unbeteiligten Dritten) verschickt werden, das empfangende E-Mail-System diese E-Mail zunächst annimmt und daraufhin eine Unzustellbarkeitsnachricht, eine Abwesenheitsnachricht oder ähnliches an den vermeintlichen Absender schickt.

- Kollateraler Spam wird auch von Empfängern erzeugt, die in Verkennung der Lage den vermeintlichen Absender einer Spam-Mail oder eines Virus mit Beschwerde-E-Mails oder E-Mail-Bomben eindecken.

Siehe auch: Backscatter (E-Mail)

Usenet-Spam

Mitte der 1990er Jahre, als nur die wenigsten Menschen und Unternehmen eine E-Mail-Adresse hatten und schon allein daher massenhafter E-Mail-Versand noch nicht möglich war, fand das Wort Spam seinen Weg ins Usenet. Es sollte die Tätigkeit Einzelner bezeichnen, ihre immer gleichlautende Werbung in tausende von Newsgroups zu posten, ohne sich um die thematische Zweckentfremdung zu scheren oder sich für die nachfolgenden Diskussionen zu interessieren.

Der allererste Spam, der extrem viele Newsgroups verunreinigte, war 1994 eine Werbekampagne des Rechtsanwaltsbüros Canter & Siegel (USA), die dafür warb, bei der Teilnahme an der Verlosung von Green Cards behilflich zu sein.

Suchmaschinen-Spamming

Beim Suchmaschinen-Spamming wird versucht, über Einträge in eigenen oder fremden Webseiten die Bewertungs-Algorithmen von Suchmaschinen positiv zu beeinflussen.

Referrer-Spam

Referrer-Spam ist eine Sonderform des Suchmaschinen-Spamming. Hierbei werden Webseiten massenhaft aufgerufen, damit diese als Referrer in den Logdateien von Webservern der angegriffenen Webseiten auftauchen.

Spam over Internet Telephony (SPIT)

Als Spam over Internet Telephony, kurz SPIT, werden unerwünschte und automatisch eingespielte Anrufe per VoIP bezeichnet. Dabei wird (bei Verwendung des SIP-Protokolls mittels INVITE-Nachrichten) versucht, automatisiert Telefonverbindungen aufzubauen. Sofern der angerufene Teilnehmer antwortet, werden die Audiodaten (z. B. eine aufgezeichnete Werbenachricht) über das RTP-Protokoll eingespielt.[13]

Spam over Mobile Phone (SPOM)

Auch die Kommunikation per Mobiltelefon wird von Spam beeinträchtigt. Unerwünschte Kurzmitteilungen oder Anrufe werden als (Mobile) Phone Spam, teils auch als Spam over Mobile Phone (SPOM) bezeichnet. Durch verstärkten Einsatz von Mobile-Marketing zur Marktforschung und durch unerwünschte Kurzmitteilungen erreicht Mobile Phone Spam in Japan bereits bis zu 90 % des elektronischen Nachrichtenaufkommens. Eine Variante sind sogenannte Spam- oder Ping-Anrufe, die nur Sekundenbruchteile dauern und den Angerufenen zum teuren Rückruf eines Mehrwertdienstes verleiten sollen.

Sonstige

Weitere Formen von Spam sind Spam over Instant Messaging, kurz SPIM, das Protokolle wie z. B. IRC, ICQ oder den Windows-Nachrichtendienst benutzt oder Spam over Presence Protocol, kurz SPPP.[13]

Technische Voraussetzungen für E-Mail-Spam

Um unerwünschte E-Mail-Werbung zu versenden, wird lediglich ein E-Mail-Programm benötigt, das Spam-Mails mit den Empfängeradressen versieht, sowie ein SMTP-Relay-Server, der diese Mails dann an die Empfänger versendet. Da jede E-Mail viele Adressdaten enthalten kann, wird für die Übertragung an den Relay-Server nur eine vergleichsweise geringe Bandbreite benötigt, ein einfacher Internetzugang und ein durchschnittlicher Rechner reichen.

In der Vergangenheit wurden häufig offene Mail-Relays als Relay-Server verwendet, also schlecht konfigurierte Mailserver missbraucht. Dieses Vorgehen hat für den Spammer zwei wesentliche Vorteile: Der Absender wird verschleiert und die eigenen Ressourcen werden geschont. Dank Realtime Blackhole Lists hat die Zahl offener Mail-Relays inzwischen stark abgenommen. Einige Spammer weichen daher auf Bot-Netze aus, um ihren Spam zu versenden.

Gegenmaßnahmen

Autorisierung

Damit der Benutzer nicht von unerwünschten Personen belästigt wird, bieten die meisten Instant Messenger die Möglichkeit, nur Nachrichten von genehmigten Personen zuzustellen. Auch Chaträume können so eingestellt werden, dass nur Mitglieder sich unterhalten dürfen.

Rückverfolgbarkeit

Da das Versenden unerwünschter Werbung in den meisten Ländern wie auch in Deutschland illegal ist, kann der Versender verklagt werden, wenn er rückverfolgbar ist. So lässt sich über die IP-Adresse des Versenders im E-Mail Header die Identität des Versenders herausfinden, wenn der Internetprovider die zugeteilte IP-Adresse mit Zuordnung des Kunden speichert.

Maßnahmen gegen E-Mail-Spam

Generell können an jeder Instanz, die Spam erzeugt oder transportiert, Maßnahmen ergriffen werden, die das Spam-Aufkommen verringern. Derzeit wird Spam hauptsächlich durch Spam-Filter bekämpft. Neuere Verfahren schlagen vor, Spam durch Korrekturen im Simple Mail Transfer Protocol (SMTP) oder im Domain Name System (DNS) zu bekämpfen. Vereinzelt finden sich auch Vorschläge, Spammern das Sammeln der Empfängeradressen zu erschweren, was aber aufgrund des existierenden Adresshandels nur das Sammeln von Adressen im Internet verhindert, nicht aber die Nutzung von aus anderen Quellen (zum Beispiel Preisausschreiben oder Online-Bestellungen) stammenden Adressen. Eine wirksame Methode stellt auch das sogenannte Greylisting dar. Hierbei kann Spam um etwa 95 % reduziert werden, der Nachteil liegt aber darin, dass eingehende Nachrichten nur mit Verzögerung eintreffen.

Wegwerf-E-Mail-Adressen und Alias-Adressen

Ist zur Anmeldung bei einem Dienst die Angabe einer E-Mail-Adresse erforderlich, kann eine Wegwerf-E-Mail mit einem internen Zähler (zum Beispiel von Spamgourmet) und einer zeitlich beschränkten Gültigkeit oder auch eine Alias-Adresse verwendet werden, um die eigene Haupt-E-Mail-Adresse zu verbergen.

Verschleierung der E-Mail-Adresse

Da die meisten E-Mail-Adressen aus dem Internet von sogenannten Address-Harvestern automatisch aus den Newsgroups und Webseiten extrahiert werden, verspricht es einigen Erfolg, dort keine Adressen zu nennen oder die Adressen so zu verschleiern, dass sie von den Address-Harvestern nicht gefunden werden.

Dazu werden die Adressen so verändert, dass sie nur von Menschen, nicht aber von Maschinen verstanden werden. Beispielsweise wird statt Paul@example.org die Adresse PaulXYZ@example.org (entferne XYZ) angegeben. Einfache Robot-Programme erkennen die Manipulation nicht – die E-Mail-Adresse Paul@example.org bleibt UBE-frei.

Fälschungen im Domainteil einer E-Mail-Adresse (also hinter dem @-Zeichen) sind auch möglich. Um absichtlich, und für Postmaster leichter zu erkennen, eine ungültige Adresse zu verwenden, wurde die Top Level Domain (TLD) .invalid erfunden.

Häufig wird auch einfach eine Mitarbeiterliste geführt und oben auf der Seite ein Hinweis angebracht: die E-Mail-Adressen der jeweiligen Personen entsprechen dem Schema Vorname.Nachname@example.com.

Die häufig empfohlene Unicode-Kodierung der Zeichen in der Form a@b.c und auch das Ersetzen des @ durch (at), [at] oder ähnlichen stellt für Adresssammler kaum ein Hindernis dar, da beispielsweise der Kommandozeilen-fähige Browser Lynx die Adressen korrekt auslesen (lynx -dump <url> | grep @) bzw. nach verschiedenen Schreibweisen des @ suchen kann. Allerdings hilft es gegen viele einfach gestrickte Adress-Sammler.

Problematisch bei diesen Maßnahmen ist, dass viele Benutzer Mailprogramme verwenden, die ein einfaches Löschen von XYZ aus der Mailadresse nicht zulassen. Im Header von Usenet-Artikeln, das heißt in den Einstellungen des Newsreaders, verstößt diese Maßnahme gegen RFC 1036 und RFC 2822.

Zudem wird berechtigt die Ansicht vertreten, das Verfälschen von E-Mail-Adressen bekämpfe nicht die Ursachen von Spam, sondern treffe lediglich Anwender und unbeteiligte Dritte: Der antwortende Empfänger hat zusätzlichen Aufwand zum Ändern der Adresse, zudem können Dritte belästigt werden, wenn die manipulierte Adresse real existiert (aber einem Dritten gehört, nicht dem Absender).

Häufig wird auch eine Verschlüsselung mittels JavaScript vorgeschlagen. Um dies zu umgehen, muss der Harvester einen JavaScript-fähigen Browser integrieren. Dies schließt allerdings Nutzer von Browsern, die kein JavaScript unterstützen, oder mit deaktiviertem JavaScript aus. Hier ein Beispiel

<a href="javascript:location='mailto:'+'info'+ /* Kommentar */ '@ex' + 'ample.org'">E-Mail senden</a>

Eine mit modernen Browsern wesentlich einfachere Verschlüsselung zumindest in Webseiten kann über CSS erfolgen, zum Beispiel in der Form:

mailname<span style="display:none;">-Entfernen Sie diesen Text- </span>@<span style="display:inline;">example.com</span>

Die erzeugte Darstellung ist auch für Menschen ohne Browser mit CSS leicht lesbar, während Adresssammler bisher aus Effizienzgründen auf die Auswertung von CSS verzichten und daher nicht die korrekte Adresse herausfiltern.

Des Weiteren ist es möglich, die Mailadresse graphisch, zum Beispiel in Form eines Bildes zu speichern. Auch hier ist sie für die meisten Menschen lesbar, automatische Sammler dagegen lesen – bislang – noch keine Adressen aus Schrift in Bildern. Zu beachten ist dabei, dass Screenreader, wie sie zum Beispiel von Sehbehinderten verwendet werden, so dargestellte Adressen nicht lesen können (siehe dazu auch: Barrierefreies Internet).

Es gibt noch weitere Möglichkeiten, die teilweise größere Sicherheit oder Flexibilität als obige Lösungen bieten, sich jedoch aufgrund der technischen Voraussetzungen nur in Einzelfällen anwenden lassen. Beispiel: Hat man administrativen Zugriff auf den Mailserver und ist die Webseite dynamisch generierbar, kann man beim Aufruf der Website eine zufällige, nicht vorhersagbare E-Mail-Adresse generieren, zum Beispiel djfh7c36544563@example.com, und diese temporär im Mailserver als gültig eintragen. Nach einer vorgegebenen Zeit wird diese wieder automatisch aus dem Mailserver entfernt. Somit kann ein Besucher der Website über die barrierefrei angebotene E-Mail-Adresse Kontakt aufnehmen, eine spätere Zusendung von Spam wird jedoch scheitern, da die Adresse nicht mehr gültig ist.

Zugangskontrolle

Eine hohe Sicherheit bieten sogenannte Captchas, mittels derer Menschen von Maschinen unterschieden werden sollen. So wird vorgeschlagen, die E-Mail-Adresse in einem Bild anzugeben oder in einer Audio-Datei zu buchstabieren. Allerdings sind diese Lösungen weder besonders komfortabel noch barrierefrei.[14] Auch bei einer Angabe als Audio-Datei und Bild sind sie zum Beispiel für Taubblinde unverständlich, und selbst für Sehende sind diese Bilder aufgrund von Sehfehlern oder Farbwahrnehmungsstörungen nicht immer lesbar.

Google bot mit Mailhide einen per reCAPTCHA geschützten Dienst zum Schützen der Mailadresse an. Zu einer zu schützenden Mailadresse wurde HTML-Code generiert, den der Benutzer auf einer Webseite einbinden kann. Um die Mailadresse zu sehen, mussten Webseiten-Besucher zwei reCAPTCHA-Aufgaben lösen.[15] mailhide.io stellt heute eine vergleichbare Funktion zur Verfügung.[16]

Als Alternative zu Captchas bieten sich unter anderem Honeypots und Zeitmessungen an, um Spam zu bekämpfen und trotzdem barrierefreie Angebote zu betreiben.[17]

Im Usenet und auf Mailinglisten kann auch im From-Header eine nicht gelesene Müll-Adresse und im Reply-To die eigentliche Adresse eingetragen werden. Damit kommen Antworten an der korrekten Adresse an, die Täter scannen aber normalerweise nur die From-Adressen.

Auf Webseiten stellen Kontaktformulare (CGI oder PHP) eine Alternative zur Angabe der E-Mail-Adresse dar. Sie bieten dem Leser eine Möglichkeit zur Kontaktaufnahme mit dem Ansprechpartner, ohne dass eine E-Mail-Adresse angegeben und somit das Ernten der E-Mail-Adresse umgangen wird. Dies geschieht auf Kosten des Komforts, da der Sender nicht seine gewohnte Schreibumgebung verwenden kann (z. B. Tastaturkürzel, Textblöcke, Kopie an sich selbst oder andere Empfänger).

Nutzung von BCC

Um E-Mail-Adressen nicht unnötig zu verbreiten, kann es sinnvoll sein, E-Mails, die für eine geschlossene Gruppe von Empfängern bestimmt sind, an niemanden (Undisclosed recipients) oder an sich selbst zu adressieren und die eigentlichen Empfänger in das BCC-Feld zu setzen. Diese erhalten dann eine sogenannte Blindkopie (BCC, Blind Carbon Copy). Die Adressen im BCC-Feld werden den Empfängern nicht übermittelt.[18]

Allerdings hat diese Methode auch Nachteile. Einige Spamfilter bewerten Mails, die den Empfänger per BCC erreichen, negativ, das heißt, sie sehen den Versand via Blind Carbon Copy als ein mögliches Kriterium für Spam. Wer regelmäßig Mails an einen großen Empfängerkreis schickt, sollte daher die Einrichtung einer Mailingliste erwägen.

Maßnahmen für Betreiber von Mailservern

Kann der einzelne Benutzer nur verhindern, dass er selbst UBE erhält, bietet sich für Administratoren von Mailservern die Möglichkeit, die Verbreitung von UBE einzuschränken. Dies beginnt bei der richtigen Konfiguration des Mailservers, der es nur autorisierten Benutzern gestatten sollte, E-Mails zu verschicken.

Auf der Gegenseite kann der Mailserver den Empfang von E-Mails, die von sogenannten Open Relays stammen, über die jeder unautorisiert Mails einliefern kann, ablehnen. Mehrere Organisationen, zum Beispiel die Open Relay Database, bieten Listen solcher fehlkonfigurierter Mailserver an (RBL), die der Serveradministrator zur Überprüfung nutzen kann. Da sich offene Relais immer seltener finden, ist eine mittlerweile weitaus effektivere Möglichkeit, das Anliefern durch Einwahlzugänge nur nach Authentifizierung zu gestatten. Auch hierfür gibt es öffentliche Datenbanken (DialUp Lists (DUL)).

Eine breite Unterstützung von SMTP-Message-Submission[19] durch Mailserverbetreiber könnte mittelfristig helfen, die Verbreitung von Spam und Malware über Botnetze einzudämmen.[20] Wenn die Mailprogramme der Endanwender ihre Mail ausschließlich über den Message-Submission-Port 587 einliefern dürfen, können die Betreiber von Mailservern (ISPs) die Einlieferung von Spam erheblich erschweren: Von extern via SMTP (TCP Port 25) eingehender Mail-Datenverkehr kann stark gefiltert werden, insbesondere kann Mail von Dial-Up-Netzen (vorwiegend von trojanisierten PCs) abgewiesen werden. Gegen den Spamversand von trojanisierten PCs selbst wird diese Maßnahme nur kurzfristig helfen, da die Botnetze bei Bedarf auch über Message-Submission versendet werden können. SMTP-Message-Submission wird bereits von vielen Mailserverbetreibern unterstützt.

Sogenannte Teergruben können das Abliefern von UBE nicht verhindern, bieten aber eine Gegenmaßnahme gegen den Versandmechanismus der Täter, indem sie mit äußerst langsamen Reaktionen eine UBE-versendende Gegenstelle bei der Arbeit aufhalten. Die Kommunikation zwischen dem empfangenden System und dem UBE-Sendesystem wird quasi zähflüssig wie Teer, anstatt nur Sekundenbruchteile dauert der Versandvorgang mehrere Minuten und macht es damit unmöglich, in kurzer Zeit sehr viele Spam-Mails auszuliefern.

Bei automatischen White/Blacklist-Filtern antwortet das Mailsystem des Empfängers zunächst allen unbekannten Versendern und fordert diese auf, sich beim Mailsystem zu registrieren. Durch eine Aktion (z. B. eine Zahl aus einem generierten Bild abschreiben) bestätigt der Sender, dass er ein Mensch ist und ernsthaftes Interesse hat. Wenn er korrekt antwortet, bekommt der Empfänger die bis dahin aufgehobene Mail zugesandt. Der Versender wird daraufhin in die Whitelist aufgenommen. Handelt es sich um Spam, kann der Absender nachträglich aus der Weißen Liste auf die Schwarze Liste verschoben werden.

Es gibt noch weitere Registrierungsmöglichkeiten im W/B-Filter-Verfahren, zum Beispiel über einen URL mit ID (Beispiel: http://www.example.com/mail.php?ID=20032311-021). Systeme der Art, die die Reaktion des Sendenden erfordert, werden auch als Challenge-Response-System bezeichnet. Viele Anwender und (vor allem) Administratoren sehen sie jedoch als kein zweckdienliches System zur UBE-Vermeidung an, und zwar aus folgenden Gründen:

- Die Absenderadresse einer UBE wird im günstigsten Fall mit einer ungültigen Adresse, im Normalfall mit der Adresse eines Unbeteiligten versehen. Im Falle einer ungültigen Adresse führt der Versuch der Zustellung der Challenge-Mail zu einem Bounce, damit also zu einer Ressourcenverschwendung. Ist die Adresse gültig, so wird dieser vom Challenge-Response-System belästigt, womit der Benutzer des Systems technisch selbst zum Täter wird (kollateraler Spam).

- Versendet der Benutzer eines Challenge-Response-Systems selbst eine Mail an ein Challenge-Response-System (z. B. eine Mailingliste mit Confirmed Opt-in), kommt es zu dem Effekt, dass beide Systeme jeweils auf die Antwort des anderen Systems warten (die Mailliste auf die explizite Bestätigung, dass die E-Mail-Adresse in die Liste aufgenommen werden soll, das System des Benutzers, dass sich die Mailliste als regulärer Benutzer authentifiziert). Die Aufnahme eines solchen Benutzers erfolgt dann meist durch manuelles Bearbeiten des Maillistenbetreibers, was für diese einen entsprechenden Mehraufwand bei der Administration zur Folge hat.

- Ein Benutzer eines CR-Systems, der an einer Mailliste teilnimmt, verursacht im Allgemeinen eine Vielzahl von Challenge-Mails, da die Absenderadresse bei Mails an die Mailliste im Allgemeinen nicht verändert wird. Dies hat zur Folge, dass sich jeder Maillistenbeteiligte bei jedem einzelnen Benutzer eines solchen Systems authentifizieren muss, damit dieser die jeweilige Mail von der Mailliste erhalten kann. Da dies ab einer gewissen Anzahl von Benutzern von CR-Systemen innerhalb einer Mailliste die Akzeptanzschwelle vieler Benutzer überschreitet, führt dies meist dazu, dass sich die Benutzer solcher Systeme früher oder später aus den Diskussionen ausschließen.

Schwarze und graue Listen (RBL und Greylisting)

RBL-Server sind Server, auf denen die Adressen bekannter Spamversender in Echtzeit gesammelt werden. Der Server für eingehende Mail kann diese Server anfragen, bevor er eine Mail annimmt. Wenn sich der Absender in einem IP-Bereich befindet, aus dem häufig Spam versendet wird, wird die Annahme verweigert. Dies geschieht oft unabhängig davon, ob von der speziellen Absenderadresse tatsächlich Spam versendet oder versandt wurde. Ein bekannter, frei zugänglicher RBL-Server ist www.spamhaus.org.

Graue Listen nutzen die Tatsache aus, dass Spamschleudern häufig das Mailprotokoll nicht korrekt einhalten. Wenn eine Mail eingeht, wird die Annahme zunächst mit einer vorgetäuschten Fehlermeldung verweigert und die Absenderadresse kommt vorübergehend auf eine graue Liste. Wenn der Absender nach einer bestimmten Zeit die Sendung wiederholt, gilt er als konform und wird von der grauen Liste entfernt; anderenfalls wird er ignoriert. Auf Wunsch kann ein einmal als konform erkannter Absender in eine weiße Liste eingetragen werden und wird in Zukunft direkt akzeptiert. Es kann allerdings auch passieren, dass seriöse Absender bei diesem Verfahren durchfallen, wenn deren Mailserver falsch konfiguriert sind.

Spamfilter

Inzwischen gibt es eine Vielzahl verschiedener Spamfilter-Techniken zur automatischen Erkennung und Entfernung von Spam im Postfach. Einige E-Mail-Programme wie z. B. der Mozilla Thunderbird oder Microsoft Outlook haben integrierte Spamfilter, die Werbemails von vornherein aussortieren.

Allerdings leiden die Filter unter ihren Fehlerraten: So werden häufig Spam-Mails nicht zuverlässig erkannt und gelangen trotzdem in den Posteingang, man spricht von false negatives. Auch der umgekehrte Fehler ist möglich: Erwünschte Mails können durch zu strenge Filter als Spam eingestuft werden (sogenannte false positives) und erreichen so den Empfänger unter Umständen nicht oder nur verzögert.

Lediglich gut konfigurierte Spamfilter, die individuell auf den Benutzer oder eine Benutzergruppe zugeschnitten sind, haben hohe Erfolgsquoten. In solchen Fällen lassen sich false positives fast vollständig ausschließen und false negatives auf 10 % bis unter 1 % drücken. Allerdings ist der Einmalaufwand dafür hoch und erfordert eine gewisse Erfahrung. Zudem muss der Filter ständig durch immer neue und verbesserte Methoden an die immer neuen Methoden der Spammer angepasst werden.

Filter haben das Manko, dass durch die besprochenen Fehlerraten (die immer vorhanden sind) der Benutzer die E-Mails, die herausgefiltert wurden, im Zweifelsfall noch einmal kontrollieren muss und sich damit der eigentliche Zweck des Filters darauf beschränkt, eine Vorauswahl für den Benutzer darzustellen. Umgekehrt muss dem Empfänger klar sein, dass auch die manuelle Filterung von E-Mails ein erhebliches Potenzial für false positives aufweist. Es kann – speziell bei hohem E-Mail-Aufkommen – effizienter sein, sich auf einen guten Spamfilter zu verlassen, als von Hand zu filtern.

Rechtlich ist das Filtern unter bestimmten Umständen kritisch: Filtert der Provider oder Arbeitgeber ohne Einwilligung des Empfängers, ist dies nach verbreiteter Rechtsprechung ein Straftatbestand (siehe dazu unten die rechtswissenschaftliche Literatur). Dieses Problem lässt sich in gewissen Grenzen umgehen, indem als Spam erkannte E-Mails bereits beim Empfang abgewiesen werden. Die E-Mail gilt dann nach überwiegender Auffassung als nicht zugestellt, der Absender bekommt eine Unzustellbarkeitsnachricht und kann somit das Problem beheben, umgehen oder den Empfänger auf andere Weise kontaktieren.

Beschwerden/Rechtsweg

Wenn die direkte Beschwerde beim Spammer nichts bewirkt, so kann man sich beim Provider des Spammers beschweren. Sollte auch danach die gewünschte Wirkung ausbleiben, bleibt nur der Rechtsweg: Durch die entstehenden Verfahrenskosten und zu zahlenden Ordnungsgelder kann der Versand von Spam möglicherweise langfristig teuer werden. Allerdings verursacht dieser Weg bei manueller Bekämpfung sehr viel Arbeit.

Weniger Arbeit hat man, wenn man die Beschwerden so gut es geht automatisiert, um möglichst viele pro Tag zu bearbeiten. Kritiker (halb-)automatisierter Spam-Reports weisen allerdings zu Recht darauf hin, dass automatisierte oder über entsprechende Dienstleister/Software erzeugte Beschwerden nicht nur oft fehlerhaft sind und daher nicht selten Unbeteiligte treffen, sondern von den Beschwerde-Bearbeitern vieler Provider auch pauschal gelöscht werden. Der Provider kann solche Meldungen auch als Spam einstufen, wenn ihn zu viele von einem Absender erreichen.

Die sinnvollere Alternative kann daher eine von Hand geschriebene Beschwerde sein, die sich auf mehrere zeitnah empfangene Spamsendungen aus gleicher Quelle bezieht.

Zu analysieren ist der Header der E-Mail, der von vielen Mail-Clients nicht automatisch angezeigt wird. Darin ist alles leicht zu fälschen außer den IP-Adressen der MTAs (Mailserver), die die E-Mail transportiert haben. Diese stehen in Headerzeilen, die mit dem Schlüsselwort Received anfangen. Zu welchem Provider die IP-Adresse gehört, kann man mit dem Unix-Befehl whois und dem Whois-Server der zuständigen Registry ermitteln.

Das Format, mit dem die einzelnen Whois-Server antworten, ist nicht einheitlich. Da jeder selber eigene Server aufsetzen kann, können Provider und Täter identisch sein.

Die meisten Provider haben eine eigene Beschwerde-Adresse, die jedoch nicht immer im Whois-Server eingetragen ist. Um zu ermitteln, welches die richtige Beschwerde-Adresse zu einer bestimmten Domain ist, kann man Abuse.net[21] nutzen und dort beim Provider nachsehen.

Möglichkeiten zur Automatisierung dieses Ermittlungs- und Beschwerdeprozesses bieten Dienstleister wie beispielsweise SpamCop.[22]

Internet-Beschwerdestelle

Seit dem 1. Januar 2007 nimmt die Internet-Beschwerdestelle des Bündnispartners eco-Verband Spam-Beschwerden an, und für Rechtsberatungen zum Thema Spam stehen seitdem die Verbraucherzentralen zur Verfügung.

Bis zum 31. Dezember 2006 hatte sich der Verbraucherzentrale Bundesverband e. V. (im Folgenden VZBV abgekürzt) in einem Versuchsprojekt um die Verfolgung und Ahndung unerwünschter E-Mails gekümmert.[23] Am 1. Juli 2005 hatte das vom Bundesministerium für Verbraucherschutz, Ernährung und Landwirtschaft (BMVEL) zusammen mit dem Verbraucherzentrale Bundesverband e. V. ein mittlerweile wieder eingestelltes Projekt einer Beschwerdestelle zur Bekämpfung von Spam gestartet. Unter beschwerdestelle@spam.vzbv.de konnten Verbraucher dem VZBV per Mail unerwünscht eingetroffenen Spam übermitteln. Der VZBV überprüfte diese Fälle und ging in geeigneten Fällen juristisch gegen Spam-Versender und deren Auftraggeber vor. Der VZBV arbeitete hierzu mit anderen Verbraucherzentralen auf der ganzen Welt zusammen. Er hatte sich zum Ziel gesetzt, Spam mit allen juristischen Mitteln unprofitabel zu machen. Der Service war kostenlos und war nur für Privatpersonen gedacht.[24] Eine Registrierung war nicht nötig.

Die Sache zeigte Wirkung. Besonders Spammer aus Deutschland und dem Rechtsgebiet der EU konnten sich nicht mehr in der scheinbaren Anonymität des WWW verstecken. Doch auch international wurde der VZBV dank mehreren Kooperationen tätig. Der Vorteil gegenüber Spam-Filtern lag hierbei darin, dass die Versender von Spam belangt werden, Spammen illegalisiert wird und somit langfristig das Versenden von Spam zurückging. Der Nachteil war der, dass die Spam-Mails vorerst weiter im Postfach landeten und das Weiterleiten inklusive des erweiterten Headers zeitaufwendig war.

eBay/PayPal

Auch eBay oder PayPal verfolgen – natürlich primär im eigenen Interesse – Spam-Versender. Diese werden auf Unterlassung verklagt, mit dem Ziel, dass es keine Spam-Mails über die Firma mehr gibt. eBay und PayPal gehen jedem Hinweis nach und verfolgen die Versender von Spam-Mails weltweit. Dazu muss man nur Spam-Mails, die sich für eBay bzw. PayPal ausgeben bzw. darauf berufen, mit dem erweiterten Header an folgende Adresse weiterleiten: spoof@ebay.de oder spoof@paypal.de. Man erhält dann eine Antwort, ob die Mail echt war oder nicht, sowie allgemeine Informationen zum Thema.[25]

Mimikry

Neben technischen Möglichkeiten gibt es noch weitere Methoden, den Täter an der Ausführung seiner Geschäfte zu hindern. So können Empfänger von UCE z. B. zum Schein mit falschen persönlichen Daten auf die angebotenen Geschäfte eingehen. Dies bewirkt beim Händler, dem der Täter zuarbeitet, eine Flut von Fehlern bei Bestellungen von Kunden, die vom Täter angeworben wurden. Das führt möglicherweise sogar zur Beendigung des Geschäftsverhältnisses. Dieses Vorgehen lässt sich automatisieren (beispielsweise mit Proxys), ist rechtlich aber höchst fraglich. Absendern von Phishing-E-Mails kann man auch die Arbeit erschweren, indem man falsche Bankkontodaten eingibt.

Absender von Nigeria-Connection-Mails (Vorschussbetrüger) kann man einfach durch Antworten und das Führen zielloser Diskussionen beschäftigen, das sogenannte Scambaiting. Dies bindet beim Täter Zeit, ist aber unter Umständen gefährlich, da man Kriminelle stört, die in der Regel über Verbindungen nach Europa und Nordamerika verfügen. Scambaiting sollte nur von erfahrenen Personen oder unter ihrer Anleitung durchgeführt werden, um die Übermittlung von Daten, die zur Identifizierung führen können, zu vermeiden. Hierzu zählen insbesondere persönliche Daten wie Name, Adresse und Bankverbindung, aber auch eigene Bilder, Nicknames in Foren und Chats, IP- oder E-Mail-Adressen und Telefonnummern.

SpamMatters

Australien hat eine sehr komfortable und effektive Methode zur Bekämpfung entwickelt. Den Australiern wird das kostenlose Programm SpamMatters[26] zur Verfügung gestellt, welches die vom Benutzer als Spam gekennzeichneten E-Mails an die australische Telekommunikationsbehörde ACMA[27] übermittelt. Diese identifiziert den Spammer und informiert die zuständigen Strafverfolgungsbehörden.

Maßnahmen gegen Usenet-Spam

- Das unmittelbarste und wirksamste Instrument ist das Canceln. Damit veranlasst man alle entsprechend konfigurierten Newsserver, den Spam zu löschen. Diese Maßnahme greift umso erfolgreicher, je schneller sie auf Spam reagiert, weil sie nur denjenigen zugutekommt, die den Spam noch nicht mit dem Newsreader vom Newsserver heruntergeladen haben. Das Canceln von Spam erfordert die sorgfältige Einhaltung vielfältiger Regeln, man kann dabei sehr viel falsch machen.

- Beschwerden an die Newsprovider der Spammer können bewirken, dass diesen die Nutzungsmöglichkeit des jeweiligen Newsservers entzogen wird.

- Sehr selten werden Newsprovider, die auf Beschwerden nicht reagieren, mit einem Usenet Death Penalty (UDP) belegt, welches in zwei Formen geschehen kann:

- Passives UDP: Die Administratoren der wichtigsten Newsserver einigen sich darauf, dass alle Usenet-Artikel, die über die Newsserver des schwarzen Schafes gelaufen sind, nicht weitergeleitet werden und damit verschwinden.

- Aktives UDP: Die Spam-Canceller verständigen sich darauf, alle Artikel, die von den Newsservern des schwarzen Schafes aus ins Usenet gelangt sind, zu canceln, so als seien sie Spam.

- Newsgroups, die sex in ihrem Namen tragen, lassen sich umbenennen. Dies ist sehr erfolgreich mit der ehemaligen Newsgroup de.talk.sex geschehen, die heute de.talk.liebesakt heißt und damit kaum noch Spam anlockt.

- NoCeM als Alternative zum Canceln: Während das Canceln erfordert, jedem einzelnen Spam-Artikel eine eigene Cancel-Message hinterherzuschicken, kommt dieses Verfahren mit Steuernachrichten aus, die gleich ganze Listen von Spam-Artikeln enthalten. Diese NoCeM-Steuernachrichten werden allerdings nur von speziellen Clients verstanden, die nicht besonders weit verbreitet sind, und sind im Gegensatz zu Cancel-Messages nicht imstande zu vereiteln, dass als Folge von Spam Diskussionen über den Spam, die zum Thema der jeweiligen Newsgroup gar nicht passen, die Newsgroup unleserlich machen.

- Moderierte Newsgroups: Die Beiträge gelangen nicht unkontrolliert ins Usenet, sondern werden von einem Moderator abgefertigt, der Spam abfangen kann. Es gelingt nicht immer, einen Freiwilligen für dieses Amt zu finden. Die ehemals sehr erfolgreiche Stellenanzeigen-Newsgroup misc.jobs.offered musste aus diesem Grund abgeschafft werden.

- Serverseitige Maßnahmen: Newsserver-Software lässt sich mit Add-ons ergänzen, die Spam erkennen und zurückweisen. Dazu gehört z. B. die Software Cleanfeed.

- Clientseitige Maßnahmen: Die meisten Newsreader verfügen über ein sog. Killfile, das steuert, was man zu sehen bekommt. Der Bayessche Filter sortiert erwünschte und unerwünschte E-Mails, nach einem Training durch den Benutzer des E-Mail-Clients.

- Wegwerf-E-Mail-Adressen: Bei der Verwendung von Wegwerf-E-Mail-Adressen gibt der Benutzer anstelle seiner eigenen Adresse eine temporäre, gültige E-Mail-Adresse an. Der Benutzer hält seine eigentliche Adresse somit anonym und verhindert, dass sein E-Mail-Konto mit Spam zugedeckt wird.

Rechtslage

Rechtslage in Deutschland

Eine Haftungsfrage für den Versand von E-Mail-Würmern und Trojanern, die den größten Anteil an der UBE nach UCE ausmachen dürften, ist in Deutschland noch umstritten. Unter sehr eingeschränkten Bedingungen sehen einige Autoren zumindest Unternehmen als haftbar an, für Privatpersonen verneint die Literatur überwiegend eine Haftungsverpflichtung. Ein Unterlassungsanspruch gegen versehentliche Wurmversender wurde bislang noch nicht durchgesetzt. Strafrechtlich ist das Erstellen und Verbreiten von Würmern, Viren und Trojanern als Computersabotage relevant. Im Jahr 2005 wurde in Deutschland deswegen ein Schüler als Autor von Netsky und Sasser zu einem Jahr und neun Monaten Haft auf Bewährung verurteilt.[28]

Aus unerwünschter E-Mail-Werbung kann sowohl ein wettbewerbsrechtlicher als auch ein privatrechtlicher Unterlassungsanspruch des Empfängers an den Versender erwachsen. Es ist dabei unerheblich, ob und wie häufig der Spammer schon spammte: Ein Unterlassungsanspruch entsteht ab der ersten E-Mail.

Wettbewerbsrecht

Nach ständiger Rechtsprechung der Instanzgerichte und mittlerweile auch des BGH (BGH, Urteil vom 11. März 2004, AZ: I ZR 81/01) zum alten Gesetz gegen den unlauteren Wettbewerb (UWG) ist eine Zusendung von unerwünschten Werbe-E-Mails nach den gleichen Grundsätzen sitten- und damit wettbewerbswidrig, die schon auf die Werbung per Telex, Telefax und Telefon angenommen wurden.

Demzufolge ist es dem Empfänger nicht zuzumuten, Werbung zu tolerieren, in deren Empfang er nicht eingewilligt hat, wenn dadurch auf Seiten des Empfängers Kosten und/oder eine sonstige Störung entstehen.

Das neue UWG (seit 2004) regelt unmissverständlich die Ansprüche, die an E-Mail-Werbung gestellt werden, damit sie wettbewerbsrechtlich einwandfrei ist. Dazu gehört insbesondere, dass der Empfänger in die Zusendung von Werbung per E-Mail vorher eingewilligt hat. Unterlassungsansprüche aus dem UWG stehen allerdings nur Wettbewerbern des Spammers zu, auch wenn der Begriff Wettbewerber weit ausgelegt wird. Dafür wirkt ein wettbewerbsrechtlicher Unterlassungsanspruch auf den gesamten geschäftlichen Verkehr. Der Spammer darf also auch keinem Dritten mehr unerwünschte Werbung zusenden. Würde er dabei erwischt, droht ihm die Zahlung eines Ordnungsgeldes an die Staatskasse oder sogar Ordnungshaft. Tatsächlich wurden schon Ordnungsgelder gegen Spammer verhängt, wenn sie gegen eine gerichtliche Unterlassungsverfügung verstoßen haben.

Haftungsrecht

Weniger umfassend, dafür individuell schützend und ohne Wettbewerber-Position lässt sich auch aus dem allgemeinen Haftungsrecht ein Unterlassungsanspruch gegenüber dem Spammer herleiten. Er konstruiert sich, wie jeder Unterlassungsanspruch in diesem Bereich, aus den §§ 1004 analog und 823 Abs. 1 BGB.

Für Privatanwender wird dann auf das allgemeine Persönlichkeitsrecht, das sich aus dem Grundgesetz herleitet, rekurriert, der geschäftliche Anwender sieht einen ebenfalls grundrechtlich geschützten Eingriff in das Recht am eingerichteten und ausgeübten Gewerbebetrieb. Beides sind sonstige Rechte im Sinne des § 823 Abs. 1 BGB.

Strafrecht

Vermehrt wird in letzter Zeit auch diskutiert, den Absender von unerwünschter Werbe-E-Mail strafrechtlich zu verfolgen. Einen Ansatz lieferte dazu die Dissertation Zur strafrechtlichen Bewältigung des Spamming von Thomas Frank. Eine Zusammenfassung davon war in Computer und Recht 2/2004, S. 123ff. abgedruckt. Allerdings ist die Rechtsprechung dazu noch uneinheitlich, insbesondere sehen die Staatsanwaltschaften derzeit noch keinen Handlungsbedarf, da es die Gesetzeslage der Staatsanwaltschaft nicht erlaubt, strafrechtlich ohne Gesetz gegen Spam vorzugehen.

Das seit 1. März 2007 in Kraft getretene Telemediengesetz verbietet in § 6 Abs. 2 das Verschleiern oder Verheimlichen des Absenders und des kommerziellen Charakters der Nachricht. Der Verstoß gegen das Verbot wird als Ordnungswidrigkeit mit einem Bußgeld geahndet.

Anti-Spam-Gesetz

Der Deutsche Bundestag hatte am 17. Februar 2005 in erster Lesung den Entwurf eines Anti-Spam-Gesetzes beraten. Das Anti-Spam-Gesetz soll das Teledienstegesetz um folgende Regelung erweitern:

- „Werden kommerzielle Kommunikationen per elektronischer Post (E-Mail) versandt, darf in der Kopf- und Betreffzeile weder der Absender noch der kommerzielle Charakter der Nachricht verschleiert oder verheimlicht werden. Ein Verschleiern oder Verheimlichen liegt insbesondere dann vor, wenn die Kopf- oder Betreffzeile absichtlich so gestaltet ist, dass der Empfänger vor Einsichtnahme in den Inhalt der Kommunikation keine oder irreführende Informationen über die tatsächliche Identität des Absenders oder den kommerziellen Charakter der Nachricht erhält.“

Ein Verstoß gegen diese Regelung soll als Ordnungswidrigkeit mit einer Geldbuße bis zu 50.000 Euro geahndet werden. Die Regelung würde allerdings nur die Irreführung über Absender und Inhalt der Mail verbieten, nicht aber das unverlangte Zusenden von Werbe-E-Mails selbst.

Das Gesetz wurde in der 15. Legislaturperiode des Deutschen Bundestages nicht mehr verabschiedet und konnte in der 16. Legislaturperiode als eigenständiges Gesetz nicht in Kraft treten. Stattdessen wurde eine ähnliche Regelung im neuen Telemediengesetz als § 6 Abs. 2 eingeführt, vgl. den vorangehenden Abschnitt Strafrecht.

Das Gesetz gegen den unlauteren Wettbewerb schützt Verbraucher seit 2004 aber auch unabhängig umfassend vor Belästigung durch unerwünschte Werbung.[29] und wird in Ratgebern zum rechtskonformen E-Mail-Versand als Bezug genannt.

Rechtslage in Österreich

In Österreich war von 1999 bis 2003 für das Versenden von Massen- oder Werbe-E-Mail nach § 101 Telekommunikationsgesetz (TKG[30]) 1997 die vorherige Zustimmung des Empfängers erforderlich (Opt-in), UCE und UBE somit verboten. Die Nachfolgeregelung, § 107 TKG 2003, erlaubte UCE an Unternehmen oder Behörden, mit Einschränkungen auch bei bestehenden Privatkundenbeziehungen, wenn diese weitere Nachrichten ablehnen können (Opt-out). Massen- oder Werbe-E-Mail an Privatpersonen bedarf weiterhin der vorherigen Zustimmung des Empfängers (Opt-in). Seit März 2006 ist der Versand von UCE und UBE (ohne vorherige Zustimmung des Empfängers) wieder generell verboten. Auch eine Mail oder ein Anruf um eine solche Zustimmung einzuholen erfüllt den Tatbestand nach § 107 TKG.

Rechtsfolgen bei Verstößen

Durch das unerbetene Tätigen eines Anrufs, das unerbetene Schicken eines Telefax oder die Zusendung unerbetener elektronischer Post begeht der Absender eine Verwaltungsübertretung und ist mit einer Geldstrafe in der Höhe von bis zu € 37.000,- zu bestrafen. Für die Anzeige einer Übertretung des § 107 TKG sind die regionalen Fernmeldebüros zuständig. Darüber hinaus können Verletzungen der Impressums- und Offenlegungspflichten sowie Verstöße gegen das Kennzeichnungsgebot von (Direkt-)Werbung mit bis zu 2.180 Euro bzw. 3.000 Euro geahndet werden.

Die Rechtsprechung legt belästigende Werbung als Verstoß gegen das Bundesgesetz gegen unlauteren Wettbewerb (UWG) aus. Aufgrund unerbetener Kommunikation kann daher auf Unterlassung und Schadenersatz geklagt werden.

Voraussetzungen für elektronische Post ohne vorherige Zustimmung

Eine vorherige Zustimmung für elektronische Post ist ausnahmsweise nicht notwendig, wenn die folgenden fünf Voraussetzungen vorliegen:

- der Absender hat die Kontaktinformation für die Nachricht im Zusammenhang mit dem Verkauf oder einer Dienstleistung an seine Kunden erhalten und

- die Nachricht erfolgt zur Direktwerbung für eigene ähnliche Produkte oder Dienstleistungen und

- der Kunde hat die Möglichkeit erhalten, den Empfang solcher Nachrichten bei der Erhebung und

- bei jeder Übertragung kostenfrei und problemlos abzulehnen und

- der Kunde hat die Zusendung nicht im Vorhinein abgelehnt. Insbesondere darf nicht an Empfänger, die in die Robinsonliste eingetragen sind, gesendet werden. Diese Liste wird bei der Regulierungsbehörde für Telekommunikation und Rundfunk geführt und ist vom Absender immer zu beachten, wenn keine Zustimmung vorliegt.

Diese Ausnahme gilt nur für elektronische Post, nicht aber für Telefonate und Faxe. Für diese gilt uneingeschränkt das Zustimmungsgebot.

Massensendungen

Laut Gesetz gilt elektronische Post mit mehr als 50 Empfängern als Massensendung, auch wenn sie keine Werbung zum Inhalt hat. Nicht jede Massenmail ist rechtswidrig. Für Interessenvertretungen gibt es gesetzliche Sonderbestimmungen. Auch die massenhafte Versendung an einen einzigen Empfänger gilt als Massensendung (z. B. Massen-Mails an mehrere Dienststellen eines Empfängers).

Zustimmung

Die Zustimmung kann ausdrücklich vom zukünftigen Empfänger erteilt werden, indem er eine Erklärung unterschreibt.

Kennzeichnung

Jede (Direkt-)Werbung in elektronischer Kommunikation muss als solche gekennzeichnet werden. Die Kennzeichnung kann zum Beispiel in der Betreffzeile einer E-Mail vorgenommen werden. Die Worte können frei gewählt werden, jedoch sollte für den Empfänger ersichtlich sein, dass es sich um Direktwerbung handelt.

Impressum

Nach dem Unternehmensgesetzbuch (§ 14 UGB) und der Gewerbeordnung (§ 63 GewO) müssen alle E-Mails ein Impressum enthalten. Für Aussendungen, die mindestens vier Mal im Kalenderjahr in vergleichbarer Gestaltung elektronisch verbreitet werden (z. B. E-Mail-Newsletter), ist nach dem Mediengesetz direkt im Newsletter ein Impressum anzugeben. Darüber hinaus ist eine Offenlegung im Newsletter selbst oder per Link auf eine Website anzuführen.

Rechtslage in anderen Ländern

Im übrigen Europa ist die Rechtslage durch die Richtlinie des Europäischen Parlaments und des Rates über die Verarbeitung personenbezogener Daten und den Schutz der Privatsphäre in der elektronischen Kommunikation (2002/58/EG) vom 12. Juli 2002, die bis Ende 2003 von den EU-Mitgliedstaaten in nationales Recht umzusetzen war, im Ergebnis vergleichbar:

Die Zusendung von E-Mail-Werbung ist nur dann erlaubt, wenn der Empfänger vorher eingewilligt hat. Die konkrete Umsetzung in das jeweilige nationale Recht ist in den jeweiligen Ländern unterschiedlich. Eine Übersicht dazu liefert die Dissertation von Björn Bahlmann, Möglichkeiten und Grenzen der rechtlichen Kontrolle unverlangt zugesandter E-Mail-Werbung. Internationale Regelungen und alternative Lösungsmöglichkeiten, die nur direkt beim Verlag erhältlich ist.

In der Schweiz ist der Versand von Spam seit dem 1. April 2007 verboten. Das Fernmeldegesetz verbietet unter Androhung von Geld- oder Freiheitsstrafe, über E-Mail, SMS oder andere Telekommunikationskanäle unaufgefordert Massenwerbung zu versenden oder solche in Auftrag zu geben. Zudem sind die Provider und Telefongesellschaften verpflichtet, so weit bekannt, Namen und Adressen der Absender bekannt zu geben, damit die Opfer Klage einreichen können.[31]

In den USA wurde durch den CAN-SPAM-Act Spam im Prinzip verboten. Mittlerweile wurden die ersten Spammer bereits verhaftet, 2004 wurde in den USA ein Spammer zu einer Freiheitsstrafe von neun Jahren verurteilt, jedoch nicht wegen des Versendes von Spam, sondern anderer Delikte wie Computerbetrug oder Identitätsdiebstahl.

Australien war Vorreiter in Sachen Anti-Spam-Gesetze und bestrafte Spamming als erstes Land hart. Allerdings hielt sich die Regierung ein Schlupfloch offen: Parteienwerbung ist, anders als in Deutschland (siehe E-Card), dort erlaubt.

Bekannte Spammer

- Gary Thuerk verschickte an 400 ans ARPANET angeschlossene Benutzer am 3. Mai 1978 den ersten Spam.[32][33]

- Vardan Vardanovich Kushnir – gestorben am 24. Juli 2005. Der notorischste Spammer Russlands wurde erschlagen in seiner Wohnung aufgefunden.

- James McCalla: wurde am 6. Januar 2006 zu einer Schadensersatzzahlung von 11,2 Milliarden US-Dollar an einen lokalen Internet Service Provider verurteilt[34][35] – die bisher höchste Geldstrafe für einen Spammer.

- Daniel Lin: der 30-jährige US-Spammer wurde am 6. September 2006 in den Vereinigten Staaten zu drei Jahren Haft und einer Geldstrafe von 10.000 US-Dollar (rund 7.700 Euro im Jahr 2006) verurteilt. Damit ging eines der ersten Verfahren nach dem im Jahr 2003 eingeführten US-Anti-Spam-Gesetz (Can-Spam Act) zu Ende.

- Robert Soloway, einer der weltweit aktivsten Spammer, von den Strafverfolgungsbehörden „Spam King“ genannt, wurde am 30. Mai 2007 wegen Bundesverbrechen in den USA verhaftet,[36] im Juli 2008 zu 47 Monaten Gefängnis und einer Zahlung von über 700.000 US-Dollar verurteilt. Seit März 2011 ist er unter Bewährungsauflagen auf freiem Fuß.

- Christopher Smith: gegen den zum Zeitpunkt der Verurteilung 27-jährigen wurde im August 2007 eine Gefängnisstrafe von 30 Jahren verhängt, allerdings nicht wegen Verstoßes gegen den CAN-SPAM Act, sondern wegen neun anderer Delikte.[37]

- Sanford Wallace: wurde gemeinsam mit Walter Rines von einem US-Bundesgericht zu einer Schadensersatzzahlung von 230 Millionen US-Dollar an den Internet-Foren-Betreiber Myspace verurteilt.[38]

- Oleg Nikolaenko: wurde im November 2010 durch das FBI verhaftet, von den Strafverfolgungsbehörden auch „King of Spam“ genannt. Er war für ein geschätztes Drittel des gesamten weltweiten Spam-Aufkommens verantwortlich.[39]

Aktuelles und Ausblick

Im Kampf um/gegen UBE wird von beiden Seiten ein immer größer werdender Aufwand getrieben. Das UBE-Aufkommen stieg in den letzten Jahren exponentiell an. Im Jahr 2003 überstieg das UBE-Aufkommen erstmals die Menge der regulären Mails, so eine Meldung von www.spamhaus.org Ende des Jahres.

Im November 2008 wurde der kalifornische Webhosting-Provider McColo vom Netz getrennt, dessen Hosting-Angebote von Kriminellen zum Steuern von Bot-Netzen missbraucht worden waren. Daraufhin sank das weltweite Spam-Aufkommen auf ein Drittel bis ein Viertel.[40]

Verstärkter Aufwand für Gegenmaßnahmen – auf beiden Seiten

Im Folgenden werden die bekanntesten Maßnahmen gegen UBE und die daraus erfolgten Reaktionen der Spammer gegen neue Filter- und andere Techniken zu dessen Vermeidung beschrieben. Dies zeigt deutlich den erhöhten Aufwand auf beiden Seiten.

Die Überprüfung der Gültigkeit von Absenderadressen führte zur Verwendung gültiger Adressen. Dies hatte den Effekt, dass Unschuldige mit Tausenden bis zu Millionen von Bounces überschüttet wurden.

Die Einführung von Filtern, die Mails auf bestimmte Begriffe überprüften, führte zu Mails, die absichtliche Schreibfehler enthielten (beispielsweise V1a9ra statt Viagra) oder durch ungültiges HTML (das von HTML-darstellenden Mailreadern ignoriert wird) den wahren Inhalt verschleierten.

Den immer besser werdenden Textfiltern gegen Spam wird dadurch entkommen, dass Werbe-Spam in Form von GIF-Bildern verschickt wird und so nicht einfach gefiltert werden kann. Zusätzlich werden diese Bilder durch einfache Algorithmen leicht von Exemplar zu Exemplar modifiziert, ohne ihre Lesbarkeit einzuschränken. Dadurch sind sie noch schwerer per Filter aufzuspüren. Statt Bildern kommen auch PDF-Anhänge vor.

Das Sperren bekannter offener Relays und bekannter UBE-versendender Server führte zur Verbreitung von Trojanischen Pferden, die die Rechner von regulären Benutzern als UBE-Versender umfunktionierten.

Das Einführen von zentralen Listen, die Informationen über offene Relays und Anderes verbreiteten und immer öfter von Mailbetreibern genutzt werden, führte zu DoS-Angriffen gegenüber den Betreibern der jeweiligen Liste und deren ISPs.

Es wird vermutet, dass das 2003 vermehrte Aufkommen von Würmern auf die Verbreitung und Durchsetzung von statistischen Analysetools (z. B. Bayes-Filtern) zurückzuführen ist.

Einige Provider gehen dazu über, den Port 25 zu überwachen oder ganz zu sperren, um eventuell vorhandenen Viren die Möglichkeit zu nehmen, auf diesem Port E-Mails zu verschicken.

Neue Lösungsansätze: Ablösung von SMTP durch neue Mail-Übertragungsmethoden

Die Verwendung neuer Übertragungsmethoden von Mail, die eine Authentifizierung der beteiligten Mailserver erlauben, sollen das bisherige System (SMTP) ablösen.

Erstellt wird ein neuer Standard von Seiten der IETF, gleichzeitig arbeiten große Mailanbieter an eigenen Lösungen. Das Sender Policy Framework (SPF) ist ein Konzept, das das Fälschen von E-Mail-Absenderadressen erschwert und auf einem zusätzlichen DNS-TXT-Eintrag basiert. Es werden bereits Patches für viele populäre sogenannte MTAs (Mail Transfer Agents) angeboten. Allerdings werden durch dieses Verfahren Mailweiterleitungen erschwert.

Ein weiterer Ansatz ist die Einführung von virtuellen Briefmarken, den beispielsweise Hashcash verfolgt. Dabei muss der Versender pro abgeschickter E-Mail einige Sekunden Rechenzeit investieren, um eine solche virtuelle Briefmarke, die nur für begrenzten Zeitraum und für eine bestimmte Empfängeradresse gültig ist, zu erstellen. Auf der Empfängerseite werden dann E-Mails von unbekannten Absendern von einem Filterprogramm wie SpamAssassin nur dann akzeptiert, wenn sie mit gültigen Briefmarken versehen sind. Das hat zur Folge, dass das massenhafte Versenden von E-Mails erheblichen Mehraufwand bedeuten würde, während der gelegentliche Versender kaum beeinträchtigt ist. Ein Vorteil dieser Methode ist, dass das Überprüfen der Gültigkeit einer virtuellen Briefmarke mit (im Vergleich zum Erzeugen der Briefmarke) sehr wenig Rechenaufwand geschehen kann. Ein Schwachpunkt ist, dass Täter ohnehin nicht mehr ihre eigenen Rechner benutzen und daher auch mehr Rechenleistung zur Verfügung haben.

Siehe auch

- Certified Senders Alliance

- DomainKeys, ein Verfahren zur Authentifizierung von E-Mail-Absendern

- GTUBE

- Robinsonliste

- Spam-Aktien

- Thoms Fassung von Framstags freundlichem Folterfragebogen, ein Standardtext für Spam-Empfänger jeglicher Art

- Unerwünschte telefonische Werbung

- Wurfsendung

Literatur

Rechtsvergleichend

- Björn Bahlmann: Möglichkeiten und Grenzen der rechtlichen Kontrolle unverlangt zugesandter E-Mail-Werbung. Internationale Regelungen und alternative Lösungsmöglichkeiten. Verlag Dr. Kovac, ISBN 3-8300-1276-4.

- Weiler: Spamming – Wandel des europäischen Rechtsrahmens. In: MMR. 2003/04, Rd.-Nrn. 223 ff.

- Wendlandt: Europäische, deutsche und amerikanische Regelungen von E-Mail-Werbung – Überlegungen zum Nutzen des CAN-SPAM Act. In: MMR. 2004/06, Rd.-Nrn. 365 ff.

- Kommission der europäischen Gemeinschaften: MITTEILUNG DER KOMMISSION AN DAS EUROPÄISCHE PARLAMENT, DEN RAT, DEN EUROPÄISCHEN WIRTSCHAFTS- UND SOZIALAUSSCHUSS UND DEN AUSSCHUSS DER REGIONEN über die Bekämpfung von Spam, Späh- und Schadsoftware. Brüssel, 15. November 2006. (PDF-Volltext)

Deutsche Rechtslage

- Juristische Aspekte beim Einsatz von Spam- und Virenfiltern. In: Peter Eisentraut, Alexander Wirt: Mit Open Source-Tools Spam & Viren bekämpfen. O'Reilly, Beijing/ Cambridge/ Farnham/ Köln/ Paris/ Sebastopol/ Taipei/ Tokyo 2005, ISBN 3-89721-377-X, S. 313–317. (PDF; 355 kB)

- Thomas Frank: Zur strafrechtlichen Bewältigung des Spamming. Kognos Verlag, Berlin 2004, ISBN 3-8325-0491-5.

- Thomas Frank: You've got (Spam-)Mail. Zur Strafbarkeit von E-Mail-Werbung. In: Computer und Recht 2/2004, S. 123 ff.

- Jörg Heidrich, Sven Tschoepe: Rechtsprobleme der E-Mail-Filterung. In: MMR. 2004/02 Rd-Nr. 75ff.

- Jörg Heidrich, Sven Tschoepe: Strafbares Filtern. Juristische Fallstricke für Antispam-Software

- Thomas Engels (Rechtsanwalt): Werbung per Telefax – Wie man es NICHT machen sollte… – Beitrag zur Rechtslage bei Telefax-Spam nach altem und neuem UWG. aufrecht.de/3991

- Peter Sester, Sibylle Mutschler: Neue Kooperationen und rechtliche entwicklungen im Kampf gegen Spam. In: Informatik Spektrum. Heft 1, 2006.

- Gerald Spindler, Stefan Ernst: Vertragsgestaltung für den Einsatz von E-Mail-Filtern. In: Computer und Recht. (CR) 6/2004, S. 437.

- LG Hamburg: Haftung von Faxabrufdienstbetreiber für Spam. Urteil vom 17. November 2004, Az. 304 S 82/03 (rechtskräftig), In: Computer und Recht. (CR) 7/2005, S. 496.

Österreichische Rechtslage

- Max W. Mosing, Gerald Otto: Spamming neu! In: Medien und Recht (MR). 4/2003, S. 267ff.

- Max W. Mosing, Gerald Otto: Spam: neuerliche Irrfahrt?! In: Medien und Recht (MR). 6/2005, S. 359ff.

- Gerald Otto, Martin Parschalk: Spam- und Virenfilter – eine Notwendigkeit im Graubereich des Rechts. In: wirtschaftsrechtliche blätter (wbl). 1/2005, S. 10ff.

Technisch

- Thomas Hochstein: FAQ. E-Mail-Header lesen und verstehen.

- Center for Democracy and Technology: Why am I getting all this spam? (Memento vom 8. Oktober 2006 im Internet Archive) (PDF; 311 kB), 2003.

- Tobias Eggendorfer: No Spam! Besser vorbeugen als heilen. Software und Support Verlag, Frankfurt 2005, ISBN 3-935042-71-X.

- Tobias Eggendorfer: Privatadresse. Homepages spamsicher gestalten. In: Linux User. 05/2004, Linux New Media, München 2004.

- Tobias Eggendorfer: Ernte – nein danke. E-Mail-Adressenjägern auf Webseiten eine Falle stellen. In: Linux Magazin. 06/2004, Linux New Media, München 2004.

- Tobias Eggendorfer: Spezialfilter. Anti-Spam-Appliance mit Langzeitwirkung. In: Linux Magazin. 09/2004, Linux New Media, München 2004.

- Peer Heinlein: Verzögerungstaktik. Greylisting schützt vor Wurm-generierten E-Mails. In: Linux-Magazin. 09/2004, Linux New Media, München 2004

- Daniel Rehbein: Adressensammler identifizieren – Ein Beispiel. Dortmund 2003

- Jo Bager: Wider die E-Mail-Massen. Neue Verfahren gegen Spam. In: c’t. 15/2004, Heise Verlag, Hannover 2004.

- Moritz Mertinkat: Spam und SPIT – Aktuelle Schutzmöglichkeiten und Gegenmaßnahmen. (PDF; 256 kB), 2007

Weblinks

- Maximilian Konrad: So wehren Sie sich gegen Spam-Attacken welt.de, 21. Mai 2019

- einmaleins der digitalen Schädlinge und Cyberangriffe – Informationen des Nationalen Zentrums für Cybersicherheit der schweizerischen Bundesverwaltung

- Über den Ursprung des Wortes „Spam“ (englisch)

- Spiegel.de: Geschichte der ersten Spam E-Mails

- Antispam - Strategien. Unerwünschte E-Mails erkennen und abwehren – BSI-Studie 3/2005, abgerufen am 13. Januar 2016

- Schlechte Nachrichten (Memento vom 30. Juni 2007 im Internet Archive) – Artikel von iX (Ausgabe 7/2007) – Thema: aktuelle Spam-Wellen und Greylisting als Gegenmaßnahme

- private Seite Rechtslage und kommentierte Urteile

- private Seite Juristische Einordnung von unerwünschten E-Mails - just law Rechtsanwälte, Groner-Tor-Straße 8, 37073 Göttingen

- Spam in Unternehmen wirkungsvoll bekämpfen Security-Infos der Wirtschaftskammer Österreich

Einzelnachweise

- Spammail. (Memento vom 18. Mai 2008 im Internet Archive) Institut für Deutsche Sprache.

- Brad Templeton über die Herkunft des Wortes Spam (englisch)

- Spam feiert 30. Geburtstag, Heise Newsticker vom 3. Mai 2008.

- Reaction to the DEC Spam of 1978. Abgerufen am 29. November 2021.

- Informationen zur politischen Bildung (Heft 291): Risiken und Chancen der Kommunikationstechnologie. Archiviert vom Original am 16. März 2010; abgerufen am 16. April 2017.

- heise online: Spam-Welle überrollt die TU Braunschweig. Abgerufen am 2. Januar 2022.

- Antispam | 6 kostenlose Downloads. Abgerufen am 2. Januar 2022.

- heise online: Spam-Mails verbrauchen jährlich 33 Milliarden Kilowattstunden. Abgerufen am 2. Januar 2022.

- Sydney Morning Herald vom 16. April 2009 zu Spam-Auswirkungen (englisch)

- Spam-Statistik 2010 auf SPON

- MessageLabs Intelligence: 2010 Annual Security Report. Spam-Statistik 2010 von MessageLabs Intelligence (englisch, PDF-Datei, 5,4 MB)

- Dirty dozen spam-relaying countries revealed by Sophos, Q1 2010. Abgerufen am 2. Januar 2022.

- RFC 5039 J. Rosenberg, C. Jennings: The Session Initiation Protocol (SIP) and Spam.

- Martin Ladstätter: CAPTCHAs im Spannungsfeld zwischen Accessibility und Sicherheit. 19. Februar 2008, abgerufen am 2. Januar 2022.

- reCaptcha (Memento vom 2. Januar 2012 im Internet Archive) auf: google.com

- Mailhide - Versteckt die E-Mail-Adresse vor den Bots und Spinnen. Abgerufen am 29. November 2021.

- Martin Ladstätter: Wie kann man Spam bekämpfen? 13. März 2009, abgerufen am 2. Januar 2022.

- OLG Düsseldorf, Urteil vom 24. Mai 2006 I-15 U 45/06

- John C. Klensin, Randall Gellens: Message Submission for Mail. RFC 4409. Internet Engineering Task Force, April 2006 (ietf.org [abgerufen am 2. Januar 2022]).

- Security Fix - Verizon to Implement Spam Blocking Measures. Abgerufen am 2. Januar 2022.

- Abuse.net: Home Page. Abgerufen am 2. Januar 2022.

- SpamCop.net - Beware of cheap imitations. Abgerufen am 2. Januar 2022.

- heise online: Verbraucherzentralen nehmen Spam-Beschwerdestelle vom Netz. Abgerufen am 2. Januar 2022.

- Verbraucher gegen Spam: Spam-Beschwerdestelle beim Verbraucherzentrale Bundesverband. (Memento vom 27. Oktober 2005 im Internet Archive) 22. September 2005.

- Grundsatz zur Kommunikation zwischen eBay-Nutzern. Abgerufen am 2. Januar 2022 (englisch).

- SpamMATTERS (Memento vom 22. Juli 2008 im Internet Archive)

- ACMA (Memento vom 18. Juli 2008 im Internet Archive)

- heise online: Sasser-Urheber erhält Jugendstrafe auf Bewährung [Update]. Abgerufen am 2. Januar 2022.

- § 7 UWG - Einzelnorm. Abgerufen am 2. Januar 2022.

- TKG 2003 Geltende Fassung des Telekommunikationsgesetz 2003.

- Tages-Anzeiger, 2. März 2007.

- 30 Jahre Spam (Memento vom 20. Dezember 2008 im Internet Archive) Tagesschau vom 3. Mai 2008.

- Konrad Lischka: 30 Jahre Nerv-Reklame: Der erste Spammer verdiente zwölf Millionen Dollar - mit einer E-Mail. In: Spiegel Online. 1. Mai 2008, abgerufen am 6. Mai 2016.

- Constantin Gillies: Spam-Versender muß elf Milliarden Dollar Schadenersatz zahlen. In: DIE WELT. 6. Januar 2006 (welt.de [abgerufen am 2. Januar 2022]).

- zdnet vom 5. Januar 2006

- Top-Ten-Spammer verhaftet: Das Ende des E-Mail-Müllmanns. In: Der Spiegel. 31. Mai 2007, ISSN 2195-1349 (spiegel.de [abgerufen am 2. Januar 2022]).

- heise online: Viagra-Spammer zu 30 Jahren Knast verurteilt. Abgerufen am 2. Januar 2022.

- Gerichtsentscheidung: 230 Millionen Dollar Entschädigung für MySpace wegen Spam-Flut. In: Der Spiegel. 14. Mai 2008, ISSN 2195-1349 (spiegel.de [abgerufen am 2. Januar 2022]).

- Mallory Simon: Man allegedly responsible for a third of your spam e-mail to be arraigned. CNN, 3. Dezember 2010, abgerufen am 21. Februar 2015.

- http://www.zdnet.de/news/security/0,39023046,39198981,00.htm@1@2Vorlage:Toter+Link/www.zdnet.de (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven)+ (Link nicht abrufbar)