Spionageaktivitäten (Globale Überwachungs- und Spionageaffäre)

Dieser Artikel beschreibt die bekanntgewordenen Spionageaktivitäten der Five Eyes in der Globalen Überwachungs- und Spionageaffäre.

Anwerbung eines Bankers in der Schweiz

In einem Anfang Juni 2013 vom Guardian veröffentlichten Interview schilderte Snowden die Anwerbung eines Bankers in der Schweiz, um über ihn an Bankdaten zu kommen. 2007 war Snowden mit diplomatischem Status in Genf für die CIA tätig. Laut seinem Bericht, hätten CIA-Mitarbeiter einen Banker erst dazu bewogen, viel Alkohol zu trinken, und später auf ihn eingewirkt, mit dem Auto nach Hause zu fahren. Die Polizei soll ihn aufgegriffen und in Gewahrsam genommen haben. Ein verdeckter CIA-Mitarbeiter habe ihm darauf hin seine Hilfe angeboten – woraus eine Freundschaft entstand und der Banker schließlich angeworben war.[1][2] In Schweizer Medien wurde spekuliert, dass es sich dabei um Bradley Birkenfeld handeln könnte, der US-Behörden Beweise übergab, wonach die Schweizer Bank UBS US-Amerikanern bei der Hinterziehung von Steuern half. Auf Anfrage der Neuen Zürcher Zeitung hatte die Kantonspolizei Genf mitgeteilt, zu dem Thema nichts sagen zu können da der Vorfall aus polizeilicher Sicht zu unbedeutend sei.[3]

G20-Treffen 2009 in London

Am Tag der Eröffnung des G-8-Gipfel in Nordirland, dem 17. Juni 2013, veröffentlichte der Guardian einen Bericht und Dokumente, nach denen der britische Geheimdienst Government Communications Headquarters (GCHQ) im April und September 2009 bei den beiden G20-Treffen in London systematisch Politiker anderer Nationen überwacht hat. Als „Service“ für die Gäste wurden Internet-Cafés eingerichtet. So wurden unter anderem nicht nur die Adressen, sondern auch die Inhalte von E-Mails und Computern ausspioniert und – teilweise auch noch nach dem G20-Gipfel – mittels Keyloggern Daten ausgespäht. 45 Analysten sollen rund um die Uhr die Telefonate aller Teilnehmer mitgehört haben. Während des Meetings sollen britischen Politikern die Erkenntnisse der Überwachung der anderen Teilnehmer annähernd in Echtzeit übermittelt worden sein.[4][5]

Commonwealth-Treffen 2009 in Trinidad

Eines der streng geheimen GCHQ-Dokumente zeigt laut dem Guardian die Vorbereitungen und Planungen des GCHQ zur Überwachung des Commonwealth-Treffen von 2009 in Trinidad.[6] Aus dem Dokument geht nicht hervor, ob die Planungen umgesetzt wurden. Allerdings findet sich ein detaillierter Zeitplan, wer wann auf britischer Seite während des Treffens informiert werden könnte:[6]

- Glenys Kinnock (damals Staatsministerin für Europa): vom 25. bis 29. November 2009

- David Miliband (damals britischer Außenminister): vom 26. bis 29. November 2009

- Gordon Brown (damals britischer Premierminister): am 29. November 2009

Eine Liste der vorgesehenen geheimdienstlichen Erfordernisse sowie eine Liste der Überwachungsziele sei ebenfalls enthalten:[6]

- Information der „UK seniors“ vor bilateralen Gesprächen

- Überwachung der südafrikanischen Sicht auf Simbabwe vor dem Brown-Zuma-Treffen

- Information über Klimawandel-Berichte

Überwachung von Kanzlerin Merkel und anderer Spitzenpolitiker

Nach Berichten des Spiegels beschreiben interne Dokumente der NSA ein Abhörprogramm, das Special Collection Service (SCS) genannt wird. Daran sind angeblich weltweit mehr als 80 Botschaften und Konsulate beteiligt. 19 davon befinden sich in Europa – beispielsweise in Paris, Madrid, Rom, Prag, Wien und Genf. Lauschposten in Deutschland sollen sich im US-Generalkonsulat Frankfurt und in der Botschaft der Vereinigten Staaten in Berlin befinden, die über die höchste Ausstattungsstufe verfügen – d. h. mit aktiven Mitarbeitern besetzt sind. Den Berichten zufolge betreiben die SCS-Teams eigene Abhöranlagen, mit denen sie alle gängigen Kommunikationstechniken, wie Mobiltelefone, WLANs, Satellitenkommunikation etc. abhören können. Die dazu notwendigen Geräte sind meist in den oberen Etagen der Botschaftsgebäude oder auf Dächern installiert und werden mit Sichtblenden und Aufbauten geschützt.[7]

Am 24. Oktober 2013 wurde von Hinweisen auf Lauschangriffe gegen ein Handy der deutschen Bundeskanzlerin Angela Merkel berichtet. Aber nicht nur die deutsche Kanzlerin wurde überwacht, sondern die Telefon-Kommunikation einer Vielzahl von Spitzenpolitikern aus Mexiko, Brasilien, möglicherweise Frankreich und Italien. 36 Staats- und Regierungschefs sollen betroffen sein, deren Namen aber noch nicht bekannt sind (Signals Intelligence Directorate (SID)), wie der Guardian einen Tag später veröffentlichte.[8] Bei Merkels Handy handelt sich dabei um ein für Kommunikation in der CDU vorgesehenes Mobiltelefon, das von ihrer Partei zur Verfügung gestellt wird. Das offizielle Kanzler-Handy für den Dienstgebrauch schien hierbei nicht betroffen zu sein. Als Operationsbasis für die Lauschangriffe sei angeblich die Botschaft der Vereinigten Staaten in Berlin genutzt worden.

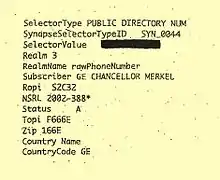

Ebenfalls am 24. Oktober wurde mit John B. Emerson – zum ersten Mal in der Geschichte der Bundesrepublik – der Botschafter der Vereinigten Staaten in Deutschland in das Auswärtige Amt einbestellt. Ferner wurde an diesem Tag das Parlamentarische Kontrollgremium des Deutschen Bundestags zu einer Sondersitzung einberufen.[9][10][11][12][13][14] Das für Europa zuständige Referat S2C32 „European States Branch“ (Abteilung Europäische Staaten) hatte Angela Merkel offenbar schon 2002 als Spionageziel unter dem Namen „GE Chancellor Merkel“ (DE Kanzlerin Merkel) in eine Liste mit Aufklärungszielen für die NSA eingetragen.[15][16]

Wie die New York Times berichtete, spähte der US-Geheimdienst nicht nur die Kanzlerin, sondern den gesamten Berliner Politikbetrieb aus – inklusive ranghoher deutscher Beamte.[17] Dabei hatten es die US-Agenten nicht bloß auf Metadaten, sondern eindeutig auf die Inhalte abgesehen. Die ausspionierten Gespräche sollen in Datenbanken gespeichert worden sein und dort wochen- oder sogar monatelang zur Verfügung stehen. Das größte Interesse an den Telefongesprächen habe im US-Außenministerium, im US-Finanzministerium, bei anderen US-Geheimdiensten sowie im Nationalen Sicherheitsrat von Präsident Barack Obama bestanden. Da einige der Geheimdienstberichte der New York Times zufolge die abgehörten Telefongesprächen in der Rohfassung enthielten, könnten Obamas Sicherheitsberater das Ausspionieren der Politiker nicht „übersehen“ haben.[18]

Laut der von Marcel Lazăr Lehel[19] unter dem Pseudonym Guccifer veröffentlichten E-Mails des Journalisten Sidney Blumenthal[20], welcher auch als Berater von US-Präsident Bill Clinton und der US-Außenministerin Hillary Clinton tätig war, überwachten die USA wiederholt Gespräche von Angela Merkel mit Finanzminister Wolfgang Schäuble, und von Merkel und Schäuble mit Gerhard Schindler und Generalmajor Norbert Stier, Präsident und Vizepräsident des Bundesnachrichtendienstes. So wurde am 6. Mai 2012 eine von Schäuble angesetzte sichere Telefonkonferenz mit Merkel zur Wahl François Hollandes zum französischen Präsidenten und zum Ergebnis der Landtagswahl in Schleswig-Holstein abgehört. In dem Gespräch schlug Schäuble unter anderem vor, vorgezogene Bundestagswahlen in Erwägung zu ziehen, um einem möglichen Linkstrend und somit einem drohenden Verlust der Regierungsmehrheit vorzubeugen. Schäuble berichtete auch über Informationen des Bundesamtes für Verfassungsschutz über das Erstarken rechtsextremer Parteien in Frankreich und Griechenland, und rechtsextremer paramilitärischer Gruppen in Schweden, Deutschland, Belgien und den Niederlanden, während sich Merkel besorgt über Beziehungen der CSU zu Rechtsextremisten in Deutschland und Österreich äußerte. Bei Gesprächen im Juli, August und September 2012 ging es um die Eurokrise und um anstehende Wahlen in den Niederlanden und Italien.[21]

Am 5. Februar 2014 veröffentlichten die Süddeutsche Zeitung und der Norddeutsche Rundfunk nach gemeinsamen Recherchen, dass nicht nur Angela Merkel als Bundeskanzlerin, sondern auch ihr Vorgänger Gerhard Schröder in den Jahren 2002 bis 2005 von der NSA abgehört wurde.[22][23] Schröders Konfrontationskurs gegen die USA bei der Vorbereitung des Irakkriegs und auch die Sorge vor einem Bruch in der Nato soll nach Angaben von ungenannten NSA-Insidern der Grund für die Überwachung Schröders gewesen sein.[22]

2021 kam es ans Licht, dass der dänische Militärgeheimdienst (FE) dänische Toppolitiker und Industrie für die Amerikaner ausgespäht hat. Die Medien beriefen sich dabei auf den Operation Dunhammer Rapport aus dem Jahre 2015, der geheim gehalten wurde und erst sechs Jahre später von an die dänische Presse geleakt wurde. Aus diesem ging hervor, dass die Dänen u. a. die eigene Regierung und Industrie für die Amerikaner ausgespäht haben. Außerdem half der FE der NSA bei der Ausspähung hochrangiger Politiker aus Deutschland (neben Merkel auch bei Peer Steinbrück und Frank-Walter Steinmeier), Frankreich, Niederlande, Norwegen und Schweden.[24]

Special Collection Service

Laut dem Spiegel Online-Bericht vom 25. August 2013 und dem Bericht „Der unheimliche Freund“ in der Ausgabe 44/2013 des Spiegels beschreiben interne Dokumente der NSA ein Abhörprogramm, das „Special Collection Service“ (SCS) genannt wird. Daran sind angeblich weltweit mehr als 80 Botschaften und Konsulate beteiligt. 19 davon befinden sich in Europa – z. B. in Paris, Madrid, Rom, Prag, Wien und Genf. Lauschposten in Deutschland sollen sich im US-Generalkonsulat Frankfurt und in der Botschaft der Vereinigten Staaten in Berlin befinden, die über die höchste Ausstattungsstufe verfügen – d. h. mit aktiven Mitarbeitern besetzt sind. Den Berichten zufolge betreiben die SCS-Teams eigene Abhöranlagen, mit denen sie alle gängigen Kommunikationstechniken, wie Mobiltelefone, WLANs, Satellitenkommunikation etc. abhören können. Die dazu notwendigen Geräte sind meist in den oberen Etagen der Botschaftsgebäude oder auf Dächern installiert und werden mit Sichtblenden und Aufbauten geschützt.[25][26]

Am 24. Oktober 2013 wurde von Hinweisen auf Lauschangriffe gegen ein Handy der deutschen Bundeskanzlerin Angela Merkel berichtet. Es handelt sich dabei um ein für Kommunikation in der CDU vorgesehenes Mobiltelefon, das von ihrer Partei zur Verfügung gestellt wird. Das offizielle Kanzler-Handy für den Dienstgebrauch schien hierbei nicht betroffen zu sein. Als Operationsbasis für die Lauschangriffe sei angeblich die Botschaft der Vereinigten Staaten in Berlin genutzt worden sein.

Ebenfalls am 24. Oktober wurde mit John B. Emerson – zum ersten Mal in der Geschichte der Bundesrepublik – der Botschafter der Vereinigten Staaten in Deutschland in das Auswärtige Amt einbestellt. Ferner wurde an diesem Tag das Parlamentarische Kontrollgremium des Deutschen Bundestags zu einer Sondersitzung einberufen.[9][10][11][12][13][14] Das für Europa zuständige Referat S2C32 „European States Branch“ (Abteilung Europäische Staaten) hatte Angela Merkel offenbar schon 2002 als Spionageziel unter dem Namen „GE Chancellor Merkel“ (DE Kanzlerin Merkel) in eine Liste mit Aufklärungszielen für die NSA eingetragen.[16][27]

Wie die New York Times berichtete, spähte der US-Geheimdienst nicht nur die Kanzlerin, sondern den gesamten Berliner Politikbetrieb aus – inklusive ranghohe deutsche Beamte.[17] Dabei hatten es die US-Agenten nicht nur auf Metadaten, sondern eindeutig auf die Inhalte abgesehen. Die ausspionierten Gespräche würden in Datenbanken gespeichert und ständen dort wochen- oder sogar monatelang zur Verfügung. Das größte Interesse an den Telefongesprächen habe im US-Außenministerium, im US-Finanzministerium, bei anderen US-Geheimdiensten sowie im Nationalen Sicherheitsrat von Präsident Barack Obama bestanden. Da einige der Geheimdienstberichte der New York Times zufolge die abgehörten Telefongesprächen in Rohfassung enthielten, könnten Obamas Sicherheitsberater das Ausspionieren der Politikern nicht „übersehen“ haben.[18]

.jpg.webp) Verblendete Dachetage der Botschaft der Vereinigten Staaten in Berlin mit Abhöreinrichtungen der NSA[28]

Verblendete Dachetage der Botschaft der Vereinigten Staaten in Berlin mit Abhöreinrichtungen der NSA[28] Die Telefonnummer der Bundeskanzlerin (geschwärzt) auf einem Auszug aus einer geheimen NSA-Datei

Die Telefonnummer der Bundeskanzlerin (geschwärzt) auf einem Auszug aus einer geheimen NSA-Datei Standort und Status der CIA und NSA „Special Collection Service“-Lauschangriffe 13. August 2010

Standort und Status der CIA und NSA „Special Collection Service“-Lauschangriffe 13. August 2010 „Special Collection Service“-Abhörgeräte

„Special Collection Service“-Abhörgeräte

Überwachung von Institutionen der Europäischen Union und nationale Vertretungen

Im Zuge der Enthüllungen wurde bekannt, dass die NSA verschiedene Einrichtungen der Europäischen Union überwacht hat.[29] Laut dem Guardian sind auch 38 Botschaften beziehungsweise Vertretungen bei den Vereinten Nationen ausgespäht worden.[30]

| Jahr | Einrichtung | Ort | Codename | Beschreibung |

|---|---|---|---|---|

| 2012 | Botschaftsgebäude der EU | Washington, D.C. | Magothy | Abhörwanzen, Angriff auf internes Rechnernetz, sowie Kopieren von Festplatten[25] |

| 2012 | EU-Vertretung bei der UNO | New York | Apalachee | ähnlich der in Washington[25] |

| 2010 | EU-Vertretung bei der UNO | New York | Perdido | Abhörwanzen, Datenverkehr[30] |

| 2008 | Justus-Lipsius-Gebäude des Rates der EU | Brüssel | – | Zugriff auf die Telefonanlage aus einem von der NSA genutzten Teil des Nato-Hauptquartiers im Brüsseler Vorort Evere[29] |

| 2010 | Brasilianische Botschaft | Washington | Kateel | Kopieren von Festplatten, implantierte Bauteile[31] |

| 2010 | Brasilianische Vertretung bei der UNO | New York | Pocomoke | implantierte Bauteile, Bildschirmüberwachung, Kopieren von Festplatten[31] |

| 2010 | Bulgarische Botschaft | Washington | Merced | implantierte Bauteile[31] |

| 2010 | Französische Vertretung bei der UNO | New York | Blackfoot | implantierte Bauteile, Bildschirmüberwachung[31] |

| 2010 | Französische Botschaft | Washington | Wabash | implantierte Bauteile, Überwachung der Telefonanlage[31] |

| 2010 | Georgische Botschaft | New York | Navarro | implantierte Bauteile, Bildschirmüberwachung[31] |

| 2010 | Griechische Vertretung bei der UNO | New York | Powell | implantierte Bauteile, Kopieren von Festplatten[31] |

| 2010 | Griechische Botschaft | Washington | Klondyke | implantierte Bauteile, Kopieren von Festplatten, Überwachung der Telefonanlage[31] |

| 2010 | Indische Vertretung bei der UNO | New York | Nashua | implantierte Bauteile, Erfassung magnetischer Felder, Bildschirmüberwachung, Kopieren von Festplatten[31] |

| 2010 | Indische Botschaft | Washington | Osage / Oswayo | Kopieren von Festplatten, implantierte Bauteile, Bildschirmüberwachung[31] |

| 2010 | Italienische Botschaft | Washington | Bruneau / Hemlock | Kopieren von Festplatten, implantierte Bauteile[31] |

| 2010 | Japanische Vertretung bei der UNO | New York | Mulberry | LAN-Implantate, implantierte Bauteile, Erfassung magnetischer Felder, Bildschirmüberwachung[31] |

| 2010 | Kolumbianische Handelsvertretung | New York | Banister | Kopieren von Festplatten[31] |

| 2010 | Mexikanische Vertretung bei der UNO | New York | Alamito | Kopieren von Festplatten[31] |

| 2010 | Slowakische Botschaft | Washington | Fleming | implantierte Bauteile, Bildschirmüberwachung[31] |

| 2010 | Südafrikanische Vertretung bei der UNO / Südafrikanisches Konsulat | New York | Dobie | implantierte Bauteile, Bildschirmüberwachung[31] |

| 2010 | Südkoreanische Vertretung bei der UNO | New York | Sulphur | Bildschirmüberwachung[31] |

| 2010 | Taiwanesische Handelsvertretung | New York | Requette | Bildschirmüberwachung[31] |

| 2010 | Venezolanische Botschaft | Washington | Yukon | Kopieren von Festplatten[31] |

| 2010 | Venezolanische Vertretung bei der UNO | New York | Westport | Kopieren von Festplatten[31] |

| 2010 | Vietnamesische Vertretung bei der UNO | New York | Navajo | implantierte Bauteile, Bildschirmüberwachung[31] |

| 2010 | Vietnamesische Botschaft | Washington | Panther | implantierte Bauteile[31] |

Überwachung der Zentrale der Vereinten Nationen und der IAEO

Am 25. August 2013 schrieb der Spiegel, dass die Zentrale der Vereinten Nationen in New York von der NSA abgehört werde. Im Sommer 2012 war es demnach der NSA gelungen, in die interne Videokonferenzanlage der Völkergemeinschaft einzudringen und die Verschlüsselung zu knacken. In einem Fall habe die NSA den chinesischen Geheimdienst beim Spionieren erwischt, woraufhin die NSA die von China erspähten Daten mitgeschnitten haben soll. Derartige Spionageaktionen sind unrechtmäßig – in einem bis heute gültigen Abkommen mit der UNO haben sich die USA verpflichtet, keine verdeckten Aktionen zu unternehmen.[25]

Auch die Internationale Atomenergie-Organisation (IAEO, englisch International Atomic Energy Agency, IAEA), mit Hauptsitz in Wien, wurde von der NSA abgehört.[32] Die IAEO ist eine autonome wissenschaftlich-technische Organisation, die innerhalb des Systems der Vereinten Nationen einen besonderen Status innehat.

Belgacom-Skandal

Nach den Enthüllungen von Edward Snowden führte das größte belgische Telekommunikationsunternehmen Belgacom und seine Mobilfunktochter Proximus, zu dessen Kunden unter anderem die Europäische Kommission, der Europäische Rat, das Europäische Parlament und die NATO gehören, umfangreiche interne Sicherungsmaßnahmen durch und konnte noch im Juni 2013 die Spuren digitaler Intrusion feststellen. Wie die Brüsseler Zeitung De Standaard berichtete, sah Belgacom sich als Opfer eines großangelegten staatlichen Spionageangriffs seit mindestens 2011 mittels hochkomplexer Software und reichte bereits am 19. Juli Klage gegen Unbekannt ein.[33] Am Wochenende 14./15. September 2013 reinigten Spezialisten bei Belgacom das ganze System.[34]

Die belgische Staatsanwaltschaft hat aufgrund der Anzeige von Belgacom inzwischen ein Ermittlungsverfahren gegen Unbekannt eingeleitet. Die belgische Staatsanwaltschaft vermutete, die Angreifer wollten an „strategische Informationen“ gelangen. Die Untersuchung zeige, dass der Angriff nur mit „erheblichen finanziellen und logistischen Mitteln“ möglich war. Die großangelegten, komplexen Cyberattacken fokussierten offenbar insbesondere auf die internationalen Telefonie-Daten der Belgacom-Tochter Belgacom International Carrier Services (BICS). Die BICS ist ein Joint Venture mit Swisscom (22,4 %) und der südafrikanischen Telefongesellschaft Mobile Telephone Networks (MTN), das auf Telekommunikations-Verkehrskontrollen und auf Dienstleistungen im Nahen Osten sowie in Afrika sich spezialisiert hat und seine Dienstleistungen für dort ansässige Telekommunikationsunternehmen anbietet. Vor allem Telefongespräche mit Vorwahlen in Länder wie dem Jemen, Syrien und weiteren, die von den USA als „Schurkenstaaten“ bezeichnet werden, wurden ausgespäht.[34]

BICS ist eines der Unternehmen, die die Unterseekabel SEA-ME-WE 3 und SEA-ME-WE 4 betreiben, die von Europa über Nordafrika und dem Mittleren Osten bis nach Singapur verlaufen.[35] Ein interessantes Ziel für Spione der US-Geheimdienste in ihrem sog. „Krieg gegen den Terror“.

In Sicherheitskreisen gab es daraufhin wenig Zweifel, dass die Urheber dieser „internationalen Staatsspionage-Operation“ der US-Geheimdienst NSA oder einer seiner Partner, wie beispielsweise der britische Geheimdienst GCHQ, war.

Der Fall ist politisch brisant, weil die belgische Regierung Hauptaktionär des halbstaatlichen Telekommunikationsunternehmens ist. Die belgische Regierung reagierte empört: „Wenn diese Hypothese bestätigt wird und es sich in der Tat um Cyberspionage handelt, verurteilt die Regierung dieses Eindringen und die Verletzung der Integrität eines öffentlichen Unternehmens entschieden“, erklärten Premierminister von der Parti Socialiste, Elio Di Rupo, Innenministerin Joëlle Milquet und Justizministerin Annemie Turtelboom in einer gemeinsamen Mitteilung.[36]

Tatsächlich konnte Der Spiegel in einer Vorabmeldung am 20. September 2013 anhand von Dokumenten aus einer als streng geheim eingestuften GCHQ-Präsentation aus dem Archiv von Edward Snowden Informationen publizieren, wonach der britische Geheimdienst spätestens seit 2010 auf das Belgacom-System zugegriffen hat. Die Cyberattacke mit dem Tarnnamen Sozialist (Operation Socialist) wurde demnach durchgeführt mit Hilfe einer Quantum Insert (QI) genannten Technologie, die von der NSA zum Einschleusen von Schadsoftware auf Zielrechner entwickelt wurde.[37][38] Belgacom wurde damit das zweite Unternehmen, das namentlich als Ziel der angloamerikanischen Geheimdienste bekannt wurde. Zuvor sorgten Berichte für Aufsehen, laut denen die NSA den brasilianischen Ölkonzern Petrobras ausspionierte.

Die sozialdemokratischen Europaabgeordneten Josef Weidenholzer und Birgit Sippel wiederholen angesichts dieser Enthüllungen ihre Forderung nach einer Untersuchung der Arbeit europäischer Nachrichtendienste:

„Wenn sich die Arbeit von Geheimdiensten unkontrolliert ausbreitet und alles und jeder als Angriffsziel gilt, ist das eine ernste Gefahr für die europäische Integration und die Demokratie an sich. Wir brauchen nicht nur verbindliche und weitreichende Transparenzregeln auf nationaler und europäischer Ebene, sondern vor allem auch empfindliche Sanktionen gegen Missbrauchsfälle.“

Die Aufgabe von Geheimdiensten sei in erster Linie die Bekämpfung von Terrorismus. Umfassende Überwachung europäischer Bürger und politischer Institutionen dienen diesem Zweck nicht, sondern stellen eine Grundrechtsverletzung dar, die den europäischen Rechtsstaat in seinen Grundfesten bedroht, erklärten Weidenholzer und Sippel.[39]

NSA-Hintertüren in IT-Hardware

Nach Dokumenten von Edward Snowden baut die NSA nicht nur in Standardsoftware Hintertüren ein, sondern auch in die Hardware bzw. Firmware von elektronischen Geräten wie Routern, Hardware-Firewalls oder PCs (dort speziell im BIOS, der Hauptplatine oder in Festplatten). Das Office of Tailored Access Operations (deutsch Dienststelle für Operationen mit maßgeschneidertem Zugang) fängt dazu Lieferungen von Elektrogeräten ab und integriert die eigene Spionagehard- und -software so, als wäre das Elektrogerät ab Werk damit ausgeliefert worden. Betroffen von den als Implantat bezeichneten Schadsoftware- und Hardware-Einbauten sind laut den Unterlagen die Hersteller Cisco Systems, Dell, Hewlett-Packard, Huawei, Juniper Networks, Samsung Electronics, Seagate Technology (einschließlich der übernommenen Maxtor Corporation) und Western Digital. In einem 50-seitigen Katalog, der von der NSA mit ANT (Advanced/Access Network Technology) bezeichnet wird, werden die verschiedenen Werkzeuge und Techniken (unter anderem IRONCHEF,[40] IRATEMONK,[41] SWAP[42]) genauer beschrieben.[43][44]

Überwachung und Auslesen von Smartphones

Das Nachrichtenmagazin Der Spiegel berichtete in seiner Ausgabe 37/2013 vom Angriff der NSA und der GCHQ auf Smartphones (Blackberry, iPhone, Android).[45] Eigenen Angaben zufolge können die Geheimdienste auf die Betriebssysteme von Apple, Blackberry und Google zugreifen und dabei nahezu alle sensiblen Informationen eines Smartphones auslesen. In Bezugnahme auf den dystopischen Roman 1984 von George Orwell fragt eine interne NSA-Präsentation, „wer sich im Jahr 1984 hätte vorstellen können, dass Steve Jobs der wahre Große Bruder sein würde und die Zombies die zahlenden Kunden.“[46][47] (Anmerkung/Hintergrundwissen: siehe hierzu auch den von Steve Jobs beauftragten Werbespot von 1984). Zu den auslesbaren Informationen gehören die Kontaktlisten, die Kurzmitteilungen, Daten verschiedener Anwendungsprogramme, Notizen und der aktuelle Aufenthaltsort des Smartphones. Die vom Spiegel eingesehenen Materialien legen den Schluss nahe, dass es sich nicht um Massenausspähungen handelt, sondern um zielgerichtete, teils auf den Einzelfall maßgeschneiderte Operationen.

NSA-Hintertür in Kryptographie-Programmen

In den 1990er Jahren versuchte die NSA eine gesetzliche Regelung durchzusetzen, mit der Anbieter von kryptographischen Verschlüsselungen für digitale Daten dazu verpflichtet werden sollten, in ihre Programme eine Hintertür für den Geheimdienst einzufügen, um so die vermeintlich geschützten Daten entschlüsseln zu können. Dieses Vorhaben scheiterte.[48] Vermutungen, die NSA hätte über ein von ihr propagiertes Verschlüsselungsverfahren dennoch solche kleptographischen Zugriffsmöglichkeiten in zahlreiche Kryptographie-Programme eingeschleust, gab es seit den 2000er Jahren. Speziell der auf Betreiben des Geheimdienstes vom National Institute of Standards and Technology (NIST) etablierte kryptographische Zufallszahlengenerator Dual EC DRBG zeigte bei der Untersuchung durch Fachleute für Kryptographie Auffälligkeiten.[49][50] Anfang September 2013 berichtete die New York Times aus von Snowden übermittelten Dokumenten, unter anderem zu den Programmen Bullrun der NSA und Edgehill des britischen GCHQ, dass die Geheimdienste über Datenbanken von Kryptographie-Schlüsseln verfügen, mit denen sie verschlüsselte Nachrichten einsehen können. Bezüglich der Standardisierung des von der NSA entwickelten Algorithmus durch das NIST ist darin angemerkt, dass der Geheimdienst so zum „alleinigen Urheber“ von kryptographischen Zufallszahlengeneratoren wurde.[48][51] Mitte September 2013 veröffentlichte das Unternehmen RSA Security, Anbieter der Kryptographie-Programmbibliothek RSA BSafe und des Authentifizierungssystem SecurID, eine Empfehlung an Entwickler, die mit ihren Programmbibliotheken arbeiten, den darin enthaltenen Standard-Algorithmus Dual_EC_DRBG nicht weiter zu verwenden und stattdessen einen anderen einzusetzen. Betroffen davon sind alle Anwendungen, die auf RSA BSafe zurückgreifen. Das Normungsinstitut NIST hat angekündigt, den Standard einer neuen Überprüfung unterziehen zu wollen.[52][53] Die NIST hat 2015 die Empfehlung für Dual_EC_DRBG zurückgenommen.[54] Bekannte Kryptologen wie Bruce Schneier oder Rüdiger Weis sehen in quelloffenen Verschlüsselungsprogrammen einen Ausweg, da diese die nötige Transparenz gegenüber Hintertüren bieten und ihre Funktionsweisen nachprüfbar sind.[55][56]

Überwachung von 320 deutschen Politikern, Entscheidungsträgern und Wirtschaftsvertretern

Die Bild am Sonntag berichte am 23. Februar 2014 von ihr vorliegenden Unterlagen und Informationen, wonach 320 deutsche Politiker, Entscheidungsträger und Wirtschaftsvertreter durch die NSA abgehört werden.[57] Dazu gehört unter anderem der deutsche Innenminister Thomas de Maizière. Hierfür habe der Geheimdienst 297 Mitarbeiter in Deutschland stationiert.[57][58] Eine der ranghohen Quellen aus dem US-Geheimdienstumfeld wird zitiert mit der Aussage, „Wir haben die Order, keinerlei Informationsverluste zuzulassen, nachdem die Kommunikation der Kanzlerin nicht mehr direkt überwacht werden darf.“ (Bild am Sonntag)[57]

Chinesischer Staatspräsident und Huawei

Im März 2014 veröffentlichte der Spiegel nach vorliegenden Unterlagen einen Bericht, wonach die NSA Ziele in der Volksrepublik China ausspioniert hat. Zu den Zielen zählten der ehemalige Staatspräsident Hu Jintao, das Außen- und das Handelsministerium in Peking, verschiedene Banken und Telekommunikationsunternehmen, sowie der Huawei-Konzern.[59][60] Da viele NSA-Ziele mit Huawei-Hardware arbeiten, betrieb der Dienst einen großen Aufwand und begnügte sich nicht mit dem Ausspähen der E-Mail-Konten des Unternehmens. An circa 100 Stellen des Huawei-Netzwerks soll sich der Geheimdienst Zugang verschafft haben. Dabei sollen sich die NSA neben den E-Mails auch eine Liste mit mehr als 1400 Kunden, Trainingsunterlagen und Quellcode einzelner Huawei-Produkte beschafft haben.[59]

CIA-Spionage in Deutschland

Am 4. Juli 2014 wurde öffentlich bekannt, dass der BND-Mitarbeiter Markus R. von der Bundesanwaltschaft wegen des dringenden Verdachts der geheimdienstlichen Agententätigkeit am 2. Juli festgenommen wurde.[61] Der BND-Mitarbeiter soll seit 2012 insgesamt 218 Geheimpapiere des BND an sich gebracht und diese auf USB-Sticks bei konspirativen Treffen in Österreich für insgesamt 25.000 Euro an US-Dienste verkauft haben. Mindestens drei Dokumente sollen einen Bezug zum NSA-Untersuchungsausschuss gehabt haben. Der mutmaßliche Doppelagent habe angegeben, einmal pro Woche geheime Dokumente an die CIA geschickt zu haben.[62]

Am 7. Juli 2014 gab es nach Informationen von NDR, WDR und Süddeutscher Zeitung einen zweiten Spionagefall. Beamte des Bundeskriminalamts und der Bundesanwaltschaft durchsuchten im Großraum Berlin die Wohn- und Büroräume eines Mitarbeiters des Bundesverteidigungsministeriums, der für einen amerikanischen Geheimdienst in Deutschland spioniert haben soll.[63] Es folgte eine Ausreise-Aufforderung an den obersten US-Geheimdienstvertreter in Berlin.

Am 13. Juli 2014 berichtete das Nachrichtenmagazin „Der Spiegel“, die Affäre um das Ausspähen deutscher Politiker weite sich offenbar aus; neben dem Handy von Bundeskanzlerin Merkel war möglicherweise auch die Telekommunikation weiterer Bundestagsabgeordneter das Ziel von Spionage. Betroffen sind demnach die Telekommunikation des CDU-Obmanns im NSA-Untersuchungsausschuss Roderich Kiesewetter und des ehemaligen Linken-Bundestagsabgeordneten Steffen Bockhahn. Letzterer war in der vergangenen Legislaturperiode Mitglied des Parlamentarischen Kontrollgremiums (PKGr) und damit für die Kontrolle der Geheimdienste zuständig und er zählte zu den entschiedensten Kritikern der NSA, nachdem deren Aktivitäten in Deutschland durch Edward Snowden bekannt wurden. Das Bundeskriminalamt und das Landeskriminalamt Mecklenburg-Vorpommern ermitteln wegen des Verdachts auf Computersabotage und des Auskundschaftens von Staatsgeheimnissen.[64][65]

Ebenfalls am 13. Juli 2014 berichtete die „Bild am Sonntag“ unter Berufung auf US-Geheimdienstkreise, dass die CIA mehr als ein Dutzend Regierungsmitarbeiter in Deutschland als Quellen führe. Im Visier des amerikanischen Auslandsnachrichtendienstes stünden das Verteidigungsministerium, das Wirtschaftsministerium, das Innenministerium und das Entwicklungshilfeministerium. Letzteres sei für die CIA von Interesse, weil über dieses Ressort verdeckte BND-Operationen im Ausland laufen. Viele der Spione arbeiteten schon jahrelang für den US-Dienst.

Der (damals noch) designierte Präsident der Europäischen Kommission, Jean-Claude Juncker warnte vor einem nachhaltigen Vertrauensbruch und warf den Regierungen Versagen vor: „Wir haben hier ein echtes Demokratieproblem. Die Regierungen haben die Kontrolle über ihre Geheimdienste verloren, die normalerwiese nicht in einem rechtsfreien Raum operieren dürfen und die sich auch gegenüber den Regierungen verantworten sollten“.[66]

NSA spioniert sexuell-orientierte Online-Aktivitäten möglicher „Radikalisierer“ aus

Laut einem streng geheimen NSA-Dokument vom 3. Oktober 2012 beobachtet und speichert die NSA sexuell-orientierte Online-Aktivitäten von Personen, die als „Radikalisierer“ eingestuft wurden mit dem Ziel, diese Informationen zu verwenden, um die Glaubwürdigkeit und Reputation der betroffenen Personen zu schwächen. In dem Dokument ist dargelegt, dass die entsprechenden Informationen erfasst und gespeichert wurden – jedoch nicht, ob die geplante Verwendung zur „Reputationsschwächung“ umgesetzt bzw. durchgeführt wurde. Die dargestellten sechs Beispielpersonen haben gemeinsam, dass sie anscheinend den muslimischen Glauben teilen. Ihr tatsächlicher Kontakt zu Terroristen ist als sehr gering bis nicht vorhanden eingestuft: 1 % der genannten Gesamtzahl von 217 Personen hatte nach NSA-Erkenntnissen Kontakt zu bekannten Terroristen. Das Dokument lässt vermuten, dass die vorgenommene Einstufung als Ziel darauf basiert, dass diese Personen sich online kritisch über die Vereinigten Staaten äußerten und zudem als Personen eingeschätzt wurden, welche über soziale Netze – wie YouTube oder Facebook – andere Nutzer möglicherweise radikalisieren könnten.[67]

TAREX

Laut auf The Intercept veröffentlichten Snowden-Dokumenten hat die NSA offenbar auch in Deutschland Agenten stationiert, die unter dem Programm „TAREX“ beispielsweise Postsendungen abfangen und darin enthaltene Netzwerktechnik manipulieren, bevor sie an ihr eigentliches Ziel weitergeleitet wird.[68] Demnach werden NSA-Mitarbeiter undercover in Firmen eingeschleust.[69]

Einzelnachweise

- Nicolai Kwasniewski: Prism-Enthüllung: Wie die CIA einen Schweizer Banker anwarb. In: Spiegel Online. 10. Juni 2013. Archiviert vom Original am 9. Februar 2014. Abgerufen am 25. Februar 2014.

- Glenn Greenwald, Ewen Macaskill, Laura Poitras: Edward Snowden: the whistleblower behind the NSA surveillance revelations. In: The Guardian. 11. Juni 2013, abgerufen am 16. Mai 2015 (englisch).

- Marcel Gyr: CIA-Anwerbung eines Schweizer Bankers: Brisantes zu Snowdens Vergangenheit in Genf. In: Neue Zürcher Zeitung. 10. Juni 2013, abgerufen am 16. Mai 2015.

- Ewen Macaskill, Nick Davies, Nick Hopkins, Julian Borger, James Ball: GCHQ intercepted foreign politicians' communications at G20 summits (Englisch) In: The Guardian. 17. Juni 2013. Archiviert vom Original am 6. Mai 2014. Abgerufen am 25. Februar 2014.

- Süddeutsche Zeitung-Autoren odg, bavo: Geheimdienst bringt Premier Cameron in Erklärungsnöte. In: Süddeutsche Zeitung. 17. Juni 2013, abgerufen am 16. Mai 2015.

- Ewen Macaskill, Nick Davies, Nick Hopkins, Julian Borger, James Ball: UK intelligence agencies planned to spy on Commonwealth summit delegates (Englisch) In: The Guardian. 16. Juni 2013. Archiviert vom Original am 3. März 2014. Abgerufen am 27. Februar 2014.

- Jacob Appelbaum, Nikolaus Blome, Hubert Gude, Ralf Neukirch, René Pfister, Laura Poitras, Marcel Rosenbach, Jörg Schindlisa Erdmann, Gregor Peter Schmitz, Holger Stark: Der unheimliche Freund. In: Spiegel Online. 28. Oktober 2013. Abgerufen am 14. Mai 2015.

- James Ball: NSA monitored calls of 35 world leaders after US official handed over contacts. In: The Guardian. 24. Oktober 2013. Archiviert vom Original am 9. Februar 2014. Abgerufen am 16. März 2014.

- Martin Holland: NSA-Spionage gegen Merkel: Westerwelle bestellt US-Botschafter ein. In: Heise Online. 24. Oktober 2013. Archiviert vom Original am 6. Februar 2014. Abgerufen am 25. Oktober 2013.

- Fabian A. Scherschel, Martin Holland: NSA-Affäre: Lauschangriff auf Merkel sorgt für Aufruhr in Berlin. In: Heise Online. 24. Oktober 2013. Archiviert vom Original am 6. Februar 2014. Abgerufen am 25. Oktober 2013.

- Zeit Online-Autor hs: NSA-Überwachung: Merkel löst Rätsel um ihr Handy auf. In: Zeit Online. 25. Oktober 2013. Archiviert vom Original am 29. Oktober 2013. Abgerufen am 26. Februar 2014.

- Florian Festl: Verdacht: Amerikaner nutzen ihre Konsulate für Späh-Attacken: US-Lauschangriff auf Merkel – Handy-Hacker der USA werden mitten in Berlin vermutet. In: Focus Online. 24. Oktober 2013. Archiviert vom Original am 29. Oktober 2013. Abgerufen am 24. Oktober 2013.

- Hans Leyendecker, John Goetz: Affäre um Merkel-Handy: Spionageverdacht gegen US-Botschaft. In: Süddeutsche Zeitung. 24. Oktober 2013. Archiviert vom Original am 27. Oktober 2013. Abgerufen am 24. Oktober 2013.

- Severin Weiland: Westerwelle bestellt US-Botschafter in Auswärtige Amt ein. In: Spiegel Online. 24. Oktober 2013. Archiviert vom Original am 27. Oktober 2013. Abgerufen am 26. Februar 2014.

- Frankfurter Allgemeine Zeitung: Ausspäh-Affäre: Die Spionage-Botschaft. In: Frankfurter Allgemeine Zeitung. 26. Oktober 2013. Archiviert vom Original am 27. Oktober 2013. Abgerufen am 16. März 2014.

- Süddeutsche Zeitung-Autoren Dmo, Odg, Sekr: Affäre um Merkels Handy – Obama wusste angeblich von nichts. In: Süddeutsche Zeitung. 27. Oktober 2013. Archiviert vom Original am 28. Oktober 2013. Abgerufen am 16. März 2014.

- Süddeutsche Zeitung-Autoren webe, ana: NSA-Spähaktion in Deutschland – „Sie saugen jede Nummer auf, die sie kriegen können“. In: Süddeutsche Zeitung. 31. Oktober 2013. Archiviert vom Original am 3. November 2013. Abgerufen am 16. März 2014.

- David E. Sanger, Mark Mazzetti: Allegation of U.S. Spying on Merkel Puts Obama at Crossroads (Englisch) In: The New York Times. 24. Oktober 2013. Archiviert vom Original am 4. November 2013. Abgerufen am 26. Februar 2014.

- "Hackerul „Guccifer“, care i-a spart contul sefului SRI, George Maior, a fost prins la Arad". 22. Januar 2014, abgerufen am 30. März 2014.

- Byron Acohido: Q&A: 'Guccifer' hacks Hillary Clinton's e-mails via aide's account. In: USA Today. 20. März 2013. Abgerufen am 20. März 2013.

- "Hillary Clinton-Sidney Blumenthal Intel: 2013-0330.zip". Sidney Blumenthal, 5. April 2013, abgerufen am 29. Januar 2014.

- Stefan Kornelius, Hans Leyendecker, Georg Mascolo: NSA hörte Bundeskanzler Gerhard Schröder ab. In: Süddeutsche Zeitung. 4. Februar 2014. Archiviert vom Original am 5. Februar 2014. Abgerufen am 23. März 2014.

- Georg Mascolo, Stephan Wels: NSA hörte offenbar bereits Kanzler Schröder ab. In: Tagesschau.de. ARD. 4. Februar 2014. Archiviert vom Original am 5. Februar 2014. Abgerufen am 23. März 2014.

- tagesschau.de: Spionage-Affäre: Wenn Partner Partner abhören. Abgerufen am 31. Mai 2021.

- Spiegel Online: NSA hörte Zentrale der Vereinten Nationen in New York ab. In: Der Spiegel. 25. August 2013. Archiviert vom Original am 30. August 2013. Abgerufen am 30. August 2013.

- DER SPIEGEL Ausgabe 44/2013, S. 20 „Der unheimliche Freund“

- Frankfurter Allgemeine Zeitung: Ausspäh-Affäre: Die Spionage-Botschaft. In: Frankfurter Allgemeine Zeitung. 26. Oktober 2013. Archiviert vom Original am 9. März 2014. Abgerufen am 26. Februar 2014.

- Frankfurter Allgemeine Zeitung-Autor made: Amerikanische Botschaft in Berlin: Das Dachgeschoss gehört den Spionen. In: Frankfurter Allgemeine Zeitung. 27. Oktober 2013. Archiviert vom Original am 18. Januar 2014. Abgerufen am 26. Februar 2014.

- Laura Poitras, Marcel Rosenbach, Fidelius Schmid, Holger Stark: NSA hat Wanzen in EU-Gebäuden installiert. In: Der Spiegel. 29. Juni 2013. Archiviert vom Original am 30. August 2013. Abgerufen am 30. August 2013.

- Ewen Macaskill, Julian Borger: New NSA leaks show how US is bugging its European allies (Englisch) In: The Guardian. 30. Juni 2013. Abgerufen am 18. Mai 2015.

- Glenn Greenwald: No Place to Hide: Edward Snowden, the NSA, and the U.S. Surveillance State (Englisch) In: books.google.de. Abgerufen am 18. Mai 2015.

- Laura Poitras, Marcel Rosenbach, Holger Stark: Secret NSA Documents Show How the US Spies on Europe and the UN (Englisch) In: Der Spiegel. 26. August 2013. Archiviert vom Original am 30. August 2013. Abgerufen am 30. August 2013.

- Standaard-Autoren: jvt, evg: Parket: „Onderzoek wijst op internationale cyberspionage“ (Niederländisch) De Standaard. 16. September 2013. Archiviert vom Original am 16. Oktober 2013. Abgerufen am 15. Oktober 2013.

- Mark Eeckhaut, Peter De Lobel, Nikolas Vanhecke: NSA verdacht van hacken Belgacom (Niederländisch) De Standaard. 16. September 2013. Archiviert vom Original am 27. März 2014. Abgerufen am 15. Oktober 2013.

- David Meyer: Belgian telco says it was hacked, while reports point to NSA or GCHQ as culprit (Englisch) In: GigaOm. 16. September 2013. Archiviert vom Original am 21. Februar 2014. Abgerufen am 26. Februar 2014.

- Tageblatt: Belgacom wurde angegriffen. In: Tageblatt. 16. September 2013. Archiviert vom Original am 29. Oktober 2013. Abgerufen am 26. Februar 2014.

- Gregor Peter Schmitz: Belgischer Premier die Rupo in Aufruhr über britische Belgacom-Spionage. In: Spiegel Online. 20. September 2013. Archiviert vom Original am 24. November 2013. Abgerufen am 26. Februar 2014.

- Spiegel Online: Belgacom: Geheimdienst GCHQ hackte belgische Telefongesellschaft. In: Spiegel Online. 20. September 2013. Abgerufen am 16. März 2014.

- SPÖ-Autoren bj, mp: Weidenholzer/Sippel: „Sozialdemokraten fordern Sanktionen gegen Missbrauchsfälle bei Geheimdienstarbeit“. In: APA-OTS. Sozialdemokratische Partei Österreichs. 20. September 2013. Archiviert vom Original am 1. Januar 2014. Abgerufen am 26. Februar 2014.

- ANT Product Data: IRONCHEF

- ANT Product Data: IRATEMONK

- ANT Product Data: SWAP

- Jacob Appelbaum, Judith Horchert, Ole Reißmann, Marcel Rosenbach, Jörg Schindler, Christian Stöcker: Neue Dokumente: Der geheime Werkzeugkasten der NSA. In: Spiegel Online. 30. Dezember 2013. Archiviert vom Original am 14. April 2014. Abgerufen am 26. Februar 2014.

- Florian Kalenda: Bericht: NSA-Malware steckt auch auf PCs und Festplatten sowie in Routern. In: ZDNet. 30. Dezember 2013. Archiviert vom Original am 30. Dezember 2013. Abgerufen am 26. Februar 2014.

- Spiegel Online: NSA: Telefon-Daten von iPhone, BlackBerry und Android lesbar. In: Spiegel Online. 8. September 2013. Archiviert vom Original am 1. Januar 2014. Abgerufen am 26. Februar 2014.

- Laura Poitras, Marcel Rosenbach, Holger Stark: Photo Gallery: Spying on Smartphones (Englisch) In: Spiegel Online. 9. September 2013. Archiviert vom Original am 27. März 2014. Abgerufen am 26. Februar 2014., Folien 2 (Memento vom 24. Oktober 2013 im Internet Archive), 3 (Memento vom 21. Oktober 2013 im Internet Archive), 4 (Memento vom 21. Oktober 2013 im Internet Archive) und 5 (Memento vom 21. Oktober 2013 im Internet Archive) im Archiv

- Spiegel Online: NSA kann auch iPhone, BlackBerry und Android-Telefone auslesen. In: Spiegel Online. 7. September 2013. Archiviert vom Original am 27. März 2014. Abgerufen am 26. Februar 2014.

- Nicole Perlroth, Jeff Larson, Scott Shane: N.S.A. Able to Foil Basic Safeguards of Privacy on Web (Englisch) In: The New York Times. 5. September 2013. Archiviert vom Original am 27. April 2014. Abgerufen am 26. Februar 2014.

- Dan Shumow, Niels Ferguson: On the Possibility of a Back Door in the NIST SP800-90 Dual Ec Prng (Englisch, PDF 57 kB) In: rump2007.cr.yp.to. 21. August 2007. Archiviert vom Original am 26. Februar 2014. Abgerufen am 26. Februar 2014.

- Bruce Schneier: Did NSA Put a Secret Backdoor in New Encryption Standard? (Englisch) In: schneier.com. 15. November 2007. Archiviert vom Original am 10. Dezember 2013. Abgerufen am 26. Februar 2014.

- Holger Dambeck: Kryptografie-Hintertüren: Die NSA-Generalschlüssel fürs Internet. In: Spiegel Online. 19. September 2013. Archiviert vom Original am 30. April 2014. Abgerufen am 26. Februar 2014.

- Kim Zetter: RSA Tells Its Developer Customers: Stop Using NSA-Linked Algorithm (Englisch) In: Wired. 19. September 2013. Archiviert vom Original am 9. Februar 2014. Abgerufen am 26. Februar 2014.

- Marin Majica: NSA hackt Kryptografie: Sicherheitsfirma RSA warnt vor sich selbst. In: Zeit Online. 20. September 2013. Archiviert vom Original am 19. Oktober 2013. Abgerufen am 26. Februar 2014.

- Fabian A. Scherschel: NIST beerdigt umstrittenen Zufallszahlengenerator Dual_EC_DRBG. Die US-Standardisierungsbehörde reagiert auf die heftige Kritik an dem Algorithmus. Krypto-Experten befürchten, dieser sei von der NSA mit einer Hintertür versehen worden. In: heise.de. 30. Juni 2015, archiviert vom Original am 6. August 2018; abgerufen am 6. August 2018.

- Bruce Schneier: Schneier on Security: Defending Against Crypto Backdoors (Englisch) In: schneier.com. 22. Oktober 2013. Archiviert vom Original am 24. Oktober 2013. Abgerufen am 26. Februar 2014.

- Prof. Dr. Rüdiger Weis: NPA 19.4 Krypto nach Snowden (Video 35:22 Minuten) In: YouTube. Digitale Gesellschaft. 10. Dezember 2013. Abgerufen am 26. Februar 2014.

- Bild: Neue NSA-Enthüllungen – Lausch angriff auf 320 wichtige Deutsche. In: Bild. 23. Februar 2014. Abgerufen am 23. Februar 2014.

- Handelsblatt: NSA-Affäre: Auch Innenminister de Maizière wird abgehört. In: Handelsblatt. 23. Februar 2014. Archiviert vom Original am 28. Februar 2014. Abgerufen am 23. März 2014.

- Spiegel Online: SPIEGEL: NSA spioniert chinesische Staatsführung und Huawei aus (Englisch) In: Spiegel Online. 22. März 2014. Archiviert vom Original am 22. März 2014. Abgerufen am 22. März 2014.

- dpa: US-Geheimdienst: NSA spionierte chinesische Führung aus. In: Handelsblatt. 23. März 2014. Archiviert vom Original am 23. März 2014. Abgerufen am 23. März 2014.

- Till Schwarze: BND-Affäre: In den Archiven liegt die Macht. In: Zeit Online. 8. Juli 2014. Abgerufen am 13. Mai 2015.

- Martin Holland: Festnahme: BND-Mitarbeiter soll NSA-Untersuchungsausschuss ausspioniert haben. In: Heise Online. 4. Juli 2014. Abgerufen am 13. Mai 2015.

- Hans Leyendecker, Georg Mascolo: Zweiter US-Spion im Verteidigungsministerium. In: Süddeutsche Zeitung. 9. Juli 2014. Abgerufen am 13. Mai 2015.

- Judith Horchert: Spionageverdacht: Steffen Bockhahn und Roderich Kiesewetter betroffen. In: Spiegel Online. 13. Juli 2014. Abgerufen am 13. Mai 2015.

- Der Tagesspiegel: NSA-Affäre: Handys von Bundestagsabgeordneten ausspioniert. In: Der Tagesspiegel. 13. Juli 2014. Abgerufen am 13. Mai 2015.

- Die Welt-Autor mir: Geheimdienst-Affäre: Angeblich mehr US-Spione in deutschen Ministerien. In: Die Welt. 13. Juli 2014. Abgerufen am 13. Mai 2015.

- Glenn Greenwald, Ryan Gallagher, Grimryan Grim: Top-Secret Document Reveals NSA Spied On Porn Habits As Part Of Plan To Discredit 'Radicalizers' (Englisch) In: The Huffington Post. 26. November 2013. Archiviert vom Original am 23. April 2014. Abgerufen am 27. Februar 2014.

- Martin Holland: NSA sabotiert offenbar auch direkt in Deutschland. Neuen Dokumenten zufolge greifen NSA-Agenten nicht nur in den USA Postsendungen ab, um sie zu manipulieren, sondern wohl auch in Deutschland. Außerdem kooperieren nicht nur US-Unternehmen, um die Überwachung zu erleichtern. In: heise.de. 10. November 2014, abgerufen am 5. April 2015.

- Kürzel: mbö: Snowden-Dokumente: NSA-Mitarbeiter sabotieren möglicherweise auch in Deutschland. Agenten der NSA, die Geräte abfangen, um auf ihnen Spionage-Software zu installieren: Das könnte möglicherweise auch in Deutschland passieren. „The Intercept“ hat Snowden-Dokumente veröffentlicht, die dies nahelegen. In: spiegel.de. 10. November 2014, abgerufen am 5. April 2015.