Petya

Petya ist eine Gruppe von Erpressungstrojanern, die ohne Wissen des Benutzers alle Dateien im Computer verschlüsseln. Das Opfer wird aufgefordert, Lösegeld für eine System- bzw. Datenwiederherstellung zu zahlen.[1] Im Gegensatz zu anderen Verschlüsselungstrojanern verschlüsselt Petya das Inhaltsverzeichnis der Festplatten (die sogenannte Master File Table). Außerdem verschlüsselt Petya zusätzlich das erste Kilobyte vieler, aber nicht aller Dateien. Der Name Petya ist ein in slawischen Sprachen wie dem Russischen weit verbreiteter Kosename Петя, der der deutschsprachigen Variante Peter, Peterlein entspricht. Er wurde im Bond-Film GoldenEye für eine Satellitenwaffe benutzt.

| Petya | |

|---|---|

| Name | Petya |

| Bekannt seit | 2016–2017 |

| Erster Fundort | Ukraine |

| System | Windows |

Petya existiert inzwischen in vier verschiedenen Varianten. Die erste Variante ist durch einen roten Totenkopf gekennzeichnet. Da diese Version von Leostone mit Hilfe von genetischen Algorithmen geknackt wurde, veröffentlichten die Erpresser eine zweite Variante im Mai, die jedoch mit Hilfe von Grafikkarten auch geknackt werden konnte, vorausgesetzt, dass die Benutzerkontensteuerung von Windows durch den Benutzer bestätigt wurde. Die grüne Variante enthielt eine zweite Verschlüsselungssoftware namens Mischa, die allerdings nur zum Einsatz kam, wenn die User-Account-Kontrolle nicht vom Benutzer bestätigt wurde. In diesem Fall wurden die Dateien des Benutzers im User Space verschlüsselt, ohne dass der grüne Totenkopf zu sehen war. Auch das Betriebssystem blieb in diesem Fall bootfähig.

Daraufhin wurde im Juli eine weitere grüne Totenkopfvariante der Erpressersoftware veröffentlicht, die nicht mehr durch Brute-Force-Methoden zu entschlüsseln war. Im Dezember 2016 wurde eine weitere Variante unter dem Namen „Goldeneye“ veröffentlicht, die sich durch einen gelben Totenkopf auszeichnet und jetzt im Gegensatz zu früheren Varianten Dateien vollständig verschlüsselt, bevor das Inhaltsverzeichnis der Festplatte verschlüsselt wird. Im Gegensatz zu vorhergehenden Versionen wird die vollständige Dateiverschlüsselung vor dem Neustart des Rechners durchgeführt.[2]

Funktionsweise

Petya wird hauptsächlich mittels E-Mail übertragen und als Bewerbungsschreiben getarnt, dieses Vorgehen wird als Phishing bezeichnet. In der E-Mail befindet sich ein Dropbox-Link, der vortäuscht, dass es sich um eine Bewerbung handelt.[3] In Wirklichkeit jedoch führt der Link zu einem als PDF-Datei getarnten Programm. Wird diese Datei heruntergeladen und ausgeführt, entpackt sich das Programm und überschreibt den Master Boot Record.[4] Mit dem Fertigstellen des Überschreibungsvorganges wird ein Blue Screen angezeigt und das Betriebssystem stürzt ab.

Kurz darauf fährt das System wieder hoch und zeigt dem Opfer einen fingierten CHKDSK-Scan an.[5] Tatsächlich aber wird mittels des Salsa20-Algorithmus die Master File Table verschlüsselt. Mit der verschlüsselten Hauptdatei des Inhaltsverzeichnisses der Festplatte kann das System nicht mehr lokalisieren, wo sich die Dateien auf der Festplatte befinden oder ob sie überhaupt noch existieren.

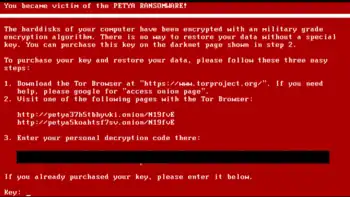

Sobald der gefälschte CHKDSK-Scan abgeschlossen wurde, öffnet der überschriebene Master Boot Record einen Sperrbildschirm, der Anweisungen zur Systemwiederherstellung enthält.[6] In den Anweisungen wird das Opfer aufgefordert, mithilfe eines Tor-Browsers eine Internetseite im Darknet zu öffnen. Auf dieser Internetseite muss nun das Opfer Lösegeld in Form von Bitcoins zahlen, um wieder Zugriff auf die Daten zu bekommen.

Entschlüsselung

Im April 2016 wurde die Entschlüsselung von Petya durch einen anonymen Computerspezialisten bekanntgegeben. Er entwickelte die Software hack petya, die ein Passwort für den Zugriff auf die verschlüsselten Dateien generiert.[7]

Im Juni 2016 wurde die Entschlüsselung der ersten grünen Petya-Version durch die Firma Ingenieursozietät Dipl.- Ing. Rolf B. Drescher VDI & Partner veröffentlicht, worauf die Erpresser im Dezember massenhaft E-Mails mit der Schadsoftware in ihrer neuen Version im Namen der Ingenieursozietät versendeten, um sich an dem Unternehmen zu rächen.[8]

Sowohl die letzte grüne Version des Petya, die im Juli veröffentlicht wurde, als auch die gelbe Totenkopfversion, die unter dem Namen „Goldeneye“ veröffentlicht wurde, sind nicht mehr entschlüsselbar. Paradoxerweise aber auch nicht von den Erpressern selbst, da der Verschlüsselungsalgorithmus der Erpresser weiterhin einen Programmfehler enthält, der eine zuverlässige Entschlüsselung verhindert.

Cyber-Angriff im Juni 2017

Am 27. Juni 2017 setzte eine neue Version viele Rechner weltweit außer Funktion. Vor allem die Ukraine wurde durch gelöschte Festplatten getroffen. Kaspersky und andere Hersteller von Sicherheitssoftware bezeichnen die neue Malware (im Software-Update einer Buchhaltungssoftware) explizit als NotPetya, weil das Virus so wirkt, als wäre es ein normales Petya-Virus, jedoch die Daten nicht nur verschlüsselt, sondern auch löscht, was untypisch für ein Petya-Virus ist. Daher der Name aus dem Englischem „Nicht Petya“; es wurde auch Wiper genannt.[9] An der Ruine des ukrainischen Kernkraftwerks Tschernobyl musste die Radioaktivität nach dem Ausfall von Windows-Computern manuell gemessen werden. Wichtige technische Systeme der Station funktionierten dort aber normal. Zudem waren über die ukrainische Buchhaltungssoftware „M.E.Doc“[10] auch deutsche Unternehmen wie Beiersdorf betroffen, die dänische Reederei Maersk,[11] der russische Ölproduzent Rosneft, der amerikanische Pharmakonzern Merck Sharp & Dohme, der Lebensmittelproduzent Mondelez und viele weitere.[12]

A. P. Moller-Maersk bezifferte die Kosten der Cyber-Attacke im Juni 2017 auf bis zu 300 Millionen US-Dollar. FedEx kommunizierte im September 2017 für ihre Tochter TNT Express einen durch die Attacke bedingten Verlust von ebenfalls 300 Millionen US-Dollar.

Reaktionen

Das Europäische Polizeiamt teilte mit, dass es von den Mitgliedsstaaten der Europäischen Union (EU) über die Cyberattacken in Kenntnis gesetzt wurde und unverzüglich Maßnahmen ergriffen hätte.[13] In den Vereinigten Staaten von Amerika ist das Department of Homeland Security mit dem Thema befasst und koordiniert die betroffenen nationalen und internationalen Partner.[14]

BSI-Präsident Arne Schönbohm äußerte, die Cyberattacke im Juni 2017 sei weitgehend vermeidbar gewesen, da die Sicherheitslücke seit Monaten bekannt war und geschlossen werden konnte.[15]

Die Regierungen der Vereinigten Staaten, des Vereinigten Königreichs und Australiens schreiben „NotPetya“ nach Stellungnahmen von 2018 der Russischen Föderation zu. Die Software sei von Russland eingesetzt worden, um die Ukraine zu destabilisieren.[16][17]

Im Juli 2020 verhängte die EU diesbezüglich Sanktionen in Form von Einreiseverboten und Kontensperrungen gegen Mitglieder des russischen Geheimdienstes GRU, sowie gegen zwei mutmaßliche Mitglieder der chinesischen Hackergruppe APT10.[18]

Im Oktober 2020 benannte das amerikanische Justizministerium in einer Anklageschrift einzelne GRU-Offiziere, die den Not-Petya-Angriffen zugeordnet werden konnten.[19] Gleichzeitig machte das Vereinigte Königreich die Sandworm-Gruppe des GRU auch verantwortlich für den Angriff auf Organisatoren und Offizielle der Olympischen Sommerspiele 2020.[20]

Einzelnachweise

- Petya – Taking Ransomware To The Low Level. hasherezade. Abgerufen am 25. Mai 2016.

- Aufgepasst: Neuer Verschlüsselungstrojaner Goldeneye verbreitet sich rasant In heise.de Abgerufen am 11. April 2017

- Petya: the two-in-one trojan. Fedor Sinitsyn. Abgerufen am 25. Mai 2016.

- Petya Ransomware Goes Low Level (PDF) Razvan Benchea, Vatamanu Cristina, Maximciuc Alexandru, Liviu Arsene. Abgerufen am 25. Mai 2016.

- Petya Ransomware skips the Files and Encrypts your Hard Drive Instead. Lawrence Abrams. Abgerufen am 25. Mai 2016.

- Petya ransomware eats your hard drives. John Snow. Abgerufen am 25. Mai 2016.

- Helmut Martin-Jung: Ransomware. Erpressungs-Trojaner geknackt: Opfer bekommen Daten zurück. In: Süddeutsche. 12. April 2016, abgerufen am 28. Mai 2016.

- Goldeneye Ransomware greift gezielt Personalabteilungen an. heise.de; abgerufen am 11. April 2017

- Alles, was wir bisher über den Petya/NotPetya-Ausbruch wissen heise.de, am 28. Juni 2017

- Axel Weidemann: Es ist noch nicht vorbei. Computervirus „Petya“ richtet große Schäden an. In: FAZ, 8. Juli 2017, S. 16

- wired.com

- Erpressungstrojaner geht weltweit um - Hacker-Angriff trifft Tschernobyl und Konzerne in Westeuropa, manager magazin vom 27. Juni 2017, abgerufen am 28. Juni 2017

- Giles Turner, Volodymyr Verbyany, Stepan Kravchenko: New Cyberattack Goes Global, Hits WPP, Rosneft, Maersk. In: Bloomberg. 27. Juni 2017. Abgerufen am 28. Juni 2017.

- ‘Petya’ Cyberattack Cripples Ukraine, And Experts Say It’s Spreading Globally, NPR. 27. Juni 2017. Abgerufen im 28. Juni 2017.

- Erneut weltweite Cyber-Sicherheitsvorfälle durch Ransomware. Bundesamt für Sicherheit in der Informationstechnik, 27. Juni 2017; abgerufen am 30. Juni 2017

- Amerika macht Russland für brisanten Cyberangriff verantwortlich. FAZ, 16. Februar 2018

- Sarah Young, Denis Pinchuk: Australia joins UK, US to blame Russia for NotPetya. In: Itnews, 16. Februar 2018.

- EU beschließt Sanktionen gegen Hacker aus Russland und China. In: Spiegel Online. Abgerufen am 22. Oktober 2020.

- Six Russian GRU Officers Charged in Connection with Worldwide Deployment of Destructive Malware and Other Disruptive Actions in Cyberspace. U.S. Department of Justice, 19. Oktober 2020, abgerufen am 21. Oktober 2020 (englisch).

- UK exposes series of Russian cyber attacks against Olympic and Paralympic Games. Government Digital Service, 19. Oktober 2020, abgerufen am 21. Oktober 2020 (englisch).