Eraser (Software)

Eraser (engl. für Radiergummi), Wiper oder auch Shredder bezeichnet Software, mit deren Hilfe sich Daten unwiederbringlich von einem elektronischen Speichermedium löschen lassen. Die Funktionsfähigkeit des Datenträgers wird dabei nicht beeinträchtigt.

Grundlagen

Die Wiederherstellung gelöschter Daten ist im Normalfall möglich, da beim Löschen einer Datei lediglich im Dateisystem vermerkt wird, dass der entsprechende Datenbereich nun wieder frei ist. Die Daten selbst verbleiben jedoch physisch auf der Festplatte, bis der Bereich mit neuen Daten überschrieben wird.

Einmal gelöschte Dateien können unter bestimmten Umständen von speziellen Programmen wiederhergestellt werden. Darüber hinaus bieten spezialisierte Unternehmen der Datenrettung und IT-Forensik ihre Dienste an, um vermeintlich verloren gegangene Dateien wiederherzustellen.

Sogenannte Eraser sollen durch ein „sicheres Löschen“ der Dateien davor schützen, dass gelöschte Daten durch spezielle Eingriffe wiederhergestellt werden können. Um eine solche Wiederherstellung zu verhindern, ist das Überschreiben des durch den vorigen Löschvorgang wieder frei gegebenen Bereichs auf dem Datenspeicher notwendig. Wie oft und in welcher Form die entsprechenden Bereiche überschrieben werden müssen, ist stark umstritten.

Funktionsweise

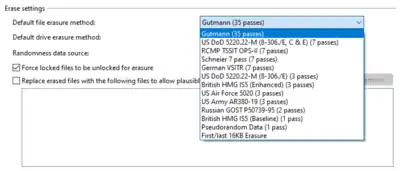

Eraser überschreiben die zu löschende Datei einmal oder mehrmals mit zufälligen oder ausgesuchten Zeichen. Teilweise verändern Eraser zusätzlich auch den dazugehörigen Verzeichniseintrag im Dateisystem. Je nach Software und Einstellung geschieht dies nach einem oder mehreren der vielfältigen Algorithmen und Empfehlungen staatlicher Aufsichtsbehörden:

- Das Bundesamt für Sicherheit in der Informationstechnik empfiehlt in seinen „Richtlinien des BSI zum Geheimschutz von VS beim Einsatz von IT“ eine sechsmalige Überschreibung der Daten. Dabei werden jeweils die Bitmuster des vorherigen Durchgangs umgekehrt. Im abschließenden Löschlauf wird nochmals mit „01010101“ überschrieben.

- Ähnliche Methoden werden in den US-amerikanischen Navy-Vorschriften „US NAVSO P-5239-26 (RLL)“ und „US NAVSO P-5239-26 (MFM)“ geschildert.

- Ein vom US-Verteidigungsministerium empfohlener Algorithmus überschreibt die Daten zuerst in zwei Durchgängen jeweils dreimal, um sie darauf noch einmal mit Pseudo-Daten zu überschreiben.

- Nach der 1996 eingeführten Gutmann-Methode sollten Daten 35-fach überschrieben werden.[1]

- Zwei weitere bekannte Löschmethoden sind „Russian GOST P50739-95“ und „Bruce Schneier’s Algorithm“

Die oben angesprochenen Algorithmen werden beispielsweise in den Unix-Programmen Wipe und Shred (Unix) verwendet. Darik’s Boot and Nuke ist ein Linux-basiertes Live-System zur unwiderruflichen Löschung von Daten. Auch mittels der unter Windows lauffähigen Kryptosoftware AxCrypt lassen sich Dateien nach den oben benannten Algorithmen sicher löschen. Auch im Festplattendienstprogramm von macOS ist die Funktion implementiert.

Anzahl der Überschreibevorgänge

In einer Ende 2008 vorgestellten wissenschaftlichen Untersuchung wurde dieser Frage im Hinblick auf Festplatten nachgegangen. Daten wurden unter „kontrollierten Bedingungen überschrieben und die magnetischen Oberflächen anschließend mit einem Magnetkraftmikroskop untersucht“. Im Rahmen der Studie stellte sich heraus, dass unabhängig vom Alter und der Speichergröße des überprüften Speichermediums die Wahrscheinlichkeit einer Wiederherstellung der Daten schon nach einmaligem Überschreiben „praktisch null“ war. Nur bei Klarheit über die Position der gesuchten Daten war es in 56 % aller Fälle möglich, ein einzelnes Bit zu rekonstruieren. Für ein komplettes Byte sank die Wahrscheinlichkeit auf 0,97 %.[2]

Literatur

- Craig Wright, Dave Kleiman, Shyaam Sundhar: Overwriting Hard Drive Data: The Great Wiping Controversy. In: R. Sekar, A. K. Pujari (Hrsg.): Information Systems Security. 4th International Conference, ICISS 2008, Hyderabad, India, December 16–20, 2008. Proceedings. Springer-Verlag GmbH, Berlin u. a. 2008, ISBN 978-3-540-89861-0, S. 243–257 (Lecture Notes in Computer Science 5352), online (PDF; 487 kB), doi:10.1007/978-3-540-89862-7_21.

Einzelnachweise

- Peter Gutmann: Secure Deletion of Data from Magnetic and Solid-State Memory. University of Auckland, 22. Juli 1996, abgerufen am 14. April 2020 (englisch).

- Harald Bögeholz: Sicheres Löschen: Einmal überschreiben genügt. In: Heise online. 16. Januar 2009, abgerufen am 14. April 2020.