Otto Buggisch

Otto Buggisch (* 28. Juni 1910; † 15. September 1991)[1] war ein promovierter deutscher Mathematiker, der während der Zeit des Zweiten Weltkriegs als Kryptoanalytiker in der Chiffrierabteilung des Oberkommandos der Wehrmacht (OKW/Chi) mit der Entzifferung des gegnerischen Nachrichtenverkehrs betraut war. Darüber hinaus befasste er sich auch mit der Sicherheitskontrolle eigener Schlüsselverfahren. So erkannte er kryptographische Schwächen der von der deutschen Wehrmacht zur Verschlüsselung ihres geheimen Nachrichtenverkehrs verwendeten Rotor-Schlüsselmaschine Enigma.

Buggisch legte 1928 am Ludwig-Georgs-Gymnasium (LGG) in Darmstadt das Abitur ab. Es folgte das Studium an der TH (heute TU) Darmstadt mit den Hauptfächern Reine Mathematik und Physik und dem Nebenfach Angewandte Mathematik. 1932 erfolgte die wissenschaftliche Prüfung für das höhere Lehramt, 1934 die Staatsprüfung zum Studienassessor.

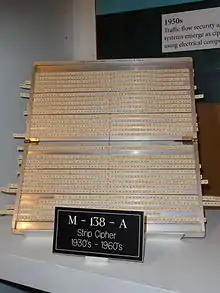

Nach seiner mathematischen Dissertation mit dem Titel „Über die Seltenheit der Gleichungen mit Affekt“,[2] die er, betreut von Udo Wegner (1902–1989), im Jahr 1938 an der Technischen Universität Darmstadt abschloss, arbeitete er während des Krieges im militärischen Rang eines Wachtmeisters (Feldwebel)[3] in der Inspektion 7 Gruppe VI beim OKH/Chi. Unmittelbar nach dem Krieg wurde er von Verhörspezialisten des alliierten Target Intelligence Committee (TICOM) ausführlich zu seiner Arbeit befragt. Aus den damals als TOP SECRET eingestuften Verhörprotokollen, die heute öffentlich einsehbar sind, stammt ein Großteil der verfügbaren Informationen über seine Tätigkeit. Demnach war seine Arbeit sehr vielseitig. Er befasste sich mit unterschiedlichem Erfolg sowohl mit von Briten und US-Amerikanern benutzten Verfahren, wie TypeX, C-36, M-209[4] und dem Strip Cipher System M-138 (siehe Bild) als auch mit sowjetischen Methoden, zuletzt mit dem Sprachverschlüsselungsverfahren „X2“.[5] Darüber hinaus untersuchte er die Sicherheit eigener Verfahren, wie T52, T43, SZ 40 und die vom deutschen Heer benutzte Enigma I.

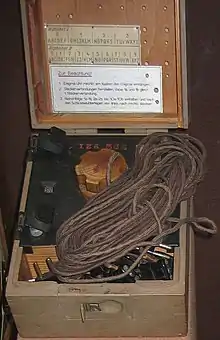

Er war mit den grundsätzlichen Angriffsmethoden, wie der Verwendung von Cribs, die auch von alliierter Seite unter dem Decknamen „Ultra“ höchst erfolgreich bei der Entzifferung der Enigma verwendet wurden, bestens vertraut und erkannte einige Schwächen der deutschen kryptographischen Verfahren. Darüber hinaus kannte Buggisch die gegen Ende des Krieges neu entwickelten und teilweise eingeführten kryptographischen Stärkungen der Enigma, wie die Enigma-Uhr (siehe Bild) und die Lückenfüllerwalze, wie die Alliierten nach dem Krieg durch die Verhöre erfuhren.

Vor dem Krieg unterrichtete er am Alten Realgymnasium Darmstadt (1938) und an der Oberschule für Jungen in Bingen (1938–39). Im Mai 1939 wurde er zur Wehrmacht zunächst zu den Pionieren einberufen. Obwohl kein Parteimitglied, erfolgte 1943 während des Wehrdienstes die Ernennung zum Studienrat. Im April 1946 wurde er aus der Kriegsgefangenschaft entlassen. Von 1948 bis 1966 lehrte er am Ludwig-Georgs-Gymnasium, im Studienkolleg für ausländische Studierende in Darmstadt (1966–1969), und schließlich als Oberstudienrat im Hochschuldienst am Mathematischen Institut der TH-Darmstadt (1969–1972).

Literatur

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-67931-6.

- Renate Tobies: Biographisches Lexikon in Mathematik promovierter Personen (Algorismus, Studien zur Geschichte der Mathematik und der Naturwissenschaften, hrsg. v. Menso Folkerts, Heft 58). Dr. Erwin Rauner Verlag: Augsburg 2006

- Rainer Klump: 350 Jahre LGG: Reform und Kontinuität. 1979

Weblinks

- Otto Buggisch im Mathematics Genealogy Project (englisch)

- TICOM-Archiv, englisch, abgerufen: 30. März 2015.

- Foto der „Lückenfüllerwalze“, abgerufen: 8. April 2015.

Einzelnachweise

- Wolfgang Uwe Eckart, Volker Sellin, Eike Wolgast: Die Universität Heidelberg im Nationalsozialismus Springer-Verlag, 2006, S. 1065, abgerufen: 30. März 2015

- Über die Seltenheit der Gleichungen mit Affekt Titel seiner Dissertation, Technische Universität Darmstadt, 1938, abgerufen: 30. März 2015. Sie wurde in Deutsche Mathematik, Band 2, 1937, S. 685–690 veröffentlicht.

- Army Security Agency: Notes on German High Level Cryptography and Cryptanalysis. European Axis Signal Intelligence in World War II, Vol 2, Washington (D.C.), 1946 (Mai), S. 89. Abgerufen: 30. März 2015. PDF; 7,5 MB (Memento vom 11. Juni 2014 im Internet Archive)

- Army Security Agency: Notes on German High Level Cryptography and Cryptanalysis. European Axis Signal Intelligence in World War II, Vol 2, Washington (D.C.), 1946 (Mai), S. 77. Abgerufen: 30. März 2015. PDF; 7,5 MB (Memento vom 11. Juni 2014 im Internet Archive)

- TICOM I-58: Interrogation of Dr. Otto Buggisch of OKW/Chi. 1945 (August). Abgerufen: 30. März 2015. PDF; 3,1 MB