M-94 (Chiffrierzylinder)

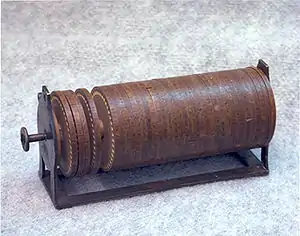

M-94 (auch: CSP 488) ist die Bezeichnung eines zwischen 1921 und 1943[1] von der US-Armee eingesetzten kryptographischen Geräts zur Ver- und Entschlüsselung von geheimzuhaltenden Nachrichten.[2] Dabei handelt es sich um einen Chiffrierzylinder (Bild), der aus 25 einzeln drehbaren Zylinderscheiben besteht, die auf einer gemeinsamen Achse in beliebiger Reihenfolge angeordnet werden können. Auf dem Rand der Scheiben befinden sich die 26 Großbuchstaben des lateinischen Alphabets in jeweils anderer „zufällig verwürfelter“ Reihenfolge.

Geschichte

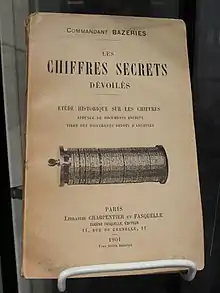

Bereits um 1790 entwickelte der spätere Präsident der Vereinigten Staaten Thomas Jefferson (1743–1826) auf Basis der seit Jahrhunderten bekannten Chiffrierscheiben die später nach ihm benannte Jefferson-Walze (Bild). Sie sollte als Hilfsmittel zur Ver- und Entschlüsselung von Botschaften dienen, war ihrer Zeit jedoch weit voraus und wurde nicht genutzt. Fast genau hundert Jahre später, im Jahr 1891, stellte der französische Offizier Étienne Bazeries (1846–1931) seinen „Bazeries-Zylinder“ den französischen Militärbehörden vor. Dabei handelte es sich um eine Wiederentdeckung der Jefferson-Walze.

Ohne diese Vorgeschichte zu kennen, hatte der damalige Captain (Hauptmann) und spätere Colonel (Oberst) der US Army, Parker Hitt, im Februar 1912 die gleiche Idee.[3] Durch seinen Kollegen, den damaligen Major (und späteren Generalmajor) Joseph Mauborgne wurde die Ausgestaltung des Zylinders noch verfeinert und schließlich im Jahr 1921 begann die Indienststellung des feldtauglichen Chiffriersystems M-94 beim United States Army Signal Corps, also der Fernmeldetruppe des US-amerikanischen Heeres.[4] Ab 1927 setzte es auch die US Navy ein, hauptsächlich zur Kommunikation mit der Army, und wählte als Namen CSP 488. Auch Militärattachés, wie Marineattachés, sowie die US-Küstenwache verwendeten es ab 1930.[5] Das System wurde von den Amerikanern bis in die Zeit des Zweiten Weltkriegs hinein genutzt, bevor es ab 1943 durch die Rotor-Chiffriermaschine M-209 ersetzt wurde.

Verfahren

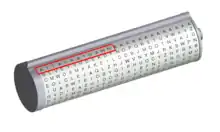

Die 25 Zylinderscheiben (Durchmesser 35 mm)[6] werden auf einer 110 mm langen Spindel in vorher mithilfe eines geheimen Schlüssels vereinbarter Reihenfolge angeordnet. In der Regel blieb der Schlüssel und damit die Reihenfolge der Scheiben für einen Tag lang unverändert.[7] Zur Verschlüsselung eines Klartextes wie beispielsweise ATTACKATDAWN, also deutsch „Angriff im Morgengrauen“, dreht man die einzelnen Scheiben von Hand so, dass der Text in einer Zeile zu lesen ist (Bild links). In einer beliebigen anderen Zeile, beispielsweise drei Zeilen darunter, liest man nun den Geheimtext ab, im Beispiel EOLCLEJAQLZH.

Diese Buchstabenfolge wird an den Empfänger der Geheimbotschaft gesendet, der über eine eigene M-94 verfügt und, mit Kenntnis des Tagesschlüssels, auch die korrekte Reihenfolge der Zylinderscheiben benutzen kann. Er dreht nun die einzelnen Scheiben so, dass der Geheimtext in einer beliebigen Zeile nebeneinander steht und schaut danach entlang des Umfangs des Zylinders nach einer passenden Zeile, bei der ihm der Klartext „ins Auge springt“. Auf diese Weise ist er in der Lage, die Geheimbotschaft wieder als Klartext zu lesen.

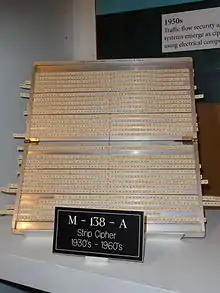

Streifenschieber M-138-A

Ab 1934 gab es über den Chiffrierzylinder M-94 hinaus eine kryptographisch äquivalente Streifenschieber-Version (englisch strip cipher), die als M-138-A bezeichnet wurde (Bild). Hierbei wurden von hundert verfügbaren Linealen jeweils dreißig benutzt.[8] In dieses Verfahren erzielte 1944 der deutsche Kryptoanalytiker Hans Rohrbach (1903–1993) bei seiner Arbeit in der Chiffrierabteilung des Oberkommandos der Wehrmacht (OKW/Chi) einen Einbruch. Kurz darauf wurde es bei der US Army fallengelassen,[9] von anderen Stellen jedoch bis in die 1960er-Jahre verwendet.

Literatur

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-67931-6.

- Betsy Rohaly Smoot: Parker Hitt’s First Cylinder Device and the Genesis of U.S. Army Cylinder and Strip Devices. Cryptologia 39:4, 2015, doi:10.1080/01611194.2014.98837, S. 315–321.

- Fred B. Wrixon: Codes, Chiffren & andere Geheimsprachen. Von den ägyptischen Hieroglyphen bis zur Computerkryptologie. Könemann, Köln 2000, ISBN 3-8290-3888-7, S. 247–248.

Weblinks

- M-94 im Crypto Museum (englisch)

- M-94 bei Jerry Proc (englisch)

- Virtual U.S. Army Cipher Device, Model M-94 (englisch)

Einzelnachweise

- Betsy Rohaly Smoot: Parker Hitt’s First Cylinder Device and the Genesis of U.S. Army Cylinder and Strip Devices. Cryptologia 39:4, 2015, doi:10.1080/01611194.2014.98837, S. 315.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 475.

- Betsy Rohaly Smoot: Parker Hitt’s First Cylinder Device and the Genesis of U.S. Army Cylinder and Strip Devices. Cryptologia 39:4, 2015, doi:10.1080/01611194.2014.98837, S. 316.

- Fred B. Wrixon: Codes, Chiffren & andere Geheimsprachen. Von den ägyptischen Hieroglyphen bis zur Computerkryptologie. Könemann, Köln 2000, ISBN 3-8290-3888-7, S. 247.

- Fred B. Wrixon: Codes, Chiffren & andere Geheimsprachen. Von den ägyptischen Hieroglyphen bis zur Computerkryptologie. Könemann, Köln 2000, ISBN 3-8290-3888-7, S. 248.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 475.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 129.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 129.

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, S. 130.