Locky

Locky ist eine Schadsoftware für Windows und Mac OS. Sie kam im Februar 2016 in verschiedenen Ländern der Welt – insbesondere in Deutschland – in Umlauf. Es handelt sich um einen Verschlüsselungstrojaner (Ransomware), der die Dateien der infizierten Rechner verschlüsselt. Daraufhin versuchen die Erpresser, von den Nutzern der befallenen PCs ein „Lösegeld“ für die Entschlüsselung zu erhalten. Da Locky „nur“ Nutzerdaten verschlüsselt, benötigt es keine weitreichenden Rechte auf dem befallenen Computersystem und kann so auch auf bisher weniger gefährdeten Plattformen erfolgreich agieren.

Funktionsweise

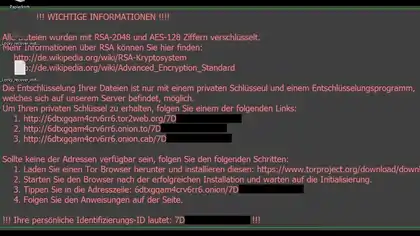

Der Trojaner Locky verschlüsselt alle Dateien auf den infizierten PCs. Nach der Verschlüsselung haben die Dateien die Endung .locky, die dem Trojaner auch seinen Namen gab. Eine Nachricht auf dem Bildschirm informiert den PC-Nutzer über die vorgenommene Verschlüsselung mit einem RSA-Kryptoschlüssel nach dem AES-Standard. Außerdem nennt der „Erpresserbrief“ mehrere Internetadressen (Links) von Webseiten sowie alternativ einen Tor-Netzwerk-Zugang, aus denen man erfährt, man könne gegen eine Zahlung eines Betrages von 0,5 Bitcoin (damals rund 200 Euro) eine Software namens Locky Decryptor zum Entschlüsseln der Dateien erwerben. Durch eine solche „Lösegeldzahlung“ ist jedoch nach Einschätzung von Fachleuten eine Entschlüsselung seitens der Erpresser nicht garantiert.[1]

Versionen und Derivate

Seit dem 28. Juni 2016 gibt es eine weitere Ransomware von Locky unter dem Namen Zepto, der seine Dateiendungen auch genauso benennt.

Verbreitung

Der Trojaner verbreitete sich anfangs allein durch Microsoft-Office-Dokumente im Anhang von E-Mails, die in Form von Rechnungen verschickt wurden.[2] Nach dem Öffnen der angehängten Rechnung wurde man aufgefordert, einen im Dokument enthaltenen Makro-Code auszuführen, um die Rechnung zu sehen.[3] In Deutschland breitete sich die Schadsoftware binnen weniger Tage im Februar 2016 schnell aus – die Presse berichtete von rund 17.000 befallenen Rechnern an einem Tag. Befallen wurden unter anderem Windows-PCs des Fraunhofer-Zentrums für Hochtemperatur-Leichtbau (HTL) in Bayreuth.[2]

Am 22. Februar 2016 wurde berichtet, dass der Verschlüsselungstrojaner auch als gepackte JavaScript-Datei im Anhang von E-Mails verschickt wird. Der vorgetäuschte Absender ist ein bekannter deutscher Hersteller von Fleischwaren. Die Schaddatei wird als Unternehmensrechnung getarnt[4] und lädt, sofern sie auf den PCs der Opfer vom Interpreter Windows Script Host ausgeführt wird, Schadcode von einem bestimmten URL nach.[5]

Am 24. Februar 2016 wurde eine weitere Methode zur Verbreitung von Locky bekannt: Durch E-Mails, die so aussehen, als wären sie von einem Scanner mit Mail-Funktion versendet worden, d. h. die angeblich gescannten Dokumente befinden sich im Anhang. Bei der Absenderadresse wird die Domain der Empfänger-Adresse nach dem Muster scanner@selbe.domain verwendet. Der Betreff kann „Scanned image“ lauten.[6]

Am 26. Februar 2016 wurde über einen neuen Verbreitungsmechanismus mittels Batch-Dateien berichtet.[7]

Spätestens seit dem 2. März 2016 wird Locky mittels einer gefälschten E-Mail des Bundeskriminalamtes verteilt. Die E-Mail hat als Anhang ein angebliches BKA-Analyse-Tool mit dem Namen BKA Locky Removal Kit.exe. Die am 24. Februar bekannt gewordene Methode ist mittlerweile mit dem Betreff Whitehouse paperwork oft anzutreffen.[8]

Am 21. Juni 2016 wurden nach einigen Wochen Pause erstmals wieder gefälschte E-Mails versendet, welche entweder als Betreff eine Bewerbung oder eine Mahnung andeuten. Als Anhang enthalten die E-Mails eine Zip-Datei, die nicht nur mit Macros in Word-Dokumenten arbeitet, sondern auch ihre Routine über den Windows Script Host ausführen. Die neue Version kann nun außerdem die Virtualisierung durch ein Antivirenprogramm erkennen und muss mit den Argumenten 123 geladen werden.[9]

Verhalten nach dem Befall und Datenrettung

Das deutsche Bundesamt für Sicherheit in der Informationstechnik (BSI) riet im Februar 2016, nicht auf die Erpressung einzugehen und keine Zahlung zu tätigen, weil die Dateien oder Programme bei solchen Erpressungen in vielen Fällen trotz Bezahlung nicht entschlüsselt werden.[10] Anders in den USA: Angeblich rät das FBI, lieber zu bezahlen, da es keine andere Möglichkeit zur Rettung der gekaperten Daten gebe.[11]

Allerdings kann man die verschlüsselten Dateien aufbewahren, da oftmals nach einiger Zeit Verfahren bekannt werden, welche die Verschlüsselung eines Erpressungstrojaners knacken können.[12] Betroffene Nutzer sollen laut BSI „den Bildschirm samt Erpressungsnachricht fotografieren und bei der Polizei Anzeige erstatten“. Anschließend hilft meist nur ein komplettes Neuaufsetzen des Rechners (für die Wiederherstellung eines „sauberen“ Betriebssystems) mit anschließendem Aufspielen eines Daten-Backups,[13] sofern man über ein solches zum Beispiel auf einer zum Zeitpunkt des Befalls getrennten Festplatte oder einem nicht mit dem Rechner verbundenen USB-Stick verfügt.

Juristische Folgen

Am 24. Juni 2021 wurde der 41-jährige russische Staatsbürger Alexander Vinnik in Paris von einem Berufungsgericht zu fünf Jahren Haft verurteilt. Er hatte Locky für Erpressung verwendet und Geldwäsche betrieben. Vom Hauptvorwurf, der Drahtzieher hinter Software zu sein, entlastete das Gericht ihn dagegen. Die Anklage wollte deshalb ursprünglich zehn Jahre Haft erreichen. Vinnik kündigte noch am selben Tag über seinen Anwalts an, die Strafe anfechten und Revision beim französischen Kassationsgericht einlegen.[14]

Weblinks

- Martin Holland, Ronald Eikenberg: Krypto-Trojaner Locky: Was tun gegen den Windows-Schädling. In: heise Security vom 19. Februar 2016

- Krypto-Trojaner: Backups schützen gegen Datenverlust – Pressemitteilung des Bundesamtes für Sicherheit in der Informationstechnik (BSI) vom 22. Februar 2016

- Erpressung mit einer Word-Datei - wie der Trojaner Locky funktioniert (06:03 Min). Beitrag in der Sendung Quarks & Co vom 15. März 2016

Einzelnachweise

- Jörg Breithut: Trojaner „Locky“: Erpresser-Software infiziert 17.000 deutsche Rechner an einem Tag. In: Spiegel Online. 19. Februar 2016, abgerufen am 19. Februar 2016.

- Ronald Eikenberg: Krypto-Trojaner Locky wütet in Deutschland: Über 5000 Infektionen pro Stunde. In: heise Security. 19. Februar 2016, abgerufen am 19. Februar 2016.

- Heise Security: Eine Rechnung geht auf, abgerufen am 26. Februar 2016.

- Ronald Eikenberg: Neue Masche: Krypto-Trojaner Locky über Javascript-Dateien verbreitet. In: heise Security. 22. Februar 2016, abgerufen am 24. Februar 2016.

- (Pastebin): Manual Deobfuscation. Archiviert vom Original am 25. Februar 2016; abgerufen am 25. Februar 2016 (entwirrter Schadcode des nachladenden E-Mail-Anhangs für Studienzwecke).

- Ronald Eikenberg: Neue Virenwelle: Krypto-Trojaner Locky tarnt sich als Fax. In: heise Security. 24. Februar 2016, abgerufen am 25. Februar 2016.

- Ronald Eikenberg: Krypto-Trojaner Locky: Batch-Dateien infizieren Windows, Tool verspricht Schutz. In: heise online. 26. Februar 2016, abgerufen am 26. Februar 2016.

- Ronald Eikenberg: BKA-Warnung vor Locky enthält Virus. In: heise online. 2. März 2016, abgerufen am 3. März 2016.

- Hauke Gierow: Necurs kommt zurück und bringt Locky millionenfach mit. In: Golem.de. 24. Juni 2016, abgerufen am 26. Juni 2016.

- BSI: Ransomware: Erpresserische Schadprogramme. (Nicht mehr online verfügbar.) In: BSI für Bürger. 9. Februar 2016, archiviert vom Original am 21. Februar 2016; abgerufen am 21. Februar 2016. Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- Artikel „Locky und die Liga der außergewöhnlichen Schadprogramme“ auf ZEIT.de, abgerufen am 8. März 2016.

- Martin Holland, Ronald Eikenberg: Krypto-Trojaner Locky: Was tun gegen den Windows-Schädling. In: heise Security. 19. Februar 2016, abgerufen am 27. Februar 2016.

- BSI: Ransomware: Erpresserische Schadprogramme. (Nicht mehr online verfügbar.) In: BSI für Bürger. 9. Februar 2016, archiviert vom Original am 21. Februar 2016; abgerufen am 26. Februar 2016. Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- https://www.tah.de/afpnewssingle/prozess-um-trojaner-locky-russe-zu-f%C3%BCnf-jahren-haft-verurteilt