Disk Killer

Disk Killer ein Bootsektorvirus aus dem Jahr 1989. Der eigentliche Viruscode wird in andere Sektoren geschrieben, der Bootsektor oder MBR wird nur mit dem Programmkopf und einem Link infiziert. Disk Killer kann Datenverluste auf MS-DOS-Rechnern verursachen, die aber in den meisten Fällen reversibel sind.[1]

| Disk Killer | |

|---|---|

| Name | Disk Killer |

| Aliase | Ogre, Diskkiller |

| Bekannt seit | 1989 |

| Erster Fundort | Taiwan |

| Virustyp | Bootsektorvirus |

| Weitere Klassen | Clustervirus |

| Autoren | Pseudonym: „Computer Ogre“ |

| Dateigröße | 2009 Bytes |

| Wirtsdateien | Bootsektoren, MBR, Sektoren |

| Stealth | nein |

| Speicherresident | ja |

| System | x86 mit MS-DOS und FAT |

| Programmiersprache | x86-Assembler |

| Info | Erstes datenverschlüsselndes Virus |

Laut Signatur wurde Disk Killer am 1. April 1989 fertiggestellt. Der unbekannte Urheber verwendete das Pseudonym Computer Ogre.[1] Das britische Fachmagazin Virus Bulletin gibt in seiner Ausgabe vom Februar 1990 an, dass das Virus erstmals im Juni 1989 in den USA isoliert wurde. In freiem Umlauf entdeckt wurde das Disk Killer kurz zuvor in Taiwan.[2][3]

Infektionen durch Disk Killer wurden in den DACH-Ländern im Vergleich mit anderen damaligen Viren nicht allzu oft gemeldet. Da der Name „Disk Killer“ die destruktiven Auswirkungen des Virus offensichtlich macht, wurde das Schadprogramm aber sehr bekannt und gefürchtet. Abgesehen von regelmäßigen Meldungen aus Großbritannien war das Virus in Europa nicht allzu häufig. In den USA und Asien war Disk Killer deutlich verbreiteter.

Disk Killer war laut dem Software-Hersteller Kaspersky Lab die erste bekannte Malware, deren Schadensroutine Dateien verschlüsseln konnte.

Aliasse

Der Autor des Virus nannte sein Programm Disk Killer – Version 1.00.

Da es für Computerviren aber keine festgelegte Nomenklatur gibt, hat das Virus mehrere Trivialnamen. Zudem wird Malware auch von den Herstellern der Antivirussoftware unterschiedlich bezeichnet. Bekannt ist Disk Killer unter anderem auch als: Disk Killer 1.0, DiskKiller, Ogre, Disk Ogre, Ogre Virus, Computer Ogre, Disk Killer.a, Virus.DOS.DiskKiller oder Virus/Boot:Disk Killer.[2]

Zu namentlichen Verwechslungen kann es mit der Ogre Ransomware aus dem Jahre 2017 kommen.[4]

Versionen und Derivate

- Es ist eine Version bekannt, die einen anderen Assembler verwendet. Sie wurde im Januar 1990 entdeckt und wird als Disk Killer 2 oder Disk Killer.b bezeichnet.[5]

- In einem Youtube-Video aus dem Jahr 2011 wird unter MS-DOS eine ausführbare Datei namens

disktroj.comverwendet, um die Auswirkungen des Virus vorzuführen. Dabei handelt es sich nicht um das Virus selbst, sondern um ein Trojanisches Pferd, das lediglich den Payload von Disk Killer enthält und direkt ausführt. - Eine defekte Version des Virus wurde auf 40.000 bis 50.000 Heftdisketten der britischen Zeitschrift PC Today ausgeliefert. Die Disketten enthielten aber nur den infizierten Bootsektor, die relevanten Teile des Viruscode waren nicht auf die Disketten kopiert werden. Da von Disk Killer somit quasi nur der Programmkopf übrig war, Verflielfältigungsroutine und Payload fehlten völlig.[6] Viren, die sich wegen eines Bug nicht weiterverbreiten können, nennt man Intended Virus.

- Ein Drooper-Tool für Bootsektor-Viren namens EVI-Tool enthielt auch einige bekannte Beispiele, darunter Stoned, (c)Brain, Michelangelo und auch Disk Killer.[7]

Funktion

Disk Killer ist ein speicherresidenter Virus. Er befällt IBM-PC/AT und kompatible Rechner und ist plattformabhängig auf MS-DOS-Betriebssysteme angewiesen. Disk Killer kann nur das FAT-Dateisystem infizieren.[1]

Der Viruscode ist 2560 Bytes lang und verbraucht ausgeführt acht Kilobyte Systemspeicher. Disk Killer wird vom MS-DOS-Befehl MEM nicht angezeigt, der konventionelle Speicher wird bereits vor dem Laden des Betriebssystems verringert. Ein infiziertes System verfügt daher nur noch über 632 Kilobyte konventionellen RAM.[1]

Welche höhere Programmiersprache vor dem Kompilieren verwendet wurde, ist unbekannt. Disk Killer benutzt folgende Interrupts: Int 13 Function 2, Int 9 und Int 8.

Das Virus verwendet keine Stealth- oder Polymorph-Techniken zur Tarnung vor Antivirensoftware oder dem Anwender.[1]

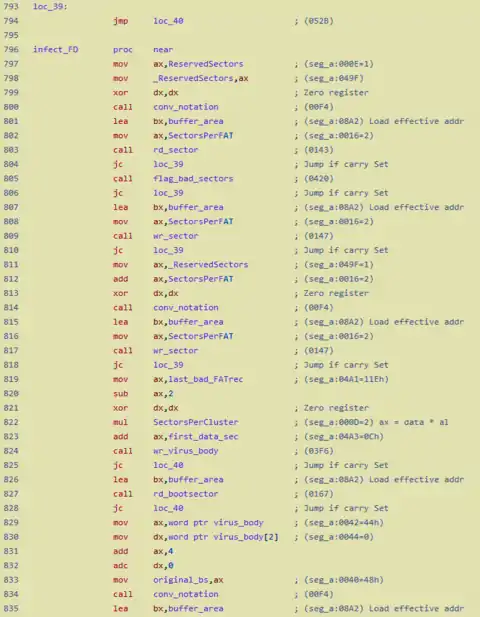

Infektions-Routine

Die Verbreitung erfolgt über Disketten. Beim Booten von infizierten Datenträgern lädt sich Disk Killer in den Speicher. Dann löst jeder Lese-Zugriff auf Floppylaufwerk oder Festplatte einen Infektionsversuch aus.[8]

Wird der Bootsektor einer Diskette oder der MBR einer Festplatte infiziert, kopiert sich Disk Killer dazu nicht direkt hinein. Dazu wäre der Viruscode auch zu groß. Der originale Bootsektor wird modifiziert und lädt das Virus während des Boot-Vorgangs in den Speicher. Disk Killer selbst sitzt auf einem anderen Teil des Datenträgers. Bei Disketten werden diese fünf Sektoren zur Tarnung als defekt markiert.[9] Ein weiterer Sektor wird verwendet, um den originalen, 512 Byte großen Bootsektor abzuspeichern. Dabei wird nicht darauf geachtet, ob dieser Bereich bereits genutzt wird.[8] Disk Killer kann also auch durch seine Infektions-Routine kleinere Schäden verursachen. Auf Festplatten nistet sich das Virus in den Special Reserved Sectors ein, sofern diese vorhanden sind. Diese Art der Infektion ist nicht ungewöhnlich und wird auch von anderen Viren angewendet. Die Mehrzahl der Bootsektorviren befällt aber den Bootsektor selbst und kann sich dann je nach Einzelfall auch plattformunabhängig verbreiten. Disk Killer ist somit auch ein Clustervirus.[1][2]

Besonderheiten:

- Das Virus enthält einen Counter, der die Anzahl der Infektionen mitzählt.

- Da der Bootsektor nur modifiziert wird, ist es möglich, ein mit Disk Killer infiziertes System mit einem zweiten Bootsektor-Virus zu infizieren, der den originalen Sektor verschiebt. Sofern nicht beide Viren dieselben Sektoren oder Systemspeicherbereiche verwenden, könnte der Rechner trotzdem noch starten und lädt beide Viren nacheinander in den Speicher. Die naheliegende Folge wäre dann aber, dass sich die zwei Infektionsroutinen gegenseitig stören. Welche Auswirkungen das in der Praxis haben würde, ist schwer zu sagen.

- Disk Killer war das erste bekannte Bootvirus, der auch andere Sektorgrößen als 512 Byte ordnungsgemäß verarbeiten konnte. Manchmal wurden 1024 Byte verwendet.[1]

- Neben der Umleitung auf den Viruscode wird der Bootsektor oder MBR auch mit einer Routine ausgestattet, die acht Kilobyte Systemspeicher für die Ausführung reserviert.

Payload

Das Virus hat einen schädlichen Payload.[8]

Als Trigger der Logikbombe wird beim Ausführen des Virus-Code ein Zähler aktiviert, der den Timer-Interrupt benutzt. Praktisch also beim Systemstart. Nach 48 Stunden wartet das Schadprogramm noch weitere 60 Minuten ab. Wird in diesen 60 Minuten ein Lesevorgang auf die infizierte Festplatte ausgeführt, wird der Payload ausgelöst. Möglicherweise wollte der Entwickler des Virus damit zusätzlich die Wahrscheinlichkeit erhöhen, dass es sich um einen aktiven Server handelt, und nicht um eine Workstation im Idle-Task. Erfolgt kein Zugriff, wird der Counter neu gesetzt, und Disk Killer wartet weitere 255 Stunden. Ist der Computer dann immer noch eingeschaltet, wird die Schadens-Routine in jedem Fall aktiviert.[1]

Der schädliche Programmteil des Virus verursacht Datenverlust, indem die Festplatte codiert wird. Wird er aktiv, erscheint zuerst eine Meldung auf dem Bildschirm.

Am oberen Bildschirmrand steht in weiß hinterlegter schwarzer Schrift:

Disk Killer -- Version 1.00 by COMPUTER OGRE 04/01/1989

Am unteren Bildschirmrand steht in grün hinterlegter gelber Schrift:

Warning !! Don't turn off the power or remove the diskette while Disk Killer is Processing!

Gleichzeitig mit dem Einblenden dieser Meldung, beginnt das Schadprogramm die Festplatte mit Clustern zu überschreiben. Dabei fängt er mit dem Bootsektor an, gefolgt vom Dateisystem und dem Root-Verzeichnis. Das Virus verschlüsselt die Festplatte, indem er abwechselnd Sektoren mit 0AAAAh und 05555h XOR-verknüpft, wodurch die gespeicherten Daten scheinbar effektiv zerstört werden.[2]

Während dieses Vorgangs blinkt in der Mitte des Bildschirms in roter Schrift das Wort:

PROCESSING

Anschließend blendet Disk Killer an derselben Stelle eine weitere Nachricht ein:

Now you can turn off the power

I wish you luck !

Dann startet das Programm eine Dauerschleife, die den Rechner einfrieren lässt.

Ein sofortiges Abschalten des Rechnern konnte einen Teil der Daten erhalten. Da die wichtigen Teile der Platte aber zuerst überschrieben werden, müsste das wirklich in Sekundenbruchteilen erfolgen. Das Decodieren zur Datenrettung ist ebenfalls möglich.[2] Die Dekodierung wäre sogar relativ leicht möglich gewesen, wenn das Virus nicht drei Programmierfehler enthalten würde. Diese Fehler erschwerten die Entwicklung einer geeigneten Dechiffrierungssoftware anfangs, doch bereits zu Beginn des Jahres 1990 war ein Programm zur Datenrettung verfügbar.

Identifikation und Entfernung

- Im Bootsektor von infizierten Systemen steht der Wert

3CCBhan der Position003Eh.[10] - Disk Killer wird seit 1991 von nahezu jedem Virenscanner erkannt und bereinigt.

- Eine codierte Festplatte kann durch eine geeignete Decodierungsroutine wiederhergestellt werden.[10] Gegen Disk Killer und seine Auswirkungen gab es zu Beginn des Jahres 1990 bereits zwei Shareware-Tools.

- AntiOgre konnte Disk Killer aufspüren und von Datenträgern entfernen. Da der originale Bootsektor vor der Infektion gesichert wurde, reichte es aus, ihn wieder zurück zu kopieren. Das war mit entsprechend tiefgehenden IT-Kenntnissen auch manuell möglich. Ob das Tool den Virus auch aus dem Systemspeicher löschte, ist nicht bekannt. Wenn es von einer sauberen und möglichst schreibgeschützten Diskette gebootet wurde, war das nicht nötig.

- RestOgre war eine Anwendung um die codierte Daten wieder herzustellen.

- Unbestätigten Berichten nach soll ein Bug in der Verschlüsselungs-Routine die Datenwiederherstellung in manchen Fällen unmöglich machen.

- Den MBR einer Platte neu aufzuspielen entfernt Disk Killer nicht. Das Virus wird dann aber beim erneuten Programmstart nicht mehr in den Speicher geladen. Generell ist bei einem Virusbefall das generische Überschreiben des MBR nur selten eine adäquate Lösung. Antivirensoftware ist in jedem Fall vorzuziehen. Als Notlösung konnte man von einer nicht-infizierten Diskette booten und das DOS-Kommando SYS ausführen.

- Bei der Wiederherstellung einer Festplatte durch ein Backup muss man mit gleichzeitiger Neuinfektion rechnen und entsprechende Maßnahmen treffen.

Auswirkungen

Die Anzahl der MS-DOS-Viren war 1989 noch überschaubar und lag im unteren dreistelligen Bereich. In diesen Zeiten war der Commodore Amiga eine beliebtere Plattform für Virus-Programmierer. Aufgrund der Verbreitung und dem regen Tausch und Handel von Raubkopien, insbesondere Computerspielen, war die Verbreitung in der Amiga-Szene damals noch effektiver.[11]

Viren für x86-Rechner oder das Betriebssystem MS-DOS wurden mit deren zunehmender Verbreitung aber auch immer häufiger. Am meisten verbreitet waren 1989 vermutlich der Dateivirus Jerusalem, und der Bootsektoren infizierende Stoned-Virus. Der Großteil der damaligen Viren hatte keine schädlichen Auswirkungen geplant, Disk Killer gehört aber zu den destruktiven Viren und war bei Anwendern daher sehr gefürchtet. Er war bei vielen Anwendern der Inbegriff des bösen Datenvernichters, obwohl man meist nur Gerüchte über ihn kannte. Dieser Ruf lag wohl nicht zuletzt auch an seinem gefährlich klingenden Namen. Hersteller von Antivirensoftware erwähnten Disk Killer daher oft in ihren Werbeanzeigen. Effektiv richtete das Jerusalem-Virus deutlich mehr Schaden an, es war verbreiter und der Payload war leichter zu triggern. Disk Killers zerstörerische Wirkung wurde vergleichsweise selten ausgelöst, da Rechner nur selten zwei Tage am Stück eingeschaltet wurden. Vor allem bei Privatpersonen war dies kaum der Fall. Eine hohe Gefahr bestand für Netzwerkserver. Möglicherweise verfolgte der Virus-Autor damit gezielt die Taktik, die Anwender von Arbeitsplätzen nur zum Verbreiten des Virus zu benutzen. Als Opfer waren dagegen Serveranlagen eingeplant. Da es dem Entwickler um das Verursachen von Schaden ging, gaben vor allem Fileserver ein effektives Ziel ab.[8]

1990 löste das englische Computerfachblatt PC Today einen Vorfall mit dem Virus aus. Jede Ausgabe des Magazins enthielt eine Diskette als Beilage. Die Ausgabe vom Juli war mit einer Kopie von Disk Killer infiziert. Mehr als 50.000 Exemplare wurden verkauft.[12] Anderen Angaben nach sollen es 40.000 Disketten gewesen sein, die zudem nur mit einer inaktiven Version des Virus befallen waren.[6] Der Disketten-Bootsektor enthielt lediglich den Prgrammkopf und die Verlinkung auf den originalen Bootsektor, der virulente Code selbst und der Payload waren auf den Datenträgern nicht vorhanden. Die Datei EXTRAS.COM, die auf der Heftdiskette enthalten war, hatte die infizierten Cluster überschrieben. Die Masterdiskette wurde also bei der Formatierung infiziert. PC Today startete einen Rückruf und verschärfte die Virenschutzmaßnahmen für die Zukunft.[13]

Im Februar 1990 wurde ein Untersuchungsergebnis zu Disk Killer vom Virus Test Center der Universität Hamburg veröffentlicht. Morton Swimmer klassifizierte und dokumentierte das Virus.[10]

Laut der britischen Fachzeitschrift Virus Bulletin enthielten erste Berichte über Disk Killer auch oft das Gerücht, dass das Virus eine völlig neuartige Entwicklung sei und mit derzeitigen technischen Möglichkeiten nicht aufgespürt werden könne. Das bestätigte sich nicht.[1] Im Januar 1993 wurde dem Bulletin nur noch ein Fund von Disk Killer gemeldet.[14] Die Ausgabe vom Februar 1994 berichtete über Sabotage mit Hilfe von Viren. Als Beispiel wurde eine bereits ältere Geschichte von einer Geschäftsführerin genannt. Sie hatte einen Mitarbeiter entlassen, weil dieser wegen einer Verwechslung ein falsches Programm gekauft hatte. Als unerfreuliches Abschiedsgeschenk hatte er ihren Rechner mit Disk Killer infiziert und eine gezielte Logikbombe hinterlassen.[15]

Disk Killer starb ab Mitte der 1990er Jahre aus verschiedenen Gründen aus:

Einzelnachweise

- virusbulletin.com PDF-Download: Virus Bulletin – Ausgabe Januar 1990

- malware.wikia.org Disk Killer

- Executive Guide to Computer Viruses von Charles Ritstein. ISBN 978-1-56806-251-8.

- sensorstechforum.com Remove Ogre Ransomware

- sophos.com Virus-Datenbank Disk Killer und Disk Killer 2

- A Pathology of Computer Viruses von David Ferbrache. ISBN 978-3-540-19610-5.

- sophos.com Evi Kit, Details

- virus.wdfiles.com Virus-Katalog von 1990 mit Eintrag zu Disk Killer

- f-secure.com Virus-Datenbank - Disk Killer

- agn-www.informatik.uni-hamburg.de Disk Killer von Morton Swimmer, Universität Hamburg (Virus Test Center), Februar 1990.

- Einführung in das Personal Computing von Christian Scholz. ISBN 978-3-11-012111-7.

- web.archive.org: viruslist.com Die Geschichte der Schadprogramme, 1990

- virusbulletin.com PDF-Download: Virus Bulletin – Ausgabe August 1990

- virusbulletin.com PDF-Download: Virus Bulletin – Ausgabe Januar 1993

- virusbulletin.com PDF-Download: Virus Bulletin − Ausgabe Februar 1994