Rapid Analytical Machine

Rapid Analytical Machine (RAM) (deutsch wörtlich „Schnelle analytische Maschine“) war ein amerikanischer Oberbegriff für frühe Elektronenrechner, die in den 1930er- bis 1950er-Jahren hauptsächlich zur Kryptoanalyse und Entzifferung verschlüsselter Textnachrichten dienen sollten.

Der Begriff wurde zeitnah auch von britischen Codebreakers in Bletchley Park (B.P.),[1] allen voran Alan Turing (1912–1954), übernommen.[2] Die Rapid Analytical Machine darf nicht verwechselt werden mit der Analytical Engine, die etwa hundert Jahre früher, um 1837, vom Engländer Charles Babbage (1791–1871) ersonnen wurde.

Geschichte

Seit den frühen 1930er-Jahren waren Kryptoanalytiker von Op‑20‑G, einer 1922 gegründeten kryptanalytischen Arbeitsgruppe der US-Navy, auf der Suche nach einer geeigneten „Knackmaschine“, die für ihre Zwecke möglichst universell eingesetzt werden konnte. Wie sie erkannten, waren dazu rein mechanische und auch elektromechanische Maschinen nicht ausreichend geeignet, das sie zu wenig flexibel und vor allem zu langsam waren. Als Alternative boten sich die zu Beginn des 20. Jahrhunderts aufgekommenen Elektronenröhren an, deren Weiterentwicklung in den 1920er- und 1930er-Jahren rasant an Fahrt aufnahm.

Einer der Pioniere auf diesem Gebiet war Vannevar Bush (1890–1974) vom Massachusetts Institute of Technology (MIT). Er hatte dort zuvor, in den Jahren 1928 bis 1932, den Differential Analyzer entwickelt, einen elektromechanischen Analogrechner, der mehrere Differentialgleichungen gleichzeitig handhaben konnte. Ab 1937 wurde unter seiner Leitung am MIT der Navy Comparator entwickelt, der mithilfe von Fotozellen die Koinzidenz zweier auf Lochstreifen gespeicherter Geheimtexte bestimmen sollte. Ab 1938 folgte der Rapid Selector, der zur maschinellen Verwaltung großer Datenbestände konzipiert war.

Alle diese Projekte mehrten zwar den Wissensstand und Erfahrungsschatz, zeitigten jedoch vor dem Zweiten Weltkrieg (1939–1945) keinen durchschlagenden Erfolg und erwiesen sich sämtlich als nicht hinreichend zuverlässig. Immerhin wurde der Rapid Selector 1940 vorgeführt, 1942 patentiert und schließlich während der 1950er-Jahre im amerikanischen Bibliothekswesen eingesetzt. Bush war im Jahr 1938 zum Präsidenten der Carnegie Institution for Science berufen worden, wodurch die Projekte allerdings an Dynamik einbüßten. So musste Op‑20‑G zunächst allein mit einigen Hollerithmaschinen den neuen Aufgaben begegnen, die im Krieg zu lösen waren.

Dazu gehörte als eines der Hauptangriffsziele die deutsche Enigma-Maschine, speziell die von den deutschen U‑Booten eingesetzte Enigma-M3 (mit drei Walzen) und ihre Nachfolgerin, die am 1. Februar 1942 in Dienst gestellte Enigma-M4 (mit vier Walzen).

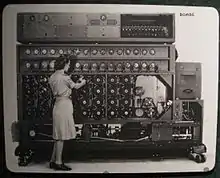

Neben kryptanalytischen Routineaufgaben wie der Bestimmung des Koinzidenzindexes (englisch Index of Coincidence, kurz IC) von Geheimtexten, wozu die IC Machine gebaut wurde, oder der Durchführung des Chi-Tests, sollten die RAMs vor allem dazu dienen, Enigma-Texte ohne Verwendung von Cribs[3] zu brechen. Letzteres verlangte nämlich nach Klartextpassagen von etwa zehn bis dreißig Buchstaben, von denen angenommen werden konnte, dass sie im Geheimtext in verschlüsselter Form auftraten. Auf diesem Prinzip basierte die 1939 von Turing ersonnene und ein Jahr später von dessen Kollegen Gordon Welchman (1906–1985) verbesserte Turing-Welchman-Bombe, eine elektromechanische Knackmaschine. Auch die Amerikaner setzten eine Variante dieser Maschine ein. Es war die von Joseph Desch (1907–1987) entwickelte und ab April 1943 im United States Naval Computing Machine Laboratory produzierte sogenannte Desch-Bombe.

Fehlen allerdings die Cribs oder sind sie falsch, dann scheitert die Entzifferung. Deshalb wurde von amerikanischer Seite, die dringende Notwendigkeit gesehen, Methoden zu erarbeiten, die den Bruch der Enigma auch ohne Cribs ermöglichten. Dies forderte Agnes Meyer Driscoll (1889–1971), die in einer maschinellen Implementierung des von Briten ersonnenen Eins-Katalogs eine mögliche Lösung sah. Aus dieser Idee entstand 1942 das Konzept der Hypothetical Machine (kurz Hypo), einer weiteren RAM.[4]

Im Dezember 1943 entstand die Idee zu einer Hypo-Bombe beziehungsweise der Statistical Grenade. Hiermit sollte jeder einzelne entzifferte Buchstabe entsprechend dem Logarithmus seiner Klartext-Buchstabenhäufigkeit gewichtet werden. Letzteres setzte allerdings voraus, dass bei der Enigma kein Steckerbrett verwendet wurde, oder dessen „Steckerung“ bekannt war. Eine Weiterentwicklung dieses Konzepts war der Bulldozer, eine andere RAM. Sowohl Hypo als auch Bulldozer erwiesen sich auch unter echten Einsatzbedingungen als zuverlässige Knackmaschinen. Mit ihrer Hilfe konnten zahlreiche Enigma-Schlüssel ermittelt und die entsprechenden deutschen Funkschlüsselnetze, insbesondere Triton (englischer Deckname Shark), gebrochen werden.[5]

Auf der anderen Seite des Atlantiks entstand etwa zeitgleich der Colossus, ein Röhrencomputer und Nachfolger der Heath Robinson, der in B.P. entwickelt und 1943 gebaut worden war. Er wurde nicht gegen die Enigma eingesetzt, sondern diente zur Kryptanalyse der Lorenz Machine. So nannten die Briten den deutschen Schlüssel-Zusatz (SZ 40 und SZ 42), mit dem diese ihre Fernschreibverbindungen verschlüsselten.

Nach dem Krieg ging die Entwicklung von Computern und ihr Einsatz als RAMs für die Kryptanalyse mit unverminderter Geschwindigkeit weiter. Beispielsweise baute Remington Rand im Jahr 1950 den Universal Automatic Calculator (UNIVAC), Deckname Atlas, der von Engineering Research Associates (ERA) entwickelt worden war. Ein anderes berühmtes Beispiel ist der Electronic Numerical Integrator and Computer (ENIAC), der ab 1942 im Auftrag der U.S. Army entwickelt worden war und am 14. Februar 1946 der Öffentlichkeit vorgestellt wurde.[6]

Zu den moderneren Versionen von Digitalrechnern beziehungsweise digitaler Hardware, die zu kryptanalytischen Zwecken konzipiert und eingesetzt wurden, gehört beispielsweise Deep Crack der Electronic Frontier Foundation (EFF) aus dem Jahre 1998. Damit konnte demonstriert werden, dass der Data Encryption Standard (DES) mit seiner Schlüssellänge von effektiv 56 Bit tatsächlich durch vollständiges Absuchen (Exhaustion) des kompletten Schlüsselraums mithilfe der Brute-Force-Methode gebrochen werden kann, also ein unsicheres Verschlüsselungsverfahren ist.

Literatur

- Friedrich L. Bauer: Entzifferte Geheimnisse. Methoden und Maximen der Kryptologie. 3., überarbeitete und erweiterte Auflage. Springer, Berlin u. a. 2000, ISBN 3-540-67931-6, S. 341–342.

- Colin Burke: An Introduction to a Historic Computer Document – Betting on the Future – The 1946 Pendergrass Report Cryptanalysis and the Digital Computer. PDF; 500 kB (englisch).

- Lee A. Gladwin: Bulldozer – A Cribless Rapid Analytical Machine (RAM) Solution to Enigma and its Variations. Cryptologia, 31:4, S. 305–315, doi:10.1080/01611190701506022.

Weblinks

- Video mit Vorträgen u. a. von Colin Burke zu Atlas (58′03″, englisch).

Einzelnachweise

- Gordon Welchman: The Hut Six Story – Breaking the Enigma Codes. Allen Lane, London 1982; Cleobury Mortimer M&M, Baldwin Shropshire 2000, S. 11. ISBN 0-947712-34-8

- Lee A. Gladwin: Bulldozer – A Cribless Rapid Analytical Machine (RAM) Solution to Enigma and its Variations. In: Cryptologia, 31:4, S. 306, doi:10.1080/01611190701506022.

- Tony Sale: The Bletchley Park 1944 Cryptographic Dictionary. Publikation, Bletchley Park, 2001, S. 22. PDF; 0,4 MB (englisch), abgerufen am 30. Juni 2021.

- Lee A. Gladwin: Bulldozer – A Cribless Rapid Analytical Machine (RAM) Solution to Enigma and its Variations. In: Cryptologia, 31:4, S. 308, doi:10.1080/01611190701506022.

- Lee A. Gladwin: Bulldozer – A Cribless Rapid Analytical Machine (RAM) Solution to Enigma and its Variations. In: Cryptologia, 31:4, S. 308–314, doi:10.1080/01611190701506022.

- Colin Burke: An Introduction to a Historic Computer Document – Betting on the Future – The 1946 Pendergrass Report Cryptanalysis and the Digital Computer. PDF; 500 kB (englisch), abgerufen am 30. Juni 2021.