EFF DES Cracker

Der EFF DES Cracker (auch Deep Crack) war ein Technologiedemonstrator der Electronic Frontier Foundation (EFF) aus dem Jahre 1998. Mit dem Gerät konnten anschaulich Behauptungen der damaligen US-Regierung widerlegt werden, das DES-Verschlüsselungsverfahren sei nur mit einem Multi-Millionen-Budget zu brechen und könne selbst von staatlichen Institutionen nicht gebrochen werden. Das Budget zum Bau betrug 250.000 US-Dollar, das Gerät konnte DES-verschlüsselte Nachrichten innerhalb weniger Tage per Brute-Force-Methode entschlüsseln.[1]

Hintergrund

Beim DES-Verschlüsselungsverfahren wird eine Nachricht mit einem 56 Bit langen Schlüssel verschlüsselt, es gibt also 256 beziehungsweise 72 Billiarden mögliche Schlüssel, die beim Brute-Force-Verfahren alle probiert werden, bis der korrekte Schlüssel gefunden ist. Zur damaligen Zeit verfügbare 200-MHz-Pentium-Prozessoren konnten etwa eine Million Schlüssel pro Sekunde verarbeiten,[2] womit die Suche mit einem einzigen Rechner im ungünstigsten Fall (erst der letzte probierte Schlüssel passt) über 2284 Jahre gedauert hätte, im Mittel noch über 1000 Jahre.

Im Jahre 1997 veranstaltete die Firma RSA Security einen Wettbewerb DES Challenges, um die Schwäche von DES gegenüber Brute-Force-Attacken zu demonstrieren. Erstmals erfolgreich waren die Projekte DESCHALL und Distributed.net, die mit Hilfe tausender freiwilliger Teilnehmer den Schlüssel durch verteiltes Rechnen in 96 und 41 Tagen brechen konnten.

Technik

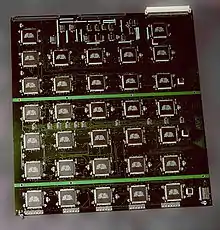

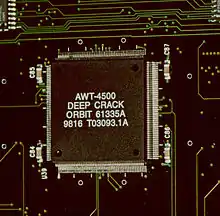

Die Anlage bestand aus 1856 anwendungsspezifischen integrierten Schaltungen (ASIC) mit jeweils 24 DES-Verarbeitungseinheiten pro Chipgehäuse. Auf insgesamt 29 doppelseitigen Platinen waren jeweils 64 der Chips untergebracht. Die Platinen wurden als Einschubplatinen für Sun-4/470-Rack-Gehäuse entworfen und waren in sechs Gehäusen montiert. Ein einziger Rechner koordinierte die Suche durch Verteilung der Suchbereiche an die ASIC. Die ASIC wurden mit 30 bis 40 MHz getaktet.[3]

Die Anlage verarbeitete 90 Milliarden Schlüssel pro Sekunde, das Probieren sämtlicher DES-Schlüssel dauerte neun Tage. Im Durchschnitt wurde der Schlüssel in der Hälfte der Zeit gefunden. Die Anlage wäre durch Hinzufügen weiterer Platinen um den Faktor 200 hochskalierbar gewesen, womit die Suche durchschnittlich eine halbe Stunde gedauert hätte.

Auswirkungen

Da bereits ein relativ kleiner Verein mit überschaubarem Budget in der Lage war, aus kommerziell verfügbarer Technik ein Gerät zu entwickeln, das DES innerhalb weniger Tage brechen konnte, wurden Überlegungen angestellt, welche Geschwindigkeit staatliche Institutionen mit wesentlich höherem Budget erreichen könnten. Hochrechnungen anhand damals verfügbarer Technik, Budget und Entwicklungszeit hielten Geräte in Koffergröße mit Geschwindigkeiten von einem Tag, sowie Anlagen in Rechenzentrumsgröße mit Geschwindigkeiten im Sekundenbereich für möglich.[3]

DES galt somit nicht mehr als sicher, mit dem FIPS-Standard 46-3 vom Oktober 1999 wird DES nur noch zum Einsatz auf veralteten Systemen zugelassen.

Weblinks

Einzelnachweise

- EFF DES Cracker Press Release: „EFF DES CRACKER“ MACHINE BRINGS HONESTY TO CRYPTO DEBATE. Electronic Frontier Foundation, 17. Juli 1998, abgerufen am 24. November 2018 (englisch).

- A Brute Force Search of DES Keyspace. 4. November 1998, abgerufen am 9. Oktober 2013.

- Cracking DES: Secrets of Encryption Research, Wiretap Politics, and Chip Design. Electronic Frontier Foundation, 21. September 2006, abgerufen am 9. Oktober 2013 (englisch).