JonDo

JonDo war ein Web-Anonymizer, der von der JonDos GmbH weiterentwickelt wurde. Das Projekt wurde im August 2021 eingestellt. Der Name ist eine Anspielung auf John Doe – der englische Platzhaltername für unbekannte Personen. Der Dienst ging aus dem Java Anon Proxy (da Java ein Warenzeichen von Sun Microsystems ist und nicht mehr verwendet werden durfte, wurde in der Regel nur das Akronym JAP benutzt) des Projektes AN.ON hervor, an welchem die Technische Universität Dresden, die Universität Regensburg und das Unabhängige Landeszentrum für Datenschutz Schleswig-Holstein geforscht haben. Nachdem die staatliche Förderung des Projektes 2006 auslief, gründeten einige Projektmitarbeiter JonDos als Startup-Unternehmen und führten so den Dienst fort. JonDo wird als freie Software unter der dreiklauseligen BSD-Lizenz verbreitet.

| JonDo / Java Anon Proxy (JAP) | |

|---|---|

Anonymes Netzwerk | |

| Basisdaten | |

| Entwickler | Technische Universität Dresden, Universität Regensburg, JonDos |

| Aktuelle Version | 00.20.001 (18. Dezember 2016) |

| Betriebssystem | plattformunabhängig |

| Programmiersprache | Java |

| Kategorie | Web-Anonymizer |

| Lizenz | BSD-Lizenz |

| deutschsprachig | ja |

| www.anonym-surfen.de, anon.inf.tu-dresden.de | |

Funktionsweise

Der Nutzer trägt in die zu anonymisierende Anwendung (insbesondere den Webbrowser) die lokale Adresse des JonDo-Clients als Proxy-Server ein. Dieser Client kümmert sich um die Kommunikation mit den Mixen der gewählten Kaskade – insbesondere übernimmt er die dafür notwendige Verschlüsselung. Dazu tauscht der Client mit jedem Mix der Kaskade vertraulich einen eigenen geheimen Schlüssel aus, so dass der einzelne Schlüssel nur genau einem Mix und dem Client bekannt ist. Mit diesen geheimen Schlüsseln werden nun zu sendende Daten mehrfach verschlüsselt und diese mehrfach verschlüsselten Daten an den ersten Mix der Kaskade geschickt. Während diese Daten nun die Kaskade durchlaufen, entschlüsselt jeder Mix diese Daten mit dem jeweils ihm bekannten geheimen Schlüssel. Nachdem der letzte Mix dieses Verfahren durchgeführt hat, sind für ihn die Klartextdaten sichtbar (falls keine Ende-zu-Ende-Verschlüsselung darauf existiert) und er sendet sie an den beabsichtigten Empfänger. Antwortdaten sendet der Empfänger an den letzten Mix der Kaskade. Die Mixe verschlüsseln in Empfangsrichtung nun nacheinander die Antwortdaten mit dem jeweiligen geheimen Schlüssel. Nachdem das Antwortpaket rückwärts die Kaskade komplett durchlaufen hat und vom ersten Mix an den JonDo-Client gereicht wurde, entschlüsselt dieser das Paket entsprechend mehrfach und reicht die entschlüsselten Daten dann an die Anwendung weiter.

Anonym gegenüber externen Beobachtern ist man innerhalb der Nutzergruppe der gleichen Mixkaskade. Stärker benutzte Kaskaden erzeugen also eine größere Anonymität. Die Anonymität gegenüber den Betreibern der Mixe hängt dagegen von der Anzahl der Mixe in der Kaskade und dem Vertrauen in deren einzelne Betreiber ab, dass sie nicht zusammenarbeiten. Nur wenn alle Mixe einer Kaskade zusammenarbeiten, lassen sich die nur dem ersten Mix bekannten Quell-IP-Adressen der Anfragen den nur dem letzten Mix bekannten angefragten Webseiten zuordnen, so dass sämtliche Nutzeraktionen deanonymisiert wären. Da Strafverfolgungsbehörden oder andere staatliche Institutionen eine solche Zusammenarbeit der Mixbetreiber erzwingen können, ist eine internationale Diversität der Mixbetreiber einer Kaskade ebenfalls vorteilhaft für die Anonymität.

Vor- und Nachteile des Anonymisierungsmodells

JonDo basiert – im Gegensatz zu einigen anderen Anonymisierungsdiensten wie beispielsweise Tor – auf dem Konzept fester Mixkaskaden. In der Theorie ist dieses Modell auch bei Komplettüberwachung des zu Grunde liegenden Netzwerkes sicher. Im Tor-Netzwerk kann im Vergleich dazu jeder seinen Rechner als Anonymisierungs-Knoten bereitstellen. Tor ist daher anfällig für groß angelegte Überwachungssysteme auf Basis großer Serverfarmen, mit denen ein US-Geheimdienst im großen Stil das Anonymisierungsnetzwerk mitbetreibt.[1] Bei der praktischen Implementierung für einen Echtzeitanonymisierungsdienst ergeben sich aber auch bei JonDo Probleme, da nicht alle nötigen Mixfunktionen (ausreichend gut) durchgeführt werden können. Deshalb ist das praktische Angreifermodell deutlich eingeschränkter: Sicherheit kann nur gegen Angreifer erreicht werden, die das Netzwerk lokal an einer Stelle überwachen können. Dagegen sind insbesondere Angreifer, welche sämtliche Kommunikation vor dem ersten und hinter dem letzten Mix einer Kaskade abhören können, in der Lage, die Aktionen der Benutzer dieser Mixkaskade komplett nachzuvollziehen. Vereinfacht wird die Situation für derartige Angriffe, da es nur eine sehr begrenzte Anzahl von Mixkaskaden gibt, so dass eine Präsenz für den Angreifer nur an wenigen Punkten erforderlich ist, um sämtliche über JonDo abgewickelte Kommunikation zu deanonymisieren. Eine Erhöhung der Anzahl der Mixkaskaden als Gegenmaßnahme ist problematisch, da das Grundmodell davon ausgeht, dass möglichst viele Nutzer gleichzeitig über eine Mixkaskade aktiv sind, um die Anonymitätsgruppe groß zu halten – mehr Mixkaskaden würden die Nutzergruppen pro Kaskade kleiner machen.

Auf der anderen Seite bietet das Mixkaskadenmodell mit der überschaubaren Anzahl an Mixbetreibern den Vorteil, dass eine intensivere Überprüfung der Betreiber stattfinden kann. Somit ist hier eine höhere Sicherheit gegenüber den Mixbetreibern selbst gewährleistet (im Gegensatz z. B. zu den Tor-Node-Betreibern).

Mixbetreiber

JonDos setzt ausschließlich auf zertifizierte Mixbetreiber.[2] Diese müssen sich gegenüber mindestens einer der momentan zwei Zertifizierungsstellen (JonDos, AN.ON)[3] identifizieren und einen Betreibervertrag eingehen. Sinn dieses Vertrages ist sowohl die Sicherstellung der Anonymität der Nutzer als auch die Unabhängigkeit des Mixbetriebs von JonDos. Auf diese Weise können Kaskaden von unabhängigen Mixen aufgebaut werden, ohne dass eine Zentralinstanz wie JonDos oder eine andere der Zertifizierungsstellen Verfügungsgewalt über diese Mixe hat.

Es existiert ein internationales Spektrum an Mixbetreibern, wobei der Schwerpunkt auf Deutschland liegt.[4] Der Betrieb erfolgt sowohl durch Privatpersonen als auch durch Firmen und Organisationen, insbesondere aus dem Bereich des Datenschutzes. Unter den Betreibern befinden sich die ursprünglichen Projektpartner des AN.ON-Projektes (Technische Universität Dresden, Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein), JonDos selbst, der Landesverband Bayern der Piratenpartei Deutschland u. a.

Bezahlmodell

Da der Verkehr über einen Mix erheblich ist, so dass nicht wie z. B. bei Tor bereits ein Breitbandanschluss ausreichend sein kann, stellt sich die Frage der Finanzierung des Mixbetriebs. Auf der einen Seite ermöglichen Sponsoren einige kostenlose Kaskaden. Diese sind aber oftmals stark ausgelastet, so dass dort die Geschwindigkeit dann unter ISDN-Niveau liegt.

Auf der anderen Seite kann man über den Kauf eines Volumentarifs kostenpflichtige Kaskaden nutzen, welche in der Regel deutlich höhere Geschwindigkeiten bieten. Zusätzlich ist hinter den kostenpflichtigen Kaskaden in der Regel ein SOCKS-Proxy (statt nur eines HTTP-Proxys) geschaltet, so dass darüber deutlich mehr Funktionen anonymisiert werden können als nur das Websurfen. Auch vom Standpunkt der Anonymität bieten sich dort einige Vorteile, da diese Kaskaden länger sind als die kostenlosen und international verteilte Mixe integrieren, so dass z. B. nationale Strafverfolgung dort ins Leere läuft.[5] Allerdings sind auf diesen Kaskaden deutlich weniger Nutzer aktiv, was den Anonymitätsgewinn wieder etwas schmälert, da die Anonymitätsgruppen klein sind. Die Abrechnung des verbrauchten Volumens geschieht über ein pseudonymes Einmalkonto. Der Erwerb des Kontos ist u. a. über vollständig anonyme Zahlungsverfahren, wie Paysafecard, möglich, so dass dem Betreiber keine persönlichen Informationen bekannt gegeben werden müssen.

Im Frühjahr 2010 kam es auf Grund des Bezahlmodells zu Streitigkeiten zwischen den Mixbetreibern, was dazu führte, dass einige Anbieter kostenloser Kaskaden ausgestiegen sind, unter anderem die German Privacy Foundation.[6][7] Da der mit Abstand größte Teil des über JonDo abgewickelten Verkehrs trotz Bezahlmodells auf die kostenlosen Kaskaden entfällt, arbeitet das Projekt nicht kostendeckend. Um die Einnahmen zu erhöhen, wurde die Nutzung der kostenlosen Kaskaden u. a. durch Absenkung der dort maximal möglichen Geschwindigkeit von 100 kbit / s auf 30 bis 40 kbit / s weniger attraktiv gegenüber den kostenpflichtigen Kaskaden gemacht. Bei derartig niedrigen Geschwindigkeiten sahen einige Anbieter kostenloser Mixe aber keine sinnvolle Nutzungsmöglichkeit mehr gegeben und haben ihr Engagement für JonDo deshalb beendet.

Der Download und die Nutzung der nötigen Software ist in jedem Fall kostenlos.

Software

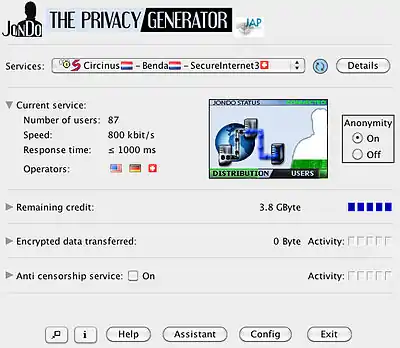

JonDo wird als Installer-Version für Microsoft Windows (98, ME, 200x, XP, Vista, 7), Mac OS X und Debian-basierte Linux-Distributionen zum Download angeboten. Für andere Betriebssysteme steht eine pure JAR-Datei bereit, so dass dort JonDo ebenfalls läuft, falls eine passende Java-Laufzeitumgebung vorhanden ist.[8] Darüber hinaus gibt es mit ANONdroid eine App für Android, die die Nutzung der Anonymisierungsdienste auch auf mobilen Geräten ermöglicht.[9][10]

Da auch die Konfiguration des Webbrowsers entscheidend für den anonymen Zugriff auf das Internet ist (Cookies, HTTP-Header, Plugins, …), werden zusätzlich vorkonfigurierte Profile für Mozillas Webbrowser Firefox zum Download angeboten. Diese werden als JonDoFox bezeichnet. Für Windows kann auf Basis von PortableApps auch eine komplett vorkonfigurierte, transportable Version des Firefox heruntergeladen werden.[11]

Neben dem JonDo-Client steht auch die Serversoftware für InfoServices und Mixe (letztere nicht in Java, sondern in C++) quelloffen und kostenlos zur Verfügung.[12]

Strafverfolgung

In den öffentlichen Blickpunkt rückten Strafverfolgungs-Maßnahmen erstmals im Jahr 2003. Am 3. Juli 2003 erwirkte das Bundeskriminalamt einen Beschluss beim Amtsgericht Frankfurt, welcher die Projektpartner des AN.ON-Projektes verpflichtete, auf Grundlage von §§ 100 g, 100 h StPO bestimmte Verbindungsdaten aufzuzeichnen. Dagegen legte AN.ON Widerspruch ein, da §§ 100 g, 100 h StPO sich nur auf Daten bezieht, die der Dienstanbieter ohnehin erhebt. Von sich aus erhob AN.ON jedoch keine solchen Daten. Ein Beschluss hätte also auf Basis von §§ 100 a, 100 b StPO ergehen müssen, welcher den Dienstanbieter verpflichtet, auch von ihm nicht erhobene Daten aufzuzeichnen.[13] Für einen Beschluss auf Basis von §§ 100 a, 100 b StPO gibt es aber höhere Voraussetzungen als für einen auf Basis von §§ 100 g, 100 h StPO. Da der Widerspruch allerdings keine aufschiebende Wirkung hatte, begannen die AN.ON-Projektpartner zur Sicherheit mit der Implementierung einer Einzelfallprotokollierung: Sollte vom letzten Mix der Kaskade ein Zugriff auf eine zu überwachende Website festgestellt werden, überträgt er in den Antwortdaten ein Flag, welches die beteiligten Mixe zur Protokollierung der Kanalzuordnung des betroffenen Datenkanals auffordert (der erste Mix entfernt dieses Flag dann wieder, bevor er die Antwortdaten zum Anfragenden weiterreicht). Diese Protokolldaten werden verschlüsselt auf dem jeweiligen Mix abgelegt und können später dann von Strafverfolgungsbehörden angefordert und ausgewertet werden. Da die Quelltexte der Mixe offen liegen, fiel diese Änderung einigen Nutzern auf, was zu einem Medienecho führte.[14][15] Der Widerspruch von AN.ON gegen den Überwachungsbeschluss auf Basis von §§ 100 g, 100 h StPO hatte aber schließlich Erfolg und das Landgericht Frankfurt bestätigte die Rechtsauffassung von AN.ON, dass derartige Überwachungsmaßnahmen nur auf Basis von §§ 100 a, 100 b StPO erfolgen können. Allerdings war in der Zwischenzeit ein Datensatz angefallen, welchen sich das Bundeskriminalamt mit einem ebenfalls im Nachhinein als rechtsmissbräuchlich festgestellten Durchsuchungs- und Beschlagnahmebeschluss sicherte. Neben der gerichtlichen Klärung, auf welcher rechtlichen Basis in Zukunft ein Anonymisierungsdienst in Deutschland zur Protokollierung von Zugriffen gezwungen werden kann, blieb auch die Protokollierungsfunktionalität als Ergebnis dieser Ereignisse im Quellcode der Mixe erhalten.

Am 6. September 2006 wurde der AN.ON-Server des Unabhängigen Landeszentrums für Datenschutz Schleswig-Holstein beschlagnahmt. Da auch den Strafverfolgern klar gewesen sein müsste, dass bei AN.ON standardmäßig keine Verbindungsdaten gespeichert werden, ist der Sinn dieser Beschlagnahmung unklar.[16]

Um Strafverfolgungsmaßnahmen transparent zu machen, veröffentlicht JonDos jährlich einen Bericht, der über die Anzahl und den Umfang der gerichtlichen Strafverfolgungsanordnungen Auskunft gibt.[17]

Vorratsdatenspeicherung

Mit Verkündung des „Gesetzes zur Neuregelung der Telekommunikationsüberwachung und anderer verdeckter Ermittlungsmaßnahmen sowie zur Umsetzung der Richtlinie 2006/24/EG“ zum 31. Dezember 2007 galt in Deutschland ab 1. Januar 2008 die sogenannte Vorratsdatenspeicherung. Anbieter öffentlich zugänglicher Telekommunikationsdienste waren deshalb verpflichtet, spätestens ab 1. Januar 2009 die bei Diensterbringung anfallenden Verkehrsdaten für die Dauer von sechs Monaten zu speichern und bei Vorliegen entsprechender Voraussetzungen den zuständigen staatlichen Stellen zu übermitteln.[18]

Grundsätzlich waren von diesen Regelungen auch Anbieter von Anonymisierungsdiensten betroffen. Die JonDos GmbH hat den Mix-Betreibern allerdings empfohlen, die Vorratsdatenspeicherung nicht umzusetzen. Die Auswertung der bei der Vorratsdatenspeicherung auf einem einzelnen JonDonym-Mix gewonnenen Daten kann keine sinnvollen Ergebnisse liefern. Nur gemeinsam können alle Mix-Server einer Kaskade die Anonymität der Nutzer aufheben. Die internationale Verteilung der Mixbetreiber verhindert in vielen Fällen aber eine Erhebung bzw. Auswertung der Daten der Vorratsdatenspeicherung. Damit ist eine Datenspeicherung nicht zielführend. Die Mehrzahl der 2009 aktiven deutschen Mix-Betreiber sind dieser Empfehlung gefolgt und haben keine Vorratsdaten gespeichert: Surfsky Ltd., Pimenidis IT Consulting, Behrens, dotplex e.K, German Privacy Foundation e.V., PiratenPartei und die SpeedPartner GmbH. Die Mixbetreiber an der Technischen Universität Dresden, der Universität Regensburg und beim Unabhängige Landeszentrum für Datenschutz Schleswig-Holstein sind der Empfehlung der JonDos GmbH nicht gefolgt und hatten auf ihren Mixen die Speicherung von Vorratsdaten folgendermaßen umgesetzt:[19]

- Der erste Mix speicherte die IP-Adresse, das Datum und die Uhrzeit der eingehenden Verbindung sowie für jede Verbindung die ausgehende Kanalnummer, auf der die Daten an den zweiten Mix weitergegeben werden.

- Mittlere Mixe speicherten eingehende und ausgehende Kanalnummern der Verbindungen sowie das Datum und die Uhrzeit des jeweiligen Kanalaufbaus.

- Letzte Mixe speicherten die eingehende Kanalnummer einer Verbindung, das Datum und die Uhrzeit des Kanalauf- und Abbaus, die Quellportnummer des ausgehenden Requests sowie dessen Datum und Uhrzeit.

Aufgrund der erheblichen Eingriffe in die Funktionsweise eines Anonymisierungsdienstes gehörte die JonDos GmbH zu den Erstbeschwerdeführern der vom Arbeitskreis Vorratsdatenspeicherung initiierten Sammel-Verfassungsbeschwerde gegen die Vorratsdatenspeicherung (1 BvR 256/08).[20] Insbesondere wurden dabei durch JonDos Eingriffe in die Berufsfreiheit (Art. 12 Abs. 1 GG) und den Schutz des Eigentums (Art. 14 Abs. 1 GG) gerügt. Die Umsetzung der Vorratsdatenspeicherung wäre für den Anbieter eines Anonymisierungsdienstes mit unverhältnismäßigen Kosten verbunden, die einen wirtschaftlichen Betrieb kaum noch ermöglichten. Ebenfalls würden die zur Erbringung von Telekommunikationsdiensten bestehenden technischen Anlagen, die keine Vorratsdatenspeicherung erlauben, damit nutzlos, was einen unverhältnismäßigen Eingriff in das Eigentum darstellen würde. Obwohl die Verfassungsbeschwerde insgesamt erfolgreich war, da laut Urteil des Bundesverfassungsgerichtes vom 2. März 2010 zentrale Teile der Vorratsdatenspeicherung gegen das Fernmeldegeheimnis (Art. 10 Abs. 1 GG) verstießen und deshalb nichtig waren, wurden insbesondere die von JonDos genannten Beschwerden gegen weitere Grundrechtseingriffe als zulässig aber unbegründet zurückgewiesen.[21]

Da durch das Urteil des Bundesverfassungsgerichtes die Rechtsgrundlage für die Vorratsdatenspeicherung entfiel, wird diese seitdem auf keiner Mixkaskade mehr angewendet.

Siehe auch

Literatur

- Marc Störing: Im Visier der Strafverfolger – Staatlicher Zugriff auf Anonymisierungsserver. In: c’t. 24/2006, S. 208–210.

Weblinks

Einzelnachweise

- Softonic: Anonym Surfen: Tor, JonDo, VPN und Web-Proxies im Vergleich. Artikel vom 31. Juli 2013.

- JonDos: Voraussetzungen für den Mixbetrieb. Abgerufen am 21. November 2010.

- JonDos: Liste der Zertifizierungsstellen. Abgerufen am 21. November 2010.

- JonDos: Liste der Mixbetreiber. Abgerufen am 3. April 2011.

- JonDos: Preise und Bezahlmethoden. Abgerufen am 3. April 2011.

- JonDonym Mixe der GPF abgeschaltet. (Nicht mehr online verfügbar.) German Privacy Foundation, 17. Mai 2010, ehemals im Original; abgerufen am 29. August 2010. (Seite nicht mehr abrufbar, Suche in Webarchiven)

- User Question from the Shoutbox. (Nicht mehr online verfügbar.) Mix Proxy Server Operators of the JonDonym Network, 29. Juni 2010, archiviert vom Original am 13. Juli 2010; abgerufen am 29. August 2010 (englisch).

- JonDos: Liste der angebotenen Download-Möglichkeiten. Abgerufen am 3. April 2011.

- JonDos: ANONdroid Version 00.00.008. Abgerufen am 23. Dezember 2011.

- ANONdroid auf Google Play. Abgerufen am 23. Dezember 2011.

- JonDos: JonDoFox-Informationsseite. Abgerufen am 3. April 2011.

- JonDos: Liste der angebotenen Programm-Quellen. Abgerufen am 21. November 2010.

- Henry Krasemann: Besprechung des Beschlusses des Landgerichts Frankfurt am Main vom 15.09.2003 (Az.: 5/6 Qs 47/03) und des Beschlusses des Landgerichts Frankfurt am Main vom 21.10.2003 (Az.: 5/8 Qs 26/03). In JurPC Web-Dok. 140/2004, Abs. 1–5. Abgerufen am 3. Januar 2010.

- Google Groups: WARNING: JAP now comes with spyware!. Usenet-Eintrag in alt.privacy.anon-server vom 17. August 2003. Abgerufen am 3. Januar 2010.

- Heise-Newsticker: Nicht mehr ganz anonym: Anonymisier-Dienst JAP protokolliert Zugriffe. Meldung vom 18. August 2003. Abgerufen am 3. Januar 2010.

- Unabhängiges Landeszentrum für Datenschutz Schleswig-Holstein: AN.ON-Server des ULD beschlagnahmt (Memento vom 29. September 2008 im Internet Archive). Pressemitteilung vom 15. September 2006. Abgerufen am 3. Januar 2010.

- JonDos: Überwachungsberichte

- Entwurf eines Gesetzes zur Neuregelung der Telekommunikationsüberwachung und anderer verdeckter Ermittlungsmaßnahmen sowie zur Umsetzung der Richtlinie 2006/24/EG. (PDF – 2,0 MB) Drucksache 16/5846. Deutscher Bundestag, 27. Juni 2007, abgerufen am 21. September 2012.

- Umsetzung der Vorratsdatenspeicherung durch AN.ON. (Nicht mehr online verfügbar.) Projekt Anonymität im Internet (AN.ON), archiviert vom Original am 5. Januar 2011; abgerufen am 22. November 2010.

- Beschwerdeschrift „Verfassungsbeschwerde Vorratsdatenspeicherung“. (PDF – 1,0 MB) Arbeitskreis Vorratsdatenspeicherung, 31. Dezember 2007, abgerufen am 21. September 2012.

- Urteil des Ersten Senats vom 2. März 2010 zu 1 BvR 256/08, 1 BvR 263/08, 1 BvR 586/08. Gründe B. I. (Rz 179), C. VII. (Rz 184, 293–304). Bundesverfassungsgericht, 2. März 2010, abgerufen am 21. September 2012.