Conficker

Conficker ist der Name einer Gruppe von Computerwürmern, deren verschiedene Versionen ab Ende November 2008 mehrere Millionen Windows-Rechner infizierten.[1]

| Conficker | |

|---|---|

| Name | Conficker |

| Aliase | Downup, Downadup, Kido |

| Bekannt seit | 2008 |

| Herkunft | Ukraine |

| Typ | Netzwerkwurm |

| Dateigröße | 58.368 Bytes (A-Version) |

| Speicherresident | ja |

| Verbreitung | Exploits, Wechseldatenträger, Brute-Force |

| System | Windows 2000, XP, 2003, Vista, 2008 |

| Info | Version C installiert Scareware |

Der Wurm installierte dabei unter anderem Backdoors auf den komprimitierten Systemen und erstellte innerhalb einiger Wochen das bis heute unübertroffen größte jemals existente Botnet[2] (Stand August 2020). Es könnte möglicherweise neun bis zehn Millionen Zombierechner umfasst haben.

Die weiteren Funktionen des Wurms waren die Unterdrückung von Sicherheits- und Antimalware-Updates und das Verwischen der eigenen Spuren.

Spätere Varianten von Conficker installierten auch Scareware oder benutzten das infizierte System für E-Mail-Spam.

Aliasse

Der in der Presse und Fachwelt etablierte Name wurde von Microsoft-Mitarbeitern vergeben. Die amerikanischen Softwareentwickler, die sich mit dem Wurm befassten, verbanden die Wörter „con“ mit einem deutschen Vulgärwort.[3] Möglicherweise wollte man die anstössige Bezeichnung durch die Verwendung des ähnlich klingenden Fremdwortes ein wenig abmildern. „Con“ steht dabei für die Domain www.trafficconverter.biz, über die Conficker weitere Schadsoftware herunterlud.

Eine andere Erklärung lieferte Microsoftmitarbeiter Joshua Phillips, der den Begriff Trafficker (engl. für Schieber oder Schleuser) als plausible Anspielung vermutete.[4]

Die Namen der bekanntesten Schutzsoftware-Firmen für den Wurm lauten:

- Avira: Worm/Conficker

- Avast!: Win32:Confi

- Bitdefender: Win32.Worm.Downadup

- CA Technologies: Win32/Conficker.A

- ClamAV: Worm.Downadup

- ESET: Win32/Conficker.A

- F-Secure: Downadup

- Kaspersky: Kido, Net-Worm.Win32.Kido.ih oder Trojan-Downloader.Win32.Kido.a.

- McAfee: W32/Conficker.worm

- Microsoft: Conficker oder Worm:Win32/Conficker.A

- Panda Security: Conficker.A

- Sophos: Mal/Conficker-A

- Symantec: Downadup

- Trend Micro: Worm_Downad

Der Wurm soll auch als Dumprep bekannt sein. In diesem Zusammenhang existiert aber das Problem, dass unter diesem Namen bereits ein reguläres Microsoft-Tool in der IT-Szene bekannt ist.

Versionen

Der Wurm lud sich selbst mehrfach ein Update von verschiedenen Servern und konnte so neue Funktionen oder Instruktionen erhalten. Spätere Varianten des Wurms öffnen auch eine P2P-Verbindung zu anderen infizierten Rechnern und laden so neue Programmteile nach.[5] Da die Server, von denen Conficker seine Updates bezog, nach kurzer Zeit stillgelegt wurden, war dies eine effektivere und kaum zu unterbindende Methode.

Nach der Nomenklatur von Microsoft sind folgende Derivate von Conficker bekannt:

- Conficker.A: Erstmals entdeckt am 21. November 2008

- Conficker.B: Erstmals entdeckt am 31. Dezember 2008

- Conficker.B++: Erstmals entdeckt am 16. Februar 2009

- Conficker.C: Erstmals entdeckt am 6. März 2009

- Conficker.D: Erstmals entdeckt am 15. März 2009

- Conficker.E: Erstmals entdeckt am 6. April 2009

Funktion

Verbreitung

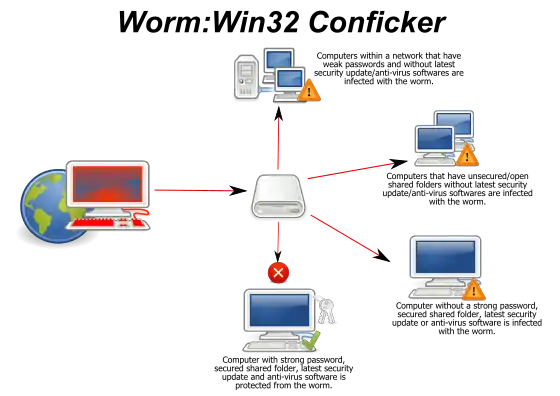

Conficker infiziert mit dem Betriebssystem Microsoft Windows ausgerüstete Computer, wobei 2008 bis 2009 hauptsächlich die Version Windows XP betroffen war. Prinzipiell waren aber alle Windows-Editionen bis einschließlich Windows Vista, bzw. bis zur Server-Variante Windows 2008, gefährdet. Conficker nutzt je nach Version mehrere verschiedene Methoden um sich zu verbreiten:

- Exploits: Ursprünglich hat sich Conficker über die von Microsoft im Bulletin MS08-067[6] beschriebene Sicherheitslücke weiterverbreitet. Es handelt sich dabei um eine sogenannte „Remote code execution vulnerability“ (Sicherheitslücke, durch die ein von außen eingeschleuster Code ausgeführt werden kann). Damit werden Sicherheitslücken beschrieben, bei denen ein Angreifer durch eine manipulierte Netzwerkmeldung einen Rechner dazu bringen kann, den schädlichen Code auszuführen, ohne dass dazu die eigentlich erforderliche Zugriffskontrolle stattfindet. Spezielle Sicherheitsupdates gab es für Windows 2000, XP, 2003, Vista und 2008. Spätere Windows-Versionen oder andere Betriebssysteme sind nicht anfällig.

- Dateifreigabe: Der Wurm nutzt den SMB-Dienst um sich über Ordnerfreigabe in Windows-Netzwerken zu verbreiten. Innerhalb von Netzwerken werden Freigaben auf Datei- und Druckdiensten gesucht und ausgenutzt.

- Autostartfunktion: Conficker kann sich auch über USB-Sticks und andere Wechseldatenträger verbreiten. Ist die Autostart-Funktion unter Windows aktiviert, infiziert der Wurm das System bereits beim Einstecken des Sticks. Conficker nutzt dabei eine weitere Sicherheitslücke aus. Der Wurm kann selbst die Datei autorun.inf erstellen. Ein Abschalten der Autostartfunktion verhindert diesen Infektionsweg.

- Schwache Passwörter: Conficker versucht Zugriff auf andere Benutzerkonten zu erhalten und probiert einfache Passwörter aus.

Unzureichender Malwareschutz erleichtert dem Wurm seine Verbreitung auf indirekte Art. Signaturen um den Conficker-Wurm mit geläufiger Antivirensoftware zu finden und zu entfernen, wurden kurz nach seinem ersten Auftreten als Update bereitgestellt. Veraltete Programme oder Signaturen bieten aber keinen Schutz. Eine entsprechend konfigurierte Firewall unterbindet einige der Conficker-Aktivitäten.

Eigenschaften

Um seine eigene Entdeckung und Entfernung möglichst zu verhindern, blockiert Conficker die Benutzung von Windows-Diensten wie Windows Update, den Aufruf von vielen Herstellerseiten von bekannten Antiviren- und sonstigen Sicherheitsprogrammen, das Windows-Sicherheitscenter, Windows Defender und das Windows-Systemprotokoll. Durch erfolglose Versuche, sich an passwortgeschützten Dateifreigaben anzumelden, kann es dazu kommen, dass ganze Rechner nicht mehr benutzt werden können, da unter Umständen das entsprechende Benutzerkonto komplett gesperrt wird.

Conficker ist in der Lage, sich mit Servern oder neueren Wurm-Versionen in Verbindung zu setzen, von denen das Programm schädliche Programmteile oder andere Updates nachladen kann.

Historie der Auswirkungen

Der Wurm fand ein breites Medienecho, als er um die Jahreswende 2008 auf 2009 an Bekanntheit gewann.

- 21. November 2008: Conficker.A wird erstmals entdeckt. Diese ursprüngliche Version des Wurms kompromittiert keine Computer, bei denen ukrainische Tastatureinstellungen installiert sind.[7]

- 31. Dezember 2008: Conficker.A zieht sich ein Update aus dem Internet und entwickelt sich zu Conficker.B weiter.

- 8. Januar 2009: Der Wurm legt ca. 3000 Arbeitsplatzrechner der Kärntner Landesregierung lahm und sorgte dafür, dass Ämter der Kärntner Regierung tagelang offline waren. Zentrale Server der Landesregierung waren nicht betroffen und Amtsgeschäfte konnten somit eingeschränkt fortgeführt werden.[8]

- 12. Januar 2009: Conficker hat nun auch PCs der Kärntner Krankenanstaltengesellschaft KABEG in mindestens drei Spitälern befallen. Wie bei der Landesregierung sind auch dort rund 3000 Rechner betroffen. Im Unterschied zur Landesregierung sollen die Krankenhaussysteme allerdings das einschlägige Sicherheitsupdate bereits zuvor installiert gehabt haben. Ein weiterer Unterschied ist, dass es dem Wurm gelungen sein soll, weitere Schädlinge auf die befallenen Spitals-Computer zu laden.[9][10]

- 19. Januar 2009: Das Softwaresicherheitsunternehmen F-Secure berichtet von über neun Millionen betroffenen Rechnern.[11] Am 22. Januar 2009 berichtete NetMediaEurope (testticker.de), dass rund sieben Prozent aller deutschen PCs vom Conficker-Wurm befallen seien.[12] Kurze Zeit später berichtete Spiegel.de am 23. Januar 2009 sogar von womöglich 50 Millionen verseuchten Rechnern.[13] Das waren weit mehr als zuvor angenommen, die Zahl bestätigte sich aber nicht.

- 23. Januar 2009: F-Secure schätzt die Anzahl der IP-Adressen der infizierten Computer auf weltweit eine Million. Die Verbreitung des Wurmes scheint eingedämmt, seine Desinfektion bleibt eine Herausforderung, ließ die Firma auf ihrem Blog verlauten. Nur ein Prozent der infizierten Computer befinden sich in den USA, während China, Brasilien und Russland zusammen 41 Prozent der Infektionsmeldungen liefern. Mit knapp 16.000 IP-Adressen der infizierten Computer befand sich Deutschland auf dem 16. Platz der internationalen Rangordnung.[14]

- 5. Februar 2009: berichtete F-Secure von einem Anstieg der IP-Adressen auf 1,9 Millionen, aber es wird darauf hingewiesen, dass dies nicht zwingend einen Anstieg der Infektionen beweist, da die Sicherheitsfirma mehr Domains überwacht als früher.[15] Am 27. Februar ist die Anzahl der IP-Adressen, die von ihr aufgezeichnet werden, auf 2,1 bis 2,5 Millionen gestiegen. Allerdings haben sich laut F-Secure-Blog nun mehrere Unternehmen und Organisationen zusammengetan, um gegen den Wurm vorzugehen. So setzte Microsoft am 12. Februar (wie bereits bei Mydoom) einen Betrag von 250.000 US-Dollar für Informationen aus, die zur Identifikation des Conficker-Entwicklers führen.[16]

- 6. Februar 2009: Französische Kampfflugzeuge konnten nicht starten, nachdem ein oder mehrere Militärcomputer mit dem Conficker-Wurm infiziert wurden.[17]

- 13. Februar 2009: Es wurde bekannt, dass bei der Bundeswehr mehrere hundert Rechner von dem Wurm befallen seien.[18] Auch die französische Luftwaffe war immer noch davon betroffen. Dort waren bereits seit zwei Tagen die Rechner ausgeschaltet.[19]

- 16. Februar 2009: Nach einem neuen Update entsteht die Variante Conficker.B++ und verbreitet sich ebenfalls.

- 16. Februar 2009: Wie ein Sprecher des Bundesverteidigungsministeriums mitgeteilte, wurden einige Tage zuvor mehrere hundert Computer der Bundeswehr von Conficker befallen. Einzelne Dienststellen wurden in der Folge vom Netzwerk der Bundeswehr getrennt, um eine weitere Verbreitung zu verhindern.[20]

- 6. März 2009: Die Conficker-Würmer laden sich weitere Instruktionen aus dem Internet und führen ein Upgrade auf die Version Conficker.C durch.

- 15. März 2009: Über Peer-to-Peer-Verbindungen schicken sich die verschiedenen Conficker-Versionen gegenseitig neue Updates zu. Dadurch entsteht die Version Conficker.D, die sich unter den alten Varianten rasant verbreitet.

- 17. März 2009: Im neu veröffentlichten Sicherheits-Newsletter berichtet Microsoft über die neue Variante Conficker.D (Microsoft) bzw. W32.Downadup.C (Symantec). Bisherige Varianten erzeugen täglich 250 neue Domainnamen, auf denen sie nach Updates suchen. Der Update-Mechanismus konnte erfolgreich blockiert werden, indem die Registrierung dieser Domains verhindert wurde. Die neue Variante des Wurms erzeugt dagegen ab dem 1. April täglich 50.000 neue Domainnamen, von denen 500 zufällig ausgewählt werden. Eine vorherige Registrierung so vieler Domains täglich ist nicht möglich. Die neue Variante soll außerdem System-Tools und Antiviren-Programme ausschalten können.[21][22][23]

- 1. April 2009: Kaspersky Lab gibt bekannt, dass Conficker immer noch zu den meistverbreiteten Malwares gehört.[24]

- 6. April 2009: Das Upgrade auf die Version Conficker.E wird im Internet in Umlauf gebracht. Es betrifft nur die Varianten A, B und C. Conficker.D wird nicht geupgraded. Die Version Conficker.E nahm Verbindung zu Domains auf, die bereits mit dem Wurm Waledac infiziert waren. Conficker lud dann den Waledac-Wurm herunter und infizierte die komprimitierten System somit zusätzlich. Waledac stand unter dem Verdacht, eine Verbindung zum Storm Botnet zu haben.[25]

- 7. April 2009: bemerkte das Sicherheitsunternehmen Trend Micro eine erhöhte P2P-Aktivität von Conficker.C, womit der Wurm sich selbst in die Conficker.E-Variante wandelt. Damit versucht er nun verstärkt, seine Spuren zu verwischen. So werden nun auch Seiten blockiert, die Programme anbieten, um den Wurm zu entfernen. Außerdem tritt er nun unter einem zufälligen Dateinamen auf und löscht alle seine Spuren auf dem Wirts-PC. Diese Variante scheint sich aber zum 3. Mai 2009 selbst zu deaktivieren.[26]

- 9. April 2009: Conficker.C installiert Spyware Protect 2009, eine Scareware, die dem Anwender eine Malware-Infektion vorspielt und ihn so zum Kauf einer Vollversion nötigen möchte. Diese Vollversion kann dann die angebliche Schadsoftware entfernen. Der Download geschieht von einem Server aus der Ukraine aus[27]. Der Server wird aber bereits nach kurzer Zeit von offiziellen Stellen geschlossen.

- September 2010: Das Bildungsministerium von Mecklenburg-Vorpommern mit Sitz in Schwerin entsorgt 170 teils nagelneue Rechner des Lehrerfortbildungsinstituts IQMV in den Standorten Schwerin, Rostock und Greifswald, die von Conficker befallen waren. Da eine Bereinigung kein Problem darstellt, war dieses Verhalten eine maßlose Überreaktion und Steuergeldverschwendung.[28]

- 22. Juni 2011: In der Ukraine werden mehrere Verdächtige verhaftet, die als Urheber von Conficker gelten.[29]

- 26. April 2012: Der Conficker-Wurm treibt weiter sein Unwesen. Das geht aus einem Sicherheitsbericht von Microsoft hervor. Seit 2009 sei die Infektionsrate um 225 Prozent gestiegen und habe sich somit mehr als verdreifacht. Im vierten Quartal 2011 wäre der Wurm auf 1,7 Millionen Rechner aktiv gewesen. Hauptproblem seien veraltete Versionen von Windows XP und Windows 2003, die immer noch in vielen Firmen zum Einsatz kämen. Dazu würden schwache Passwörter dafür sorgen, dass Angreifer den Wurm leicht platzieren können. Viele Firmen würden laut Microsoft immer noch zu simple Passwörter verwenden. Bei 92 Prozent aller Infektionen spielen schwache Passwörter eine entscheidende Rolle.[30]

- 2. Januar 2013: Laut TrendMicro wurden 2012 insgesamt 2,5 Million Conficker-Infektionen gemeldet. Die Zahlen nehmen ab und sind weit entfernt von den Ausmaßen Anfang 2009[31]

- 15. April 2016: Conficker wird in einem Rechner von Block B des Kernkraftwerks Gundremmingen entdeckt.[32][33]

- 18. Mai 2016: Der seit 2008 aktive Wurm Conficker war im April für 17 Prozent aller Angriffe auf Windows-Systeme verantwortlich. Damit führt er den aktuellen Threat Index des Sicherheitsanbieters Check Point an. Für die von Conficker genutzte Schwachstelle im Microsoft-Betriebssystem liegt jedoch schon seit Ende 2008 ein Patch vor.[34]

- 29. Juni 2019: In der New York Times wird berichtet, dass es weltweit noch bis zu 15.000 mit Conficker infizierte PC geben soll. Durch ihre Versuche, Verbindungen aufzubauen machen sie immer wieder auf sich aufmerksam. So ist die Gesamtzahl verhältnismäßig gut abzuschätzen.[35]

Identifikation und Beseitigung

Neben der Beseitigung des Wurms ist ein Windows-Systemupdate notwendig, um die hohe Wahrscheinlichkeit einer Neuinfektion auszuschließen.

- Bereits 2008 wurde ein Team mit dem Namen Conficker Cabal gegründet, um den Wurm zu bekämpfen. Zwei der Teammitglieder, Phil Porras and Vinod Yegneswaran, hatten als erste Conficker entdeckt. Einem dritten Mitarbeiter, Hassan Saidi, gelang es als Erstem, seinen Code durch Reverse Engineering zu analysieren.[3]

- Die Universität Bonn,[36] Microsoft[37], Symantec[38], F-Secure[39], Bitdefender[40] und Kaspersky[41] stellten nach kurzer Zeit Software-Tools zur Entfernung von Conficker bereit.

- Das Tool Panda USB Vaccine[42] kann auf FAT- oder NTFS-formatierten Datenträgern eine autorun.inf erstellen, die sich weder lesen, bearbeiten noch löschen lässt und somit wirkungsvoll verhindern, dass Conficker diese erstellen kann.

- Einen effektiver Schutz vor Conficker.A konnte man erreichen, indem man zusätzlich die ukrainische Tastatureinstellung auf dem System aktivierte. Conficker.A löschte sich dann selbst vom komprimitierten Rechner.

- Alle kostenlosen Antiviren-Programme und Scanner-Tools von Microsoft sind bei aktuellen Versionen und Malware-Definitionen in der Lage, Conficker zu Entdecken und zu Entfernen.

- Anfällige Systeme dürften heute nur noch in Einzelfällen betrieben werden. Windows 7 und Windows Server 2008 R2 sowie alle neueren Versionen gelten als sicher.

- Allgemein wurde Anfang 2009 der folgende Leitfaden empfohlen:

- Patchen mit Update KB958644.

- Passwörter ändern.

- Gruppen und Gruppenrichtlinien auf Veränderungen kontrollieren.

- Benutzer und Benutzerrechte kontrollieren.

- Conficker mit einem geeigneten Tool entfernen (z. B. Malicious Software Removal Tool).

- Die Scareware Spyware Protect 2009 löschen, falls vorhanden.

- AT-Tasks entfernen und geplante Tasks kontrollieren.

- System neustarten.

- Die Dienste "Automatische Updates", "Bits" und "Error Reporting" wieder auf die Standardwerte einstellen (Bits = Manuell, ERSVC und WUAUSVC auf automatisch).

- Zum Abschluss sollte noch ein vollständiger Scan mit einem aktuellen Antiviren-Programm durchgeführt werden.

Siehe auch

Literatur

- Mark Bowden: Worm, Der erste digitale Weltkrieg. ISBN 978-3-8270-1065-0.

Einzelnachweise

- Conficker-Wurm: Unterstützung beim Schutz von Windows vor Conficker. Microsoft, 6. Februar 2009, abgerufen am 9. Oktober 2015.

- https://archive.f-secure.com/weblog/archives/00001584.html F-Secure.com: Calculating the Size of the Downadup Outbreak, Januar 2009

- Mark Bowden: The Worm That Nearly Ate the Internet. In: The New York Times. 29. Juni 2019 (nytimes.com [abgerufen am 1. Juli 2019]).

- http://www.microsoft.com/security/portal/Entry.aspx?Name=Worm:Win32/Conficker.a Microsoft Security Intelligence: Worm:Win32/Conficker.A

- New Downad/Conficker variant spreading over P2P. Trend Micro, 8. April 2009, abgerufen am 9. Oktober 2015.

- Microsoft Security Bulletin MS08-067 - Kritisch. Microsoft, 23. Oktober 2008, abgerufen am 9. Oktober 2015.

- https://www.tecchannel.de/a/conficker-das-groesste-botnet-aller-zeiten,1986704 Conficker - Das größte Botnet aller Zeiten von Moritz Jäger, 5. Januar 2010

- https://www.heise.de/security/meldung/Conficker-schlaegt-bei-Kaerntner-Regierung-zu-195496.html

- https://www.heise.de/security/meldung/Conficker-in-Kaernten-Nach-der-Landesregierung-nun-die-Spitaeler-196929.html

- https://apps.derstandard.at/privacywall/story/1231151587065/conficker-wurm-legte-landesregierung-und-spitaeler-in-kaernten-lahm

- Daniel Bachfeld: F-Secure: Jetzt neun Millionen Windows-PCs mit Conficker-Wurm befallen. Heise Newsticker, 19. Januar 2009, abgerufen am 9. Oktober 2015.

- Britta Widmann: Deutschland: Sieben Prozent aller PCs mit Conficker infiziert. ZDNet, 22. Januar 2009, abgerufen am 9. Oktober 2015.

- Frank Patalong: Conficker/Downadup: Fachleute befürchten 50 Millionen verseuchte Rechner. Spiegel Online, 23. Januar 2009, abgerufen am 9. Oktober 2015.

- https://www.f-secure.com/weblog/archives/00001589.html F-Secure: Where is Downadup? von ?, Januar 2009

- Response: Downadup Sinkhole Numbers. F-Secure, 5. Februar 2009, abgerufen am 9. Oktober 2015.

- Response: Downadup, Good News / Bad News. F-Secure, 27. Februar 2009, abgerufen am 9. Oktober 2015.

- https://www.telegraph.co.uk/news/worldnews/europe/france/4547649/French-fighter-planes-grounded-by-computer-virus.html Telegraph.co.uk: French fighter planes grounded by computer virus von Kim Willsher, Februar 2009

- Conficker-Wurm: Bundeswehr kämpft gegen Viren-Befall. Spiegel Online, 13. Februar 2009, abgerufen am 9. Oktober 2015.

- Briefchen für Piloten. ORF.at, 9. Februar 2009, abgerufen am 9. Oktober 2015.

- https://www.zdnet.de/41000490/wurm-conficker-infiziert-hunderte-bundeswehr-computer/ ZDNet.de: Wurm Conficker infiziert hunderte Bundeswehr-Computer von Britta Widmann, Februar 2009

- Conficker-Wurm rüstet massiv auf. (Nicht mehr online verfügbar.) Microsoft Newsletter, 17. März 2009, archiviert vom Original am 12. Dezember 2010; abgerufen am 9. Oktober 2015.

- Jürgen Schmidt: Conficker-Wurm lädt nach - vielleicht. Heise Online, 30. März 2009, abgerufen am 9. Oktober 2015.

- AntiVir erkennt Conficker nicht. (Nicht mehr online verfügbar.) 1. Juni 2009, archiviert vom Original am 27. Februar 2016; abgerufen am 9. Oktober 2015.

- https://www.lanline.de/it-security/conficker-treibt-noch-immer-sein-unwesen.6736.html LanLine.de: Kaspersky Lab listet Top 20 der Schadprogramme für März 2009 - Conficker treibt noch immer sein Unwesen, April 2009

- Loucif Kharouni: Waledac - Nachfolger für Storm gefunden. (Nicht mehr online verfügbar.) Trend Micro, archiviert vom Original am 19. April 2009; abgerufen am 9. Oktober 2015.

- http://blog.trendmicro.com/trendlabs-security-intelligence/downadconficker-watch-new-variant-in-the-mix/ TrendMicr.com: Conficker Watch: New Variant in The Mix?, April 2009

- https://securelist.com/blog/virus-watch/30500/the-neverending-story/ SecureList: The neverending story von Alexander Gostev, April 2009

- http://www.ostsee-zeitung.de/Nachrichten/MV-aktuell/170-neue-Computer-wegen-Virus-weggeworfen Ostsee-Zeitung.de: Neue Computer wegen Virus weggeworfen, 29. April 2013

- https://www.mopo.de/ratgeber/digital/in-der-ukraine--conficker--wurm--online-bande-gefasst-5749898 MoPo.de In der Ukraine: Conficker-Wurm Online-Bande gefasst

- https://www.pcgames.de/Virus-Thema-237114/GNews/Conficker-Wurm-Microsoft-Sicherheitsanalyse-warnt-vor-nach-wie-vor-grosser-Bedrohung-880080/ PCGames.de: Conficker-Wurm: Microsoft-Sicherheitsanalyse warnt vor nach wie vor großer Bedrohung von Simon Fistrich, April 2012

- https://www.darkreading.com/attacks-breaches/conficker-the-worm-that-wont-die/d/d-id/1330594 DarkReading.com: Conficker - The wurm that wont die von Jai Vijayan, Juli 2017

- https://www.heise.de/security/meldung/AKW-Gundremmingen-Infektion-mit-Uralt-Schadsoftware-3188599.html Heise.de: AKW Gundremmingen - Infektion mit Uralt-Schadsoftware von ?, April 2016

- https://www.reuters.com/article/us-nuclearpower-cyber-germany-idUSKCN0XN2OS Reuters.com: German nuclear plant infected with computer viruses von Christoph Steitz und Eric Auchard, April 2016

- ZDNet.de: Conficker - Acht Jahre alter Wurm fuehrt Malware Statistik im April an

- https://www.nytimes.com/2019/06/29/opinion/sunday/conficker-worm-ukraine.html The Worm That Nearly Ate the Internet von Mark Bowden, 29. Juli 2019

- Felix Leder, Tillmann Werner: Conficker Entschärfen: Informationen und Werkzeuge. Universität Bonn, 21. Januar 2011, abgerufen am 9. Oktober 2015.

- Malicious Software Removal Tool: Download. Microsoft, 8. September 2015, abgerufen am 9. Oktober 2015.

- W32.Downadup Removal Tool. Symantec, 13. Januar 2009, abgerufen am 9. Oktober 2015.

- Response: ISTP and F-Downadup Removal Tool. 20. Januar 2009, abgerufen am 9. Oktober 2015.

- Free Virus Removal Tools. Bitdefender, abgerufen am 9. Oktober 2015.

- Wie wird der Wurm Net-Worm.Win32.Kido bekämpft (andere Benennungen: Conficker, Downadup). (Nicht mehr online verfügbar.) Kaspersky Lab, 8. Oktober 2010, archiviert vom Original am 2. Juli 2013; abgerufen am 9. Oktober 2015.

- Panda USB Vaccine - Antimalware and Vaccine for USB devices. Panda Security, abgerufen am 9. Oktober 2015.

Weblinks

- John Markoff: Defying Experts, Rogue Computer Code Still Lurks. New York Times, 26. August 2009, abgerufen am 9. Oktober 2015 (englisch).

- Felix Leder, Tillmann Werner: Conficker Entschärfen: Informationen und Werkzeuge. Universität Bonn, 21. Januar 2011, abgerufen am 9. Oktober 2015.

- Phillip Porras, Hassen Saïdi, Vinod Yegneswaran: A Foray into Conficker's Logic and Rendezvous Points. Computer Science Laboratory, SRI International, 30. März 2009, abgerufen am 9. Oktober 2015.

- Jürgen Schmidt: Die heise Security Infoseite zu Conficker. Heise online, 3. April 2009, abgerufen am 9. Oktober 2015.

- Threat Description - Worm: W32/Downadup.AL. F-Secure, 29. September 2010, abgerufen am 9. Oktober 2015.

- Conficker Working Group. Abgerufen am 9. Oktober 2015 (englisch).

- KebsOnSecurity.com: 72M Scareware Ring Used Conficker Worm

- Trojaner-Info.de: Conficker: April - Nichts passiert

- TecChannel.de: PDF-Download Conficker - Das größte Botnet aller Zeiten von Moritz Jäger, 5. Januar 2010

- BSI-fuer-Buerger.de: Conficker

- ZDNet.de: Conficker: Acht Jahre alter Wurm führt Malware-Statistik im April an von Stefan Beiersmann, Mai 2016

- ZDNet.de: Conficker nicht zu stoppen von Christoph Hochstätter, Februar 2009

- AntiVirus.Comodo.com: Conficker Worm

- Darkreading.com: Orange Alter for Malicious Conficker Worm

- Darkreading.com: Conficker Detection Tool

- Darkreading.com: Conficker Worm Worries Exaggerated

- Slate.com: The Conficker Worms Evil Genius

- Skynet-it.de: Conficker

- BSI-fuer-Buerger.de: Conficker - Botnetze

- Heise.de: Die Infoseite zu Conficker

- MsxFaq.de: Conficker Check

- Computeranleitungen.de: Conficker-Wurm