Signalling System 7

Das Signalling System #7, zu deutsch Signalisierungssystem Nummer 7, (im weiteren SS7 genannt) ist eine Sammlung von Protokollen und Verfahren für die Signalisierung in Telekommunikationsnetzen.

Es kommt im öffentlichen Telefonnetz, in Zusammenhang mit ISDN, Fest- und Mobilfunknetz und seit etwa 2000 auch verstärkt in VoIP-Netzen zum Einsatz. In VoIP-Netzen wird SS7 nur im Zusammenhang mit Media Gateway Controllern angewendet. Die Protokollsammlung ist auch unter anderen Bezeichnungen wie Signalling System No. 7, Signalling System Number 7, Zeichengabesystem Nr. 7, Zentrales Zeichengabesystem Nr. 7, ZZS7, CCITT-Zeichengabesystem Nr. 7, Central Signalling System #7 und C7 bekannt.

Von der ITU-T (früher CCITT) werden unter der Bezeichnung „ITU-T Recommendation Q.xxx“ in den Serien Q.600 und Q.700 detaillierte Vorschläge für die Implementierung nationaler und internationaler Signalisierungsnetze erarbeitet. Die Vorschläge werden von normativen Organisationen wie ETSI (European Telecommunication Standardisation Institute) oder ANSI (American National Standardisation Institute) sowie von IETF (Internet Engineering Task Force) durch RFCs in verbindliche Normen umgesetzt.

SS7 ist heutzutage das gängigste und häufig einzige Signalisierungssystem in nationalen und internationalen Telekommunikationsnetzen. In der Folge dieser Popularität wurden diverse Protokolle des SS7-Stapels für SS7oIP (Signaling System Over Internet Protocol) spezifiziert und entwickelt sowie eingesetzt.

Telekommunikationseinrichtungen wie Vermittlungen oder Gateways arbeiten mit SS7-Protokollstapeln, die an die nationalen Normen oder Vorgaben der einzelnen Dienstanbieter angepasst sind. Wie die meisten ITU-T-Empfehlungen sind die Serien Q.600 und Q.700 sehr variabel aufgebaut und erlauben eine Vielzahl von Variationen. Daher gibt es im Gegensatz zum Beispiel von IP keinen einheitlichen SS7-Protokollstapel, sondern spezifische Implementierungen.

Geschichte

SS7 wurde 1975 von AT&T entwickelt, um die zuvor in den USA verwendeten Signalling System #5 und Signalling System #6 zu ersetzen. Bei diesen Versionen fand die Signalisierung noch in-band statt, indem bestimmte Töne zur Kommunikation zwischen den Vermittlungsstellen benutzt wurden. Dies führte zu Missbrauch, dem sogenannten Phreaking. Am Endgerät wurden Steuersignale mit dem Ziel eingeschleust, günstiger tarifiert zu werden.

Die ITU-T standardisierte das SS7 im Jahre 1981, so wie sie auch die Vorgänger SS6 und SS5 akzeptiert hatte. Danach verbreitete sich das SS7 schnell weltweit.

Charakteristika

SS7 ist ein zentrales Zeichengabesystem oder „Common Channel Signalling System“. Ein eigener Kanal in einem Übertragungssystem (üblicherweise ein Multiplexsystem) überträgt die Signalisierungsinformationen für alle Nutzerkanäle (bearer channels) bzw. Sprachkanäle. Diese Signalisierungsinformation kann zum Beispiel Informationen über gerufene oder rufende Nummer, Gebühren, besetzt, Rufnummer unbekannt etc. enthalten.

SS7 ist ein hocheffizientes Protokoll, das, im Vergleich zu anderen Kommunikationsarten, mit vergleichsweise geringen Datenmengen auskommt. So ist in den meisten Fällen eine Datenrate von 64 kbit pro Zeitschlitz ausreichend, um mehrere E1-Verbindungen zu bedienen. Es können mehrere 64-kbit-Zeitschlitze zusammengefasst werden, falls ein Zeitschlitz für die Signalisierung nicht ausreicht. In den USA (ANSI) sind anstelle von E1-Verbindungen T1-Verbindungen im Einsatz. Anstelle von E1-Verbindungen mit 2 Mbit/s sind es dann nur noch 24 × 64 kbit/s, dies entspricht 1544 kbit/s.

In den Mobilkommunikationsnetzen ist der Signalisierungsanteil wegen der Mobilität und der Nutzung von SMS sehr hoch. Es gibt sowohl im Festnetz, vor allem aber im Mobilnetz, Systeme, welche nur Signalisierungsverbindungen aufweisen, wie zum Beispiel ein SMS-Center.

SS7 bietet Verfahren zur schnellstmöglichen Fehlerbehebung und zum Auffinden von alternativen Pfaden. Die Umschaltzeiten im Fehlerfall oder beim Ausfall eines Knotens liegen in der Regel im Bereich von wenigen Millisekunden und sind somit den üblichen Verfahren in IP-Netzen wie dem Internet weit überlegen.

Regulationen und Normen fordern oft Verfügbarkeitsraten von 99,9 % (maximale Ausfallzeit 8 Stunden 45 Minuten pro Jahr) oder 99,999 % (maximale Ausfallzeit 316 Sekunden pro Jahr), die von Telefonbetreibern und Herstellern anhand von Langzeittests und Protokollen nachgewiesen werden müssen.

Signalisierungsprotokolle

Die wichtigsten Komponenten von SS7 sind Empfehlungen, die unterschiedliche Teilaspekte des komplexen Kommunikationsmodells beschreiben:

MTP – Message Transfer Parts

MTP oder Message Transfer Part beschreibt, wie Signalisierungsinformationen übertragen werden. Dazu gehören Definitionen der elektrischen oder optischen Schnittstellen, Details, wie einzelne Nachrichten voneinander getrennt werden und wie einzelne Vermittlungen oder besser im Jargon der ITU-T signalling points adressiert werden.

- MTP Level 1 legt die physikalischen, elektrischen und funktionalen Parameter für eine Zeichengabestrecke fest. Dazu gehören Spezifikationen wie Taktrate, Spannungen, Kodierungsverfahren sowie Abmessung und Form der Steckverbinder. Üblich sind Schnittstellen, die den Empfehlungen V.35 oder G.703 entsprechen. Level 1 stellt die Bitübertragungsschicht für eine Zeichengabestrecke dar, die in einem digitalen Netz üblicherweise aus einem 64-kbit/s-Kanal besteht.

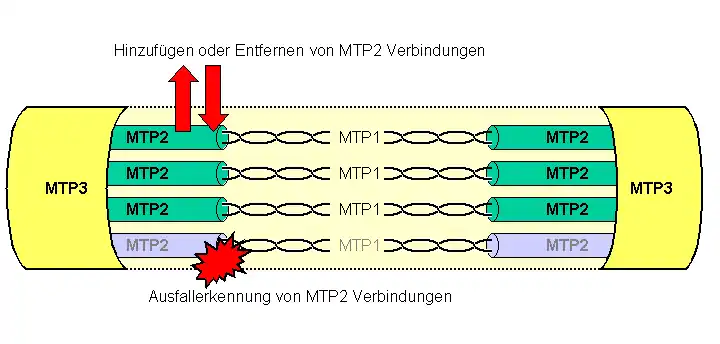

- MTP Level 2 legt die Verfahren für einen fehlerfreien Austausch von Nachrichten über eine Zeichengabestrecke fest. Dazu gehören Funktionen, um die Nachrichtenverbindung zu aktivieren oder zu beenden, nach Fehlern zu überprüfen und sie gegebenenfalls zu beheben. Die Nachrichten werden durch Flags voneinander getrennt. Level 2 ist im Aufbau der häufig verwendeten Prozedur HDLC ähnlich, allerdings um einige Funktionen erweitert.

- MTP Level 3 definiert das Zusammenwirken mehrerer einzelner Zeichengabestrecken. Alle Aspekte, die auf logischer Ebene für den Austausch von Nachrichten zwischen zwei signalling points über mehrere Zeichengabestrecken hinweg gemeinsam sind, werden geregelt. Dazu gehört die Weiterleitung ankommender Nachrichten zur gewünschten Zeichengabestrecke. Die Separierung dieser Funktionen in einem eigenen Level 3 dient auch der Verwaltung des Zeichengabenetzes: Zeichengabestrecken können hinzugefügt werden oder im Fehlerfall auf einen Ersatzweg umgeschaltet werden, ohne dass die Konfiguration auf höheren, abstrakteren Ebenen geändert werden muss.

- E1 LSL- und HSL-Verbindungen E1 LSL wurden seit der Einführung von SS7 eingesetzt. LSL (Low Speed Link) bezeichnet die Verbindungen, in welchen 64-kbit/s-Zeitschlitze zum Einsatz gelangen. Da pro Linkset lediglich 16 Zeitschlitze geschaltet werden können, ist die Bandbreite entsprechend eingeschränkt. Dies ergibt pro Linkset lediglich eine Bandbreite von 1 Mbit/s. Seit einiger Zeit sind die HSL (High Speed Link) spezifiziert worden. Die HSL erlauben pro Zeitschlitz eine Datenübertragungsrate von 2 Mbit/s, was für ein Linkset eine theoretische Datenübertragungsrate von 32 Mbit/s ergeben würde. HSL kommen zum Einsatz, wo die Datenübertragungsrate mit LSL zu klein ist. Da aber HSL sehr teuer ist, wird HSL nur dann eingesetzt, wenn zum Beispiel SS7oIP, die preisgünstigste Alternative, (noch) nicht machbar ist aufgrund von fehlenden Anschlussmöglichkeiten im Netz.

- Linkset bezeichnet die logische Verbindung zwischen zwei Signaling Point Codes (PCs). Linksets werden nur bei E1-Verbindungen, nicht jedoch bei SS7oIP verwendet. Die Beschränkung auf 16 Zeitschlitze pro Linkset ist auf die fehlenden Bit für den SLC in ITU zurückzuführen, da der SLC (Signalling Link Code) nur 4 Bit aufweist. In ANSI Standard stehen für den SLC jedoch 8 Bit zur Verfügung, was dann 256 Zeitschlitze ermöglicht. Wenn zwischen zwei Pointcodes jedoch mehr Zeitschlitze (Datenübertragungsrate) zur Verfügung stehen müssen und HSL nicht möglich ist, muss ein zweites Linkset erstellt werden. Damit dies ermöglicht werden kann, wird im Signalling Transfer Point (STP) ein Capability Pointcode eingerichtet, welcher erlaubt, ein weiteres Linkset zu definieren.

User Parts

In den User Parts werden die Funktionen beschrieben, die einem Benutzer zur Verfügung stehen. Diese Funktionen hängen vom verwendeten Dienst (ISDN, analoges Telefon, Mobilfunk) ab und werden deshalb getrennt beschrieben. Die wichtigsten User Parts sind:

- TUP Telephone User Part ist der einfachste User Part, der nur Basisfunktionen beschreibt. Dazu gehören Informationen wie Verbindungsaufbau (anrufen), Verbindungsabbau (auflegen), besetzt oder Rufnummer unbekannt.

- ISUP ISDN User Part beschreibt die Funktionen, die ISDN-Benutzern zur Verfügung stehen. Dazu gehört als wichtigstes Element die Beschreibung des Dienstes oder bearer capability. ISDN erlaubt, verschiedene Endgeräte wie Telefon, Fax oder Computer an demselben Anschluss zu betreiben. Bei einer Verbindung im ISDN wird immer eine Beschreibung des Dienst-Typs mitgesendet, damit nur das Endgerät antwortet, das den gewünschten Dienst auch unterstützt. Dadurch wird zum Beispiel verhindert, dass ein Fax-Gerät versucht, eine Sprachverbindung anzunehmen, wenn beide Endgeräte ISDN-fähig sind.

- DUP Data User part ist gedacht, um spezielle Informationen für Datenverbindungen zu übermitteln.

SCCP – Signalling Connection Control Part

Signalling Connection Control Part ist eine Schicht, die auf MTP Level 3 aufsetzt und eine End-zu-End-Signalisierung im Signalisierungsnetz erlaubt. Im SCCP werden vier Dienstklassen zur Verfügung gestellt:

- Klasse 0: Verbindungsloser Basisdienst: Längere Nachrichten können geteilt werden. Für die korrekte Zusammensetzung dieser Teile sind dann höhere Schichten verantwortlich

- Klasse 1: Verbindungsloser Dienst mit Folgenummern: Diese Nummer (SLS-Code) ist 4 oder 8 Bit lang (ITU-T oder ANSI Standard). Zusammengehörige Nachrichten verwenden den gleichen SLS-Code. Werden mehrere Verbindungen (linkset) für eine Nachricht benutzt, so unterscheidet sich die Folgenummer in den niederwertigsten Bits.

- Klasse 2: Verbindungsorientierter Basisdienst: Die Signalisierungsverbindung muss auf- und abgebaut werden.

- Klasse 3: Verbindungsorientierter Basisdienst mit Flusskontrolle

TCAP – Transaction Capabilities Application Part

TCAP setzt auf SCCP auf und ermöglicht den darüberliegenden Protokollen, wie zum Beispiel INAP, CAP, MAP und OMAP über das SS7-Netzwerk weltweit zu kommunizieren.

INAP – Intelligent Network Application Part

Über INAP werden die Funktionen für intelligente Netze (IN) abgewickelt. Dazu gehören unter anderem Rufnummernmitnahme (LNP Local Number Portability) oder 0800-Nummern, die abhängig vom Standort des Anrufers zur nächstgelegenen Zentrale weitervermittelt werden.

CAP – CAMEL Application Part

CAP wird in Mobilfunknetzen genutzt und dient der Customised Applications for Mobile networks Enhanced Logic (CAMEL).

MAP – Mobile Application Part

MAP dient der Kommunikation zwischen den verschiedenen Bestandteilen des Mobilfunknetzes (unter anderem HLR, VLR, SMSC). Der Standard kann auch zur Kommunikation zwischen Mobilfunknetzen verschiedener Anbieter verwendet werden und ist somit eine der Voraussetzungen für die Roaming-Funktionalität. Mittels Roaming kann sich ein Teilnehmer in Fremdnetze einbuchen (zum Beispiel ausländischen Mobilbetreiber mit Roamingvertrag oder um Notrufe absetzen zu können, auch wenn der Teilnehmer nicht im Versorgungsbereich des eigenen Betreibers ist). Die abrechnungsrelevanten Bestandteile werden durch Transferred Account Procedure (TAP) übertragen.

Short Messages (SMS) werden nebst dem Roaming und der Steuerung der Gesprächsverbindungen auch im MAP übertragen. Weiter werden auch Funktionen zur Feststellung des Gerätetyps und die IMEI im MAP übertragen, damit mobiltelefonspezifische Konfigurationen vom Mobil-Operator auf das Endgerät übertragen werden können.

OMAP – Operations, Maintenance and Administration Part

Die Funktionen für Betrieb, Pflege und Verwaltung umfassen zum Beispiel Softwarepflege, Konfiguration und das Einrichten von Rufnummernblöcken für Telefonteilnehmer.

Schichtenmodell

SS7 ist dem OSI-Schichtenmodell angelehnt. Die Schichten 1–3 werden dabei als MTP (Message Transfer Part, Nachrichtentransferteil) von SS7 bezeichnet:

| OSI-Schichten | SS7 | |||||

|---|---|---|---|---|---|---|

| Schicht 7 – Application | INAP | CAP | MAP | OMAP | (ISUP) | User Parts: TUP, ISUP |

| Schicht 6 – Presentation | ||||||

| Schicht 5 – Session | TCAP | |||||

| Schicht 4 – Transport | SCCP | |||||

| Schicht 3 – Network | MTP Level 3 oder M3UA | |||||

| Schicht 2 – Data | MTP Level 2 oder M2UA | |||||

| Schicht 1 – Physical | MTP Level 1 oder IP | |||||

Der Inhalt dieser Nachrichten wird durch die höchstliegende Schicht bestimmt, die anwendungsspezifisch ist. Die darunterliegenden Schichten werden nur als Transportmittel mit unterschiedlichen Funktionen und Eigenschaften betrachtet. Mit dem nun heute aufkommenden SS7oIP werden in der gebräuchlichsten Form die unteren 3 Schichten, wie im Diagramm ersichtlich, ersetzt. Von den OSI-Schichten wird in der SS7-Literatur üblicherweise nichts erwähnt, da dies zu Verwirrungen Anlass geben kann. Je nach Verwendung der SS7oIP-Technologien werden dann ganze Schichten eingespart und die verwendeten Schichten können nicht mehr ins OSI Modell übertragen werden, da bis 2 Schichten wegfallen oder eingespart werden können. M3UA ist die gebräuchlichste Schicht im SS7oIP. Weitere Möglichkeiten wären zum Beispiel der Ersatz des SCCP durch SUA, wobei als Beispiel eine Schicht eingespart wird.

Signalisierungsnetz

Das Signalisierungsnetz beschreibt die Geräte, die Signalisierungsinformation austauschen und wie sie zusammengeschaltet werden. Die Beschreibungen hierzu sind sehr weit gefasst und auf einer möglichst abstrakten Ebene angesiedelt, um den Betreibern von Telefonnetzen möglichst viel Freiraum für die Gestaltung zu lassen.

Eine weitere wichtige Funktion des Signalisierungsnetzes ist das Routing. Hier wird beschrieben, wie einzelne Signalisierungsnachrichten von einem Gerät zum nächsten weitergeleitet werden und wie der optimale Pfad in einem größeren Verbund gefunden wird.

Signalling Network Components

- Signalling Points

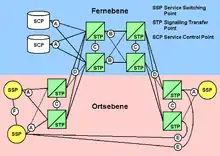

- SPs sind die einzelnen Geräte, die SS7-Informationen austauschen. Bis auf den STP interagieren alle SPs mit Komponenten außerhalb des SS7-Netzes:

- STPs (Signalling Transfer Points) sind Einrichtungen, die in komplexeren Netzen Nachrichten zwischen SSPs vermitteln und können als „SS7-Router“ bezeichnet werden.

- SSPs (Service Switching Points), Orts- oder Fernvermittlungen und Gateways in andere Netze (Voice over IP) oder zu anderen Betreibern im Inland oder Ausland.

- SCPs (Service Control Points) sind die Einrichtungen im SS7-Netz, die Funktionen des Intelligenten Netzes (IN) abarbeiten.

- SGs (Signaling Gateways) sind Gateways, die anstelle von Voice nur Signalisierung von E1-Verbindungen auf SS7oIP umwandeln können.

- IPs (Intelligent Peripheral) sind zum SSP oder SCP verbundene Komponenten die zusätzliche Ressourcen für einen Anruf zur Verfügung stellen. Meistens handelt es sich dabei um Sprachansagen die bei einem Anruf abgespielt werden und mit der man auch interagieren kann (per Tasten oder Stimme).

- Signalling Links

- Beschreiben die logischen Verbindungen mit Redundanz und Bündelung von Leitungen, um die Verfügbarkeit bzw. die Leistung zu erhöhen. Die ITU-T definiert verschiedene Verbindungstypen:

- A-Link (Access Link) wird zum Beispiel von SSPs (Service Switching Points) verwendet, die an einen STP gekoppelt sind.

- B-Link (Bridged Link) verbindet zwei STPs (Signalling Transfer Points) miteinander.

- C-Link (Cross Link) verbindet zwei Signalling Points im Tandem-Betrieb. In der Regel werden Telefonvermittlungen als Paar betrieben (Mated Pair) um eine höhere Ausfallsicherheit zu erreichen. Dieses Paar erscheint logisch als eine einzige Telefonvermittlung.

- D-Link (Diagonal Link) verbindet einen STP (Signalling Transfer Point) mit einem weiteren STP einer anderen Vermittlungsebene (zum Beispiel mit einem Knoten der nationalen Fernebene).

- E-Link (Extended Link) verbindet einen SSP (Service Switching Point) mit einem zusätzlichen STP derselben Vermittlungsebene. Dies geschieht hauptsächlich aus Redundanzgründen.

- F-Link (Fully Associated Link) verbindet zwei SSPs (Service Switching Points), die keine weiteren Funktionen wie „Intelligentes Netz“ (IN) oder Routing benötigen.

- Signalling Modes

- Im SS7 werden nur zwei Modi (Betriebsarten) unterschieden:

- Associated Mode

- Quasi Associated Mode

Signalling Points

- Originating Point

- Das ist der „Absender“, bzw. der Signalling Point von wo aus eine SS7-Nachricht initialisiert wird.

- Destination Point

- Das Ziel einer SS7-Nachricht bzw. der Signalling Point, wo die SS7-Nachricht eintrifft.

Sicherheit

Gründe für eine unzureichende Sicherheit des Protokolls

Das SS7-Protokoll erlaubt Telefonnetzen weltweit miteinander zu kommunizieren. Ironischerweise wurde es mit dem Ziel eingeführt, Sicherheit in Signalisierungssystemen zu erhöhen und Missbrauch zu vermeiden. Es sollte nämlich alte Signalisierungssysteme ersetzen, bei denen die Signalisierung noch „in-band“ stattfand. „In-Band Signalling“ bedeutet, dass für die Signalgebung eines Telefonanrufs derselbe Kanal wie für den Anruf selbst benutzt wird. Dabei wurden verschiedene Töne als Signale zur Kommunikation genutzt, die z. B. übermittelten, welcher Tarif für das Ferngespräch eines speziellen Kunden galt. Das wurde dann z. B. insofern missbraucht, als dass Leute herausfanden, welche Signaltöne für welchen Tarif standen und zu Beginn eines Gesprächs selbst einen Signalton erzeugten, der dem günstigsten Tarif entsprach. Um diesem Missbrauch entgegenzuwirken, wurde mit SS7 das „Out-of-Band Signalling“ eingeführt, sodass die Signalinformationen getrennt von dem Kanal der Sprachverbindung über einen separaten Kanal fließen.[1]

Als das Protokoll 1975 entwickelt wurde, existierte das Internet in seiner heutigen Form und mit seinen heutigen Bedrohungen noch nicht. Deshalb fanden Sicherheitsprobleme, die heute allgegenwärtig sind, bei der damaligen Entwicklung des Protokolls keine Beachtung. Damals hat niemand erahnen können, wie stark Mobilfunk das alltägliche Leben beeinflussen würde oder wie einfach und lukrativ es mittels SS7 wäre, diesen für kriminelle Zwecke auszunutzen. Die damaligen Entwickler sahen das SS7-Protokoll allein dadurch genügend abgesichert, dass ausschließlich vertrauenswürdige Telekommunikationsanbieter und nicht etwa „Normalbürger“ oder fremde Dienstleister darauf zugreifen konnten.[2]

Da Sicherheit, wie sie heute standardmäßig ist, damals noch keine Rolle spielte, konnte mit SS7 zwar ein leistungsstarkes, heutzutage aber unsicheres Protokoll entwickelt werden.[3] Während es zur Entstehungszeit des Protokolls auch nur zehn Unternehmen gab, die SS7 nutzten, haben in der heutigen Zeit weltweit hunderte Unternehmen Zugriff darauf. Diese hohe Anzahl an Nutzern erhöht die Wahrscheinlichkeit, dass Zugangsberechtigungen zum Protokoll verkauft oder gestohlen werden. Jeder mit Zugang zu dem Protokoll verfügt über essentielle Voraussetzungen, um die Standorte dritter abzufragen oder Telefongespräche abzuhören.[4]

Dazu kommt, dass zur Entstehungszeit des Protokolls kaum Mobilfunk eingesetzt wurde. Während in den Folgejahren dann ein „Mobilfunk-Boom“ einsetzte, wurde das Protokoll um immer mehr Funktionen ergänzt, damit es in diesem Markt mithalten konnte. Diesen zusätzlichen Funktionen entsprachen allerdings keine zusätzlichen Sicherheitsmaßnahmen, sodass das SS7-Protokoll keine Authentifizierungsmethoden kennt.[5] Deshalb wird beim Datenaustausch über SS7 nicht ausreichend geprüft, ob jemand die Berechtigung für bestimmte Anfragen hat. Sobald Hacker, Spione oder Überwacher sich also Zugriff zum SS7-Protokoll verschafft haben, was heutzutage relativ einfach ist, können sie damit größtenteils ungehindert anstellen, was sie möchten. Dazu bietet ihnen SS7 eine Vielzahl Möglichkeiten zur Überwachung oder Ortung von Zielpersonen, zum Mitlesen von SMS und zum Datendiebstahl, da die Informationen zum Entschlüsseln dafür benötigter Nachrichten über SS7 selbst ausgetauscht werden. Dieser Datenaustausch ohne Authentifizierung war ursprünglich eine bedeutende Funktion von SS7, weil so dafür gesorgt wurde, dass Telefongespräche bei einem Wechsel der Mobilfunkzelle (z. B. während des Autofahrens) nicht abbrechen. Mittlerweile ist diese Funktion jedoch eines der am meisten für kriminelle Zwecke ausgenutzten Merkmale des SS7-Protokolls.[6]

Ausnutzung der Schwachstellen

Deutsche Sicherheitsforscher konnten 2014 belegen, dass Sicherheitslücken des SS7-Protokolls ausgenutzt werden können, um Benutzer von Mobilfunktelefonen zu orten und deren Sprach- oder Textkommunikation mitzuverfolgen. Dabei wird die fehlende Authentifizierung in den auf SS7 aufgesetzten Kommunikationsprotokollen genutzt, um Man-in-the-Middle-Angriffe auf die Mobilfunkkommunikation auszuführen.[1] Problematisch ist auch, dass Signalisierungen beim Aufbau eines Anrufs keine Sicherheitsmaßnahmen oder kryptische Verfahren zum Schutz von Datenintegrität oder Vertraulichkeit vorweisen.[7]

Mittlerweile ist belegt, dass beim Mobilfunk nicht nur der GSM- sondern auch der als ursprünglich „unknackbar“ bezeichnete UMTS-Standard aus der Ferne durch Missbrauch des SS7-Protokolls gebrochen werden kann. Auf diese Weise können Unbefugte sogar Telefonfunktionen ihrer Opfer abschalten. Alles, was Angreifer neben dem Zugang zu SS7 zur Ortung und Spionage ihrer Zielpersonen benötigen, ist lediglich deren Telefonnummer. Es können auf diese Weise sogar Anrufe umgeleitet werden, ohne dass die Gesprächspartner etwas davon merken.[8]

Somit macht es das SS7-Protokoll nicht nur Netzbetreibern, sondern auch Regierungen und Einzelpersonen einfach, Smartphones dritter Personen auszuspionieren und zu überwachen, was sie für Betrugsversuche, Denial-of-Service-Angriffen oder das Abfangen von Telefonaten nutzen können. Möglich ist dadurch auch das Hacken von z. B. Facebook-Accounts, falls dafür nur eine Autorisierung mittels Telefonnummer nötig ist.[9]

Laut „Süddeutsche Zeitung“ und „WDR“ nutzte die NSA die durch das SS7-Protokoll erzeugte Schwachstelle im UMTS-Netz um das Mobiltelefon von Angela Merkel abzuhören. Nachdem 2014 viele der Sicherheitslücken des Protokolls durch Sicherheitsforscher publik gemacht wurden, erklärten die Deutsche Telekom und Vodafone sehr zeitnah, dass die Sicherheitslücken in ihren Netzen bereits geschlossen worden seien. Auch der Marktführer des Mobilfunks in Deutschland, Telefónica, gab bekannt, entsprechende Sicherheitsmaßnahmen getroffen zu haben.[10]

Dennoch kam es 2017 in Deutschland dazu, dass Betrüger die Schwachstellen des SS7-Protokolls nutzten, um die Bankkonten ihrer Opfer zu plündern. Dazu verwendeten Cyberkriminelle Phishing, Keylogger oder Banking-Trojaner um an Benutzernamen und Passwörter von Bankkunden zu gelangen. Mit diesen Daten loggten sie sich in die Online-Banking-Accounts ihrer Opfer ein und führten Überweisungsaufträge durch. Damals war noch das mTAN-Verfahren beim Online-Banking sehr beliebt, wobei Bestätigungscodes zur Ausführung der Überweisung an das Mobiltelefon eines Bankkunden gesendet werden. Diese SMS-Nachrichten mit den benötigten TANs konnten die Betrüger mit Zugang zum SS7-Protokoll an sich selbst umleiten und die TAN-Codes eingeben. Für die Banken erschienen diese Überweisungen legitim, da sie sowohl über Passwort als auch über einen TAN-Code bestätigt wurden. Dieser Skandal ist mit ausschlaggebend dafür, dass Security-Experten Bankkunden davon abraten, das mTAN-Verfahren weiterhin zu nutzen und dieses mittlerweile größtenteils aus dem Online-Banking verbannt wurde. Jede andere Multi-Faktor-Authentisierung, die über Telefonnummern erfolgt, ist aber weiterhin durch SS7 gefährdet.[11]

Auch bei der weitgehend als sicher geltenden Ende-zu-Ende-Verschlüsselung von Messengern wie WhatsApp können die Schwachstellen des SS7-Protokolls ausgenutzt werden. Zwar können die Messenger-Nachrichten, die zwischen zwei Personen hin- und hergeschickt werden, aufgrund der Ende-zu-Ende-Verschlüsselung nicht abgegriffen und entschlüsselt werden. Jedoch geben sich Angreifer mit Hilfe des SS7-Protokolls und der Telefonnummer ihres Opfers einfach als dieses aus und können die Nachrichten so auf ihr eigenes Mobiltelefon umleiten.[12]

Besondere Gefahr bedeuten die Schwachstellen im SS7-Protokoll für Unternehmen, die ihre Mitarbeiter mit Diensthandys ausstatten. Da Geschäftsführer, Vorstandsmitglieder und Führungskräfte diese Handys nutzen, um auf hochsensible unternehmensinterne Daten zuzugreifen, können Angreifer sich auch hier nur mit der Handynummer ihres Opfers und einer Verbindung zum SS7-Protokoll Zugang zu diesen und dem Unternehmensnetzwerk verschaffen.[13]

Sicherheitsexperten warnen davor, dass dieser einfache Prozess, Mobiltelefonnutzer über Telefonnummer und SS7-Protokoll zu betrügen oder auszuspähen, auch automatisiert werden könnte. Dies würde Angreifern erlauben, Anrufe und Nachrichten einer ganzen Stadt oder eines großen Landesabschnitts abzufangen.[14]

Um die Sicherheitslücken des SS7-Protokolls zu demonstrieren, haben Cybersecurity-Experten in Zusammenarbeit mit einem Bundestagsabgeordneten gezeigt, wie einfach es ist, dessen Diensthandy trotz vermeintlicher Sicherheitsvorkehrungen auszuspähen. Dies geschah mit Hinweis darauf, dass auch die NSA das SS7-Protokoll genutzt haben könnte, um das Mobiltelefon der Bundeskanzlerin Angela Merkel abzuhören.[10] Ähnliches zeigte ein deutscher Sicherheitsexperte auch in den USA, indem er einen SS7-Angriff auf den US-Kongressabgeordneten Ted Lieu im Fernsehen demonstrierte. Auch hier konnte nur mit der Telefonnummer des Abgeordneten und Zugang zum SS7-Protokoll ein Telefonanruf abgehört und sein Aufenthaltsort in Echtzeit ermittelt werden. In weiteren öffentlichen Demonstrationen wurde von Sicherheitsforschern veranschaulicht, wie die Zwei-Faktor-Authentisierung von Messengern und Social-Media-Plattformen wie WhatsApp, Telegram und Facebook mittels der Sicherheitslücken im SS7-Protokoll umgangen werden kann.[15]

Jene Demonstrationen wurden medienwirksam durchgeführt, um die Öffentlichkeit für das Thema zu sensibilisieren. Sicherheitsexperten gehen nämlich davon aus, dass Länder, Regierungen und Geheimorganisationen das SS7-Protokoll schon seit geraumer Zeit weitgehend unbemerkt für Spionagezwecke nutzen. So berichtet die britische Tageszeitung „The Guardian“ darüber, dass Saudi-Arabien seine nach Großbritannien verreisten Staatsbürger mit SS7 überwacht.[16]

Bereits 2014 enthüllten deutsche Sicherheitsexperten, dass diverse Firmen in z. B. China, Russland oder Israel,[4] den Regierungen und Behörden vieler Länder anbieten, weltweite Lokalisierungen von Einzelgeräten funkzellengenau und nur anhand einer Telefonnummer durchzuführen.[17] Dabei werden kostenpflichtige SS7-Zugänge verkauft und mit einer 70-prozentigen Erfolgsquote der Lokalisierung geworben.[18] Laut den Firmen, die diese Dienste anbieten, könnte angeblich jeder Mobiltelefonnutzer überall auf der Welt geortet werden, indem eine Funktion namens „Any Time Interrogation“ genutzt werde.[18] Und das zu Preisen von nur wenigen hundert Euro pro Monat[8] die sich sogar kleine kriminelle Organisationen leisten könnten.[4] Dadurch werde nicht nur machtvollen Geheimdienstorganisationen wie der NSA ermöglicht, Zielpersonen weltweit anhand ihrer Mobilfunkdaten zu orten, sondern auch weniger gut technisch ausgestatteten Regierungen – und das auch noch relativ einfach und mit einer relativ hohen Genauigkeit. Experten sprechen dabei bereits von dutzenden Ländern, die eine auf SS7 basierende Spionagetechnik entwickelt oder gekauft haben.

Bei dieser Ausnutzung des SS7-Protokolls wird von einer legalen Grauzone gesprochen. Denn obwohl es in vielen Ländern der Welt verboten ist, den Aufenthaltsort von Einzelpersonen ohne deren Zustimmung zu ermitteln, gibt es keine internationalen Gesetze, dies in einem anderen als dem eigenen Land verbieten.[19] Daher gehen Cybersecurity-Experten davon aus, dass das SS7-Protokoll abseits von kriminellen Organisationen oder Einzeltätern bereits von einigen Firmen zur Industriespionage genutzt wird oder von Drittweltländern, um Oppositionelle außerhalb des Landes zu verfolgen.[17]

Gründe für die Nutzung des Protokolls trotz bekannter Sicherheitslücken

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) weist schon seit einigen Jahren auf die Schwachstellen des SS7-Protokolls hin.[20] Daher stellt sich die Frage, wieso das Protokoll trotz der in den vorherigen Kapiteln beschriebenen Sicherheitsrisiken immer noch Anwendung findet.

Ein Grund dafür ist, dass es keine besseren Alternativen gibt. Denn das SS7-Protokoll bietet die Möglichkeit zur schnellsten Fehlerbehebung und zum schnellsten Auffinden alternativer Pfade bei Ausfall von Signalknoten. Da für diese Umschaltzeiten in Fehlerfällen nur einige Millisekunden benötigt werden, ist SS7 den üblichen IP-Netzen weit voraus. Zudem erlaubt es eine einfache Kommunikation zwischen nationalen und internationalen Anbietern und ist somit weitreichend universell kompatibel. Ein derartiges Protokoll mit diesen genannten Vorzügen unter Berücksichtigung der kritisierten Sicherheitsaspekte neu zu entwickeln und zu etablieren würde viele Jahre in Anspruch nehmen.[2] Zudem würde man bei der Entwicklung eines solchen um Sicherheitsaspekte ergänzten Protokolls an gewisse Grenzen stoßen. Denn nicht auf alle sicherheitsgefährdenden Funktionen von SS7 kann verzichtet werden, ohne die normale Funktionsfähigkeit von Mobilfunknetzen zu beeinträchtigen. Zum Beispiel ist die kritische Funktion der Übertragung von Verschlüsslungscodes eines Mobilfunktelefons an Dritte unverzichtbar, da sonst kein Roaming zwischen Mobilfunknetzen möglich ist.[5]

Zwar haben Sprecher der großen deutschen Mobilfunkanbieter wie der Telekom die Sicherheitsprobleme rund um das SS7-Protokol bereits eingeräumt und nach eigenen Angaben Sicherheitslücken in ihren Netzen geschlossen. Dennoch weisen sie darauf hin, dass dies nur eine kurzfristige Lösung sei, da es sich hier um ein weltweites Branchenproblem halten würde. So könnten die Maßnahmen einzelner Netzbetreiber wenig ausrichten, solange nicht die gesamte Mobilfunkindustrie eine gemeinsame Lösung fände. Datenschutzbeauftragte kritisieren dieses Statement der Netzbetreiber, da diese dafür in der Verantwortung stünden, das Telekommunikationsgeheimnis zu wahren.[21] Selbst wenn einzelne Anbieter dafür sorgen, dass innerhalb ihres Netzes gegen die Sicherheitslücken des SS7-Protokolls vorgegangen wird, so müssen sie immer noch über SS7 mit anderen Netzen kommunizieren. Dies ist ein für sie unschließbares Tor für tausende Unternehmen weltweit, die Zugang zum SS7-Protokoll haben. So könnte zum Beispiel ein einzelner Netzwerkanbieter im Kongo genutzt werden, um sich in die Mobilfunknetze der USA oder Europa zu hacken.[14]

Neben dem scheinbaren Mangel an Alternativen zum SS7-Protokoll scheint ein weiterer Grund für dessen weitere Benutzung zu sein, dass es eine viel zu große Aufgabe ist, ein neues Protokoll einzuführen. Dafür seien zu viele tausende Unternehmen und internationale Institutionen am Mobilfunknetz beteiligt. Ein vielleicht viel ausschlaggebender Grund könnte aber sein, dass Geheimdienste und Strafverfolgungsbehörden, aber auch sehr einflussreiche Regierungen und Organisationen ein großes Interesse daran haben, die Schwachstellen von SS7 für ihre rechtschaffenen oder auch kriminellen Vorhaben zu nutzen.[4]

Wie Einzelpersonen sich schützen können

Anhand der in den vorherigen Kapiteln erwähnten Beispiele wird deutlich, dass die Sicherheit der auf Mobilfunk beruhenden Verfahren und Techniken neu überdacht werden sollte. Dazu kommt, dass es erhebliche Einschränkungen darin gibt, die Kompromittierung von Mobilfunkgeräten festzustellen oder gar zu rekonstruieren. Deshalb ist es im Allgemeinen sehr schwierig, sich gegen Standortverfolgung oder das Abhören von SMS- oder Telefonkommunikation zu wehren.[13]

Wichtig bei der Frage, wie man sich selbst gegen Angriffe durch das SS7-Protokoll schützen kann, ist zu verstehen, dass sich solche Attacken nicht gegen das eigene Mobilfunkgerät wenden, sondern gegen die Infrastruktur der Mobilfunkanbieter.[2] Eine Einzelperson kann sich also kaum gegen Überwachung durch Schwachstellen im SS7-Protokoll wehren, da sie quasi nicht persönlich angegriffen wird, sondern ihre Verwaltungsdaten vom Mobilfunkanbieter einfach an Dritte weitergegeben werden. Somit ist es quasi unmöglich, SS7 als Mobilfunknutzer nicht zu nutzen und dessen Sicherheitslücken ausgesetzt zu sein.[5]

Hier setzt die Kritik einiger Datenschützer an, welche die Mobilfunkanbieter in diesem Zusammenhang als „absolut unverantwortlich“ beschreiben. Es wird kritisiert, dass deutsche Netzbetreiber Informationen ihrer Kunden mit der ganzen Welt teilen, obwohl die wenigsten dauerhaft internationale Telefon- oder SMS-Kommunikation pflegen.[21]

In der Vergangenheit gab es einige widersprüchliche Aussagen von Datenschützern und Sicherheitsexperten darüber, ob Text- und Sprachnachrichten über Messenger wie WhatsApp oder Telegram aufgrund ihrer Ende-zu-Ende-Verschlüsselung einen besseren Schutz vor der Ausspähung über SS7 bieten als herkömmliche SMS-Nachrichten und Telefonate.[22] Außerdem bestünde bei Messengern die Möglichkeit, diese nur über WLAN zu nutzen, sodass das Mobilfunknetz des Smartphones ausschaltbar wäre um nicht über dieses mittels SS7 getracked zu werden.[12][22] Apps wie Signal, WhatsApp und der Facebook Messenger bieten zusätzliche Sicherheit durch eine verifizierbare Ende-zu-Ende Verschlüsselung und Certificate Pinning, durch die die genannten Schwachstellen des SS7 Protokolls nicht mehr relevant sind.[23][24]

Dabei muss beachtet werden: Zwar können die Messenger-Nachrichten, die zwischen zwei Personen hin- und hergeschickt werden, aufgrund der Ende-zu-Ende-Verschlüsselung nicht abgegriffen und entschlüsselt werden. Jedoch geben sich Angreifer mit Hilfe des SS7-Protokolls und der Telefonnummer ihres Opfers einfach als dieses aus und können die Nachrichten so problemlos auf ihr eigenes Mobiltelefon umleiten.[12] Allerdings kann dies mit Features wie Registration Lock verhindert werden.[25] Ein Angriff würde außerdem bemerkt, da sich Sicherheitsnummern ändern würden und die Person am anderen Ende nicht mehr das Konto nutzen könnte.

Sicherheitsexperten meinen, dass man sich als Mobilfunknutzer nicht gegen Überwachung mittels Missbrauchs des SS7-Protokolls wehren kann. Nur die Netzbetreiber könnten Maßnahmen ergreifen, damit Ortungsbefehle über SS7 nicht x-beliebigen Personen genehmigt würden. Angeblich wollen Netzbetreiber eine solche Lösung allerdings nicht realisieren, weil dafür eine Neueinrichtung der Netztechnik nötig ist, die viele Risiken und Kosten birgt.[12]

Zwar haben die großen Netzbetreiber in Deutschland (Telekom, Vodafone und Telefonica) seit der Aufdeckung großer SS7-Sicherheitskandale 2014 erklärt, dass sie die Sicherheitslücken in ihren eigenen Netzen geschlossen hätten. Jedoch warnt die Telekom selbst davor, dass diese ergriffenen Maßnahmen der Provider nur eine leichte Verbesserung der Sicherheit bieten würden. Ein ausschlaggebender und dauerhafter Schutz gegen die Schwachstellen von SS7 könne nur geschaffen werden, wenn die gesamte Netzbetreiber-Industrie eine gemeinsame internationale Lösung entwickeln würde.[6]

Deshalb fordern Sicherheitsexperten die Netzbetreiber z. B. dazu auf, Plausibilitäts-Checks einzuführen. Diese könnten so aussehen, dass Provider Anfragen von Verschlüsselungskeys ablehnen, die von einem ganz anderen Ort der Welt stammen als diesem, an dem sich das Smartphone momentan befindet. Außerdem könnten Provider festlegen, nur noch Anfragen ihrer Roaming-Partner zu beantworten, um so die Einmischung zwielichtiger Firmen zu vermeiden.[5]

Beim Thema Sicherheit des Online-Bankings rät das Bundesamt für Sicherheit in der Informationstechnik (BSI) schon seit geraumer Zeit dazu, vom mTAN-Verfahren zu Verfahren mit TAN-Generatoren zu wechseln. Denn SMS-Dienste würden aufgrund der Schwachstellen im SS7-Protokoll nicht mehr als „sicher“ gelten. Hierbei empfehlen Banken explizit das Chip-TAN-Verfahren, bei dem Kunden ihre Bankkarte in ein separates Gerät einführen, welches dann eine TAN generiert. Auch Onlineplattformen sollten laut BSI auf SMS als Teil einer Mehrfaktor-Authentifizierung verzichten und stattdessen ihre Kunden zum Installieren von Apps bewegen, die Einmalpasswörter generieren.[11]

Sicherheitsexperten empfehlen Einzelpersonen zum Schutz ihrer eigenen Sicherheit, persönliche Daten im Allgemeinen und ihre Telefonnummer im Besonderen nicht zu leicht an Fremde weiterzugeben. Denn allein anhand der Telefonnummer und dem Zugang zum SS7-Protokoll können Personen weltweit geortet werden. Allerdings ist die Geheimhaltung der eigenen Telefonnummer relativ schwierig, da Freunde, Bekannte, Kollegen, Lieferanten, Kunden, Geschäftspartner etc. diese Nummern auf ihren privaten Geräten abspeichern, von wo sie mittels Betrugssoftware gestohlen werden können.[13]

Der Sicherheitsforscher Karsten Nohl empfiehlt Nutzern von Android-Smartphones die App „SnoopSnitch“, um sich vor den Sicherheitsgefahren durch SS7 zu schützen. Zwar müssten Nutzer dafür ihr Handy rooten, dafür würde die App aber auf Abhörversuche aufmerksam machen.[8]

Da Einzelpersonen nicht viel gegen die Sicherheitslücken im SS7-Protokoll ausrichten können, werden die Provider dazu aufgefordert, mit Cybersecurity-Experten an einem Sicherheitsstandard für SS7 zu arbeiten. Um dies zu erwirken, sollen Regierungen nur noch mit Netzbetreibern zusammenarbeiten, die einen solchen Standard gewährleisten können. Letztendlich führt diese Vorgehensweise aber nur zu einer Verbesserung der Sicherheit, wenn sie auf internationaler Ebene statt nur im eigenen oder in vereinzelten Ländern implementiert wird. Denn der Mobilfunk ist ein internationales Netz und daher kann ein Einzelner – trotz Sicherheitsvorkehrungen in seinem eigenen Land – potentiell von jedem Ort auf der Welt aus über das SS7-Protokoll angegriffen werden.[4]

Doch auch wenn es noch ein langer Weg zu sein scheint, bis effektive Maßnahmen gegen die Sicherheitslücken des SS7-Protokolls ergriffen werden, gibt es etwas Hoffnung für besorgte Mobilfunknutzer. Zwar kann noch nicht auf SS7 verzichtet werden, allerdings findet es lediglich bei GSM und UMTS Anwendung. Dahingegen verfügt LTE über ein Netzwerk, das keine Schwachstellen durch das SS7-Protokoll aufweist. Allerdings schätzen Provider, dass es noch viele Jahre dauern wird, bis GSM, UMTS und somit die SS7-Schwachstellen durch den Umschwung auf LTE der Vergangenheit angehören.[26]

Weblinks

- Switching and signalling, and associated measurements and tests. International Telecommunication Union (englisch, International Telecommunications Union Q-Series Standards, Signalling and Switching).

- Standards Organizations – International Telecommunications Union (ITU). Tekelec, archiviert vom Original am 1. Februar 2010 (englisch, Referenz für ANSI Standards T1.110 und Folgende).

- Sergey Puzankov, Dmitry Kurbatov: How to Intercept a Conversation Held on the Other Side of the Planet. In: Positive Hack Days IV. 22. Mai 2014 (englisch).

- Tobias Engel: SS7: Locate. Track. Manipulate. You have a tracking device in your pocket. In: Chaos Communication Congress (31c3) 2014. Chaos Computer Club, 27. Dezember 2014 (englisch).

- Karsten Nohl: Mobile self-defense. In: Chaos Communication Congress (31c3) 2014. Chaos Computer Club, 27. Dezember 2014 (englisch).

Einzelnachweise

- Definition: SS7 (Signaling System 7). In: computer weekly.de. Dezember 2016, abgerufen am 6. März 2021 (deutsch).

- Angriff auf SS7 – wie sicher sind meine Daten jetzt noch? In: GData Blog. G Data CyberDefense, 8. Mai 2017, abgerufen am 6. März 2021.

- John Snow: Warum Zwei-Faktor-Autorisierung nicht ausreicht. In: kaspersky daily. Kaspersky, abgerufen am 6. März 2021.

- Cooper Quintin: Our Cellphones Aren’t Safe. In: New York Times. 27. Dezember 2018, abgerufen am 12. März 2021 (englisch).

- Torsten Kleinz: 31C3: Mobilfunk-Protokoll SS7 offen wie ein Scheunentor. In: heise online. 28. Dezember 2014, abgerufen am 6. März 2021.

- Schwere Sicherheitslücken im Mobilfunk: SMS und Gespräche können von jedem Ort der Welt verfolgt werden. In: RP Online. 27. Dezember 2014, abgerufen am 6. März 2021.

- Marcus Prem: AV-C06: SS7 protocols. In: Smartphone security. 16. November 2018, abgerufen am 6. März 2021 (englisch, SS7 Protokolle im globalen Netzwerk).

- Mobilfunk-Schwachstellen – Im Zweifel einfach das Telefon wegschmeißen. In: Der Spiegel. 27. Dezember 2014, abgerufen am 6. März 2021 (31C3: Karsten Nohl und Tobias Engel stellen SS7-Probleme vor).

- Definition: SS7-Angriff. In: whatis.com/de. techtarget, März 2019, abgerufen am 5. April 2021 (deutsch).

- Mobilfunknetz UMTS: Hacker entdecken Sicherheitslücke in Protokoll SS7. In: Der Spiegel. 19. Dezember 2014, abgerufen am 6. März 2021.

- Hakan Tanriverdi, Markus Zydra: Schwachstelle im Mobilfunknetz: Kriminelle Hacker räumen Konten leer. In: Süddeutsche Zeitung. 3. Mai 2017, abgerufen am 6. März 2021.

- Hacker kapern Whatsapp-Konten. In: n-tv. 2. Juni 2016, abgerufen am 6. März 2021.

- Mobilkommunikation gehört zu den Schwachstellen in der Unternehmenssicherheit. Infopoint Security, 24. Februar 2020, abgerufen am 6. März 2021.

- Craig Timberg: The Switch: German researchers discover a flaw that could let anyone listen to your cell calls. In: Washington Post. 18. Dezember 2014, abgerufen am 5. April 2021 (englisch).

- Swati Khandelwal: Real-World SS7 Attack — Hackers Are Stealing Money From Bank Accounts. In: The Hacker News. 4. Mai 2017, abgerufen am 6. März 2021 (englisch).

- Dennis Schirrmacher: Bericht: Saudi-Arabien soll eigene Bürger in den USA via Mobiltelefon tracken. In: heise online. 30. März 2020, abgerufen am 6. März 2021.

- Ole Reißmann: Heimliche Überwachung: „Ich konnte Mobiltelefone in allen deutschen Netzen orten“. In: Der Spiegel. 26. August 2014, abgerufen am 6. März 2021.

- SS7-Überwachung: Software ortet weltweit Mobiltelefone. In: Der Spiegel. 25. August 2014, abgerufen am 6. März 2021.

- Craig Timberg: For sale: Systems that can secretly track where cellphone users go around the globe. In: Washington Post. 24. August 2014, abgerufen am 5. April 2021 (englisch).

- Peter Schmitz: Stellungnahme des BSI Schwachstellen im Mobilfunknetz. In: Security Insider. Vogel Communications Group, 4. Mai 2017, abgerufen am 6. März 2021.

- WDR/SZ: Das angeblich abhörsichere UMTS-Netz ist doch angreifbar. In: Presseportal.de. 18. Dezember 2014, abgerufen am 6. Februar 2021.

- Samuel Gibbs: SS7 hack explained: what can you do about it? In: The Guardian. 19. April 2016, abgerufen am 6. März 2021 (englisch).

- Thomas Brewster: Watch As Hackers Hijack WhatsApp Accounts Via Critical Telecoms Flaws. In: Forbes. 1. Juni 2016, abgerufen am 6. März 2021 (englisch).

- Moxie Marlinspike >> Blog >> Your app shouldn't suffer SSL's problems. Abgerufen am 5. September 2021.

- Signal PIN. Abgerufen am 5. September 2021 (amerikanisches Englisch).

- Jörg Thoma: Golem.de: IT-News für Profis. In: Golem.de. 7. April 2015, abgerufen am 6. März 2021 (Link geht auf Seite 2 des Artikels).