Selektor (Geheimdienstabfrage)

Selektoren sind festgelegte Suchmerkmale, mit denen Geheimdienste für sie relevante Informationen aus Datenströmen abgreifen.[1]

Ein Selektor kann Metadaten wie einzelne E-Mail-Adressen, Telefonnummern, Keywords, URL, Geokoordinaten, MAC-Adressen betreffen oder die Kommunikation eines ganzen Landes. Der gesamte Nachrichtenverkehr aus den abgehörten Datenströmen eines Selektors kann gezielt abgehört und gespeichert werden. Die Datenströme kommen aus geheimdienstlichem Abzapfen eines Tiefseekabels unter dem Atlantik (über das ein Großteil der deutschen Übersee-Kommunikation läuft), Internetknotenpunkten, Satellitenkommunikation bzw. Telefon- und Onlineanbietern.

Selektoren am Beispiel von XKeyscore und PRISM

XKeyscore

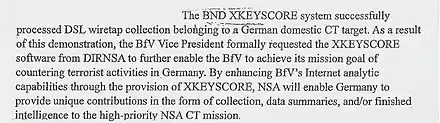

XKeyscore ist eine Spionagesoftware der NSA. Die Behörde selbst erläutert: XKeyscore sei ein „System zur Ausnutzung von Digital Network Intelligence / Analysestruktur“. Der Bundesnachrichtendienst (BND) und das Bundesamt für Verfassungsschutz (BfV) sollen XKeyscore ebenfalls einsetzen. Der Präsident des BfV Hans-Georg Maaßen dementierte, dass seine Behörde Zugriffsmöglichkeit auf die Datenbanken habe. Er bestätigte, dass das BfV die Software teste. Dabei würden jedoch keine Daten zur weiteren Verarbeitung gesammelt.[2][3][4] Mit Hilfe von XKeyscore können die Datenbanken der Five Eyes, dem BND oder auch anderen Geheimdiensten nach speziellen Selektoren durchsucht werden. Die Datenmenge, die allein im Rahmen der US-Überwachung 2013 anfiel, betrug 29 Petabytes pro Tag.[5][6]

- XKeyscore-Präsentation von 2008 (PDF; 27 MB)

Seite 11: Metadatenverarbeitung

Seite 11: Metadatenverarbeitung

Seite 13: Speichermöglichkeiten

Seite 13: Speichermöglichkeiten Seite 16: Selektor: PGP-Nutzung im Iran

Seite 16: Selektor: PGP-Nutzung im Iran Seite 19: Selektor: Suche nach deutschem Sprecher in Pakistan

Seite 19: Selektor: Suche nach deutschem Sprecher in Pakistan Seite 23: Selektor: Extraktion von Informationen aus abgefangenen Dokumenten

Seite 23: Selektor: Extraktion von Informationen aus abgefangenen Dokumenten Seite 24: Selektor: Alle angreifbaren Maschinen in Land "X"

Seite 24: Selektor: Alle angreifbaren Maschinen in Land "X" Seite 26: Selektor: Alle abgefangenen Dokumente mit IAEO-Referenz

Seite 26: Selektor: Alle abgefangenen Dokumente mit IAEO-Referenz

PRISM

PRISM (US: [ˈprɪzəm]; GB: [ˈprɪz(ə)m]; deutsch Prisma) ist ein seit 2005[7] existierendes und als Top Secret eingestuftes Programm zur Überwachung und Auswertung elektronischer Medien und elektronisch gespeicherter Daten.[8] Es wird von der NSA geführt und gehört wie die anderen Teilprogramme „Mainway“, „Marina“ und „Nucleon“ zu dem groß angelegten Überwachungsprogramm „Stellar Wind“.[9]

- PRISM-Fähigkeiten

Darstellung der weltweiten Kommunikationsverbindungen, die größtenteils über die Vereinigten Staaten laufen

Darstellung der weltweiten Kommunikationsverbindungen, die größtenteils über die Vereinigten Staaten laufen Erfasste Daten einzelner Webseiten

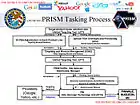

Erfasste Daten einzelner Webseiten Datenströme und Aufgabenverteilung im Rahmen der Abarbeitung einer PRISM-Abfrage

Datenströme und Aufgabenverteilung im Rahmen der Abarbeitung einer PRISM-Abfrage Interne Bezeichnung der Teilprogramme für die Überwachung der verschiedenen Kommunikationsarten

Interne Bezeichnung der Teilprogramme für die Überwachung der verschiedenen Kommunikationsarten Interne Notationsregeln für die Bezeichnung einer PRISM-Abfrage

Interne Notationsregeln für die Bezeichnung einer PRISM-Abfrage Suchmaske für Abfragen an die PRISM-Datenbank

Suchmaske für Abfragen an die PRISM-Datenbank Mutmaßlich an PRISM teilnehmende Unternehmen und das Datum ihres Eintritts in das Programm

Mutmaßlich an PRISM teilnehmende Unternehmen und das Datum ihres Eintritts in das Programm

Weitere Programme und Systeme zur Überwachung und Analyse von Selektoren

Im Zuge der globalen Überwachungs- und Spionageaffäre wurden mehrere Programme und Systeme zur Überwachung und Verarbeitung von Selektoren bekannt, u. a. PRISM, Boundless Informant, Tempora, XKeyscore, FAIRVIEW, Genie, Bullrun und CO-TRAVELER Analytics. Als singulärer Punkt des Zugriffs für viele (Meta-)Daten wird ICREACH verwendet.

Selektoren in Deutschland

In Deutschland erstellen NSA und BND solche Selektoren-Listen unter anderem in der Fernmeldeverkehrstelle des Bundesnachrichtendiensts im bayerischen Bad Aibling oder im Dagger Complex bei Griesheim. In den Jahren 2002–2013 waren es 690.000 Telefonnummern und 7,8 Millionen IP-Suchbegriffe, berichtet der Rechercheverbund von Süddeutscher Zeitung, NDR und WDR am 30. April 2015.[11] Laut dem Spiegel überwacht die NSA an Spitzentagen wie dem 7. Januar 2013 rund 60 Millionen Telefonverbindungen in Deutschland aus dem Ausland.[12][13][14] Von den monatlich 500 Millionen aus Deutschland stammenden Datensätzen, die im Rahmen der gesamten Überwachungsaktivitäten anfielen, stammten im Dezember 2012 180 Millionen Einträge von XKeyscore.[15]

Im Mai 2015 berichtet Zeit Online, dass der BND weitaus mehr Metadaten an die NSA übermittelt, als bekannt. Von den 6,6 Milliarden Metadaten, die der BND monatlich abfängt, werden bis zu 1,3 Milliarden Metadaten an die NSA weitergereicht. Diese sind zwar angeblich auf Grund der Artikel 10-Gesetzgebung gefiltert, allerdings gaben die Verantwortlichen im Untersuchungsausschuss zu, dass die Filter nicht richtig funktionieren. Mit Hilfe dieser BND-Metadaten erstellen NSA und CIA unter anderem Ziele für Kampfdrohnen, die von der Ramstein Air Base in Ramstein-Miesenbach als Schnittstelle zur Planung und Steuerung der Einsätze gegen mutmaßliche Terroristen in Afrika und im Nahen Osten dienen.[16][17]

Selektoren in der BND-NSA-Affäre (Operation Eikonal)

Etwa 459.000 der 800.000 Selektoren wurden im Zuge der Operation Eikonal von 2004–2008 in Deutschland als grundrechtswidrig oder gegen deutsche Interessen gewertet. Nur 400 der 459.000 Selektoren wurden aussortiert.[21][22] Diese Selektoren bekam der BND von der NSA über den Verlauf von zehn Jahren automatisch zugewiesen; mehrmals am Tag hat sich ein BND-Server mit einem NSA-Server verbunden und neue Selektoren heruntergeladen. Die dazugehörige Datenbank heißt VeraS, das steht für Verkehrsanalysesystem.[23] Die gewonnenen Erkenntnisse wurden dann an die NSA weitergeleitet.[23] Der Spiegel berichtete am 15. Mai 2015, dass über die Hälfte der 40.000 Selektoren, die im März 2015 gefunden worden sind, auch aktiv waren, d. h. tatsächlich zur Ausforschung von Behörden, Unternehmen und anderen Zielen in Europa verwendet worden sind.[24]

Datencenter zur Analyse, Speicherung und Überwachung von Selektoren

Utah Data Center (USA, NSA)

Das Utah Data Center bei Camp Williams in der Stadt Bluffdale (südlich von Salt Lake City, Utah) ist ein US-amerikanisches Fusion Center der United States Intelligence Community, das seit 2011 vom United States Army Corps of Engineers für die National Security Agency (NSA) errichtet wurde[25] und seit Ende 2013 in Betrieb ist.[26] Seine offizielle Bezeichnung lautet Intelligence Community Comprehensive National Cyber-Security Initiative Data Center.[27]

Dagger Complex (Deutschland, NSA)

Der sogenannte Dagger Complex [ˈdægə(ɹ) kŏm'plĕks] (engl. „Anlage Dolch“) ist ein Stützpunkt von militärischen Nachrichtendiensten der Vereinigten Staaten in Darmstadt an der Gemarkungsgrenze zu Griesheim. Laut dem Spiegel soll im Dagger Complex auch die Spionagesoftware XKeyscore (XKS) eingesetzt werden.[28]

Fernmeldeverkehrstelle des Bundesnachrichtendiensts (Deutschland, NSA/BND)

Die Fernmeldeverkehrstelle des Bundesnachrichtendiensts (interne Bezeichnungen wahrscheinlich „Objekt Orion“, „Seeland-Torfstich“, „SIGAD US 987-LA“ und „SIGAD US 987-LB“[30]) ist eine geheimdienstliche Einrichtung des Bundesnachrichtendienstes. In Bad Aibling bestehen ein Verbindungsbüro zum US-Geheimdienst NSA (SUSLAG, Special US Liaison Activity Germany) und zwei Übergabepunkte, die Joint SIGINT Activity (JSA) und das Joint Analysis Center (JAC).[31]

Weblinks

- Kai Biermann, Patrick Beuth: Bundesnachrichtendienst: Was sind eigentlich Selektoren? In: zeit.de. 24. April 2015, abgerufen am 17. Mai 2015.

- Bekannte Selektoren der NSA (20140312-Intercept-NSA Selector Types). In: eff.org. 9. April 2014, abgerufen am 26. September 2015 (englisch).

- Papier zur geheimdienstlichen Datenanalyse: Paul Burkhardt, Chris Waring – NSA Research Directorate: An NSA Big Graph Experiment. (PDF; 7,9 MB), Carnegie Mellon University, 20. Mai 2013

Einzelnachweise

- Geheimdienst-Affäre - Aktuelle Stunde. In: wdr.de. 19. Mai 2014, abgerufen am 17. Mai 2015.

- cwe: Abhörtechnik: Verfassungsschutz testet NSA-Programm. In: zeit.de. 21. Juli 2013. Archiviert vom Original am 2. August 2013. Abgerufen am 2. August 2013.

- Konrad Lischka, Christian Stöcker: XKeyscore: Wie die NSA-Überwachung funktioniert. In: Spiegel Online. 31. Juli 2013. Archiviert vom Original am 2. August 2013. Abgerufen am 2. August 2013.

- Glenn Greenwald: XKeyscore: NSA tool collects ‘nearly everything a user does on the internet’ (en) In: The Guardian. 31. Juli 2013. Archiviert vom Original am 20. März 2014. Abgerufen am 20. März 2014.

- Chris Duckett: NSA hunger demands 29 petabytes of data a day. In: zdnet.com. 12. August 2013. Archiviert vom Original am 2. September 2013. Abgerufen am 24. Oktober 2013.

- The National Security Agency: Missions, Authorities, Oversight and Partnerships (en, PDF; 117 kB) In: nsa.gov. National Security Agency. 9. August 2013. Archiviert vom Original am 9. Dezember 2014. Abgerufen am 10. Mai 2015.

- GCCS 4.x Interoberability Certification Status (en, PDF; 78 kB) In: jitc.fhu.disa.mil. 24. Oktober 2005. Archiviert vom Original am 19. März 2014. Abgerufen am 24. März 2014.

- Der Standard: USA zapfen Rechner von Internet-Firmen an. In: Der Standard. 7. Juni 2013. Archiviert vom Original am 12. Juni 2013. Abgerufen am 24. März 2014.

- Barton Gellman: U.S. surveillance architecture includes collection of revealing Internet, phone metadata (en) In: The Washington Post. 16. Juni 2013. Archiviert vom Original am 20. Juni 2013. Abgerufen am 24. März 2014.

- Photo Gallery: Data 'Made in Germany' Spiegel Online, 5. August 2013

- Georg Mascolo: Geheimdienst-Affäre - BND half NSA beim Ausspähen von Frankreich und EU-Kommission. In: Süddeutsche Zeitung. 29. April 2014, abgerufen am 16. Mai 2015.

- Laura Poitras, Marcel Rosenbach, Holger Stark: NSA überwacht 500 Millionen Verbindungen in Deutschland. In: Spiegel Online. 30. Juni 2013. Abgerufen am 10. Juli 2013.

- BND leitet laut SPIEGEL massenhaft Metadaten an die NSA weiter. In: Spiegel Online. 3. August 2013. Abgerufen am 14. Mai 2015.

- NSA-Affäre: BND nennt Details über Datentransfer an NSA. In: FAZ. 3. August 2013. Abgerufen am 14. Mai 2015.

- syd: BND und BfV setzen NSA-Spähprogramm XKeyscore ein. In: Spiegel Online. 20. Juli 2013. Archiviert vom Original am 21. Juli 2013. Abgerufen am 21. Juli 2013.

- Kai Biermann: BND-Spionageaffäre: BND liefert NSA 1,3 Milliarden Metadaten – jeden Monat. In: Zeit Online. 12. Mai 2015. Abgerufen am 14. Mai 2015.

- Kai Biermann: BND speichert jeden Tag 220 Millionen Metadaten. In: zeit.de. 6. Februar 2015. Abgerufen am 14. Mai 2015.

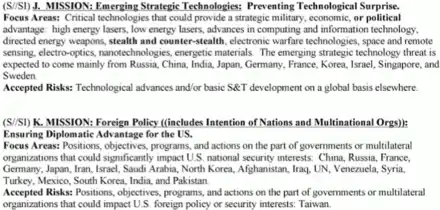

- United States SIGINT System January 2007 Strategic Mission List. (PDF; 2,0 MB) National Security Agency, 8. Januar 2007, abgerufen am 5. November 2013.

- SIGINT Mission Strategic Plan FY 2008–2013. (PDF; 2,7 MB) National Security Agency, 3. Oktober 2007, abgerufen am 5. November 2013.

- Andre Meister: Internes Dokument belegt: BND und Bundeskanzleramt wussten von Wirtschaftsspionage der USA gegen Deutschland. In: netzpolitik.org. 27. Mai 2015, abgerufen am 27. Mai 2015.

- Hubert Gude: BND-Affäre: Weitere Listen mit brisanten Suchbegriffen aufgetaucht. In: Spiegel Online. 21. Mai 2015, abgerufen am 23. Mai 2015.

- Constanze Kurz, Frank Rieger: So handelt nur, wer Unangenehmes zu verbergen hat. In: FAZ.net. 11. Mai 2015, abgerufen am 17. Mai 2015.

- Kai Biermann, Patrick Beuth: Bundesnachrichtendienst: Was sind eigentlich Selektoren? In: zeit.de. 24. April 2015, abgerufen am 17. Mai 2015.

- Geheimdienstaffäre: BND schaltet 25.000 NSA-Selektoren scharf. In: Spiegel Online. 15. Mai 2015, abgerufen am 16. Mai 2015.

- Carlos Lazo: Groundbreaking ceremony held for $1.2 billion Utah Data Center (en) In: spk.usace.army.mil. US Army Corps of Engineers. 1. Juni 2011. Archiviert vom Original am 9. Januar 2014. Abgerufen am 24. März 2014.

- Siobhan Gorman: Meltdowns Hobble NSA Data Center (en) In: The Wall Street Journal. 7. Oktober 2013. Archiviert vom Original am 29. Mai 2014. Abgerufen am 24. März 2014.

- Steve Fidel: Utah’s $1.5 billion cyber-security center under way (en) In: Desert News. 6. Januar 2011. Archiviert vom Original am 22. Juli 2013. Abgerufen am 22. Juli 2013.

- Laura Poitras, Marcel Rosenbach, Holger Stark: Shrimps aus Griesheim. In: Der Spiegel. Nr. 33, 2013 (online).

- Süddeutsche Zeitung online abgerufen am 3. Mai 2015 und Printausgabe Süddeutsche Zeitung, 2./3. Mai 2015, S. 6, Die Überwachungsfabrik

-

- Spähaffäre führt nach Bad Aibling. In: Oberbayerisches Volksblatt, 5. August 2013; abgerufen am 24. August 2013.

- NSA-Standorte in Deutschland: Bad Aibling. Spiegel Online, 18. Juni 2014; Snowdens Deutschland-Akte. In: Der Spiegel. Nr. 25, 2014 (online).