Network Time Protocol

Das Network Time Protocol (NTP) ist ein Standard zur Synchronisierung von Echtzeituhren in Computersystemen über paketbasierte Kommunikationsnetze. NTP verwendet das verbindungslose Transportprotokoll UDP oder das verbindungsbezogene TCP. Es wurde speziell entwickelt, um eine zuverlässige Zeitangabe über Netzwerke mit variabler Paketlaufzeit zu ermöglichen.

| NTP (Network Time Protocol) | |||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Familie: | Internetprotokollfamilie | ||||||||||||||||||||||||

| Einsatzgebiet: | Synchronisierung von Uhren in Computersystemen | ||||||||||||||||||||||||

| Ports: | 123/UDP 123/TCP | ||||||||||||||||||||||||

| |||||||||||||||||||||||||

| Standards: | RFC 5905 | ||||||||||||||||||||||||

Im allgemeinen Sprachgebrauch bezeichnet NTP sowohl das Protokoll als auch die Software-Referenzimplementierung desselben. Das Simple Network Time Protocol (SNTP) ist eine vereinfachte Version des NTP.

Grundlagen

NTP wurde von David L. Mills an der Universität von Delaware entwickelt und 1985 als RFC 958 veröffentlicht. Unter seiner Leitung werden Protokoll und UNIX-Implementierung ständig weiterentwickelt. Gegenwärtig ist die Protokollversion 4[2] aktuell. Der UDP-Port 123 ist für NTP reserviert.

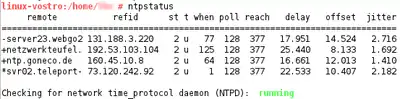

NTP ist in UNIX-artigen Betriebssystemen in Form des Hintergrundprozesses (daemon) ntpd implementiert, der sowohl das lokale System justieren als auch als Server die Zeit für andere Systeme bereitstellen kann. Windows-Systeme können ebenfalls ohne Zusatzsoftware die genaue Zeit mittels NTP aus dem Internet beziehen (Systemsteuerung „Datum und Uhrzeit“ / „Internetzeit“) und nach Bearbeitung eines Eintrags in der Registrierungsdatenbank auch über NTP bereitstellen.[3]

Der UNIX-ntpd synchronisiert die lokale Uhr mit Hilfe von externen Zeitsignalen, die er entweder direkt von einer lokalen Atomuhr (Caesium-Uhr, Rubidiumuhr usw.) oder einem lokalen Funkempfänger (zum Beispiel DCF77, GPS, LORAN), oder per NTP von einem NTP-Server erhält. Damit die lokale Uhrzeit nicht nur zu den zyklischen Synchronisationszeitpunkten präzise mit dem externen Signal übereinstimmt, korrigiert der ntpd-Prozess nicht nur die Phase, sondern auch die Frequenz des lokalen Zeitgebers mit Hilfe einer Software-PLL sowie einer Software-FLL. Um den internen Zeitgeber mit Hilfe eines hochpräzisen Sekundensignals noch enger an einen externen Normalzeitempfänger zu koppeln, haben einige UNIX-Varianten (unter anderem Linux und FreeBSD) die oben erwähnte Software-PLL im Kernel implementiert.

Die Zeitstempel im NTP sind 64 Bits lang. 32 Bits kodieren die Sekunden seit dem 1. Januar 1900, 00:00:00 Uhr, weitere 32 Bits den Sekundenbruchteil. Auf diese Weise lässt sich ein Zeitraum von 232 Sekunden (etwa 136 Jahre) mit einer Auflösung von 2−32 Sekunden (etwa 0,23 Nanosekunden) darstellen.

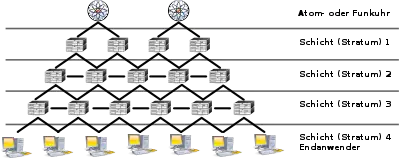

NTP nutzt ein hierarchisches System verschiedener Strata (Plural von Stratum). Als Stratum 0 bezeichnet man das Zeitnormal, beispielsweise eine Atomuhr oder eine Funkuhr (Zeitzeichenempfänger via GNSS oder DCF77). Die unmittelbar mit ihm gekoppelten NTP-Server heißen Stratum 1. Jede weitere abhängige Einheit erhält bei der Bezeichnung eine höhere Nummer (Stratum 2, Stratum 3 …).[4] Die NTP-Software auf Stratum 1, Stratum 2, Stratum 3 usw. ist zugleich Client des darüber liegenden Stratums als auch Server des darunter liegenden Stratums, sofern eines existiert.

Fehler, Algorithmus und Genauigkeit

Die lokale Systemzeit einer Prozessorumgebung variiert mit verschiedenen typischen Fehlerquellen. Dadurch treten mindestens zwei typische Fehler auf:

- kurzzeitige Schwankungen des Zeitinkrements entlang der laufenden Uhrzeit

- stabile lokale Abweichungen von einer gemeinsamen Systemzeit

Beide Zeitfehler werden mit verschiedenen Methoden kompensiert.

Die lokalen Abweichungen infolge der Latenzzeit der stochastisch bestimmten Übertragungswege werden durch Messverfahren der Paketumlaufzeit vom Server (Berkeley-Algorithmus) oder vom Client (Cristians-Algorithmus) kompensiert.

Die kurzzeitigen pseudo-stochastischen Abweichungen der lokalen Systemuhr können nur durch eine bessere weitere Systemuhr (Frequenznormal) und direkten Empfang von Satellitensignalen (GPS) oder von anderen Zeitnormalen (DCF77) kompensiert werden.

NTP benutzt für die interne Fehlerkompensation der Prozessorumgebung den Marzullo-Algorithmus (entwickelt von Keith Marzullo von der Universität San Diego in seiner Dissertation) und auch einen Algorithmus, um Byzantinische Fehler zu behandeln. NTP wird meist mit einer UTC-Zeitskala eingesetzt.

NTP unterstützt Schaltsekunden. Durch die Betrachtung der Schaltsekunden im Protokoll kommt es dazu, dass mit jeder Schaltsekunde (welche jedoch selten vorkommen) eine neue Sekundenskala benutzt wird. Für die Skala der Systemzeit wird jedoch für gewöhnlich die tatsächlich vergangene Zeit seit einem bestimmten Zeitpunkt benutzt, und Schaltsekunden kommen erst bei der Darstellung der Zeit ins Spiel.

NTPv4 kann die lokale Zeit eines Systems über das öffentliche Internet mit einer Genauigkeit von 10 Millisekunden halten, in lokalen Netzwerken sind unter idealen Bedingungen sogar Genauigkeiten von 200 Mikrosekunden und besser möglich. Bei einem hinreichend stabilen lokalen Frequenznormal als Taktgeber (thermostatgesteuerter Quarzoszillator, Rubidium-Oszillator etc.) lässt sich unter Verwendung der Kernel-PLL (siehe oben) der Fehler zwischen Referenzzeitgeber und lokaler Uhr bis in die Größenordnung weniger Mikrosekunden reduzieren.

SNTP

Das Simple Network Time Protocol (SNTP) ist eine vereinfachte Version des NTP. Ursprünglich als eigenständiger Standard beginnend mit RFC 1361 bis RFC 4330; ist es seit Juni 2010 in der NTP Version 4 integriert als kleines Unterkapitel im RFC 5905.

Der Aufbau des Protokolls ist mit dem von NTP identisch. SNTP-Clients können damit die Zeit auch von NTP-Servern beziehen. Der wesentliche Unterschied liegt in den verwendeten Algorithmen zur Zeitsynchronisation. Während bei NTP die Zeitsynchronisation in der Regel mit mehreren Zeitservern erfolgt, wird bei SNTP nur ein Zeitserver verwendet. SNTP verzichtet auch auf die Beeinflussung von Phase und Frequenz des lokalen Zeitgebers.[5] SNTP kann daher nicht dieselbe Genauigkeit wie NTP liefern. Aufgrund der einfacheren Algorithmen benötigt SNTP weniger Rechenressourcen.[6]

Ältere Windows-Versionen wie Windows 2000 verwenden SNTP, um die Uhrzeit auf dem lokalen Computer aktuell zu halten. Dies wird durch den Windows-Service W32Time übernommen. In Windows XP und Windows Server 2003 wurde die Dynamic-Link-Library W32Time.dll überarbeitet, so dass nun NTP zur Zeitsynchronisation verwendet wird.

Da Microsoft das Verfahren zur Zeitsynchronisation erst mit Windows 2000 einführte, haben einige Softwarehersteller eigenständige Programme zur Zeitsynchronisation unter Windows entwickelt. Moderne Authentifizierungssysteme (wie Kerberos), die in Windows 2000 und neueren Versionen verwendet werden, benötigen zur Erhöhung der Sicherheit Zeitstempel, daher ergibt sich auch hier ein Anwendungsfall für NTP.

Implementierung

Neben der Referenz-NTP-Software, die auf der NTP-Website für diverse Betriebssysteme erhältlich ist, bieten eine Reihe von Herstellern fertige Standalone-Lösungen an, die als NTP-Zeitquelle in Computernetzwerken jeder Größe Verwendung finden können.

Einige tausend NTP-Server haben einen NTP-Pool gebildet.

Alternativen

PTP

Das Precision Time Protocol (PTP) ist ein Netzwerkprotokoll, das die Synchronität der Uhrzeiteinstellungen mehrerer Geräte in einem Computernetzwerk bewirkt. Anders als beim Network Time Protocol (NTP) strebt PTP höhere Genauigkeit in lokal begrenzten Netzen an. Damit ist in Hardware-Ausführung eine Genauigkeit von Nanosekunden und als Software unter einer Mikrosekunde möglich. PTP ist definiert in der IEEE 1588 und in IEC 61588 übernommen worden.

NTS

Network Time Security (NTS) ist ein Netzwerkprotokoll zur kryptographischen Absicherung von NTP. NTS wurde von der Internet Engineering Task Force (IETF) unter Mitarbeit von Akamai, Netnod und der Physikalisch-Technischen Bundesanstalt (PTB) entwickelt und am 1. Oktober 2020 im RFC 8915 veröffentlicht. Es orientiert sich an den im RFC 7384 genannten Sicherheitsanforderungen. Insbesondere gewährleistet NTS Authentifizierbarkeit der Zeitserver, Integrität und Authentizität von NTP-Paketen sowie Skalierbarkeit. Die Genauigkeit der Uhrensynchronisation soll trotz des zusätzlichen Overheads von NTS nicht nachteilig beeinflusst werden. Der Schlüsselaustausch basiert auf TLS 1.3 (RFC 8446) und erfolgt standardmäßig über den TCP-Port 4460.[7][8][9]

Beispiele für öffentlich erreichbare NTP-Server, die NTS unterstützen, sind:[10]

OpenNTPD

Im Jahre 2004 präsentierte Henning Brauer die NTP Implementierung OpenNTPD, welche einen Focus auf Sicherheit legt. Das Protokoll ist kompatibel zu bestehenden NTP-Servern. Ursprünglich ist es für OpenBSD geschrieben worden, ist jedoch mittlerweile auch als portable Version und als Paket in der Linux-Paketverwaltung verfügbar. OpenNTPD steht in der Kritik, nicht dieselbe Genauigkeit zu bieten wie NTP. Die Abweichungen können hierbei 50–200 ms betragen.[15]

Ntimed

Das NTPD-Programm dient als Zeitserver, Zeitclient und deckt viele weitere Funktionen ab. Da der Quelltext der NTP-Referenzimplementierung mit über 300.000 Zeilen sehr umfangreich ist, fördert die Linux Foundation mit dem Projekt Ntimed von FreeBSD-Entwickler Poul-Henning Kamp eine Modularisierung. Der Client-Quelltext umfasst ca. 3700 Zeilen. Slave-Server, Refclocks und Protokolle wie PTP werden bei Interesse am Projekt ergänzt.[16]

NTPsec

NTPsec ist ein Fork des originalen NTPD-Projekts mit dem Ziel, das Programm durch verschiedene Maßnahmen sicherer zu machen. So wurde die Codebasis aktuellen Standards angepasst und konnte u. a. dadurch von 253k auf 62k LOC reduziert werden.[17][18] Die erste stabile 1.0 Version wurde am 10. Oktober 2017 veröffentlicht.[19]

tlsdate

Mit gefälschten NTP-Antworten kann der Schutz des HTTP-Strict-Transport-Security-Protokolls (HSTS) von HTTPS umgangen werden. Zudem werden NTP-Server mitunter für Reflection-Angriffe missbraucht, da NTP das verbindungslose UDP verwendet. Wenn Angreifer Pakete mit gefälschter Absenderadresse an einen NTP-Server leiten, landet die Antwort beim Opfer. Ist die Antwort größer als die Anfrage, kann man damit Denial-of-Service-Angriffe verstärken. Diese und weitere Probleme umgeht das später entstandene TLS-Protokoll, da es ebenfalls Zeitangaben überträgt. Mit dem von Jacob Appelbaum entwickelten Programm tlsdate übernimmt das TLS-Protokoll auch die Funktion des NTP-Protokolls.[20] Ein Nachteil von tlsdate ist seine recht große Ungenauigkeit von maximal ±1 Sekunde, zuzüglich der Netzwerklatenz. Primär resultiert die relativ große Ungenauigkeit aus der bei TLS 1.2 bestehenden Zeitstempelauflösung von einer Sekunde.[21] Ab der TLS-Version 1.3 fällt die bisher über TLS übertragene Zeit weg. tlsdate ist somit in der vorliegenden Version keine dauerhafte Problemlösung.[21]

chrony

Chrony ist eine eigenständige Implementierung von NTP und NTS und wird unter GPLv2 veröffentlicht.[22]

Siehe auch

- Daytime – Zeitübertragung im ASCII-Format

- Allan-Varianz

- NTP-Pool

- Zeitserver

- Y2K36

Normen und Standards

NTP ist als Request for Comments (RFC) standardisiert:

- RFC 958 – Network Time Protocol (NTP) (1985, veraltet)

- RFC 1059 – Network Time Protocol (Version 1) (1988, veraltet)

- RFC 1119 – Network Time Protocol (Version 2) (1989, veraltet)

- RFC 1305 – Network Time Protocol (Version 3) (1992, veraltet)

- RFC 5905 – Network Time Protocol (Version 4) (2010) – abwärtskompatibel mit RFC 1305 für Version 3

Ergänzungen:

- RFC 5906 – Network Time Protocol Version 4: Autokey Specification (2010)

- RFC 5907 – Definitions of Managed Objects for Network Time Protocol Version 4 (NTPv4) (2010)

- RFC 5908 – Network Time Protocol (NTP) Server Option for DHCPv6 (2010)

- RFC 8915 – Network Time Security for the Network Time Protocol (2020)

Spezifische Anwendung-RFC:

Literatur

- David L. Mills: Computer Network Time Synchronization: The Network Time Protocol. CRC Taylor & Francis, Boca Raton 2006, ISBN 0-8493-5805-1.

- Benjamin Pfister: Kurz erklärt: NTP über Network Time Security absichern. In: iX. Nr. 2, 2021, S. 114 (heise.de [abgerufen am 27. Januar 2021] Inklusive Kommentar zu RFC 8915).

Weblinks

- ntp.org – NTP-Homepage (englisch)

- Dave Mills’ NTP-Homepage (englisch)

- NTP Configuration Short Reference (PDF; 315 kB; englisch)

- Liste mit öffentlichen Stratum-1 Zeitservern weltweit support.ntp.org (englisch)

- NTP Server Test Online Tool

- Deutschland:

- Österreich:

- Schweiz:

- NTP-Pool Switzerland – ch.pool.ntp.org (englisch)

Einzelnachweise

- ntpq - standard NTP query program. Abgerufen am 1. Dezember 2019.

- NTP Version 4 Release Notes. Abgerufen am 1. Dezember 2019.

- SIOS. Abgerufen am 1. Dezember 2019.

- What is Stratum 1? | EndRun Technologies. Abgerufen am 1. Dezember 2019.

- eecis.udel.edu (PostScript)

- Spectracom (Hrsg.): What is the difference between NTP and SNTP? New York 21. Juli 2004 (amerikanisches Englisch, spectracomcorp.com [PDF; 32 kB; abgerufen am 29. Mai 2009]).

- NTS RFC Published: New Standard to Ensure Secure Time on the Internet. Internet Society, 1. Oktober 2020, abgerufen am 2. Januar 2022 (englisch).

- Zeitsynchronisation von Rechnern mit Hilfe des "Network Time Protocol" (NTP). Physikalisch-Technische Bundesanstalt, 28. Juli 2021, abgerufen am 2. Januar 2022.

- Network Time Security. Netnod, 2021, abgerufen am 2. Januar 2022 (englisch).

- Marcel Waldvogel: Transparent, Trustworthy Time with NTP and NTS. In: Netfuture. 26. Dezember 2021, abgerufen am 18. Januar 2022.

- Cloudflare Time Services. Cloudflare, abgerufen am 2. Januar 2022 (englisch).

- 3eck.net public services. Genossenschaft Dreieck, abgerufen am 18. Januar 2022 (englisch).

- NTP/NTS Server at ntp.trifence.ch. Zeitgitter, abgerufen am 18. Januar 2022 (englisch).

- NTP/NTS Server at ntp.zeitgitter.net. Zeitgitter, abgerufen am 18. Januar 2022 (englisch).

- OpenBSD FAQ: Networking. 6.12.1 - "But OpenNTPD isn't as accurate as the ntp.org daemon!" In: The OpenBSD Project. Archiviert vom Original am 24. September 2006; abgerufen am 1. September 2018 (englisch).

- Sebastian Grüner: Linux-Foundation sponsert NTPD-Alternative. golem.de

- Less Is More: Stripping Down NTP. Abgerufen am 1. Dezember 2019.

- What we’ve accomplished. Abgerufen am 1. Dezember 2019.

- version 1.0.0. Abgerufen am 7. Dezember 2020.

- Hanno Böck: Sicherheitslücken in NTP. golem.de

- Don't update NTP – stop using it - Hanno's blog. Abgerufen am 12. September 2018 (englisch).

- chrony – Introduction. Abgerufen am 16. Februar 2021 (englisch).