Digitale Rechteverwaltung

Digitale Rechteverwaltung (auch Digitales Rechtemanagement, Digitale Beschränkungsverwaltung oder kritisch-ironisch Digitale Rechteminderung[1] bzw. englisch Digital Rights Management oder kurz DRM) ist eine Art von Kopierschutz, bei dem nicht die Kopie verhindert wird, sondern die Nutzung (und Verbreitung) digitaler Medien kontrolliert werden soll.[2]

Vor allem bei digital vorliegenden Film- und Tonaufnahmen, aber auch bei Software, elektronischen Dokumenten oder elektronischen Büchern findet die digitale Nutzungsverwaltung Verwendung. Sie ermöglicht Anbietern, die solche DRM-Systeme einsetzen, prinzipiell neue Abrechnungsmöglichkeiten, um beispielsweise mittels Lizenzen und Berechtigungen sich Nutzungsrechte an Daten, anstatt die Daten selbst, vergüten zu lassen. Für den Endnutzer bedeutet das eine Beschränkung.[1]

Hintergrund

Digitalisierte Inhalte jeglicher Art lassen sich problemlos vervielfältigen und prinzipiell unbeschränkt weiterverbreiten. Dieser oftmals unkontrollierte Informationsfluss führt allerdings zwangsläufig zu Konflikten zwischen den Nutzern und den Urhebern bzw. den Rechteinhabern digitaler Inhalte, da eine unkontrollierte Nutzung gegen das Urheberrecht verstößt und sich in der Regel negativ auf das zugrunde liegende Geschäftsmodell auswirkt. Es ist daher aus Sicht der Urheber und Verwerter essentiell, Schranken zu definieren, die den Zugriff auf geschütztes geistiges Eigentum reglementieren und auch nach einer Weitergabe beschränken können. Ein DRM-System (DRMS) soll dabei helfen, indem es die Verwendung von Daten nur in dem von den jeweiligen Rechteinhabern definierten Rahmen (Lizenz) ermöglicht.

Mechanismen der digitalen Rechteverwaltung sind allgemein jedoch stark umstritten. Befürworter sehen in Systemen der digitalen Rechteverwaltung hauptsächlich die Eröffnung neuer Geschäftsmodelle mit bedarfsgerechterer Abrechnung (Pay-per-View) sowie den potentiellen Wegfall von Pauschalabgaben auf Leermedien wie CD-Rohlinge und der damit einhergehenden Entlastung der Verbraucher. Zudem können DRMS (DRM-Systeme) auch zum Schutz kritischer Daten wie zum Beispiel Unternehmensinterna eingesetzt werden (Enterprise Rights Management). Kritiker warnen vor allem vor Datenschutzproblemen und möglichen Einschränkungen bei der Benutzerfreundlichkeit und Archivierung sowie davor, dass es unmöglich wird, die Schranken des Urheberrechts geltend zu machen. Als problematisch wird angesehen, dass durch Verwendung dieses Systems die Interoperabilität der Geräte und digitaler Inhalte eingeschränkt wird.[3]

Zu einem ernsten Problem aus Sicht vieler Vertreter der Musikindustrie und Verwerter wurde die beliebige Kopierbarkeit von digitalen Inhalten erstmals Mitte der 1990er Jahre, als CD-Brenner für Endverbraucher erschwinglich und Personal Computer leistungsfähig genug für den Umgang mit im MP3-Format komprimierter Musik wurden. Ende der 1990er Jahre erfuhren außerdem die so genannten Internet-Tauschbörsen immer stärkeren Zulauf, da Internet-Benutzer dort prinzipiell kostenlos Dateien von der Festplatte anderer Benutzer kopieren können. Oft handelt es sich dabei um urheberrechtlich geschützte Musik, Filme oder Software. Dies führte laut Angaben der Medienindustrie zu teils erheblichen Umsatzrückgängen. Aufgrund der unbegrenzten Vervielfältigungsmöglichkeiten nutzten Medienunternehmen die durch das Internet ermöglichten neuen digitalen Vertriebswege lange Zeit nicht. Die wachsende Bedeutung des Internets brachte die Unternehmen jedoch zunehmend in Handlungszwang, der sich in der Entwicklung von DRM-Systemen (genauer: Multimedia Rights Management) niederschlug. Erst im Jahr 2003 gewann schließlich mit der Eröffnung des iTunes Music Store ein Vertriebsweg mit integrierter digitaler Rechteverwaltung an kommerzieller Bedeutung.

Digital-Rights-Management-Systeme (DRMS)

Es existiert keine einheitliche Definition zu Digital-Rights-Management-Systemen.

Im Allgemeinen bezeichnet man eine Bandbreite von Technologien mit dem Begriff „Digital Rights Management“. Hauptanreiz für die Entwicklung von Digital-Rights-Management-Systemen war der Schutz von Verwertungsrechten an Bild-, Ton- oder Videoaufnahmen.

Mittlerweile finden DRMS aber auch in vielen anderen Bereichen Anwendung, zum Beispiel in Unternehmen, um Dokumente zu schützen.

Die Vielzahl der Definitionen lassen sich in weit umfassende und engere Definitionen unterteilen. Hier werden zwei vorgestellt:

Weitumfassende Definition

Als DRMS bezeichnet man technische Sicherheitsmaßnahmen, die es den Rechteinhaber von Informationsgütern ermöglichen, die Art der Nutzung seines Eigentums zu beschränken und so die Einhaltung einer zuvor getroffenen Nutzungsvereinbarung zu erzwingen. Zu DRMS gehören im Allgemeinen auch Technologien, die digitale Wasserzeichen nutzen. Diese bieten nur eingeschränkte Möglichkeiten zur Nutzungskontrolle (zum Beispiel Einsatz von fragilen Wasserzeichen, welche die Darstellung oder das Abspielen von kopierten Inhalten in besonderen Abspielgeräten verhindern).

Fränkl/Karpf (2003)[4] definieren DRMS als „technische Lösungen zur sicheren zugangs- und nutzungskontrollierten Distribution, Abrechnung und Verwaltung von digitalem und physischem Content“.

Engere Definition

Elektronische Schutzmechanismen für digitale Informationen nennt man DRMS. Sie ermöglichen die Verwertung von digitalen Inhalten über eine reine Pauschalvergütung hinaus und erlauben zusätzlich die individuelle Lizenzierung/Abrechnung nach Häufigkeit, Dauer oder Umfang der Nutzung. Damit wird einerseits die unbegrenzte Nutzung einschränkbar, andererseits werden On-Demand-Geschäftsmodelle ermöglicht, die vorher kaum zu realisieren waren.

Beispiele für Digital-Rights-Management-Systeme

Multimedia Rights Management Systeme:

- Actino DRM Server

- Adobe Digital Editions

- Adobe Protected Streaming

- CoreMedia DRM

- Digital copy, um eine legale Kopie eines Films auf einem PC und einem Portable Media Player anzufertigen.

- DMD Secure

- Encrypted Media Extensions (EME), durch das World Wide Web Consortium (W3C) als Webstandard eingeführt, und in vielen Web-Browsern integriert

- FairPlay (Apple iTunes)

- OMA DRM 1.0 und 2.0 – Spezifikationen für mobile Endgeräte, teils geeignet für alle IT-Plattformen (implementiert in zahlreichen Handys)

- RealNetworks Helix (Open Source)

- SDC AG – SDC DRM (Secure Digital Container)

- Steam

- Sun DReaM (Open Source)

- VCAS Verimatrix Content Authority System

- Microsoft Windows Media Digital Rights Management Version 10 – Für Windows Media Audio (WMA) und Windows Media Video (WMV) Dateien.

- Microsoft PlayReady – Inhalt und Codec unabhängig.

Enterprise Rights Management Systeme:

- Adobe Lifecycle Policy Server

- Authentica Active Rights Management

- Microsoft Rights Management Services

- Oracle SealedMedia Information Rights Management

- SafeNet RMS

- Seclore FileSecure (IRM) Information Rights Management

Anwendungen

DRM wird hauptsächlich bei digitalen Inhalten wie Software, Filmen oder Musik eingesetzt. Am weitesten verbreitet sind die DRMS „FairPlay“ von Apple, „Windows Media DRM“ von Microsoft und das OMA DRM der Open Mobile Alliance. Diese ermöglichen eine genaue Einstellung der Berechtigungen und können für verschiedene Audio- und Videodateien verwendet werden. Marktführer Apple nutzt FairPlay im iTunes Store, andere Onlineshops wie Napster und Musicload, aber auch „Video-on-Demand“-Dienste verwenden vornehmlich das DRM-System von Microsoft. Das OMA DRM wird in fast jedem Mobiltelefon für Klingeltöne, Bilder, aber auch für mobile Musik- und Fernsehübertragungen (mobile TV) z. B. von Vodafone oder Telekom Deutschland eingesetzt. Häufig werden die Systeme des OMA DRM und des Windows Media DRM kombiniert, um eine Interoperabilität zwischen Mobiltelefonen und PCs zu ermöglichen. Beispiele sind hier Musicload und Vodafone.

Neuerdings werden DRM-Techniken von der Industrie auch bei traditionellen nicht-digitalen Produkten eingesetzt. Beispiele sind Kaffeemaschinen von Keurig Green Mountain[5][6] und Traktoren von John Deere.[7]

Technische Umsetzung

DRM-Systeme verwirklichen die Idee der Zugriffskontrolle digitaler Inhalte mit Hilfe kryptografischer Verfahren. Realisiert wird dies, indem ein beliebiger digitaler Inhalt durch Verschlüsselung eindeutig an eine Lizenz gebunden wird. Ohne die zum digitalen Inhalt gehörige gültige Lizenz kann der Benutzer zwar das Gerät oder den Datenträger erwerben, nicht jedoch auf den Inhalt zugreifen.

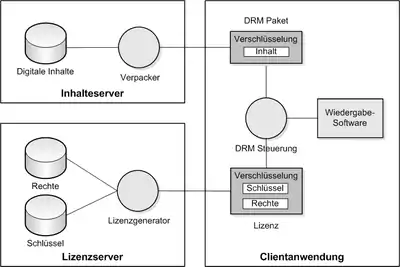

Der Inhalteserver verwaltet die zu schützenden digitalen Inhalte und verschlüsselt diese mit Hilfe des DRM-Verpackers zur Verwendung in einem DRMS, wodurch die Inhalte vorerst unlesbar werden. Der Lizenzserver erzeugt auf Anforderung die erforderlichen Lizenzen zusammen mit den zugehörigen Schlüsseln für die Benutzerauthentifizierung und Inhalteentschlüsselung, welche aus den entsprechenden Kennungen (Benutzer- oder Gerätkennung, Inhaltekennung) und den Beschreibungen der Rechte berechnet werden. Möchte der Benutzer auf einen per DRM geschützten Inhalt zugreifen, fordert die DRM-Steuerung vom Lizenzserver die zur Wiedergabe notwendige Lizenz an. Werden Authentizität und Integrität des Wiedergabeprogramms verifiziert, werden die Inhalte mit dem in der Lizenz enthaltenen Schlüssel entschlüsselt, auf diese Weise wieder lesbar gemacht und an das Wiedergabeprogramm weitergegeben.

In Zukunft können Techniken des Trusted Computing verwendet werden, um die Einhaltung der Rechte zu gewährleisten.

Funktionales Referenzmodell

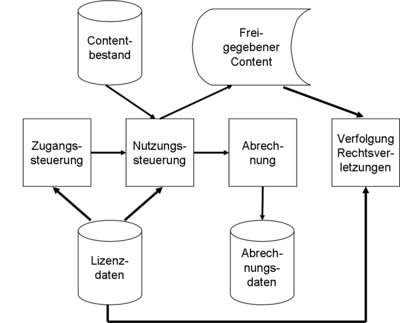

DRMS sollten vorrangig die Weitergabe von und Zugriff auf digitale Inhalten auf offenen Plattformen kontrollierbar machen. DRMS sollten daher insbesondere Funktionen zur Zugangs- und zur Nutzungssteuerung bereitstellen. Während es bei der Zugangssteuerung um die Bestimmung des Personenkreises („Wer?“) geht, steht bei der Nutzungssteuerung die Art der Nutzung („Wie?“) im Mittelpunkt. Beide Funktionen greifen auf Lizenzdaten zu, die in unterschiedlicher Granularität die notwendigen Nutzungsrechte definieren.

Um digitalen Inhalten auch außerhalb eines DRMS einen gewissen Schutz zu ermöglichen, kann eine möglichst nicht leicht zu entfernende Kennzeichnung der Inhalte mögliche Lizenzverletzungen auch nachträglich erkennen.

Insbesondere sollen DRMS neue Optionen bei der Gestaltung von Erlösmodellen eröffnen. DRMS können diese einerseits durch die Bereitstellung einer Abrechnungsfunktion unterstützen. Die mit Hilfe der Abrechnungsfunktion erfassten Nutzungsdaten werden gesammelt und können dann von einem Abrechnungssystem beliebiger Art (wie zum Beispiel einem Micropayment-System) weiterverarbeitet werden. Andererseits kann die bereits erwähnte Nutzungssteuerung eine gruppen- oder selbst personenbezogene Differenzierung von Rechten und Preisen unterstützen. In der rechten Abbildung ist der logische Aufbau eines DRMS im Überblick dargestellt.

Zugangssteuerung

Ziel dieser Funktion ist es sicherzustellen, dass der Zugriff auf geschützte Inhalte nur entsprechend lizenzierten Personen und/oder Endgeräten gewährt wird.

Dabei kann der Zugriff auf digitale Inhalte neben dem berechtigten Subjekt auch hinsichtlich Zeitpunkt und Standort eingegrenzt werden. Hierbei wird der Benutzer im ersten Schritt mittels eines Authentifizierungsverfahrens identifiziert. Danach werden seine Zugriffsrechte geprüft.

Für die Identifizierung des Benutzers gibt es unterschiedliche Lösungsansätze: Das Spektrum an Verfahren reicht von Passwörtern (z. B. Software-ID) oder Hardware-Authentifikation (z. B. X.509 oder CPU) bis hin zu biometrischen Verfahren. Passwort-basierte Systeme sind zwar einfach und kostengünstig zu implementieren, eignen sich aber durch die Möglichkeit der Weitergabe des Passworts nicht zuverlässig für die Identifizierung eines Benutzers. Aufwändigere Verfahren, bis hin zur Biometrie, erhöhen zwar die Implementierungskosten, bieten dafür aber eine zuverlässigere Möglichkeit zur Benutzerauthentifizierung, wobei die Nachteile biometrischer Verfahren nicht außer Acht gelassen werden dürfen.

Nutzungssteuerung

Die Durchsetzung einer entsprechenden Lizenz muss auch nach einer erfolgreichen Zugriffsautorisierung gewährleistet werden. Die zum Zugriff auf die geschützten Inhalte verwendeten Programme müssen daher eine Beschreibung der berechtigten Verfügungsformen (Lizenz) verstehen und geeignet durchsetzen können.

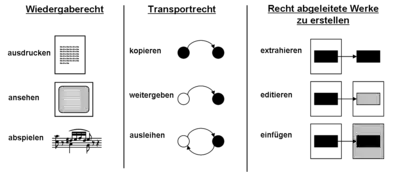

Das rechts abgebildete Rechtemodell kann folgende drei fundamentale Verfügungsformen einräumen:

- Wiedergaberecht (ausdrucken, ansehen und abspielen)

- Transportrecht (kopieren, weitergeben und ausleihen)

- Recht, abgeleitete Werke zu erstellen (extrahieren, editieren und einfügen)

So könnte beispielsweise das Ausdrucken und die Ausgabe eines Dokumentes auf dem Bildschirm erlaubt (als positives Wiedergaberecht), aber die Weitergabe durch einen lokalen Speicherschutz unterbunden werden (als Einschränkung der Transportrechte). In ihrer einfachsten Form umfassen Nutzungssteuerungssysteme damit einen simplen Kopierschutzmechanismus (wie zum Beispiel beim „Digital Audio Tape“ (DAT) oder beim DVD-Standard). In der Regel ist es jedoch nicht das Ziel, das Kopieren völlig zu unterbinden, sondern Kopiervorgänge im Sinne einer Kopierkontrolle steuern zu können.

Nutzungsabrechnung

DRMS ermöglichen nicht nur den Schutz digitaler Inhalte, sondern auch durch die oftmals vorhandene Möglichkeit der Überwachung der Nutzung der DRM-geschützten Daten, die Etablierung nutzungsabhängiger Bezahlmodelle (Pay-per-View, Pay-per-Click etc.). Verbraucher können so nicht nur pauschal, sondern auch selektiv und in kleinen Mengen Inhalte erwerben. Inhalteanbieter wiederum erhoffen sich eine maximale Ausschöpfung ihrer Verwertungsrechte.

Technisch gesehen ist bei der Einzelnutzungsabrechnung eine enge Verzahnung von Systemkomponenten auf Anbieter- und auf Nutzerseite erforderlich. Dies kann soweit gehen, dass die Nutzung der Inhalte in Echtzeit detailliert mitprotokollieren und diese Informationen per Rückkanal an das Abrechnungssystem des Anbieters weitergeben. Neben der Protokollierungsfunktion und Rückkanalfähigkeit ist zusätzlich die Integration von sicheren, elektronischen Zahlungssystemen notwendig.

In DRMS, die auch Superdistributionsfunktionen implementieren, können Konsumenten erworbene Inhalte, die entsprechenden Rechte vorausgesetzt, beispielsweise selbst weiterverkaufen oder durch erfolgreiche Vermittlung neuer Kunden eine entsprechende Vermittlungsprämie verdienen.

Nutzungskontrolle außerhalb eines DRMS

Vollkommener Schutz ist auch durch DRMS nicht durchsetzbar: Auch wenn die technischen Schutzmöglichkeiten den Angriffstechniken und -werkzeugen der Cracker einen Schritt voraus bleiben sollten, besteht beispielsweise oftmals das „Problem der analogen Lücke“, d. h. die Möglichkeit, Analogkopien hochwertig zu redigitalisieren und ungeschützt weiterzuverbreiten.

Dementsprechend ergreifen Inhalteanbieter nicht nur vorbeugende, sondern auch reaktive Maßnahmen zum Schutz ihrer Inhalte. Diese beugen zwar nicht direkt Lizenzverletzungen vor, können aber durch den Abschreckungseffekt mögliche Lizenzverletzungen einschränken. Voraussetzung für die Identifizierung von Analogkopien sind entsprechend gesetzte Markierungen oder die Abwesenheit von Markierungen als Zeichen für kompromittierte Medienprodukte. Es lassen sich auch hier verschiedene Verfahren unterscheiden:

Zu den schwachen Markierungsverfahren zählen das Labeling und das Tatooing, welche im ersten Fall die lizenzrechtlichen Informationen in bestimmten Abschnitten des Medienproduktes (üblicherweise im Header) platzieren und im letzteren Fall einen Lizenzvermerk sicht- bzw. hörbar in das Medienprodukt einfügen. Diese Verfahren sind jedoch leicht überwindbar, weil die Metainformationen nicht versteckt werden. Außerdem sinkt durch sie die Qualität des Medienproduktes, da solche Maßnahmen häufig störend wirken. Zu den harten Markierungsverfahren zählen Wasserzeichen, welche die versteckte Einbettung von Metadaten in Medienprodukten ermöglichen.

Es ist auch eine Kombination verschiedener Verfahren außerhalb eines DRMS möglich. Für elektronische Bücher hat der Internet-Verlag tredition neben Wasserzeichen und dem Standard-Adobe-PDF-Kopierschutz zusätzlich eine „psychologische“ Barriere eingebaut, indem der Name des legalen Erwerbers zuzüglich weiterer persönlicher Daten für jeden sichtbar implementiert werden. Beim Weiterleiten werden die Daten des Urheberrechtsverletzers automatisch versendet.

Die Identifikation von nicht lizenzierten Medienprodukten kann beispielsweise automatisiert durch Internet-Suchroboter erfolgen. Diese können anhand der charakteristischen Bitmuster eines Medienproduktes und gesetzter oder fehlender Markierungen nicht lizenzierte Inhalte finden. Bei Verwendung von entsprechenden digitalen Fingerabdrücken in den Mediendateien kann sogar der ursprüngliche Käufer aufgespürt werden.

Basistechniken für DRMS

Zugangs- und Nutzungssteuerung benötigen die Basistechniken der Kryptografie, Rechtedefinitionssprachen und ggf. Abrechnungsfunktionen. Wasserzeichen sollen die lizenzrechtlichen Bestimmungen auch außerhalb eines DRMS zumindest nachträglich erkennbar machen.

Verschlüsselung

Um die unberechtigte Nutzung, Veränderung oder Verfälschung geschützter Inhalte zu verhindern, können eine Vielzahl von kryptografischen Techniken verwendet werden. Kryptografische Verfahren kommen insbesondere im Rahmen der Zugriffs- und Nutzungskontrolle sowie der sicheren Abrechnung zum Einsatz. Digitale Signaturen können beispielsweise die Authentizität eines Berechtigten sicherstellen.

Im Rahmen elektronischer Zahlungssysteme helfen Verschlüsselungsverfahren (insbesondere das Secure-Electronic-Transaction-(SET-)System) bei der sicheren Übertragung von sensiblen Abrechnungsdaten (z. B. Kreditkartennummern) über das Internet.

Weiterhin können symmetrische Authentifikationssysteme im Rahmen von so genannten Challenge-Response-Verfahren einen Beitrag zur Identifikation und Ausschaltung (device revocation) von manipulierten DRMS-Geräten und -Programmen und damit gegen unautorisierten Medienkonsum leisten.

Digitale Wasserzeichen

Ziel der verschiedenen Wasserzeichenverfahren ist es, bestimmte Informationen unwiderruflich mit einem Medienprodukt zu verbinden. Zu unterscheiden sind drei Varianten:

- Bei sichtbaren Wasserzeichen wird eine klar erkennbare Urheberrechts-Markierung an das zu schützende Objekt angebracht, was die nicht autorisierte Nutzung unattraktiv machen soll und in jedem Fall zu einem (wenn auch manchmal marginalen) Qualitätsverlust führt. Nach dem legitimen Kauf eines Medienprodukts werden sichtbare Wasserzeichen in der Regel entfernt bzw. unsichtbare Wasserzeichen neu eingesetzt.

- In (unsichtbar-)robusten Wasserzeichen werden rechtebezogene Informationen im Inhalt „versteckt“, d. h. unsichtbar gespeichert und untrennbar mit dem Werk verbunden. Derartige Informationen werden häufig zur Überprüfung von Zugangs- und Nutzungsrechten und für Abrechnungszwecke genutzt. Gelegentlich umfassen robuste Wasserzeichen auch Informationen zum Lizenznehmer. Im letzten Fall spricht man von digitalen Fingerabdrücken, die sich zur Rechtsverfolgung einsetzen lassen.

- (Unsichtbar-)fragile Wasserzeichen dienen dem Nachweis der Unverfälschtheit (Unversehrtheit und Integrität), um Manipulationen zu erkennen. Hierbei wird überprüft, ob eine Mediendatei manipuliert wurde. Dabei sollen fragile Wasserzeichen nur gegen Verarbeitungsoperationen (Komprimierung, Skalierung etc.) robust sein, während bei inhaltlichen Änderungen (z. B. Bildmanipulationen) das Wasserzeichen zerstört werden soll. Daher lassen sich fragile Wasserzeichen für die Verfolgung von Rechtsverletzungen einsetzen.

Sowohl bei den robusten als auch bei den unsichtbaren Wasserzeichen kommen steganografische Algorithmen zum Einsatz.

Rechtedefinitionssprachen

Rechtedefinitionssprachen erlauben die Beschreibung des Umfangs der eingeräumten Rechte und ggf. die gewählte Form der Abrechnung. Hierzu werden durch das DRMS je nach Anforderung die lizenzierten Nutzungsmöglichkeiten abgebildet und ggf. mit Preisen hinterlegt. Je nachdem wie mächtig die Rechtedefinitionssprache ist, können Nutzungsrechte sehr differenziert abgebildet und abgerechnet werden: Nutzungszeitraum, -häufigkeit, -qualität (Bild- und Hörqualität), -operationen (drucken, ändern, kopieren etc.) und weitere Bedingungen bzw. Einschränkungen (geographischer, sprachlicher oder endgeräte-spezifischer Natur) können granular definiert werden und ermöglichen eine zielgerichtete Nutzungskontrolle. Rechtedefinitionssprachen sollen dabei idealerweise alle denkbaren (also sowohl bestehende als auch neue) Rechtedimensionen über alle Auswertungsformen, Medienformen (Print, Audio, Bewegtbild) und Abrechnungsmodalitäten in maschinenlesbarer Form abbilden.

| Funktionen | ||||

|---|---|---|---|---|

| Techniken | Zugangssteuerung | Nutzungssteuerung | Management von Rechtsverletzungen |

Nutzungsabrechnung |

| Verschlüsselung | Authentifizierungsverfahren (zum Beispiel Digitale Signatur) |

Nutzungsfreigabe durch Entschlüsselung der Inhalte (zum Beispiel symmetrische Verschlüsselungsverfahren) |

Deaktivieren von manipulierten DRMS-Clients (Device Revocation nach dem Challenge-Response-Verfahren) |

Sichere Zahlungsverfahren (zum Beispiel SET-Verfahren) |

| Digitale Wasserzeichen |

Robuste Wasserzeichen zur Authentifizierungsprüfung | Robuste Wasserzeichen zur Durchsetzung des Kopierschutzes | Fragile Wasserzeichen zum Integritätsnachweis | Robuste Wasserzeichen zur Authentifizierungsprüfung |

| Rechtedefinitions- sprachen |

Abbildung autorisierter Nutzer und/oder Endgeräte | Abbildung von Verfügungsrechten | Abbildung autorisierter Nutzer und/oder Endgeräte | Abbildung Einzelabrechnungsinformationen |

Die Möglichkeit der individuellen Steuerung und Abrechnung des Gebrauchs ermöglicht so bisher nicht realisierbare digitale und nutzungsabhängige Geschäftsmodelle. Die hierfür benutzte Sprache kann entweder proprietär oder offen sein. Eine offene und damit standardisierte Sprache ist notwendig, wenn eine plattformübergreifende, interoperable Nutzung anvisiert wird. Beispiele für etablierte Standards sind die durch die Organization for the Advancement of Structured Information Standards (OASIS) vorangetriebene eXtensible rights Markup Language (XrML) sowie die von der ODRL Initiative entwickelte Open Digital Rights Language (ODRL). Das XrML-Datenmodell besteht aus vier Entitäten sowie deren Beziehungen zueinander. Die dargestellte Hauptbeziehung zwischen den vier Entitäten wird durch die so genannte „Grant Assertion“ definiert, bestehend aus „Principal“ (Lizenznehmer), „Right“ (Nutzungsumfang), „Resource“ (lizenziertes Werk) und „Condition“ (Vorbedingung, die erfüllt sein muss bevor das Recht ausgeübt werden kann).

Rechteinformationen können entweder mittels steganografischer Verfahren untrennbar an die Medienprodukte angefügt oder separat zu diesen geliefert werden. Der Vorteil der ersteren Variante ist, dass es zu keiner ungewünschten Entkopplung zwischen Medienprodukt und Nutzungskontrollinformationen kommt. Bei der zweiten Form können Rechteinformationen flexibler geändert werden, was dezentralen Geschäftsmodellen (insbesondere Superdistribution) entgegenkommt.

Ähnlich wie bei Verschlüsselungstechniken kommen Rechtedefinitionssprachen im Rahmen von DRMS umfassend zum Einsatz: Sie unterstützen mittels Einbringung von Kundeninformationen die Zugangssteuerung, indem das lokale Abgreifen der Medienprodukte nur vorab autorisierten Nutzern gestattet wird. Primärzweck ist jedoch die Realisierung einer flexiblen Nutzungssteuerung sowie nutzungsabhängiger Abrechnung durch Rechte- und Abrechnungsinformationen.

In der abgebildeten Tabelle ist der funktionale Beitrag der drei dargestellten Techniken noch einmal im Überblick dargestellt. Die Darstellung ist nicht vollständig, sondern will lediglich zeigen, dass Basistechniken nicht isoliert, sondern kombiniert eingesetzt werden müssen, um die funktionalen Anforderungen zu realisieren. Eine effiziente Nutzungssteuerung wird zum Beispiel erst durch die Kombination aller drei Kerntechniken erzielt.

Rechtlicher Rahmen

Die Wirksamkeit solcher Systeme wird häufig durch nationale Gesetze erweitert. In den USA wurde zu diesem Zweck der Digital Millennium Copyright Act (DMCA) verabschiedet. Dieses Gesetz verbietet dort die Umgehung solcher Systeme unter Androhung von Geldstrafen und/oder Freiheitsentzug je festgestelltem Einzelfall.

Auch in Deutschland (1. und 2. Korb der Urheberrechtsnovelle) und der EU (Informationsrichtlinie) wurde die Rechtsgrundlage in diesem Sinne verschärft, so dass nun die Umgehung von wirksamen Schutzmechanismen mit Freiheitsstrafe bis zu drei Jahren oder mit einer Geldstrafe belegt werden kann, falls die Tat nicht im privaten Rahmen geschieht (vgl. § 108b des Urheberrechtsgesetzes). Eine solche Umgehung ausschließlich zum Erstellen einer Privatkopie im Sinne der festgelegten Schranken des Urheberrechts ist jedoch straffrei. Darüber hinaus darf bei Computerprogrammen eine Kopiersperre zwar umgangen werden (§ 69a UrhG), jedoch ist eine Vervielfältigung nur mit Zustimmung des Rechtsinhabers zulässig (§ 69c UrhG).

Scheitern von DRM in der Musik

In der Musikindustrie konnte sich DRM nicht durchsetzen. Mittlerweile verkaufen alle vier Major-Labels ihre Musik im Internet ohne DRM. Ausgangspunkt war, dass Verbraucher den Kauf von DRM-Musiktiteln teilweise ablehnten.[8][9] Als erstes Major-Label verkaufte EMI ab April 2007 mit Apples iTunes Musik im Internet ohne DRM, mit großem Erfolg.[10][11] Das zwang die anderen Major-Labels kurze Zeit später, ebenfalls DRM fallen zu lassen.[12][13][14][15] Die Independent-Labels verkauften von Anfang an ohne DRM mit großem Erfolg, was die Major-Labels zum Nachziehen zwang.

In der Film- bzw. Video-Industrie verbreiten sich dagegen DRM-Techniken, so bei der Einführung der HDMI- und DisplayPort-Schnittstellen. Letztere führte etwa im Falle der 2008 vorgestellten MacBooks von Apple zu einiger Irritation unter Benutzern, als über DisplayPort angeschlossene Displays auch bei gekauften Filmen schwarz blieben.[16]

Kritik

Um DRM-Systeme herrscht eine intensive Diskussion zwischen Befürwortern und Gegnern. Unterstützer sind weitestgehend im Bereich der Inhalteanbieter zu finden, während sich ein Großteil der Kritiker aus Verbraucher- und Datenschützern zusammensetzt.

Anfang Februar 2007 hat sich jedoch Apple-Chef Steve Jobs, dessen Unternehmen mit FairPlay als erstes ein DRM-System am Massenmarkt etablieren konnte, gegen die Verwendung solcher Systeme ausgesprochen, da sie sowohl den Konsumenten als auch den Musikanbietern wie Apple zahlreiche Nachteile brächten. Nach seinen Angaben sei die Verwendung von DRM-Systemen beim digitalen Musikvertrieb von den vier größten Tonträgerunternehmen Universal Music, Sony BMG, Warner und EMI Group erzwungen worden.[17] Am 2. April 2007 hat schließlich EMI als erste der vier angesprochenen Unternehmen auf einer gemeinsamen Pressekonferenz mit Steve Jobs angekündigt, von nun an auch den Verkauf ihrer Musik in DRM-freien Formaten durch ihre Händler zu unterstützen.[18] Im August 2007 hat Universal Music angekündigt, testweise bis Januar 2008 DRM-freie Musikdownloads über zahlreiche Vertriebskanäle, allerdings explizit nicht über Apple, anzubieten.[19] Mittlerweile haben alle Studios den Vertrieb von DRM-geschützten Inhalten abgebrochen.

Im PC-Computerspiel-Bereich trat 2008 mit GOG.com ein digitaler Distributor auf, welcher offen DRM kritisierte und seine Angebote explizit als „DRM-frei“ vermarktet.[20][21]

Kritik am Begriff

Die beim Begriff „Digital Rights Management“ angesprochenen Rechte beziehen sich nicht notwendigerweise auch auf Rechte im Sinne des Gesetzes. Das englische Wort right ist eher mit Berechtigung zu übersetzen. Weil bestimmte andere Berechtigungen zur Benutzung von geschützten Daten durch DRM eingeschränkt werden können, interpretieren die FSF/GNU und andere Kritiker die Abkürzung DRM auch als Digital Restrictions Management (dt. Digitale Restriktionsverwaltung) bzw. als Digitale Rechteminderung.[1]

Inkompatibilität – Handling

Ein Nachteil von DRM mit Verschlüsselung ist die Inkompatibilität mit manchen (vor allem älteren oder preisgünstigen) Wiedergabegeräten. So lässt sich eine durch DRM geschützte Mediendatei trotz erworbener Lizenz nicht auf allen mobilen Geräten wiedergeben, sondern nur mit solchen, die das jeweilige DRM unterstützen. Dies trifft auch auf die Wiedergabe vom PC zu: nur spezielle Software kann dort die Medien wiedergeben. Der zusätzliche Abgleichvorgang mit dem Lizenzierungsserver und Entschlüsselungvorgang erschwert teilweise auch das Handling mit entsprechenden Medien.

Darüber hinaus gibt es zahlreiche Kritikpunkte an der Implementierung und den Umgang der Entwickler entsprechender Software mit DRM.[22] So kommt es insbesondere im Zusammenhang mit Windows häufiger zu beschädigten DRM-Datenbanken, welche eine Wiedergabe trotz erworbener Lizenz selbst auf einem PC unmöglich machen. Die Lizenzübertragung kann sich bei hochfrequentierten Diensten aufgrund der Auslastung einiger Anbieter geschützter Inhalte als langwierig erweisen. In Zusammenhang mit der mangelhaften Implementierung entsprechender Wiedergabesoftware kommt es häufig zu – für den Durchschnittsnutzer – nicht aussagekräftigen Fehlermeldungen.

Datensicherung

Ein einfaches Kopieren von DRM-Medien mit Verschlüsselung reicht für eine Datensicherung nicht aus, da die jeweiligen Lizenzinformationen mit gesichert werden müssen. Nicht jeder DRM-fähige Mediaplayer (zum Beispiel Vorabversion des Microsoft Mediaplayer 11[23]) verfügt über eine für die Sicherung notwendige Funktion.

Kundenbindung gegenüber Freiem Markt

Der Käufer eines digitalen Musikabspielgeräts könnte wegen DRM-Restriktionen nicht frei wählen, wo er seine Musik einkauft, wenn sein Player nicht eines der DRM-Systeme unterstützt, die vom Hersteller freigegeben wurden. So wäre es für einen Marktführer im Online-Musikhandel, der zugleich Marktführer für Festplatten-Musikabspielgeräte ist, möglich, seine Kunden an sein System zu binden, wie beispielsweise Apple dies mit dem proprietären Kopierschutzverfahren FairPlay bei iTunes und dem iPod – mittlerweile nur noch im Bereich der Videos – versucht. DRM gewänne so in der Praxis mehr Bedeutung als künstliche „Konsum-Leitplanke“ denn als Mittel, um die Rechte von Künstlern zu wahren.

Steigende Kosten für Computer und Komponenten

Durch DRM-Maßnahmen entstehen zusätzliche Kosten. So steigt – beispielsweise während der Entschlüsselung von geschützten Inhalten – die Prozessorlast und damit sowohl die Leistungsanforderungen an den PC, als auch der Stromverbrauch. Die zusätzliche Komplexität kann zudem die Systemstabilität beeinträchtigen und erhöht allgemein die Herstellungskosten für Computer-Komponenten durch zusätzlich notwendige Hardwarebausteine, umfangreichere Treiber, zusätzliche Lizenzen und Zertifizierungen – auch für Nutzer, die die DRM-Funktionalität gar nicht nutzen.[24]

Datenschutz

Aus der Verknüpfung von Technik und Anwendungsebene resultieren bei DRM-Systemen eine große Anzahl an noch offenen Fragen: So lassen sich Benutzerprofile erstellen, wenn Schlüssel und eindeutige Geräte-IDs zentral verwaltet werden. Es gibt beispielsweise DRM-Systeme, die bei jeder Benutzung des Mediums bei einer zentralen Stelle anfragen, ob der betreffende Benutzer überhaupt zur Benutzung berechtigt ist (DIVX in den USA, ein ehemaliges DVD-Miet-System).

Möglicher Informationsverlust

Durch kritische Veränderungen des Inhalteanbietermarktes (Unternehmensübernahmen, -aufgaben, Insolvenz) bei DRM-Systemen ist nicht gesichert, dass sich DRM-geschützte Medien auch in Zukunft abspielen lassen, ähnlich der fehlenden Unterstützung von Software heute nicht mehr existierender Hersteller. Bei einer hohen Marktdurchdringung von DRM-Systemen könnte der Fortbestand der mit Hilfe dieser Technik gespeicherten Information ungewiss sein. Beispielsweise schalteten MSN-Music und Yahoo ihre Systeme zum 31. August 2008 beziehungsweise 30. September 2008 ab. Danach verliert ein Kunde seine dort gekaufte Musik, sobald sich an seinem PC etwas ändert.[25][26] Von Amazon wurden bereits E-Books für den Kindle nach dem Kauf von den Geräten der Kunden gelöscht.[27]

Verkomplizierung der Benutzung

Es könnten Schwierigkeiten beim Abspielen neuerer oder inkompatibler Formate auftreten. Dies betrifft grundsätzlich auch das Anfertigen von Privatkopien bzw. Kopien für wissenschaftliche und Ausbildungszwecke.

DRM gegenüber freier Software

Nach Ansicht der Freie-Software-Bewegung entzieht ein DRM-System Menschen prinzipbedingt die Möglichkeit vollständiger Kontrolle über Daten und Programme auf ihren Computern und schränkt somit ihre Freiheit ein.

Richard Stallman, Präsident der Free Software Foundation, bezeichnete DRM 2006 als “the functionality of refusing to function” (deutsch: „die Funktionalität, das Funktionieren zu verweigern“)[28] und ist der Meinung “Defending freedom means thwarting DRM” (deutsch: „Freiheit zu verteidigen bedeutet DRM zu vereiteln“)[29] Laut Stallman kann Software, die DRM implementiert, die gewünschten Einschränkungen nur dann verlässlich durchsetzen, wenn sie nicht die Freiheit gewährt, beliebig verändert werden zu können, da diese Möglichkeit auch die Umgehung des DRM einschließen würde.

Diesen Widerspruch haben Gerätehersteller, die trotzdem unter Copyleft-Lizenzen lizenzierte freie Software wie zum Beispiel Linux für ihre DRM-Systeme einsetzen wollten, in der Vergangenheit dadurch umgangen, dass ihre Geräte (der TiVo ist ein bekanntes Beispiel) die Funktion verweigern, sobald eine veränderte Softwareversion installiert wird. Somit wird den Nutzern zwar theoretisch die Freiheit gewährt, die Software zu verändern und damit die Copyleft-Lizenz eingehalten, sinnvoll ausführen kann man die geänderte Software in der Praxis jedoch nicht.

Die 2007 aktualisierten Versionen der am weitesten verbreiteten Copyleft-Lizenzen GNU GPL und GNU LGPL enthalten Klauseln, die diese Möglichkeit des Missbrauchs von freier Software durch Gerätehersteller unmöglich machen sollen.

Keine Berücksichtigung von Schutzfristen

In vielen Ländern erlischt der urheberrechtliche Schutz eines Werks nach einer bestimmten Frist. In der Europäischen Union ist dies in der Regel 70 Jahre nach dem Tod des Urhebers der Fall.[30]

Nach Ablauf dieser Frist darf jedermann das entsprechende Werk nach Belieben kopieren und verkaufen. Ein Beispiel ist die 1911er Ausgabe der Encyclopædia Britannica, deren Inhalt wegen des Ablaufs der Schutzfrist unter anderem ohne Einschränkungen für die Wikipedia verwendet werden darf. Bislang erlaubt jedoch kein einziges DRM-System eine solche Freigabe von bisher urheberrechtlich geschützten Werken. Dies hat zur Folge, dass erworbene DRM-geschützte Dateien auch nach Ablauf der Schutzfrist nicht beliebig verwendet werden können, obwohl dies rechtlich ausdrücklich erlaubt ist. Dies könnte das digitale Vergessen beschleunigen.

Kein Schutz gegen analoge Kopien

Während ein DRMS zwar die Kontrolle von Medien in digitaler Form umsetzen kann, werden analoge Kopien oftmals möglich sein. Es besteht zum Beispiel die Möglichkeit, einen DRM-geschützten Inhalt durch eine analoge Aufnahme (Fotografie, Mikrofon) in eine ungeschützte Form, wenngleich auch häufig mit Qualitätseinbußen verbunden, zu redigitalisieren. Bei DRM-geschützten Audiodateien lässt sich dieser Qualitätsverlust jedoch auf ein Minimum beschränken. Kann die geschützte Datei legitim auf dem PC wiedergegeben werden, können die Audiosignale verlustfrei mit einer entsprechenden Software aufgezeichnet werden.[31] Das Konzept der Aufnahme von Audio- und/oder Video-Signalen wird allgemein bei Screencasts genutzt, kann aber auch zweckentfremdet werden.

Diese Form der Umgehung eines DRMS ist zumindest in Deutschland kein Verstoß gegen § 108b des Urheberrechtsgesetzes, da ein DRMS in der Regel keine „wirksame technische Maßnahme“ zur Vermeidung analoger Kopien darstellt.[32]

Mögliche technische Maßnahmen zur Kontrolle auch analogen Kopierens als Ergänzung oder Alternative zum DRM sind zum einen der Einsatz von Digitalen Wasserzeichen zur Identifizierung der Quelle, welche die analoge Kopie erstellt hat, und zum anderen fest eingebaute Erkennungsmechanismen in möglichst vielen Aufnahmegeräten, die dann die Aufnahme erkannter, geschützter Inhalte verweigern (zum Beispiel Macrovision).

Kein sicherer Schutz

In der Vergangenheit ist es schon gelungen, DRM-Systeme zu umgehen. Das bekannteste Beispiel war das vom norwegischen Programmierer Jon Lech Johansen entwickelte Programm QTFairUse. Dieses Programm nutzte eine durch Reverse Engineering von iTunes gefundene Lücke in Apples DRM-System FairPlay aus und war in der Lage, aus DRM-geschützten Audiodateien nicht DRM-geschützte Audio-Rohdaten im AAC-Format zu generieren. Weiterentwicklungen dieser Software wie iOpener oder JHymn erlaubten es, den DRM-Schutz von FairPlay-geschützten Dateien komfortabel zu entfernen. Allen diesen Programmen ist gemein, dass sie den kryptografischen Schlüssel desjenigen Benutzers verwenden, der die Audio-Dateien zuvor legal im iTunes Music Store erworben hat. Anfang 2006 ist das DRM des Windows Media Players 10 und 11 mit dem Programm drmdbg umgehbar geworden. Im August 2006 wurde eine einfach zu benutzende grafische Benutzeroberfläche mit dem Namen FairUse4WM für dieses Programm veröffentlicht. Damit wird es möglich, Musik von Diensten wie Napster to Go oder Yahoo! Unlimited to Go auch nach Ablauf des Abonnements abzuspielen.

Um die Benutzung und Entwicklung solcher Programme in Zukunft zu erschweren oder zu verhindern, können Computer mit kombinierten Hard- und Software-Mechanismen ausgestattet werden, die es ermöglichen, nur solchen Programmen, deren Integrität durch das Betriebssystem verifiziert wurde, bestimmte Funktionen einzuräumen. Im Zusammenhang mit DRM wären dabei zum Beispiel der gesicherte und authentisierte Zugang auf Schlüssel und Zertifikate oder auf Spezial-Hardware und Dekodiermodule zu nennen. Dieser Ansatz wird als Trusted Computing bezeichnet und ist ebenfalls umstritten, da er Anwendern den Zugriff auf bestimmte Daten einschränken kann.

Siehe auch

- Fair Use

- High-bandwidth Digital Content Protection (HDCP)

- Rights Protection System (RPS)

- Zugangsberechtigungssystem

- Digitale Rechteverwaltung unter Linux

Literatur

- Christian Arlt: Digital Rights Management Systeme. Der Einsatz technischer Maßnahmen zum Schutz digitaler Inhalte (= Information und Recht 60). Beck, München 2006, ISBN 3-406-54410-X (Zugleich: Göttingen, Univ., Diss., 2005).

- Eberhard Becker, Willms Buhse, Dirk Günnewig, Niels Rump: Digital Rights Management. Technological, Economic, Legal and Political Aspects (= Lecture Notes in Computer Science 2770). Springer Berlin 2003, ISBN 3-540-40465-1.

- Gerald Fränkl: Digital-rights-Management. Hintergründe, Instrumente, Perspektiven, (und) Mythen. VDM Verlag, Berlin 2005, ISBN 3-936755-93-0.

- T. Hess, W.-I. Faecks, F. Rauchfuß, V. Ünlü: Rechtemanagement als Lösungsansatz aus dem Digitalen Dilemma. (PDF)

- INDICARE Projekt: Verbraucherleitfaden zum Digitalen Rechtemanagement.

- Arnold Picot, Heinz Thielmann (Hrsg.): Distribution und Schutz digitaler Medien durch Digital Rights Management. Springer, Berlin u. a. 2005, ISBN 3-540-23844-1.

- Bill Rosenblatt, Bill Trippe, Stephen Mooney: Digital Rights Management. Business and Technology. M & T Books, New York NY u. a. 2002, ISBN 0-7645-4889-1.

Weblinks

- drm.info – Kritisches Portal zum Digital Restriction Management, unterstützt von der FSFE

- irights.info – Urheberrecht in der digitalen Welt

- tatup.de – Schwerpunkt zu DRM. In: Zeitschrift Technikfolgenabschätzung – Theorie und Praxis. 2006.

Einzelnachweise

- Digitale Rechteverwaltung. gnu.org. Abgerufen am 6. Februar 2015: „Zu vermeidende Wörter (oder mit Sorgfalt zu verwendende), weil sie voreingenommen oder verwechselbar sind“

- Kopierschutz bei E-Books: Arten und Einschränkungen. In: elektronische-buecher.net. Abgerufen am 17. Juni 2020: „Der harte Kopierschutz verhindert nicht das Kopieren des E-Books. Er verhindert aber das Lesen der kopiergeschützten E-Books auf nicht berechtigten Lesegeräten.“

- „EU-Kommission: DRM muss erst von Kunden akzeptiert werden“. golem.de

- Gerald Fränkl, Philipp Karpf: Digital Rights Management Systeme – Einführung, Technologien, Recht, Ökonomie und Marktanalyse. München.

- Karl Bode: Keurig Will Use DRM In New Coffee Maker To Lock Out Refill Market. In: techdirt.com. 3. März 2014, abgerufen am 3. Mai 2015 (englisch).

- Keurig’s coffee brewer ‘DRM’ has already been defeated By Chris Welch on August 28, 2014 05:50

- Kyle Wiens: We Can’t Let John Deere Destroy the Very Idea of Ownership. In: wired.com. 21. April 2015, abgerufen am 3. Mai 2015 (englisch).

- Verkaufsschlager DRM-freie MP3-Musik: Erfolgsmeldungen von eMusic und 7 Digital. golem.de

- Bericht: Yahoo will MP3-Musikdateien anbieten: Verhandlungen mit Plattenindustrie? golem.de

- Online-Musik: Die digitale Mauer fällt bei EMI und Apple. heise.de

- Apple startet Musikverkauf ohne Kopierschutz. Spiegel Online.

- Ohne DRM: Amazons MP3-Store im Test. netzwelt.de

- Musik-Downloads: Klassik ohne DRM: Deutsche Grammophon eröffnet Online-Shop. golem.de

- MySpace verkauft Musik ohne DRM: Musikdienst startet zusammen mit Universal Music, Sony BMG und Warner Music. golem.de

- „Mehr als 6 Millionen Musiktitel bietet der Onlinemusikhändler Napster an, nun auch im DRM-freien MP3-Format. Neben Titeln von allen großen Plattenunternehmen verfügt Napster nach eigenen Angaben auch über das größte Angebot an Independent-Musik.“ golem.de

- Anti-DRM-Kampagne fordert zum MacBook-Boykott auf. heise.de

- Steve Jobs: Thoughts on Music. (Memento vom 7. Februar 2007 im Internet Archive) apple.com, 6. Februar 2007.

- Universal snubs iTunes for DRM free downloads. Reuters, 2. April 2007.

- Chart-topping hits mark open-MP3 test by Universal Music Group (UMG). Universal Music Group, Pressemitteilung, 10. August 2007.

- Frank Caron: First look: GOG revives classic PC games for download age. Ars Technica. 9. September 2008. Abgerufen am 27. Dezember 2012: „[…] [Good Old Games] focuses on bringing old, time-tested games into the downloadable era with low prices and no DRM.“

- Markus Grundmann: Vom Irrglauben an den Kopierschutz: Ein Besuch bei GOG.com. Eurogamer, 6. März 2015, abgerufen am 17. Juni 2020: „Marcin Iwinski: ‚DRM funktioniert nicht, es schützt die Spiele nicht.‘“

- Grundlagen der DRM-Implementierung (Memento vom 9. Februar 2009 im Internet Archive), buildblog.de

- Bericht der PC-Welt zur Vorabversion des Mediaplayer 11 von Microsoft ohne Sicherungsfunktion (Memento vom 13. März 2008 im Internet Archive)

- Peter Gutmann: A Cost Analysis of Windows Vista Content Protection. 27. Januar 2007, abgerufen am 16. Juni 2009 (englisch).

- DRM-Debakel: Bürgerrechtler wüten gegen Microsoft-Musik mit Verfallsdatum. Spiegel Online.

- Yahoo dreht Kunden die Musik ab. Spiegel Online.

- Amazon löscht Orwell-E-Books vom Kindle, Golem.de

- Transcript of Richard Stallman at the 3nd international GPLv3 conference. 22. Juni 2006.

- Richard Stallman: Opposing Digital Rights Mismanagement.

- John Mark Ockerbloom: FAQ: How Can I Tell Whether a Book Can Go Online?, 2006.

- Den Kopierschutz von DRM-geschützter Musik legal umgehen (Memento vom 13. September 2008 im Internet Archive)

- Joachim Betz: Urteil bestätigt Existenz der „analogen Lücke“ im Urheberrecht. Heise online, 18. Juli 2006.