Handymalware

Als Handymalware bzw. Handy-Schadprogramm bezeichnet man einen Spezialfall von herkömmlicher Malware, die Handys oder Smartphones angreifen. Dabei kann es sich um einen Virus, einen Wurm oder um einen Trojaner handeln. Nicht unter diesen Begriff fallen jedoch spezielle SMS, die einen Bug auf dem Zielsystem ausnutzen, um es z. B. abstürzen zu lassen.

Geschichte

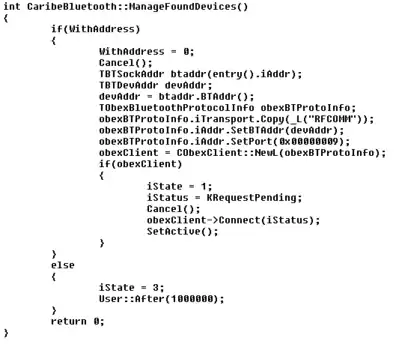

Der erste Wurm für Symbian-Mobiltelefone namens Cabir (auch Caribe) wurde in die Liste der Virendefinitionen diverser Antivirenprogramme aufgenommen. Er wurde von einem Mitglied der Virenschreibergruppe 29A entwickelt und der Quellcode veröffentlicht. Der Wurm verbreitet sich via Bluetooth und wird von jedem infizierten Gerät an andere Bluetooth-Mobiltelefone, welche Bluetooth aktiviert haben, weitergeleitet. Dabei spielt es keine Rolle, welches Betriebssystem die in Reichweite gefundenen Bluetoothgeräte haben. Das Programm geht dabei als „caribe.sis“ im Posteingang des Handys ein und muss durch den Benutzer am Handy manuell installiert werden. Seine Tarnung als reguläre Applikation legt aber eher eine Kategorisierung als Trojaner nahe.

Viele weitere Schadprogramme aus der Zeit waren hauptsächlich darauf aus, sich via SMS oder Bluetooth selber zu verbreiten, das System zu blockieren oder startunfähig zu machen. Besonders Symbian war ein beliebtes Ziel, für das es etliche verschiedene Typen von Malware gab. Zudem lief auf beinahe jedem Handy eine Java-ME-Laufzeitumgebung, was die Viren besonders portabel machte.

Auf modernen Smartphone-Betriebssystemen laufen viele der alten Schadprogramme nicht mehr. Dennoch wurden in den letzten Jahren auch für solche Systeme, insbesondere Android, Schadprogramme geschrieben.

Der Fokus der Schadsoftware hat sich mit den Plattformen verschoben. Ging es früher in vielen Fällen darum, das System start- oder laufunfähig zu machen, sind moderne Viren mehr darauf aus, Daten auf dem Handy (z. B. Bilder oder Kontakte) an die Programmierer zu senden; möglich wird das dadurch, dass viele Smartphones praktisch die ganze Zeit mit dem Internet verbunden sind und Internet-Flatrates besitzen.

Verbreitung

Die erste Art von Handy-Malware waren Trojaner in Form von Tools mit den man die Firmware auslesen oder einen SIM-Lock entfernen konnte. Um die Jahrtausendwende verwendete man dafür meist doch Datenkabel, die am seriellen Port eines PC angesteckt wurden. Da derartige Tools nicht von den Herstellern der Handys erwünscht waren, musste man auf Software von Crackern vertrauen. Dabei konnte der Anwender durchaus Pech haben, ein Schadprogramm downoaden und sein Handy "bricken". Teilweise lag dies an buggender Software, oft aber auch an absichtlichem Schadcode. Beispielsweise gab es ein Sabotage-Tool, das versprach den SIM-Lock bei den Handy-Modellen Siemens C25 und S25 zu entfernen. Wendete ein argloser Handybesitzer dieses Trojanisches Pferd an, zeigte das Handy nur noch die Meldung DESTROYED BY C25 UNLOCKER. Das einfache Aufspielen von neuer Firmware wurde auch unterbunden. Mit entsprechenden Anleitungen aus dem Internet ließen sich die Handys aber wieder säubern.

Die erste "richtige Infektionsquelle" war Bluetooth, gefolgt von MMS.

2008 betraten moderne Smartphones den Massenmarkt und Malware hatte ein neues Ziel.

Da Smartphones ihre Software in den allermeisten Fällen über einen in das System integrierten Shop beziehen (meist App Store oder Store genannt), wird die meiste Schadsoftware heutzutage darüber verbreitet. Ein Jailbreak und die damit möglichen inoffiziellen Apps erhöhen die Gefahr einer Malwareinfektion deutlich.

Schadsoftware auf Handy-Betriebssystemen

Java

Beinahe jedes Handy der Zeit erlaubte die Ausführung von Java-Programmen (über eine Java ME-Laufzeitumgebung), und Nutzer und Programme hatten Zugriff auf einen Großteil des Dateisystems und der Hardware, was der Malware viele Einsatzgebiete ermöglichte.

Nutzer konnten einfach weitere Software installieren, und diese auch über MMS oder Bluetooth übertragen. Da Java ME ebenfalls Zugriff auf das Dateisystem und Bluetooth besaß und MMS senden konnte, konnten sich die Programme, ohne Wissen des Nutzers, selbst verbreiten.

Symbian

Symbian war durch seine hohe Verbreitung ein beliebtes Ziel von Virenschreibern. Die Plattform bot nicht nur Java ME, sondern erlaubte auch die Ausführung von nativem C/C++-Code.

Viele Viren verhinderten, dass das System gestartet werden konnte (RommWar, Doomboot), versendeten persönliche Informationen via Bluetooth (Pbstealer) oder machten das System sonst unbrauchbar (Skulls, Blankfont.A).

Mit Symbian S60 Version 3 wurden Zertifikate für Programme eingeführt; unsignierte Software kann nicht mehr unbemerkt installiert werden, bzw. muss der Benutzer bestätigen, dass die Software installiert werden soll.

Schadsoftware auf Smartphones

Ein Sicherheitsbericht fand 2016 die meisten Infektionen mit mobiler Malware auf Android-Geräten (74 %), gefolgt von Windows/PCs (22 %) und iPhone und anderen Plattformen (4 %). Die Infektionsrate lag im ersten Halbjahr 2016 bei 0,49 % und ist damit deutlich höher als 2015 mit 0,25 %. Für 47 % aller festgestellten Malware Infektionen waren nur 3 Schadprogramme verantwortlich, Uapush.A, Kasandra.B und SMSTracker.[1][2]

iOS und Windows Phone 7 / Mobile 10

Sowohl Apples iOS und Microsofts Windows Phone 7 / Mobile 10 können von Haus aus nur Software über den App Store bzw. Windows Phone Store installieren. Da die Apps darin vor der Veröffentlichung alle geprüft werden, und alle Apps in einer Sandbox laufen, existieren für diese Plattformen keine Viren im traditionellen Sinne.

Es gibt für diese Plattformen jedoch Trojaner, die sich z. B. als Spiel tarnen, aber im Hintergrund Daten an den Programmierer sendet.

Dass jedoch auch trotz Prüfung jeder App Schadsoftware in die Stores kommen kann, zeigte Charlie Miller im November 2011. Er schrieb eine App, die Aktienkurse abfragte, aber Code enthielt, der das Sicherheitssystem von iOS deaktivierte und es Miller ermöglichte, auf dem Handy beliebigen Code auszuführen.[3]

Android

Da Google die im Google Play Store angebotenen Apps nicht immer ausreichend prüft und Apps auf Android z. T. sehr viele Rechte bekommen können (wie etwa SMS versenden), existieren für dieses System etliche Schadprogramme. Im September 2011 wurde die Zahl der schädlichen Programme für Android auf 200 geschätzt.[4]

Jedoch verfügt Google über die Möglichkeit, solche Apps mit Schadcode von allen Android-Geräten löschen zu lassen.

Jailbreaking

Da beinahe kein Smartphone-Betriebssystem vollständig vom Nutzer verändert werden kann, nicht einmal Android, nutzen seit dem Erscheinen dieser Systeme Hacker Sicherheitslücken in den jeweiligen Systemen aus, um die Sicherheitssysteme zu deaktivieren. Dieser Vorgang ist auch als Jailbreaken oder Rooten bekannt. Danach hat der Nutzer kompletten Zugriff auf das gesamte Gerät.

Das System ist dann – durch das deaktivierte Sicherheitssystem – anfällig für Angriffe von außen. Zum Beispiel ändern relativ wenige iPhone-Jailbreaker das Root-Passwort nach der Installation des SSH-Servers; da das Root-Passwort öffentlich bekannt ist, kann ein Angreifer das Gerät über das Internet verändern. Im Hauptartikel zu Jailbreaking werden weitere Beispiele genannt.

Weblinks

- Informationen zu Cabir

- Handyviren – Gefährlich oder nervig?

- pressetext austria: Viren-Report: Erster Handy-Virus entdeckt

- Langzeitbombe Handyvirus Spiegel-Online, Mai 2008

- One year of Android Malware (Full List). Abgerufen am 12. November 2011.

Einzelnachweise

- Nokia: Smartphone Malware Infections Increased 96% in H1 2016. In: Wireless Week. 1. September 2016. Abgerufen am 8. März 2017.

- Nokia Threat Intelligence Report - 2016. Archiviert vom Original am 9. März 2017. Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis. Abgerufen am 8. März 2017.

- Charlie Miller zeigt Lücke im iOS Codesigning, heise.de, 8. November 2011

- Security firms: Android malware skyrockets, The Register, 15. Sep. 2011 (englisch)