Topologie (Rechnernetz)

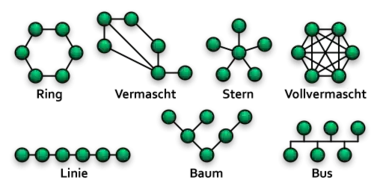

Die Topologie eines Rechnernetzes beschreibt die spezifische Anordnung der Geräte und Leitungen, die ein Rechnernetz bilden, über das die Computer untereinander verbunden sind und Daten austauschen.

Es wird zwischen physikalischer und logischer Topologie unterschieden. Die physikalische Topologie beschreibt den Aufbau der Netzverkabelung; die logische Topologie den Datenfluss zwischen den Endgeräten.

Topologien werden grafisch (nach der Graphentheorie) mit Knoten und Kanten dargestellt.

In großen Netzen findet man oftmals eine Struktur, die sich aus mehreren verschiedenen Topologien zusammensetzt.

Die Topologie eines Netzes ist entscheidend für seine Ausfallsicherheit: Nur wenn alternative Wege zwischen den Knoten existieren, bleibt bei Ausfällen einzelner Verbindungen die Funktionsfähigkeit erhalten. Es gibt neben dem Arbeitsweg einen oder mehrere Ersatzwege (oder auch Umleitungen).

Die Kenntnis der Topologie eines Netzes ist außerdem nützlich zur Bewertung seiner Performance sowie notwendig für eine Investitionsplanung und für die Auswahl geeigneter Hardware.

Kennwerte

Durchmesser

Der Durchmesser einer Topologie beschreibt die maximale direkte Entfernung zwischen zwei Knoten in Hops. Damit ist er ein direktes Maß für die zu erwartenden maximalen Transferzeiten, d. h. je größer der Durchmesser, desto größer die Transferzeit im ungünstigsten Fall.

Grad

Der Grad einer Topologie gibt die Anzahl der Links pro Knoten an. Diese kann für jeden Knoten gleich oder verschieden sein. Haben alle Knoten einer Topologie den gleichen Grad, so ist die Topologie regulär, was sich vorteilhaft auf das Netzwerk auswirkt. Außerdem beschreibt der Grad indirekt, welche Kosten man zum Aufbau der Topologie aufbringen muss. Je höher der Grad, desto höher die Kosten.

Bisektionsweite

Die Bisektionsweite gibt die minimale Anzahl von Links an, die durchgeschnitten werden müssen, um ein Netz mit N Knoten in zwei Netze mit jeweils N/2 Knoten zu teilen. Damit ist sie ein Maß für die Leistungsfähigkeit eines Netzes, da in vielen Algorithmen die Knoten der einen Netzhälfte mit den Knoten der anderen Hälfte kommunizieren. Je niedriger also die Bisektionsweite, desto ungünstiger wirkt sich dies auf den Zeitbedarf für den Datenaustausch zwischen beiden Netzhälften aus.

Symmetrie

Bei einer symmetrischen Topologie sieht das Netz von jedem Betrachtungspunkt (Knoten/Links) gleich aus, d. h., es existieren für Knoten und/oder Kanten sogenannte Graphen-Automorphismen. Einfach gesprochen heißt dies, dass sich Knoten und/oder Links in einem symmetrischen Netz gleich verhalten, egal welchen Knoten oder welchen Link man betrachtet. Dies hat äußerst positive Auswirkungen (Vereinfachung) auf die Programmierung, die Lastverteilung und das Routing, da es keine Spezialfälle zu betrachten gibt.

Skalierbarkeit

Die Skalierbarkeit gibt das kleinste Netzinkrement (Anzahl von Knoten und Links) an, um das man eine Topologie erweitern kann, um vertretbaren Aufwand, keine Leistungseinbußen und die Beibehaltung topologietypischer Eigenschaften nach der Erweiterung zu garantieren.

Konnektivität

Die Konnektivität gibt die minimale Anzahl von Knoten oder Links (Kanten- bzw. Knotenkonnektivität) an, die durchtrennt werden müssen, damit das Netz als solches nicht mehr funktionstüchtig ist. Sie ist ein Maß für die Anzahl der unabhängigen Wege, die es zwischen zwei verschiedenen Knoten geben kann. Damit beschreibt sie auch die Ausfallsicherheit des Netzes, d. h. je höher die Konnektivität, desto ausfallsicherer ist das Netz.

Physikalische Topologien

Häufig sind elektrische/Signal-Topologie (OSI-Schicht 1) und Anscheins-Topologie (wie die Kabel zu verlegen sind) nicht übereinstimmend.[1] Weitverbreitetes Beispiel ist 100-Mbit-Ethernet (100BASE-T mit Hub): Die Kabel werden in Sternform von den Endgeräten zum Hub geführt. Aus Sicht des Signalflusses ist das Netzwerk jedoch eine Bus-Topologie.

Punkt-zu-Punkt-Topologie

Eine grundlegende Topologie ist die Punkt-zu-Punkt-Topologie oder Zweipunkttopologie. Sie kommt zu Stande, wenn zwei Knoten direkt miteinander verbunden werden. Alle komplexeren Topologien, die kein Shared Medium verwenden, basieren auf diesem einfachen Konstruktionsprinzip. Zweipunkttopologien gehören wegen der Direktverbindung zu den leistungsfähigsten Konstrukten. Direkte Verwendung als eigenständige Topologie ist z. B. im Bereich von Fibre-Channel-Netzen.

Vorteile

- Dieses Netz bietet jedem angeschlossenen Rechner die gesamte Bandbreite des Übertragungsmediums

- Vorhersagbare nutzbare Übertragungsrate

- Leicht erweiterbar

- Leicht verständlich

- Leichte Fehlersuche

- Kein Routing benötigt

Nachteile

Mit einer Punkt-zu-Punkt-Verbindung können nur zwei Kommunikationsteilnehmer verbunden werden. Wenn diese beiden bereits alle zu verbindenden Teilnehmer sind, dann gibt es keine prinzipiellen Nachteile dieser Topologie.

Sollen mehr als zwei Teilnehmer verbunden werden, jedoch immer nur in Punkt-zu-Punkt-Topologie, so müssen weitere Punkt-zu-Punkt-Verbindungen eingerichtet werden; prinzipiell ergibt sich dann eine der anderen Topologien, jedoch mit dem Nachteil, dass meist „händisches Routing“ benötigt wird. Werden die Verbindungen automatisch verwaltet und Nachrichten automatisch geroutet, dann wird das Gesamtnetz nicht mehr als Punkt-zu-Punkt -Topologie betrachtet, sondern als eine der anderen Topologien – nur noch auf Punkt-zu-Punkt basierend.

Stern-Topologie

Bei Netzen in Stern-Topologie sind an einen zentralen Teilnehmer alle anderen Teilnehmer mit einer Punkt-zu-Punkt-Verbindung angeschlossen (siehe auch Sterngraph). In Computernetzen kann es eine spezialisierte Einrichtung sein, zum Beispiel ein Switch. Auch das Netz einer Nebenstellenanlage ist gewöhnlich ein Sternnetz: Die Vermittlungsanlage ist der zentrale Knoten, an den jeder Teilnehmerapparat mit einer eigenen Leitung sternförmig angeschlossen ist. In jedem Fall bewirkt eine zentrale Komponente in einem Netz eine höhere Ausfallwahrscheinlichkeit für die einzelnen Verbindungen: ein Ausfall des zentralen Teilnehmers bewirkt unweigerlich den Ausfall aller Verbindungsmöglichkeiten zur gleichen Zeit. Eine geläufige Schutzmaßnahme bei Sternnetzen besteht darin, die zentrale Komponente zu doppeln (Redundanz).

Die Verbindung mehrerer Sterne ohne Maschen bildet einen Baum.

Vorteile

- Der Ausfall eines Endgerätes hat keine Auswirkung auf den Rest des Netzes.

- Hohe und verschiedene Übertragungsraten möglich

- Leicht erweiterbar

- Leicht verständlich

- Leichte Fehlersuche

- Sehr gute Eignung für Multicast-/Broadcastanwendungen

- Einfaches Routing im Sternverteiler

Nachteile

- Durch Ausfall des Verteilers wird Netzverkehr unmöglich

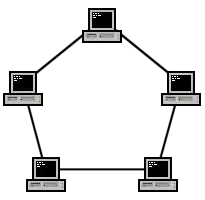

Ring-Topologie

Bei der Vernetzung in Ring-Topologie werden jeweils zwei Teilnehmer über Zweipunktverbindungen miteinander verbunden, so dass ein geschlossener Ring entsteht. Die zu übertragende Information wird von Teilnehmer zu Teilnehmer weitergeleitet, bis sie ihren Bestimmungsort erreicht. Da jeder Teilnehmer gleichzeitig als Repeater wirken kann (wenn keine Splitter eingesetzt werden), also das Signal wieder verstärkt/auffrischt, können auf diese Art große Entfernungen überbrückt werden (bei Verwendung von Lichtwellenleitern (LWL) im Kilometerbereich).

Wird im Ring generell in beide Richtungen kommuniziert, so führen die Teilnehmer meist Listen, zu welchem Zielgerät es in welche Drehrichtung „kürzer“ ist. Eine Ringunterbrechung kann dann als „unendlich“ für Zielgeräte markiert werden, die in eine Richtung nicht mehr erreichbar sind – womit automatisch die andere Drehrichtung gewählt wird.

Wird im Ring nur in eine (Dreh-)Richtung kommuniziert, dann wird bei einem Ausfall von einem der Teilnehmer der Ring unterbrochen. Abhängig von der Organisation der Kommunikation kann dies abgefangen werden (z. B. durch Protection-Umschaltung) oder zum weitgehenden Ausfall führen. In einem Ring mit Protection sind alle Leitungen doppelt; dadurch gibt es eigentlich zwei Ringe, ein „Arbeitsweg“ und ein „Ersatzweg“. Die beiden Ringe werden meist in gegensätzlicher „Drehrichtung“ betrieben. Wenn an einer Stelle ein oder beide Ringe unterbrochen wurden, kann immer noch jeder Teilnehmer jeden anderen erreichen. Verwendung findet dieses Verfahren unter anderem auch bei Feldbussystemen auf Lichtwellenleiter-Basis.

Wird ein Ringleitungsverteiler (deutsch: RLV, engl.: MAU=Multistation Access Unit) eingesetzt, dann wird jedes Gerät nur mit einem Kabel mit dem RLV verbunden. Der RLV reicht die Daten dabei von einem Port zum nächsten weiter. Damit hat man technisch eine Stern-, logisch aber eine Ring-Topologie. Auch die Verbindung mehrerer RLV ist möglich, wobei die Ring-Topologie erhalten bleibt. Mit Ringleitungsverteiler wird der Ausfall des gesamten Netzes bei Ausfall eines Endgerätes verhindert, da der Verteiler ausgefallene oder abgeschaltete Teilnehmer „überbrücken“ kann.

Eine Sonderform der Ringtopologie ist die Linientopologie, die als ein „offener Ring“ betrachtet werden kann, d. h., der erste und der letzte Rechner sind nicht miteinander verbunden. Dieses System ist sehr einfach aufzubauen, aber auch sehr anfällig, da der Ausfall eines mittleren Teilnehmers das Netz in zwei getrennte Teilnetze spaltet, die nur noch in sich weiter Datenübertragung ermöglichen.

Daten des (veralteten) IBM-Token-Ring:

- Maximale Ringlänge 800 m

- Computer dürfen maximal 100 m von der MAU entfernt sein

- Übertragungsrate 4, 16 oder 100 Mbit/s

- Aktive Topologie

- Transportprotokoll ist Token passing

- Zugriff ist deterministisch (bestimmter Zugriff)

- Wird nur über MAC-Adressen angesprochen

Vorteile

- Deterministische Rechnernetzkommunikation ohne Paketkollisionen – Vorgänger und Nachfolger sind definiert

- Alle Stationen arbeiten als Verstärker

- Alle Rechner haben gleiche Zugriffsmöglichkeiten

- Garantierte Übertragungsbandbreite

- Skaliert relativ gut, Grad bleibt bei Erweiterung konstant

- Reguläre Topologie, daher leicht programmierbar

Nachteile

- Niedrige Bisektionsweite und Konnektivität, d. h., dass der Ausfall eines Endgerätes dazu führen kann, dass die gesamte Netzkommunikation unterbrochen wird (abhängig von der Kommunikationsart, Protection-Umschaltung, siehe z. B.: FDDI und SDH). Mitunter beherrschen Netzwerkkomponenten selbst ohne explizite Stromversorgung ein direktes Durchschleifen des Signals zum nächsten Teilnehmer. Jedoch gibt es wenig Alternativwege, was z. B. im Falle von hohen Lastzuständen auf einem Ringabschnitt zu Engpässen führen kann.

- Bei Verwenden eines Ringverteilers lange Signalwege mit häufigem Empfangen und Weitersenden, d. h. hohe Latenzen zu entfernten Knoten

- Ohne Ringverteiler hoher Verkabelungsaufwand, da das Bilden eines echten Rings häufig der (Büro-)Raumaufteilung entgegensteht.

- Datenübertragungen können leicht abgehört werden.

- Langsamere Datenübertragung bei vielen angeschlossenen Endgeräten.

- Relativ hoher Energieaufwand – in einem Ring mit m Teilnehmern muss eine Nachricht an eine „gegenüberliegende“ Station m/2 Mal gesendet, empfangen und verarbeitet werden.

Beispiele

- Token Ring (logisch)

- FDDI (physisch)

In der Theorie sieht man oft, dass die physikalische Ringstruktur dem logischen Aufbau folgt, um Leitungslängen und damit Kosten zu sparen, dies geschieht jedoch in der Regel auf Kosten der Flexibilität bei Erweiterungen.

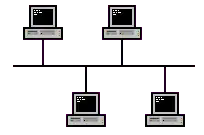

Bus-Topologie

Bei einer Bus-Topologie sind alle Geräte direkt mit demselben Übertragungsmedium, dem Bus verbunden. Es gibt keine aktiven Komponenten zwischen den Geräten und dem Medium. Das Übertragungsmedium ist dabei bei Systemen mit einer kleineren physikalischen Ausdehnung oft direkt auf einer Leiterplatte realisiert, und sonst als Kabel, Kabelbündel oder (bei Funknetzen) der freie Raum. Beispiele für ein Netzwerk mit Bus-Topologie sind die Koaxial-Varianten von 10 Mbit/s Ethernet und WLAN. In der Variante Thin Ethernet gibt es ein einziges Kabel, welches in Segmente unterteilt ist. Der Anschluss zwischen den Geräten (also Netzkarten) und den Segmenten des Kabels erfolgt über T-Stücke. Abschlusswiderstände an den Enden des Kabels dienen der Verhinderung von Reflexionen.

Wenn das Übertragungsmedium eines Busses ein Shared Medium ist – also z. B. dieselbe Kupferader von allen Teilnehmern gemeinsam zur Datenübertragung verwendet wird – muss sichergestellt werden, dass immer nur ein Gerät zum selben Zeitpunkt Signale auf das Übertragungsmedium sendet. Dies kann durch eine zentrale Steuerung, den sogenannten Bus-Arbiter geregelt werden. Bevor ein Gerät senden darf, muss es über eine separate Leitung eine entsprechende Anfrage an den Bus-Arbiter stellen.

Eine zentrale Steuerung ist aber gerade bei dynamischen Netzwerken wie Computernetzwerken oft unpraktikabel. Daher werden bei Netzwerken mit dezentraler Steuerung gleichzeitige Schreibzugriffe (Kollisionen) erkannt und die entstehenden Probleme aufgelöst. Ein oft benutztes Verfahren ist beispielsweise CSMA/CD.

Beim Zeitscheiben-Verfahren (Zeitmultiplex) senden die Rechner in einem starren Zeitraster auf dem geteilten Medium. Jeder Rechner darf nur ein kurzes Zeitintervall zum Senden nutzen, danach darf der nächste Rechner senden.

Vorteile

- Geringe Kosten, da nur geringe Kabelmengen erforderlich sind.

- Einfache Verkabelung und Netzerweiterung.

- Es werden keine aktiven Netzwerkkomponenten benötigt.

Nachteile

- Datenübertragungen können ziemlich leicht abgehört werden (Stichwort: Sniffer).

- Eine Störung des Übertragungsmediums an einer einzigen Stelle im Bus (defektes Kabel) blockiert den gesamten Netzstrang.

- Es kann zu jedem Zeitpunkt immer nur eine Station Daten senden. Währenddessen sind alle anderen Sender blockiert (müssen zu übertragende Daten intern zwischenpuffern).

- Bei Bussen, die Kollisionen zulassen und auf eine nachträgliche Behebung setzen, kann das Medium nur zu einem kleinen Teil ausgelastet werden, da bei höherem Datenverkehr überproportional viele Kollisionen auftreten.

Baum-Topologie

Baumtopologien sind dadurch gekennzeichnet, dass sie eine Wurzel (der erste bzw. obere Knoten) haben, von der eine oder mehrere Kanten (Links) ausgehen. Diese führen weiterhin zu einem Blatt (Endknoten) oder „rekursiv“ zu inneren Knoten von Teilbäumen („Wurzeln“ weiterer „Äste“; siehe auch Baum (Graphentheorie)). Die Baum-Topologie ist nah verwandt mit der Stern-Stern-Topologie, ggf. jedoch mit strengerer hierarchischer Ordnung. Hierbei müssen Verbindungen zwischen den Verteilern (Hub, Switch) mittels eines Uplinks hergestellt werden. Häufig wird diese Topologie in großen Gebäuden eingesetzt.

Vorteile

- Der Ausfall eines Endgeräts („Blatts“) hat keine Konsequenzen

- Strukturelle Erweiterbarkeit

- Große Entfernungen realisierbar (Kombination)

- Gute Eignung für Such- und Sortieralgorithmen

Nachteile

- Bei Ausfall eines Verteilers (innerer Knoten) ist der ganze davon ausgehende (Unter)Baum des Verteilers nicht mehr erreichbar

- Zur Wurzel hin kann es bedingt durch die für Bäume definierte Bisektionsweite von 1 zu Engpässen kommen, da zur Kommunikation von der einen unteren Baumhälfte in die andere Hälfte immer über die Wurzel gegangen werden muss

- Bäume haben mit zunehmender Tiefe (=Anzahl der zu gehenden Links von der Wurzel bis zu einem Blatt) einen sehr hohen Durchmesser. Dies führt in Verbindung mit der Bisektionsweite zu schlechten Latenzeigenschaften bei klassischen Bäumen

Um diesen doch recht gravierenden Nachteilen entgegenzuwirken, werden in der Praxis eine Vielzahl von Baumvariationen verwendet.

k-Baum

Der k-Baum ist soweit ein klassischer Baum, von jeder Wurzel gehen aber k Kanten aus. Dadurch kann man z. B. im Vergleich zu binären Bäumen eine geringere Tiefe und somit geringere Latenzzeiten erreichen. Nachteilig ist allerdings die höhere Komplexität der Wurzelelemente (Grad k).

Ringerweiterter Baum

Ein ringerweiterter Baum ist ein normaler Binär- oder k-Baum, dessen innere Knoten jedoch auf jeweils der gleichen Ebene zu einem Ring gekoppelt wurden (sog. horizontale Ringe). Dabei kann man entweder die Knoten aller Ebenen zu Ringen koppeln, oder nur die bestimmter (meist tiefer gelegenen) Ebenen. Dies führt zu einer Entlastung der oberen Ebenen, da Knoten einer Ebene jetzt quasi lokal kommunizieren können, ohne vorher ein paar Ebenen aufwärts und dann wieder abwärts gehen zu müssen. In der Praxis koppelt man in der Regel nur einige Knoten einer Ebene (z. B. die beiden äußersten und die mittleren), zu einem Ring. Dieser hat hier den Vorteil, dass er weniger aufwändig als ein vollständiger Ring ist, dabei aber tlw. noch oben genannte Vorteile bietet. Er ist quasi eine Kompromisslösung.

Hyperbaum

Der Hyperbaum funktioniert nach dem gleichen Prinzip, wie der ringerweiterte Baum, die zusätzlichen Verbindungen sind jedoch nicht auf die Horizontale beschränkt, sondern verbinden Knoten verschiedener Ebenen miteinander. Dies bedingt jedoch ein relativ komplexes Routing.

Fetter Baum

Der Fette Baum oder englisch fat tree versucht das Problem der geringen Bisektionsweite zu lösen. Dies wird durch gesteigerte Bandbreite in Richtung Wurzel erreicht, etwa durch mehrere parallel verlaufende Links vom Wurzelknoten zu den unteren Ebenen. Dies behebt den Nachteil, dass die Wurzel des Baumes zum Flaschenhals werden kann, lässt den hohen Durchmesser eines Baumes jedoch unberührt.

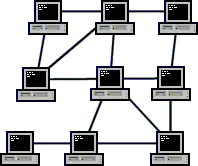

Vermaschtes Netz

In einem vermaschten Netz ist jedes Endgerät mit einem oder mehreren anderen Endgeräten verbunden. Wenn jeder Teilnehmer mit jedem anderen Teilnehmer verbunden ist, spricht man von einem vollständig vermaschten Netz.

Bei Ausfall eines Endgerätes oder einer Leitung ist es im Regelfall möglich, durch Umleiten (Routing) der Daten weiter zu kommunizieren.

Vorteile

- Sicherste Variante eines Rechnernetzes

- Bei Ausfall eines Endgerätes ist durch Umleitung die Datenkommunikation weiterhin möglich (hohe Konnektivität)

- Sehr leistungsfähig durch hohe Bisektionsweite, niedrigen Durchmesser (bei vollvermaschten Netzen konstant bei 1)

- vollvermaschte Netze benötigen kein Routing, da es nur Direktverbindungen gibt

Nachteile

- Viele Kabel benötigt; auch bei nicht vollständig vermaschten Rechnernetzen sehr aufwendig (in der Regel hoher Grad)

- Vergleichsweise komplexes Routing nötig für nicht vollvermaschte Netze, da diese dann nicht regulär und nicht symmetrisch sind, was viele Spezialfälle hervorruft

- komplexes Routing und viele Verbindungen führen zu vergleichsweise hohem Energieverbrauch

Zell-Topologie

Die Zell-Topologie kommt hauptsächlich bei drahtlosen Netzen zum Einsatz. Eine Zelle ist der Bereich um eine Basisstation (z. B. Wireless Access Point), in dem eine Kommunikation zwischen den Endgeräten und der Basisstation möglich ist. Innerhalb einer Zelle entspricht die Zell-Topologie der Bus-Topologie. Sie unterscheidet sich von einem Bus, wenn mehrere überlappende Zellen betrachtet werden (Störung durch fremde Zelle, Routing über Zellgrenzen usw.)

Vorteile

- Keine Kabel nötig

- Keine Störung durch Ausfall von Endgeräten

Nachteile

- Störanfällig und begrenzte Reichweite

- Sehr unsicher, da jeder von außen darauf zugreifen kann (Verschlüsselung notwendig)

Beispiele

Hybride Topologien

Hybride Topologien, auch als Mischtopologien bezeichnet, verwenden mindestens zwei Topologien in einem Netz.[2]

Stern-Bus

Ein Stern-Bus-Netz entsteht, wenn verschiedene Verteiler jeweils das Zentrum eines Sterns bilden, diese Verteiler aber über ein Bus-Kabel miteinander verbunden sind. Diese Variante wurde früher oft für Gebäude mit mehreren Stockwerken eingesetzt, als noch Koaxial-Verkabelungen geläufig waren. Diese Technik wird seit Ende des 20. Jahrhunderts nicht mehr eingesetzt.

Stern-Stern

Ein Stern-Stern-Netz (auch Erweiterter Stern oder extended star) entsteht, wenn verschiedene Verteiler jeweils das Zentrum eines Sterns bilden und diese Verteiler wiederum über ein eigenes Kabel mit einem Verteiler verbunden sind. Diese Topologie ist heute die Standardverkabelung in Lokalen Netzen. Siehe hierzu Universelle Gebäudeverkabelung. Eine Baum-Topologie entspricht einem erweiterten Stern!

Logische Topologie

Die logische Topologie von Rechnernetzen kann von der physischen abweichen. So kann Ethernet physisch als Stern oder (veraltet) als Bus aufgebaut sein – logisch gesehen muss hier bei der verwendeten Koppelkomponente unterschieden werden. Wird ein Hub verwendet, liegt eine logische Bus-Topologie vor, da der Datenfluss von einem Endgerät gleichzeitig zu allen anderen Endgeräten erfolgt. Verwendet man jedoch einen Switch, ist auch die logische Topologie ein Stern bzw. eine Punkt zu Punkt-Verbindung. Eine Ausnahme bildet hier jedoch Broadcast-Verkehr; hier arbeitet auch der Switch logisch wie ein Bus, da er die Daten an alle angeschlossenen Endgeräte weiterleitet. Token Ring wird physisch als Stern über einen Ringleitungsverteiler (MSAU) realisiert, ist jedoch eine logische Ring-Topologie, da der Datenfluss logisch gesehen von Endgerät zu Endgerät läuft. ARCNET wird physisch als Baum über mehrere aktive und passive Hubs aufgebaut, der Datenfluss erfolgt aber ebenfalls von Endgerät zu Endgerät und ist somit logisch eine Ring-Topologie. Die logische Topologie eines WLANs ist die Bus-Topologie. (Siehe auch VLAN).

Zu den logischen Topologien zählen auch sogenannte Overlay-Netzwerke, die insbesondere durch die populären Peer-to-Peer-Netzwerke (Abk. P2P-Netze) an Bedeutung gewonnen haben. Overlay-Netzwerke bilden meist logische Netzwerk-Strukturen auf Basis untergeordneter physischer Strukturen. Dabei kann sich die Topologie des Overlay-Netzes komplett von der Topologie der zugrunde liegenden physischen Netze unterscheiden. Beispielsweise weisen viele strukturierte P2P-Netze Baum- oder Ring-Topologien auf, obgleich die darunterliegenden physischen Strukturen klassischerweise einer Stern-Topologie folgen.

Weblinks

Literatur

- Andrew S. Tanenbaum: Computernetzwerke. 5., aktualisierte Auflage, Pearson Studium, München 2012, ISBN 978-3-86894-137-1

- Bernhard J. Hauser: Fachwissen Netzwerktechnik, 2. Auflage, Europa-Lehrmittel-Verlag, Haan 2015, ISBN 978-3-8085-5402-9

- Gerhard Schnell und Bernhard Wiedemann: Bussysteme in der Automatisierungs- und Prozesstechnik.Vieweg + Teubner Verlag, Wiesbaden 2008, ISBN 978-3-8348-0425-9.

Einzelnachweise

- Netzarten, Topologien und Zugriffsverfahren, Dirk H. Traeger, Andreas Volk, Kapitel LAN Praxis lokaler Netze, S. 88, Bild 3.2 (auf 'look inside' klicken)

- Topologien / Netzwerk-Strukturen. Abgerufen am 20. März 2013.