Vermaschtes Netz

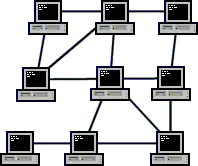

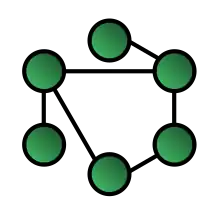

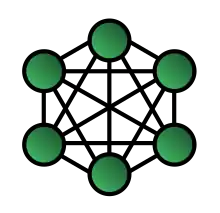

In einem vermaschten Netz (englisch mesh) ist jeder Netzwerkknoten mit einem oder mehreren anderen verbunden. Das Netz ist dabei zusammenhängend, von jedem Knoten existiert ein Weg zu jedem anderen Knoten. Die Informationen werden von Knoten zu Knoten weitergereicht, bis sie das Ziel erreichen. Wenn jeder Teilnehmer mit jedem anderen Teilnehmer verbunden ist, spricht man von einem vollständig vermaschten Netz.

Allgemeines

Vermaschte Netze sind im Regelfall selbstheilend und dadurch sehr zuverlässig: Wenn ein Knoten oder eine Verbindung blockiert ist oder ausfällt, kann sich das Netz darum herum neu stricken. Die Daten werden umgeleitet und das Netzwerk ist nach wie vor betriebsfähig.

Das Konzept vermaschter Netze lässt sich auf kabelgebundene wie auf Funknetzwerke als auch auf die Interaktion von Programmen anwenden. Mobile Ad-hoc-Netzwerke (MANet), die von vielen Verbrauchergeräten unterstützt werden, stellen einen Unterbereich der vermaschten Netzwerke dar.

In großen Netzen findet man oftmals eine Struktur, die sich aus mehreren verschiedenen Topologien zusammensetzt. So ist das Internet in weiten Teilen ein vermaschtes Netz, trotzdem gibt es „Hauptverkehrsadern“ (die Backbone-Leitungen), die einem Ring ähneln.

Bei vollvermaschten Netzen mit n Knoten ist die Anzahl der Verbindungen ; dies ist zugleich die obere Grenze der Verbindungsanzahl bei teilvermaschten Netzen.

Vorteile

- Sicherste Variante eines Netzwerkes

- Bei Ausfall eines Gerätes oder einer Verbindung ist durch Umleitung die Datenkommunikation weiterhin möglich

- Sehr leistungsfähig

- Gute Lastverteilung

- Keine zentrale Verwaltung

Nachteile

- Hoher Energieverbrauch

- Vergleichsweise komplexes Routing nötig

- Jedes Endgerät arbeitet als Router und ist demnach oft aktiv

- Die Endgeräte sollten möglichst eingeschaltet bleiben, um die Beständigkeit des Netzwerkes zu garantieren

Beispiel

Siehe auch

Einzelnachweise

Literatur

- Dieter Conrads: Datenkommunikation. Verfahren – Netze – Dienste, 2. Auflage, Friedrich Vieweg & Sohn Verlag, Wiesbaden 1993, ISBN 978-3-528-14589-7.

- Peter Welzel, Harald Schummy (Hrsg.): Datenübertragung. LAN und Internet-Protokolle für IT-Berufe, 4. Auflage, Friedrich Vieweg & Sohn Verlag, Wiesbaden 2001, ISBN 978-3-528-34369-9.

- Manuel Ziegler: Web Hacking. Sicherheitslücken in Webanwendungen – Lösungswege für Anwender, Carl Hanser Verlag, München 2014, ISBN 978-3-446-44017-3.

- Volker Jung, Hans-Jürgen Warnecke (Hrsg.): Handbuch für die Telekommunikation. Springer Verlag, Berlin / Heidelberg 1998, ISBN 978-3-642-97703-9.