Computerbetrug

Der Computerbetrug ist ein Straftatbestand des deutschen Strafrechts, der im 22. Abschnitt des Besonderen Teils des Strafgesetzbuchs (StGB) in § 263a StGB normiert ist. Als Vermögensdelikt bezweckt die Vorschrift den Schutz des Vermögens.

§ 263a StGB verbietet Handlungen, bei denen eine Person, ein Unternehmen oder eine Organisation durch das Manipulieren von Computern in betrügerischer Art finanziell geschädigt wird. Vorbild für den Tatbestand des Computerbetrugs ist der des Betrugs (§ 263 StGB), der das Täuschen anderer Menschen unter Strafe stellt. Das täuschungsähnliche Überlisten eines Computersystems stellt damit keinen Betrug dar. Um solche Verhaltensweisen angemessen strafrechtlich zu erfassen, schuf der Gesetzgeber mit Wirkung zum 1. August 1986 den Tatbestand des Computerbetrugs.

Für den Computerbetrug können eine Freiheitsstrafe bis zu fünf Jahren oder eine Geldstrafe verhängt werden.

Der Computerbetrug stellt das häufigste Delikt im Bereich der Computerkriminalität dar. Laut Polizeilicher Kriminalstatistik wurden 2019 in Deutschland 100.814 Fälle des § 263a StGB angezeigt. Die Aufklärungsquote dieser Taten liegt mit knapp 32 Prozent im Vergleich zu anderen Deliktgruppen auf durchschnittlichem Niveau. Seinen größten praktischen Anwendungsbereich hat das Delikt beim unbefugten Nutzen von Codekarten an Bankautomaten.

Normierung und Rechtsgut

Der Tatbestand des Computerbetrugs ist in § 263a StGB normiert und lautet seit seiner letzten Änderung am 1. Juli 2017 (BGBl. I S. 872) wie folgt:

(1) Wer in der Absicht, sich oder einem Dritten einen rechtswidrigen Vermögensvorteil zu verschaffen, das Vermögen eines anderen dadurch beschädigt, daß er das Ergebnis eines Datenverarbeitungsvorgangs durch unrichtige Gestaltung des Programms, durch Verwendung unrichtiger oder unvollständiger Daten, durch unbefugte Verwendung von Daten oder sonst durch unbefugte Einwirkung auf den Ablauf beeinflußt, wird mit Freiheitsstrafe bis zu fünf Jahren oder mit Geldstrafe bestraft.

(2) § 263 Abs. 2 bis 6 gilt entsprechend.

(3) Wer eine Straftat nach Absatz 1 vorbereitet, indem er Computerprogramme, deren Zweck die Begehung einer solchen Tat ist, herstellt, sich oder einem anderen verschafft, feilhält, verwahrt oder einem anderen überlässt, wird mit Freiheitsstrafe bis zu drei Jahren oder mit Geldstrafe bestraft.

(4) In den Fällen des Absatzes 3 gilt § 149 Abs. 2 und 3 entsprechend.

Wegen des Regelstrafrahmens von Freiheitsstrafe bis zu fünf Jahren oder Geldstrafe handelt es sich beim Computerbetrug nach § 12 Abs. 2 StGB um ein Vergehen.

Geschütztes Rechtsgut der Norm ist wie beim Grundtatbestand der Betrugsdelikte, § 263 StGB, das Vermögen.[1] Dieses soll in gleicher Weise wie beim Betrug vor Schädigungen bewahrt werden. Es soll also vermieden werden, dass der Einsatz von Computern im Geschäftsverkehr zu einer Verschlechterung des Vermögensschutzes führt.[2]

Entstehungsgeschichte

Einführung durch das 2. WiKG von 1986

Der Tatbestand des Computerbetrugs wurde das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität (WiKG) vom 15. Mai 1986 (BGBl. I S. 721) mit Wirkung zum 1. August 1986 ins Strafgesetzbuch aufgenommen.

Der Gesetzgeber reagierte damit auf den Umstand, dass elektronische Datenverarbeitungsanlagen aufgrund ihrer zunehmenden Verbreitung im Geschäftsverkehr regelmäßig zum Ziel krimineller Handlungen mit großem Schädigungspotential wurden, etwa durch das unbefugte Verwenden fremder Zugangsdaten.[3] Solche Handlungen wurden von § 263 StGB nicht erfasst, da dieser Tatbestand voraussetzte, dass der Täter bei seinem Opfer durch eine Täuschungshandlung einen Irrtum hervorruft.[4] Das Erregen eines Irrtums war bei Computern ausgeschlossen, da sich diese keine Vorstellungen über die Wirklichkeit machten.[5] Daher war eine Anwendung des Betrugsparagrafen schon aufgrund seines Wortlautes in Fällen ausgeschlossen, in denen der Täter nicht einen Menschen, sondern ein Computersystem überlistete. Eine analoge Anwendung des Betrugstatbestands auf Sachverhalte, bei denen Computersysteme manipuliert wurden, schied als Verstoß gegen das strafrechtliche Analogieverbot (Art. 103 Abs. 2 GG) von vornherein aus. Selbst wenn man konstruiert hätte, dass durch die Manipulation eines Geräts der Betreiber darüber getäuscht werde, dass die Anlage ordnungsgemäß bedient wurde, wären diejenigen Fälle nicht erfasst, in denen der Manipulierende das Gerät mit richtigen Daten, aber in unbefugter Weise verwendet. Dies ist beispielsweise der Fall, wenn sich jemand vorübergehend eine fremde Bankkarte aneignet, um Geld abzuheben. Für einen Diebstahl (§ 242 StGB) fehlte es in derartigen Fällen an einem Gewahrsamsbruch. Gleiches galt, wenn der Täter mit einer gefälschten Codekarte vorgeht.[6] Weitere Straftatbestände, etwa die Untreue (§ 266 StGB), kamen regelmäßig ebenfalls nicht in Betracht.[7]

Daher bestand eine Lücke im Strafgesetzbuch, die nur durch ein neues Gesetz geschlossen werden konnte, das die Besonderheiten der Computerkriminalität hinreichend berücksichtigte. Dies geschah mit der Einführung von § 263a StGB. Absatz 1 der neugeschaffenen Norm bezeichnet vier Tathandlungen, die in Anlehnung an betrügerische Verhaltensweisen entwickelt wurden. In Absatz 2 fügte der Gesetzgeber einen Verweis auf Bestimmungen des Betrugstatbestands bezüglich der Versuchsstrafbarkeit und der Strafzumessung ein.

Spätere Veränderungen

Im Rahmen des sechsten Strafrechtsreformgesetzes wurde der Verweis des § 263a Abs. 2 StGB mit Wirkung zum 1. April 1998 um die im Rahmen dieses Reformgesetzes neu geschaffenen § 263 Abs. 6 und Abs. 7 StGB, die weitere Sanktionsbestimmungen enthalten, erweitert.

Am 22. Dezember 2003 wurde § 263a StGB durch das Fünfunddreißigste Strafrechtsänderungsgesetz um zwei weitere Absätze erweitert (BGBl. I S. 2838). Hierdurch wurde der EU-Rahmenbeschluss zur Bekämpfung von Betrug und Fälschung im Rahmen mit bargeldlosen Zahlungsmitteln umgesetzt.[8] Durch diese Gesetzesänderung wurden bis dahin straflose Vorbereitungshandlungen unter Strafe gestellt. Hierzu zählt beispielsweise das Entwickeln eines Programms, mit dem ein Computerbetrug begangen werden kann.

Objektiver Tatbestand

Der objektive Tatbestand des Computerbetruges fußt auf dem des Betrugs. Er weicht von diesem insoweit ab, wie es computerspezifische Besonderheiten gebieten, die dazu führen, dass die Tatbestandsmerkmale eines Betrugs nicht erfüllt wären. Aufgrund dieser engen Verwandtschaft beider Delikte wird der Computerbetrug in enger Anlehnung an den Betrugstatbestand § 263 StGB ausgelegt.[9]

Datenverarbeitungsvorgang

Der Computerbetrug wird durch das Einwirken auf einen Datenverarbeitungsvorgang begangen. Als Datenverarbeitung gelten alle technischen Vorgänge, die Daten aufnehmen und durch Programme derart miteinander verknüpfen, dass selbstständig Arbeitsergebnisse erzielt werden.[10] Hierzu zählen beispielsweise Berechnungen und elektronisch durchgeführte Echtheitskontrollen durch Geldprüfungsprogramme innerhalb von Automaten.[11] Rein mechanisch arbeitende Geräte werden demgegenüber mangels elektronischer Datenverarbeitung nicht von § 263a StGB erfasst.[12]

Daten lassen sich allgemein als codierte Informationen definieren.[13] Der Begriff Codierung meint hierbei keine besondere Verschlüsselung. Es kommt lediglich auf die Möglichkeit an, eine Information derart darzustellen, dass sie von einem Computer verarbeitet werden kann. Dies ist der Fall, wenn sie sich im Binärcode darstellen lässt, wie es beispielsweise bei Ziffern und Buchstaben der Fall ist.[14] Als Daten gelten somit alle Eingaben in einen Computer sowie dessen Ausgaben.[15]

Tathandlungen

Ein Computerbetrug kann durch vier Handlungsweisen begangen werden: Durch unrichtige Gestaltung eines Programms, durch Verwendung unrichtiger oder unvollständiger Daten, durch deren unbefugte Verwendung und durch unbefugte Einwirkung auf den Datenverarbeitungsvorgang in sonstiger Weise. Diese Handlungen treten an die Stelle der Täuschungshandlung des Betrugstatbestands.[16]

Unrichtige Gestaltung des Programms

Bei einem Programm handelt es sich um eine Arbeitsanweisung an einen Computer. Gestalten umfasst das erstmalige Erstellen und das nachträgliche Ändern.[17]

Unter welchen Voraussetzungen ein Programm unrichtig ist, ist in der Rechtswissenschaft strittig. Im Wesentlichen haben sich zwei Ansätze herausgebildet. Der eine beurteilt die Unrichtigkeit des Programms nach einem subjektivem, der andere nach einem objektivem Maßstab. Nach erstgenannter Auffassung kommt es entscheidend auf den Willen des Betreibers an. Weicht das Programm von dessen Willen ab, ist es unrichtig.[18] Befürworter dieser Betrachtungsweise ziehen eine Parallele zum Zivilrecht. Dort kommt es für die Frage, ob ein Produkt mangelhaft ist, maßgeblich darauf an, ob das Produkt die Beschaffenheit aufweist, die die Parteien vereinbart haben.[19] Überdies habe der Gesetzgeber[20] bei der Ausarbeitung des § 263a StGB auf den Willen des Betreibers als entscheidendes Vergleichsmoment abgestellt. Für die Gegenansicht kommt es nicht auf den Willen des Betreibers an, sondern auf die von diesem gestellten Aufgabe. Hiernach ist ein Programm unrichtig, wenn es die vom Betreiber gestellte Aufgabe nicht ordnungsgemäß bewältigt. Dies entspreche eher der Unwahrheit einer Tatsache, einem Tatbestandsmerkmal des Betrugs.[21]

Die beiden Ansichten kommen beispielsweise dann zu unterschiedlichen Ergebnissen, falls der Auftraggeber den Programmierer anweist, Bilanzen zwecks Steuerhinterziehung falsch zu protokollieren. Nach der zivilrechtlich orientierten Ansicht wäre der Computerbetrug zu verneinen, da das Programm so funktioniert, wie es der Betreiber will. Folgt man der betrugsnahen Ansicht, kann die Tathandlung des § 263a StGB dagegen angenommen werden, da das Programm objektiv falsch bilanziert.[22]

Einschlägige Fälle der unrichtigen Programmgestaltung sind in erster Linie Manipulationen eines Programms selbst.[23] Da sich ein Programm aus Daten zusammensetzt, stellt diese Handlungsvariante lediglich einen Unterfall der Verwendung unrichtiger oder unvollständiger Daten dar. Daher besitzt § 263a Abs. 1 Var. 1 StGB in der Rechtspraxis kaum eigenständige Bedeutung.[24] Ein Anwendungsbereich ist das heimliche Installieren eines Dialers.[25]

Verwendung unrichtiger oder unvollständiger Daten

Daten werden verwendet, indem sie auf beliebige Weise in einen elektronischen Verarbeitungsprozess eingeführt werden.[26] Die Begriffe der Unrichtigkeit und der Unvollständigkeit orientieren sich am Begriff der beim Betrugstatbestand verwendeten Täuschung, wobei die Verwendung unrichtiger Daten dem aktiven Täuschen und die Verwendung unvollständiger Daten dem Täuschen durch schlüssiges Handeln nachempfunden sind.[27]

Unrichtig sind Daten, deren Inhalt von der Wirklichkeit abweicht.[28] Anders als bei der unrichtigen Gestaltung des Programms wird für die Beurteilung der Unrichtigkeit der Daten unstreitig ein objektiver Maßstab angelegt, da Eingabedaten nur objektiv richtig oder falsch sein können.[29]

Exemplarisch für diese Tathandlung sind Eingabemanipulationen, etwa das Nutzen gefälschter EC- oder Kreditkarten zum Abheben von Geld.[30] Das Nutzen gestohlener Bankkarten ist demgegenüber nicht tatbestandsmäßig, da hierbei ja richtige Daten verwendet werden, nur nicht durch die berechtigte Person.[31] Ein weiteres Beispiel ist Angabe fingierter Forderungen als Abbuchungen im Lastschriftverfahren.[32]

Umstritten ist in der Rechtswissenschaft, ob auch das Angeben falscher Daten im automatisierten Mahnverfahren eine unrichtige Verwendung von Daten darstellt. Befürworter, darunter auch der BGH, argumentieren, dass der Täter durch die Angabe unwahrer Daten gegen die in § 138 Abs. 1 ZPO normierte prozessuale Wahrheitspflicht verstößt und damit ein Täuschungsunrecht begeht.[33] Kritiker wenden ein, dass ein Mahnbescheid bereits durch die bloße Behauptung eines Anspruchs erwirkt werden kann, weshalb es auf falsche Tatsachen nicht ankommt. Außerdem verstoße die Annahme eines Computerbetrugs gegen das Gebot der betrugsnahen Auslegung: Ein Rechtspfleger, der einen Antrag im Mahnverfahren bearbeitet, mache sich bei der Bearbeitung eines solchen Antrags keine Gedanken über das Bestehen des geltend gemachten Anspruchs, weshalb er hierüber auch nicht getäuscht werden könne.[34]

Unvollständig sind Daten, die wesentliche Informationen über den ihnen zugrundeliegenden Sachverhalt nur in unzureichender Weise erkennen lassen, sie also in Bezug auf eine relevante Tatsache lückenhaft sind.[35] Da unvollständige Daten allerdings auch die Wirklichkeit zumindest teilweise nicht korrekt abbilden, sind sie zugleich falsche Daten. Daher ist die Unvollständigkeit nur ein besonderer Fall der Unrichtigkeit, weswegen dieses Merkmal keine eigenständige Relevanz besitzt.[36]

Unbefugte Verwendung von Daten

Zweck und Problematik der Handlungsvariante

Der Gesetzgeber schuf die Handlungsform der unbefugten Datenverwendung, da Wissenschaftler und Sachverständige im Gesetzgebungsverfahren daran zweifelten, dass der Tatbestand der unrichtigen Verwendung von Daten den missbräuchlichen Einsatz von Codekarten an Geldautomaten erfasst. Derartige Fälle waren ein maßgeblicher Anlass zur Schaffung des Computerbetrugs, weshalb der Gesetzgeber sicherstellen wollte, dass diese vom neuen Tatbestand erfasst werden.[37] Dem sollte § 263a Abs. 1 Var. 3 StGB abhelfen.

§ 263a Abs. 1 Var. 3 StGB ist im Vergleich zu den anderen Tatbeständen äußerst unbestimmt formuliert, da er nicht näher klarstellt, wie sein zentrales Tatbestandsmerkmal, die Unbefugtheit, zu konkretisieren ist.[38] Um den Tatbestand nicht ausufern zu lassen und um nicht gegen das strafrechtliche Bestimmtheitsgebot zu verstoßen, besteht Einigkeit in Rechtsprechung und Lehre darin, dass dieses Merkmal restriktiv ausgelegt werden soll.[39] Einigkeit besteht ebenfalls darin, dass diese Auslegung möglichst betrugsnah erfolgen soll.[40] Der genaue Bedeutungsgehalt des Merkmals unbefugt ist indessen umstritten.

Meinungsstand zur Auslegung des Merkmals „unbefugt“

Nach einer Ansicht, die den Tatbestand vergleichsweise weit auslegt, liegt ein unbefugtes Verwenden bereits dann vor, wenn der Täter die Daten gegen den tatsächlichen oder mutmaßlichen Willen des Betreibers der Datenverarbeitungsanlage in den Verarbeitungsprozess einführt. Hierfür spreche, dass der Begriff „unbefugt“ seinem Wortsinn nach das Fehlen einer Befugnis meine. Auch andere Tatbestände gebrauchen diesen Begriff in diesem Sinne.[41]

Eine andere Auffassung, die als computerspezifische Auslegung bezeichnet wird, nimmt eine restriktivere Auslegung vor. Sie stellt im Ausgangspunkt zwar auch auf den Betreiberwillen als maßgeblichen Bezugspunkt ab, berücksichtigt diesen jedoch nur insoweit, wie dieser sich in der Programmgestaltung widerspiegelt. Hiernach ist etwa Wille des Betreibers, dass nur eine bestimmte Person die Daten verwenden darf, nur dann berücksichtigungsfähig, wenn das Programm die Identität des Verwenders prüft, etwa durch eine PIN-Abfrage. Vertreter dieser Sichtweise argumentieren, dass dies der systematischen Nähe des § 263a StGB zum § 263 StGB gerecht werde, indem nicht bereits jede Vertragsverletzung als tatbestandsmäßig angesehen wird, sondern erst das täuschungsartige Überlisten eines Datenverarbeitungsvorgangs.[42]

Eine dritte Auffassung, die vom BGH und der herrschenden Lehre vertreten wird, stellt die Unbefugtheit mithilfe einer Parallele zum Betrug fest. Nach dieser Ansicht handelt jemand unbefugt, falls das Verhalten des Täters bei der Datenverwendung einen Täuschungswert hat.[43] Dies ist der Fall, wenn, angenommen, der Täter hätte die Daten nicht in einem Computer eingegeben, sondern gegenüber einem Menschen erklärt, in diesem hypothetischen Fall eine Täuschung vorliegt. Trifft dies zu, ist die Täuschungsäquivalenz gegeben, sodass der Täter unbefugt handelt.[44] Bei dieser hypothetischen Datenverarbeitung durch einen Menschen darf jedoch allein auf solche Tatsachen abgestellt werden, die auch der Computer prüfen könnte. Die Täuschung muss also in den Daten angelegt sein. Ansonsten würden nach dieser Ansicht auch konkludente Täuschungen zur Begründung eines Computerbetrugs genügen, obwohl ein Computer nicht konkludent getäuscht werden kann.[45]

Anwendungsbereiche der Handlungsvariante

Da das Verwenden falscher oder lückenhafter Daten bereits von § 263a Abs. 1 Var. 2 StGB erfasst wird, beschränkt sich die dritte Variante auf das Verwendung richtiger Daten durch eine unberechtigte Person.[46]

Missbräuchlicher Einsatz von Zahlungskarten, insbesondere durch Abheben von Geld am Geldautomaten

Den praxisrelevantesten Anwendungsfall bildet der Einsatz fremder PIN- oder TAN-Nummern. Hierzu kommt es insbesondere beim missbräuchlichen Abheben von Geld an einem Geldautomaten mithilfe einer Kredit- oder EC-Karte.[47] Zur Beurteilung der Strafbarkeit sind mehrere Fallkonstellationen zu unterscheiden:

Hebt der Täter unberechtigterweise Geld mit einer gestohlenen, gefälschten (sog. Skimming)[48] oder auf andere Weise illegal erlangten Karte ab, verwendet er unbefugt fremde Daten.[49] Hierin sind sich alle oben beschriebenen Ansichten einig; lediglich die Begründung variiert. Nach der täuschungsäquivalenten Auslegung ergibt sich dies daraus, dass der Täter einen hypothetischen Bankangestellten seine Nutzungsberechtigung vortäuscht. Nach den am Betreiberwillen orientierten Ansichten ergibt sich die Strafbarkeit dagegen daraus, dass das Verwenden einer illegal erlangten Karte diesem Willen widerspricht.

Nutzt hingegen der berechtigte Karteninhaber die Karte und überschreitet dabei seinen Kreditrahmen, stellt dies nach überwiegender Ansicht keine unbefugte Datenverwendung dar, da der Täter hierbei kein täuschungsähnliches Verhalten begeht. Allerdings ist in diesem Fall § 266b StGB einschlägig.[50] Nach den am Betreiberwillen orientierten Sichtweisen könne demgegenüber auch § 263a StGB erfüllt sein. Jedoch gehe § 266b StGB als spezielleres Gesetz vor, verdränge also den Computerbetrug auf Konkurrenzebene.[51]

Umstritten ist in der Rechtswissenschaft ebenfalls, welcher Tatbestand erfüllt ist, wenn der Karteninhaber dem Täter die Karte freiwillig überlässt und dieser daraufhin mehr Geld abhebt, als ihm der Inhaber gestattet hat. Nach der täuschungsäquivalenten Auslegung stellt dieses Verhalten keinen Computerbetrug dar. Der Karteninhaber erteile dem Täter durch das Aushändigen der Karte eine Bankvollmacht. Diese Vollmacht zwar hinsichtlich der Höhe des abzuhebenden Geldes beschränkt, jedoch teile der Täter ihren Inhalt einem hypothetischen Bankangestellten jedoch nicht mit. Daher fehlt es an der Täuschungsäquivalenz.[52] Die anderen Auffassungen bejahen demgegenüber einen Computerbetrug, da das Abheben eines zu hohen Betrags durch einen Nichtberechtigten sowohl dem Willen des Berechtigten widerspricht als auch sich der entgegenstehende Wille, das niemand außer dem Berechtigten Geld abhebt, in Form der Abfrage der Zugangsdaten im Programm widerspiegelt.[53]

Weitere Fälle

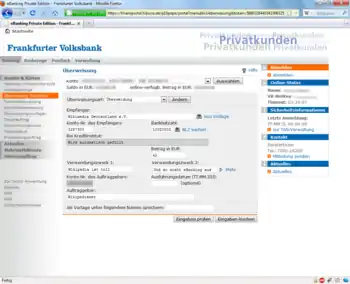

Ein unbefugtes Verwenden von Daten liegt weiterhin vor, wenn der Täter Online-Überweisungen mithilfe fremder Daten durchführt, die er illegal, insbesondere durch Phishing, erlangt hat.[54] Entsprechendes gilt für das Bestellen von Waren bei Online-Geschäften mithilfe eines fremden Accounts.[55]

Der Bundesgerichtshof bejaht darüber hinaus einen Computerbetrug, als die Täter über das Internet auf den Ausgangs eines Fußballspiels gewettet hatten, nachdem sie sie das Spiel manipuliert hatten. Das Abgeben der Wette sei nach der Lehre von der Täuschungsäquivalenz eine unbefugte Datenverwendung. Schließlich würde der Täter, gäbe er seine Wette gegenüber einem Menschen ab, konkludent erklären, dass er das Spiel nicht manipuliert hat.[56]

Sonstige unbefugte Einwirkung auf den Ablauf

Die letzte Handlungsvariante des § 263a StGB, die häufig für ihre Unbestimmtheit kritisiert wird,[57] stellt im Verhältnis zu den anderen drei Begehungsvarianten einen Auffangtatbestand dar. Er erfasst sonstige Handlungen, die die Informationsverarbeitung inhaltlich beeinflussen.[58] Hierzu zählen beispielsweise das Einwirken auf die Hardware des Geräts[59] und das Nutzen einer unberechtigterweise wiederaufgeladenen Telefonkarte[60] oder einer Telefonkartenattrappe.[61]

Häufig befasste sich die Rechtsprechung mit der Frage, unter welchen Voraussetzungen das Leerspielen eines Geldautomaten tatbestandsmäßig ist. Dies bejahte sie, als der Täter ein Programm nutzte, das den Ablauf des Glücksspiels derart manipulierte, dass der Täter das Gewinnbild herbeiführen konnte.[62] Verneint wurde der Tatbestand demgegenüber in einem Fall, in dem der Täter sein Wissen um einen Programmfehler ausnutzte. Hierbei fehle es an einem mit einer Täuschung vergleichbaren Verhalten.[63]

Beeinflussung des Datenverarbeitungsvorgangs

Eine Strafbarkeit wegen Computerbetrugs setzt voraus, dass der Täter das Ergebnis eines Datenverarbeitungsvorgangs beeinflusst. Diese Voraussetzung tritt an die Stelle der Betrugsmerkmale Irrtum und Vermögensverfügung.[64] Sie ist gegeben, wenn die Tathandlung dazu führt, dass der Verarbeitungsvorgang ein Ergebnis erzielt, das ohne sie nicht erzielt worden wäre, und das unmittelbar eine Vermögensminderung herbeiführt. Zwischen Manipulationshandlung und Vermögensminderung dürfen also keine wesentlichen Zwischenschritte liegen.[65]

So verhält es sich etwa, wenn ein Bankautomat im Anschluss ans unbefugten Verwenden einer Karte Geld ausgibt.[66] An der Unmittelbarkeit fehlt es demgegenüber etwa, wenn durch die Tathandlung eine elektronische Wegfahrsperre überwunden wird. Schließlich tritt die Vermögensminderung nicht bereits hierdurch ein, sondern erst durch eine weitere wesentliche Handlung, die Wegnahme des Fahrzeugs.[67] Damit handelt es sich bei dieser Tat nicht um eine Computerbetrug, sondern um einen Diebstahl (§ 242 StGB). Durch das Unmittelbarkeitserfordernis werden also der Computerbetrug und der Diebstahl voneinander abgegrenzt. Wie im Verhältnis von Betrug und Diebstahl besteht auch zwischen Computerbetrug und Diebstahl ein Exklusivitätsverhältnis; beide Tatbestände schließen sich also aus.[68] Dementsprechend stellt beispielsweise das Manipulieren einer elektronischen Zugangssperre eines verschlossenen Raums, um Gegenstände aus diesem zu entwenden, einen Diebstahl und keinen Computerbetrug dar.[69] Auch das Überlisten eines Geldwechselautomaten mithilfe eines an einer Schnur befestigten Geldscheins ist ein Diebstahl, da durch das bloße manuelle Einwirken auf den Automaten kein Arbeitsergebnis der Maschine beeinflusst wird.[70]

Vermögensschaden

Schließlich muss die Beeinflussung des Datenverarbeitungsvorgangs zu einem Vermögensschaden führen. Ob ein Vermögensschaden vorliegt, beurteilt sich nach den Grundsätzen, die für den Betrug gelten. Dementsprechend tritt ein Schaden ein, wenn die vom Täter bewirkte Vermögensminderung nicht durch eine Gegenleistung kompensiert wird.[71] So liegt der Schaden etwa im obigen Geldautomaten-Beispiel darin, dass die Bank das Eigentum am Geld verloren hat, ohne hierfür einen Aufwendungsersatzanspruch gegen den Kunden zu erhalten (§ 675u BGB).[72]

Wie beim Betrug genügt nach vorherrschender Auffassung eine schadensgleiche Vermögensgefährdung zur Annahme eines Vermögensschadens.[73] Eine solche liegt vor, wenn ein Vermögenswert in die Saldierung eingestellt wird, dessen Wert von einer Prognose abhängt. So verhält es sich typischerweise bei offenen Forderungen: Deren gegenwärtiger Wert hängt maßgeblich davon ab, ob zu erwarten ist, dass der Schuldner diese in Zukunft begleicht.[74]

Keinen Vermögensschaden stellt der finanzielle Aufwand dar, eine manipulierte Anlage wieder für ihren bestimmungsgemäßen Gebrauch einsatzbereit zu machen.[75] Eine Behinderung der Datenverarbeitung selbst, etwa durch Computersabotage, ist ebenfalls kein tauglicher Erfolg, da der Computer als Tatmittel nicht zugleich Tatopfer sein kann. Programmierfehler, die Arbeitsabläufe stören und dadurch finanzielle Schäden verursachen, sind ebenfalls nicht tatbestandsmäßig.[76]

Sind der Betreiber des manipulierten Computersystems und der in seinem Vermögen Geschädigte personenverschieden, findet die Figur des Dreiecksbetrugs, die beim Betrug anerkannt ist, entsprechende Anwendung.[77] In diesem Fall ist der objektive Tatbestand erfüllt, wenn zwischen Betreiber und Vermögensinhaber ein Näheverhältnis besteht.

Subjektiver Tatbestand

Eine Strafbarkeit wegen Computerbetrugs erfordert gemäß § 15 StGB zunächst, dass der Täter hinsichtlich des objektiven Tatbestands zumindest mit bedingtem Vorsatz handelt. Hierfür muss er die Tatumstände erkennen und die Verwirklichung des Tatbestands billigend in Kauf nehmen.[78]

Zusätzlich muss der Täter – wie beim Betrug – in Bereicherungsabsicht handeln. Dies ist die Absicht, sich oder einem Dritten einen rechtswidrigen Vermögensvorteil zu verschaffen, also einen Vorteil, auf den er keinen Anspruch hat. Zwischen dem Vorteil und dem Schaden muss Stoffgleichheit bestehen. Dies ist der Fall, wenn der Vorteil die Kehrseite des Vermögensschadens darstellt.[75] Hieran fehlt es etwa, wenn der Täter sich nicht unmittelbar durch die Vermögensverschiebung bereichern will, sondern erst durch eine Belohnung, die ein Dritter für die Tat versprochen hat.[79]

Versuch, Vollendung und Beendigung

Auf Grund des Vergehenscharakters des Computerbetruges bedarf die Strafbarkeit des Versuchs gemäß § 23 Abs. 2 StGB der ausdrücklichen Bestimmung im Gesetz. Diese Bestimmung erfolgt über den Verweis des § 263a StGB auf § 263 Abs. 2 StGB, der den Versuch des Betrugs unter Strafe stellt. Der Versuch des Computerbetrugs ist daher strafbar.[80]

Die Tat erreicht das Deliktsstadium der Vollendung, wenn zumindest teilweise eine Vermögensschädigung eintritt.[80] Zur Beendigung eines Computerbetrugs kommt es, wenn der Täter den von ihm anvisierten Vermögensvorteil vollständig erlangt.[81]

Strafbarkeit ausgewählter Vorbereitungshandlungen

§ 263a Abs. 3 StGB stellt mehrere Vorbereitungshandlungen unter Strafe. Die Auswahl der Tathandlungen orientiert sich an § 149 Abs. 1 StGB, der Vorbereitung der Fälschung von Geld und Wertzeichen. Wegen Vorbereitung eines Computerbetrugs macht sich strafbar, wer ein Computerprogramm, dessen Zweck die Begehung eines Computerbetrugs ist, erstellt, sich oder einem anderen verschafft, feilhält, verwahrt oder einem anderen überlasst. Gemeinsames Tatobjekt dieser Handlungen ist ein Programm, dessen objektiver Zweck die Begehung einer Tat nach Absatz 1 darstellt. Der Zweck, einen Computerbetrug zu ermöglichen, muss die Hauptfunktion des Programms sein.[82] Unklar ist beim Wortlaut der Norm, ob das Programm dasjenige sein muss, mit dem später betrogen wird, oder ob es genügt, dass das Programm die Begehung der Tat ermöglicht. Relevant wird diese Frage beispielsweise bei Trojanern oder Phishing-Programmen, die nur dazu dienen, Daten zu erlangen, um sie später unbefugt zu verwenden.[83] Da bereits die Strafbarkeit vorbereitender Handlungen im StGB die Ausnahme ist, wird eine derartige Ausdehnung der Strafbarkeit von vielen Juristen abgelehnt, sodass die Vorbereitungshandlungen sich nur auf solche Programme beziehen, mit denen der Betrug später durchgeführt werden soll.[84]

Der Täter muss bereits bei der Herstellung des Programms mit bedingtem Vorsatz bezüglich des Begehens eines Computerbetrugs handeln. Er muss also Kenntnis davon haben, dass mit dem Programm ein Computerbetrug begangen werden soll und die Verwirklichung dieser Tat in Kauf nehmen.[85]

Prozessuales und Strafzumessung

Der Computerbetrug wird grundsätzlich als Offizialdelikt von Amts wegen verfolgt. Ausnahmsweise erfordert die strafrechtliche Verfolgung der Tat allerdings einen Strafantrag, wenn Opfer des Computerbetrugs ein Angehöriger, Vormund oder Betreuer ist (§ 247 StGB) oder der durch die Tat entstandene Schaden gering ist (§ 248a StGB).[86] Sobald die Tat beendet ist, beginnt gemäß § 78a StGB die Verfolgungsverjährung.[87] Die Verjährungsfrist beträgt aufgrund des Strafrahmens der Tat nach § 78 Abs. 3 StGB fünf Jahre.

Durch den Verweis des § 263a Abs. 2 StGB auf die Vorschriften des Betrugs finden die Regelbeispiele des Betrugs auf den Computerbetrug Anwendung. Eine verschärfte Strafandrohung besteht daher im Regelfall etwa dann, wenn der Täter gewerbsmäßig handelt oder einen besonders großen Schaden verursacht.

Gesetzeskonkurrenzen

Werden im Zusammenhang mit einer Tat nach § 263a StGB weitere Delikte verwirklicht, stehen diese zum Computerbetrug in Gesetzeskonkurrenz. Häufig tritt diese im Zusammenhang mit anderen Vermögensdelikten auf.

Wie der Betrug steht der Computerbetrug im Exklusivitätsverhältnis zum Diebstahl, beide Delikte schließen sich also gegenseitig aus.[88] Gegenüber dem Betrug ist der Computerbetrug subsidiär. Werden also beide Delikte verwirklicht, so wird der Täter lediglich wegen vollendeten Betruges bestraft.[89] Ist in einem Fall unklar, ob der Täter einen Betrug oder einen Computerbetrug verwirklicht hat, ist bei diesen beiden Delikten Wahlfeststellung möglich.[90] Auch Postpendenz kommt in Betracht, wenn ein Täter mit Sicherheit einen Computerbetrug und möglicherweise einen Betrug begangen hat.[91]

Tateinheit kommt insbesondere mit den in der Thematik verwandten Tatbeständen der Fälschung technischer Aufzeichnungen (§ 268 StGB), der Fälschung beweiserheblicher Daten (§ 269 StGB), der Datenveränderung (§ 303a StGB), der Fälschung von Zahlungskarten, Schecks und Wechseln (§ 152a StGB) oder der Fälschung von Zahlungskarten mit Garantiefunktion (§ 152b StGB) in Betracht.[92]

Begeht der Inhaber einer Scheck- oder Kreditkarte den Computerbetrug mit seiner Karte und schädigt hierdurch deren Aussteller, ist der Tatbestand des Missbrauchs von Scheck- und Kreditkarten (§ 266b StGB) vorrangig gegenüber § 263a StGB und verdrängt diesen.[93] Ebenfalls Vorrang besitzt die nach § 370 der Abgabenordnung strafbare Steuerhinterziehung, die auch durch Tathandlungen des Computerbetrugs begangen werden kann.[92]

Kriminologie

Das Bundeskriminalamt gibt jährlich eine Statistik über alle in Deutschland gemeldeten Straftaten heraus, die Polizeiliche Kriminalstatistik.[95] Seit 1993 wird das gesamte Bundesgebiet erfasst. In den Statistiken von 1991 und 1992 wurden die alten Bundesländer und das gesamte Berlin erfasst. Ältere Statistiken erfassen nur die alten Bundesländer. Nicht erfasst sind Betrugsfälle mit Debitkarten und mit Zugangsberechtigungen zu Kommunikationsdiensten.

2015 wurden 23.562 Fälle des Computerbetrugs erfasst. Gegenüber dem Vorjahr, in dem 22.308 Fälle registriert wurden, ist dies ein leichter Anstieg. Rund 33,1 % der Fälle wurden aufgeklärt, eine geringfügige Steigerung im Vergleich zu 2014.[96] Der Computerbetrug machte etwa 7,2 % der Computer- und Internetkriminalität aus.[97] Fälle des Computerbetrugs sind überwiegend in der kleinen und mittleren Vermögenskriminalität angesiedelt.[98]

Für die Statistik des Jahres 2016 wurde die Erfassung der Betrugsdelikte neu geordnet. Für den Computerbetrug wurde ein neuer Schlüssel angelegt, der Fälle mit einbezieht, die in den Vorjahren unter den allgemeineren Schlüssel der Betrugskriminalität fielen. Daher sind die Zahlen ab 2016 mit denen der Vorjahre lediglich eingeschränkt vergleichbar.[99]

| Erfasste Fälle | ||||

|---|---|---|---|---|

| Jahr | Insgesamt | Pro 100.000 Einwohner | Anteil der versuchten Taten

(absolut/relativ) |

Aufklärungsquote |

| 1987 | 2.777 | 5 | 218 (7,9 %) | 41,1 % |

| 1988 | 3.075 | 5 | 333 (10,8 %) | 40,3 % |

| 1989 | 1.242 | 2 | 124 (10,0 %) | 47,2 % |

| 1990 | 787 | 1 | 116 (14,7 %) | 63,7 % |

| 1991 | 1.035 | 2 | 99 (9,9 %) | 55,8 % |

| 1992 | 2.485 | 3 | 150 (7,5 %) | 51,7 % |

| 1993 | 1.755 | 3 | 177 (7,9 %) | 50,5 % |

| 1994 | 2.754 | 3 | 216 (7,8 %) | 51,8 % |

| 1995 | 3.575 | 4 | 361 (10,1 %) | 52,6 % |

| 1996 | 3.588 | 4 | 413 (11,5 %) | 55,2 % |

| 1997 | 6.506 | 8 | 539 (8,3 %) | 57,5 % |

| 1998 | 6.465 | 8 | 469 (7,3 %) | 60,7 % |

| 1999 | 4.474 | 6 | 467 (10,4 %) | 54,9 % |

| 2000 | 6.600 | 8 | 442 (6,7 %) | 67,0 % |

| 2001 | 17.310 | 21 | 605 (3,5 %) | 77,9 % |

| 2002 | 9.531 | 12 | 828 (8,7 %) | 57,0 % |

| 2003 | 11.388 | 14 | 934 (8,2 %) | 43,2 % |

| 2004 | 14.186 | 17 | 1.679 (11,8 %) | 46,4 % |

| 2005 | 15.875 | 19 | 2.584 (16,3 %) | 48,7 % |

| 2006 | 16.211 | 20 | 2.216 (13,7 %) | 48,9 % |

| 2007 | 16.274 | 21 | 2.723 (16,7 %) | 37,2 % |

| 2008 | 17.006 | 28 | 2.584 (15,2 %) | 37,1 % |

| 2009 | 22.963 | 33 | 2.989 (13 %) | 34,8 % |

| 2010 | 27.292 | 33 | 3.882 (14,2 %) | 30,2 % |

| 2011 | 26.723 | 30 | 4.237 (15,9 %) | 27,0 % |

| 2012 | 24.817 | 28 | 4.728 (19,1 %) | 30,1 % |

| 2013 | 23.242 | 29 | 4.869 (20,9 %) | 31,1 % |

| 2014 | 22.308 | 28 | 3.797 (17, 0 %) | 30,9 % |

| 2015 | 23.562 | 29 | 3.528 (15,0 %) | 33,1 % |

| 2016 | 84.060 | 102,3 | 13.851 (16,5 %) | 38,8 % |

| 2017 | 86.372 | 104,7 | 13.415 (15,5 %) | 40,5 % |

| 2018 | 89.901 | 108,6 | 12.919 (14,4 %) | 38,0 % |

| 2019 | 100.814 | 121,4 | 13.741 (13,6 %) | 31,9 % |

Rechtslage in anderen Staaten

Eine dem § 263a StGB ähnliche Regelung findet sich im Schweizer Strafrecht mit Art. 147 StGB. Dieser stellt den betrügerischen Missbrauch einer Datenverarbeitungsanlage unter Strafe. Tathandlung und Taterfolg dieses Tatbestands decken sich im Wesentlichen mit der deutschen Norm.

Im liechtensteinischen und österreichischen Strafgesetzbuch normiert § 148a den Tatbestand des betrügerischen Datenverarbeitungsmissbrauchs, der ebenfalls große Parallelen zum deutschen § 263a StGB aufweist.

Literatur

- Christoph Bühler: Die strafrechtliche Erfassung des Missbrauchs von Geldspielautomaten. Müller, Heidelberg 1995, ISBN 3-8114-5795-0.

- Silvia Frey: Computerkriminalität in eigentums- und vermögensstrafrechtlicher Sicht. V. Florentz, München 1987, ISBN 3-88259-477-2.

- Martin Gogger: Die Erfassung des Scheck-, Kredit- und Codekartenmissbrauchs nach Einführung der §§ 263a, 266b StGB durch das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität. Shaker, Aachen 1995, ISBN 3-8265-5098-6.

- Eric Hilgendorf, Brian Valerius: Computer- und Internetstrafrecht: Ein Grundriss. 2. Auflage. Springer Science+Business Media, Berlin 2012, ISBN 978-3-642-16885-7.

- Klaus Tiedemann: Wirtschaftsbetrug: Sondertatbestände bei Kapitalanlage und Betriebskredit, Subventionen, Transport und Sachversicherung, EDV und Telekommunikation. De Gruyter, Berlin 1999, ISBN 978-3-11-090689-9, § 263a.

Weblinks

- § 263a StGB auf dejure.org – Gesetzestext mit Hinweisen zu Rechtsprechung und Querverweisen

Einzelnachweise

- BGH, Beschluss vom 10.11.1994 - Az. 1 StR 157/94 = BGHSt 40, 331 (334). Urs Kindhäuser: § 263a Rn. 2, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0. Otfried Ranft: Zur “betrugsnahen” Auslegung des § 263a StGB, in: Neue Juristische Wochenschrift 1994, S. 2574.

- Urs Kindhäuser: § 263a Rn. 4, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- Reinhart Maurach (Begr.), Friedrich-Christian Schroeder, Manfred Maiwald, Andreas Hoyer, Carsten Momsen: Strafrecht, Besonderer Teil. Teilbd. 1. Straftaten gegen Persönlichkeits- und Vermögenswerte. 11. Auflage. C. F. Müller, Heidelberg 2019, ISBN 978-3-8114-9542-5, § 41 Rn. 234. Tilo Mühlbauer: § 263a Rn. 1, in: Wolfgang Joecks, Klaus Miebach (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 3. Auflage. Band 5: §§ 263–358 StGB. C. H. Beck, München 2017, ISBN 978-3-406-68555-2.

- BT-Drs. 10/318, S. 18. Klaus Tiedemann: Wirtschaftsbetrug: Sondertatbestände bei Kapitalanlage und Betriebskredit, Subventionen, Transport und Sachversicherung, EDV und Telekommunikation. De Gruyter, Berlin 1999, ISBN 978-3-11-090689-9, § 263a Rn. 2.

- Urs Kindhäuser: § 263a Rn. 2, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0. Wolfgang Mitsch: Strafrecht, Besonderer Teil 2: Vermögensdelikte. 3. Auflage. Springer Science+Business Media, Berlin 2015, ISBN 978-3-662-44934-9, S. 393.

- BGH, Urteil vom 22.11.1991 - Az. 2 StR 376/91 = BGHSt 38, 120.

- Klaus Tiedemann: Wirtschaftsbetrug: Sondertatbestände bei Kapitalanlage und Betriebskredit, Subventionen, Transport und Sachversicherung, EDV und Telekommunikation. De Gruyter, Berlin 1999, ISBN 978-3-11-090689-9, § 263a Rn. 6.

- Klaus Tiedemann, Brian Valerius: § 263a Rn. 9, in: Klaus Tiedemann, Bernd Schünemann, Manfred Möhrenschlager (Hrsg.): Leipziger Kommentar zum Strafgesetzbuch. 12. Auflage. Band 9, Teilband 1: §§ 263 bis 266b. de Gruyter, Berlin 2012, ISBN 978-3-89949-786-1.

- BGH, Urteil vom 22. November 1991 - Az. 2 StR 376/91 = BGHSt 38, 120. Wolfgang Mitsch: Strafrecht, Besonderer Teil 2: Vermögensdelikte. 3. Auflage. Springer Science+Business Media, Berlin 2015, ISBN 978-3-662-44934-9, S. 393.

- BT-Drs. 10/318, S. 21. Christoph Bühler: Die strafrechtliche Erfassung des Missbrauchs von Geldspielautomaten. Müller, Heidelberg 1995, ISBN 3-8114-5795-0, S. 72. Eric Hilgendorf: Grundfälle zum Computerstrafrecht. IV. Der Computerbetrug, in: Juristische Schulung 1997, S. 130 (131).

- Thomas Fischer: Strafgesetzbuch mit Nebengesetzen. 67. Auflage. C.H. Beck, München 2020, ISBN 978-3-406-73879-1, § 263a Rn. 3.

- Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität - Möglichkeiten und Grenzen des 2 WiKG (II), in: Computer und Recht 1986, S. 654 (658 f.). Urs Kindhäuser: § 263a Rn. 12, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- Hans Achenbach: Die "kleine Münze" des sog Computer-Strafrechts, in: Jura 1991, S. 225 (227). Urs Kindhäuser: § 263a Rn. 10, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0. Manfred Möhrenschlager: Das neue Computerstrafrecht, in: Zeitschrift für Wirtschafts- und Steuerstrafrecht 1986, S. 128 (132). Caroline Rossa: Mißbrauch beim electronic cash, in: Computer und Recht 1997, S. 219 (220).

- Tilo Mühlbauer: § 263a Rn. 14, in: Wolfgang Joecks, Klaus Miebach (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 3. Auflage. Band 5: §§ 263–358 StGB. C. H. Beck, München 2017, ISBN 978-3-406-68555-2.

- Martin Heger: § 263a Rn. 3, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- Martin Heger: § 263a Rn. 5, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- BGH, Urteil vom 31.3.2004 - Az. 1 StR 482/03 = Neue Zeitschrift für Strafrecht 2005, S. 213. BGH, Beschluss vom 30.8.2016 - Az. 4 StR 194/16 = BeckRS 2016, 17444 Rn. 21. Urs Kindhäuser: § 263 Rn. 13, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0. Manfred Möhrenschlager: Das neue Computerstrafrecht, in: Zeitschrift für Wirtschafts- und Steuerstrafrecht 1986, S. 128 (132 f.).

- Christoph Bühler: Die strafrechtliche Erfassung des Missbrauchs von Geldspielautomaten. Müller, Heidelberg 1995, ISBN 3-8114-5795-0. Manfred Möhrenschlager: Das neue Computerstrafrecht, in: Zeitschrift für Wirtschafts- und Steuerstrafrecht 1986, S. 128 (132 f.). Walter Perron: § 263a Rn. 5, in:Albin Eser (Hrsg.): Strafgesetzbuch. Begründet von Adolf Schönke. 30. Auflage. C. H. Beck, München 2019, ISBN 978-3-406-70383-6.

- Hierzu eingehend Dirk Looschelders: Beschaffenheitsvereinbarung und Haftungsausschluss im System der kaufrechtlichen Gewährleistung, S. 263 ff., in: Christian Hertel, Stephan Lorenz, Christina Stresemann (Hrsg.): Simplex sigillum veri: Festschrift für Wolfgang Krüger zum 70. Geburtstag. C. H. Beck, München 2017, ISBN 978-3-406-71462-7. Boris Schinkels: Zum Vorrang der nach dem Vertrag vorausgesetzten Verwendung (§ 434 Abs. 1 Satz 2 Nr. 1 BGB) vor damit unvereinbaren Beschaffenheitsangaben - Ausschlachtfahrzeuge und Bastlerfahrzeuge nur auf besonderen Verbraucherwunsch, in: Zeitschrift für das gesamte Schuldrecht 2004, S. 226.

- BT-Drs. 10/318, S. 20.

- Fritjof Haft: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität (2. WiKG) - Teil 2: Computerdelikte, in: Neue Zeitschrift für Strafrecht 1987, S. 6 (7 f.). Martin Heger: § 263a Rn. 13, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3. Karl Lackner: Zum Stellenwert der Gesetzestechnik, S. 41 (55), in: Hans-Heinrich Jescheck, Theo Vogler: Festschrift für Herbert Tröndle zum 70. Geburtstag am 24. August 1989. Walter De Gruyter, Berlin, New York 1989, ISBN 3-11-011705-3. Harro Otto: Examinatorium: Probleme des Computerbetrugs, in: Jura 1993, S. 612 (613).

- Urs Kindhäuser: § 263a Rn. 15, in:Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- Martin Heger: § 263a Rn. 6, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- Eric Hilgendorf, Brian Valerius: Computer- und Internetstrafrecht: Ein Grundriss. 2. Auflage. Springer Science+Business Media, Berlin 2012, ISBN 978-3-642-16885-7, S. 149.

- Walter Buggisch: Dialer-Programme - Strafrechtliche Bewertung eines aktuellen Problems, in: Neue Zeitschrift für Strafrecht 2002, S. 178 (180 f.).

- Eric Hilgendorf: Grundfälle zum Computerstrafrecht, in: Juristische Schulung 1997, S. 130 (131). Karl Lackner: Zum Stellenwert der Gesetzestechnik, S. 41 (54), in: Hans-Heinrich Jescheck, Theo Vogler: Festschrift für Herbert Tröndle zum 70. Geburtstag am 24. August 1989. Walter De Gruyter, Berlin, New York 1989, ISBN 3-11-011705-3. Ulfrid Neumann: Leerspielen von Geldspielautomaten, in: Computer und Recht 1989, S. 717 (719).

- Gunnar Duttge: § 263a Rn. 11, in: Dieter Dölling, Gunnar Duttge, Dieter Rössner, Stefan König (Hrsg.): Gesamtes Strafrecht: StGB – StPO – Nebengesetze. 4. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-2955-5.

- Christoph Bühler: Die strafrechtliche Erfassung des Missbrauchs von Geldspielautomaten. Müller, Heidelberg 1995, ISBN 3-8114-5795-0, S. 71. Karl Lackner: Zum Stellenwert der Gesetzestechnik, S. 41 (55), in: Hans-Heinrich Jescheck, Theo Vogler: Festschrift für Herbert Tröndle zum 70. Geburtstag am 24. August 1989. Walter De Gruyter, Berlin, New York 1989, ISBN 3-11-011705-3. Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität - Möglichkeiten und Grenzen des 2. WiKG (II), in: Computer und Recht 1986, S. 654 (656).

- Gunnar Duttge: § 263a Rn. 8, in: Dieter Dölling, Gunnar Duttge, Dieter Rössner, Stefan König (Hrsg.): Gesamtes Strafrecht: StGB – StPO – Nebengesetze. 4. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-2955-5.

- Martin Heger: § 263a Rn. 8, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- Gunnar Duttge: § 263a Rn. 9, in: Dieter Dölling, Gunnar Duttge, Dieter Rössner, Stefan König (Hrsg.): Gesamtes Strafrecht: StGB – StPO – Nebengesetze. 4. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-2955-5.

- BGH, Beschluss vom 22.1.2013 – 1 StR 416/12 = BGHSt 58, 119 Rn. 25–34. Walter Perron: § 263a Rn. 6, in: Albin Eser (Hrsg.): Strafgesetzbuch. Begründet von Adolf Schönke. 30. Auflage. C. H. Beck, München 2019, ISBN 978-3-406-70383-6.

- BGH, Beschluss vom 19.11.2013 – 4 StR 292/13 = BGHSt 59, 68 Rn. 19. Frithof Haft: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität (2. WiKG) - - Teil 2: Computerdelikte, in: Neue Zeitschrift für Strafrecht 1987, S. 6 (8). Urs Kindhäuser: § 263a Rn. 18, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- Michael Heghmanns: Computerbetrug im automatisierten Mahnverfahren, in: Zeitschrift für das Juristische Studium 2014, S. 323 (327). Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität - Möglichkeiten und Grenzen des 2 WiKG (II), in: Computer und Recht 1986, S. 654 (656). Walter Perron: § 263a Rn. 6, in: Albin Eser (Hrsg.): Strafgesetzbuch. Begründet von Adolf Schönke. 30. Auflage. C. H. Beck, München 2019, ISBN 978-3-406-70383-6.

- Martin Heger: § 263a Rn. 10, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- Wolfgang Mitsch: Strafrecht, Besonderer Teil 2: Vermögensdelikte. 3. Auflage. Springer Science+Business Media, Berlin 2015, ISBN 978-3-662-44934-9, S. 395.

- BT-Drs. 10/5058, S. 30.

- Kritisch LG Köln, Urteil vom 22.8.1986 - Az. 107 - 98/86 = Neue Juristische Wochenschrift 1987, S. 667 (669).

- Martin Heger: § 263a Rn. 12, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3. Walter Perron: § 263a Rn. 7, in: Albin Eser (Hrsg.): Strafgesetzbuch. Begründet von Adolf Schönke. 30. Auflage. C. H. Beck, München 2019, ISBN 978-3-406-70383-6.

- OLG Köln, Urteil vom 9.7.1991 - Az. Ss 624/90 = Neue Juristische Wochenschrift 1992, S. 125 (126).M artin Heger: § 263a Rn. 13, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- Christoph Bühler: Geldspielautomatenmißbrauch und Computerstrafrecht, in: Monatsschrift für Deutsches Recht 1991, S. 14 (16). Wolfgang Mitsch: Strafrecht, Besonderer Teil 2: Vermögensdelikte. 3. Auflage. Springer Science+Business Media, Berlin 2015, ISBN 978-3-662-44934-9, S. 398. Harro Otto: Grundkurs Strafrecht - Die einzelnen Delikte. 7. Auflage. De Gruyter, Berlin 2005, ISBN 3-89949-228-5, § 52 Rn. 40. Hauke Scheffler, Christian Dressel: „Unbefugtes“ Verwenden von Daten beim Computerbetrug, in: Neue Juristische Wochenschrift 2000, S. 2645 f.; so auch BGH, Beschluss vom 10.11.1994 - Az. 1 StR 157/94 = BGHSt 40, 331 (334 f.) zu § 263 Abs. 1 Var. 4 StGB.

- OLG Celle, Urteil vom 11.4.1989 - Az. 1 Ss 287/88 = Neue Zeitschrift für Strafrecht 1989, S. 367 f. LG Freiburg, Beschluß vom 17.4.1990 - Az. IV Qs 33/90 = Neue Zeitschrift für Strafrecht 1990, S. 343 (344). Hans Achenbach: Die „kleine Münze“ des sog Computer-Strafrechts, in: Jura 1991, S. 225 (227). Karsten Altenhain: Der strafbare Mißbrauch kartengestützter elektronischer Zahlungssysteme, in: JuristenZeitung 1997, S. 752 (758). Frank Arloth: Computerstrafrecht und Leerspielen von Geldspielautomaten, in: Jura 1996, S. 354 (357 f.).

- BGH, Beschluss vom 21.11.2001 - Az. 2 StR 260/01 = BGHSt 47, 160 (163). OLG Köln, Urteil vom 9.7.1991 - Az. Ss 624/90 = Neue Juristische Wochenschrift 1992, S. 125 (126). Jörg Eisele, Frank Fad: Strafrechtliche Verantwortlichkeit beim Missbrauch kartengestützter Zahlungssysteme, in: Jura 2002, S. 305 (306). Erik Kraatz: Der Computerbetrug (§ 263 a StGB), in: Jura 2010, S. 36 (41). Karl Lackner: Zum Stellenwert der Gesetzestechnik, S. 41 (53), in: Hans-Heinrich Jescheck, Theo Vogler: Festschrift für Herbert Tröndle zum 70. Geburtstag am 24. August 1989. Walter De Gruyter, Berlin, New York 1989, ISBN 3-11-011705-3. Reinhart Maurach (Begr.), Friedrich-Christian Schroeder, Manfred Maiwald, Andreas Hoyer, Carsten Momsen: Strafrecht, Besonderer Teil. Teilbd. 1. Straftaten gegen Persönlichkeits- und Vermögenswerte. 11. Auflage. C. F. Müller, Heidelberg 2019, ISBN 978-3-8114-9542-5, § 41 Rn. 240.

- OLG Köln, Urteil vom 9.7.1991 - Az. Ss 624/90 = Neue Juristische Wochenschrift 1992, S. 125 (126). Karl Lackner: Zum Stellenwert der Gesetzestechnik, S. 41 (53), in: Hans-Heinrich Jescheck, Theo Vogler: Festschrift für Herbert Tröndle zum 70. Geburtstag am 24. August 1989. Walter De Gruyter, Berlin, New York 1989, ISBN 3-11-011705-3.

- BGH, Beschluss vom 21.11.2001 - Az. 2 StR 260/01 = BGHSt 47, 160 (163).

- Christoph Bühler: Ein Versuch, Computerkriminellen das Handwerk zu legen - Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität, in: Monatsschrift für Deutsches Recht 1987, S. 448 (450). Manfred Möhrenschlager: Das neue Computerstrafrecht, in: Zeitschrift für Wirtschafts- und Steuerstrafrecht 1986, S. 128 (132 f.). Klaus Tiedemann, Brian Valerius: § 263a Rn. 40, in: Klaus Tiedemann, Bernd Schünemann, Manfred Möhrenschlager (Hrsg.): Leipziger Kommentar zum Strafgesetzbuch. 12. Auflage. Band 9, Teilband 1: §§ 263 bis 266b. de Gruyter, Berlin 2012, ISBN 978-3-89949-786-1.

- BGH, Urt. v. 21.11.2001 – Az. 2 StR 260/01 = BGHSt 47, 160 (162). Michael Berghaus: § 263a StGB und der Codekartenmißbrauch durch den Kontoinhaber selbst, in: Juristische Schulung 1990, S. 981 f. Martin Huff: Die mißbräuchliche Benutzung von Geldautomaten - Ein Überblick über die bisherige Rechtsprechung, in: Neue Juristische Wochenschrift 1987, S. 815 ff. Manfred Lochter, Werner Schindler: Missbrauch von PIN-gestützten Transaktionen mit ec- und Kreditkarten aus Gutachtersicht, in: Multimedia und Recht 2006, S. 292 ff.

- Hierzu eingehend Jörg Eisele: Payment Card Crime: Skimming, in: Computer und Recht 2011, S. 131 ff. Mirja Feldmann: Strafbarkeit und Strafbarkeitslücken im Zusammenhang mit Skimming und Fälschung von Zahlungskarten, in: Zeitschrift für Wirtschafts- und Steuerstrafrecht 1994, S. 2015, S. 43 ff.

- BGH, Urteil vom 22.11.1991 - Az. 2 StR 376/91 = BGHSt 38, 120. BGH, Beschluss vom 21.11.2001 - Az. 2 StR 260/01 = BGHSt 47, 160 (162). OLG Köln, Urteil vom 9.7.1991 - Az. Ss 624/90 = Neue Zeitschrift für Strafrecht 1991, S. 586 (587). Ellen Schlüchter: Bankomatenmißbrauch mit Scheckkarten-Blanketten, in: Juristische Rundschau 1993, S. 493.

- BGH, Beschluss vom 21.11.2001 - Az. 2 StR 260/01 = BGHSt 47, 160 (163). Karsten Altenhain: Der strafbare Mißbrauch kartengestützter elektronischer Zahlungssysteme, in: JuristenZeitung 1997, S. 752 (758).

- Urs Kindhäuser: § 263a Rn. 47, 49, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- OLG Köln, Urteil vom 9.7.1991 - Az. Ss 624/90 = Neue Zeitschrift für Strafrecht 1991, S. 586 (587). OLG Düsseldorf, Beschluss vom 5.1.1998 - Az. 2 Ss 437/97 - 123/97 II = Strafverteidiger 1998, S. 266. Ebenso BGH, Beschluss vom 31.3.2004 - Az. 1 StR 482/03 = Neue Zeitschrift für Strafrecht 2005, S. 213 Rn. 4 zum Einsatz von Telefonkarten.

- Otfried Ranft: Zur “betrugsnahen” Auslegung des § 263a StGB, in: Neue Juristische Wochenschrift 1994, S. 2574 (2578). Urs Kindhäuser: § 263a Rn. 51, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- AG Hamm, Urteil vom 5.9.2005 - Az. 10 Ds 101 Js 244/05-1324/05 = Computer und Recht 2006, S. 70. Andreas Popp: Von „Datendieben“ und „Betrügern“ - Zur Strafbarkeit des so genannten „phishing“, in: Neue Juristische Wochenschrift 2004, S. 3517 (3518). Carl-Friedrich Stuckenberg: Zur Strafbarkeit von „Phishing“, in: Zeitschrift für die gesamte Strafrechtswissenschaft 118 (2007), S. 878 (906). Stephan Neuheuser: Die Strafbarkeit des Bereithaltens und Weiterleitens des durch „Phishing“ erlangten Geldes, in: Neue Zeitschrift für Strafrecht 2008, S. 492.

- Martin Heger: § 263a Rn. 14b, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- BGH, Urteil vom 20.12.2012, Az. 4 StR 580/11 = Neue Juristische Wochenschrift 2013, S. 1017 Rn. 58-62. BGH, Urteil vom 3.3.2016 – Az. 4 StR 496/15 = Neue Juristische Wochenschrift 2016, S. 1336 Rn. 10. Ablehnend Tilo Mühlbauer: § 263a Rn. 87, in: Wolfgang Joecks, Klaus Miebach (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 3. Auflage. Band 5: §§ 263–358 StGB. C. H. Beck, München 2017, ISBN 978-3-406-68555-2.

- Ulfrid Neumann: Ist das "Leerspielen" eines Geldspielautomaten aufgrund rechtswidrig erlangter Kenntnis des Steuerprogramms als Computerbetrug strafbar?, in: Strafverteidiger 1996, S. 375. Ralf Thaeter: Die unendliche Geschichte "Codekarte", in: Juristische Arbeitsblätter 1988, S. 547 (551).

- BT-Drs. 10/5058, S. 30. BGH, Beschluss vom 10.11.1994 - Az. 1 StR 157/94 = BGHSt 40, 331 (334 f.). Christoph Bühler: Ein Versuch, Computerkriminellen das Handwerk zu legen: Das Zweite Gesetz zur Bekämpfung der Wirtschaftskriminalität, in: Monatsschrift des Deutschen Rechts 1987, S. 448 (450 f.).

- Urs Kindhäuser: Strafrecht Besonderer Teil II: Straftaten gegen Vermögensrechte. 9. Auflage. Nomos, Baden-Baden 2016, ISBN 978-3-8487-2578-6, § 28 Rn. 26.

- BGH, Urteil vom 13.5.2003 - Az. 3 StR 128/03 = Strafverteidiger 2004, S. 21.

- LG Würzburg, Urteil vom 29.7.1999 - Az. 5 KLs 153 Js 1019/98 = Neue Zeitschrift für Strafrecht 2000, S. 374.

- BGH, Beschluss vom 10.11.1994 - Az. 1 StR 157/94 = BGHSt 40, 331. Eingehend zum Leerspielen von Geldautomaten Hans Achenbach: Die "kleine Münze" des sog Computer-Strafrechts, in: Jura 1991, S. 225 ff. Christoph Bühler: Die strafrechtliche Erfassung des Missbrauchs von Geldspielautomaten. Müller, Heidelberg 1995, ISBN 3-8114-5795-0, S. 53 ff.

- Bernd Hecker: Anmerkung zu Kammergericht 161 Ss 216/13, in: Juristische Schulung 2015, S. 756.

- OLG Hamm, Beschluss vom 8.8.2013 - Az. III-5 RVs 56/13 = Neue Zeitschrift für Strafrecht 2014, S. 275 (276). Martin Heger: § 263a Rn. 16, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3. Krit. hierzu wegen unzureichender Berücksichtigung der Unterschiede beider Delikte Reinhart Maurach (Begr.), Friedrich-Christian Schroeder, Manfred Maiwald, Andreas Hoyer, Carsten Momsen: Strafrecht, Besonderer Teil. Teilbd. 1. Straftaten gegen Persönlichkeits- und Vermögenswerte. 11. Auflage. C. F. Müller, Heidelberg 2019, ISBN 978-3-8114-9542-5, § 41 Rn. 243.

- BGH, Beschluss vom 28.5.2013 - Az. 3 StR 80/13 = Neue Zeitschrift für Strafrecht 2013, S. 586 (587). BGH, Beschluss vom 12.11.2015 − Az. 2 StR 197/15 = Neue Zeitschrift für Strafrecht 2016, S. 338 (339). BGH, Beschluss vom 30.8.2016 – Az. 4 StR 153/16 = Neue Zeitschrift für Strafrecht Rechtsprechungs-Report 2016, S. 371 (372).

- BGH, Urteil vom 20.2.2014 − Az. 3 StR 178/13 = Neue Zeitschrift für Strafrecht 2014, S. 579 (580).

- Rudolf Rengier: Strafrecht Besonderer Teil I: Vermögensdelikte. 22. Auflage. C. H. Beck, München 2021, ISBN 978-3-406-75888-1, § 14 Rn. 6.

- AG Tiergarten, Urteil vom 18.4.1986 - Az. 264 Ds 84/85 = Neue Zeitschrift für Strafrecht 1987, S. 126.

- OLG Celle, Urteil vom 6.5.1996, Az. 3 Ss 21/96 = Neue Juristische Wochenschrift 1997, S. 1518.

- OLG Düsseldorf, Urteil vom 29.7.1999 - Az. 5 Ss 291/98 – 71/98 I = Neue Juristische Wochenschrift 2000, S. 158.

- Wolfgang Mitsch: Strafrecht, Besonderer Teil 2: Vermögensdelikte. 3. Auflage. Springer Science+Business Media, Berlin 2015, ISBN 978-3-662-44934-9, S. 401.

- BGH, Urteil vom 20.2.2014 - Az. 3 StR 178/13 = Neue Zeitschrift für Strafrecht 2014, S. 579 (580).

- BGH, Beschluss vom 22.1.2013 - Az. 1. StR 416/12 = Neue Juristische Wochenschrift 2013, S. 2608. Tilo Mühlbauer: § 263a Rn. 97, in: Wolfgang Joecks, Klaus Miebach (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 3. Auflage. Band 5: §§ 263–358 StGB. C. H. Beck, München 2017, ISBN 978-3-406-68555-2.

- BGH, Beschluss vom 20.3.2008 - Az. 1 StR 488/07 = Neue Juristische Wochenschrift 2008, 2451 Rn. 19. Christian Becker, Thomas Rönnau: Grundwissen – Strafrecht: Der Gefährdungsschaden bei Betrug (§ 263 StGB) und Untreue (§ 266 StGB), in: Juristische Schulung 2017, S. 499 (500).

- Manfred Möhrenschlager: Das neue Computerstrafrecht, in: Zeitschrift für Wirtschafts- und Steuerstrafrecht 1986, S. 128 (132 f.).

- Urs Kindhäuser: Strafrecht Besonderer Teil II: Straftaten gegen Vermögensrechte. 9. Auflage. Nomos, Baden-Baden 2016, ISBN 978-3-8487-2578-6, § 28 Rn. 30.

- Theodor Lenckner, Wolfgang Winkelbauer: Computerkriminalität – Möglichkeiten und Grenzen des 2. WiKG (II), in: Computer und Recht 1986, S. 654 (659 f.).

- BGH, Urteil vom 4. November 1988 - 1 StR 262/88 = BGHSt 36, 1 (9). BGH, Urteil vom 22.2.2000 - 5 StR 573/99 = Neue Zeitschrift für Strafrecht Rechtsprechungs-Report 2000, S. 165 (166). BGH, Urteil vom 18. Oktober 2007 - 3 StR 226/07, in: Neue Zeitschrift für Strafrecht 2008, S. 93.

- Urs Kindhäuser: Strafrecht Besonderer Teil II: Straftaten gegen Vermögensrechte. 9. Auflage. Nomos, Baden-Baden 2016, ISBN 978-3-8487-2578-6, § 27 Rn. 81.

- Thomas Fischer: Strafgesetzbuch mit Nebengesetzen. 67. Auflage. C.H. Beck, München 2020, ISBN 978-3-406-73879-1, § 263a Rn. 26.

- Klaus Tiedemann, Brian Valerius: § 263a Rn. 78, in: Klaus Tiedemann, Bernd Schünemann, Manfred Möhrenschlager (Hrsg.): Leipziger Kommentar zum Strafgesetzbuch. 12. Auflage. Band 9, Teilband 1: §§ 263 bis 266b. de Gruyter, Berlin 2012, ISBN 978-3-89949-786-1.

- Martin Heger: § 263a Rn. 26b, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3. Stephan Husemann: Die Verbesserung des strafrechtlichen Schutzes des bargeldlosen Zahlungsverkehrs durch das 35. Strafrechtsänderungsgesetz, in: Neue Juristische Wochenschrift, S. 104 (108).

- Walter Perron: § 263a Rn. 33a, in: Albin Eser (Hrsg.): Strafgesetzbuch. Begründet von Adolf Schönke. 30. Auflage. C. H. Beck, München 2019, ISBN 978-3-406-70383-6.

- Jörg Eisele: Payment Card Crime: Skimming, in: Computer und Recht 2011, S. 130 (134). Marco Gercke: Die Strafbarkeit von Phishing und Identitätsdiebstahl, in: Computer und Recht, 2005, S. 606 (608).

- Walter Perron: § 263a Rn. 36, in: Albin Eser (Hrsg.): Strafgesetzbuch. Begründet von Adolf Schönke. 30. Auflage. C. H. Beck, München 2019, ISBN 978-3-406-70383-6.

- Walter Perron: § 263a Rn. 48, in: Albin Eser (Hrsg.): Strafgesetzbuch. Begründet von Adolf Schönke. 30. Auflage. C. H. Beck, München 2019, ISBN 978-3-406-70383-6.

- Kristian Kühl: § 78a Rn. 2, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- Urs Kindhäuser: § 263a Rn. 64, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- Martin Heger: § 263a Rn. 27, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- BGH, Urteil vom 12.2.2008 - Az. 4 StR 623/07 = Neue Juristische Wochenschrift 2008, S. 1394.

- BGH, Urteil vom 18.7.2007 - Az. 2 StR 69/07 = Neue Zeitschrift für Strafrecht 2008, S. 396.

- Martin Heger: § 263a Rn. 29, in: Karl Lackner (Begr.), Kristian Kühl, Martin Heger: Strafgesetzbuch: Kommentar. 29. Auflage. C. H. Beck, München 2018, ISBN 978-3-406-70029-3.

- Urs Kindhäuser: § 263a Rn. 49, in: Urs Kindhäuser, Ulfrid Neumann, Hans-Ullrich Paeffgen (Hrsg.): Strafgesetzbuch. 5. Auflage. Nomos, Baden-Baden 2017, ISBN 978-3-8487-3106-0.

- PKS-Zeitreihe 1987 bis 2019. (XLSX) Bundeskriminalamt, 27. Februar 2020, abgerufen am 6. Januar 2022.

- Polizeiliche Kriminalstatistik. Bundeskriminalamt, abgerufen am 21. September 2017.

- Polizeiliche Kriminalstatistik 2015. (PDF) Bundesministerium des Inneren, S. 279, abgerufen am 30. April 2018.

- Polizeiliche Kriminalstatistik 2015. (PDF) Bundesministerium des Inneren, S. 15, abgerufen am 30. April 2018.

- Tilo Mühlbauer: § 263a Rn. 6, in: Wolfgang Joecks, Klaus Miebach (Hrsg.): Münchener Kommentar zum Strafgesetzbuch. 3. Auflage. Band 5: §§ 263–358 StGB. C. H. Beck, München 2017, ISBN 978-3-406-68555-2.

- Polizeiliche Kriminalstatistik 2016. (PDF) Bundesministerium des Inneren, S. 4, abgerufen am 30. April 2018.