Abwehramt

Das Abwehramt (AbwA) ist einer der beiden Nachrichtendienste des österreichischen Bundesheeres (ÖBH)[2] und untersteht, sowie das Heeres-Nachrichtenamt (HNaA), dem Bundesministerium für Landesverteidigung (BMLV). Das Abwehramt dient dem „Eigenschutz“ des Bundesheeres, d. h., es soll – nach Maßgabe des seit 1. Juli 2001 geltenden Militärbefugnisgesetzes (MBG)[3] – vorsätzliche Angriffe auf militärische Rechtsgüter (Personen, Sachen, Geheimnisse) und damit die Beeinträchtigung der militärischen Sicherheit sowohl im Inland als auch im Rahmen der zu Auslandseinsätzen entsandten Kontingente – in Kooperation mit den Sicherheits- und den Strafverfolgungsbehörden – vorzeitig erkennen und Straftaten verhindern.

| |||

|---|---|---|---|

| |||

| Aufsichtsbehörde(n) | Bundesministerium für Landesverteidigung (BMLV) | ||

| Bestehen | seit 1985 | ||

| Hauptsitz | Wien | ||

| Behördenleitung | Bgdr Reinhard Ruckenstuhl (interimistisch)[1] | ||

| Website | Abwehramt | ||

Struktur

Das Abwehramt des österreichischen Bundesheeres mit Sitz in der Hetzgasse 2 in Wien-Landstraße (3. Bezirk) umfasst vier Abteilungen:

- Führungs-Abteilung (Führung, nachrichtendienstliche Ausbildung, Informationsanalyse und Auswertung, Verwaltung, Personelles)

- Abteilung A (militärische Verlässlichkeits-/Firmenüberprüfung/Ausland)[4]

- Abteilung B (Nachrichtendienstliche Abteilung)

- Abteilung C (Technische/Elektronische Dienste)

Außerdem hat das AbwA vier Außenstellen (Abwehrstellen – Ast) in Graz, Salzburg, Linz und Klagenfurt. Dazu kommen noch Verbindungsoffiziere sowie Intelligence-Elemente bei allen Auslandsmissionen des Bundesheeres.

Leiter des Abwehramtes

- Korpskommandant Kurt Diglas 1983–1992

- Divisionär Werner Lackner 1992–1996

- Generalmajor Gregor Keller (interimistisch) 1997

- Brigadier Erich Deutsch 1998–2007

- Brigadier Ewald Iby (interimistisch) 2007

- Generalmajor Wolfgang Schneider 2007–2009

- Generalmajor Edwin Potocnik (interimistisch) 2009–2010

- Generalmajor Anton Oschep 2010–2014

- Brigadier Ewald Iby (interimistisch) 2014–2016

- Brigadier Rudolf Striedinger April 2016[5] – Jänner 2020[1]

- Brigadier Reinhard Ruckenstuhl (interimistisch seit Jänner 2020)[1]

Aufgaben

Folgende aktuelle Aufgaben sind – sowohl im Inland als auch im Rahmen von Auslandskontingenten – durch das Abwehramt des österreichischen Bundesheeres zu erfüllen:

- Angelegenheiten der klassischen nachrichtendienstlichen Abwehr (Abwehr von Spionage, Sabotage, sonstigen kriminellen Handlungen) und Erstellung des Lagebildes im In- und Ausland hinsichtlich der militärischen Sicherheit[6]

- Angelegenheiten der Verlässlichkeitsprüfungen

- Angelegenheiten des Sicherheitsbeauftragten des BMLV

- Angelegenheiten des Informationssicherheitsgesetzes und der Informationssicherheitsverordnung im Bereich des BMLV[7]

- Angelegenheiten der nationalen und internationalen Akkreditierung der Sicherheit von Informations- und Kommunikations-Technik-Systemen als nationale Zulassungsbehörde im militärischen Bereich („Security Accreditation Authority“ – SAA)

- Angelegenheiten der „Elektronischen Abwehr“ (insbesondere Suche nach Abhöreinrichtungen und Schadsoftware in Informations- und Kommunikations-Techniksystemen) und der IKT-Sicherheit[8]

- Zusammenarbeit mit österreichischen Behörden sowie fremden Nachrichtendiensten und Stellen mit vergleichbarer Aufgabenstellung zum Zwecke der Sicherstellung, Erhaltung oder Wiederherstellung der militärischen Sicherheit.[9]

Die im Zuge eines bereits 2011 in Gang gesetzten „Corporate Identity Management-Prozesses“ entwickelten Ergebnisse (Leitbild, Leitspruch und Logo des Abwehramtes) verdeutlichen die umfangreichen AbwA-Agenden bzw. machen sie anschaulich.[10]

Für die Überprüfung von Maßnahmen zum Schutz der verfassungsmäßigen Einrichtungen und ihrer Handlungsfähigkeit sowie nachrichtendienstlicher Maßnahmen zur Sicherung der militärischen Landesverteidigung wählen die jeweils zuständigen Ausschüsse des Nationalrates je einen Ständigen Unterausschuß (Art. 52a Abs. 1 B-VG, § 32b Abs. 1 GeschäftsordnungsG 1975 – GOGNR). Der vom Landesverteidigungsausschuß des Nationalrates gewählte Ständige Unterausschuß tagt grundsätzlich einmal im Vierteljahr und in der Regel sind seine Sitzungen vertraulich (§§ 32c, 32d GOGNR).[11]

Nach dem Vorbild des in die Strafprozeßordnung (StPO) eingeführten Rechtsschutzbeauftragten (RSB-StPO) wurde im seit 1. Juli 2001 geltenden Militärbefugnisgesetz (MBG) einem Rechtsschutzbeauftragten (RSB-MBG) die (präventive) rechtliche Kontrolle der Tätigkeit der beiden Nachrichtendienste des österreichischen Bundesheeres übertragen.[12] Gegenwärtig werden die dem entsprechenden Prüfungsrechte und Kontrollpflichten[13] von SektChef iR Alfred Mayer[14] und seinen beiden Stellvertretern SenPräs des OGH iR Ernst Markel und Brigadier Karlheinz Probst wahrgenommen.

Der Rechtsschutzbeauftragte (RSB-MBG) hat seine Berichte dem Ständigen Unterausschuß des Landesverteidigungsausschußes des Nationalrates vorzulegen. Einzelne geplante Maßnahmen von Organen der nachrichtendienstlichen Abwehr sind im Voraus dem Rechtsschutzbeauftragten beim Bundesminister für Landesverteidigung zu melden und nur nach dessen ausdrücklicher Zustimmung erlaubt durchführbar.[15]

Die zunehmende Verletzlichkeit strategischer Infrastrukturen (= Organisationen oder Einrichtungen mit lebenswichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall/Störung für größere Bevölkerungsgruppen nachhaltig wirksame Folgen eintreten)[16] veranlasste das Bundeskanzleramt im Juni 2012 die „Nationale IKT-Sicherheitsstrategie Österreich“ und im März 2013 die „Österreichische Strategie für Cybersicherheit“ (ÖSCS) zu veröffentlichen.[17] Sie sollen – im Rahmen der Österreichischen Sicherheitsstrategie[18] – als contrapassive Konzepte den Schutz des Cyber Raumes und der Menschen im virtuellen Raum unter Berücksichtigung der Grund- und Freiheitsrechte sicherstellen. Das soll erreicht werden durch Installierung der erforderlichen Strukturen (Abdeckung des Bereiches Cyber Defence durch das BMLV, Aufbau eines militärischen Cyber Emergency Readiness Teams (MilCert) beim Führungs Unterstützungszentrum unter Einsatz des notwendigerweise gut ausgebildeten Personals mit der Aufgabenstellung, bevorstehende Cyber-Bedrohungen zu erkennen, präventive Maßnahmen zu treffen und im Falle einer Cyber-Attacke den Betroffenen Hilfe leistend beizustehen) und einen CERT-Verbund für Cyber-Sicherheit.[19]

Geschichte

Mit Ministerratsbeschluss vom 2. April 1985 wurden die Abwehraufgaben aus dem mit Ministerratsbeschluss vom 7. März 1972 eingerichteten Heeres-Nachrichtendienst, der bis dahin sowohl für den Abwehrbereich der militärischen Sicherheit als auch für die nachrichtendienstliche Aufklärung zuständig war, herausgelöst und einem „Inlandsnachrichtendienst“ – dem daraufhin neu gebildeten Abwehramt (AbwA) – und die Aufklärungsaufgaben einem „Auslandsnachrichtendienst“ – dem ebenso neu konfigurierten Heeres-Nachrichtenamt (HNaA) – übertragen. Der danach ergangene BMLV-Erlaß vom 29. August 1985 – er regelte Aufgaben, Befugnisse, Organisation und Zweck der militärischen Nachrichtendienste neu – blieb bis zum Inkrafttreten des Militärbefugnisgesetzes (MBG) maßgebliche Basis für beide Nachrichtendienste.

Für das erfolgreiche Erfüllen der aufgetragenen Pflichten des AbwA[20] nennt dessen nunmehriger Leiter die folgenden Beispiele:

- „In den 1980er-Jahren wurde durch das Abwehramt eine rege Tätigkeit von Friedensaktivisten festgestellt, die durch Auswertung von öffentlich zugänglichen Grundbuch- und Vermessungsbüchern und anschließender Aufklärung vor Ort Daten gewonnen hatten. In der Folge wurde ein wesentlicher Teil des Verteidigungsdispositivs mit den integrierten Festen Anlagen im Kleinen Erlauftal publik gemacht.

- Im Jahre 1985 gestand ein ungarischer Überläufer (ein Angestellter der ungarischen Schiffahrts-AG), dass er den Auftrag hatte, jährlich alle bekannten militärischen Anlagen in Oberösterreich von der Angriffseite her zu fotografieren und die private Situation von hochgestellten Persönlichkeiten zu erheben.

- 1989 gelang es dem AbwA, zwei ungarische „Brauchtumsforscher“, die bei einer Gefechtsübung der Militärakademie eine Autopanne vortäuschten und Aufnahmen von militärischen Hinweistafeln sowie Gefechtsständen machten, in Zusammenarbeit mit der Staatspolizei festzunehmen.

- 1990 wollte ein russischer Diplomat den Geschäftsführer einer medizintechnischen Firma dafür gewinnen, Unterlagen über Forschungsprojekte des Heeresspitals Stammersdorf und des Forschungszentrums Seibersdorf zu liefern.

- Im Rahmen der Jugoslawienkrise 1991 observierten Beamte des Abwehramtes und der Staatspolizei einen mutmaßlichen Angehörigen des jugoslawischen Geheimdienstes, der sich in auffälliger Weise für die Kasernen im Grenzgebiet interessierte. Vermutet wurde eine gezielte Ausspähung von Sperren sowie Munitions- und Waffenlagern. […] Beamte des Abwehramtes wurden auch immer wieder zur Unterstützung der Ermittlungen der Staats- und Kriminalpolizei eingesetzt.“[21]

Abgesehen von diesen offiziellen Darlegungen finden sich immer wieder auch in breiteren Kreisen zugänglichen Hervorbringungen periodischer Druckwerke/medialer Erzeugnisse Berichte über das auftragskonforme Wirken des AbwA, z. B.

- N.N., Bewährung für den Spion in Uniform[22][23]: „Das Oberlandesgericht München hat einen österreichischen Soldaten wegen Spionage (dieser hat laut eigenem Geständnis ab 1997 fünf Jahre lang dem russischen Geheimdienst SWR zugearbeitet und Informationen betreffend den Kampfhubschrauber ‚Tiger‘ des Herstellers Eurocopter geliefert) zu einem Jahr Haft auf Bewährung verurteilt.“

- An den mehr als zwei Jahre dauernden Ermittlungen vor der 2007 erfolgten Verhaftung des beteiligten Personenkreises waren Bedienstete des deutschen Bundeskriminalamtes und österreichischerseits des BVT sowie des Abwehramtes beteiligt.

- Alexander Purger („Salzburger Nachrichten“, Wien), Heer ließ zwei Imame auffliegen[24]: „Seit Jahren trägt sich das Bundesheer mit dem Gedanken, für seine türkischstämmigen Rekruten eigene moslemische Militärseelsorger anzustellen. Als man nun zwei Imame, die von der Islamischen Glaubensgemeinschaft namhaft gemacht worden waren, der üblichen Verlässlichkeitsprüfung unterzog, erlebte man aber eine böse Überraschung: Der eine lebt seit 15 Jahren mit gefälschten Papieren in Österreich, der andere steht unter Verdacht, Extremist zu sein. Von der Anstellung der beiden wurde Abstand genommen.

- […] Die Dienststelle, der dieser Fund glückte, ist das Abwehramt – der Inlandsgeheimdienst des Bundesheeres. Das sagenumwobene Amt, das offiziell nur als Postfach firmiert, lüftete diese Woche erstmals einige seiner Geheimnisse […] Das […] Abwehramt (von seinen Mitarbeitern die „Firma“ genannt) hat alle Einrichtungen des Heeres vor Spionage- und Sabotageangriffen zu schützen und die Truppe vor der Unterwanderung durch politische Extremisten zu bewahren. Dies bedingt eine intensive Zusammenarbeit mit ausländischen Geheimdiensten (die man auch in Sachen Imame konsultierte) und erfordert gleichzeitig eine überragende technische Ausrüstung und Expertise. Denn Spionage und Sabotage, das funktioniert heute in erster Linie durch Hacker-Attacken auf Computer und durch Lauschangriffe mittels hochsensibler Funkmikrofone.

- Das Ausbildungszentrum des Abwehramtes im Objekt 9 der Salzburger Schwarzenbergkaserne gleicht daher dem technischen Wunderkabinett von James Bonds Superhirn Q: ‚Wanzen‘ in Verkabelungen von Steckdosen, Mikrokameras in Westenknöpfen, Glasfasermikros in doppelten Böden, Zwischenstecker zum ‚Aussaugen‘ von Computern, Brillen mit Videokamera im Nasenbügel. Das Abwehramt besorgt sich stets die neuesten Spionagegeräte, um ihre Enttarnung und Unschädlichmachung üben zu können. In Salzburg wurden ganze Modell-Büros und Modell-Hotelzimmer aufgebaut, um trainieren zu können, wo man überall nach versteckten Mikrofonen zu suchen hat. – Etwa unter der Platine des Computers oder in einem Holzpaneel der Wandverkleidung.

- […] Um ein Hotelzimmer einer kompletten ‚Lauschüberprüfung‘ zu unterziehen, sind acht Spezialisten des Abwehramtes einen ganzen Tag lang beschäftigt, so aufwändig ist die Arbeit. Dennoch: Praktisch nicht auffindbar sind Glasfasermikros, die bereits beim Bau des Hauses in den Wandziegeln versteckt wurden. Da hilft dann nur noch ein Rauschgenerator, der dem Abhörer Ohrensausen verursacht. Von den Experten des Abwehramtes überprüft werden alle Dienststellen im In- und Ausland (die österreichische Militärvertretung in Brüssel war bereits einmal Ziel von Spionen), aber etwa auch die Präsidentschaftskanzlei in der Hofburg, wo schließlich der Oberbefehlshaber des Bundesheeres sitzt.

- Selbst aktiv spionieren, um etwa jene Hacker ausfindig zu machen, die 2007 einen Großangriff auf den Internetserver des Bundesheeres starteten, darf das Abwehramt nur in äußerst engen Grenzen und unter Kontrolle eines Rechtsschutzbeauftragten.

- Einer EU-Vorgabe zufolge sind die Mitglieder[-Staaten] aufgefordert, ihre Inlandsgeheimdienste zum Zwecke der Terrorabwehr deutlich auszubauen. Ein Vorhaben, das in Österreich bisher an den Budgetnöten des Heeres scheiterte …“

- „Am 10. Juli 2009 setzte der Nationalrat durch gemeinsamen Beschluss aller fünf Fraktionen einen Untersuchungsausschuss zur Klärung von ‚Abhör- und Beeinflussungsmaßnahmen im Bereich des Parlaments‘ ein. Drei Punkte umfassten den Untersuchungsauftrag des Ausschusses: Gab es gesetzwidrige Überwachung von Abgeordneten, Bespitzelungen im politischen Umfeld des Parlaments oder eine Einflussnahme ausländischer Geheimdienste auf Abgeordnete? Zum Vorsitzenden des bald kurz ‚Spitzel-Untersuchungsausschusses‘ genannten Gremiums wurde der Abgeordnete Martin Bartenstein gewählt. Nach 17 Sitzungen mit der Befragung von 36 Auskunftspersonen und eines Sachverständigen sowie der Auswertung von über 40.000 Aktenseiten billigte der Nationalrat am 10. Dezember 2009 den Abschlussbericht des Ausschussvorsitzenden.

- Der Untersuchungsausschuss über ‚Abhör- und Beeinflussungsmaßnahmen im Bereich des Parlaments‘ untersuchte auch die Frage der Überwachung von Veranstaltungen im militärischen Umfeld einschließlich der Frage der Auswertung von Kfz-Kennzeichen von Teilnehmern an Veranstaltungen, die im Zusammenhang mit der militärischen Landesverteidigung stehen. Der Untersuchungsausschuss kam zum Schluss, dass Gefährdungsanalysen im Interesse der Sicherung der militärischen Landesverteidigung geboten sind. So weit vorgeschrieben, wurde auch die Zustimmung des Rechtsschutzbeauftragten eingeholt. Gesetzwidrigkeiten konnten also nicht festgestellt werden, auch war der Einsatz des Abwehramtes im Hinblick auf die zu schützenden Rechtsgüter und die festgestellte Gefahrenlage verhältnismäßig.“[25]

Sonstiges

Seit 2012 veranstaltet das Abwehramt gemeinsam mit dem Innenministerium, der Cyber Security Austria, dem Kuratorium Sicheres Österreich und Kooperationspartnern aus dem Bildungsbereich, Wirtschaft und anderen, einen Hacker-Wettbewerb, die Cyber Security Challenge Austria.[26][27][28][29]

Literatur

- Peter Fender: Militärisches Einsatzrecht – Inland, TRUPPENDIENST-Handbuch, Verlag AV+Astoria, Wien 2013.

- Andreas Hauer: Ruhe, Ordnung, Sicherheit. Eine Studie zu den Aufgaben der Polizei in Österreich, Band 131 der Forschungen aus Staat und Recht, Springer Verlag, Wien 2000.

- Andreas Hauer, Rudolf Keplinger, Martin Kreutner (Hrsg.): Kurzkommentar zum Militärbefugnisgesetz. (Stand: 1. März 2005), Linz/Wien 2005.

- Rudolf Keplinger, Martin Kreutner, Günter Sauer: Praxiskommentar zum Militärbefugnisgesetz. (Stand: 1. Oktober 2009), ProLibris Verlag, Linz 2010 (Kommentierung der §§ 20 ff., 57 MBG).

- Reinhard Klaushofer: Strukturfragen der Rechtsschutzbeauftragten, Band 171 der Forschungen aus Staat und Recht, Verlag Österreich, Wien 2012.

- Karl Platzer: Die Befugnisse der Nachrichtendienste in Österreich, Deutschland und der Schweiz im Bereich der Informationstechnologie, Graz 2011, ISBN 978-3-200-02474-8.

- Karlheinz Probst: Kompetenzen des Rechtsschutzbeauftragten nach MBG und Rechtsschutzprobleme, in Mathias Vogl (Hrsg.): Achter Rechtsschutztag 2010, Neuer Wissenschaftlicher Verlag – NWV, Wien-Graz 2012, 143–150.

- Markus Purkhart: Staatspolizei, Heeresnachrichtenamt und Abwehramt – die österreichischen Geheimdienste aus der Perspektive parlamentarischer Transparenz und Kontrolle; eine politikwissenschaftliche Analyse zur österreichischen Demokratie. Diplomarbeit, Universität Wien, 1998.

- Nicolas Raschauer, Wolfgang Wessely: Kommentar zum Militärbefugnisgesetz, 2. Auflage, Neuer Wissenschaftlicher Verlag – NWV, Wien 2007 (Kommentierung der §§ 20 ff., 57 MBG).

- Karl Satzinger: Kommentar zum Militärbefugnisgesetz, Verlag Österreich, Wien 2000 (Kommentierung der §§ 20 ff., 57 MBG).

- Gottfried Strasser: Die Rolle des Rechtsschutzbeauftragten im Verfassungsgefüge. Allfällige Konsequenzen eines aktuellen Erkenntnisses des Verfassungsgerichtshofes: Journal für Strafrecht – JSt 2005, 9–14.

- Mathias Vogl: Der Rechtsschutzbeauftragte in Österreich, Neuer Wissenschaftlicher Verlag – NWV, Wien 2004.

- Mathias Vogl: Achter Rechtsschutztag 2010, Neuer Wissenschaftlicher Verlag – NWV, Wien-Graz 2012 (143–150).

- Ewald Wiederin: Privatsphäre und Überwachungsstaat – Sicherheitspolizeiliche und nachrichtendienstliche Datenermittlungen im Lichte des Art 8 EMRK und der Art 9 -10a StGG, Band 12 der Veröffentlichungen des Ludwig-Boltzmann-Institutes für Gesetzgebungspraxis und Rechtsanwendung (LBIGR), Manz Verlag, Wien 2003.

Siehe auch

Weblinks

- Portal Nationale IKT-Sicherheitsstrategie Österreich[30] .onlinesicherheit.gv.at, abgerufen am 8. Juli 2013

- Ständige Unterausschüsse zur Kontrolle der Nachrichtendienste .parlament.gv.at, abgerufen am 25. Juni 2013

- Ständiger Unterausschuss des Landesverteidigungsausschusses .parlament.gv.at, abgerufen am 25. Juni 2013

- "Das Abwehramt (kompetent – verlässlich – sicher)" (PDF; 343,12 kB)

- AbwA, Das Abwehramt – mehr als ein Nachrichtendienst, Miliz-info 2/2012, 5 f. (PDF; 2,53 MB)

- Österreichs Dienste mit der Lizenz zum Schweigen diepresse.com, abgerufen am 14. Februar 2014

Einzelnachweise

- Reinhard Ruckenstuhl leitet interimistisch das Heeresabwehramt. In: DerStandard.at. 13. Januar 2020, abgerufen am 13. Januar 2020.

- Anton Oschep, 25 Jahre Abwehramt, Österreichische Militärische Zeitschrift – ÖMZ 1/2011, 48 ff., mit einer (keinen Anspruch auf Vollständigkeit beanspruchenden) Darstellung der Entwicklung von 1955 bis heute. Die Veränderungen der Aufgabenstellungen des Abwehramtes von seinen Anfängen bis hin zur Umsetzung der Empfehlungen der Bundesheer-Reformkommission 2010 und zur Durchführung eines Leitbildprozesses macht nachvollziehbar anschaulich: ders., Aufgaben und Leitbild Abwehramt: TRUPPENDIENST – Folge 329, Ausgabe 5/2012; mitzuvergleichen sind: N.N., Die Entstehung der österreichischen Nachrichtendienste: http://www.bmlv.gv.at/organisation/beitraege/n_dienste/index.shtml, worin Ausführliches zu Werdegang, Grundlagen, Aufgaben und Tätigkeit der Nachrichtendienste des ÖBH enthalten ist; Miliz-Info-Redaktion, Heeres-Nachrichtenamt, Miliz-info 2/2011, 18; AbwA, Das Abwehramt – mehr als ein Nachrichtendienst, Miliz-info 2/2012, 5 f. Peter Fender, Nachrichtendienstliche Abwehr, in ders., Militärisches Einsatzrecht – Inland, TRUPPENDIENST-Handbuch (2013) 109 f.

- Bundesgesetz über Aufgaben und Befugnisse im Rahmen der militärischen Landesverteidigung (Militärbefugnisgesetz – MBG), BGBl I 2000/86 idgF, RIS; dazu erhellend Rudolf Keplinger, Martin Kreutner, Günter Sauer: Praxiskommentar zum Militärbefugnisgesetz. (Stand: 1. Oktober 2009); sowie näher Nicolas Raschauer, Grundlagen der österreichischen Wehrverfassung, in ders., Wolfgang Wessely: Kommentar zum Militärbefugnisgesetz² (2007) 17 ff; [Rechts-]Grundlagen des Handelns des AbwA in seiner [jüngeren] Entwicklungsgeschichte benennt Anton Oschep, (FN 1): TRUPPENDIENST – Folge 329, Ausgabe 5/2012. Vgl diesbezüglich die von der BMLVS-Abteilung Eigenlegislative herausgegebene „Wehrrechtliche Textausgabe“: Militärbefugnisrecht (Stand: 1. Jänner 2014; PDF; 232 kB).

- Über militärische Verlässlichkeitsprüfung und Firmenüberprüfung vgl. AbwA, Die militärische Verlässlichkeitsprüfung: TRUPPENDIENST – Folge 327, Ausgabe 3/2012; und auch Ewald Wiederin: Privatsphäre und Überwachungsstaat (2003) 182 ff.

- BMLVS-Presseaussendung (ÖBH-Aktuell: bmlv.gv.at 1. April 2016, abgerufen am 4. April 2016), Rudolf Striedinger wird neuer Leiter des Abwehramtes.

- Eingehend zu Beschaffung, Bearbeitung, Auswertung und Darstellung von Informationen über potenzielle Gefährder = die klassische Aufgabe abwehrender Nachrichtendienste vgl AbwA, Informationssicherheit und Spionage: TRUPPENDIENST – Folge 326, Ausgabe 2/2012; sowie Ewald Wiederin: Privatsphäre und Überwachungsstaat (2003) 151 ff.

- Bundesgesetz über die Umsetzung völkerrechtlicher Verpflichtungen zur sicheren Verwendung von Informationen (Informationssicherheitsgesetz – InfoSiG), BGBl I 2002/23 idgF, RIS; Verordnung der Bundesregierung über die Informationssicherheit (Informationssicherheitsverordnung – InfoSiV), BGBl II 2003/548 idgF, RIS; Verordnung des Bundesministers für Landesverteidigung über die Ausstellung von Sicherheitsunbedenklichkeitsbescheinigungen (SUBV), BGBl II 2006/195 idgF, RIS; AbwA, Die (neue) Geheimschutzverordnung: TRUPPENDIENST – Folge 324, Ausgabe 6/2011. Peter Fender, Geheimschutz, in ders., Militärisches Einsatzrecht – Inland: TRUPPENDIENST-Handbuch (2013) 110 ff.

- Anton Oschep, Elektronische Abwehr und IKT-Sicherheit, in: ders., (FN 1), ÖMZ 1/2011, 51 f.; Walter Unger, Cyber Defence – Eine militärische Herausforderung, ÖMZ 6/2012, 698–704; Manfred Schleinzer, IKT-Sicherheitskonferenz – Netzwerke als Fundament der Erfolge von Morgen: Der Soldat 24 (19. Dezember) 2012, 1; Alexander Löw, Cyber War und Cyber Defence: TRUPPENDIENST – Folge 326, Ausgabe 2/2012; Karl-Heinz Leitner, Europäisches Forum Alpbach 2013 – Cyberwar (Tagungsbericht): Der Soldat 17 (11. September) 2013, 1 f.; AbwA/IKT-Sicherheit, Der Faktor Mensch in der IKT- und Informationssicherheit: TRUPPENDIENST – Folge 314, Ausgabe 2/2010; dass., Die Seite für Informationssicherheit im Intranet: TRUPPENDIENST – Folge 315, Ausgabe 3/2010; dass., Passwörter, die vernachlässigten Schlüssel: TRUPPENDIENST – Folge 316, Ausgabe 4/2010; dass., Datensicherung – wozu?: TRUPPENDIENST – Folge 317, Ausgabe 5/2010; dass., STUXNET – Ein Cyber War Angriffsprogramm?: TRUPPENDIENST – Folge 320, Ausgabe 2/2011; dass., Die Bedrohung der strategischen IKT-Struktur: TRUPPENDIENST – Folge 330, Ausgabe 6/2012; dass., Ausgesperrt: TRUPPENDIENST – Folge 331, Ausgabe 1/2013; dass., Fotografieren – (k)eine Gefahr für die militärische Sicherheit: TRUPPENDIENST – Folge 332, Ausgabe 2/2013.

- Darauf, dass „alle im österreichischen Parlament vertretenen Parteien im Rahmen der Bundesheer-Reformkommission empfohlen haben, die internationale nachrichtendienstliche Kooperation zu intensivieren“, verweist Othmar Commenda, Zu viel Transparenz spielt jenen in die Hände, die uns schaden wollen: Wiener Zeitung Online 19. November 2013, http://wienerzeitung.at,/@1@2Vorlage:Toter+Link/wienerzeitung.at (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+ abgerufen am 9. Juli 2014.

- Zu Leitbildprozess, Leitspruch und Logo des Abwehramtes vgl Anton Oschep, (FN1): TRUPPENDIENST – Folge 329, Ausgabe 5/2012.

- Ständige Unterausschüsse zur Kontrolle der Nachrichtendienste parlament.gv.at, abgerufen am 19. Juni 2013

- In seinem Erkenntnis vom 23. Jänner 2004, G 363/02, hat der Verfassungsgerichtshof ausgeführt: „Beim Rechtsschutzbeauftragten handelt es sich um eine Rechtsschutzeinrichtung, die – bedenkt man die Grundrechtsnähe der diese Kontrolle auslösenden Eingriffe – darauf abzielt, im Interesse der Betroffenen das verfassungsrechtlich gebotene Mindestmaß an faktischer Effizienz des Rechtsschutzes bei Maßnahmen der nachrichtendienstlichen Aufklärung oder Abwehr zu gewährleisten.“ Die Regelungen für den Rechtsschutzbeauftragten in der Strafprozessordnung (StPO), im Sicherheitspolizeigesetz (SPG) und im Militärbefugnisgesetz (MBG) erläutert Gottfried Strasser, Die Rolle des Rechtsschutzbeauftragten im Verfassungsgefüge. Allfällige Konsequenzen [des] Erkenntnisses des Verfassungsgerichtshofes [vom 23. Jänner 2004, G 363/02]: Journal für Strafrecht – JSt 2005, 9–14. Ein aktueller Aufgabenkatalog des RSB-MBG findet sich in: Reinhard Klaushofer, Strukturfragen der Rechtsschutzbeauftragten (2012) S. 38. Einen Vergleich der jeweiligen Aufgabenfelder der RSB bietet: Reinhard Klaushofer, Strukturfragen der Rechtsschutzbeauftragten (2012) S. 220 ff.

- Auf diese eingehend Christoph Ulrich, 10. Rechtsschutztag [des BM.I], Der Soldat 24 (19. Dezember) 2012, 10; ders., 11. Rechtsschutztag des BM.I, Der Soldat 23 (4. Dezember) 2013, 5; ausführlicher: ders., Rechtsschutzbeauftragter nach § 57 MBG, Miliz-info 4/2013, 2.

- http://db.amtskalender.com/2/28/10/7/@1@2Vorlage:Toter+Link/db.amtskalender.com (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+, abgerufen am 27. Februar 2013.

- Zu Befugnissen und Kontrolle der nachrichtendienstlichen Organe vgl Anton Oschep, (FN 1), ÖMZ 1/2011, 52 f.; Christoph Ulrich, (FN 13), 10; ders., Neuer Bericht des Rechtsschutzbeauftragten, Der Soldat 7 (10. April) 2013, 7. Einblicke in die Arbeit des RSB gibt Karlheinz Probst, Kompetenzen des Rechtsschutzbeauftragten nach MBG und Rechtsschutzprobleme, in Mathias Vogl (Hrsg.): Achter Rechtsschutztag 2010 (2012) 143–150.

- Ausführlich dazu Udo Ladinig, Herbert Saurugg, Blackout: TRUPPENDIENST – Folgen 325–329, Ausgaben 1–5/2012 mwN. Herbert Saurugg, Blackout – Noch aktuell?: TRUPPENDIENST – Folge 337, Ausgabe 1/2014. Dem Konzept der Umfassenden Daseinsvorsorge (= Beschluß der Verbindungsleute zum Nationalen Sicherheitsrat, 9. Oktober 2005) eingebettet ist das Programm zum Schutz kritischer Infrastrukturen (grundlegend dazu Masterplan: Österreichisches Programm zum Schutz Kritischer Infrastruktur – Austrian Program for Critical Infrastructure Protection (Memento vom 8. August 2014 im Internet Archive) – APCIP).

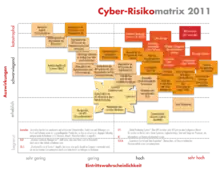

- Instruktiv: — (Memento des Originals vom 2. Dezember 2013 im Internet Archive) Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis. und http://www.digitales.oesterreich.gv.at/ sowie — (Memento des Originals vom 6. Mai 2013 im Internet Archive) Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.. Eindrücklich: Cyber-Risikomatrix 2011 (Memento des Originals vom 6. Mai 2013 im Internet Archive) Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis. = Annex 1 zur Österreichischen Strategie für Cyber Sicherheit (ÖSCS). Die Frage, ob die Tatbestände des materiellen Strafrechts ausreichend Reaktionsmöglichkeiten des Staates auf von der Gesellschaft als strafwürdig angesehene Cyberattacken bieten, beantwortete schlüssig Farsam Salimi, Zahnloses Cyberstrafrecht? Eine Analyse der gerichtlichen Straftatbestände zum Daten- und Geheimnisschutz, Österreichische Juristen-Zeitung – ÖJZ 2012/115 mwN.

- Erhellend dazu und zur Bedrohung im Cyberraum: Entschließung des Nationalrates vom 3. Juli 2013 (betreffend eine neue Österreichische Sicherheitsstrategie) in: Bundeskanzleramt (Hrsg.), Österreichische Sicherheitsstrategie, Sicherheit in einer neuen Dekade – Sicherheit gestalten (Wien, Juli 2013) 17 ff. (— (Memento des Originals vom 10. Januar 2014 im Internet Archive) Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.) abgerufen am 9. Dezember 2013: „Die Bundesregierung hat am 1. März 2011 den Bericht über eine Österreichische Sicherheitsstrategie zustimmend zur Kenntnis genommen. Der Bericht wurde dem Parlament zur weiteren Debatte zugeleitet. Der Nationalrat hat aufgrund dieses Berichts am 3. Juli 2013 mehrheitlich eine Entschließung betreffend eine neue österreichische Sicherheitsstrategie angenommen und die Bundesregierung ersucht, die österreichische Sicherheitspolitik nach den in der Entschließung festgelegten allgemeinen Empfehlungen sowie den Empfehlungen zur inneren Sicherheit, zu außenpolitischen Aspekten der Sicherheitspolitik und Verteidigungspolitik zu gestalten.“ Online findet sich der Österreichische Sicherheitsstrategie-Text auch via: http://www.bmlv.gv.at/wissen-forschung/publikationen/publikation.php?id=663. Einen Überblick bietet Christoph Ulrich, Österreichische Sicherheitsstrategie: Miliz-info 1/2014, 9 ff.

- Zum neuen militärischen Aufgabenfeld konzentrierter Cyber-Angriff gegen staatliche Strukturen ausführlichere Darlegungen durch Udo Ladinig, Herbert Saurugg, (FN 16), passim; Udo Ladinig, Cyber-War, Eine moderne Bedrohungsform: TRUPPENDIENST – Folge 334, Ausgabe 4/2013 mwN; AbwA/IKT-Sicherheit, Die Bedrohung der strategischen IKT-Struktur: TRUPPENDIENST – Folge 330, Ausgabe 6/2012; über den Zusammenschluss der einzelnen CERTs in Österreich (CERT.at, Bundesrechenzentrum, CERT der Stadt Wien, GovCERT der öffentlichen Verwaltung, R-IT CERT {Raiffeisen Informatik}, CERT des österreichischen Wissenschaftsnetzes, milCERT) vgl N.N., Österreich – CERT-Verbund für Cyber-Sicherheit: http://www.futurezone.at/netzpolitik/5888-oesterreich-cert-verbund-fuer-cyber-sicherheit.php@1@2Vorlage:Toter+Link/www.futurezone.at (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+; Peter Glaser, Cyberwar – Der stille Weltkrieg: http://www.futurezone.at/meinung/9616-cyberwar-der-stille-weltkrieg.php@1@2Vorlage:Toter+Link/www.futurezone.at (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+. Miliz-Info-Redaktion, Cyber Defence, Miliz-info 4/2013, 3.; In die Entwicklung einer nationalen Cyber Security Strategie für Österreich ist der CERT-Verbund für Cyber-Sicherheit eingebunden; ausführlich dazu: Bericht Internet-Sicherheit Österreich 2013: http://www.cert.at/static/downloads/reports/cert.at-jahresbericht-2013.pdf; und Bericht Cyber Sicherheit 2014: https://web.archive.org/web/20140716185444/http://www.bka.gv.at/DocView.axd?CobId=55935. Darüber hinaus werden Nationale Sicherheitsinitiativen dargestellt auf dem elektronisch abrufbaren IKT-Sicherheitsportal (http://www.onlinesicherheit.gv.at)./@1@2Vorlage:Toter+Link/www.onlinesicherheit.gv.at (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+ Dieses ist eine interministerielle Initiative in Kooperation mit der österreichischen Wirtschaft für Themen rund um die Sicherheit der Informations- und Kommunikationstechnologie. Das IKT-Sicherheitsportal verfolgt als strategische Maßnahme der nationalen IKT-Sicherheitsstrategie das Ziel, durch Sensibilisierung und Bewusstseinsbildung der betroffenen Zielgruppen sowie durch Bereitstellung zielgruppenspezifischer Handlungsempfehlungen die IKT-Sicherheitskultur in Österreich zu fördern und nachhaltig zu stärken. Es soll mit seinem Informationsangebot bei der sicheren Entwicklung, dem sicheren Betrieb und der sicheren Nutzung der Informations- und Kommunikationstechnologie unterstützend wirken.

- Anton Oschep, Tätigkeiten des Abwehramtes in: ders., (FN 1), ÖMZ 1/2011, 49 f. mwN.

- Zur Abgrenzung: Andreas Hauer, Ruhe, Ordnung, Sicherheit (2000) 358 ff.; das Verhältnis Nachrichtendienst zur Sicherheitspolizei untersucht auch Ewald Wiederin, Privatsphäre und Überwachungsstaat (2003) 164 ff.

- http://www.oberpfalznetz.de,/@1@2Vorlage:Toter+Link/www.oberpfalznetz.de (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+ abgerufen am 2. März 2011

- vgl. Kurt Kuch, Russische Spionageaffäre aufgedeckt – Abwehramt und BVT [= Bundesamt für Verfassungsschutz und Terrorismusbekämpfung] gemeinsam erfolgreich, „News“ 24/07, 34.

- http://www.salzburg.com,/@1@2Vorlage:Toter+Link/www.salzburg.com (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+ abgerufen am 29. November 2008. Über das Auffinden manipulierter Telefonapparate im Zuge einer Routineüberprüfung in den Ministerbüros vgl Martin Fritzl, […] Der bespitzelte Minister, abgerufen am 12. August 2013.

- vgl. Kommuniqué des Untersuchungsausschußes zur Untersuchung von Abhör- und Beeinflussungsmaßnahmen im Bereich des Parlaments (71/GO XXIV. GP) Untersuchungsausschußprotokoll (71/GO) 1. Teil, 16. Sitzung, 26. November 2009, öffentlicher Teil (http://www.parlament.gv.at)./@1@2Vorlage:Toter+Link/www.parlament.gv.at (Seite+nicht+mehr+abrufbar,+Suche+in+Webarchiven) Datei:Pictogram+voting+info.svg Info:+Der+Link+wurde+automatisch+als+defekt+markiert.+Bitte+prüfe+den+Link+gemäß+Anleitung+und+entferne+dann+diesen+Hinweis.+

- Österreichisches Abwehramt scoutet Hacker format.at, abgerufen am 25. November 2013.

- Heimische Hacker-Nachwuchstalente gesucht futurezone.at, abgerufen am 8. November 2013

- ÖBH-Aktuell 8. November 2013, Cyber-Sicherheitswoche des Bundesheeres endet mit Länderkampf, http://www.bmlv.gv.at/cms/artikel.php?ID=6870, abgerufen am 11. November 2013

- Dietmar Rust, Cyber-Sicherheitswoche des Bundesheeres (Tagungsbericht): Der Soldat 23 (4. Dezember) 2013, 11.

- Eine interministerielle Initiative in Kooperation mit der österreichischen Wirtschaft, vgl FN 19