WPA2

Wi-Fi Protected Access 2 (WPA2) ist die Implementierung eines Sicherheitsstandards für Funknetzwerke nach den WLAN-Standards IEEE 802.11a, b, g, n und ac und basiert auf dem Advanced Encryption Standard (AES). Er stellt den Nachfolger des mittlerweile als unsicher geltenden WPA dar,[1] das wiederum auf dem ebenfalls als unsicher geltenden Wired Equivalent Privacy (WEP) basierte. WPA2 implementiert die grundlegenden Funktionen des neuen Sicherheitsstandards IEEE 802.11i. In diesem Zusammenhang wird auch der Begriff Robust Security Network (RSN) verwendet. Der Nachfolger ist WPA3.

Hintergrund

Zum Schutz der übertragenen Daten in einem WLAN und der teilnehmenden Clients wurde der Sicherheitsstandard Wired Equivalent Privacy (WEP) eingeführt. Schon nach relativ kurzer Zeit stellte sich dieser Standard als anfällig für Angriffe heraus. Durch Aufzeichnung und Analyse größerer Datenmengen kann der Netzwerkschlüssel ermittelt werden. Auch die im WEP integrierte Authentifizierung stellt kein nennenswertes Hindernis für Angreifer dar.

Ein weiterführender, sehr umfangreicher Standard für Sicherheit in WLANs (IEEE 802.11i) war zu diesem Zeitpunkt zwar in Arbeit, aber eine Verabschiedung war nicht in Sicht. Daher wurde ein Zwischenstandard auf Basis mehr oder weniger verabschiedeter Teile geschaffen: WPA. Dieser konnte durch Funktionen wie dynamische Schlüssel, vernünftige Authentifizierung und Unterstützung von Radius-Authentifizierung den Funknetzen ihre Sicherheit zurückgeben.

Mit fortschreitender Entwicklung des Standards IEEE 802.11i, der auf dem Verschlüsselungsalgorithmus AES basiert, wurden auch Anstrengungen unternommen, AES in WPA zu integrieren. Daraus entstand der Standard WPA2. Die Herstellervereinigung Wi-Fi Alliance begann zum 1. September 2004 als erste mit der Zertifizierung von WLAN-Geräten mit WPA2.

Für WPA und WPA2 waren lange Zeit nur Passwort-Angriffe bekannt. Aus diesem Grund ist es dringend zu empfehlen, ein ausreichend langes Passwort (mindestens 20 Zeichen lang mit Groß- und Kleinbuchstaben sowie Sonderzeichen und Zahlen) zu verwenden, das möglichst auch nicht vollständig aus sinnvollen Wörtern besteht (siehe Wörterbuchangriff). Einige Hersteller ermöglichen, durch proprietäre Verfahren den Passwortschlüssel mit einem USB-Stick auf die anzuschließenden Clients zu übertragen, dieser braucht nach der einmaligen Installation nicht mehr geändert zu werden. Ein mit ausreichend langem Passwort geschützter Wireless-Router mit WPA2-Verschlüsselung und CCMP sowie deaktiviertem WPS[2] gilt aus heutiger Sicht im Unterschied zu WEP als relativ sicher.

Unterschiede zu WPA erste Generation

WPA2 verwendet den Verschlüsselungsstandard AES, wenn CCMP als Protokoll verwendet wird. WPA hingegen unterstützt nur die bei WEP eingesetzte Stromchiffre RC4, die allerdings mit dem TKIP eingesetzt wird. CCMP soll auf lange Sicht TKIP ablösen.

Eine einfache Umstellung von WEP oder WPA auf WPA2 durch eine Firmware-Aktualisierung ist bei vielen, aber nicht bei allen Geräten möglich. Zum Teil ist die Hardware zu langsam, um die AES-Verschlüsselung in Software zu implementieren. Abhilfe schaffen dann nur neue Endgeräte mit mehr Rechenleistung oder Spezialhardware für AES.

Technische Eckdaten

Verschlüsselung

Die Verschlüsselung erfolgt nach dem Advanced Encryption Standard (AES).

Authentifizierung

Zur Authentifizierung des Clients am Access Point und umgekehrt können sowohl ein geheimer Text (der pre-shared key PSK), als auch ein RADIUS-Server verwendet werden.

Die Authentifizierung mit einem Pre-Shared-Key wird oft bei kleinen Installationen wie bei Privatanwendern üblich benutzt und daher auch als „Personal“ bezeichnet.

In größeren Netzen ermöglicht die Verwendung von RADIUS eine zentrale Benutzeradministration inklusive Accounting. Der Access Point leitet in diesem Fall die Authentifizierungsanfrage des Clients an den RADIUS-Server weiter und lässt – je nach Erfolg – den Zugriff zu. Diese Variante von WPA2 wird oft als „Enterprise“ bezeichnet. Für die Authentifizierung wird das Extensible Authentication Protocol (EAP) verwendet.

Kompatibilität

WPA2 und WPA können meistens nur getrennt eingesetzt werden. Einige Access Points unterstützen jedoch die gleichzeitige Nutzung beider Verschlüsselungen innerhalb eines Netzwerks.

Alle Geräte, die für WPA2 von der Wi-Fi Alliance zertifiziert werden sollen, müssen den Standard IEEE 802.11i erfüllen.

Sicherheit

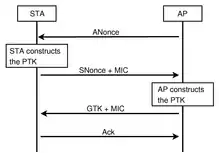

Im Oktober 2017 veröffentlichten Wissenschaftler der KU Leuven eine Angriffsmöglichkeit auf mit WPA2 gesicherte Verbindungen. Der mit dem Namen Key Reinstallation Attack (KRACK) bezeichnete Angriff nutzt eine Schwäche im Vier-Wege-Handshake zur Aushandlung von Schlüsseln beim Verbindungsaufbau aus. Damit können unter anderem Datenpakete entschlüsselt werden und Replay-Angriffe, TCP-Hijacking-Angriffe oder HTTP-Injection-Angriffe ausgeführt werden. Im schlimmsten Fall kann der verwendete Schlüssel durch lauter Nullen ersetzt und die Verschlüsselung damit vollständig aufgehoben werden. Die Sicherheitslücke betrifft die clientseitige Implementation von IEEE 802.11s und die Accesspoints bei der IEEE 802.11r beim „MESH-Roaming“ und nicht nur einzelne Implementierungen.[3] In erster Linie sind Android- und GNU/Linux-Implementationen betroffen. Windows- und Apple-Geräte sind nur teilweise betroffen.[4] Mit einem Software-Update kann die Sicherheitslücke rückwärtskompatibel abgesichert werden.[5][6] Windows hat den Patch zur Behebung der Schwachstelle bereits eine Woche vor Bekanntgabe verteilt.[7] Viele namhafte Computerhersteller haben ebenfalls bereits ihre Software aktualisiert.[8]

Sicherheitsmaßnahmen

Die Spezifikationen für einen sicheren WPA-Netzwerkschlüssel (auch Passphrase oder Pre-Shared-Key genannt) werden je nach Hardware-Hersteller unterschiedlich implementiert. Laut Spezifikation ist eine maximale Schlüssellänge von 63 Zeichen erlaubt, wobei diese je nach Hersteller und Gerätetyp auch reduziert sein kann.[9] Die erlaubten Zeichen für WLAN-Passwörter regelt der Standard IEEE 802.11-2012: die erlaubten Zeichen müssen im ASCII-Bereich zwischen 32 und 126 (dezimal) liegen. Dies sind Klein- und Großbuchstaben, Ziffern und die grundlegenden Sonderzeichen.[10] Gewisse Sonderzeichen im Passwort können bei manchen Betriebssystemen jedoch Probleme bereiten, insbesondere bei Apple iOS.[11] Sonderzeichen, die nicht international verfügbar sind (z. B. ü, ö, ä oder auch §), sind nicht erlaubt; je nach Betriebssystem (Microsoft Windows, Mac OS X, Unix) würden diese zudem völlig verschieden kodiert und wären dann nicht kompatibel zueinander. Nutzer haben mit der Passwortwahl Einfluss auf die Sicherheit ihres Systems (vgl. Wahl sicherer Passwörter und Grundlegende Sicherheitsmaßnahmen).

Weblinks

- Ernst Ahlers: Angriffe auf WPA. Heise Security. 8. November 2004. Abgerufen am 28. Dezember 2012.

- Daniel Bachfeld: Angriff auf WPA verfeinert. Heise Security. 27. August 2009. Abgerufen am 28. Dezember 2012.

- Oliver Lau: Sicherheitslücke in WPA2 entdeckt. Heise Security. 25. Juli 2010. Abgerufen am 28. Dezember 2012.

Einzelnachweise

- Michael Mierke: WLAN-Sicherheit: WPS und WPA. In: heise.de. 13. Februar 2020, abgerufen am 13. Mai 2021.

- code.google.com

- Allgemeine Sicherheitshinweise auf lancom.de vom 16. Oktober 2017, abgerufen am 17. Oktober 2017

- Kritische Schwachstellen in WLAN-Verschlüsselung – BSI rät zur Vorsicht auf den Seiten des BSI vom 16. Oktober 2017, abgerufen am 17. Oktober 2017

- Dan Goodin: Serious flaw in WPA2 protocol lets attackers intercept passwords and much more. In: Ars Technica. 16. Oktober 2017, abgerufen am 16. Oktober 2017 (englisch).

- Mathy Vanhoef, Frank Piessens: Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2. In: Proceedings of the 24th ACM Conference on Computer and Communication Security (CCS 2017), Dallas, USA, 30 October - 3 November 2017. Oktober 2017, S. 1313–1328, doi:10.1145/3133956.3134027 (Vorabveröffentlichung [PDF; 642 kB]).

- Lawrence Abrams: Microsoft Quietly Patched the Krack WPA2 Vulnerability Last Week. In: Bleeping Computer. 16. Oktober 2017, abgerufen am 16. August 2018 (englisch).

- Lawrence Abrams: List of Firmware & Driver Updates for KRACK WPA2 Vulnerability. In: Bleeping Computer. 16. Oktober 2017, abgerufen am 16. August 2018 (englisch).

- Als Beispiel sei ein TV-Gerät genannt, bei dem nur 32 Zeichen berücksichtigt werden; mit einem längeren Schlüssel kann das Gerät dann nicht am Funknetz angemeldet werden. Um dieses nutzen zu machen, muss ein entsprechend kürzeres Passwort gewählt werden.

- Computerwoche: Tipp für Funknetzwerke.

- iOS: Grundlegendes zu persönlichen Hotspots.