Wi-Fi Protected Setup

Wi-Fi Protected Setup (WPS) ist ein von der Wi-Fi Alliance entwickelter Standard zum einfachen Aufbau eines drahtlosen lokalen Netzwerkes mit Verschlüsselung, welcher seit 2007 zur Verfügung steht.[1] Das Ziel von WPS war es, das Hinzufügen von Geräten in ein bestehendes Netzwerk zu vereinfachen. Es wird als unsicher angesehen und sollte nicht mehr verwendet werden.[2]

Durch die Sicherheitsmängel bei WPS wurde Wi-Fi Easy Connect[3] als Alternative auserkoren, womit Geräte per QR-Code, NFC-Tags oder PINS eine einfache Verbindung ins WLAN bekommen. Mit dem moderneren WPA3 können ebenfalls Geräte ohne Bildschirm einfacher und sicherer verbunden werden.[4]

Funktionsweise

Um dieses Ziel zu erreichen, wurden vier verschiedene Modelle entwickelt, welche die Notwendigkeit von Einstellungen durch den Nutzer einschränken sollen:[5]

- PIN-Eingabe

- Das Gerät besitzt einen Aufkleber oder eine Anzeige für eine PIN, die zur Einbindung in ein Netzwerk dem Registrar (z. B. dem Access Point) bekannt gemacht werden muss. Alternativ muss eine PIN am Registrar abgelesen und clientseitig eingegeben werden.

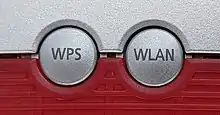

- Push Button Configuration (PBC, englisch für Konfiguration per Knopfdruck)

- Der Access Point und die in das Netzwerk einzubindenden Geräte besitzen einen physischen oder per Software implementierten Knopf zur Verbindungsherstellung. Wird dieser gedrückt, beginnt eine zweiminütige Phase, in welcher solche Geräte dem Netzwerk beitreten können.

- USB Flash Drive (UFD)

- Ein USB-Stick wird genutzt, um die Netz-Einstellungsdaten zwischen dem Access Point und den einzubindenden Geräten zu transportieren.

- Near Field Communication (NFC)

- Das einzubindende Gerät wird in die Nähe des Access Point gebracht, um mittels Near Field Communication die relevanten Daten auszutauschen.

Um eine WPS-Zertifizierung durch die Wi-Fi Alliance zu bekommen, muss ein Access Point mindestens die ersten beiden Methoden unterstützen. Drahtlose Geräte, die als Client agieren, müssen lediglich die erste Methode unterstützen.

Sicherheitsproblematik

Das Aktivieren der WPS-PIN-Methode im Access Point führt bei vielen Modellen dazu, dass ein fremdes Gerät über eine Brute-Force-Methode innerhalb weniger Stunden[6] eine Verbindung herstellen kann und somit auch den Sicherheitsschlüssel unabhängig von dem verwendeten Verschlüsselungsverfahren erhält.

Unmittelbar nach Herstellung der Verbindung zum Access Point können vom zugehörigen achtstelligen WPS 1.0-PIN die ersten 4 Ziffern ausgelesen werden; die restlichen 4 PIN-Ziffern werden iterativ ausprobiert, was je nach erforderlicher Kombination wenige Minuten bis zu einigen Stunden dauert. Mit dem so ermittelten achtstelligen PIN wird dann das WLAN-Passwort im Klartext ausgelesen.[7] Es wird empfohlen, WPS zu deaktivieren.[8] Nach der Anmeldung sollte auf Anzeichen von unbefugtem Zugriff auf das Netzwerk geachtet und gegebenenfalls das Wi-Fi-Passwort neu gesetzt werden.

Viele namhafte Hersteller sind betroffen, beispielsweise Cisco/Linksys (Anmerkung: Linksys wurde 2013 an Belkin verkauft), Netgear, D-Link, Belkin, Buffalo, Zyxel und Technicolor.[1] Bei einigen der betroffenen Access Points ist die WPS-Funktion, obwohl sie in den Einstellungen deaktiviert wurde, weiterhin aktiv.

Unterstützung in Betriebssystemen

Apple hat in MacOS und iOS WPS nie unterstützt. Ab Android 9 (2018) wurde die WPS-Unterstützung aus dem Google-Betriebssystem gestrichen. Zum Teilen des WLAN-Passworts am Smartphone werden Alternativen auf QR-Code Basis angesehen. Lediglich Microsoft unterstützt in Windows 10 (Version 2004) aktuell noch WPS.

Einzelnachweise

- Viehböck: Brute forcing Wi-Fi Protected Setup. 26. Dezember 2011, S. 1-9, abgerufen am 3. März 2017 (englisch).

- Ange Albertini: Wi-Fi Protected Setup (WPS) ist ein Sicherheitsrisiko. In: avira.com. 12. Mai 2015, abgerufen am 18. Mai 2021.

- WiFi Easy Connect. Abgerufen am 24. April 2021 (englisch).

- WPA3 will enhance Wi-Fi security. National Security Agency, Juni 2018, abgerufen am 13. Mai 2021 (englisch): „Along with WPA3, the Wi-Fi Alliance is also introducing a new on-boarding method intended to provision IoT“headless devices”, devices that have a limited or no user interface, in a simple and secure manner.“

- How does Wi-Fi Protected Setup work? Wi-Fi Alliance, abgerufen am 4. Januar 2012 (englisch).

- Massive WLAN-Sicherheitslücke. Heise online, 29. Dezember 2011, abgerufen am 4. Januar 2012.

- How to Hack WPA WiFi Passwords by Cracking the WPS PIN. Alex Long. Abgerufen am 19. Februar 2015.

- WLAN Sicherheit. Abgerufen am 24. August 2015 (deutsch).