ZigBee

ZigBee ist eine Spezifikation für drahtlose Netzwerke mit geringem Datenaufkommen und geringem Stromverbrauch wie beispielsweise Hausautomation, Sensornetzwerke, Lichttechnik. ZigBee-Geräte kommunizieren in einem Mesh-Netzwerk bzw. einem Ad-hoc-Netz. Das heißt, wenn ein Kommunikationspfad im ZigBee-Netzwerk ausfällt, wird stattdessen ein anderer Pfad im Netzwerk verwendet. Der Schwerpunkt von ZigBee liegt in kurzreichweitigen Netzwerken bis 100 m im Innenbereich und bis 300 m in Sichtlinie.[1]

Der Name ZigBee wurde aus dem „Zick-Zack-Tanz“ der Honigbienen abgeleitet.[2]

Die Spezifikation ist eine Entwicklung der ZigBee-Allianz, die Ende 2002 gegründet wurde. Sie ist ein Zusammenschluss von derzeit mehr als 230 Unternehmen, die die weltweite Entwicklung dieser Technologie vorantreiben. 2004 kam die erste ZigBee-Spezifikation auf den Markt. Die mittlerweile unter dem Namen ZigBee 2004 bekannte Version gilt als veraltet und wurde 2006 von einer komplett überarbeiteten Version abgelöst. 2007 ist mit ZigBee Pro ein weiterer Zweig der ZigBee-Spezifikation erschienen. Er richtet sich an Anwendungen, die sowohl mit wenig Datenrate als auch speziell minimiertem Energieverbrauch auskommen sollen.[3] Eine Weiterentwicklung ist Version 1.2.1 mit Verbesserungen der Sicherheit. Sie entschärft einen im November 2015 entdeckten Sicherheitsmangel.[4][5][6] Im Dezember 2016 wurden für die Protokollversion 3.0 20 Zertifizierungen für acht Hersteller ausgestellt, um eine Vereinheitlichung im Bereich IoT voranzubringen.[7] Durch die Zusammenarbeit mit Herstellern weltweit können Verbraucher zum Beispiel über intelligente Heizkörperthermostate ihre Heizung steuern, smarte Beleuchtungssysteme einbauen und Jalousien nach Bedarf steuern.

Einleitung

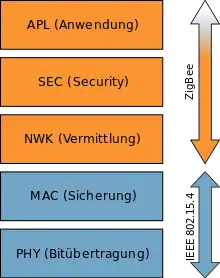

Die Spezifikation beschreibt ein Framework für Funknetze. ZigBee baut auf dem Standard IEEE 802.15.4 auf und erweitert dessen Funktionalität insbesondere um die Möglichkeit des Routings und des sicheren Schlüsselaustausches. Im IEEE-802.15.4-Standard sind die PHY-Schicht und die MAC-Schicht definiert. ZigBee erweitert diesen Protokollstapel um die Schichten NWK und APL. Wobei zu beachten ist, dass es sich bei ZigBee um ein Framework handelt und eine Anwendung in die APL-Schicht eingebettet wird.

Die Einsatzmöglichkeiten von ZigBee sind vielfältig, zum Beispiel in der Gebäude-Automation, im medizinischen Bereich, für Steuerungsanlagen und für alle Arten von Sensormessungen.

Die ZigBee-Spezifikation stellt dem Entwickler drei verschiedene Gerätearten (ZigBee Devices) zur Verfügung. Mit diesen Geräten wird ein ZigBee Wireless Personal Area Network (WPAN) aufgebaut. Man unterscheidet drei Rollen, die ein ZigBee-Gerät erfüllen kann:

Endgerät (ZigBee End Device, ZED)

Geräte wie zum Beispiel Steuerungs- oder Sensormodule werden meist mit Batterien betrieben. Diese können als ZigBee-Endgeräte implementiert werden und benötigen nur einen Teil der Funktionen der ZigBee-Spezifikation. Sie nehmen nicht am Routing im Netzwerk teil und können in einen Schlafmodus gehen. Sie melden sich an einem Router ihrer Wahl an und treten so dem ZigBee-Netzwerk bei. Sie können ausschließlich mit dem Router kommunizieren, über den sie dem Netzwerk beigetreten sind. Werden Daten an ein solches Endgerät geschickt und dieses befindet sich im Schlafmodus, speichert der Router diese Pakete, bis das Endgerät sie abruft.

Router (ZigBee-Router, ZR)

ZigBee-Router nehmen am Routing der Pakete durch das Netzwerk teil. Sie benötigen einen größeren Funktionsumfang und damit auch etwas mehr Hardwareressourcen. ZigBee-Router treten einem Netzwerk bei, indem sie sich an einem im Netzwerk befindlichen Router anmelden. Das Routing im Netzwerk erfolgt entweder entlang eines sich so bildenden Baumes (Stackprofil ZigBee) oder durch dynamisches Routing als Meshnetzwerk (Stackprofil ZigBee PRO). Tritt ein Funkmodul über einen Router dem Netzwerk bei, vergibt dieser diesem eine 16-Bit-Kurzadresse (engl. short address). Bei Meshnetzwerken erfolgt dies zufällig. Auftretende Adresskonflikte müssen erkannt und dann behoben werden.

Koordinator (ZigBee coordinator, ZC)

Ein ZigBee-Koordinator startet das Netzwerk mit festgelegten Parametern. Nach dem Start übernimmt er dieselben Aufgaben wie ein ZigBee-Router.

Adressierung

Die Identifizierung des Netzwerks erfolgt über eine 64-Bit erweiterte PAN-ID. Um unnötigen Protokoll-Overhead zu vermeiden, wählt der Koordinator allerdings für ein PAN bei dessen Start eine 16-Bit-PAN-ID. Jedes Funkmodul besitzt eine eindeutige 64-Bit-IEEE-Adresse. Beim Eintritt in ein Netzwerk bekommt es allerdings ebenfalls eine 16-Bit-Kurzadresse zugewiesen. Bei stochastischer Adressvergabe müssen Adresskonflikte aufgelöst werden. Um Daten an ein anderes Funkmodul im selben Netzwerk zu senden, genügt damit die Angabe der 16-bit-Kurzadresse. Allerdings werden zusätzlich verschiedene Anwendungsobjekte über Endpunkte adressiert. Dieses Verfahren ähnelt dem TCP-Port bei TCP/IP. Jedem Knoten stehen 255 Endpunkte zur Verfügung. Für die Anwendungslogik sind die Endpunkte 1 bis 240 vorgesehen. Endpunkt 255 ist für Broadcast an alle Endpunkte reserviert. Die Endpunkte 241 bis 254 sind für spätere spezielle Aufgaben reserviert. An den Endpunkt 0 gerichtete Daten sind für das ZigBee Device Object (ZDO), welches die Steuerung der Netzwerkaufgaben übernimmt.

Über ein Bindingverfahren kann auch eine indirekte Adressierung ohne Kenntnis der Adresse zum Versenden von Daten benutzt werden. Hierzu müssen sich zwei Funkmodule an einem Bindingprozess beteiligen (zum Beispiel durch das Drücken eines Tasters). In einer Bindingtabelle werden zu einem Cluster, dem Ziel- und Senderendpunkt die entsprechenden Adressen der Funkmodule gespeichert. Für die Adressierung von Paketen genügt dann die Angabe eines Clusters und des Zielendpunkts. Aus der Bindingtabelle kann die benötigte Adresse ermittelt werden.

Es ist ebenfalls möglich, Nachrichten an eine Gruppe von Funkmodulen zu senden. Jedes Funkmodul speichert eine Liste mit 16-Bit-Gruppen-IDs. Ein Eintrag in dieser Tabelle bedeutet, dass das Funkmodul Mitglied der entsprechenden Gruppe ist. Die Nachricht an eine Gruppe wird über Broadcast gesendet. Die Reichweite kann aber zusätzlich begrenzt werden, indem von Nichtgruppenmitgliedern eine Nachricht nur an eine bestimmte Anzahl von Hops weitergeleitet wird.[8]

ZigBee RF4CE

RF4CE ist ein Akronym für radio frequency for consumer electronics. ZigBee-RF4CE ist eine weitere auf dem IEEE-802.15.4-Standard aufbauende Spezifikation der ZigBee-Allianz. Sie ist im Jahr 2008[9] erschienen und ist eine eigenständige Spezifikation. Sie spezifiziert einfache und kostengünstige drahtlose Netzwerke zur Steuerung von Geräten wie etwa Homeentertainment und Lichtsteuerung. Routing wird in diesen Netzwerken nicht unterstützt. Ein fernzusteuerndes Gerät bildet ein eigenes PAN (Personal Area Network). Die Fernsteuerung tritt diesem Netzwerk bei. Um mehrere Geräte zu steuern, partizipiert die Fernsteuerung im Allgemeinen an mehreren PANs. Auch ein fernzusteuerndes Gerät kann Mitglied eines zweiten PANs sein, wenn es selbst fernsteuernde Aufgaben erfüllt. Wenn der DVD-Player von der Fernbedienung gestartet wird, soll der DVD-Player gleichzeitig den Kanal des Fernsehers wechseln.[10]

ZigBee IP

ZigBee IP ist eine im Jahr 2012 erschienene Spezifikation für drahtlose Netzwerke mit Anbindung an das Internet.[11] Die ZigBee Alliance orientiert sich bei der Entwicklung an bestehenden Protokollen von Standardisierungsgremien wie IETF, IEEE, W3C, ISO und IEC. Der Stack nutzt in der Netzwerk-Schicht (OSI-Modell Network Layer) unter anderem die von der IETF entwickelten Protokolle 6LoWPAN und RPL.[11] Das 6LoWPAN-Protokoll ermöglicht die direkte Anbindung von Geräten oder Sensornetzwerken an das Internet über IPv6 (Internet of Things).

ZigBee Cluster Library

Um insbesondere Interoperabilität von Produkten verschiedener Hersteller zu gewährleisten, hat die ZigBee Allianz Cluster und Profile definiert. Ein Cluster funktioniert nach dem Client/Serverprinzip. Der Server eines Cluster besitzt verschiedene Attribute, die im Allgemeinen der Client durch bestimmte Kommandos verändern kann. Eine Lampe ist zum Beispiel ein Server des Clusters OnOff (ClusterID: 0x0006). Der Client kann durch Senden definierter Kommandos (On, Off, Toggle) den Zustand des Attributes verändern. Der Datenaustausch erfolgt über ZCL-Frames. Sämtliche Cluster sind in der ZigBee Cluster Library zusammengefasst.[12]

ZigBee-Profile

In ZigBee-Profilen werden für einen bestimmten Anwendungsfall Systemvoraussetzungen und Geräte definiert. Jedes Gerät implementiert hierbei eine Menge von Clustern. Beispielprofile sind Home Automation, Building Automation und Health Care.

ZigBee Light Link

Dieses Profil dient zur Steuerung von Lichttechnik aller Art. Die Steuerung von Farbanteilen, Helligkeit und einfach An- und Ausschalten von Lampen ist in diesem Profil vorgesehen. Auf einen Koordinator und damit auch ein Trustcenter zur Schlüsselverteilung wird der Einfachheit halber verzichtet. Die Kommunikation erfolgt immer verschlüsselt durch einen Netzwerkschlüssel. Der Netzwerkschlüssel wird an ein dem Netzwerk beitretendes Funkmodul durch den sogenannten Masterkey verschlüsselt mitgeteilt. Dies ist auch die große Schwachstelle von Light Link. Der Masterkey ist für alle Light Link zertifizierten ZigBee-Produkte identisch und wird von der ZigBee Alliance nach bestandener Zertifizierung dem Hersteller mitgeteilt. Das heißt, es wurde versucht den Masterkey geheim zuhalten. Dieser ist aber schon seit geraumer Zeit öffentlich bekannt.[13] Ein nachträgliches Ändern des Masterkeys auf zertifizierten Produkten ist nicht vorgesehen. Ein weiteres Manko der Geheimhaltung des Masterkeys ist es, dass Privatanwender zum Beispiel keine eigenen Produkte wie Schalter oder Controller für zertifizierte Light-Link-Produkte erstellen können, solange der Masterkey nicht bekannt ist. Für die Lichtsteuerung ist die Schlüsselproblematik sicherheitstechnisch nicht so dramatisch. Ein großer Schaden kann im Allgemeinen nicht angestellt werden und die Reichweite der ZigBee-Light-Link-Übertragung ist auch eher gering, so dass ein potentieller Angreifer der Hardware schon recht nahe kommen muss.

ZigBee Home Automation

Dieses Profil kann auch zur Steuerung von Lichttechnik benutzt werden, dient aber der allgemeinen Steuerung von Geräten in kleineren Gebäuden. Die Übertragung erfolgt ebenfalls durch einen Netzwerkschlüssel verschlüsselt. Auch hier wird der Netzwerkschlüssel beim Eintritt in das Netzwerk durch einen Masterkey verschlüsselt verteilt. Der Masterkey ist in diesem Fall bekannt, allerdings kann durch die Benutzung eines Trustcenters der Zutritt zum Netzwerk gesperrt werden und zum Beispiel nur durch das Betätigen eines Buttons für einige Sekunden gestattet werden. Hier kann ein Schaden durch ungewollten Zugang allerdings auch größer ausfallen. Werden beispielsweise Temperaturwerte für Klimageräte, Kühlschrank oder Heizung manipuliert, kann dies ggf. erhebliche Auswirkungen haben.

Anwendungsgebiete

- Industrie- und Automatisierungstechnik (z. B. A.N. Solutions)[14]

- Anlagensteuerung

- Güterüberwachung

- Übertragen von Sensordaten (z. B. ZIGPOS)[15]

- Medizintechnik (z. B. Telemedizinische Geräte der Brunel University London)[16]

- Patientendatenübertragung

- Heim- und Gebäudeautomatisierung[17]

- Unterhaltungselektronik (z. B. 3D-Shutterbrillen)

- Computer-Peripherie

- Funkmelder

- Waschmaschinen (z. B. Miele)[18]

- Kaffeeautomaten

Konkurrenz

Im Bereich Heimautomation und M2M steht ZigBee in direkter Konkurrenz zu Z-Wave. Für beide Protokolle gibt es eine Reihe OSGi-basierter Framework-Lösungen, die über das reine Protokoll hinausgehende Heimautomatisierungsfunktionen beinhalten, wie zum Beispiel einen Geräteabstraktionslayer. Darüber hinaus steht ZigBee im Bereich der Heimautomation in Konkurrenz zu Enocean, das anders als ZigBee und Z-Wave durch die Betonung des Energy-Harvesting batterielose Sensoren ermöglicht.

Im Bereich Medizintechnik ist als Konkurrenzstandard Bluetooth bzw. die Spezifikation der Continua Health Allianz erwähnenswert. Mit dem Bluetooth Mesh Protokoll wird der Bluetooth Low Energy Standard um passende Funktionen erweitert.

Sicherheit

ZigBee/IEEE802.15.4 setzt beim Verschlüsseln von Daten auf eine erweiterte Version des CCM-Mode-Verfahrens (CCM*)[19]. Als Blockverschlüsselungsalgorithmus wird AES-128 eingesetzt, das als kryptografisch sicher eingestuft ist. Trotzdem weisen die verwendeten Protokolle sicherheitskritische Schwachstellen auf; so müssen alle Geräte ein und dasselbe Schlüsselpaar (Fallback Key) kennen und akzeptieren, welches öffentlich bekannt ist.[4]

Datenpakete können auf Netzwerkschichtebene oder auf der Anwendungsebene verschlüsselt werden. Bei einer Verschlüsselung auf der Netzwerkebene muss allerdings allen Funkmodulen ein bestimmter Netzwerkschlüssel bekannt sein. Bei einer Verschlüsselung auf der Anwendungsebene kann eine Verbindung zwischen zwei Funkmodulen explizit mit einem eigenen, nur den zwei Funkmodulen bekannten Schlüssel verschlüsselt werden. Die große Schwierigkeit hierbei ist die Verteilung der Schlüssel auf die Funkmodule. Hierbei gibt es verschiedene Möglichkeiten, die nur bedingt oder nicht sicher sind:

- Die Schlüssel können auf den Funkmodulen vorinstalliert werden. Andere Funkmodule mit selbigem vorinstallierten Schlüssel können ggf. dem Netzwerk beitreten. Zusätzlich existiert dabei aber auch ein fixer, fest vereinbarter und allgemein bekannter Schlüssel, um neue ZigBee-Module in einem Netzwerk anzumelden – dieser Punkt stellt die Schwachstelle im Sicherheitskonzept dar, da ein Angreifer diesen Vorgang belauschen kann und so den geheimen und individuellen Netzwerkschlüssel im Rahmen der Datenübertragung ermitteln kann.[4]

- Die Schlüssel werden einem Funkmodul beim Eintritt in das PAN unverschlüsselt mitgeteilt. Hierbei ist die Gefahr des Abhörens relativ groß. Allerdings ist die Reichweite von ZigBee-Modulen meist gering, sodass sich ein potentieller Angreifer in der Nähe aufhalten muss. Durch das Herabsenken der Transceiverleistung kann die Reichweite des Weiteren auf ein Minimum reduziert werden. Einen zusätzlichen Schutz bietet die Möglichkeit, die Zeitspanne der unverschlüsselten Datenübertragung des Schlüssels zu begrenzen, beispielsweise durch gleichzeitiges Drücken eines Knopfes an jedem Funkmodul, wie dies auch bei Powerline-Adaptern üblich ist.

- Die sicherste Möglichkeit ist der Einsatz eines ausgewählten Trustcenters. Jedes Funkmodul besitzt nur einen Masterlinkschlüssel, mit dem zunächst ein Linkschlüssel für die Verbindung mit dem Trustcenter und dem entsprechenden Funkmodul generiert wird. Benötigen zwei Funkmodule einen Linkschlüssel für eine Verbindung zueinander, erfolgt die Schlüsselgenerierung mittels des sogenannten SKKE-Protokolls über das Trustcenter. Das Trustcenter selbst dient nur zur Vermittlung und kann selbst den Schlüssel nicht bestimmen.

Beim CCM*-Verfahren kann durch einen Authentifizierungscode (Message Integrity Code) die Datenintegrität von Datenpaketen geschützt werden. Mittels CTR-Verfahren werden die Daten verschlüsselt. Durch Nutzung eines Counters besteht zudem keine Möglichkeit, Pakete abzufangen und diese später ins Netzwerk einzuschleusen (replay attack).[8]

Sicherheitslücken

Ein bekanntes herstellerübergreifendes Sicherheitsproblem gibt es bei der Implementierung: Wird der Netzwerkschlüssel neu übertragen, dann kann bei einer unverschlüsselten Übertragung der Netzwerkschlüssel mitgelesen werden. Insbesondere ZigBee basierte Türschlösser sind hier negativ aufgefallen, indem Geräte gezwungen werden konnten, den Schlüsselaustausch neu zu beantragen.

In allen ZigBee Home-Automation-Implementierungen gibt es eine Sicherheitslücke beim Anlernen von neuen Geräten: Beim Anlernen wird der Netzwerkschlüssel verschlüsselt übertragen. Bei den ZigBee Home-Automation Netzwerken ist der Schlüssel, mit dem der Netzwerkschlüssel verschlüsselt wird, allerdings den Entwicklern bekannt, und somit entsteht hier eine Sicherheitslücke. Bei ZigBee Light Link gibt es Sicherheitslücken beim Pairing: Der Schlüsseltausch wird mit geringer Sendeleistung / Reichweite durchgeführt (Touchlink commissioning) Dies kann mit besseren Antennen und mehr Sendeleistung erfolgreich umgangen werden. Hier kann über Drohnen aus der Entfernung auf das Beleuchtungssystem zugegriffen werden.[20]

Weblinks

- Offizielle Webpräsenz der ZigBee Alliance

- Tutorial und Forum zu ZigBee Umfasst Informationen über Technologie, Architektur, Vorrichtungen, Vergleichen und Anwendungen. Betriebsmittel schließen Forum, Nachrichten und Bücher ZigBee mit ein.

- BSI-Studie „Drahtlose Kommunikationssysteme und ihre Sicherheitsaspekte“ Das Protokoll ZigBee wird auf 31 Seiten dargestellt und bewertet (PDF; 14 MB)

Einzelnachweise

- Was ist Zigbee?Zigbee Technische Spezifikationen. In: Connectivity Standards Alliance. Abgerufen am 8. Juli 2021.

- When to use Zigbee when upgrading your property. In: Telkonet. 12. Juni 2018, abgerufen am 27. Mai 2021 (amerikanisches Englisch).

- ZigBee Alliance: ZigBee Specification. In: ZigBee Document 053474r20 (Sep. 2012)

- Sokolov, Daniel AJ: Deepsec: ZigBee macht Smart Home zum offenen Haus. In: heise.de. Verlag Heinz Heise, 21. November 2015, S. 1, abgerufen am 21. November 2015.

- Smart Home: Sicherheitslücken im Zigbee-Protokoll demonstriert Bericht auf dem Internetnachrichtenportal GOLEM im Dezember 2015, abgerufen am 13. August 2017

- Stellungnahme des deutschen ZigBee-Herstellers ubisys hierzu, abgerufen am 15. Dezember 2017

- ZigBee Alliance: ZigBee Specification. Zigbee Alliance Accelerates IoT Unification with 20 Zigbee 3.0 Platform Certifications, abgerufen am 15. Dezember 2017

- Markus Krauße, Rainer Konrad: Drahtlose ZigBee-Netzwerke – Ein Kompendium. Springer Vieweg, Wiesbaden 2014, ISBN 978-3-658-05821-0.

- Zigbee Alliance. Understanding ZigBee RF4CE [online], Oktober 2014. Verfügbar unter: Zigbee RF4CE Whitepaper, S. 3 (abgerufen am 25. Mai 2020)

- ZigBee Alliance: ZigBee RF4CE Specification. In: ZigBee Document 094945r00ZB (Jan. 2010) (Memento vom 3. April 2014 im Internet Archive)

- ZigBee Alliance. »ZigBee IP Specification«. In: ZigBee Public Document 13-002r00 (Feb. 2013) (Memento vom 26. Juni 2013 im Internet Archive)

- ZigBee Alliance: ZigBee Cluster Library. In: ZigBee Document 075123r04ZB (Mai 2012)

- heise online: Deepsec: ZigBee macht Smart Home zum offenen Haus. Abgerufen am 23. November 2018 (deutsch).

- A.N. Solutions. Abgerufen am 24. Oktober 2014.

- Standards unter einem Dach. (Memento vom 23. Oktober 2014 im Internet Archive) Funkschau.de. Abgerufen am 24. Oktober 2014.

- Zigbee Allianz. (Memento vom 13. November 2014 im Internet Archive) Abgerufen am 24. Oktober 2014.

- Produkte: Sensor- und Aktornetzwerke. zigpos.de. Abgerufen am 22. Januar 2015.

- Drozdowski, Dominik: Kühlschrank und Co. im Smart Home – Intelligente weiße Ware. In: pc-magazin.de. WEKA Holding, 29. Januar 2014, S. 1, abgerufen am 24. Oktober 2014.

- Ergen S. C.: ZigBee/IEEE 802.15. 4 Summary. UC Berkeley Т. 10. – №. 17. С. 11. 2004. Abgerufen am 20. Juli 2021.

- ZigBee. Abgerufen am 8. Juli 2020.