Wi-Fi-Deauthentication-Angriff

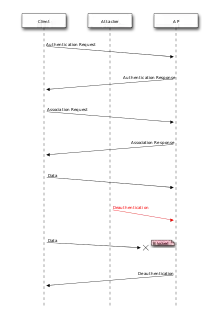

Ein Wi-Fi-Deauthentication-Angriff (deauthentication - engl. Beglaubigungsentzug) ist eine Art von Denial-of-Service-Angriff der auf die Kommunikation zwischen einem Nutzergerät und ein Wi-Fi-Zugangspunkt abzielt.

Technische Einzelheiten

Anders als die meisten Störsender, wirkt Deauthentication gezielt. Das IEEE 802.11 (Wi-Fi) Protokoll umfasst die Definition eines Deauthentication-Frames. Das Senden dieses Frames durch den Zugangspunkt an einen Empfänger wird "sanctioned technique to inform a rogue station that they have been disconnected from the network" genannt.

Ein Angreifer kann jederzeit einen gefälschten Deauthentication-Frame mit der Adresse des anzugreifenden Rechners an den Wireless Access Point senden. Das Protokoll verlangt keine Verschlüsselung für diesen Frame wenn die Sitzung mit Wired Equivalent Privacy (WEP) aufgebaut wurde. Der Angreifer benötigt nur die MAC-Adresse des anzugreifenden Rechners, die er im Klartext mittels Wireless Network Sniffing erhalten kann.

Verwendung

"Böser Zwilling"-Access Points

Einer der Hauptzwecke für die Verwendung von Deauthentication ist es, Endgeräte zu verleiten sich mit einem Bösen Zwilling zu verbinden, der dann genutzt werden kann um übertragene Netzwerkpakete mitzuschneiden. Der Angreifer führt dazu einen Deauthentication-Angriff durch um das Zielgerät von seinem aktuellen Netzwerk abzumelden. Da Nutzergeräte meist so konfiguriert sind, dass sie sich mit dem Access Point mit dem stärksten Signal verbinden, besteht eine hohe Wahrscheinlichkeit, dass sich das Zielgerät, bei entsprechender Signalstärke des "Bösen Zwillings", automatisch mit dem gefälschten Access Point verbindet.

Kennwortangriffe

Um einen Brute-Force- oder Wörterbuch-Angriff auf das Kennwort eines WLAN-Nutzers, der WPA2 oder WPA aktiviert hat, durchführen zu können, muss ein Angreifer zuerst den beim Verbindungsaufbau ablaufenden 4-Wege-Handschlag mitschneiden. Indem der Nutzer von durch einen Deauthentication-Angriff vom Funknetzwerk getrennt wird, können die benötigten Daten beim Wiederverbindungsaufbau mitgeschnitten werden. Falls WPA3 verwendet wird sind keine Wörterbuchangriffe mehr möglich.[1]

In ähnlicher Weise wird bei Phishing-Angriffen, nur ohne das Kennwortknacken, vorgegangen. Der Angreifer beginnt mit einem Deauthentication-Angriff um das Zielgerät von seinem Zugangspunkt abzumelden. Im zweiten Schritt sammelt der Angreifer Anmeldedaten von unbedarften Nutzern in dem er auf einer gefälschten Seite vorgaukelt, es sei nötig, das WLAN-Kennwort erneut einzugeben.

Angriffe auf Hotelgäste und Tagungsbesucher

Die Federal Communications Commission in den Vereinigten Staaten hat bereits über Hotels[2] und andere Unternehmen[3] Bußgelder verhängt, weil sie Deauthentication-Angriffe auf ihre eigenen Gäste durchgeführt haben. Der Zweck war sie von der Verwendung ihrer eigenen Tethering-Hotspots abzubringen und die kostenpflichtigen lokalen WiFi-Dienste zu nutzen.

Situation an deutschen Hochschulen

Deauthorization kann jedoch auch umgekehrt, als Teil eines Wireless Intrusion Prevention Systems, zum Schutz der Nutzer vor gefälschten Zugangspunkten eingesetzt werden, indem zu diesen aufgebaute Verbindungen unterbrochen werden. In vielen professionellen Zugangspunkten wird Deauthentication daher als Sicherheitsmerkmal dargestellt und ist als Option aktivierbar. Ein privates Forschungsprojekt[4] hat die Verwendung von Deauthern auf den Campi deutscher Hochschulen untersucht. Als Motivation wird die Sicherstellung des störungsfreien Betriebs und der Erreichbarkeit des eigenen Hochschulnetzwerks und die Phishingprävention vermutet.

Werkzeuge

Die Aircrack-ng-Suite und die Programme MDK3, Void11, Scapy und Zulu sind zu WiFi-Deauthentication-Angriffen fähig. Aireplay-ng, ein Werkzeug der aircrack-ng-Suite, kann mit einem Einzeiler einen Deauthentication-Angriff ausführen:

aireplay-ng -0 1 -a xx:xx:xx:xx:xx:xx -c yy:yy:yy:yy:yy:yy wlan0

- -0 aktiviert den Deauthentication attack mode

- 1 ist die Anzahl der zu sendenden Deauthentication-Frames; 0 für eine unbegrenzte Zahl verwenden

- -a xx:xx:xx:xx:xx:xx ist die MAC-Adresse des Access Points

- -c yy:yy:yy:yy:yy:yy ist die MAC-Adresse des Angriffsziels; auslassen, um alle Nutzer des APs zu deauthentisieren

- wlan0 ist die NIC (Network Interface Card)

Pineapple Rogue Access Point kann ebenfalls Deauthentication-Angriffe durchführen. Das Programm Wifijammer kann automatisch nach allen Netzwerken in Reichweite suchen und sie stören. Ein ESP8266 kann verwendet werden um mittels Wi-PWN Deauth-Angriffe durchzuführen oder zu erkennen. Unter Android unterstützt Nexmon auf Broadcom-WLAN-Chips Deauth-Angriffe.

Siehe auch

- Störsender

- IEEE 802.11w – bietet erhöhte Sicherheit bei seinen Management Frames einschließlich Authentication/Deauthentication

Einzelnachweise

- Security. Wi-Fi Alliance, abgerufen am 13. Mai 2021 (englisch): „The technology is resistant to offline dictionary attacks where an adversary attempts to determine a network password by trying possible passwords without further network interaction.“

- Katia Hetter: Marriott fined $600,000 by FCC for blocking guests' Wi-Fi. CNN, 4. Oktober 2014, abgerufen am 4. Dezember 2020.

- Nicholas Deleon: FCC Fines Hotel Wi-Fi Provider for Blocking Personal Hotspots. vice.com, 18. August 2015, abgerufen am 4. Dezember 2020.

- Meine Hochschule behindert das WLAN. Abgerufen am 4. Dezember 2020.

Literatur

- Nguyen, Thuc D.; Nguyen, Duc H. M.; Tran, Bao N.; Vu, Hai; Mittal, Neeraj (August 2008), "A Lightweight Solution for Defending against Deauthentication/Disassociation Attacks on 802.11 Networks", Proceedings of the 17th IEEE International Conference on Computer Communications and Networks (ICCCN), St. Thomas, Virgin Islands, USA, pp. 185–190, CiteSeerX 10.1.1.310.1319, doi:10.1109/ICCCN.2008.ECP.51, ISBN 978-1-4244-2389-7(englisch, Abonnement erforderlich)

- GPS, Wi-Fi, and Cell Phone Jammers — FCC FAQ