SecureDrop

SecureDrop (englisch ‚Sicherer Einwurf‘) ist eine freie Plattform zur sicheren Kommunikation zwischen Journalisten und Whistleblowern. Die Webanwendung wurde ursprünglich unter dem Namen DeadDrop von Aaron Swartz, James Dolan und Kevin Poulsen entwickelt.[7]

| SecureDrop | |

|---|---|

| |

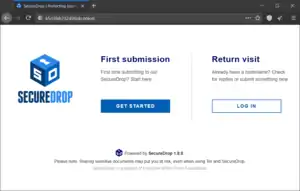

Screenshot der Ansicht für Whistleblower. | |

| Basisdaten | |

| Maintainer | Freedom of the Press Foundation |

| Entwickler | Aaron Swartz[1][2], Freedom of the Press Foundation[3], Kevin Poulsen, James Dolan |

| Erscheinungsjahr | 2013 |

| Aktuelle Version | 1.8.1[4] (14. April 2021) |

| Betriebssystem | Linux, Tails |

| Programmiersprache | Shell, Python |

| Lizenz | AGPL[5] |

| deutschsprachig | nein |

| securedrop.org | |

Die erste Instanz der Plattform wurde am 14. Mai 2013 unter dem Namen Strongbox von The New Yorker eingeführt.[8] Nach dem Tod von Aaron Swartz wurde das Projekt im Oktober 2013 von der Freedom of the Press Foundation übernommen und unter dem Namen SecureDrop fortgeführt.[5] Inzwischen gibt es Installationen von verschiedenen Organisationen,[9] darunter sind auch The Guardian[10], The Washington Post[11], The Intercept,[12], die New York Times[13], die Süddeutsche Zeitung[14][15] und der Heise-Verlag.[16][17]

2016 erhielt SecureDrop den FSF Award.

Sicherheit

SecureDrop verwendet das Tor-Netzwerk zur Anonymisierung; es soll eine sichere Kommunikation zwischen Whistleblowern und Journalisten ermöglicht werden.[7] Installationen von SecureDrop sind deswegen nur als versteckte Dienste des Tor Netzwerkes mit einer .onion-Adresse erreichbar. Beim Upload der sensiblen Dokumente, wird dem Whistleblower ein zufällig generierter Code-Name zugewiesen. Mit diesem können die Journalisten Nachrichten an den Whistleblower hinterlassen. Die Nachrichten können nur durch SecureDrop und mit dem richtigen Code-Namen abgerufen werden.[8]

Audits

Vor der Veröffentlichung jeder Hauptversion wird, von einem sich jedes Mal ändernden externen Expertenteam, ein Sicherheitsaudit durchgeführt.[18]

Im August 2013 wurde der erste Sicherheitsaudit von einem Team der University of Washington, zu dem unter anderem Bruce Schneier und Jacob Appelbaum gehörten, durchgeführt. Sie empfanden SecureDrop als ein technisch anständiges System, bemängelten aber die technische Kompetenz, die von Journalisten vorausgesetzt wird. Fehler in der Anwendung von Journalisten könnten die Anonymität der Quellen gefährden.[19]

Der Quelltext der Version 0.2.1 wurde vor der Veröffentlichung von der Berliner Sicherheitsfirma Cure53 überprüft.[20] In der Zusammenfassung des Penetrationstest-Berichts wurde angegeben, dass keine kritischen Fehler gefunden wurden. Zudem wird SecureDrop als gut gesicherte Anwendung mit geringen Angriffsmöglichkeiten beschrieben.[21]

Vor der Veröffentlichung der Version 0.3 wurde ebenfalls ein Sicherheitsaudit von dem Sicherheitsunternehmen iSECpartners, unter der Leitung von Valentin Leon und Jonathan Chittenden, durchgeführt. Es wurden dabei zwei Schwachstellen entdeckt, welche jedoch als „schwer ausnutzbar“ eingestuft wurden und vor der Veröffentlichung ausgebessert wurden. Keine der entdeckten Schwachstellen wurde als kritisch eingestuft.[18]

Funktionsweise

Die bereitgestellten Dokumente werden mit OpenPGP verschlüsselt und zu einem abgetrennten Spiegelserver übertragen. Journalisten greifen mit einer Verbindung durch das Tor-Netzwerk auf den Server zu und speichern die verschlüsselten Dokumente auf einem USB-Speicherstick. Ein vom Internet getrennter Computer wird mit einer Live-CD gestartet; vor jeder Benutzung werden alle Daten komplett von diesem Computer gelöscht. Die zur Entschlüsselung benötigten Schlüssel sind auf einem weiteren USB-Stick gespeichert. Die Dokumente können jetzt entschlüsselt und für die Veröffentlichung vorbereitet werden.[5][7][8]

Weblinks

Quellen

- github.com.

- freedom.press.

- freedom.press. (abgerufen am 30. Januar 2015).

- Release 1.8.1. 14. April 2021 (abgerufen am 16. April 2021).

- Freedom of the Press Foundation: SecureDrop. Abgerufen am 31. Juli 2014 (englisch).

- The Official SecureDrop Directory. Freedom of the Press Foundation. Abgerufen am 29. Januar 2017.

- Michael Kassner: Aaron Swartz legacy lives on with New Yorker’s Strongbox: How it works. TechRepublic, 20. Mai 2013, abgerufen am 31. Juli 2014 (englisch).

- Amy Davidson: Introducing Strongbox. The New Yorker, 14. Mai 2013, abgerufen am 31. Juli 2014 (englisch).

- Freedom of the Press Foundation: The Official SecureDrop Directory. (Nicht mehr online verfügbar.) Archiviert vom Original am 2. Januar 2015; abgerufen am 31. Juli 2014 (englisch). Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- James Ball: Guardian launches SecureDrop system for whistleblowers to share files. The Guardian, 5. Juni 2014, abgerufen am 31. Juli 2014 (englisch).

- Washington Post: Q&A about SecureDrop on The Washington Post. Washington Post, 5. Juni 2014, abgerufen am 12. September 2014 (englisch).

- Micah Lee: How to Securely Contact The Intercept. The Intercept, 3. Februar 2014, abgerufen am 31. Juli 2014 (englisch).

- The New York Times: Tips. Abgerufen am 25. Januar 2021 (englisch).

- Christopher Ophoven: Investigativer Journalismus - Die unsichere Kommunikation mit anonymen Quellen. In: Deutschlandfunk. Abgerufen am 28. März 2019 (deutsch).

- So erreichen Sie uns sicher. In: Süddeutsche Zeitung. Abgerufen am 28. März 2019.

- Jürgen Schmidt: Heise öffnet Enthüllungsplattform heise Tippgeber. heise.de. 5. August 2016. Abgerufen am 26. März 2017: „Der sichere Briefkasten beruht auf dem speziell für solche Zwecke konzipierten Open-Source-Projekt Secure Drop der Freedom of the Press Foundation, das heise Security für den Einsatz im Redaktions-Alltag angepasst hat. [...] heise Tippgeber ist damit das erste große deutsche Internet-Angebot, das einen anonymen Briefkasten auf Basis von Secure Drop anbietet.“

- Jürgen Schmidt: Einfach / sicher. Hinter den Kulissen von heise Tippgeber. In: c't (Heise-Verlag). Nr. 17, 2016, S. 130–132.

- Garret Robinson: Announcing the new version of SecureDrop, with the results from our third security audit. (Nicht mehr online verfügbar.) 23. März 2015, archiviert vom Original am 23. März 2015; abgerufen am 23. März 2015 (englisch). Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis.

- Alexei Czeskis, David Mah, Omar Sandoval, Ian Smith, Karl Koscher, Jacob Appelbaum, Tadayoshi Kohno, Bruce Schneier: DeadDrop/StrongBox Security Assessment. (PDF) University of Washington, 11. August 2013, S. 20, abgerufen am 4. August 2014 (englisch).

- Garrett Robinson: 0.2.1 Released! Abgerufen am 31. Juli 2014 (englisch).

- Dr.-Ing. Mario Heiderich, Nikolai K., Fabian Fäßler: Pentest-Report SecureDrop 12.2013. (PDF) Cure53, Dezember 2013, S. 14, abgerufen am 4. August 2014 (englisch).