IT-Grundschutz-Kataloge

Die IT-Grundschutz-Kataloge (vor 2005 genannt: IT-Grundschutzhandbuch)[1] war eine Sammlung von Dokumenten herausgegeben vom Bundesamts für Sicherheit in der Informationstechnik (BSI), die der Erkennung und Bekämpfung sicherheitsrelevanter Schwachstellen in IT-Umgebungen (auch genannt: IT-Verbund) dienten und seit 2017 durch das IT-Grundschutz-Kompendium abgelöst wurden.[2][3]

Umfang und Inhalte

Die Sammlung umfasste mit Einleitung und Katalogen über 4.800 Seiten (15. Ergänzungslieferung aus 2016) und diente Unternehmen und Behörden als Grundlage zum Erlangen einer Zertifizierung nach IT-Grundschutz. Durch die Zertifizierung zeigt ein Unternehmen, dass es geeignete Maßnahmen zur Absicherung seiner IT-Systeme gegen IT-Sicherheitsbedrohungen unternommen hat.

IT-Grundschutz

„IT-Grundschutz umfasst Standard-Sicherheitsmaßnahmen für typische IT-Systeme mit ‚normalem’ (mittleren) Schutzbedarf“.[4]

Die Erkennung und Bewertung von Schwachstellen in IT-Systemen erfolgt oftmals über eine Risikoanalyse, wobei für jedes System oder jede Gruppe gleichartiger Systeme einzeln ein Gefährdungspotential geschätzt und die Kosten eines Schadens an dem System ermittelt wird. Diese Herangehensweise ist sehr zeitaufwändig und dementsprechend teuer.

Der IT-Grundschutz geht von einer für das System üblichen Gefährdungslage aus, die in 80 % der Fälle zutreffend ist und empfiehlt hierfür adäquate Gegenmaßnahmen. So kann ein Sicherheitsniveau erreicht werden, das in den meisten Fällen als ausreichend betrachtet werden kann und daher die wesentlich teurere Risikoanalyse ersetzt. In Fällen eines höheren Sicherheitsbedarfs kann der IT-Grundschutz als Grundlage für weitergehende Maßnahmen genutzt werden.

Die ursprüngliche Zertifizierung nach IT-Grundschutz wurde durch eine anerkannte ISO/IEC 27001-Zertifizierung auf der Basis von IT-Grundschutz vollständig abgelöst.

Im Gegensatz zur ISO 27001 verfolgt der IT-Grundschutz den Bottom-Up-Ansatz und ist damit sehr techniklastig.

Schutzziele

Die IT-Sicherheit unterteilt sich in drei Schutzziele (auch Grundwerte der Informationssicherheit genannt):

- Vertraulichkeit

- Vertrauliche Informationen müssen vor unbefugter Preisgabe geschützt werden

- Integrität

- Korrektheit, Manipulationsfreiheit und Unversehrtheit von IT-Systemen, IT-Verfahren und Informationen. Hierbei ist auch die Authentizität (d. h. die Echtheit, Zurechenbarkeit und Glaubwürdigkeit von Informationen) zu berücksichtigen.

- Verfügbarkeit

- Dienstleistungen, Funktionen eines IT-Systems oder auch Informationen stehen zum geforderten Zeitpunkt zur Verfügung.

Darüber hinaus steht es dem Anwender frei, weitere Schutzziele (Grundwerte) zu definieren. Beispielhaft seien aufgeführt:

- Nichtabstreitbarkeit (Verbindlichkeit)

- Es darf nicht möglich sein, ausgeführte Handlungen abzustreiten

- Authentizität

- Es muss gewährleistet sein, dass es sich tatsächlich um eine autorisierte Person (Identitätsnachweis) handelt oder Informationen echt und glaubwürdig sind

- Zuverlässigkeit

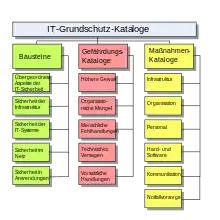

Aufbau der IT-Grundschutz-Kataloge

Eine Einleitung mit Erklärungen, Herangehensweisen an den IT-Grundschutz, Begriffs- und Rollendefinitionen sowie ein Glossar machen den Leser zunächst mit dem Handbuch vertraut. Daraufhin folgen die Bausteinkataloge, die Gefährdungskataloge und abschließend die Maßnahmenkataloge. Ergänzt wird die Sammlung durch Formulare und Kreuzreferenztabellen auf der Internetplattform des Bundesamts für Sicherheit in der Informationstechnik (BSI). Die IT-Grundschutz-Vorgehensweise selbst ist in den BSI-Standards 100-1 bis 100-4 beschrieben und ist die Basis für die Anwendung der IT-Grundschutz-Kataloge und die Etablierung eines Informationssicherheitsmanagementsystemes. Darüber hinaus gibt es auf der BSI-Webseite zahlreiche Hilfsmittel zur Implementierung des IT-Grundschutzes.[5] Der Leitfaden Informationssicherheit ist dabei ein Einstiegsdokument in die ganze Thematik der Informationssicherheit und behandelt die wichtigsten Themen. Jedes Katalogelement ist durch ein individuelles Kürzel gekennzeichnet, das sich nach dem folgenden Schema aufbaut. Zunächst wird die Kataloggruppe genannt, B steht für Baustein, M für Maßnahme und G für Gefährdung. Danach folgt die Nummer der Schicht, die dieses Katalogelement in seinem Katalog betrifft, anschließend die fortlaufende Nummer innerhalb der Schicht.

Die IT-Grundschutz-Kataloge können online auf der BSI-Seite kostenlos eingesehen und heruntergeladen werden oder auch vom Bundesanzeiger kostenpflichtig als gebundene Version bestellt werden. Sie werden allerdings jedes Jahr aktualisiert (als sogenannte Ergänzungslieferung).

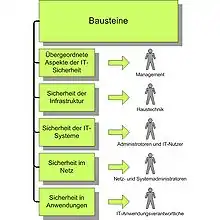

Bausteinkatalog

Der Bausteinkatalog ist das zentrale Element und folgt – wie auch die weiteren Kataloge – einem Schichtenmodell. Es werden die folgenden fünf Schichten beschrieben: übergreifende Aspekte, Infrastruktur, IT-Systeme, Netze und Anwendungen.

Die erste Schicht beschäftigt sich mit organisatorischen Fragen, die Management, Personal oder Outsourcing betreffen. In der Schicht Infrastruktur wird der Schwerpunkt auf bauliche Aspekte gelegt. Die Schicht IT-Systeme befasst sich mit den Eigenschaften von IT-Systemen, zu denen neben den Clients und Servern auch Telefonanlagen oder Faxgeräte gezählt werden. In der Netze-Schicht werden Aspekte von Netzwerken beleuchtet. Die Anwendungsschicht befasst sich mit Fragen sicherheitsrelevanter Software wie Datenbankmanagementsystemen, E-Mail oder Webservern.

Durch die Einteilung in Schichten lassen sich auch die von der jeweiligen Schicht betroffenen Personengruppen klar eingrenzen. Die erste Schicht spricht das Management an. Haustechniker sind von der zweiten betroffen. Die dritte Schicht wird von Systemadministratoren abgedeckt. Die vierte Schicht fällt in den Aufgabenbereich der Netzwerkadministratoren und die fünfte in den der Anwendungsadministratoren, Entwickler und der IT-Nutzer.

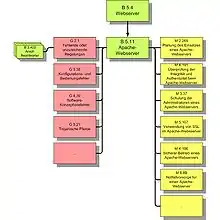

Jeder einzelne Baustein folgt demselben Aufbau. Die Bausteinnummer setzt sich zusammen aus der Nummer der Schicht, in dem sich der Baustein befindet, und einer in dieser Schicht eindeutigen Nummer. Nach einer kurzen Beschreibung des vom Baustein betrachteten Sachverhalts wird die jeweilige Gefährdungslage geschildert. Anschließend folgt die Aufzählung der einzelnen Gefahrenquellen. Diese stellen eine weiterführende Information dar und sind für die Erstellung eines Grundschutzes nicht notwendigerweise durchzuarbeiten.

Die notwendigen Maßnahmen werden mit kurzen Erläuterungen in einem Text vorgestellt. Der Text folgt hierbei dem Lebenszyklus des jeweiligen Sachverhalts und umfasst Planung und Konzeption, Beschaffung (falls erforderlich), Umsetzung, Betrieb, Aussonderung (falls erforderlich) und Notfallvorsorge. Nach der ausführlichen Schilderung werden die einzelnen Maßnahmen nochmals in einer Liste zusammengefasst, die jedoch nun nach der Struktur der Maßnahmenkataloge und nicht mehr nach dem Lebenszyklus sortiert ist. Hierbei wird eine Klassifizierung der Maßnahmen in die Kategorien A, B, C, Z und W vorgenommen. Maßnahmen der Kategorie A bilden den Einstieg in die Thematik, B-Maßnahmen erweitern diese und die Kategorie C ist anschließend notwendig für eine Zertifizierung des Grundschutzes. Maßnahmen der Kategorie Z stellen zusätzliche Maßnahmen dar, die sich in der Praxis bewährt haben. Maßnahmen der Kategorie W sind Maßnahmen, die Hintergrundwissen zum jeweiligen Thema liefern und für ein zusätzliches Grundverständnis der jeweiligen Thematik beitragen.

Um den jeweiligen Baustein so kompakt wie möglich zu halten, werden oft globale Aspekte in einem Baustein zusammengefasst, während spezifischere Informationen in einem zweiten gesammelt werden. Als Beispiel sei hier der Apache-Webserver genannt: Für ihn gilt sowohl der generelle Baustein B 5.4 Webserver, in dem die Maßnahmen und Gefährdungen für jeden Webserver geschildert werden, als auch der Baustein B 5.11, der sich speziell mit dem Apache-Webserver auseinandersetzt. Um die Sicherheit des Systems zu gewährleisten, müssen beide Bausteine erfolgreich umgesetzt werden. Die jeweiligen Maßnahmen oder Gefährdungen, die in dem Baustein vorgestellt werden, können auch für andere, zum Teil komplett unterschiedliche Bausteine relevant sein. So entsteht eine Vernetzung der einzelnen Komponenten der IT-Grundschutz-Kataloge.

Gefährdungskataloge

Im Anschluss an die Bausteinkataloge gehen die Gefährdungskataloge näher auf die möglichen Gefährdungen für IT-Systeme ein.[6] Diese Gefährdungskataloge folgen dem allgemeinen Aufbau nach Schichten. Es werden die Schichten elementare Gefährdungen, Höhere Gewalt, Organisatorische Mängel, Menschliche Fehlhandlungen, Technisches Versagen und Vorsätzliche Handlungen unterschieden. Zur Erstellung des Grundschutzes ist nach Aussagen des BSI das in diesen Katalogen zusammengestellte Wissen nicht unbedingt notwendig, es fördert jedoch das Verständnis für die Maßnahme sowie die Wachsamkeit der Verantwortlichen. Die einzelne Gefahrenquelle ist in einem kurzen Text beschrieben und anschließend werden Beispiele für Schadensfälle gegeben, die durch diese Gefahrenquelle ausgelöst werden können.

Maßnahmenkataloge

Die zur Umsetzung des Grundschutzes notwendigen Maßnahmen sind in Maßnahmenkatalogen zusammengefasst. So werden Maßnahmen, die für mehrere System-Komponenten angemessen sind, nur einmal zentral beschrieben. Hierbei werden auch Schichten zur Strukturierung der einzelnen Maßnahmengruppen genutzt. Es werden folgende Schichten gebildet: „Infrastruktur“, „Organisation“, „Personal“, „Hardware/Software“, „Kommunikation“ und „Notfallvorsorge“.

In der jeweiligen Maßnahmenbeschreibung sind zunächst Verantwortliche für die Initiierung und die Umsetzung der Maßnahme genannt. Es folgt eine ausführliche Beschreibung der Maßnahme. Abschließend werden Kontrollfragen zur korrekten Umsetzung genannt. Bei der Umsetzung der Maßnahmen sollte zunächst überprüft werden, ob eine Anpassung dieser auf den jeweiligen Betrieb notwendig ist. Eine genaue Dokumentation solcher Anpassungen ist zur späteren Nachvollziehbarkeit sinnvoll. Am Ende der Maßnahmen gibt es seit der 10. Ergänzungslieferung sogenannte Prüffragen, die die wesentlichen Aspekte einer Maßnahme nochmal aufgreifen und somit eine Art Checkliste darstellen, ob diese auch umgesetzt sind.

Weiterführendes Material

Neben den in den IT-Grundschutz-Katalogen zusammengefassten Informationen stellt das Bundesamt für Informationssicherheit weiteres Material im Internet[7] zur Verfügung. Die hier bereitgestellten Formulare dienen der Erhebung des Schutzbedarfs für bestimmte Bausteine des IT-Systems. Eine Tabelle fasst hierbei die für den einzelnen Baustein umzusetzenden Maßnahmen zusammen. Jede Maßnahme wird genannt und der Umsetzungsgrad erfasst. Es werden die Umsetzungsgrade „Entbehrlich“, „Ja“, „Teilweise“ und „Nein“ unterschieden. Anschließend wird die Umsetzung terminiert und ein Verantwortlicher benannt. Sollte die Umsetzung der Maßnahme nicht möglich sein, so sollten die Gründe hierfür in das anschließende Feld eingetragen werden, um später nachvollziehbar zu sein. Den Abschluss bildet eine Kostenschätzung.

Neben den Formularen sind die Kreuzreferenztabellen eine weitere hilfreiche Ergänzung. Sie fassen für den einzelnen Baustein die Maßnahmen und die wichtigsten Gefährdungen zusammen. Sowohl Maßnahmen als auch Gefährdungen werden mit dem Kürzel genannt. Die Maßnahmen werden mit einer Priorität versehen und deren Klassifizierung genannt. Der Tabelle ist zu entnehmen, welche Maßnahme welchen Gefährdungen entgegenwirkt. Hierbei ist jedoch zu beachten, dass die Kreuzreferenztabellen nur die wichtigsten Gefährdungen nennen. Sollten für das individuelle IT-System die genannten Gefährdungen einer Maßnahme nicht zutreffen, so wird diese dadurch nicht überflüssig. Der Grundschutz kann nur gewährleistet werden, wenn alle Maßnahmen umgesetzt wurden.

Modernisierung des IT-Grundschutz

Seit 2005 wurden vom BSI sowohl die Herangehensweise bei der Etablierung eines Informationssicherheitsmanagement-System (ISMS), als auch die Vorgehensweise bei der Aktualisierung der Inhalte von Grund auf erneuert und werden seit 2017 im sog. IT-Grundschutz-Kompendium weitergeführt.[3]

Anwenderwerkzeuge zur Umsetzung (Software)

Bis ca. 2013 stellt das BSI ein eigenständiges Werkzeug names GSTOOL für Anwender zur Unterstützung bei der Anwendung des IT-Grundschutzes Verfügung, für welches die Weiterentwicklung jedoch eingestellt wurde. Als Grund wurde u. a. genannt, dass es bereits entsprechende Produkte auf dem Markt gibt.[5]

Das BSI empfiehlt daher sog. "Alternative IT-Grundschutz-Tools" verschiedener Anbieter, welche vom BSI festgelegte Leistungsmerkmale erfüllen müssen.[8]

Liste Anbieter Stand 2022 (alphabetisch)

- 2net Carsten Lang – Sidoc ® -Sicherheitsmanagement

- Allgeier CORE GmbH – DocSetMinder

- avedos GRC GmbH – risk2value ISMS

- CALPANA business consulting GmbH – CRISAM® – Die Risikomanagement Methode

- CareNavigator GmbH – CareNavigator

- CISS – Comprehensive Information Security Switzerland GmbH – 360inControl®

- Concat AG – EasyISMS

- CONTECHNET – INDART® Professional

- DHC Business Solutions GmbH & Co. KG – DHC VISION Information Security Manager

- Digitalich GmbH – Athereon GRC

- ETES GmbH – EDIRA

- Fireloft – Standard Fusion

- FORUM Gesellschaft für Informationssicherheit mbH – ForumISM und ForumNSR

- fuentis AG – fuentis ISMS

- GAIMS GmbH- GAIMS Information Security

- Goriscon GmbH – embeddedGRC

- HiScout GmbH – HiScout Grundschutz

- ibi systems GmbH – ibi systems iris

- INFODAS GmbH – SAVe

- Infopulse GmbH – Standards Compliance Manager Grundschutz Edition

- Keppler IT-Systems GmbH – vnoc42

- Kronsoft e.K. – opus i – Informationssicherheit

- preeco GmbH – Datenschutzmanagement-Software

- QE LaB Business Services GmbH, adamant – Efficient IT security and compliance

- qmBase GmbH – qmBase

- ReviSEC – ReviSEC GS-Tool

- S&L IT-Compliance GmbH – S&L Compliance Suite

- SAVISCON GmbH – GRC-COCKPIT

- Schleupen AG – R2C_SECURITY

- Secure IT Consult – Audit Tool 2006

- SerNet GmbH – Verinice Open Source ISMS Tool

- synetics – i-doit

- TCC GmbH – ATRADIS<Review

- Temino GmbH – ISiMap

- TogetherSecure – HITGuard

- WAITS GmbH – quidit

- WMC GmbH – QSEC ISMS & GRC

Literatur

- Heinrich Kersten, Gerhard Klett, Jürgen Reuter, Klaus-Werner Schröder: IT-Sicherheitsmanagement nach der neuen ISO 27001: ISMS, Risiken, Kennziffern, Controls. Springer Fachmedien Wiesbaden, Wiesbaden 2020, ISBN 978-3-658-27691-1 978-3-658-27692-8 (Abgerufen am 5. Januar 2022).

- Klaus-Rainer Müller: Handbuch Unternehmenssicherheit. Springer Fachmedien Wiesbaden, Wiesbaden 2015, ISBN 978-3-658-10150-3 978-3-658-10151-0 (Abgerufen am 5. Januar 2022).

- Hinweis: Das Handbuch bezieht sich noch auf die Grundschutz-Kataloge und BSI-Grundschutz im Kontext von IT-Sicherheit, nicht explizit auf das neue IT-Grundschutz-Kompendium.

- IT-Sicherheit: Neuerungen im BSI-IT-Grundschutz-Kompendium Edition 2021. heise online. (Bezahlartikel)

Weblinks

- Elementare Gefährdungen

- IT-Grundschutz-Kompendium – Werkzeug für Informationssicherheit (Edition 2021)

- Archiv alter IT-Grundschutz-Kompendien

- IT-Grundschutz-Kataloge – 15. Ergänzungslieferung – 2016 (Veraltet)

- Seiten-Check der Initiative-S der Task Force "IT-Sicherheit in der Wirtschaft" Service des eco Verband der Internetwirtschaft e.V gefördert durch das Bundesministerium für Wirtschaft und Technologie (BMWi)

Einzelnachweise

- Klaus-Rainer Müller: Handbuch Unternehmenssicherheit. Springer Fachmedien Wiesbaden, Wiesbaden 2015, ISBN 978-3-658-10150-3, doi:10.1007/978-3-658-10151-0 (springer.com [abgerufen am 5. Januar 2022]).

- Sabine Fach: IT-Grundschutz: Vom ISMS-Einstieg bis zur Zertifizierung. In: Endpoint Protector Blog. 27. März 2020, abgerufen am 5. Januar 2022 (deutsch).

- heise online: IT-Grundschutz: BSI schließt Modernisierung ab. Abgerufen am 5. Januar 2022.

- IT-Grundschutz-Kataloge, Kap. 1.1

- Alternative IT-Grundschutz-Tools. Abgerufen am 5. Januar 2022.

- Elementare Gefährdungen. Abgerufen am 5. Januar 2022.

- BSI Publikationen

- Leistungsmerkmale für Software-Tools. Abgerufen am 5. Januar 2022.