Rechteausweitung

Als Rechteausweitung, auch Rechteerhöhung, Privilegienerweiterung oder Privilegien-Eskalation genannt, bezeichnet man die Ausnutzung eines Computerbugs bzw. eines Konstruktions- oder Konfigurationsfehlers einer Software mit dem Ziel, einem Benutzer oder einer Anwendung Zugang zu Ressourcen zu verschaffen, deren Nutzung mit eingeschränkten Rechten nicht möglich ist.

Hintergrund

Die meisten Computersysteme sind als Mehrbenutzersysteme ausgelegt, die ein Konzept für das Management von Zugriffsrechten beinhalten. Rechteausweitung bedeutet, ein Nutzer erhält Rechte, die er normalerweise nicht hat. Diese Berechtigungen können verwendet werden, um Dateien zu löschen, private Informationen anderer Nutzer abzurufen und zu verändern. Auch das Installieren unerwünschter Programme wird möglich. Privilegien-Eskalation tritt auf, wenn Fehler in dem betreffenden System enthalten sind, die eine Umgehung des Sicherheitskonzepts möglich machen.

Es existieren zwei Varianten:

- Vertikale Rechteausweitung: Erhöhung von Zugriffsrechten durch einen Benutzer oder eine Anwendung mit dem Ziel, Ressourcen, die eigentlich höher privilegierten Nutzern, meist aus anderen Benutzergruppen, vorbehalten sind, nutzen zu können. Beispiel: Installation einer Treibersoftware durch einen Benutzer, der sich administrative Rechte verschafft hat.

- Horizontale Rechteausweitung: Ein normaler Benutzer greift auf Funktionen oder Inhalte, reserviert für andere normale Benutzer, zu. Beispiel: Benutzer A und Benutzer B gehören derselben Benutzergruppe an, aber Benutzer B verfügt zusätzlich über das Recht, auf das Netzwerk zugreifen zu dürfen. Durch horizontale Rechteausweitung verschafft sich auch Benutzer A dieses Recht.

Vertikale Rechteausweitung

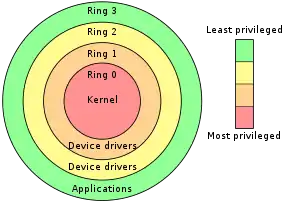

Diese Art der Privilegienerweiterung tritt auf, wenn der Benutzer oder der Anwendungsprozess in der Lage ist, sich Administrator- oder gar Systemrechte zu verschaffen, evtl. sogar durch Kerneloperationen.

Beispiele für vertikale Privilegienerweiterung

Oftmals setzen hochprivilegierte Prozesse voraus, dass eingegebene Daten der Schnittstellen-Spezifikation entsprechen und verzichten auf die Überprüfung selbiger. Ein Angreifer ist dann evtl. in der Lage, diese Voraussetzung so zu verwerten, dass nicht autorisierter Code durch die hochprivilegierte Anwendung ausgeführt wird:

- Einige Windows-Systemdienste sind so konfiguriert, dass sie im Kontext des System-Benutzerkontos laufen. Eine Schwachstelle, z. B. ein Pufferüberlauf, kann ausgenutzt werden, um beliebigen Code im Kontext des System-Benutzerkontos auszuführen.

- Bei älteren Versionen des Microsoft Windows-Betriebssystems läuft der Bildschirmschoner im Kontext des System-Benutzerkontos. Jedes Konto, das die Bildschirmschoner-Anwendung durch eine eigene Anwendung ersetzen konnte, erlangte dadurch System-Privilegien.

- Stuxnet verwendet auf aktuellen Windows-Versionen eine mittlerweile geschlossene Lücke im Taskplaner, die durch eine mittels CRC32 unzureichend gesicherte XML-Datei entstanden ist. Ein durch einen normalen Benutzer einmal angelegter Task konnte im Nachhinein durch Manipulation der XML-Datei so verändert werden, dass er mit den Rechten des System-Benutzerkontos gestartet wurde.[1]

- In einigen Versionen des Linux-Kernels war es möglich, durch eine Nullzeiger-Dereferenzierung Root-Rechte zu erhalten. Ursache war ein zu früh freigegebener Mutex im Kernel.[2]

- Eine Sicherheitslücke im udev-Dienst ermöglichte mittels manipulierter Netlink-Nachrichten an udev, lokal oder über das Netz, Root-Rechte unter Linux zu erlangen.[3]

- Bestimmte Versionen des Linux-Kernels ermöglichten es, ein Programm zu schreiben, welches einen Kindprozess erzeugen und dessen aktuelles Verzeichnis auf

/etc/cron.dsetzen konnte. Dieser Kindprozess wurde markiert, um im Falle eines Absturzes ein Speicherabbild zu erzeugen. Anschließend wurde der Kindprozess künstlich beendet. Das Speicherabbild wurde im aktuell gesetzten Verzeichnis, also in/etc/cron.d, abgelegt und als Besitzer wurde das Root-Konto eingetragen. Cron führte nun die Datei automatisch aus. Da der Inhalt der Datei durch den Angreifer im ursprünglichen Programm festgelegt wurde, war es dem Angreifer so möglich, beliebigen Code mit Root-Rechten auszuführen.[4]

- Cross-Zone Scripting ist eine Angriffsvariante, bei dem eine Website das Sicherheitsmodell von Web-Browsern unterläuft, um auf dem Client-Computer höherprivilegiert Code ausführen zu können.

- Eine weitere Variante der Rechteausweitung wird als Jailbreak bezeichnet. Darunter versteht man das Entsperren bzw. Umgehen von meist DRM-geschützten Systemen, beispielsweise zur Ausführung von nicht freigegebenen Apps auf dem iPhone oder zur Nutzung von Homebrew-Computerprogrammen auf Spielekonsolen. Diese Systeme arbeiten meist auf Basis einer Sandbox, aus der mittels Privilegien-Eskalation ausgebrochen wird.

Strategien zur Schadensbegrenzung

Folgenden Strategien verringern das Risiko, Opfer einer Privilegienerweiterung zu werden:

- Data Execution Prevention

- Address Space Layout Randomization

- Pointer Authentication (PAC)[5]

- Generelle Deaktivierung der Administrator-SID für bestimmte Anwendungen.

- Kernelmodus-Code sollte nur ausgeführt werden, wenn er digital signiert wurde.

- Einsatz aktueller Antivirus-Software.

- Regelmäßige Software-Updates.

- Verwendung von Compilern bei der Softwareentwicklung, die auf Pufferüberläufe prüfen.

- Verschlüsselung von Software und/oder Firmware-Komponenten.

- Verringerung der Rechte eines privilegierteren Benutzers (z. B. Administrator), least privilege[6].

Horizontale Rechteausweitung

Horizontale Privilegienerweiterung tritt auf, wenn es dem Angreifer gelingt, Zugang zu Ressourcen zu bekommen, die einem anderen Benutzer vorbehalten sind, der allerdings selbst nicht hochprivilegiert ist. Das Resultat ist, dass die Anwendung oder der Nutzer Aktionen in einem anderen Sicherheitskontext ausführt, als ursprünglich durch Anwendungsentwickler oder Systemadministrator vorgesehen war.

Beispiele für horizontale Privilegienerweiterung

Dieses Problem tritt häufig in Web-Anwendungen auf. Beispiel:

- Benutzer A hat Zugriff auf sein Konto in einer Internet-Banking-Anwendung.

- Benutzer B hat Zugriff auf sein Konto in der gleichen Internet-Banking-Anwendung.

- Die Sicherheitslücke tritt auf, wenn Benutzer A in der Lage ist, auf das Konto von Benutzer B durch böswillige Aktivitäten zuzugreifen.

- Diese böswillige Aktivität kann durch Schwächen oder Lücken in der gemeinsamen Web-Anwendung möglich werden.

Potenzielle Schwachstellen in Webanwendungen sind:

- Vorhersehbare Session-IDs im HTTP-Cookie.

- Session Fixation

- Cross-Site Scripting (Identitätsdiebstahl)

- Leicht zu erratende Passwörter.

Siehe auch

Einzelnachweise

- Heise online: 27C3: Microsoft-Sicherheitsexperte berichtet über Stuxnet-Jagd. 28. Dezember 2010. Abgerufen am 29. Dezember 2010.

- Heise online: Lücke im Linux-Kernel erlaubt Root-Zugriff. 4. November 2009. Abgerufen am 29. Dezember 2010.

- Daniel Bachfeld: Schwachstellen in Linux ermöglichen Root-Rechte. In: heise.de. 16. April 2009, abgerufen am 22. Juni 2021.

- SecuriTeam: Linux Kernel 2.6.x PRCTL Core Dump Handling. 13. Juli 2006. Abgerufen am 31. Dezember 2010.

- https://lwn.net/Articles/718888/

- Least privilege - OWASP. Abgerufen am 13. November 2018 (englisch).