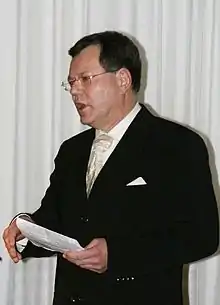

Günter Müller (Wirtschaftsinformatiker)

Günter Müller (* 25. November 1948 in Sindelfingen) ist ein deutscher Wirtschaftsinformatiker und seit 1990 Ordinarius für Telematik an der Universität Freiburg mit den Schwerpunkten Sicherheit und Privatheit. Er ist Gründungsdirektor des Instituts für Informatik und Gesellschaft (IIG).

Leben

Günter Müller ist in Schafhausen aufgewachsen, legte 1967 am Albert-Schweitzer-Gymnasium Leonberg das Abitur ab und studierte danach an den Universitäten Stuttgart und Mannheim. Seine Dissertation zu Datenmodellierung 1976 bei Hans Robert Hansen an der Universität Duisburg war eine der ersten Veröffentlichungen zu relationalen Datenbanken im deutschsprachigen Raum. 1977 akzeptierte er das Angebot der weltweit führenden Datenbankgruppe, am IBM Almaden Research Center zu arbeiten. Dort begann seine langjährige Zusammenarbeit unter anderen mit Jim Gray, Ted Codd, Eric Carlson, Bruce Lindsay und Don Chamberlain. Zwei Jahre später wechselte er zum wissenschaftlichen Zentrum der IBM nach Heidelberg, wo er sich mit Endbenutzersystemen und nutzerfreundlichen graphischen Schnittstellen beschäftigte, die zum Kern seiner Habilitation an der WU Wien wurden. Mit der Ernennung zum Abteilungsleiter änderte sich ab 1981 seine fachliche Orientierung. An der damals „Fahrt“ aufnehmenden Digitalisierung der Telekommunikation arbeitete er unter der Annahme mit, dass offene heterogene Systeme der Weg in die technische Zukunft seien, wobei er das OSI-Modell wegen seiner zentralen Architektur favorisierte. Die Gründung des Europäischen Zentrums für Netzwerkforschung (ENC) und seine Ernennung zum Direktor der IBM 1987 machten das ENC zu einem der Schwerpunkte innovativer technischer Kompetenz. 1987 konnte in Genf auf der Telekom 1987 das erste heterogene OSI basierte Rechnernetz mit Multi-Media Anwendungen gezeigt werden.

Die Erfahrungen, dass es nicht alleine die Technik ist, welche die Zukunft der „Technologie“ bestimmt, motivierte Müller zum Wechsel an die Universität Freiburg. Diese eröffnete ihm die Chance mit dem Institut für Informatik und Gesellschaft (IIG) die Prinzipien der Technikgestaltung für digitale Infrastrukturen zu institutionalisieren und zu globalisieren. So war er 1992/93 Visiting Professor am NTT Research Laboratory in Japan, 1995 Gastprofessor in Harvard, 1997 in Berkeley und seit 2008 ist er Visiting Professor am NII (National Institute of Informatics) in Tokio. Dies wurde erweitert durch eine Ernennung als ausländisches Mitglied an das „Science and Technology Board“ des japanischen Forschungsministeriums (Monbusho) und 1995 durch die Mitgliedschaft in der Enquête-Kommission „Entwicklung, Chancen und Auswirkungen neuer Informations- und Kommunikationstechnologien“ des Landtags von Baden-Württemberg auf Vorschlag von Dieter Salomon (Die Grünen). Er war danach Mitglied im wissenschaftlichen Beirat der Daimler-Benz Stiftung, Ladenburg und Berlin, ferner im Beirat zur Enquête-Kommission zu Neuen Medien des Bundestages, berufen durch die Friedrich-Ebert-Stiftung. Gastaufenthalte bei NTT, Hitachi, SAP und IBM bildeten die industrielle Seite des Bemühens internationaler Kooperation.

So wurde mit der Mehrseitigen Sicherheit ein neues Modell von „Sicherheit“ und „Privatheit“ 1994 bis 1999 im Kolleg „Sicherheit in der Kommunikationstechnik“ bei der Gottlieb Daimler und Carl Benz Stiftung definiert. Es hat trotz technischen Fortschritts in seinen Grundprinzipien bis heute Bestand.

Von 1999 bis 2006 war er Sprecher des Schwerpunktprogramms (SPP) der DFG „Sicherheit in der Informationstechnik“. 1999 erhielt Müller zu diesem Thema eine einjährige Alcatel-Gastprofessur an der TU Darmstadt. 2011 trug er zur Definition der Privatheit im Internet der acatech (Deutsche Akademie der Technikwissenschaften) bei, deren „Taskforce“ beim BDI er 2013 zu den Folgen der Abhöraffäre auf wissenschaftlicher Seite leitete. Seit 20 Jahren ist er Gutachter der EU, des BMBF und der DFG, sowie der Nationalstiftung der Schweiz und Österreichs und der National Science Foundation und Mitherausgeber der Zeitschriften BISE, Information Security, Information Systems und von J.UCS (Journal of Universal Computer Science). Er ist Gründungsmitglied des Feldafinger Kreises, dem er bis 2013 angehörte.

2006 war Müller Vorsitzender der internationalen Konferenz Emerging Trends in Information and Communication Security, ETRICS 2006 in Freiburg, sowie Gastherausgeber der CACM zu Highly Dynamic Systems. Im Folgejahr war er General Chair der IEEE-CEC zu Techniken des E-Commerce in Washington D.C. Seit 1997 ist er mit den kroatischen Universitäten in Zagreb und Varazdin zum Curriculum Informatik verbunden. 58 Doktoranden haben in Freiburg erfolgreich promoviert, von denen 7 inzwischen selbst Professoren an deutschen Hochschulen sind.

Müller war Mitglied der Leitungsgruppe der GI (Gesellschaft für Informatik) für Rechnernetze, sowie zwei Jahre Vorstandsmitglied der Deutschen Gesellschaft für Recht und Informatik e.V. (DGRI) und war bis 2011 Sprecher der Wissenschaftlichen Kommission Wirtschaftsinformatik (WKWI) im Verband der Hochschullehrer für Betriebswirtschaft (VHB). 2009 wurde er zum Senior ACM Fellow ernannt.

Wissenschaftliches Wirken

Vier Gebiete kennzeichnen die wissenschaftlichen Themen von Günter Müller. Ausgehend von Datenbanksystemen konnte er sowohl mit seinen Arbeiten zu Endbenutzersystemen als auch zu Rechnernetzen und seit fast 20 Jahren zu Datenschutz (Privacy), Sicherheit und Compliance (Regelkonformität) in verteilten Systemen beitragen.

Datenbanken

Die Speicherung und die Wiedergewinnung von strukturierten Daten wurden in den 1970er-Jahren durch SQL und das Coddsche Relationenmodell insofern gelöst, als die Mehrzahl der Datenbanksysteme in der Praxis dieser Technik bis heute folgt. In „Informationsstrukturierung in Datenbanksystemen“[1] von 1976 beschäftigt sich Müller mit der Datenmodellierung für Unternehmen, an deren Kerntechnik er durch den Forschungsprototyp System R in den Labors der IBM in Almaden (USA) und Heidelberg von 1977 bis 1981 insbesondere bei den Schnittstellen Mensch-System aktiv mitwirken konnte.

Endbenutzersysteme

Benutzergerechte Schnittstellen und intuitive Mensch-Computer-Interaktion heutiger Systeme haben eine lange, wenn auch nicht beendete Geschichte. In „Entscheidungsunterstützende Endbenutzersysteme“[2] und aufbauend auf „Query by Example“ hat das wissenschaftliche Zentrum der IBM in Heidelberg eine auf graphischen Elementen aufbauende Interaktionsform entwickelt. Ein einheitliches Konzept visualisierte mit einfachen geometrischen Elementen den Zugang zu Daten und Funktionen. Die Erweiterung zu einem integrierten Methoden- und Datenzugang war 1980 eine fortschrittliche Form der heutigen App Techniken.

Heterogene Rechnernetze

Die Telekommunikation und die Rechnerkommunikation in den 1980er Jahren waren zwei getrennte Welten, die einerseits durch die analoge Dominanz und andererseits durch eine anachronistische Regulierung gekennzeichnet war. In „War Internet die einzige Option?“[3] diskutiert Müller die entscheidenden Jahre, die zum heutigen Stand und Ausmaß der Internetdominanz führten. Mit dem National Bureau of Standards der USA (dem heutigen NIST) wurden auf einer Konferenz in Oberlech die Leitlinien zum „Networking in Open Systems“[4] diskutiert und beschrieben, die erst Mitte der 1990er Jahre durch das World Wide Web (WWW) abgelöst wurden. Erst auf der Konferenz in Kobe 1992 hat sich das Internet völlig von OSI gelöst.

Sicherheit, Privatsphäre und Regelkonformität

Sicherheit und Privatsphäre stehen scheinbar mit der Forderung nach Datensparsamkeit „unversöhnlich“ dem Wunsch nach neuen Verbindungen der digitalen Welt gegenüber. Big Data und maschinelles Lernen bei autonomen Systemen verändern das Verständnis der Rolle des Menschen in das Internet überlagernden Infrastrukturen.[5] Die Möglichkeiten und Grenzen technischer Sicherheitsmechanismen und die Anforderungen des Datenschutzes sind ein bis heute verfolgter Schwerpunkt seiner Arbeit.[6] Mit der von ihm mitentwickelten Mehrseitigen Sicherheit hat er gezeigt, dass Datenschutz nicht nur eine Frage der gesetzlichen Normen ist, sondern durchaus zum Gegenstand wirtschaftlichen Handelns wird und nach mächtigeren Sicherheitsmechanismen verlangt, als dies Firewalls sein können. In „Multilateral Security in Communications – Technology, Infrastructure, Economy“[7] haben Müller und Rannenberg die Ergebnisse des mehrjährigen Kollegs der Daimler-Benz Stiftung zur Weiterentwicklung der „Privatheit“ beschrieben. Die damals festgelegten Schutzziele sind Teil der internationalen Standardisierung der ISO (International Organization for Standardization) geworden und haben zur Legitimation des Schwerpunktprogrammes der DFG beigetragen. In „Sichere Nutzungskontrolle für mehr Transparenz in Finanzmärkten“[8] zeigt Müller, dass diese Schutzziele auch für die Wirtschaft selbst von Bedeutung sind. Mit alternativen Konzepten zum Identitätsmanagement,[9] zu Computerkriminalität,[10] bei erneuerbarem Energiemanagement und ERP-Systemen[11] hat er die Defizite der bekannten PET-Mechanismen (Privacy Enhancing Technologies) um Arbeiten zur Transparenz erweitert, da es weniger auf die Datensammlung als die Datenverwendung ankäme.[12]

Auszeichnungen

- 1982: IBM Outstanding Technical Achievement Award für Database & Visualisation

- 1986: IBM Outstanding Technical Achievement Award für Message Handling in OSI

- 1989: IBM Exceptional Achievement Award: Architecture for OSI-Internet Protocol Harmonization

- 2010: Goldenes Ehrenzeichen der Wirtschaftsuniversität Wien

- 2010: Österreichisches Ehrenkreuz für Wissenschaft und Kunst I. Klasse des Bundespräsidenten

- 2011: Ehrendoktor Dr. rer. nat. h. c. der TU Darmstadt, Fakultät für Informatik

- 2012: Ernennung zum Freund der Universität Zagreb, FOI Varazdin

- 2017: „Senior Advisor“ des Rektors an der Universität Freiburg zu „Ziviler Sicherheit“

- 2019: Auszeichnung als GI-Fellow der Gesellschaft für Informatik für richtungsweisende Beiträge zu Telekommunikation in den 80er Jahren bei der IBM[4] und zur Mehrseitigen (Multilateralen) Sicherheit[13] an der Albert-Ludwigs-Universität Freiburg[14]

Schriften

- mit Hans Robert Hansen, Hermann J. Weihe: Wirtschaftsinformatik. Duisburg 1976, ISBN 3-921473-11-X.

- mit Detlef Schoder: Electronic Commerce. Hürden, Entwicklungspotential, Konsequenzen. Akademie für Technikfolgenabschätzung in Baden-Württemberg, Stuttgart 1999, ISBN 3-932013-68-9.

- mit Torsten Eymann und Michael Kreutzer: Telematik- und Kommunikationssysteme in der vernetzten Wirtschaft. Oldenbourg, München/ Wien 2003, ISBN 3-486-25888-5.

- mit Alexander Roßnagel und Herbert Reichl: Digitaler Personalausweis – Eine Machbarkeitsstudie. Datenschutz und Datensicherheit, Wiesbaden 2005, ISBN 3-8350-0054-3.

- Günter Müller: Privacy and Security in Highly Dynamic Systems. In: Communications of the ACM. Band 49, Nr. 9, 2006, S. 28–31.

- mit Sven Wohlgemuth, Isao Echizen und Noboru Sonehara: On Privacy in Medical Services with Electronic Health Records. Trustworthiness of Health Information, 2009.

- G. Müller, K. Rannenberg: Multilateral Security in Communications. Band 3: Technology, Infrastructure, Economy. Addison-Wesley-Longman, München 1999, ISBN 3-8273-1360-0.

- G. Müller: Protektion 4.0: Das Digitalisierungsdilemma. (= Die blaue Stunde der Informatik). Springer, 2020, ISBN 978-3-662-56261-1.

Als Herausgeber

- Networking in Open Systems. Springer, Berlin 1987, ISBN 3-540-17707-8.

- Zukunftsperspektiven der digitalen Vernetzung. dpunkt, Heidelberg 1996, ISBN 3-920993-46-2.

- Verlässliche IT-Systeme. Zwischen Key Escrow und elektronischem Geld. Vieweg, Braunschweig 1997, ISBN 3-528-05594-4.

- Sicherheitskonzepte für das Internet. Springer, Berlin 2001, ISBN 3-540-41703-6.

- Emerging Trends in Information and Communication Security. Springer, Berlin 2006, ISBN 3-540-34640-6.

Weblinks

- Literatur von und über Günter Müller im Katalog der Deutschen Nationalbibliothek

- Günter Müller auf der Website der Universität Freiburg, Institut für Informatik und Gesellschaft, Telematik.

Einzelnachweise

- G. Müller: Informationsstrukturierung in Datenbanksystemen. Oldenbourg, München/ Wien 1978, ISBN 3-486-21821-2.

- G. Müller: Entscheidungsunterstützende Endbenutzersysteme. Teubner, Stuttgart 1983.

- G. Müller: Was Internet the only Option? In: Wirtschaftsinformatik. Vol. 51, Nr. 1, 2009.

- G. Müller, R. P. Blanc: Networking in Open Systems. In: Proceedings International Seminar, Oberlech, Austria. Lecture Notes in Computer Science. 1987.

- G. Müller, W. Wahlster: Placing Humans in the Feedback Loop of Social Infrastructures. In: Informatik Spektrum. Band 36, Nr. 6, 2013, S. 520–529.

- G. Müller, K. Rannenberg: Sicherheit in der Informations- und Kommunikationstechnik - Ein neues DFG-Schwerpunktprogramm. In: Informatik Forschung und Entwicklung. Band 14, Nr. 1, 1999, S. 46–48.

- G. Müller, K. Rannenberg: Multilateral Security in Communications. Band 3: Technology, Infrastructure, Economy. Addison-Wesley-Longman, München 1999, ISBN 3-8273-1360-0.

- G. Müller, R. Accorsi, S. Höhn, S. Sackmann: Sichere Nutzungskontrolle für mehr Transparenz in Finanzmärkten. In: Informatik Spektrum. Band 33, Heft 1, 2010, S. 3–14.

- S. Wohlgemuth, G. Müller: Privacy with Delegation of Rights by Identity Management. ETRICS, 2006, S. 175–190.

- C. Brenig, R. Accorsi, G. Müller: Economic Analysis of Cryptocurrency Backed Money Laundering. ECIS, 2015. (dblp.uni-trier.de)

- J. Holderer, J. Carmona, G. Müller: Security-Sensitive Tackling of Obstructed Workflow Executions. ATAED@Petri Nets/ACSD 2016, S. 126–137. (dblp.uni-trier.de)

- G. Müller: Datenschutz: Ein Auslaufmodell? STeP, 2014. (dblp.uni-trier.de)

- G. Müller, K. Rannenberg: Multilateral security. In: G. Müller, K. Rannenberg (Hrsg.): Multilateral security in communications technology, empowering users, enabling applications. Addison-Wesley, Boston, S. 562–570.

- Gesellschaft für Informatik (GI): Oliver Günther, Guido Herrtwich, Katharina Morik und Günter Müller zu GI-Fellows ernannt. 23. September 2019, abgerufen am 4. Oktober 2019 (deutsch).