Produktaktivierung

Die Produktaktivierung (Softwareaktivierung) ist eine Form des Kopierschutzes, die die Voraussetzung für die Nutzung mancher Software bildet. Im Gegensatz zur Produktregistrierung erfolgt bei der Produktaktivierung in der Regel keine Übermittlung personenbezogener Daten. Stattdessen erfolgt eine Bindung der Software an die Hardware des Anwenders.

Bis zur erfolgreichen Produktaktivierung ist die Nutzung von entsprechend geschützter Software nicht oder nur (zeitlich) eingeschränkt möglich.

Die Produktaktivierung wurde – soweit sich dies nachvollziehen lässt – für Privatanwender zum ersten Mal von Microsoft eingesetzt, um die illegale Nutzung von Windows XP und Office zu unterbinden. Somit sind der Begriff selbst sowie der Ablauf des Verfahrens stark von Microsoft geprägt.

Verfahren

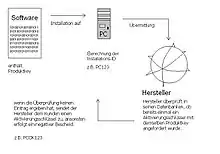

Die Unterschiede im technischen Ablauf der Produktaktivierung sind im Falle verschiedener Softwarehersteller nur sehr gering. Wenn der Anwender die Software installiert, muss er zunächst den individuellen Lizenzschlüssel (auch CD-Key oder Produkt-Key genannt), eingeben, den er zusammen mit der erworbenen Software erhalten hat. Im Laufe der Installationsroutine wird dann aus dem Lizenzschlüssel sowie aus Hardwaremerkmalen eine sogenannte Installations-ID errechnet. Diese hat die Eigenschaft, dass sich aus ihr die einzelnen Hardwaremerkmale praktisch nicht mehr nachvollziehen lassen, der Produkt-Key aber problemlos ausfindig gemacht werden kann. Die Installations-ID wird schließlich per Internet oder Telefon an den Hersteller übermittelt, dem nun der Lizenzschlüssel in Verbindung mit einem Hash-Wert, also einer Zahl, die aus Hardwaremerkmalen errechnet wurde, vorliegt. Der Hersteller hat nun die Möglichkeit in seiner Datenbank zu überprüfen, auf wie vielen verschiedenen Computern die Software bereits installiert wurde. Nun kann der Hersteller dem Nutzer die Bestätigungs-ID übermitteln, die wiederum aus der Installations-ID berechnet wird und somit für jede Installation individuell ist.

Microsoft bietet für Unternehmen zwei Produktaktivierungsverfahren für Volumenlizenzschlüssel an, die ohne Benutzereingriff ablaufen: die Einrichtung eines Key Management Service (KMS) oder die Verwendung eines Multiple Activation Key (MAK). KMS setzt eine Mindestzahl von 25 zu aktivierenden Clients voraus, die regelmäßig über das Netzwerk mit dem KMS verbunden sind. MAK hingegen empfiehlt sich, wenn weniger als 25 Computer aktiviert werden müssen oder diese eingeschränkte Netzanbindung haben. KMS und MAK wird sowohl für Betriebssysteme als auch andere Produkte von Microsoft angeboten.

Siehe auch: Produktaktivierung von Windows XP

Juristische Probleme in Deutschland

Die Verwendung von Technologien zur Produktaktivierung im Massenmarkt wirft verschiedene juristische Probleme auf. Diese werden in Fachzeitschriften diskutiert, sind jedoch weitestgehend ungeklärt, da es in der Vergangenheit noch keine gerichtlichen Auseinandersetzungen hinsichtlich der folgenden Konflikte gab. Es stellen sich insbesondere die Fragen, ob der Einsatz von Produktaktivierungs-Routinen

- die Rechte des Nutzers aus § 69 UrhG einschränkt. Diese sind im Detail das Recht auf Kopie, soweit diese zum Laden oder Ablauf des Programmes erforderlich sind (§ 69c Nr. 1 UrhG in Verbindung mit § 69d Abs. 1 UrhG), sowie das Recht des Nutzers auf Anfertigung einer Sicherungskopie, das in § 69d des Gesetzes über Urheberrecht und verwandte Schutzrechte (UrhG) vorgesehen ist.

- die Software mangelhaft macht.

Des Weiteren wird vielfach von einer Verletzung des Rechtes auf informationelle Selbstbestimmung gesprochen, die allerdings bei einer reinen Softwareaktivierung zu verneinen ist, da hier wie bereits erwähnt keinerlei personenbezogene Daten übertragen werden. Jedoch erfordern einige Produktaktivierungstechniken wie Steam das Anlegen eines personengebundenen Kontos. Insbesondere letzteres stellt sich als Hindernis heraus, da so ein Weiterverkauf nach Nutzung unmöglich oder nur mit großem Aufwand im Vorfeld der Aktivierung möglich ist.

Beispiele aktivierungspflichtiger Software

Beispiele für Betriebssysteme:

- Windows ab Windows XP, 2001

- ZETA 1.0, 2005

Beispiele für Anwendungssoftware:

- Microsoft Office (Office-Paket), ab 2001

- Adobe Creative Suite (erstmals Adobe Photoshop ab 2005, Grafikbearbeitungssoftware, danach auch die übrigen CS-Anwendungen)

- Norton AntiVirus (Antivirenprogramm), ab 2005

- Autodesk Inventor (CAD-Programm)

Beispiele für Computerspiele:

- Earth 2160, 2005

- Spiele, die auf der Steam-Plattform basieren und auf Steam zu kaufen sind (u. a. Counter-Strike ab Version 1.6, Half-Life und weitere, hauptsächlich von Valve, aber auch anderen Entwicklerstudios produzierte Spiele); es gibt jedoch einige wenige Ausnahmen

Beispiele für Software, welche Programmentwicklern eine Produktaktivierung bietet

- CopyShield

- Protection! Licensing Toolkit

- OriginKeyring

- CrypKey

- PELock

- EnigmaProtector

- FLEXnet Publisher (Flexera Software)

- SafeNet (Gemalto)

- SolidLicense

- ICE Licence Protection

- CodeMeter (Wibu-Systems)

Mit einigen sogenannten PE-Detektor-Programmen können auch Laien neben allgemeinen technischen Angaben zu einer Programmdatei teilweise die jeweils verwendeten Aktivierungstechnologien des Programms herausfinden.

Regionalisierte Aktivierung

Kaspersky Lab beispielsweise verwendet für seine Antivirenprogramme regionalisierte Aktivierungscodes (so funktioniert ein US-amerikanischer Code nicht in Deutschland und umgekehrt), teils um den internationalen Handel mit Raubkopien zu erschweren, teils weil die Programme in den verschiedenen Regionen zu verschiedenen Preisen verkauft werden. Einmal aktiviert, kann die Software aber überall benutzt werden. Probleme können sich ergeben, wenn die Lizenz erneuert oder die Software reinstalliert werden muss in einer anderen Region als in der, für die man die Lizenz erworben hat. Die Region wird an der IP-Adresse erkannt, so dass für die Aktivierung eine Internetverbindung erforderlich ist.

Auch etliche Computerspiele haben eine regionalisierte Aktivierung.

Die in Amerika und Europa verkauften Galaxy-Smartphones von Samsung müssen durch eine lokale SIM-Karte aktiviert werden, können dann aber auch in anderen Regionen benutzt werden. Die regionalisierte Aktivierung soll Grauimporte verhindern.

Manche Kreditkarten lassen sich für bestimmte Regionen der Welt sperren, um Diebstahl und Missbrauch im Ausland zu verhindern. Möchte der Karteninhaber ins Ausland reisen und die Karte dort benutzen, kann die Sperre für die betreffende Region vorläufig aufgehoben werden.

Von der regionalisierten Aktivierung abzugrenzen ist der Regionalcode, der die Benutzung eines Produkts in anderen Regionen verhindern soll. Das bekannteste Beispiel sind regionsgeschützte DVDs und Blu-ray-Discs, die nur in Playern mit passendem Regionalcode laufen. Bei Blu-ray-Discs wird der Regionalcode nur vom Abspielprogramm, nicht aber vom Laufwerk oder dem Betriebssystem abgefragt, so dass man durch Manipulation des Abspielprogramms auf dem Computer beliebig oft Discs aus verschiedenen Regionen abspielen kann. Lediglich bei Standalone-Playern ist der Regionalcode Teil der Firmware. Blu-ray-Discs können aber auch den Ländercode des Players/des Abspielprogramms abfragen, so dass z. B. eine so geschützte Disc aus den USA nicht in Japan läuft oder umgekehrt (die USA und Japan liegen beide in Blu-ray-Region A, haben aber verschiedene Ländercodes). Obwohl es nur drei Blu-ray-Regionen gibt, ist damit eine präzisere Verbreitungskontrolle möglich als bei DVDs.

Aber auch zum Beispiel Drucker und ihre Patronen können einen Regionalcode haben, so dass der Anwender sie in seiner Region kaufen muss und nicht auf Importe aus billigeren Regionen ausweichen kann. Meist haben diese Patronen auch ein "eingebautes Verfallsdatum" (nach einem bestimmten Zeitraum funktionieren sie nicht mehr, selbst wenn sie noch voll sind), so dass man sich keinen Vorrat anlegen kann, und können auch erkennen, ob man versucht hat, sie nachzufüllen.

Manche Videospiele und Spielkonsolen sind ebenfalls regionsgeschützt.

Internet-Aktivierung von Demo-Versionen

Manche Programme müssen bereits zur Probezeit im Internet aktiviert werden. Das Programm nimmt dann beim Start Verbindung mit dem Internet auf und prüft, ob die Probezeit abgelaufen ist. Da die Informationen zur Probezeit hier nicht auf dem Computer des Anwenders, sondern auf einem externen Internetserver gespeichert werden, ist eine Manipulation zum Zurücksetzen der Probezeit äußerst schwierig. Ein Nachteil für den Anwender ist, dass man ohne Internetverbindung das Programm nicht benutzen kann, selbst wenn es dann keine mehr braucht.

Siehe auch

Literatur

- Christoph Baus: Umgehung der Erschöpfungswirkung durch Zurückhaltung von Nutzungsrechten?. In: Multimedia und Recht. Bd. 1, 2002, S. 14 ff.

- Florian Faust: Softwareschutz durch Produktaktivierung. In: Kommunikation & Recht. 2002, S. 583 ff.

- Christian Runte: Produktaktivierung – Zivilrechtliche Aspekte der "Aktivierung" von Software. In: Computer und Recht. 2001, S. 657 ff.