Fast Flux

Fast Flux ist eine von Botnetzen genutzte DNS-Technik, mit der der Standort von Webservern verschleiert werden kann. Dieses wird mit einem DNS-Server und einer Lastverteilung per DNS (Round-Robin DNS) bewältigt. Üblicherweise werden Fast-Flux-Netzwerke bei Phishing- und DoS-Attacken verwendet.

Single-Flux

Die einfachste Sorte von Fast-Flux, auch genannt Single-Flux, wird charakterisiert durch multiple individuelle Knotenpunkte, welche ihre Adresse im DNS A-Record einer einzelnen Domäne selbst ein- und wieder austragen können. Dies kombiniert Round Robin DNS mit einer sehr kurzen Time to Live (TTL) um permanent wechselnde Endadressen für die einzelnen Domains zu erzeugen. Diese Liste kann hunderte oder tausende Einträge lang sein.

Double-Flux

Eine anspruchsvollere Art des Fast-Fluxes, welche auch double flux genannt wird, ist charakterisiert durch multiple Knotenpunkte, welche ihre Adresse selbstständig in einen Teil des DNS-NS Records für die DNS-Zone ein- und wieder austragen können. Dies erzeugt eine zusätzliche Schicht von Redundanz und Überlebensfähigkeit innerhalb des Malware-Netzwerks.

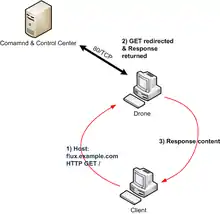

Reverse Proxy

Die Botnet-Betreiber verwenden für ihre Fast-Flux-Netzwerke Reverse Proxys die meist aus dem eigenen Botnetz stammen. Nur wer eine schnelle Internetanbindung hat und besonders lange online ist wird in ein Fast-Flux-Netzwerk aufgenommen.

Ein Reverse Proxy ist eine Kommunikationsschnittstelle, die vor einen Server geschaltet wird und an dessen Stelle auf dem http-Port lauscht. Damit werden drei mögliche Ziele verfolgt:

- Performancesteigerung: Der Proxy kann Webinhalte cachen und diese direkt zurückliefern.

- Sicherheit: Der Server kann im internen Netz hängen und ist damit nach außen unsichtbar.

- Lastverteilung: Der Proxy kann seine Anfragen auf mehrere Server verteilen.

Beispiele von Fast-Flux-Botnetzen

| Botnetz | Trojaner |

|---|---|

| Storm Botnet | Tibs, Peacomm, Nuwar, Zhelatin, Peed |

| Rustock | RKRustok, Costrat |

| Pushdo | Pandex, Mutant, Wigon, Pushdo |

| Mega-D | Ozdok |

| Kneber | zBot, Zeus |

| Warezov | Stration |

| Kelihos[1] | Win32/Kelihos |

Siehe auch

Weblinks

Einzelnachweise

- Dhia Mahjoub: Monitoring a fast flux botnet using recursive and passive DNS: A case study. In: 2013 APWG eCrime Researchers Summit. September 2013, S. 1–9, doi:10.1109/eCRS.2013.6805783 (ieee.org [abgerufen am 23. Juli 2021]).