Cross-Site-Cooking

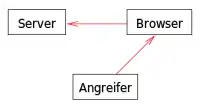

Cross-Site-Cooking ist eine Art von Browser-Exploit (dt.: Ausnutzung eines Bugs in einem Browser), welche es einem Angreifer erlaubt, ein Cookie für die Domain eines anderen Servers im Browser zu setzen.

Cross-Site-Cooking kann ausgenutzt werden, um Session-Fixation-Attacken auszuüben. Der Angreifer kann mithilfe eines solchen Programmfehlers die Sitzungs-ID im Cookie erstarren lassen.

Ein anderes Angriffsszenario ist auch möglich:

Ein Angreifer könnte von einer Sicherheitslücke in einem Server wissen, welche durch Benutzung eines Cookies ausnutzbar ist. Aber wenn diese Sicherheitslücke beispielsweise ein Administratorpasswort erfordert, könnte Cross-Site-Cooking dazu missbraucht werden, um einen unschuldigen Benutzer zum unbeabsichtigten Ausführen einer Attacke zu benutzen.

Cross-Site-Cooking ist prinzipiell ähnlich Cross-Site-Scripting, Cross-Site-Request-Forgery, Cross-Site-Tracing, Cross-Zone-Scripting und anderem, denn all diese Ausnutzungen von Sicherheitslücken funktionieren durch Übertragung von Daten oder Code zwischen verschiedenen Websites (in manchen Fällen auch zwischen E-Mail- oder Chat-Nachrichten und Websites). Nur browserseitig gegebene, logische Sicherheitsgrenzen verhindern, dass Webseiten Daten voneinander stehlen oder beschädigen können. An dieser Stelle setzen solche Bugausnutzungen wie das Cross-Site-Cooking an, um Daten bzw. Code über diese logischen Sicherheitsgrenzen hinaus zu bewegen.

Herkunft

Der Name und das Konzept von Cross-Site-Cooking wurde nicht erst durch Michal Zalewski, einen polnischen Sicherheitsexperten, geprägt, sondern wurde schon viel früher benutzt. Der Name ist eine Zusammensetzung aus Cross Site („seitenübergreifend“) und Cookie, um das Prinzip zu verdeutlichen. Möglicherweise ist der Name auch beabsichtigt lustig gewählt worden.

Ungelöste, bekannte Sicherheitsschwachstellen in Browsern gibt es seit 8 Jahren, und es ist keine Lösung in Sicht. In Michal Zalewskis Artikel aus dem Jahr 2006 wurde Benjamin Franz[1] die Entdeckung zugeschrieben. Dieser berichtete im Mai 1998 über ein von der "Domain des Cookies" abhängiges Sicherheitsrisiko für Anbieter von Webdiensten. Benjamin Franz veröffentlichte diese Sicherheitslücke und sah sie hauptsächlich als einen Weg an, Datenschutzmechanismen in weit verbreiteten Browsern zu umgehen. Michal Zalewski kam zum Schluss, dass der Bug auch noch 8 Jahre später in einigen Browsern vorhanden (nicht behoben) war und für Cross-Site-Cooking ausgenutzt werden konnte. Zalewski und andere machten indes einige Bemerkungen wie „vendors […] certainly are not in a hurry to fix this“ (dt.: „(Browser-)Hersteller sehen keine Veranlassung, dieses Problem schnell zu lösen“).

Einzelnachweise

- Website von Benjamin Franz (Memento vom 29. Januar 1999 im Webarchiv archive.today), abgerufen am 17. August 2011

Weblinks

- Cross Site Cooking (englisch) Artikel von Michal Zalewski. Beschreibt das Konzept und 3 Bugs, die das Cross-Site-Cooking ermöglichen. Einer dieser Bugs ist der, den Benjamin Franz entdeckte.