AMD Security Processor

Der AMD Platform Security Processor (PSP), offiziell bekannt als AMD Secure Technology, ist ein Trusted Execution Environment Subsystem, das seit ca. 2013 in AMD Mikroprozessoren eingebaut ist.[1] Einer AMD Entwicklungsanleitung zufolge ist das Subsystem verantwortlich für das Erstellen, Überwachen und Warten der Sicherheitsumgebung und dessen Funktionen beinhalten das Verwalten des Bootprozesses, die Initialisierung diverser Sicherheitsmechanismen und die Überwachung des Systems nach verdächtigen Aktivitäten oder Ereignissen und ist die angemessene Antwort hierzu.[2]

Kritiker sind besorgt es handle sich um eine Backdoor und stelle ein Sicherheitsrisiko dar.[3][4] AMD hat Anfragen zur Offenlegung des Quellcodes abgewiesen, der auf der PSP ausgeführt wird.[1]

Die PSP gleicht der Intel Active Management Technology für Intel-Prozessoren.[1] Die PSP selbst ist ein ARM-Prozessorkern, der auf dem CPU-Die integriert ist.[5]

Geschichte

September 2017 wies der Google Sicherheitsforscher Cfir Cohen auf eine Schwachstelle in AMDs PSP Subsystem hin, die einen Angreifer Passwörter, Zertifikate und andere sensible Informationen abgreifen lässt. Es gab das Gerücht, dass ein Patch den Anbietern im Dezember 2017 bereitgestellt wird.[6][7]

Im März 2018 wurde eine Handvoll angeblicher schwerwiegender Mängel bei AMDs Zen-Architektur CPUs (Epyc, Ryzen, Ryzen Pro, und Ryzen Mobile) von einer israelischen IT-Security-Firma in Bezug auf die PSP angekündigt, die es erlauben könnte Malware auszuführen und Zugriff auf sensible Informationen zu bekommen.[8] AMD hat Firmwareaktualisierungen angekündigt um diese Mängel zu beheben.[9][10]

Während es Behauptungen gab, dass die Mängel der Marktmanipulierung dienten,[11][12] wurde ihre Gültigkeit von einem technischen Standpunkt von unabhängigen Sicherheitsexperten bestätigt, die die Offenlegungen überprüften.[13]

Weblinks

- AMD Pro Security Offizielle Webseite - AMD

Einzelnachweise

- AMD Confirms It Won't Opensource EPYC's Platform Security Processor Code. 19. Juli 2017.: „This chip is found on most AMD platforms from 2013 on, and behaves much like Intel's Management Engine does [...] The rather blunt realization that PSP wasn't being open sourced came out during a discussion with AMD top brass about EPYC.“

- BIOS and Kernel Developer's Guide (BKDG) for AMD Family 16h Models 30h-3Fh Processors (PDF) AMD. 2016.

- NSA could have planted Permanent Backdoors in Intel And AMD Chips. Abgerufen am 25. Januar 2019 (englisch).

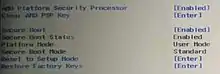

- Expert Says NSA Have Backdoors Built Into Intel And AMD Processors. eteknix.com. Juli 2013. Abgerufen am 19. Januar 2018.AMD Reportedly Allows Disabling PSP Secure Processor With Latest AGESA. 7. Dezember 2017.: „This built-in AMD Secure Processor has been criticized by some as another possible attack vector...“

- Libreboot FAQ.: „The PSP is an ARM core with TrustZone technology, built onto the main CPU die.“

- Security issue found in AMD's Platform Security Processor. 8. Januar 2018.

- Security Flaw in AMD's Secure Chip-On-Chip Processor Disclosed Online. 6. Januar 2018.

- A raft of flaws in AMD chips makes bad hacks much, much worse. Ars Technica. 13. März 2018.

- AMD promises firmware fixes for security processor bugs All bugs require administrative access to exploit. Ars Technica. 20. März 2018.

- Initial AMD Technical Assessment of CTS Labs Research. AMD Community. 21. März 2018.

- https://www.gamersnexus.net/industry/3260-assassination-attempt-on-amd-by-viceroy-research-cts-labs

- https://seekingalpha.com/article/4157242-amd-cts-labs-story-failed-stock-manipulation?page=2

- "AMD Flaws" Technical Summary.